Onboarding mit Microsoft Intune

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Dieser Artikel dient als Beispiel für eine Onboardingmethode.

Im Artikel Planung wurden mehrere Methoden zum Integrieren von Geräten in den Dienst bereitgestellt. In diesem Artikel wird die cloudnative Architektur behandelt.

Diagramm der Umgebungsarchitekturen

Diagramm der Umgebungsarchitekturen

Defender für Endpunkt unterstützt zwar das Onboarding verschiedener Endpunkte und Tools, diese werden in diesem Artikel jedoch nicht behandelt. Informationen zum allgemeinen Onboarding mit anderen unterstützten Bereitstellungstools und -methoden finden Sie unter Übersicht über das Onboarding.

Die Microsoft Intune Produktfamilie ist eine Lösungsplattform, die mehrere Dienste vereint. Sie umfasst Microsoft Intune und Microsoft Configuration Manager.

In diesem Artikel werden Benutzer in folgenden Artikeln geführt:

- Schritt 1: Onboarding von Geräten in den Dienst durch Erstellen einer Gruppe in Microsoft Intune zum Zuweisen von Konfigurationen auf

- Schritt 2: Konfigurieren von Defender für Endpunkt-Funktionen mithilfe von Microsoft Intune

Dieser Onboardingleitfaden führt Sie durch die folgenden grundlegenden Schritte, die Sie bei der Verwendung von Microsoft Intune ausführen müssen:

-

Identifizieren von Zielgeräten oder Benutzern

- Erstellen einer Microsoft Entra Gruppe (Benutzer oder Gerät)

-

Erstellen eines Konfigurationsprofils

- In Microsoft Intune erfahren Sie, wie Sie eine separate Richtlinie für jede Funktion erstellen.

Ressourcen

Hier sind die Links, die Sie für den rest des Prozesses benötigen:

Weitere Informationen zu Microsoft Intune finden Sie unter Microsoft Intune sicheres Verwalten von Identitäten, Verwalten von Apps und Verwalten von Geräten.

Schritt 1: Integrieren von Geräten durch Erstellen einer Gruppe in Intune zum Zuweisen von Konfigurationen auf

Identifizieren von Zielgeräten oder Benutzern

In diesem Abschnitt erstellen wir eine Testgruppe, in der Sie Ihre Konfigurationen zuweisen können.

Hinweis

Intune verwendet Microsoft Entra Gruppen zum Verwalten von Geräten und Benutzern. Als Intune-Administrator können Sie Gruppen entsprechend der Anforderungen Ihrer Organisation einrichten.

Weitere Informationen finden Sie unter Hinzufügen von Gruppen zum Organisieren von Benutzern und Geräten.

Erstellen einer Gruppe

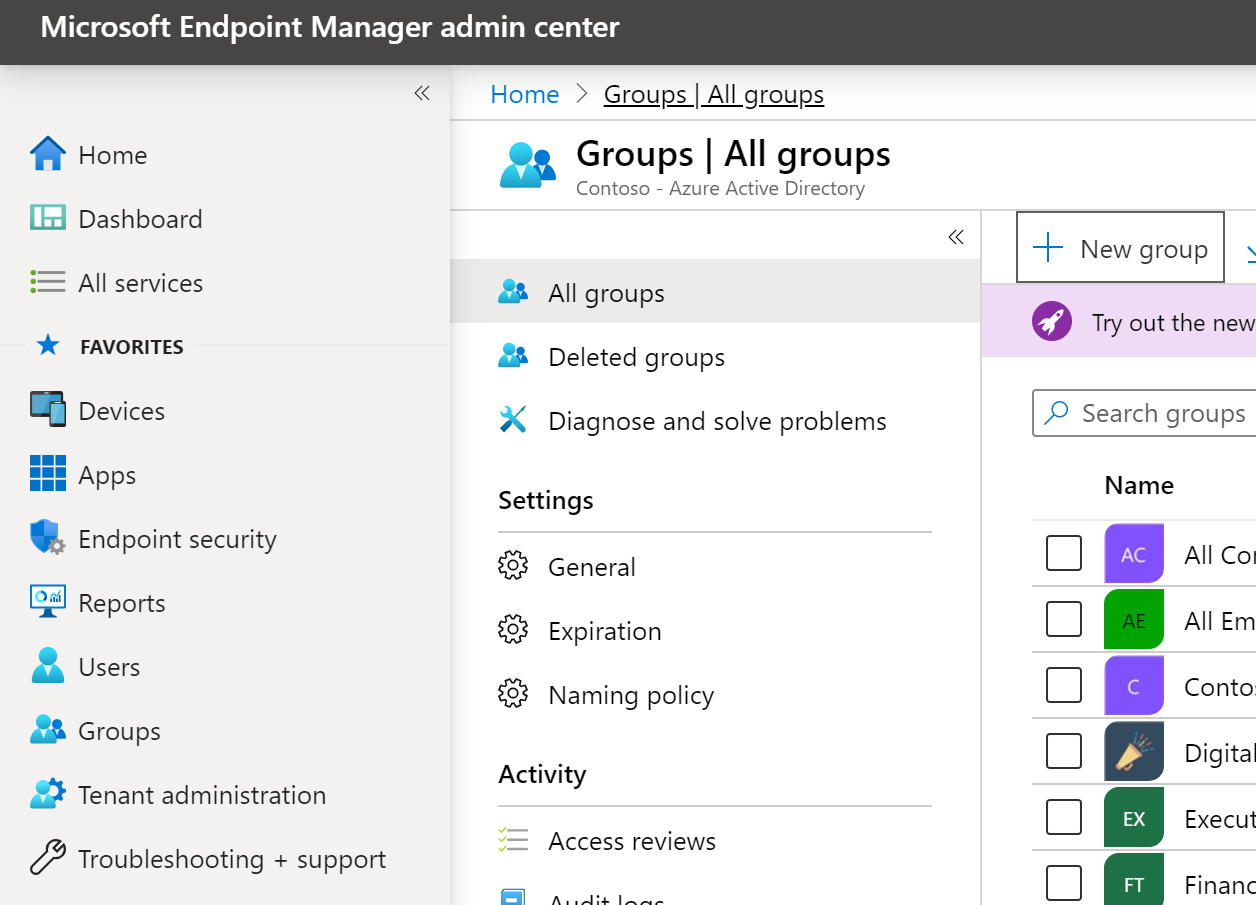

Öffnen Sie das Microsoft Intune Admin Center.

Öffnen Sie Gruppen > Neue Gruppe.

Geben Sie Details ein, und erstellen Sie eine neue Gruppe.

Fügen Sie Ihren Testbenutzer oder Ihr Testgerät hinzu.

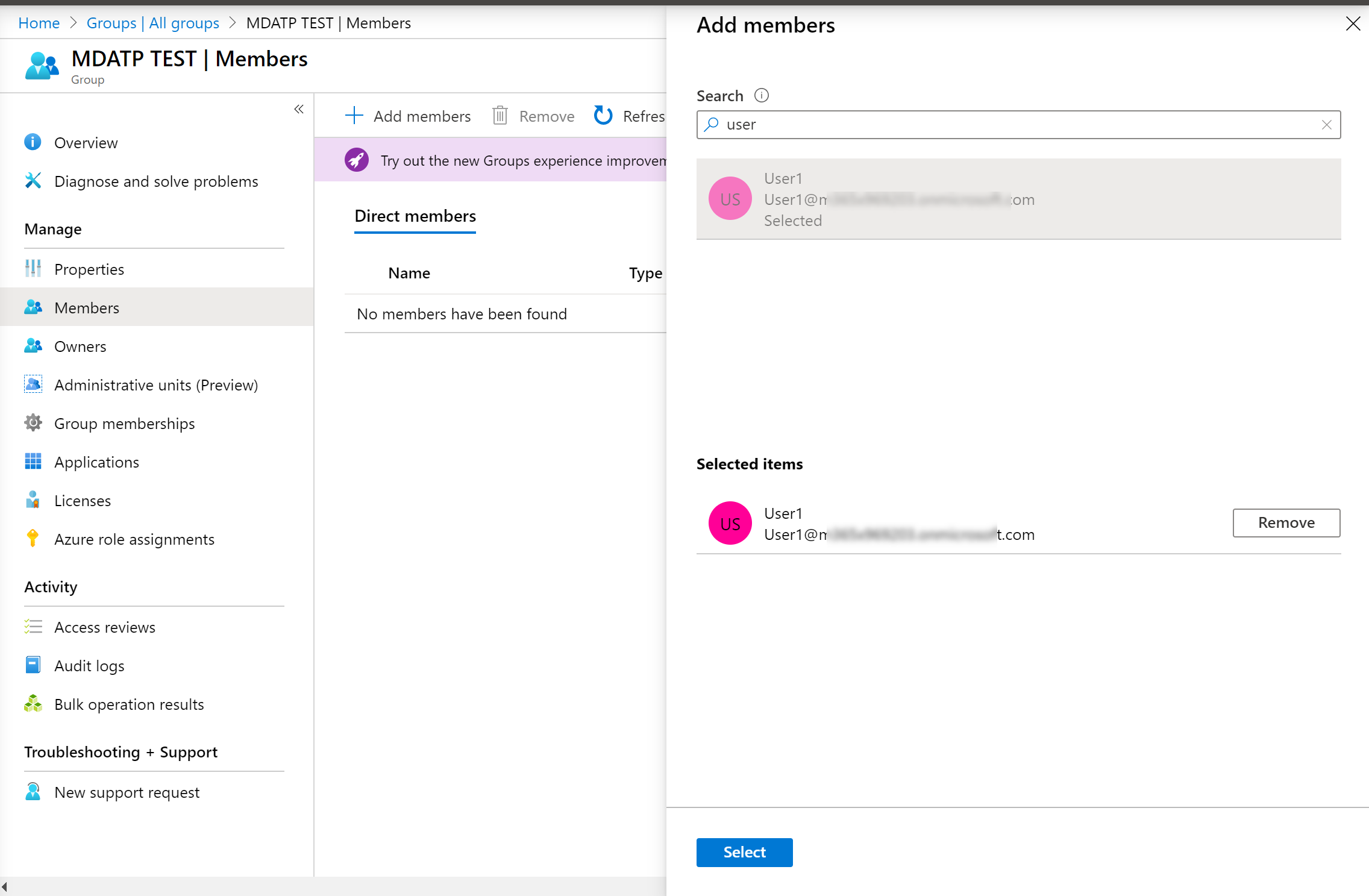

Öffnen Sie im Bereich Gruppen > Alle Gruppen Ihre neue Gruppe.

Wählen Sie Mitglieder > Mitglieder hinzufügen aus.

Suchen Sie Ihren Testbenutzer oder Ihr Testgerät, und wählen Sie es aus.

Ihre Testgruppe verfügt jetzt über ein Mitglied zum Testen.

Schritt 2: Create Konfigurationsrichtlinien zum Konfigurieren Microsoft Defender for Endpoint Funktionen

Im folgenden Abschnitt erstellen Sie mehrere Konfigurationsrichtlinien.

Zunächst ist eine Konfigurationsrichtlinie, um auszuwählen, welche Gruppen von Benutzern oder Geräten in Defender für Endpunkt integriert sind:

Anschließend erstellen Sie mehrere verschiedene Arten von Endpunktsicherheitsrichtlinien:

Endpunkterkennung und -reaktion

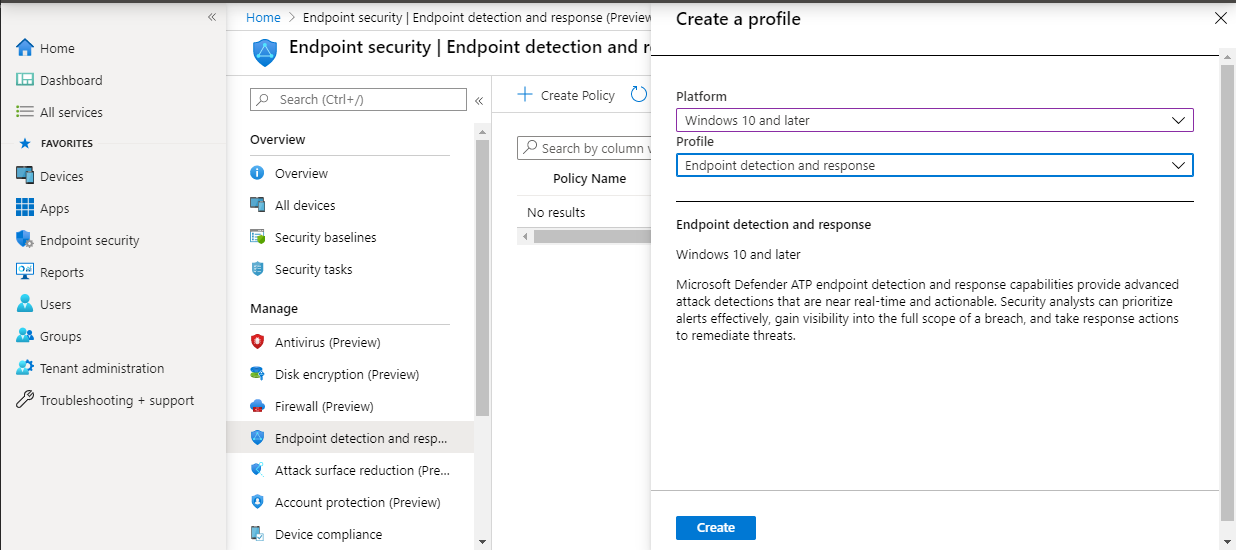

Öffnen Sie das Intune Admin Center.

Navigieren Sie zu Endpunktsicherheit > Endpunkterkennung und -antwort. Wählen Sie Create Richtlinie aus.

Wählen Sie unter Plattform Windows 10, Windows 11 und Windows Server, Profil – Endpunkterkennung und -antwort > Create aus.

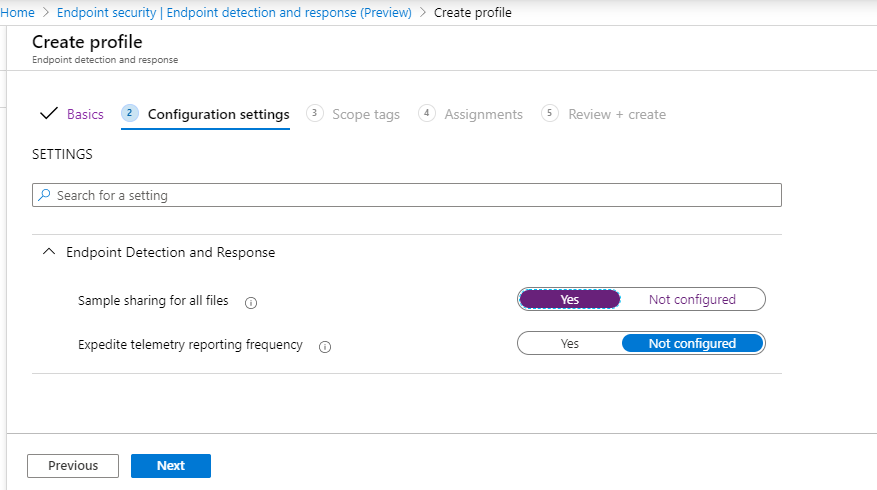

Geben Sie einen Namen und eine Beschreibung ein, und wählen Sie dann Weiter aus.

Wählen Sie nach Bedarf Einstellungen und dann Weiter aus.

Hinweis

In diesem instance wurde dies automatisch aufgefüllt, da Defender für Endpunkt bereits in Intune integriert wurde. Weitere Informationen zur Integration finden Sie unter Aktivieren von Microsoft Defender for Endpoint in Intune.

Die folgende Abbildung zeigt ein Beispiel dafür, was Sie sehen, wenn Microsoft Defender for Endpoint NICHT in Intune integriert ist:

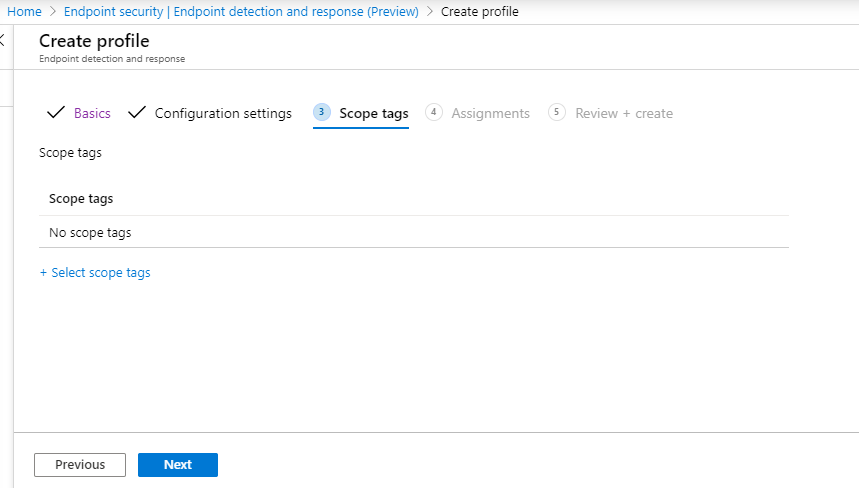

Fügen Sie ggf. Bereichstags hinzu, und wählen Sie dann Weiter aus.

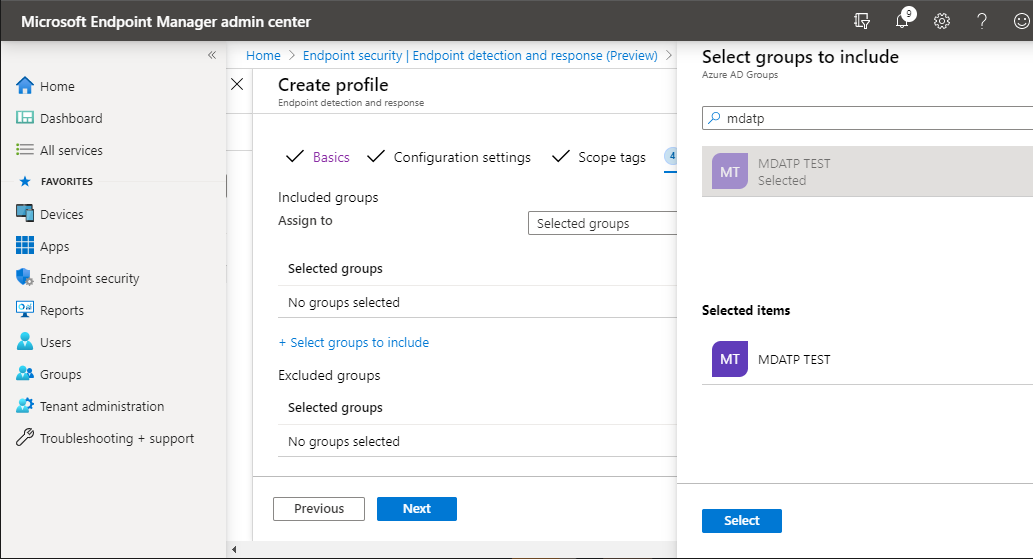

Fügen Sie eine Testgruppe hinzu, indem Sie auf Gruppen auswählen klicken, die eingeschlossen werden sollen , und wählen Sie Ihre Gruppe aus, und wählen Sie dann Weiter aus.

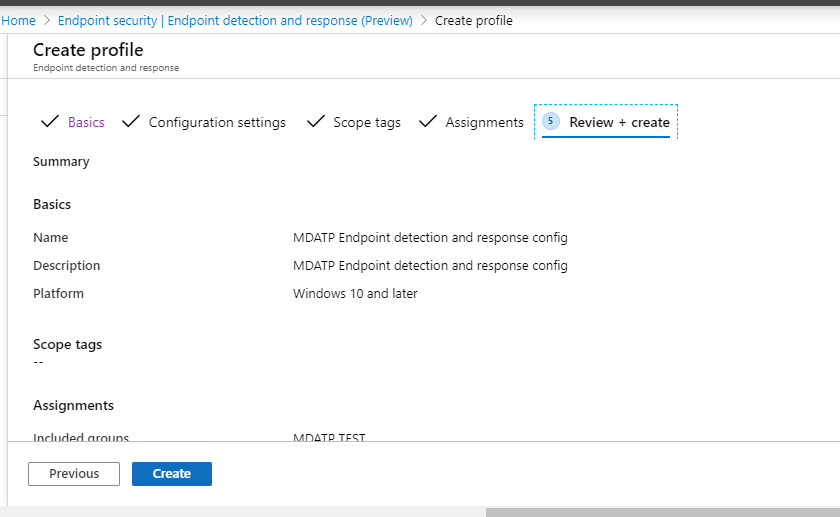

Überprüfen und akzeptieren, und wählen Sie dann Create aus.

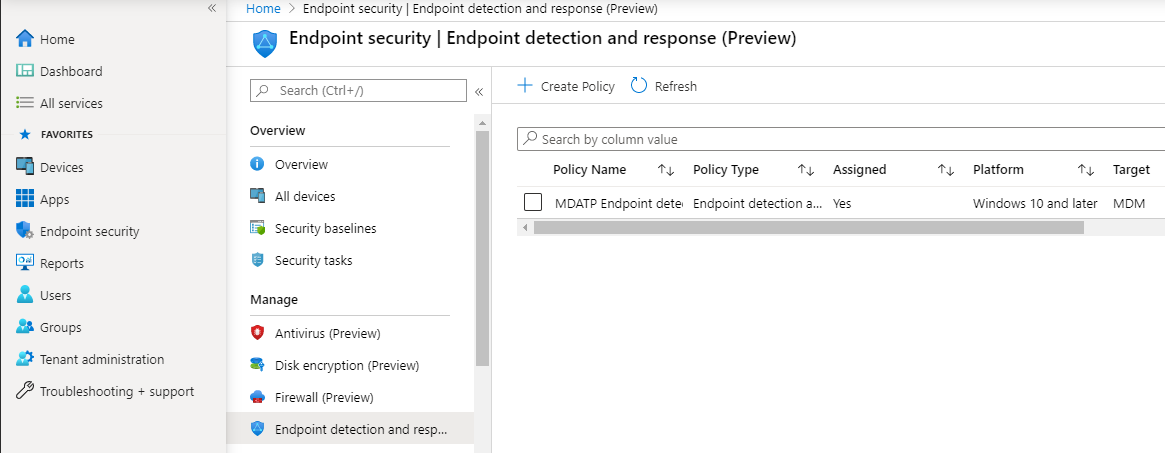

Sie können Ihre abgeschlossene Richtlinie anzeigen.

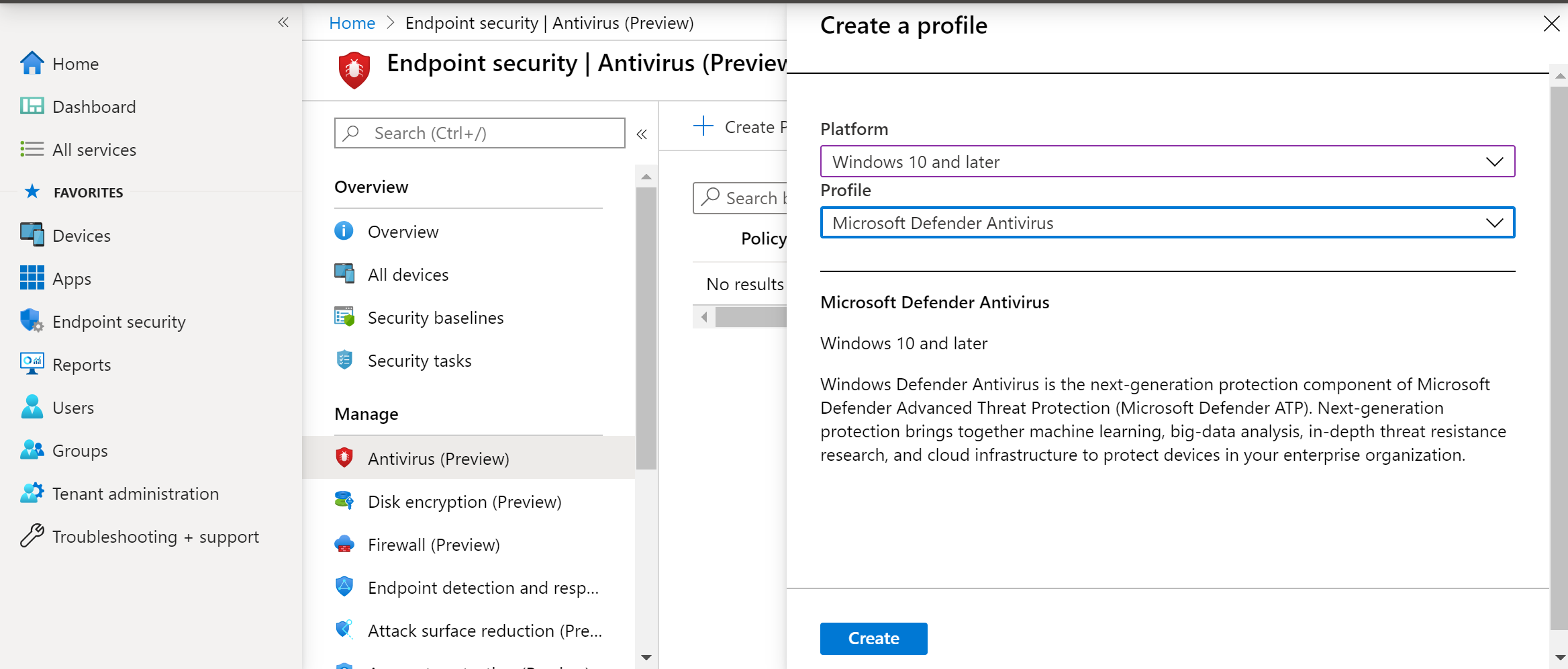

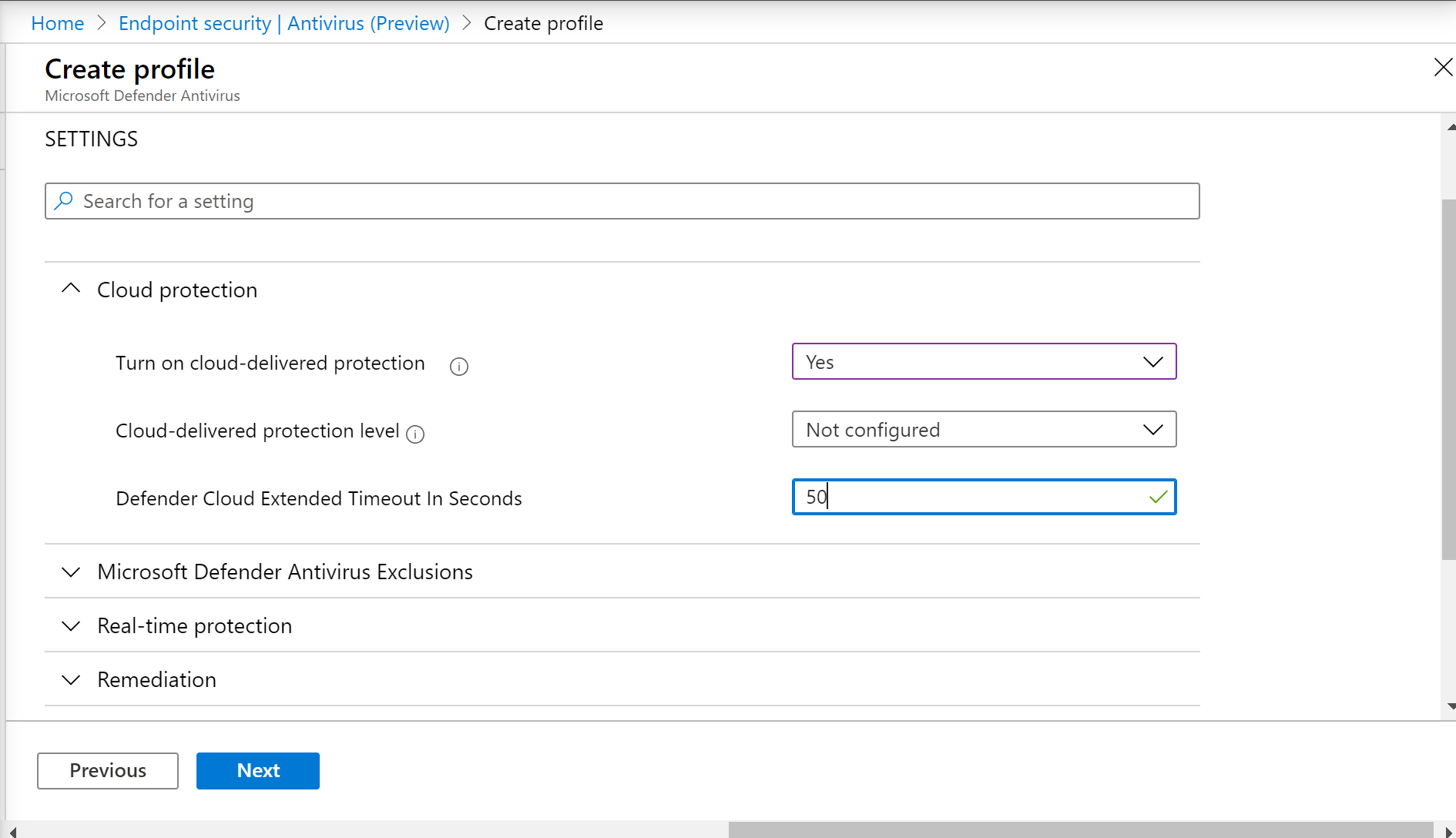

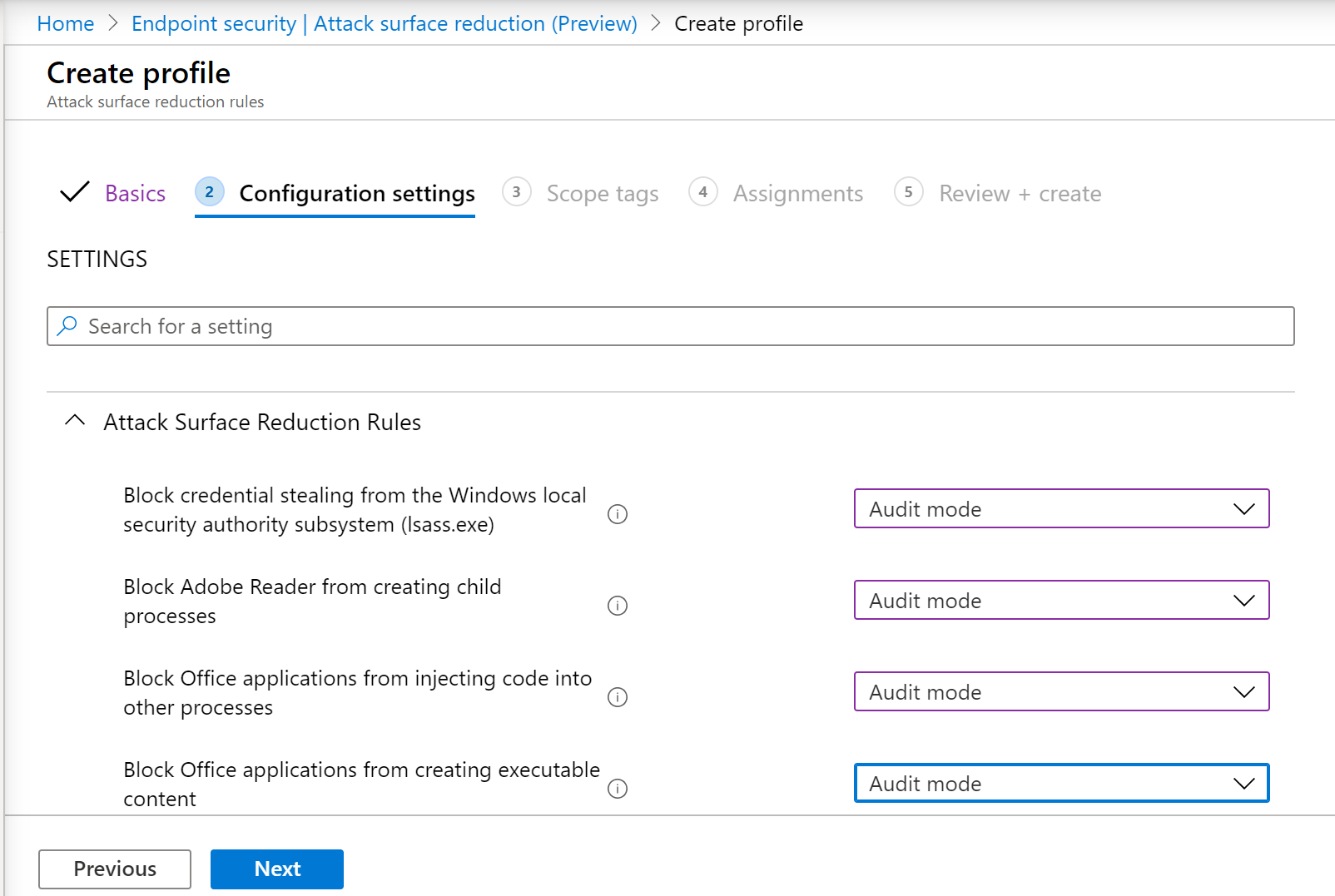

Schutzlösungen der nächsten Generation

Öffnen Sie das Intune Admin Center.

Navigieren Sie zu Endpunktsicherheit > Antivirus > Create Richtlinie.

Wählen Sie Plattform – Windows 10 und höher – Windows und Profil – Microsoft Defender Antivirus-Create >aus.

Geben Sie Name und Beschreibung ein, und wählen Sie dann Weiter aus.

Auf der Seite Konfigurationseinstellungen: Legen Sie die Konfigurationen fest, die Sie für Microsoft Defender Antivirus (Cloudschutz, Ausschlüsse, Real-Time Schutz und Wartung) benötigen.

Fügen Sie ggf. Bereichstags hinzu, und wählen Sie dann Weiter aus.

Wählen Sie einzuschließende Gruppen aus, weisen Sie sie Ihrer Testgruppe zu, und wählen Sie dann Weiter aus.

Überprüfen und erstellen Sie sie, und wählen Sie dann Create aus.

Die erstellte Konfigurationsrichtlinie wird angezeigt.

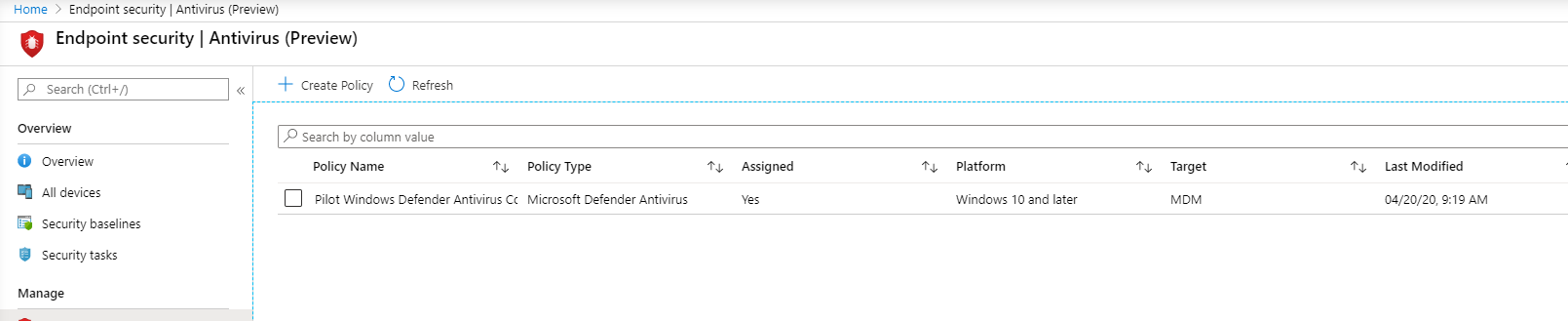

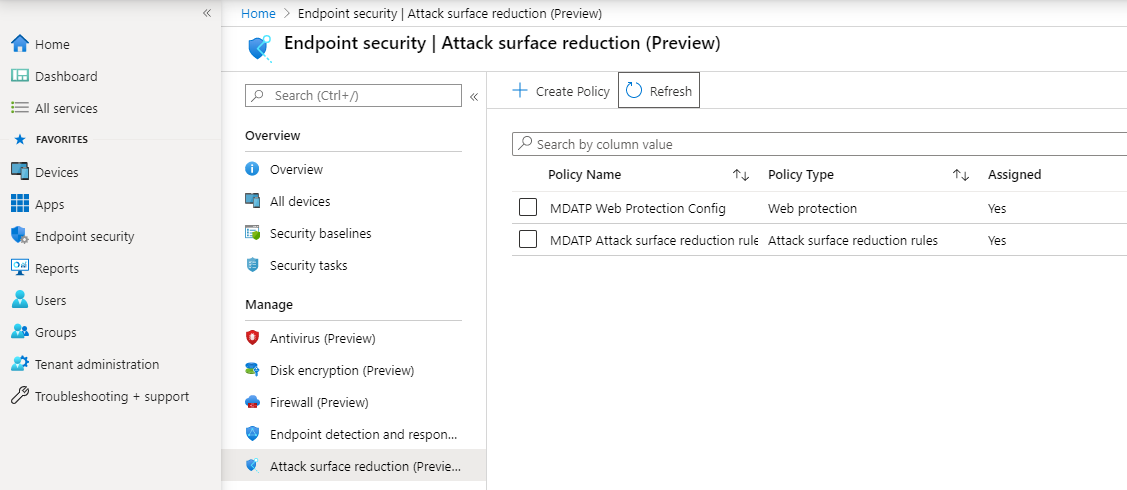

Verringerung der Angriffsfläche – Regeln zur Verringerung der Angriffsfläche

Öffnen Sie das Intune Admin Center.

Navigieren Sie zu Endpunktsicherheit > Verringerung der Angriffsfläche.

Wählen Sie Richtlinie erstellen.

Wählen Sie Plattform – Windows 10 und höher – Profil – Regeln > zur Verringerung der Angriffsfläche Create aus.

Geben Sie einen Namen und eine Beschreibung ein, und wählen Sie dann Weiter aus.

Auf der Seite Konfigurationseinstellungen: Legen Sie die Konfigurationen fest, die Sie für Regeln zur Verringerung der Angriffsfläche benötigen, und wählen Sie dann Weiter aus.

Hinweis

Wir konfigurieren alle Regeln zur Verringerung der Angriffsfläche auf Audit.

Weitere Informationen finden Sie unter Regeln zur Verringerung der Angriffsfläche.

Fügen Sie nach Bedarf Bereichstags hinzu, und wählen Sie dann Weiter aus.

Wählen Sie Gruppen aus, die eingeschlossen werden sollen, und weisen Sie sie der Testgruppe zu, und wählen Sie dann Weiter aus.

Überprüfen Sie die Details, und wählen Sie dann Create aus.

Zeigen Sie die Richtlinie an.

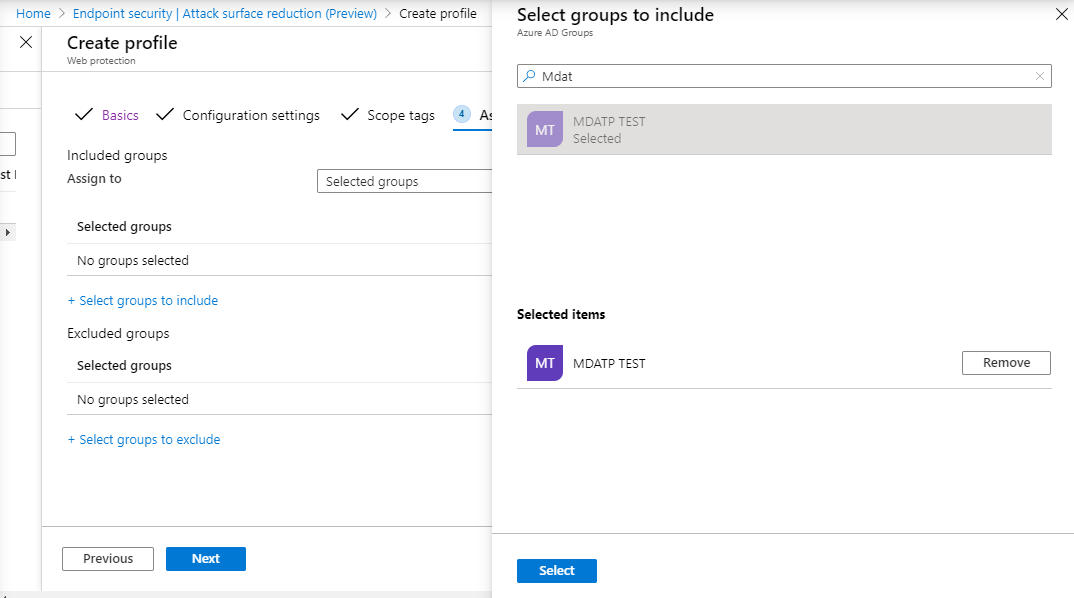

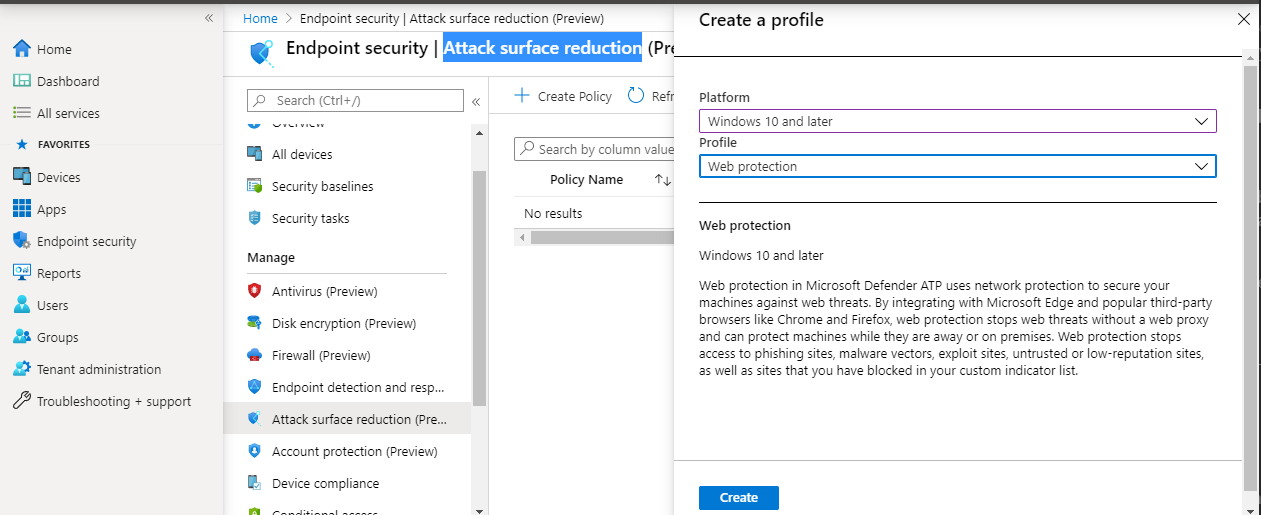

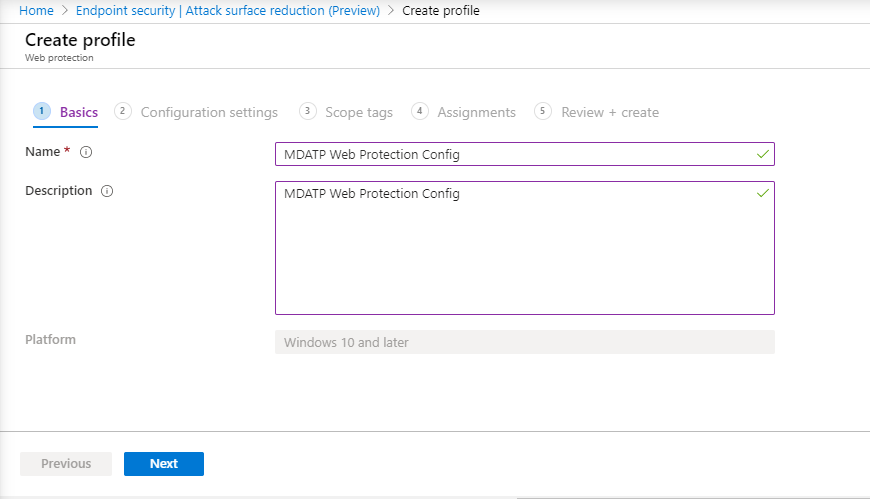

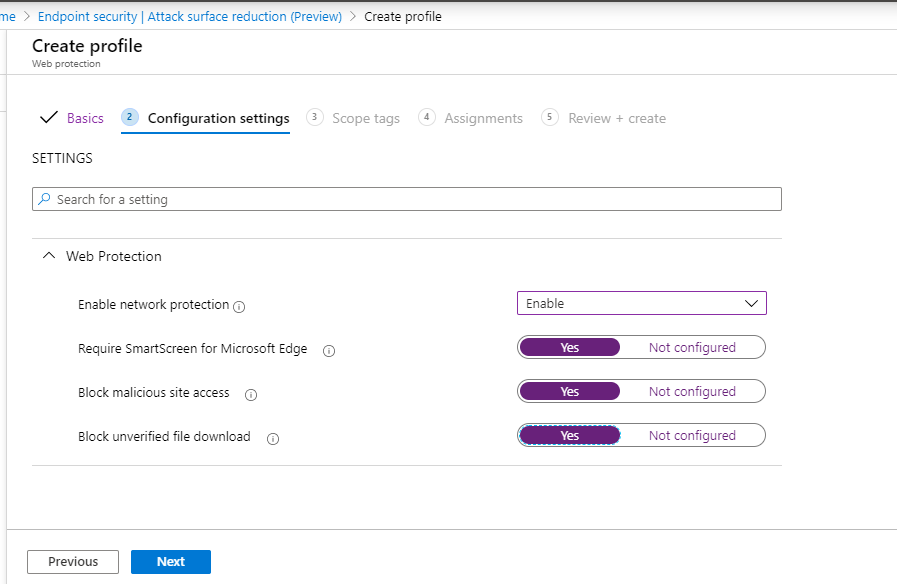

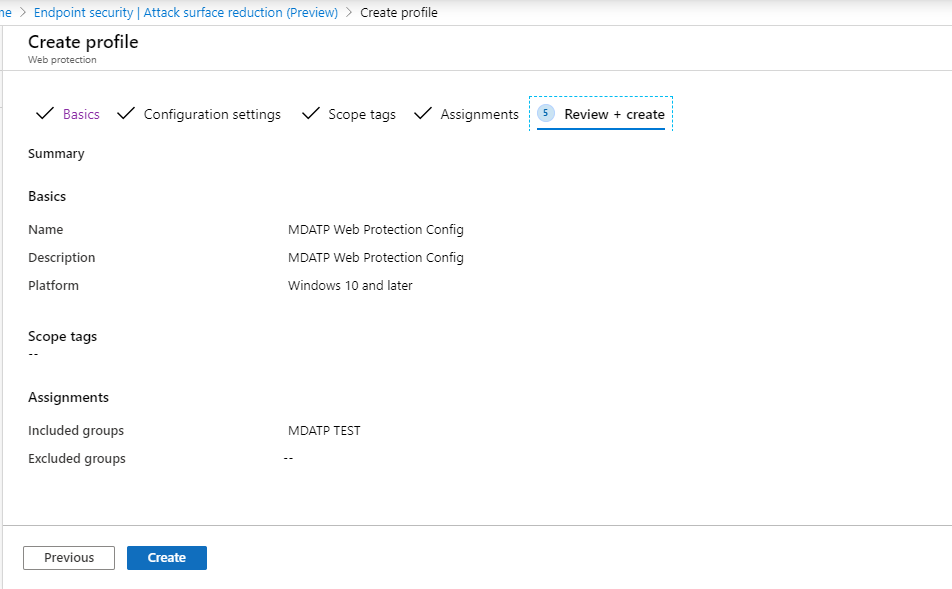

Verringerung der Angriffsfläche – Webschutz

Öffnen Sie das Intune Admin Center.

Navigieren Sie zu Endpunktsicherheit > Verringerung der Angriffsfläche.

Wählen Sie Richtlinie erstellen.

Wählen Sie Windows 10 und höher – Webschutz > Create aus.

Geben Sie einen Namen und eine Beschreibung ein, und wählen Sie dann Weiter aus.

Auf der Seite Konfigurationseinstellungen: Legen Sie die Konfigurationen fest, die Sie für den Webschutz benötigen, und wählen Sie dann Weiter aus.

Hinweis

Wir konfigurieren den Webschutz auf Blockieren.

Weitere Informationen finden Sie unter Webschutz.

Hinzufügen von Bereichstags nach Bedarf > Als Nächstes.

Wählen Sie Zu Testgruppe > zuweisen Weiter aus.

Wählen Sie Überprüfen und Create > Create aus.

Zeigen Sie die Richtlinie an.

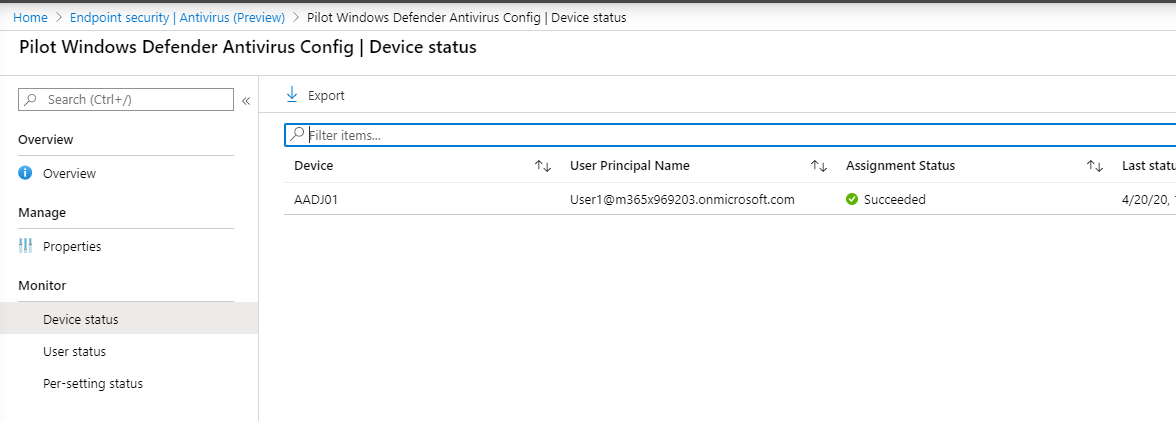

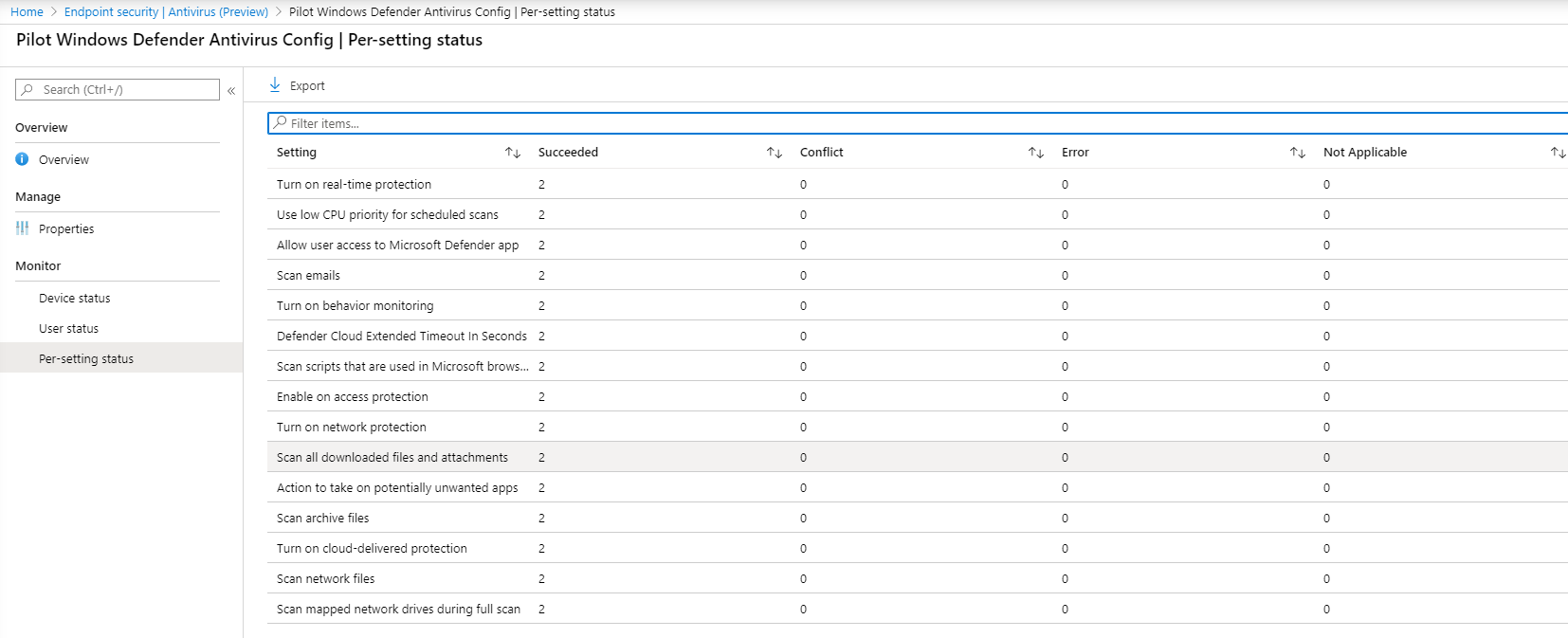

Überprüfen der Konfigurationseinstellungen

Bestätigen, dass Richtlinien angewendet wurden

Nachdem die Konfigurationsrichtlinie zugewiesen wurde, dauert es einige Zeit, bis sie angewendet wird.

Informationen zur Zeitsteuerung finden Sie unter Intune Konfigurationsinformationen.

Führen Sie den folgenden Prozess für jede Konfigurationsrichtlinie aus, um zu bestätigen, dass die Konfigurationsrichtlinie auf Ihr Testgerät angewendet wird.

Öffnen Sie das Intune Admin Center, und navigieren Sie zu der relevanten Richtlinie, wie im vorherigen Abschnitt gezeigt. Das folgende Beispiel zeigt die Schutzeinstellungen der nächsten Generation.

Wählen Sie die Konfigurationsrichtlinie aus, um die Richtlinie status anzuzeigen.

Wählen Sie Gerätestatus aus, um die status anzuzeigen.

Wählen Sie Benutzerstatus aus, um die status anzuzeigen.

Wählen Sie status pro Einstellung aus, um die status anzuzeigen.

Tipp

Diese Ansicht ist sehr nützlich, um alle Einstellungen zu identifizieren, die mit einer anderen Richtlinie in Konflikt stehen.

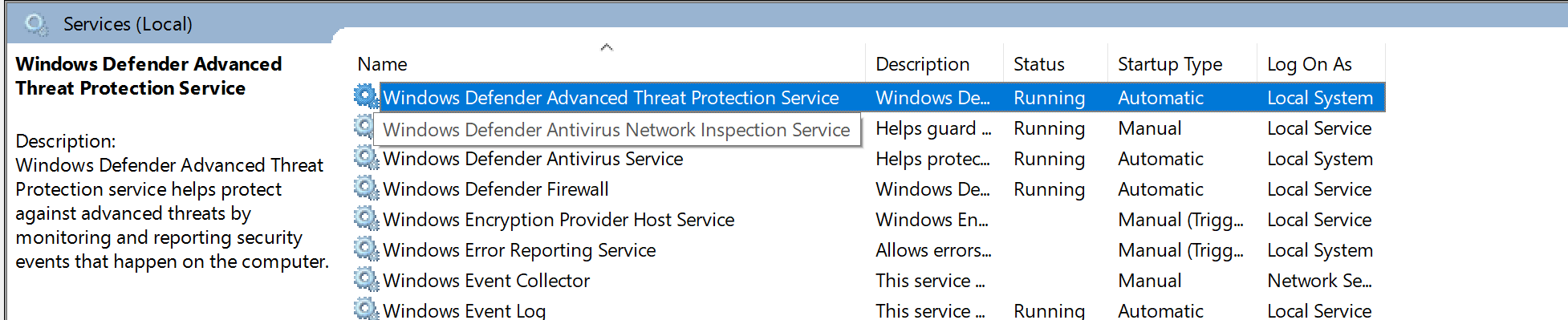

Bestätigen der Endpunkterkennung und -antwort

Vor dem Anwenden der Konfiguration sollte der Defender für Endpoint Protection-Dienst nicht gestartet werden.

Nachdem die Konfiguration angewendet wurde, sollte der Defender für Endpoint Protection-Dienst gestartet werden.

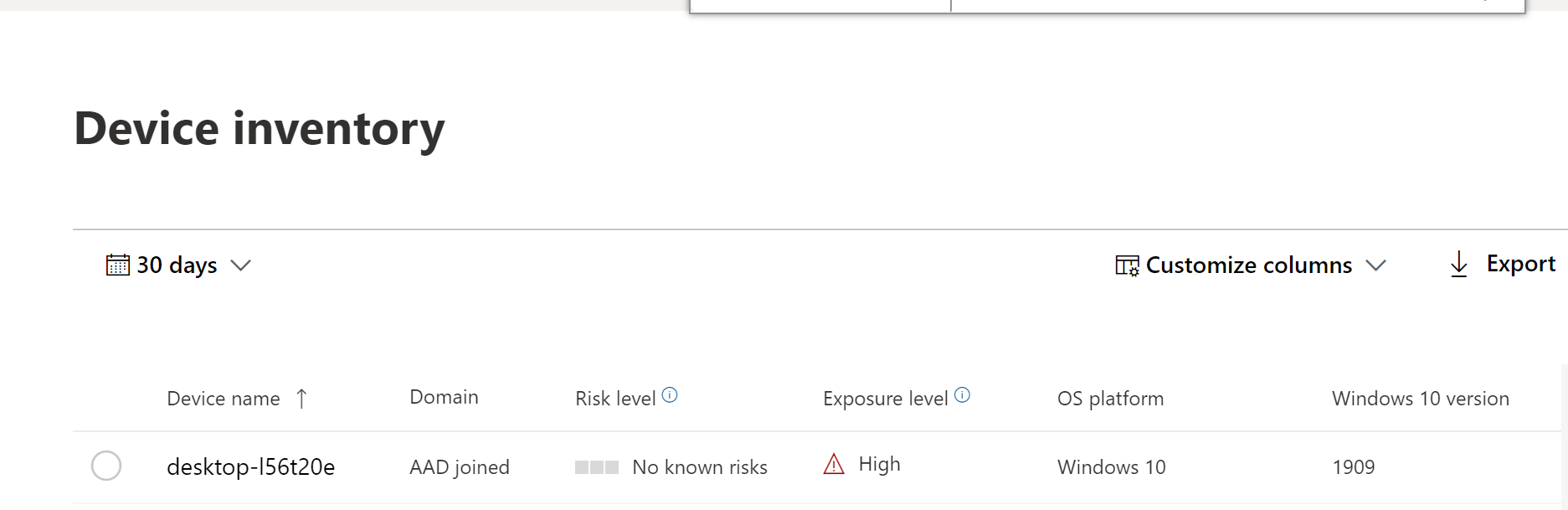

Nachdem die Dienste auf dem Gerät ausgeführt werden, wird das Gerät in Microsoft Defender Portal angezeigt.

Bestätigen des Schutzes der nächsten Generation

Bevor Sie die Richtlinie auf ein Testgerät anwenden, sollten Sie die Einstellungen wie in der folgenden Abbildung gezeigt manuell verwalten können:

Nachdem die Richtlinie angewendet wurde, sollten Sie die Einstellungen nicht mehr manuell verwalten können.

Hinweis

In der folgenden Abbildung werden "In der Cloud bereitgestellten Schutz aktivieren" und " Echtzeitschutz aktivieren " als verwaltet angezeigt.

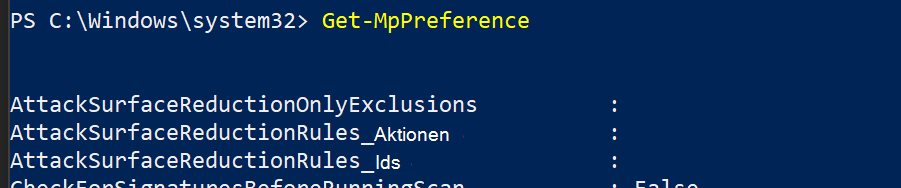

Bestätigen der Verringerung der Angriffsfläche – Regeln zur Verringerung der Angriffsfläche

Öffnen Sie vor dem Anwenden der Richtlinie auf einem Testgerät ein PowerShell-Fenster, und geben Sie ein

Get-MpPreference.Die folgenden Zeilen sollten ohne Inhalt angezeigt werden:

AttackSurfaceReductionOnlyExclusions:

AttackSurfaceReductionRules_Actions:

AttackSurfaceReductionRules_Ids:

Nachdem Sie die Richtlinie auf ein Testgerät angewendet haben, öffnen Sie ein PowerShell-Windows, und geben Sie ein

Get-MpPreference.Die folgenden Zeilen mit Inhalt sollten angezeigt werden, wie in der folgenden Abbildung dargestellt:

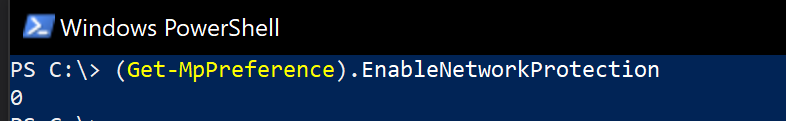

Bestätigen der Verringerung der Angriffsfläche – Webschutz

Öffnen Sie auf dem Testgerät ein PowerShell-Windows, und geben Sie ein

(Get-MpPreference).EnableNetworkProtection.Dies sollte mit einer 0 (0) antworten, wie in der folgenden Abbildung dargestellt:

Öffnen Sie nach dem Anwenden der Richtlinie ein PowerShell-Windows, und geben Sie ein

(Get-MpPreference).EnableNetworkProtection.Es sollte eine Antwort mit einer 1 angezeigt werden, wie in der folgenden Abbildung dargestellt:

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.