Webschutz

Gilt für:

- Microsoft Defender für Endpunkt Plan 1

- Microsoft Defender für Endpunkt Plan 2

- Microsoft Defender XDR

Möchten Sie Microsoft Defender für Endpunkt ausprobieren? Registrieren Sie sich für eine kostenlose Testversion.

Informationen zum Webschutz

Webschutz in Microsoft Defender for Endpoint ist eine Funktion, die aus Web-Bedrohungsschutz, Webinhaltsfilterung und benutzerdefinierten Indikatoren besteht. Mit dem Webschutz können Sie Ihre Geräte vor Webbedrohungen schützen und unerwünschte Inhalte regulieren. Sie finden Webschutzberichte im Microsoft Defender-Portal, indem Sie zu Berichte > Webschutz wechseln.

Internet-Bedrohungsschutz

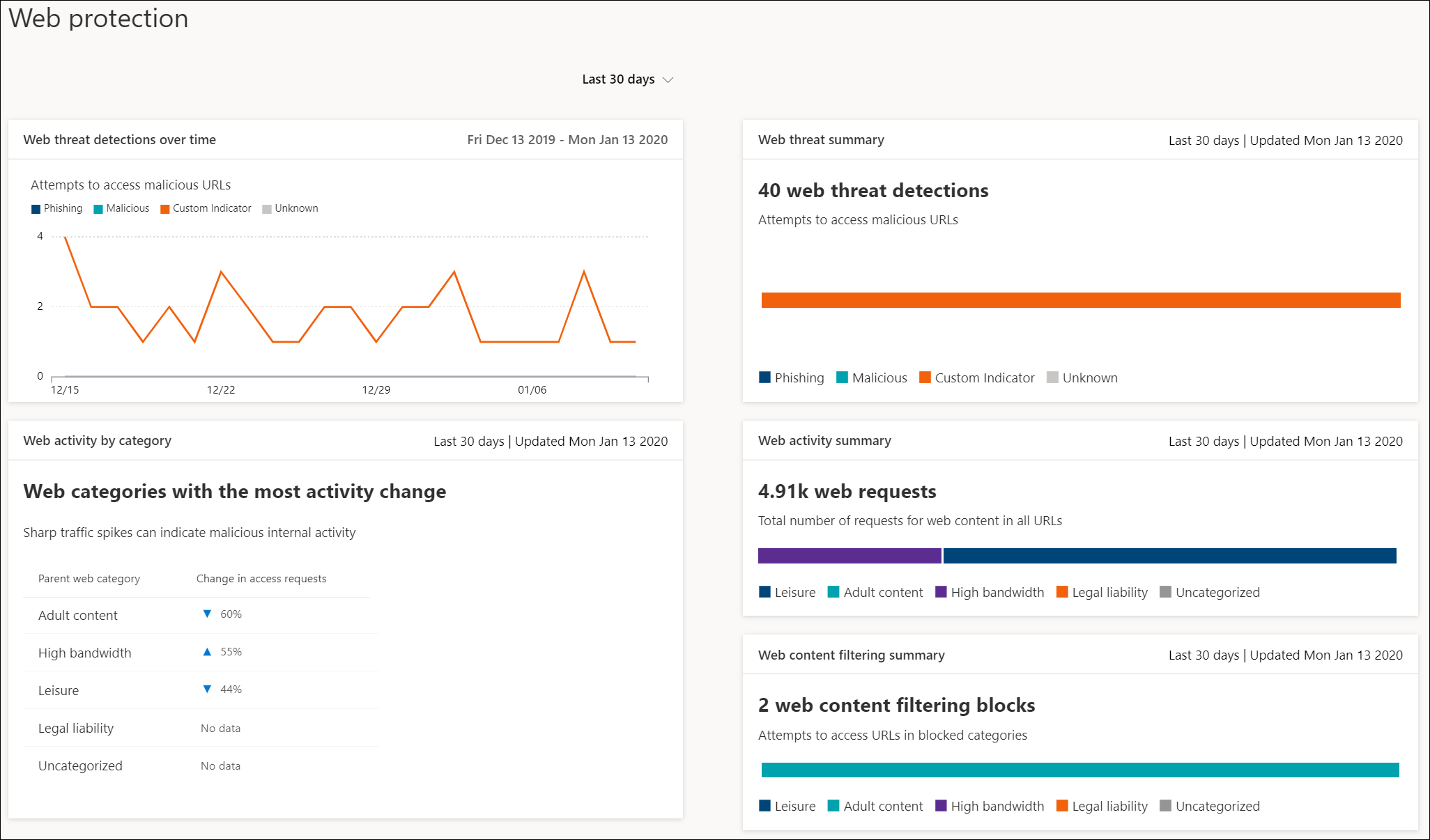

Die Karten, aus denen web threat protection besteht, sind Web threat detections over time und Web Threat Summary.

Der Schutz vor Web-Bedrohungen umfasst:

- Umfassende Einblicke in Webbedrohungen, die Sich auf Ihre organization auswirken.

- Untersuchungsfunktionen über webbezogene Bedrohungsaktivitäten durch Warnungen und umfassende Profile von URLs und den Geräten, die auf diese URLs zugreifen.

- Eine vollständige Reihe von Sicherheitsfeatures, die allgemeine Zugriffstrends auf schädliche und unerwünschte Websites nachverfolgen.

Hinweis

Für andere Prozesse als Microsoft Edge und Internet Explorer nutzen Webschutzszenarien Netzwerkschutz für die Überprüfung und Durchsetzung:

- IP wird für alle drei Protokolle (TCP, HTTP und HTTPS (TLS)) unterstützt.

- In benutzerdefinierten Indikatoren werden nur einzelne IP-Adressen unterstützt (keine CIDR-Blöcke oder IP-Bereiche).

- Verschlüsselte URLs (vollständiger Pfad) können nur in Erstanbieterbrowsern (Internet Explorer, Edge) blockiert werden.

- Verschlüsselte URLs (nur FQDN) können in Browsern von Drittanbietern (d. h. außer Internet Explorer, Edge) blockiert werden.

- URLs, die über http-Verbindungszusammenführung geladen werden, z. B. inhalte, die von modernen CDNs geladen werden, werden nur in Microsoft-Browsern (Internet Explorer, Microsoft Edge) blockiert, es sei denn, die CDN-URL selbst wird der Indikatorliste hinzugefügt.

- Der Netzwerkschutz blockiert Verbindungen an Standard- und Nicht-Standardports.

- Vollständige URL-Pfadblöcke können auf unverschlüsselte URLs angewendet werden.

Zwischen dem Zeitpunkt, zu dem die Aktion ausgeführt wird, und der URL und der IP-Adresse kann eine Wartezeit von bis zu zwei Stunden (in der Regel weniger) vorliegen. Weitere Informationen finden Sie unter Schutz vor Web-Bedrohungen.

Benutzerdefinierte Indikatoren

Benutzerdefinierte Indikatorerkennungen werden auch in Den Web-Bedrohungsberichten Ihrer Organisation unter Web threat detections over time und Web threat summary zusammengefasst.

Der benutzerdefinierte Indikator umfasst Folgendes:

- Möglichkeit, IP- und URL-basierte Indikatoren für Gefährdungen zu erstellen, um Ihre organization vor Bedrohungen zu schützen.

- Untersuchungsfunktionen für Aktivitäten im Zusammenhang mit Ihren benutzerdefinierten IP-/URL-Profilen und den Geräten, die auf diese URLs zugreifen.

- Die Möglichkeit zum Erstellen von Richtlinien zum Zulassen, Blockieren und Warnen für IP-Adressen und URLs.

Weitere Informationen finden Sie unter Erstellen von Indikatoren für IP-Adressen und URLs/Domänen.

Webinhaltsfilterung

Die Filterung von Webinhalten umfasst Webaktivität nach Kategorie, Zusammenfassung der Webinhaltsfilterung und Zusammenfassung der Webaktivität.

Die Filterung von Webinhalten umfasst Folgendes:

- Benutzer werden daran gehindert, auf Websites in blockierten Kategorien zuzugreifen, unabhängig davon, ob sie lokal oder weg sind.

- Sie können verschiedene Richtlinien für verschiedene Gruppen von Benutzern mithilfe der Gerätegruppen bereitstellen, die in den einstellungen für die Microsoft Defender for Endpoint rollenbasierte Zugriffssteuerung definiert sind.

Hinweis

Die Erstellung von Gerätegruppen wird in Defender für Endpunkt Plan 1 und Plan 2 unterstützt.

- Sie können auf Webberichte am gleichen zentralen Ort zugreifen, mit Sichtbarkeit über die tatsächlichen Blöcke und die Webnutzung.

Weitere Informationen finden Sie unter Filtern von Webinhalten.

Rangfolge

Der Webschutz besteht aus den folgenden Komponenten, die in der Reihenfolge der Rangfolge aufgeführt sind. Jede dieser Komponenten wird vom SmartScreen-Client in Microsoft Edge und vom Netzwerkschutzclient in allen anderen Browsern und Prozessen erzwungen.

Benutzerdefinierte Indikatoren (IP/URL, Microsoft Defender for Cloud Apps Richtlinien)

- Zulassen

- Warnen

- Blockieren

Webbedrohungen (Malware, Phish)

- SmartScreen Intel, einschließlich Exchange Online Protection (EOP)

- Eskalationen

Webinhaltsfilterung (WCF)

Hinweis

Microsoft Defender for Cloud Apps generiert derzeit nur Indikatoren für blockierte URLs.

Die Rangfolge bezieht sich auf die Reihenfolge der Vorgänge, nach denen eine URL oder IP ausgewertet wird. Wenn Sie beispielsweise über eine Richtlinie zum Filtern von Webinhalten verfügen, können Sie Ausschlüsse über benutzerdefinierte IP-/URL-Indikatoren erstellen. Benutzerdefinierte Gefährdungsindikatoren (IoC) sind in der Rangfolge höher als WCF-Blöcke.

Analog dazu haben die Zulässigen bei einem Konflikt zwischen Indikatoren immer Vorrang vor Blöcken (Außerkraftsetzungslogik). Das bedeutet, dass ein Zulassungsindikator Vorrang vor jedem vorhandenen Blockindikator hat.

In der folgenden Tabelle sind einige allgemeine Konfigurationen zusammengefasst, die Konflikte innerhalb des Webschutzstapels verursachen würden. Außerdem werden die resultierenden Festlegungen basierend auf der rangfolgerischen Beschreibung identifiziert, die weiter oben in diesem Artikel beschrieben wurde.

| Richtlinie für benutzerdefinierte Indikatoren | Web-Bedrohungsrichtlinie | WCF-Richtlinie | Defender for Cloud Apps-Richtlinie | Ergebnis |

|---|---|---|---|---|

| Zulassen | Blockieren | Blockieren | Blockieren | Zulassen (Webschutz außer Kraft setzen) |

| Zulassen | Zulassen | Blockieren | Blockieren | Zulassen (WCF-Ausnahme) |

| Warnen | Blockieren | Blockieren | Blockieren | Warnung (Außerkraftsetzung) |

Interne IP-Adressen werden von benutzerdefinierten Indikatoren nicht unterstützt. Bei einer Warnungsrichtlinie, die vom Endbenutzer umgangen wird, wird die Blockierung der Website für diesen Benutzer standardmäßig für 24 Stunden aufgehoben. Dieser Zeitrahmen kann vom Admin geändert werden und wird vom SmartScreen-Clouddienst weitergegeben. Die Möglichkeit, eine Warnung zu umgehen, kann auch in Microsoft Edge mithilfe von CSP für Webbedrohungsblöcke (Malware/Phishing) deaktiviert werden. Weitere Informationen finden Sie unter Microsoft Edge SmartScreen-Einstellungen.

Schützen von Browsern

In allen Webschutzszenarien können SmartScreen und Netzwerkschutz zusammen verwendet werden, um den Schutz sowohl für Microsoft- als auch für Nicht-Microsoft-Browser und -Prozesse sicherzustellen. SmartScreen ist direkt in Microsoft Edge integriert, während der Netzwerkschutz den Datenverkehr in Nicht-Microsoft-Browsern und -Prozessen überwacht. Das folgende Diagramm veranschaulicht dieses Konzept. Dieses Diagramm der beiden Clients, die zusammenarbeiten, um mehrere Browser-/App-Abdeckungen bereitzustellen, ist für alle Features des Webschutzes (Indikatoren, Webbedrohungen, Inhaltsfilterung) genau.

Hinweis

Benutzerdefinierte Indikatoren für Gefährdungs- und Webinhaltsfilterungsfeatures werden derzeit in Application Guard Sitzungen von Microsoft Edge nicht unterstützt. Diese containerisierten Browsersitzungen können nur Webbedrohungsblöcke über den integrierten SmartScreen-Schutz erzwingen. Sie können keine Unternehmenswebschutzrichtlinien erzwingen.

Problembehandlung bei Endpunktblöcken

Antworten aus der SmartScreen-Cloud sind standardisiert. Tools wie Fiddler können verwendet werden, um die Antwort des Clouddiensts zu überprüfen, wodurch die Quelle des Blocks ermittelt werden kann.

Wenn der SmartScreen-Clouddienst mit einer Zulassungs-, Block- oder Warnantwort antwortet, werden eine Antwortkategorie und ein Serverkontext an den Client weitergeleitet. In Microsoft Edge wird die Antwortkategorie verwendet, um die geeignete Blockseite zu bestimmen, die angezeigt werden soll (böswillig, Phishing, Organisationsrichtlinie).

In der folgenden Tabelle sind die Antworten und ihre korrelierten Features aufgeführt.

| ResponseCategory | Für den Block verantwortliches Feature |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Benutzerdefinierte Indikatoren |

| CasbPolicy | Defender for Cloud Apps |

| Bösartig | Webbedrohungen |

| Phishing | Webbedrohungen |

Erweiterte Suche für Webschutz

Kusto-Abfragen in der erweiterten Suche können verwendet werden, um Webschutzblöcke in Ihrem organization für bis zu 30 Tage zusammenzufassen. Diese Abfragen verwenden die oben aufgeführten Informationen, um zwischen den verschiedenen Quellen von Blöcken zu unterscheiden und sie auf benutzerfreundliche Weise zusammenzufassen. Die folgende Abfrage listet beispielsweise alle WCF-Blöcke auf, die von Microsoft Edge stammen.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

Ebenso können Sie die folgende Abfrage verwenden, um alle WCF-Blöcke aufzulisten, die vom Netzwerkschutz stammen (z. B. einen WCF-Block in einem Nicht-Microsoft-Browser). Die ActionType wird aktualisiert und Experience in ResponseCategorygeändert.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Informationen zum Auflisten von Blöcken, die auf andere Features (z. B. benutzerdefinierte Indikatoren) zurückzuführen sind, finden Sie in der Tabelle weiter oben in diesem Artikel. In der Tabelle werden die einzelnen Features und ihre jeweilige Antwortkategorie beschrieben. Diese Abfragen können geändert werden, um nach Telemetriedaten zu bestimmten Computern in Ihrem organization zu suchen. Der in jeder Abfrage angezeigte ActionType zeigt nur die Verbindungen an, die von einem Webschutz-Feature blockiert wurden, und nicht den gesamten Netzwerkdatenverkehr.

Verwendung durch den Benutzer

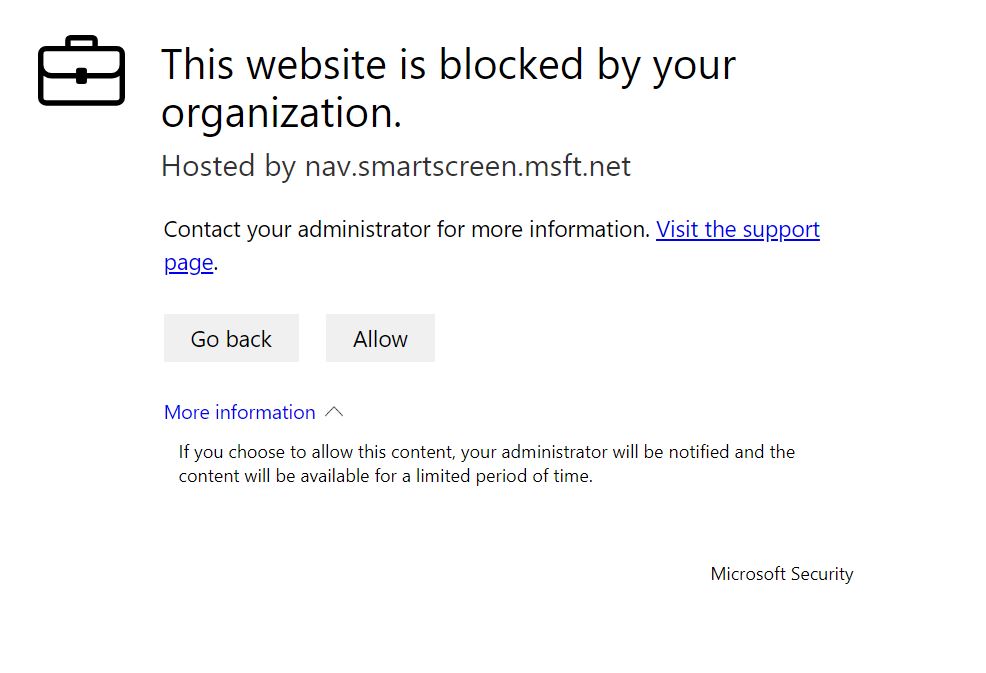

Wenn ein Benutzer eine Webseite besucht, die ein Risiko für Schadsoftware, Phishing oder andere Webbedrohungen darstellt, löst Microsoft Edge eine Blockierungsseite aus, die der folgenden Abbildung ähnelt:

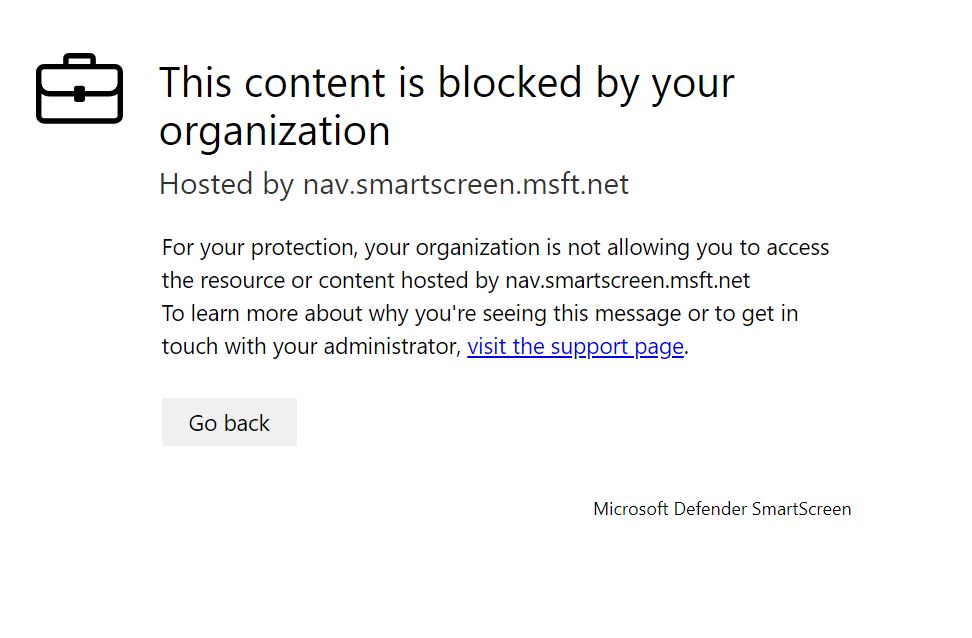

Ab Microsoft Edge 124 wird die folgende Blockseite für alle Kategorieblöcke der Webinhaltsfilterung angezeigt.

In jedem Fall werden in Nicht-Microsoft-Browsern keine Blockseiten angezeigt, und dem Benutzer wird die Seite "Fehler bei der sicheren Verbindung" zusammen mit einer Popupbenachrichtigung angezeigt. Abhängig von der richtlinie, die für den Block verantwortlich ist, wird einem Benutzer in der Popupbenachrichtigung eine andere Nachricht angezeigt. Beim Filtern von Webinhalten wird beispielsweise die Meldung "Dieser Inhalt ist blockiert" angezeigt.

Melden falsch positiver Ergebnisse

Um ein falsch positives Ergebnis für Websites zu melden, die von SmartScreen als gefährlich eingestuft wurden, verwenden Sie den Link, der auf der Blockseite in Microsoft Edge angezeigt wird (wie weiter oben in diesem Artikel gezeigt).

Bei WCF können Sie die Kategorie einer Domäne anfchten. Navigieren Sie zur Registerkarte Domänen der WCF-Berichte. Neben jeder der Domänen wird eine Auslassungspunkte angezeigt. Zeigen Sie auf diese Auslassungspunkte, und wählen Sie Streitkategorie aus. Ein Flyout wird geöffnet. Legen Sie die Priorität des Incidents fest, und geben Sie einige weitere Details an, z. B. die vorgeschlagene Kategorie. Weitere Informationen zum Aktivieren von WCF und zum Bestreiten von Kategorien finden Sie unter Filtern von Webinhalten.

Weitere Informationen zum Übermitteln falsch positiver/negativer Ergebnisse finden Sie unter Behandeln falsch positiver/negativer Ergebnisse in Microsoft Defender for Endpoint.

Verwandte Artikel

| Artikel | Beschreibung |

|---|---|

| Internet-Bedrohungsschutz | Verhindern Sie den Zugriff auf Phishing-Websites, Schadsoftwarevektoren, Exploit-Websites, nicht vertrauenswürdige oder reputationsschwache Websites und blockierte Websites. |

| Internet-Inhaltsfilterung | Nachverfolgen und Regulieren des Zugriffs auf Websites basierend auf deren Inhaltskategorien. |

Tipp

Möchten Sie mehr erfahren? Engage mit der Microsoft-Sicherheitscommunity in unserer Tech Community: Microsoft Defender for Endpoint Tech Community.