Verwenden Defender for Cloud Apps App-Steuerung für bedingten Zugriff

Dieser Artikel bietet eine Übersicht über die Verwendung Microsoft Defender for Cloud Apps App-Steuerelements zum Erstellen von Zugriffs- und Sitzungsrichtlinien. Die App-Steuerung für bedingten Zugriff bietet Echtzeitüberwachung und Kontrolle über den Benutzerzugriff auf Cloud-Apps.

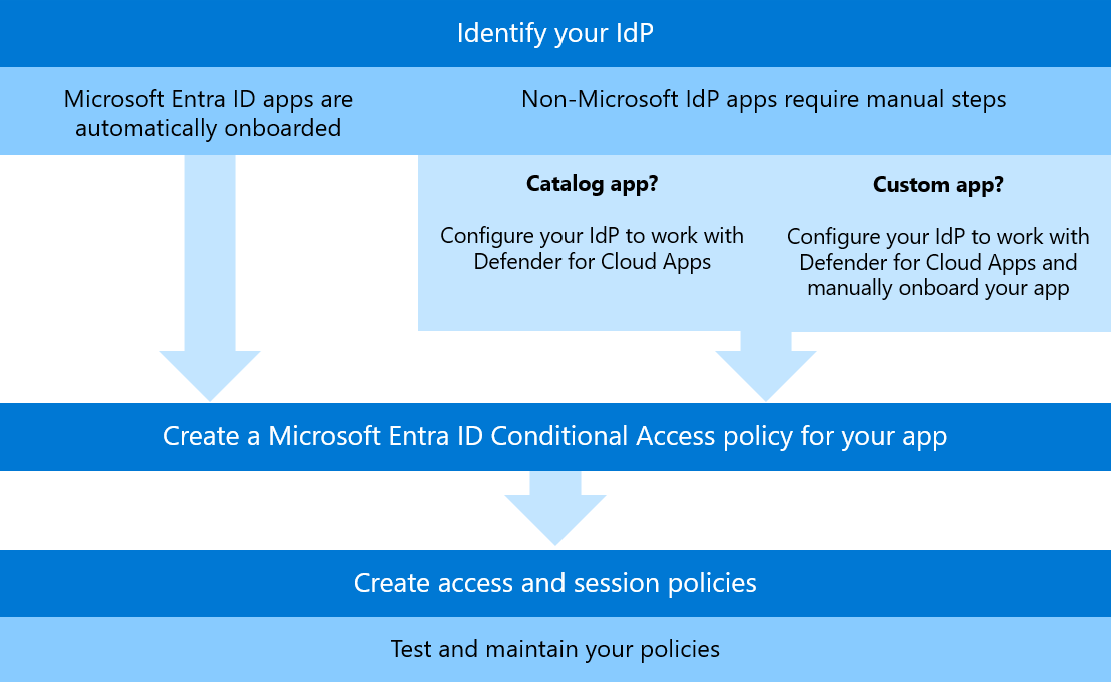

Verwendungsablauf für app-Steuerung für bedingten Zugriff (Vorschau)

Die folgende Abbildung zeigt den allgemeinen Prozess zum Konfigurieren und Implementieren der App-Steuerung für bedingten Zugriff:

Welchen Identitätsanbieter verwenden Sie?

Bevor Sie mit der App-Steuerung für bedingten Zugriff beginnen, sollten Sie wissen, ob Ihre Apps von Microsoft Entra oder einem anderen Identitätsanbieter (IdP) verwaltet werden.

Microsoft Entra Apps werden automatisch für die App-Steuerung mit bedingtem Zugriff integriert und stehen Ihnen sofort zur Verfügung, um sie in Ihren Zugriffs- und Sitzungsrichtlinienbedingungen (Vorschau) zu verwenden. Kann manuell integriert werden, bevor Sie sie in Ihren Zugriffs- und Sitzungsrichtlinienbedingungen auswählen können.

Apps, die Nicht-Microsoft-IdPs verwenden, müssen manuell integriert werden, bevor Sie sie in Ihren Zugriffs- und Sitzungsrichtlinienbedingungen auswählen können.

Wenn Sie mit einer Katalog-App von einem Nicht-Microsoft-IdP arbeiten, konfigurieren Sie die Integration zwischen Ihrem IdP und Defender for Cloud Apps, um alle Katalog-Apps zu integrieren. Weitere Informationen finden Sie unter Onboarding von Nicht-Microsoft IdP-Katalog-Apps für die App-Steuerung für bedingten Zugriff.

Wenn Sie mit benutzerdefinierten Apps arbeiten, müssen Sie sowohl die Integration zwischen Ihrem IdP und Defender for Cloud Apps konfigurieren als auch jede benutzerdefinierte App integrieren. Weitere Informationen finden Sie unter Onboarding von benutzerdefinierten Benutzerdefinierten Apps ohne Microsoft-IdP für die App-Steuerung für bedingten Zugriff.

Beispielverfahren

Die folgenden Artikel enthalten Beispielprozesse zum Konfigurieren eines Nicht-Microsoft-IdP für die Verwendung mit Defender for Cloud Apps:

Voraussetzungen:

- Stellen Sie sicher, dass Ihre Firewallkonfigurationen Datenverkehr von allen ip-Adressen zulassen, die unter Netzwerkanforderungen aufgeführt sind.

- Vergewissern Sie sich, dass Ihre Anwendung über eine vollständige Zertifikatkette verfügt. Unvollständige oder teilweise Zertifikatketten können zu unerwartetem Verhalten in Anwendungen führen, wenn sie mit App-Steuerungsrichtlinien für bedingten Zugriff überwacht werden.

Erstellen einer Microsoft Entra ID Richtlinie für bedingten Zugriff

Damit Ihre Zugriffs- oder Sitzungsrichtlinie funktioniert, müssen Sie auch über Microsoft Entra ID Richtlinie für bedingten Zugriff verfügen, die die Berechtigungen zum Steuern des Datenverkehrs erstellt.

Wir haben ein Beispiel für diesen Prozess in die Dokumentation zur Erstellung von Zugriffs- und Sitzungsrichtlinien eingebettet.

Weitere Informationen finden Sie unter Richtlinien für bedingten Zugriff und Erstellen einer Richtlinie für bedingten Zugriff.

Erstellen Von Zugriffs- und Sitzungsrichtlinien

Nachdem Sie bestätigt haben, dass Ihre Apps integriert sind , entweder automatisch, weil sie Microsoft Entra ID Apps sind, oder manuell, und Sie haben eine Microsoft Entra ID Richtlinie für bedingten Zugriff bereit, können Sie mit dem Erstellen von Zugriffs- und Sitzungsrichtlinien für jedes szenario fortfahren, das Sie benötigen.

Weitere Informationen finden Sie unter:

- Erstellen einer Defender for Cloud Apps-Zugriffsrichtlinie

- Erstellen einer Defender for Cloud Apps-Sitzungsrichtlinie

Testen Ihrer Richtlinien

Stellen Sie sicher, dass Sie Ihre Richtlinien testen und alle Bedingungen oder Einstellungen nach Bedarf aktualisieren. Weitere Informationen finden Sie unter:

Verwandte Inhalte

Weitere Informationen finden Sie unter Schützen von Apps mit Microsoft Defender for Cloud Apps App-Steuerung für bedingten Zugriff.