Bereitstellen der App-Steuerung für bedingten Zugriff für jede Web-App mithilfe von PingOne als Identitätsanbieter (IdP)

Sie können Sitzungssteuerelemente in Microsoft Defender for Cloud Apps so konfigurieren, dass sie mit jeder Web-App und jedem Nicht-Microsoft-IdP arbeiten. In diesem Artikel wird beschrieben, wie Sie App-Sitzungen von PingOne an Defender for Cloud Apps für Echtzeitsitzungssteuerelemente weiterleiten.

In diesem Artikel verwenden wir die Salesforce-App als Beispiel für eine Web-App, die für die Verwendung Defender for Cloud Apps Sitzungssteuerelemente konfiguriert wird. Führen Sie zum Konfigurieren anderer Apps die gleichen Schritte gemäß ihren Anforderungen aus.

Voraussetzungen

Ihr organization muss über die folgenden Lizenzen verfügen, um die App-Steuerung für bedingten Zugriff verwenden zu können:

- Eine relevante PingOne-Lizenz (erforderlich für einmaliges Anmelden)

- Microsoft Defender for Cloud Apps

Eine vorhandene PingOne-Konfiguration für einmaliges Anmelden für die App mit dem SAML 2.0-Authentifizierungsprotokoll

So konfigurieren Sie Sitzungssteuerelemente für Ihre App mit PingOne als IdP

Führen Sie die folgenden Schritte aus, um Ihre Web-App-Sitzungen von PingOne an Defender for Cloud Apps weiterzuleiten.

Hinweis

Sie können die saml-SSO-Informationen der App konfigurieren, die von PingOne bereitgestellt werden, indem Sie eine der folgenden Methoden verwenden:

- Option 1: Hochladen der SAML-Metadatendatei der App.

- Option 2: Manuelles Bereitstellen der SAML-Daten der App.

In den folgenden Schritten verwenden wir Option 2.

Schritt 1: Abrufen der SAML-Einstellungen für einmaliges Anmelden für Ihre App

Schritt 2: Konfigurieren Defender for Cloud Apps mit den SAML-Informationen Ihrer App

Schritt 3: Erstellen einer benutzerdefinierten App in PingOne

Schritt 4: Konfigurieren von Defender for Cloud Apps mit den Informationen der PingOne-App

Schritt 5: Abschließen der benutzerdefinierten App in PingOne

Schritt 6: Abrufen der App-Änderungen in Defender for Cloud Apps

Schritt 7: Abschließen der App-Änderungen

Schritt 8: Abschließen der Konfiguration in Defender for Cloud Apps

Schritt 1: Abrufen der SAML-Einstellungen für einmaliges Anmelden für Ihre App

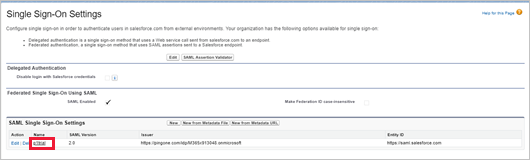

Navigieren Sie in Salesforce zu Setupeinstellungen>>Identität>einzel Sign-On Einstellungen.

Wählen Sie unter Single Sign-On Settings (Einstellungen für einmaliges Sign-On) den Namen Ihrer vorhandenen SAML 2.0-Konfiguration aus.

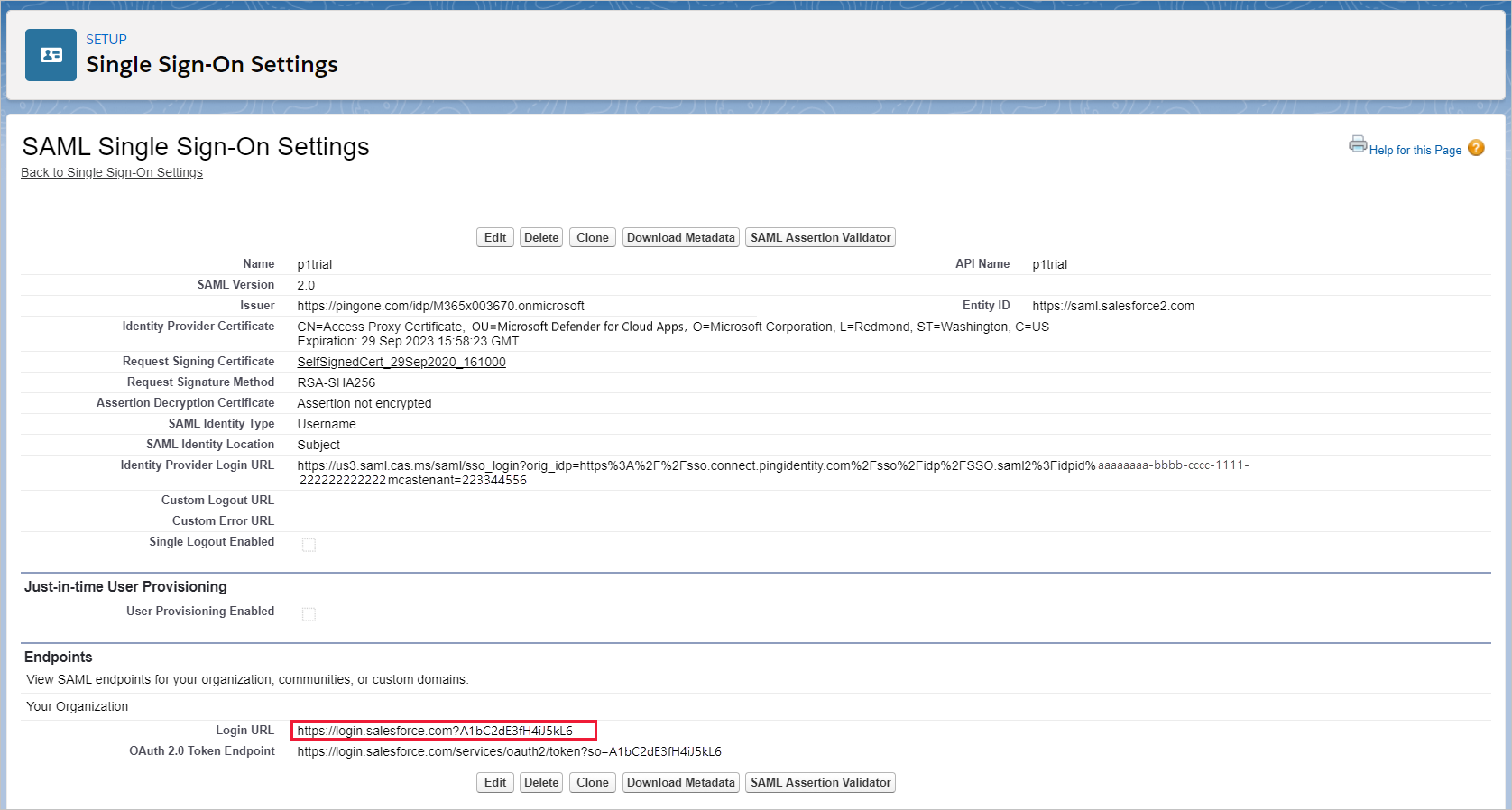

Notieren Sie sich auf der Seite SAM-SSO-Einstellungen die Salesforce-Login-URL. Diesen benötigen Sie später.

Hinweis

Wenn Ihre App ein SAML-Zertifikat bereitstellt, laden Sie die Zertifikatdatei herunter.

Schritt 2: Konfigurieren von Defender for Cloud Apps mit den SAML-Informationen Ihrer App

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

Wählen Sie unter Verbundene Apps die Option App-Steuerungs-Apps für bedingten Zugriff aus.

Wählen Sie + Hinzufügen aus, wählen Sie im Popupfenster die App aus, die Sie bereitstellen möchten, und wählen Sie dann Assistenten starten aus.

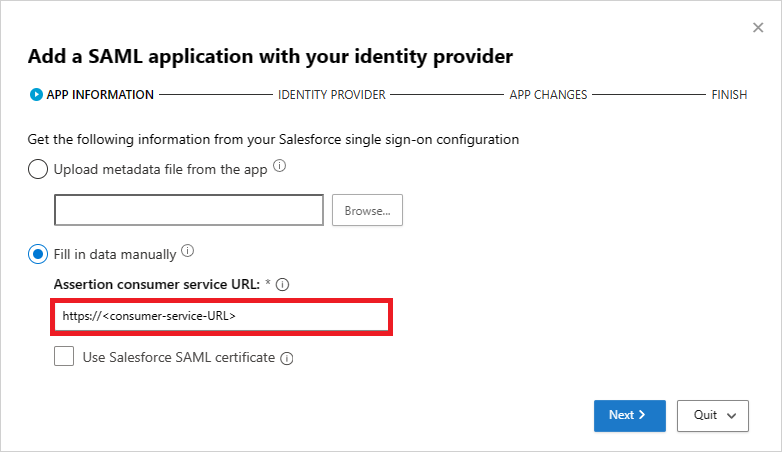

Wählen Sie auf der Seite APP-INFORMATIONEN die Option Daten manuell ausfüllen aus, geben Sie unter Assertionsconsumerdienst-URL die Salesforce-Anmelde-URL ein, die Sie zuvor notiert haben, und wählen Sie dann Weiter aus.

Hinweis

Wenn Ihre App ein SAML-Zertifikat bereitstellt, wählen Sie App_name> SAML-Zertifikat verwenden < aus, und laden Sie die Zertifikatdatei hoch.

Schritt 3: Erstellen einer benutzerdefinierten App in PingOne

Bevor Sie fortfahren, führen Sie die folgenden Schritte aus, um Informationen aus Ihrer vorhandenen Salesforce-App abzurufen.

Bearbeiten Sie in PingOne Ihre vorhandene Salesforce-App.

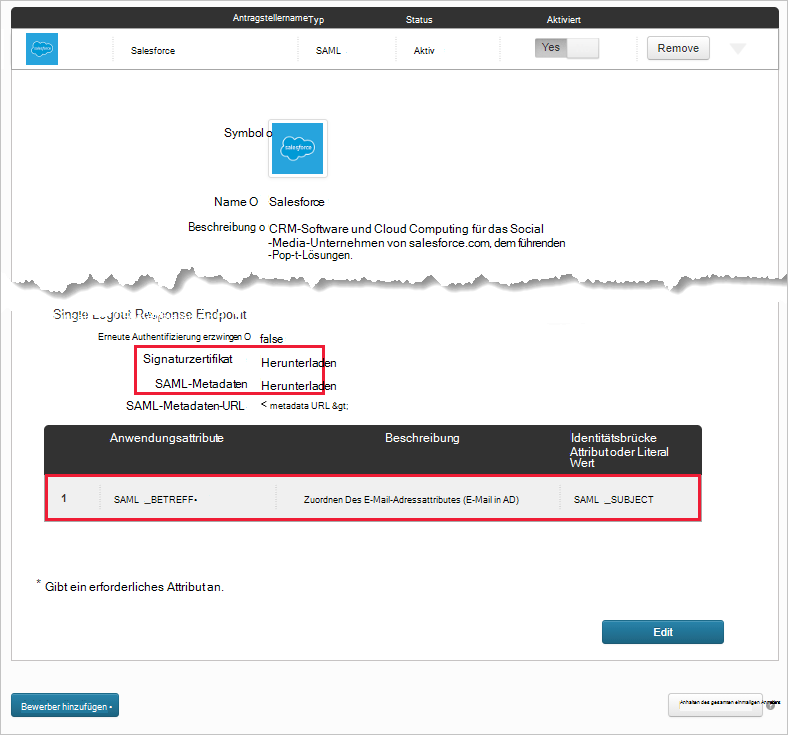

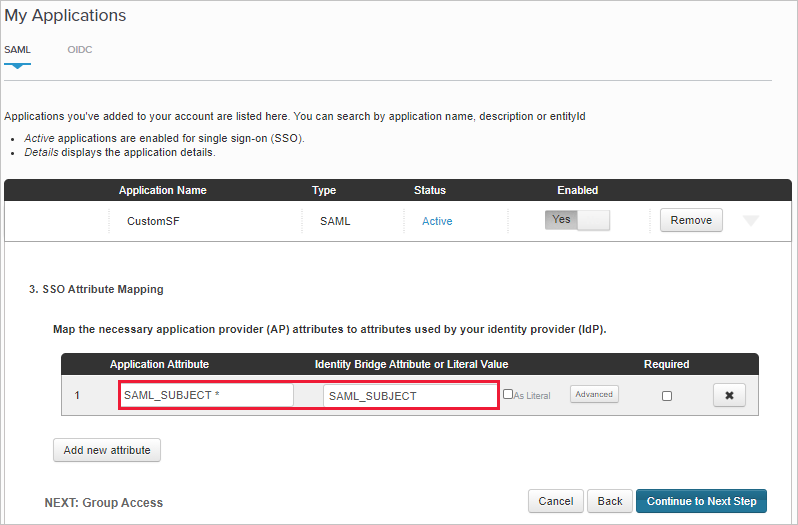

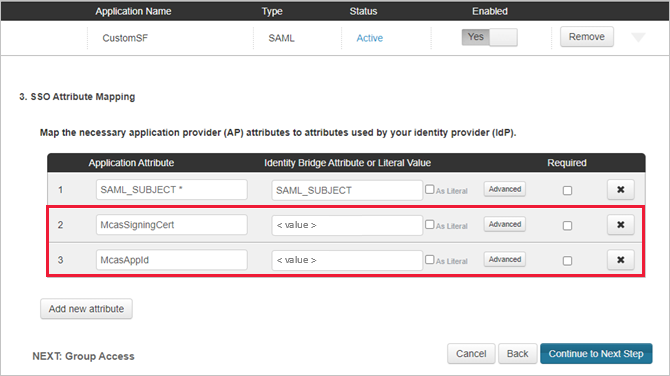

Notieren Sie sich auf der Seite SSO-Attribut-Zuordnung das Attribut SAML_SUBJECT und den Wert und laden Sie dann die Dateien für das Signierzertifikat und die SAML-Metadaten herunter.

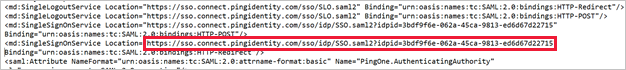

Öffnen Sie die SAML-Metadatendatei, und notieren Sie sich den PingOne SingleSignOnService-Speicherort. Diesen benötigen Sie später.

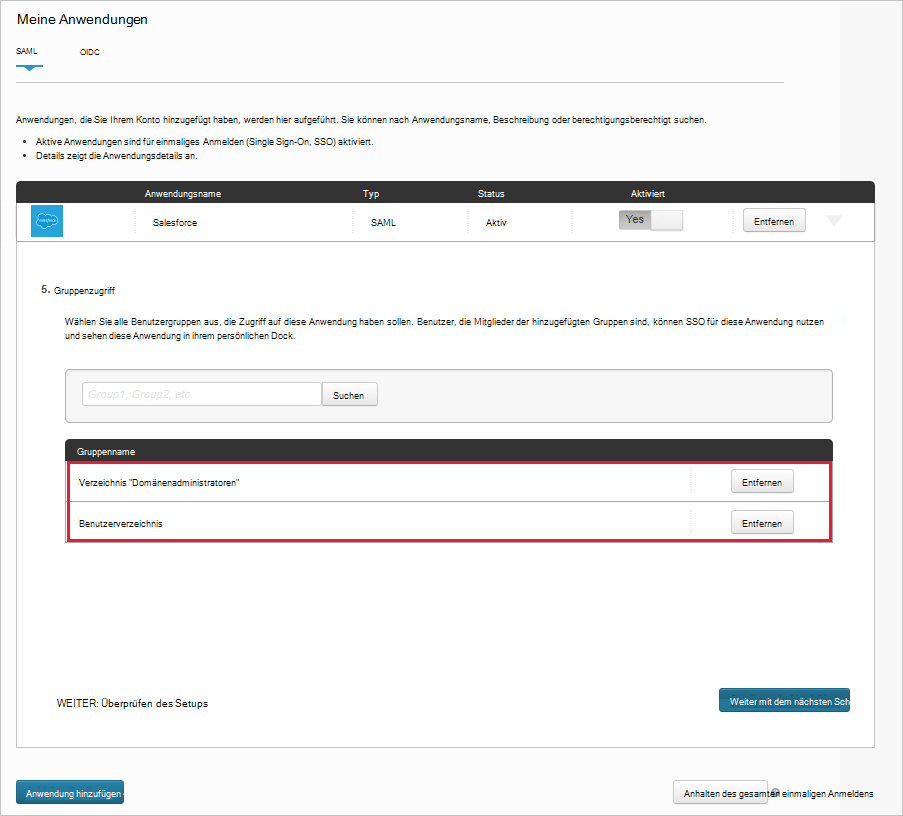

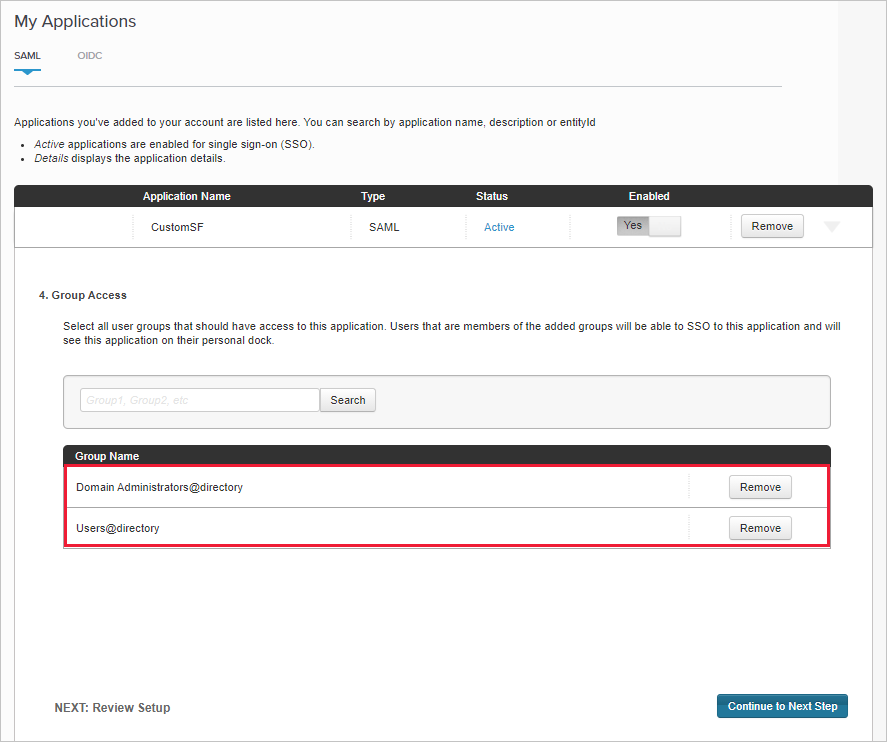

Notieren Sie sich auf der Seite Gruppenzugriff die zugewiesenen Gruppen.

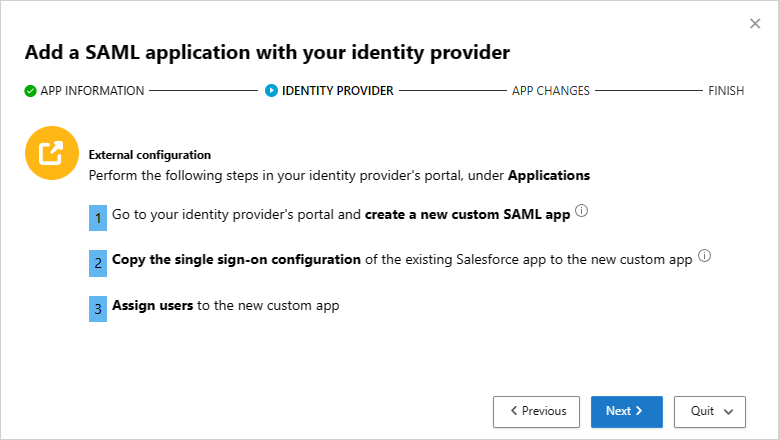

Verwenden Sie dann die Anweisungen auf der Seite Hinzufügen einer SAML-Anwendung mit Ihrem Identitätsanbieter , um eine benutzerdefinierte App im Portal Ihres Identitätsanbieters zu konfigurieren.

Hinweis

Wenn Sie eine benutzerdefinierte App konfigurieren, können Sie die vorhandene App mit Zugriffs- und Sitzungssteuerelementen testen, ohne das aktuelle Verhalten für Ihre organization zu ändern.

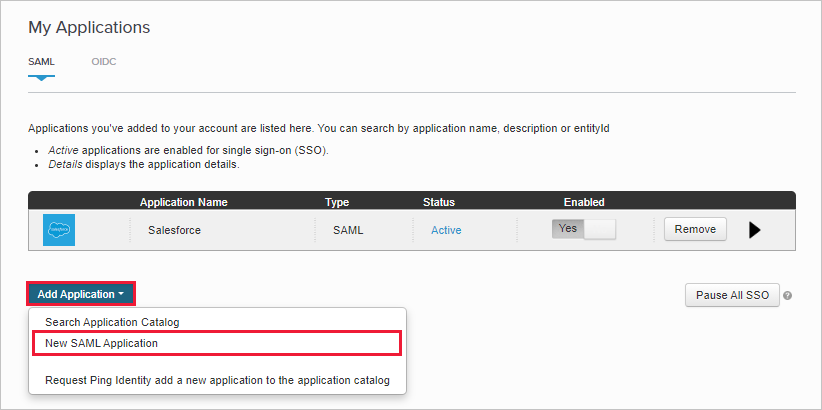

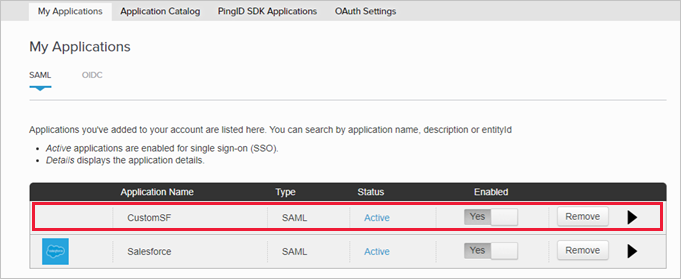

Erstellen Sie eine Neue SAML-Anwendung.

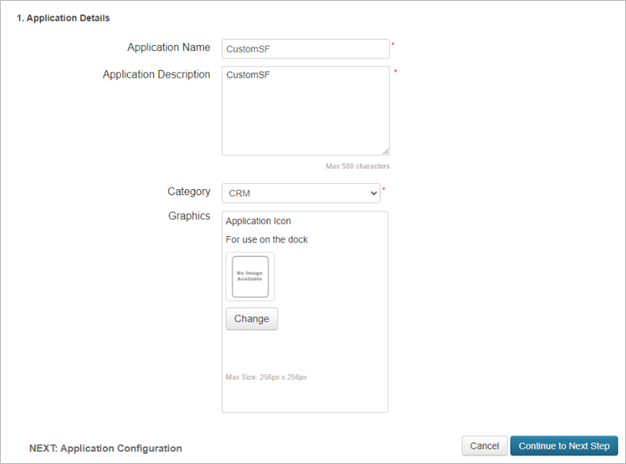

Füllen Sie auf der Seite Anwendungsdetails das Formular aus, und wählen Sie dann Mit nächstem Schritt fortfahren aus.

Tipp

Verwenden Sie einen App-Namen, der Ihnen hilft, zwischen der benutzerdefinierten App und der vorhandenen Salesforce-App zu unterscheiden.

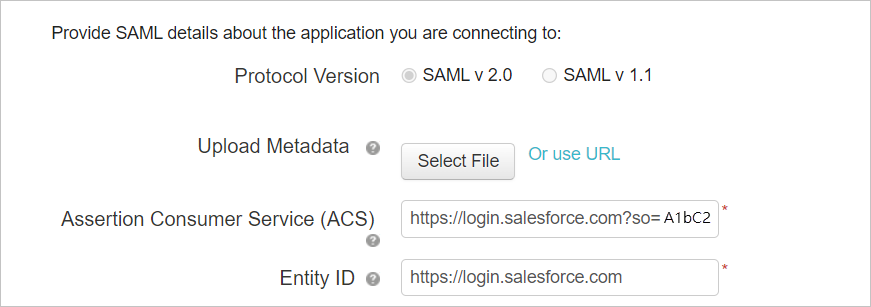

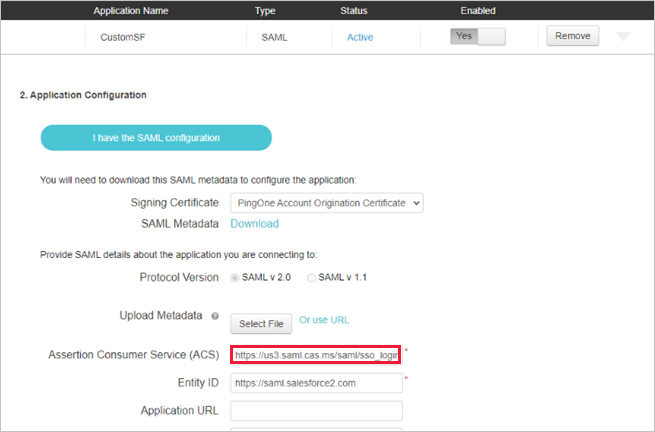

Führen Sie auf der Seite Anwendungskonfiguration die folgenden Schritte aus, und wählen Sie dann Mit nächstem Schritt fortfahren aus.

- Geben Sie im Feld Assertion Consumer Service (ACS) die Salesforce-Anmelde-URL ein, die Sie zuvor notiert haben.

- Geben Sie im Feld Entitäts-ID eine eindeutige ID ein, die mit

https://beginnt. Stellen Sie sicher, dass sich dies von der Konfiguration der beendenden Salesforce PingOne-App unterscheidet. - Notieren Sie sich die Entitäts-ID. Diesen benötigen Sie später.

Fügen Sie auf der Seite SSO-Attributzuordnung das SAML_SUBJECT Attribut und den Wert der vorhandenen Salesforce-App hinzu, das Sie zuvor notiert haben, und wählen Sie dann Mit nächstem Schritt fortfahren aus.

Fügen Sie auf der Seite Gruppenzugriff die Gruppen der vorhandenen Salesforce-App hinzu, die Sie zuvor notiert haben, und schließen Sie die Konfiguration ab.

Schritt 4: Konfigurieren von Defender for Cloud Apps mit den Informationen der PingOne-App

Wählen Sie auf der Seite Defender for Cloud Apps IDENTITÄTSANBIETER die Option Weiter aus, um fortzufahren.

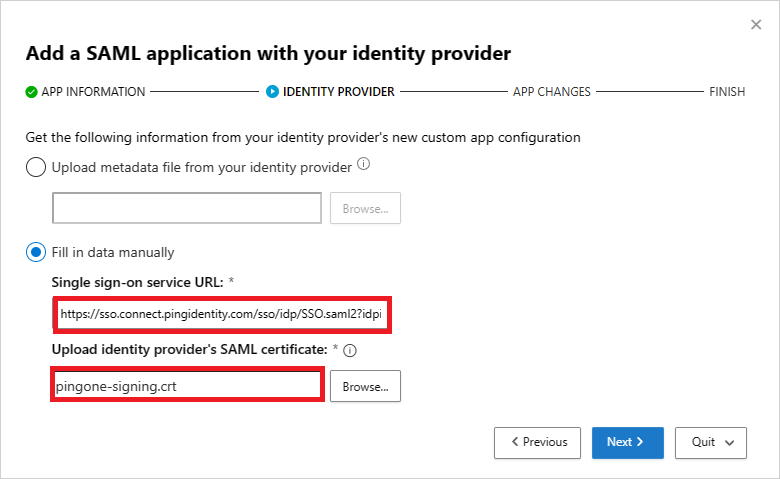

Wählen Sie auf der nächsten Seite Daten manuell ausfüllen aus, gehen Sie wie folgt vor, und wählen Sie dann Weiter aus.

- Geben Sie unter Assertion consumer service URL (Assertionsconsumerdienst-URL) die Salesforce-Anmelde-URL ein, die Sie zuvor notiert haben.

- Wählen Sie SAML-Zertifikat des Identitätsanbieters hochladen aus, und laden Sie die zertifikatsdatei hoch, die Sie zuvor heruntergeladen haben.

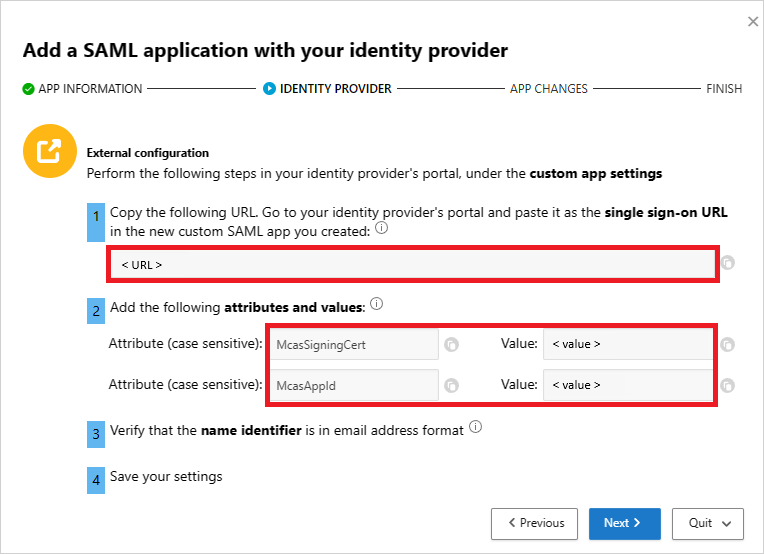

Notieren Sie sich auf der nächsten Seite die folgenden Informationen, und wählen Sie dann Weiter aus. Sie benötigen die Informationen später.

- Single Sign-On-URL für Defender for Cloud Apps

- Attribute und Werte von Defender for Cloud Apps

Schritt 5: Abschließen der benutzerdefinierten App in PingOne

Suchen und bearbeiten Sie in PingOne die benutzerdefinierte Salesforce-App.

Ersetzen Sie im Feld Assertion Consumer Service (ACS) die URL durch die Defender for Cloud Apps SSO-URL, die Sie zuvor notiert haben, und wählen Sie dann Weiter aus.

Fügen Sie den Eigenschaften der App die zuvor notierten Defender for Cloud Apps Attribute und Werte hinzu.

Speichern Sie Ihre Einstellungen.

Schritt 6: Abrufen der App-Änderungen in Defender for Cloud Apps

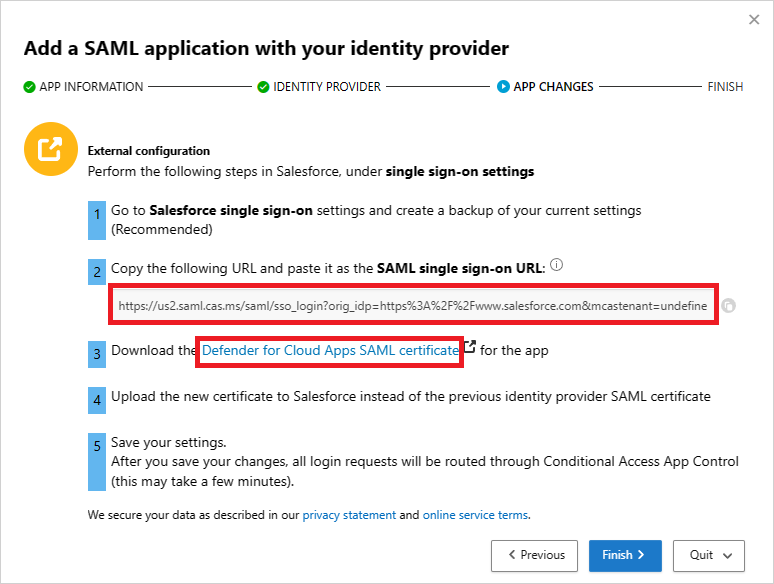

Gehen Sie auf der Seite Defender for Cloud Apps APP-ÄNDERUNGEN wie folgt vor, wählen Sie aber nicht Fertig stellen aus. Sie benötigen die Informationen später.

- Kopieren der Defender for Cloud Apps SAML-URL für einmaliges Anmelden

- Herunterladen des Defender for Cloud Apps SAML-Zertifikats

Schritt 7: Abschließen der App-Änderungen

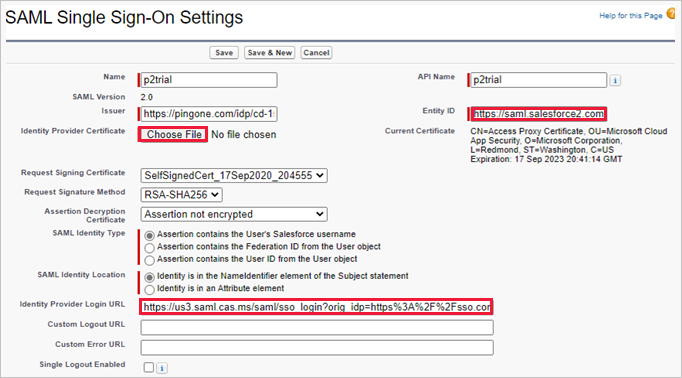

Navigieren Sie in Salesforce zu Setupeinstellungen>>Identitätseinstellungen>Sign-On Einstellungen, und gehen Sie wie folgt vor:

Empfohlen: Erstellen Sie eine Sicherung Ihrer aktuellen Einstellungen.

Ersetzen Sie den Wert des Felds Anmelde-URL des Identitätsanbieters durch die Defender for Cloud Apps SAML-URL für einmaliges Anmelden, die Sie zuvor notiert haben.

Laden Sie das Defender for Cloud Apps SAML-Zertifikat hoch, das Sie zuvor heruntergeladen haben.

Ersetzen Sie den Feldwert Entitäts-ID durch die zuvor notierte benutzerdefinierte Entitäts-ID der PingOne-App.

Klicken Sie auf Speichern.

Hinweis

Das Defender for Cloud Apps SAML-Zertifikat ist ein Jahr lang gültig. Nach Ablauf des Zertifikats muss ein neues Zertifikat generiert werden.

Schritt 8: Abschließen der Konfiguration in Defender for Cloud Apps

- Wählen Sie auf der Seite Defender for Cloud Apps APP-ÄNDERUNGEN die Option Fertig stellen aus. Nach Abschluss des Assistenten werden alle zugeordneten Anmeldeanforderungen an diese App über die App-Steuerung für bedingten Zugriff weitergeleitet.

Verwandte Inhalte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.