Bereitstellen der App-Steuerung für bedingten Zugriff für jede Web-App mithilfe von Okta als Identitätsanbieter (IdP)

Sie können Sitzungssteuerelemente in Microsoft Defender for Cloud Apps so konfigurieren, dass sie mit jeder Web-App und jedem Nicht-Microsoft-IdP arbeiten. In diesem Artikel wird beschrieben, wie Sie App-Sitzungen von Okta an Defender for Cloud Apps für Echtzeit-Sitzungssteuerelemente weiterleiten.

In diesem Artikel verwenden wir die Salesforce-App als Beispiel für eine Web-App, die für die Verwendung Defender for Cloud Apps Sitzungssteuerelemente konfiguriert wird.

Voraussetzungen

Ihr organization muss über die folgenden Lizenzen verfügen, um die App-Steuerung für bedingten Zugriff verwenden zu können:

- Ein vorkonfigurierter Okta-Mandant.

- Microsoft Defender for Cloud Apps

Eine vorhandene Okta-Konfiguration für einmaliges Anmelden für die App mit dem SAML 2.0-Authentifizierungsprotokoll

So konfigurieren Sie Sitzungssteuerelemente für Ihre App mit Okta als IdP

Führen Sie die folgenden Schritte aus, um Ihre Web-App-Sitzungen von Okta an Defender for Cloud Apps weiterzuleiten.

Hinweis

Sie können die saml-SSO-Informationen der App konfigurieren, die von Okta bereitgestellt werden, indem Sie eine der folgenden Methoden verwenden:

- Option 1: Hochladen der SAML-Metadatendatei der App.

- Option 2: Manuelles Bereitstellen der SAML-Daten der App.

In den folgenden Schritten verwenden wir Option 2.

Schritt 1: Abrufen der SAML-Einstellungen für einmaliges Anmelden für Ihre App

Schritt 2: Konfigurieren Defender for Cloud Apps mit den SAML-Informationen Ihrer App

Schritt 4: Konfigurieren von Defender for Cloud Apps mit den Informationen der Okta-App

Schritt 5: Abschließen der Konfiguration der benutzerdefinierten Okta-Anwendung

Schritt 6: Abrufen der App-Änderungen in Defender for Cloud Apps

Schritt 7: Abschließen der App-Änderungen

Schritt 8: Abschließen der Konfiguration in Defender for Cloud Apps

Schritt 1: Abrufen der SAML-Einstellungen für einmaliges Anmelden für Ihre App

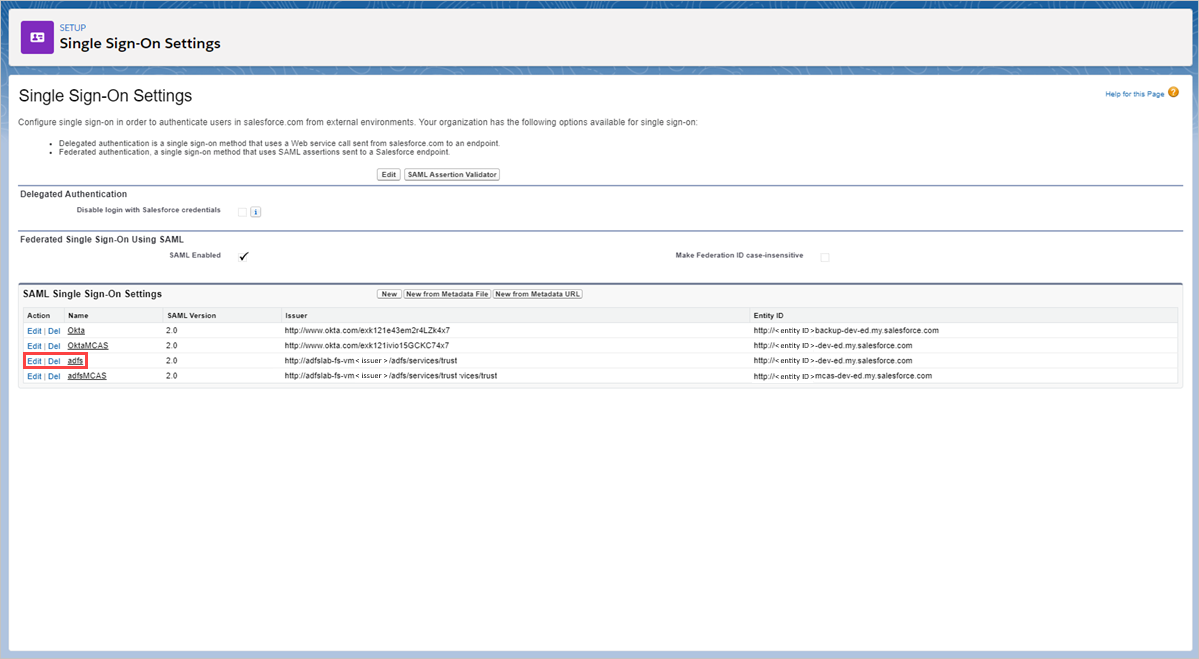

Navigieren Sie in Salesforce zu Setupeinstellungen>>Identität>einzel Sign-On Einstellungen.

Klicken Sie unter Single Sign-On Settings (Einstellungen für einmaliges Sign-On) auf den Namen Ihrer vorhandenen Okta-Konfiguration.

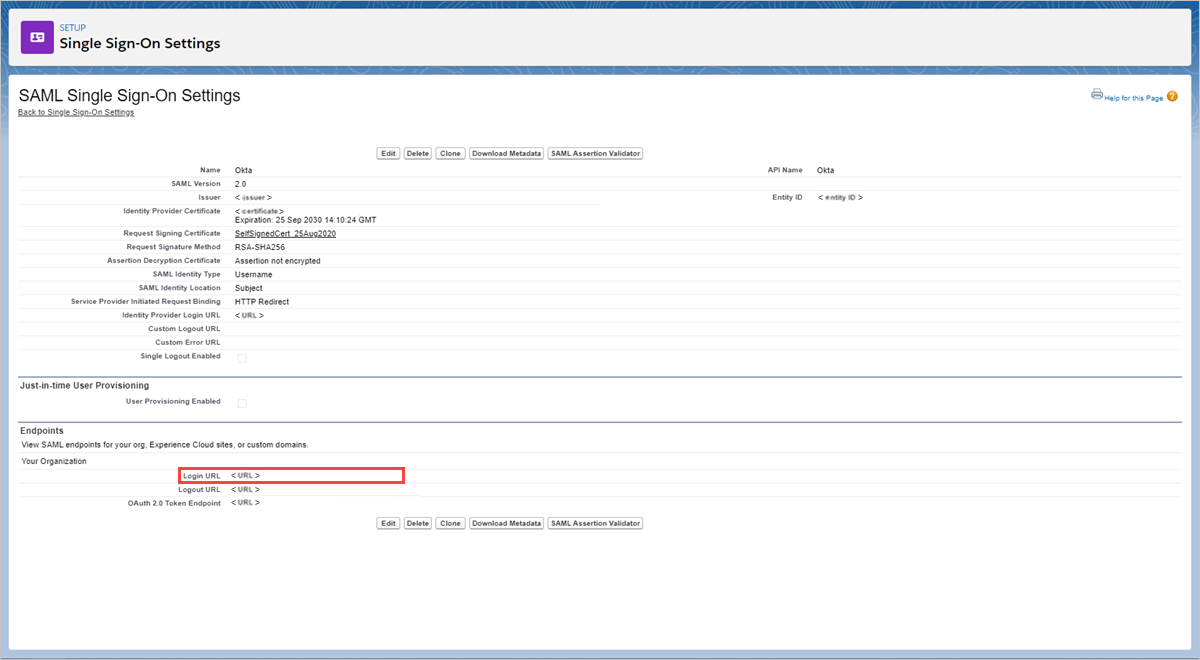

Notieren Sie sich auf der Seite SAM-SSO-Einstellungen die Salesforce-Login-URL. Sie benötigen dies später beim Konfigurieren von Defender for Cloud Apps.

Hinweis

Wenn Ihre App ein SAML-Zertifikat bereitstellt, laden Sie die Zertifikatdatei herunter.

Schritt 2: Konfigurieren von Defender for Cloud Apps mit den SAML-Informationen Ihrer App

Wählen Sie im Microsoft Defender Portal die Option Einstellungen aus. Wählen Sie dann Cloud-Apps aus.

Wählen Sie unter Verbundene Apps die App-Steuerungs-Apps für bedingten Zugriff aus.

Wählen Sie + Hinzufügen aus, wählen Sie im Popupfenster die App aus, die Sie bereitstellen möchten, und wählen Sie dann Assistenten starten aus.

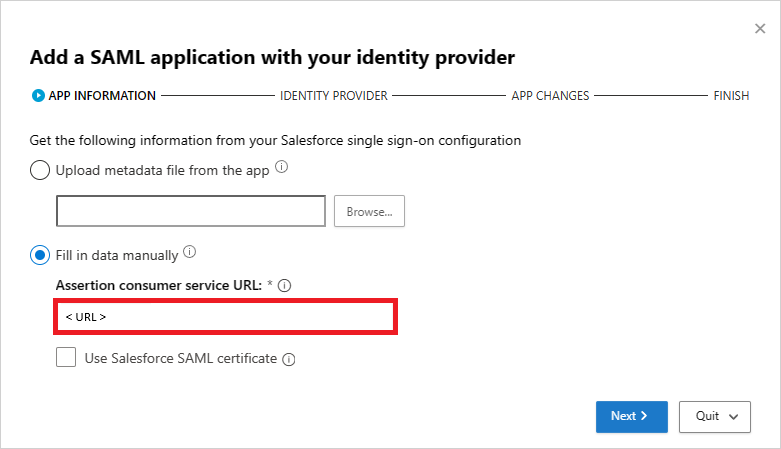

Wählen Sie auf der Seite APP-INFORMATIONEN die Option Daten manuell ausfüllen aus, geben Sie unter Assertionsconsumerdienst-URL die Salesforce-Anmelde-URL ein, die Sie sich zuvor notiert haben, und klicken Sie dann auf Weiter.

Hinweis

Wenn Ihre App ein SAML-Zertifikat bereitstellt, wählen Sie App_name> SAML-Zertifikat verwenden < aus, und laden Sie die Zertifikatdatei hoch.

Schritt 3: Erstellen einer neuen benutzerdefinierten Okta-Anwendung und app Single Sign-On-Konfiguration

Hinweis

Um Ausfallzeiten für Endbenutzer zu begrenzen und Ihre vorhandene als fehlerfrei bekannte Konfiguration beizubehalten, wird empfohlen, eine neue benutzerdefinierte Anwendung und eine Single Sign-On-Konfiguration zu erstellen. Wenn dies nicht möglich ist, überspringen Sie die entsprechenden Schritte. Wenn die App, die Sie konfigurieren, z. B. das Erstellen mehrerer Konfigurationen mit Sign-On nicht unterstützt, überspringen Sie den Schritt zum Erstellen eines neuen einmaligen Anmeldens.

Zeigen Sie in der Okta Admin-Konsole unter Anwendungen die Eigenschaften Ihrer vorhandenen Konfiguration für Ihre App an, und notieren Sie sich die Einstellungen.

Klicken Sie auf Anwendung hinzufügen und dann auf Neue App erstellen. Konfigurieren Sie die neue Anwendung mit den zuvor notierten Einstellungen, abgesehen vom Audience URI (SP-Entitäts-ID ), der ein eindeutiger Name sein muss. Sie benötigen diese Anwendung später beim Konfigurieren von Defender for Cloud Apps.

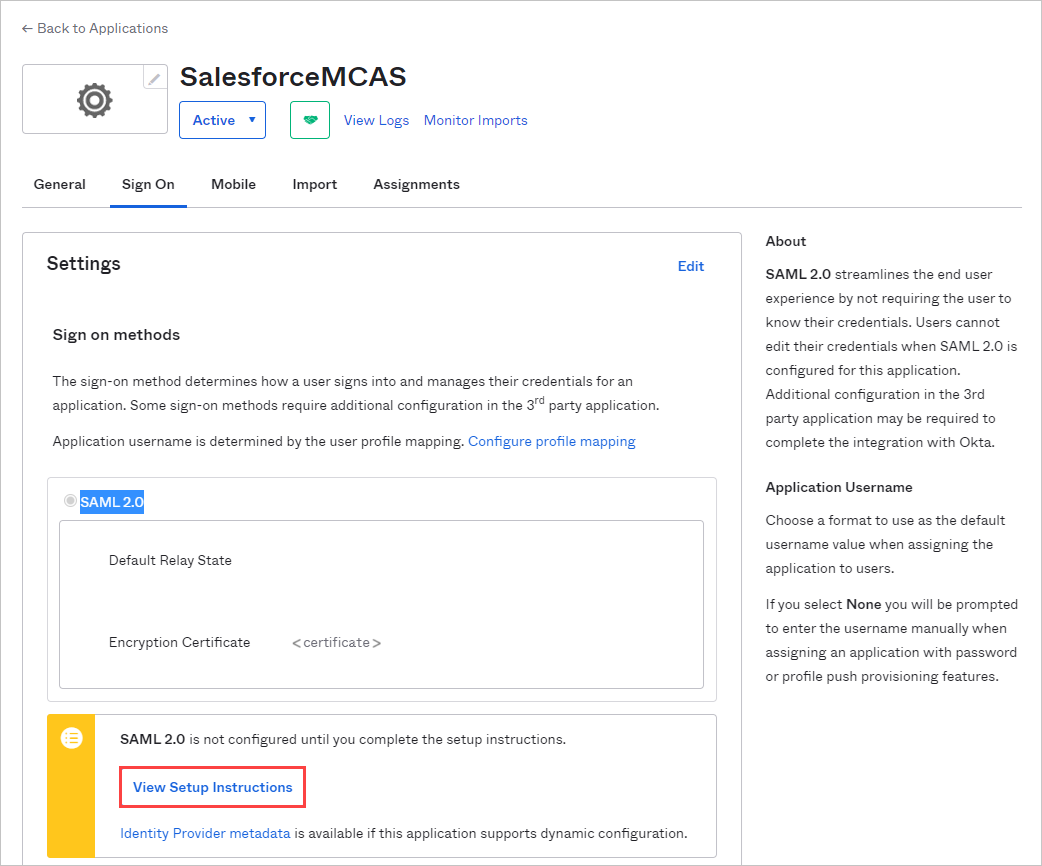

Navigieren Sie zu Anwendungen, zeigen Sie Ihre vorhandene Okta-Konfiguration an, und wählen Sie auf der Registerkarte Anmelden die Option Setupanweisungen anzeigen aus.

Notieren Sie sich die Single Sign-On-URL des Identitätsanbieters , und laden Sie das Signaturzertifikat (X.509) des Identitätsanbieters herunter. Diesen benötigen Sie später.

Zurück in Salesforce notieren Sie sich auf der vorhandenen Okta-Einstellungsseite für einmaliges Anmelden alle Einstellungen.

Erstellen Sie eine neue SAML-Konfiguration für einmaliges Anmelden. Konfigurieren Sie neben dem Wert der Entitäts-ID , der mit dem Zielgruppen-URI (SP-Entitäts-ID) der benutzerdefinierten Anwendung übereinstimmen muss, das einmalige Anmelden mithilfe der zuvor notierten Einstellungen. Sie benötigen dies später beim Konfigurieren von Defender for Cloud Apps.

Navigieren Sie nach dem Speichern Ihrer neuen Anwendung zur Seite Zuweisungen, und weisen Sie die Personen oder Gruppen zu, die Zugriff auf die Anwendung benötigen.

Schritt 4: Konfigurieren von Defender for Cloud Apps mit den Informationen der Okta-App

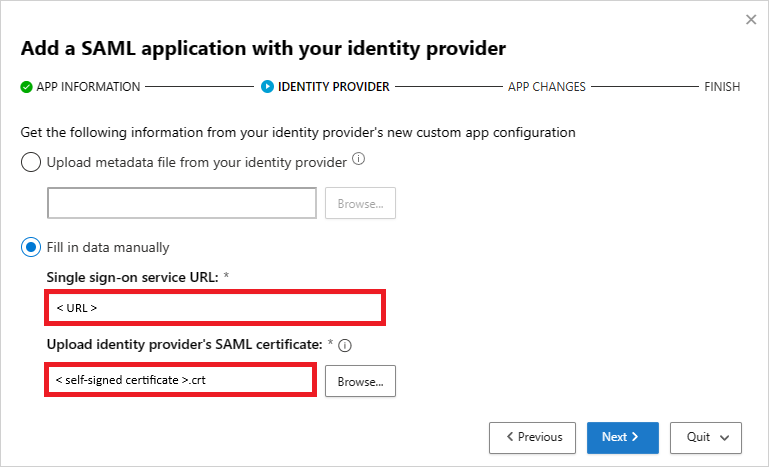

Klicken Sie auf der Seite Defender for Cloud Apps IDENTITY PROVIDER auf Weiter, um fortzufahren.

Wählen Sie auf der nächsten Seite Die Option Daten manuell ausfüllen aus, gehen Sie wie folgt vor, und klicken Sie dann auf Weiter.

- Geben Sie als Dienst-URL für einmaliges Anmelden die Salesforce-Anmelde-URL ein, die Sie zuvor notiert haben.

- Wählen Sie SAML-Zertifikat des Identitätsanbieters hochladen aus, und laden Sie die zertifikatsdatei hoch, die Sie zuvor heruntergeladen haben.

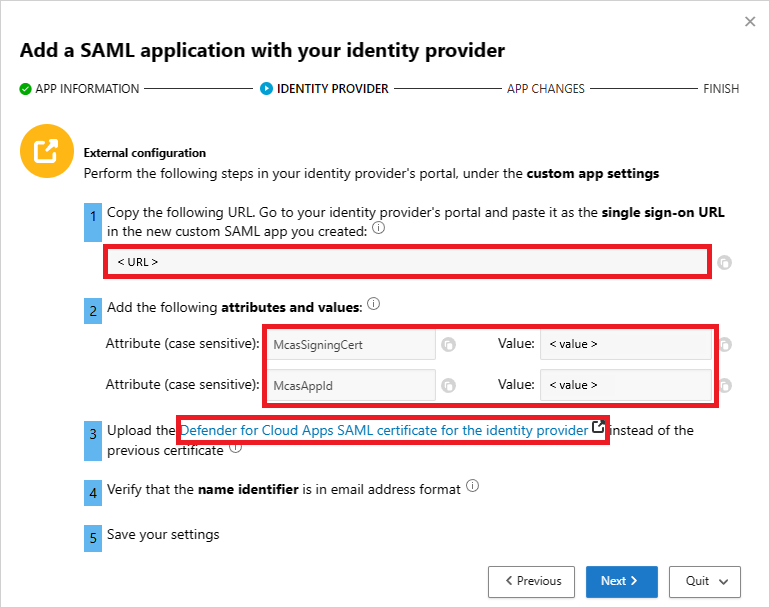

Notieren Sie sich auf der nächsten Seite die folgenden Informationen, und klicken Sie dann auf Weiter. Sie benötigen die Informationen später.

- Single Sign-On-URL für Defender for Cloud Apps

- Attribute und Werte von Defender for Cloud Apps

Hinweis

Wenn eine Option zum Hochladen des Defender for Cloud Apps SAML-Zertifikats für den Identitätsanbieter angezeigt wird, klicken Sie auf das Klicken, um die Zertifikatdatei herunterzuladen. Diesen benötigen Sie später.

Schritt 5: Abschließen der Konfiguration der benutzerdefinierten Okta-Anwendung

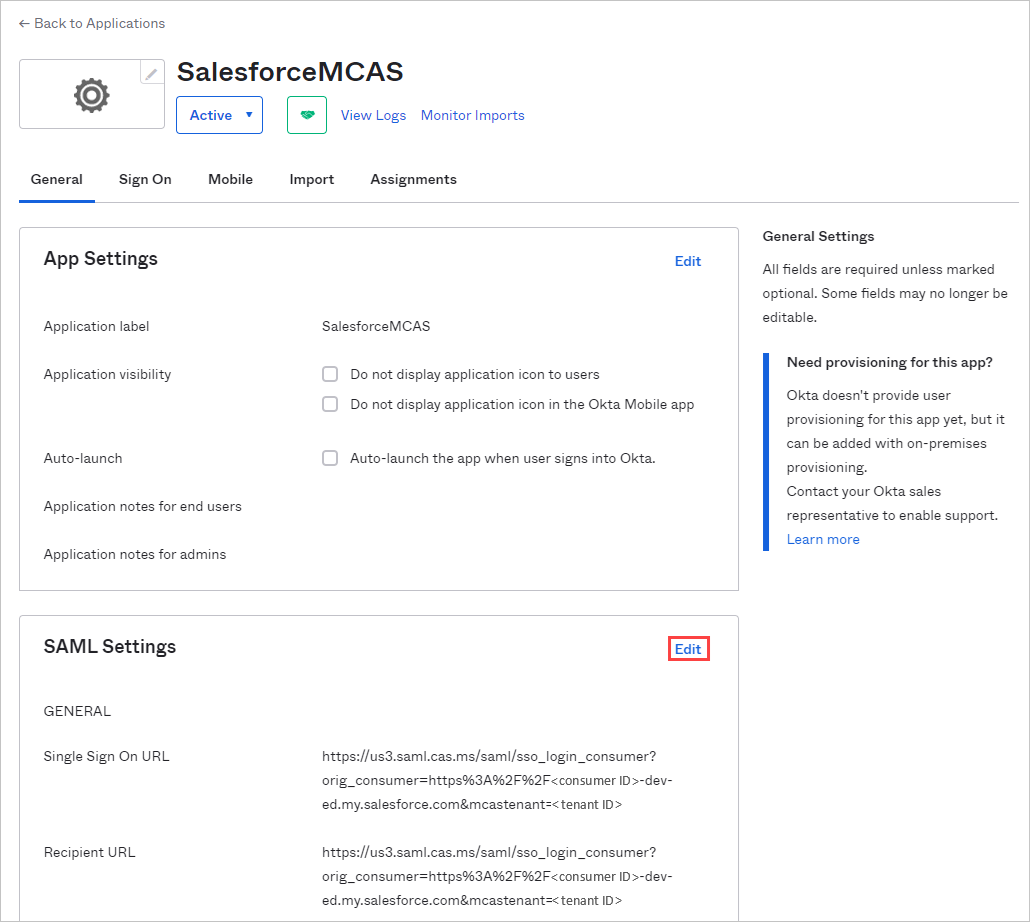

Wählen Sie in der Okta Admin-Konsole unter Anwendungen die benutzerdefinierte Anwendung aus, die Sie zuvor erstellt haben, und klicken Sie dann unter Allgemeine>SAML-Einstellungen auf Bearbeiten.

Ersetzen Sie im Feld Single Sign-On URL die URL durch die Defender for Cloud Apps URL für einmaliges Anmelden, die Sie zuvor notiert haben, und speichern Sie dann Ihre Einstellungen.

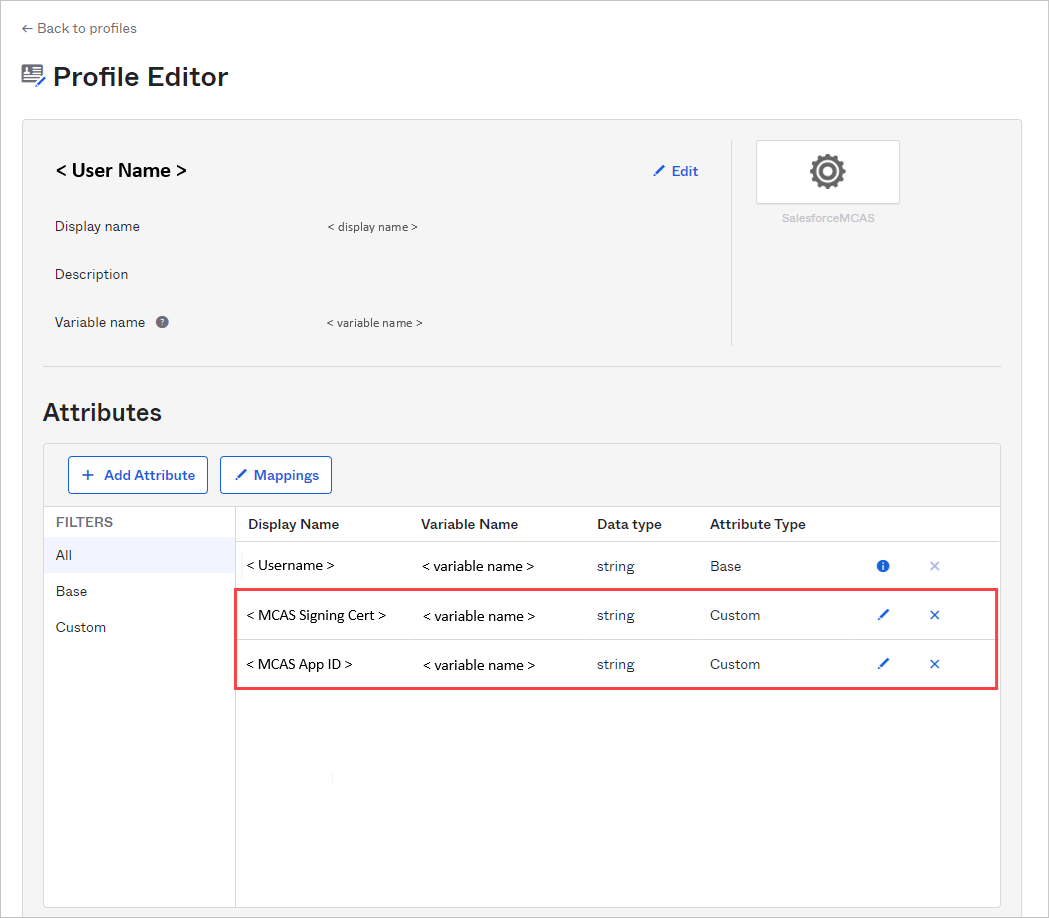

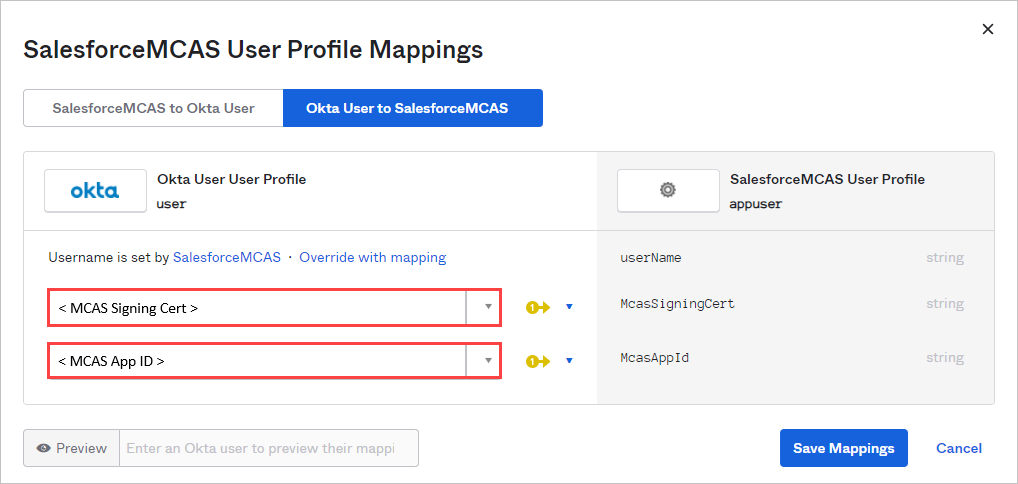

Wählen Sie unter Verzeichnisdie Option Profil Editor aus, wählen Sie die benutzerdefinierte Anwendung aus, die Sie zuvor erstellt haben, und klicken Sie dann auf Profil. Fügen Sie Attribute mithilfe der folgenden Informationen hinzu.

Anzeigename Variablenname Datentyp Attributtyp McasSigningCert McasSigningCert string Benutzerdefiniert McasAppId McasAppId string Benutzerdefiniert

Wählen Sie auf der Seite Profil Editor die zuvor erstellte benutzerdefinierte Anwendung aus, klicken Sie auf Zuordnungen, und wählen Sie dann Okta User to {custom_app_name} aus. Ordnen Sie die Attribute McasSigningCert und McasAppId den zuvor notierten attributwerten Defender for Cloud Apps zu.

Hinweis

- Stellen Sie sicher, dass Sie die Werte in doppelte Anführungszeichen (") einschließen.

- Okta beschränkt Attribute auf 1024 Zeichen. Fügen Sie die Attribute mithilfe des profil-Editor wie beschrieben hinzu, um diese Einschränkung zu umgehen.

Speichern Sie Ihre Einstellungen.

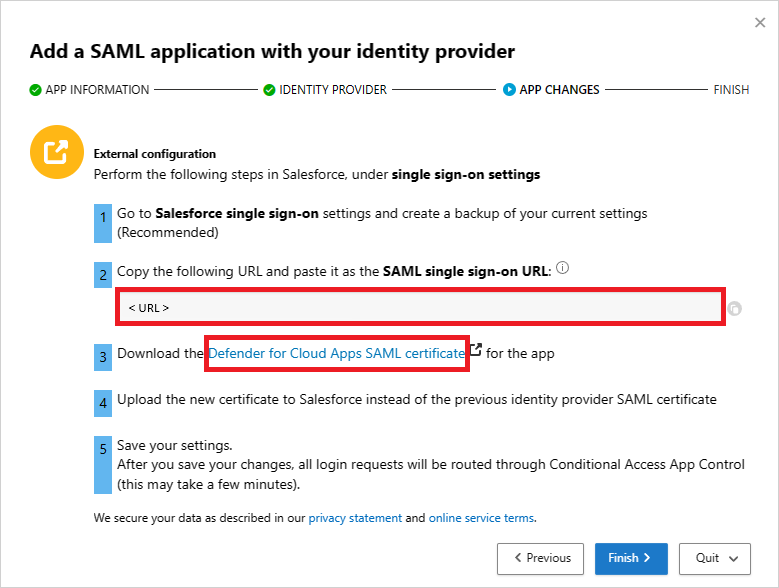

Schritt 6: Abrufen der App-Änderungen in Defender for Cloud Apps

Gehen Sie auf der Seite Defender for Cloud Apps APP-ÄNDERUNGEN wie folgt vor, aber klicken Sie nicht auf Fertig stellen. Sie benötigen die Informationen später.

- Kopieren der Defender for Cloud Apps SAML-URL für einmaliges Anmelden

- Herunterladen des Defender for Cloud Apps SAML-Zertifikats

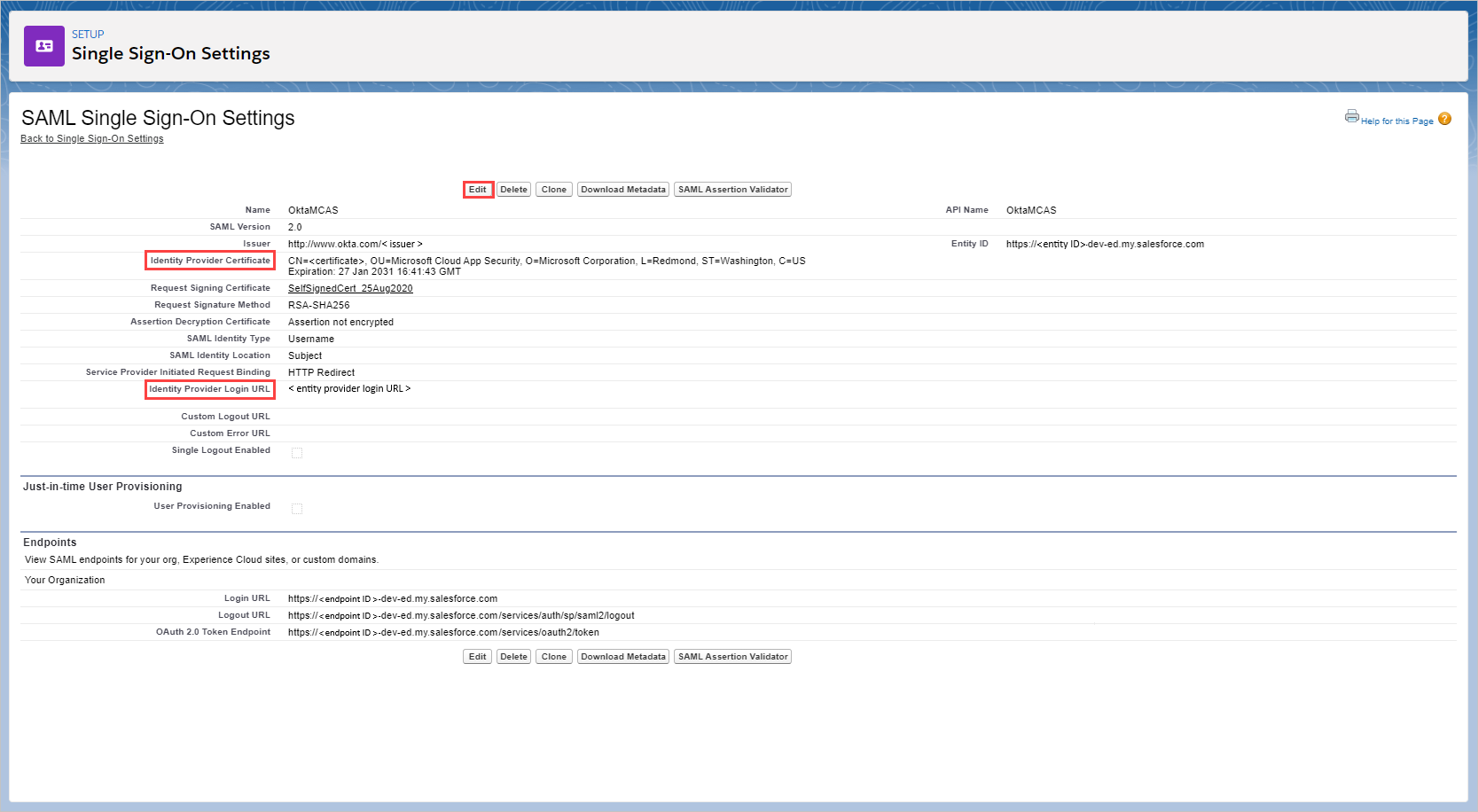

Schritt 7: Abschließen der App-Änderungen

Navigieren Sie in Salesforce zu Setupeinstellungen>>Identitätseinstellungen>Sign-On Einstellungen, und gehen Sie wie folgt vor:

[Empfohlen] Erstellen Sie eine Sicherung Ihrer aktuellen Einstellungen.

Ersetzen Sie den Wert des Felds Anmelde-URL des Identitätsanbieters durch die Defender for Cloud Apps SAML-URL für einmaliges Anmelden, die Sie zuvor notiert haben.

Laden Sie das Defender for Cloud Apps SAML-Zertifikat hoch, das Sie zuvor heruntergeladen haben.

Klicken Sie auf Speichern.

Hinweis

- Nach dem Speichern Ihrer Einstellungen werden alle zugeordneten Anmeldeanforderungen an diese App über die App-Steuerung für bedingten Zugriff weitergeleitet.

- Das Defender for Cloud Apps SAML-Zertifikat ist ein Jahr lang gültig. Nach Ablauf des Zertifikats muss ein neues Zertifikat generiert werden.

Schritt 8: Abschließen der Konfiguration in Defender for Cloud Apps

- Klicken Sie auf der Seite Defender for Cloud Apps APP-ÄNDERUNGEN auf Fertig stellen. Nach Abschluss des Assistenten werden alle zugeordneten Anmeldeanforderungen an diese App über die App-Steuerung für bedingten Zugriff weitergeleitet.

Verwandte Inhalte

Wenn Probleme auftreten, helfen wir Ihnen gerne weiter. Um Unterstützung oder Support für Ihr Produktproblem zu erhalten, öffnen Sie bitte ein Supportticket.