DLP-Szenarien (Data Loss Prevention, Verhinderung von Datenverlust) für die Einhaltung von PSPF durch die australische Regierung

Dieser Artikel bietet eine Übersicht über die Verwendung von Microsoft Purview Data Loss Prevention (DLP) für die Kennzeichnung und den Schutz von Informationen der australischen Regierung. Ihr Zweck ist es, Regierungsorganisationen dabei zu unterstützen, ihre Sicherheits- und Compliancereife zu erhöhen und gleichzeitig die Anforderungen zu erfüllen, die im Schutzsicherheitsrichtlinien-Framework (PSPF) und im Handbuch zur Informationssicherheit (Information Security Security Manual, ISM) beschrieben sind.

Data Loss Prevention (DLP) ist ein Dienst, der hauptsächlich zur Verringerung des Informationsrisikos verwendet wird, indem er verhindert, dass vertrauliche Informationen eine Umgebung verlassen. DLP-Richtlinien können basierend auf Folgenden konfiguriert werden:

- Ein Standort oder Dienst: z. B. SharePoint oder Exchange.

- Eine Bedingung oder eine Reihe von Bedingungen: Enthält z. B. eine Bezeichnung oder vertrauliche Informationen.

- Eine Aktion: Beispielsweise die Übertragung oder Freigabe des Elements blockieren.

Leser sollten diese Informationen lesen, bevor sie sich mit den hier bereitgestellten Ratschlägen befassen, die sich speziell auf die Konfiguration für australische Regierungsorganisationen beziehen.

DLP-Anwendungsfälle, die für behördliche Anforderungen relevant sind

Im Rahmen der Anforderungen der australischen Regierung wird der Microsoft Purview DLP-Dienst für Folgendes verwendet:

- Zum Anwenden der erforderlichen Metadaten auf E-Mails (x-schützende X-Header)

- Um Betreffmarkierungen auf E-Mails anzuwenden.

- So blockieren Sie die Übertragung unangemessen gekennzeichneter E-Mails.

- Um die Übertragung zu blockieren oder eine unangemessene Verteilung von sicherheitsrelevanten Informationen zu verhindern.

- Blockieren oder Warnen vor der E-Mail-Verteilung oder Freigabe von Elementen an Benutzer, die nicht wissen müssen.

- Implementieren von Betriebskontrollen, um den Verlust von Informationen zu verhindern, die zu Schäden für eine Person, organization oder Regierung führen könnten.

DLP-Strategie

Das Protection Security Policy Framework (PSPF) ist ein Framework, das organisationen der australischen Regierung dabei unterstützt, ihre Mitarbeiter, Informationen und Ressourcen zu schützen. PSPF-Richtlinien, die für die DLP-Konfiguration am relevantesten sind , sind PSPF-Richtlinie 8: Klassifizierungssystem und PSPF-Richtlinie 9: Zugriff auf Informationen.

Zu den organisatorischen Nuancen der australischen Regierung, die sich auf die DLP-Strategie auswirken, gehören:

- Organisationsspezifische Gesetzgebungsinstrumente.

- Art der australischen Regierungsbehörde und zugehörige gesetzliche Anforderungen.

- Andere häufig kontaktierte Organisationen.

- Die Mandanten der organization und die maximale Sicherheitsstufe für jeden Mandanten.

- Anforderungen an nicht australische Öffentliche Bedienstete (APS), Gast und Auftragnehmer.

Die folgenden Abschnitte sind für den DLP-Ansatz für alle integrierten DLP-Dienste relevant. Regierungsorganisationen sollten ihre Strategie für Benutzerfeedback und die Verwaltung von DLP-Ereignissen festlegen. Strategien, die sich entschieden haben, können dann auf DLP-Konfigurationen angewendet werden, die weiter untersucht werden in:

- Verhindern einer unsachgemäßen Verteilung von sicherheitsrelevanten Informationen

- Verhindern einer unangemessenen Verteilung vertraulicher Informationen

- Verhindern von Datenlecks durch Erhalt ungeeigneter Klassifizierungen

Entscheidungen in Bezug auf Benutzerfeedback für DLP-Richtlinienverstoß

Vorausgesetzt, dass Organisationen sich an den Empfehlungen in diesem Leitfaden orientieren, gibt es vier Gründe, warum eine DLP-Richtlinie ausgelöst wird, wenn ein Benutzer versucht, Informationen zu senden:

- Der Benutzer hat den falschen Empfänger für seine E-Mail (versehentlich).

- Die Konfiguration ist falsch, und der Ausnahmeliste muss eine weitere Domäne hinzugefügt werden.

- Die fragliche externe organization könnte für den Empfang der Informationen geeignet sein, aber der Geschäftsprozess zur Festlegung formaler Vereinbarungen und der zugehörigen Konfiguration ist noch nicht abgeschlossen.

- Der Benutzer versucht, klassifizierte Informationen (böswillig) zu exfiltrieren.

Wenn DLP-Richtlinien aufgrund einer Aktion ausgelöst werden, die an einem der ersten drei Szenarien ausgerichtet ist, ist Feedback an den Benutzer wertvoll. Feedback ermöglicht es dem Benutzer, seinen Fehler zu korrigieren, Ihre organization, die Konfiguration zu korrigieren oder den erforderlichen Geschäftsprozess zu erstellen. Wenn die Richtlinie aufgrund böswilliger Aktivitäten ausgelöst wird, warnt das Benutzerfeedback den Benutzer darüber, dass seine Aktion bemerkt wurde. Organisationen müssen das Risiko und den Nutzen von Benutzerfeedback berücksichtigen und sich für den besten Ansatz für ihre Situation entscheiden.

DLP-Richtlinientipps vor Verstoß

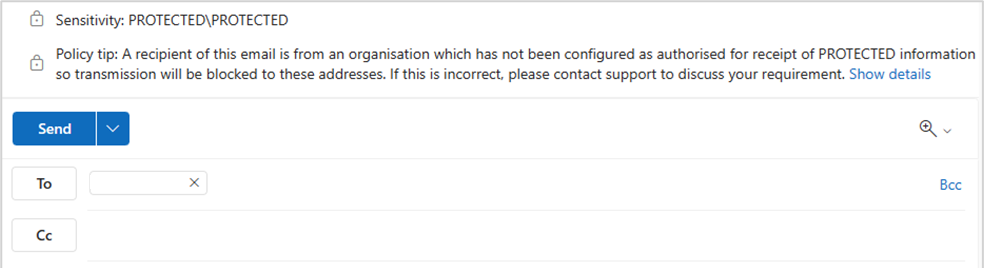

Wenn Sie sich für Benutzerfeedback entscheiden, sind Richtlinientipps eine hervorragende Möglichkeit, Benutzern zu helfen, wenn sie direkt in Outlook-Clients ausgelöst werden. Sie warnen Benutzer vor dem Senden einer E-Mail auf Probleme und lösen einen Richtlinienverstoß aus, wodurch möglicherweise Disziplin oder eine peinliche Situation vermieden wird. Richtlinientipps werden über die Option Richtlinientipps in der DLP-Regelkonfiguration konfiguriert. Wenn diese Konfiguration auf E-Mail-Szenarien angewendet wird, erhalten Endbenutzer am Anfang der E-Mail, die sie entwerfen, einen Warnhinweis:

Wenn Benutzer den Richtlinientipp ignorieren, werden andere DLP-Richtlinienaktionen ausgelöst, z. B. eine Blockaktion. Eine Reihe von Benachrichtigungsoptionen sind ebenfalls verfügbar, einschließlich Benachrichtigungen, die in Echtzeit angezeigt werden und dem Benutzer mitgeteilt werden, dass seine E-Mail blockiert wurde.

Der Vorteil von Richtlinientipps für die DLP-Ereignisworkload sollte ebenfalls berücksichtigt werden. DLP-Risikoereignisse werden durch die Verwendung von Richtlinientipps reduziert, bevor eine Blockaktion und zugehörige Warnungen ausgelöst werden. Der Vorteil ist, dass Sicherheitsteams weniger Vorfälle verwalten müssen.

Weitere Informationen zu DLP-Benachrichtigungen und Richtlinientipps finden Sie unter Senden von E-Mail-Benachrichtigungen und Anzeigen von Richtlinientipps für DLP-Richtlinien.

DLP-Ereignisverwaltung

Organisationen, die DLP implementieren, sollten ihren Ansatz für die Verwaltung von DLP-Ereignissen in Betracht ziehen, einschließlich:

- Welches Tool sollte für die Verwaltung von DLP-Ereignissen verwendet werden?

- Welche DLP-Ereignisschweren erfordern eine Administratoraktion, und wie lange ist die gewünschte Zeit für die Lösung?

- Welches Team ist für die Verwaltung von DLP-Ereignissen (z. B. Sicherheits-, Daten- oder Datenschutzteams) verantwortlich?

- Welche Ressourcen sind erforderlich?

Zur Unterstützung der Überwachung und Verwaltung von DLP-Ereignissen stehen vier Microsoft-Lösungen zur Verfügung:

- Microsoft Defender XDR

- DLP-Warnungen Dashboard

- Aktivitäten-Explorer

- Microsoft Sentinel

Microsoft Defender XDR

Microsoft Defender XDR ist eine umfassende Sicherheitslösung, die domänenübergreifenden Bedrohungsschutz und Reaktion auf Endpunkte, E-Mails, Identitäten, Cloud-Apps und Infrastruktur bietet. Es bietet einen vereinfachten und effizienten Schutz vor erweiterten Angriffen, indem Sicherheitsteams einen vollständigen Überblick über die Bedrohungslandschaft erhalten, wodurch effektivere Untersuchungen und automatisierte Abhilfemaßnahmen ermöglicht werden. Microsoft Defender XDR ist die empfohlene Methode für die Verwaltung von DLP-Vorfällen in Microsoft 365.

Weitere Informationen zur VERWALTUNG von DLP-Vorfällen mit Microsoft Defender XDR finden Sie unter Untersuchen von Warnungen zur Verhinderung von Datenverlust mit Microsoft Defender XDR.

DLP-Warnungen Dashboard

Die Microsoft Purview-Warnungen Dashboard sind innerhalb der Microsoft Purview-Complianceportal sichtbar. Die Dashboard bietet Administratoren Einblick in DLP-Vorfälle. Informationen zum Konfigurieren von Warnungen in Ihren DLP-Richtlinien und zum Verwenden des Dashboard für die DLP-Warnungsverwaltung finden Sie unter Erste Schritte mit DLP-Warnungen Dashboard.

Aktivitäten-Explorer

Activity Explorer ist eine Dashboard, die innerhalb der Microsoft Purview-Complianceportal verfügbar ist und eine andere Ansicht von DLP-Ereignissen bietet. Dieses Tool ist nicht für die Verwaltung von Ereignissen gedacht, sondern dient stattdessen dazu, Administratoren tiefere Einblicke und breitere Filter sowie verhalten in Längsrichtung zu ermöglichen. Weitere Informationen zu Activity Explorer finden Sie unter Activity Explorer.

Microsoft Sentinel

Microsoft Sentinel ist eine skalierbare, cloudnative Sicherheitsinformations- und Ereignisverwaltung (SIEM), die eine intelligente und umfassende Lösung für SIEM und Sicherheitsorchestrierung, Automatisierung und Reaktion (SECURITY Orchestration, Automation, and Response, SOAR) bietet. Connectors können so konfiguriert werden, dass DLP-Incidentinformationen aus Microsoft Defender XDR in Microsoft Sentinel importiert werden. Durch die Einrichtung dieser Konnektivität können erweiterte Untersuchungs- und Automatisierungsfunktionen von Sentinel für das DLP-Incidentmanagement genutzt werden. Weitere Informationen zur Verwendung von Sentinel für die DLP-Ereignisverwaltung finden Sie unter Untersuchen von Warnungen zur Verhinderung von Datenverlust mit Microsoft Sentinel.