Konfigurieren eines Site-to-Site-VPNs zur Verwendung mit Azure Files

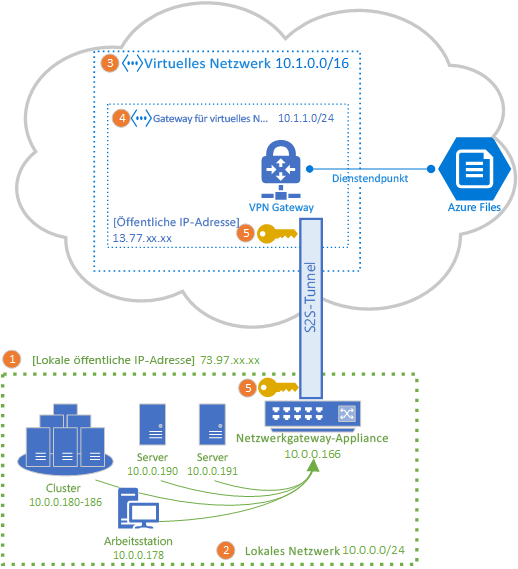

Sie können eine Site-to-Site (S2S)-VPN-Verbindung verwenden, um Ihre Azure-Dateifreigaben aus Ihrem lokalen Netzwerk einzubinden, ohne Daten über das offene Internet zu senden. Sie können ein S2S-VPN mithilfe von Azure VPN Gateway einrichten. Dabei handelt es sich um eine Azure-Ressource, die VPN-Dienste anbietet. Sie stellen VPN Gateway zusammen mit Speicherkonten oder anderen Azure-Ressourcen in einer Ressourcengruppe bereit.

Es wird dringend empfohlen, vor der Lektüre des dieses Artikels den Artikel Azure Files – Überlegungen zum Netzwerkbetrieb zu lesen, der eine umfassende Erläuterung der für Azure Files verfügbaren Netzwerkoptionen enthält.

Der Artikel beschreibt die Schritte zur Konfiguration eines Site-to-Site-VPN, um Azure-Dateifreigaben direkt lokal einzubinden. Wenn Sie den Synchronisierungsdatenverkehr für die Azure-Dateisynchronisierung über ein S2S-VPN leiten möchten, lesen Sie den Artikel Konfigurieren der Proxy- und Firewalleinstellungen der Dateisynchronisierung.

Gilt für:

| Dateifreigabetyp | SMB | NFS |

|---|---|---|

| Standard-Dateifreigaben (GPv2), LRS/ZRS |

|

|

| Standard-Dateifreigaben (GPv2), GRS/GZRS |

|

|

| Premium-Dateifreigaben (FileStorage), LRS/ZRS |

|

|

Voraussetzungen

Eine Azure-Dateifreigabe, die Sie lokal einbinden möchten. Azure-Dateifreigaben werden in Speicherkonten bereitgestellt. Hierbei handelt es sich um Verwaltungskonstrukte, die einen gemeinsam genutzten Pool mit Speicherplatz darstellen, in dem Sie mehrere Dateifreigaben sowie weitere Speicherressourcen wie Blobs oder Warteschlangen bereitstellen können. Weitere Informationen zum Bereitstellen von Azure-Dateifreigaben und Speicherkonten finden Sie unter Erstellen einer Azure-Dateifreigabe.

Ein mit Azure VPN Gateway kompatibles Netzwerkgerät oder ein Netzwerkserver in Ihrem lokalen Rechenzentrum. Azure Files ist unabhängig vom ausgewählten lokalen Netzwerkgerät, aber Azure VPN Gateway verwaltet eine Liste der getesteten Geräte. Unterschiedliche Netzwerkgeräte bieten unterschiedliche Features, Leistungsmerkmale und Verwaltungsfunktionen. Dies sollten Sie bei der Auswahl eines Netzwerkgeräts berücksichtigen.

Wenn Sie kein vorhandenes Netzwerkgerät haben, bietet Ihnen Windows Server eine integrierte Serverrolle, Routing and Remote Access (RRAS), die als lokales Netzwerkgerät verwendet werden kann. Weitere Informationen zum Konfigurieren von Routing and Remote Access in Windows Server finden Sie unter RAS-Gateway.

Hinzufügen eines virtuellen Netzwerks zum Speicherkonto

Führen Sie die folgenden Schritte aus, um Ihrem Speicherkonto ein neues oder vorhandenes virtuelles Netzwerk hinzuzufügen.

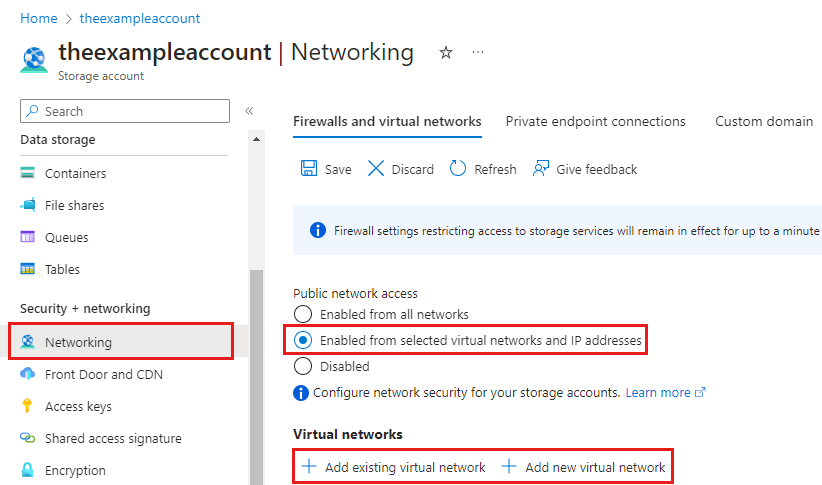

Melden Sie sich beim Azure-Portal an, und navigieren Sie zum Speicherkonto mit der Azure-Dateifreigabe, die Sie lokal einbinden möchten.

Wählen Sie im Dienstmenü unter Sicherheit und Netzwerk die Option Azure-Netzwerk aus. Wenn Sie Ihrem Speicherkonto bei der Erstellung kein virtuelles Netzwerk hinzugefügt haben, sollte im resultierenden Bereich das Optionsfeld Aktiviert aus allen Netzwerken unter Öffentlicher Netzwerkzugriff ausgewählt sein.

Um ein virtuelles Netzwerk hinzuzufügen, wählen Sie das Optionsfeld Aktiviert aus ausgewählten virtuellen Netzwerken und IP-Adressen aus. Wählen Sie unter der Unterüberschrift Virtuelle Netzwerke entweder + Vorhandenes virtuelles Netzwerk hinzufügen oder + Neues virtuelles Netzwerk hinzufügen aus. Wenn Sie ein neues virtuelles Netzwerk erstellen, wird auch eine neue Azure-Ressource erstellt. Die neue oder vorhandene virtuelle Netzwerkressource muss sich in derselben Region wie das Speicherkonto befinden, muss sich aber nicht in derselben Ressourcengruppe oder im gleichen Abonnement befinden. Denken Sie jedoch daran, dass die Ressourcengruppe, Region und das Abonnement, in denen Sie Ihr virtuelles Netzwerk bereitstellen, mit dem Ort übereinstimmen müssen, an dem Sie Ihr virtuelles Netzwerkgateway im nächsten Schritt bereitstellen.

Wenn Sie ein vorhandenes virtuelles Netzwerk hinzufügen, müssen Sie zuerst ein Gatewaysubnetz im virtuellen Netzwerk erstellen. Sie werden aufgefordert, ein oder mehrere Subnetze dieses virtuellen Netzwerks auszuwählen. Wenn Sie ein neues virtuelles Netzwerk erstellen, wird ein Subnetz als Teil des Erstellungsprozesses erstellt. Sie können später weitere Subnetze über die resultierende Azure-Ressource für das virtuelle Netzwerk hinzufügen.

Wenn Sie den öffentlichen Netzwerkzugriff auf das virtuelle Netzwerk noch nicht aktiviert haben, muss der

Microsoft.Storage-Dienstendpunkt dem Subnetz des virtuellen Netzwerks hinzugefügt werden. Dies kann bis zu 15 Minuten dauern, obwohl es in den meisten Fällen viel schneller geht. Bis dieser Vorgang abgeschlossen ist, können Sie nicht auf die Azure-Dateifreigaben innerhalb dieses Speicherkonto zugreifen, auch nicht über die VPN-Verbindung. Der Dienstendpunkt leitet Datenverkehr aus dem virtuellen Netzwerk über einen optimalen Pfad an den Azure Storage-Dienst weiter. Mit jeder Anforderung werden außerdem die Identitäten des Subnetzes und des virtuellen Netzwerks übertragen.Wählen Sie im oberen Bereich der Seite Speichern aus.

Bereitstellen eines Gateways für virtuelle Netzwerke

Führen Sie die folgenden Schritte aus, um ein virtuelles Netzwerkgateway bereitzustellen.

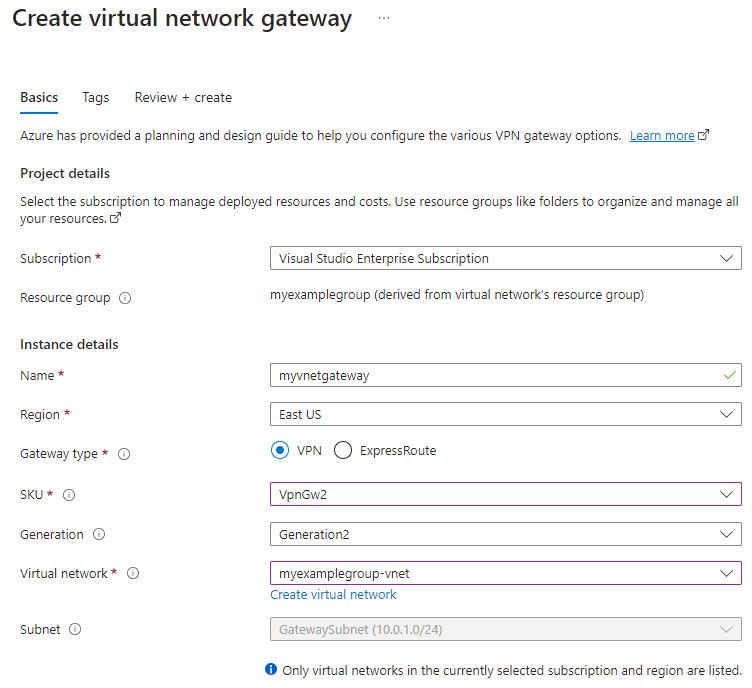

Suchen Sie im Suchfeld oben im Azure-Portal nach Virtuelle Netzwerkgateways, und wählen Sie den Eintrag aus. Die Seite Virtuelle Netzwerkgateways sollte angezeigt werden. Wählen Sie oben auf der Seite + Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen die Werte für Projektdetails und Details zur Instanz ein. Ihr virtuelles Netzwerkgateway muss sich im selben Abonnement, in derselben Azure-Region und in derselben Ressourcengruppe wie das virtuelle Netzwerk befinden.

- Abonnement: Wählen Sie in der Dropdownliste das zu verwendende Abonnement aus.

- Ressourcengruppe: Diese Einstellung wird automatisch angegeben, wenn Sie auf dieser Seite Ihr virtuelles Netzwerk auswählen.

- Name: Name des virtuellen Netzwerkgateways. Das Benennen eines Gateways ist nicht das Gleiche wie das Benennen eines Gatewaysubnetzes. Hierbei handelt es sich um den Namen des Netzwerkgatewayobjekts, das Sie erstellen.

- Region: Wählen Sie die Region aus, in der Sie diese Ressource erstellen möchten. Die Region für das virtuelle Netzwerkgateway muss mit dem virtuellen Netzwerk identisch sein.

- Gatewaytyp: Wählen Sie VPN aus. Bei VPN-Gateways wird ein virtuelles Netzwerkgateway vom Typ VPN verwendet.

- SKU: Wählen Sie die Gateway-SKU aus, die die Features unterstützt, die Sie aus der Dropdownliste verwenden möchten. Die SKU steuert die Anzahl der zulässigen Site-zu-Site-Tunnel und die gewünschte Leistung des VPN. Informationen hierzu finden Sie unter Gateway-SKUs. Verwenden Sie die Basic-SKU nicht, wenn Sie die IKEv2-Authentifizierung (routingbasiertes VPN) verwenden möchten.

- Generation: Wählen Sie die zu verwendende Generation aus. Es wird empfohlen, eine Generation2-SKU zu verwenden. Weitere Informationen finden Sie unter Gateway-SKUs.

- Virtuelles Netzwerk: Wählen Sie im Dropdownmenü das virtuelle Netzwerk aus, das Sie Ihrem Speicherkonto im vorherigen Schritt hinzugefügt haben.

- Subnetz: Dieses Feld sollte ausgegraut sein und den Namen des von Ihnen erstellten Gatewaysubnetzes zusammen mit dem IP-Adressbereich auflisten. Wenn stattdessen ein Gatewaysubnetz-Adressbereichsfeld mit einem Textfeld angezeigt wird, haben Sie noch kein Gatewaysubnetz im virtuellen Netzwerk konfiguriert.

Geben Sie die Werte für die öffentliche IP-Adresse an, die dem virtuellen Netzwerkgateway zugeordnet wird. Die öffentliche IP-Adresse wird diesem Objekt bei der Erstellung des Gateways des virtuellen Netzwerkes zugewiesen. Die primäre öffentliche IP-Adresse wird nur geändert, wenn das Gateway gelöscht und neu erstellt wird. Sie ändert sich nicht, wenn die Größe geändert wird, das Gateway zurückgesetzt wird oder andere interne Wartungs-/Upgradevorgänge durchgeführt werden.

- Öffentliche IP-Adresse: Dies ist die IP-Adresse des virtuellen Netzwerkgateways, die für das Internet verfügbar gemacht wird. Wahrscheinlich müssen Sie eine neue IP-Adresse erstellen. Sie können aber auch eine vorhandene, nicht verwendete IP-Adresse verwenden. Wenn Sie Neue erstellen auswählen, wird eine neue IP-Adresse für die Azure-Ressource in der gleichen Ressourcengruppe wie das virtuelle Netzwerkgateway erstellt, und der Name Öffentliche IP-Adresse ist der Name der neu erstellten IP-Adresse. Wenn Sie Vorhandene verwenden auswählen, müssen Sie die vorhandene, nicht verwendete IP-Adresse auswählen.

- Öffentliche IP-Adresse: Geben Sie im Textfeld einen Namen für die öffentliche IP-Adressinstanz ein.

- SKU für öffentliche IP-Adressen: Die Einstellung wird automatisch ausgewählt.

- Zuweisung: Die Zuweisung wird in der Regel automatisch ausgewählt und kann entweder dynamisch oder statisch sein.

- Aktiv/Aktiv-Modus aktivieren: Wählen Sie Deaktiviert aus. Aktivieren Sie diese Einstellung nur, wenn Sie eine Aktiv/Aktiv-Gatewaykonfiguration erstellen. Weitere Informationen zum Aktiv/Aktiv-Modus finden Sie unter Standortübergreifende Verbindungen und VNET-to-VNET-Verbindungen mit hoher Verfügbarkeit.

- BGP konfigurieren: Wählen Sie Deaktiviert aus, es sei denn, Ihre Konfiguration erfordert Border Gateway Protocol (BGP) ausdrücklich. Sollte diese Einstellung erforderlich sein, lautet die Standard-ASN 65515. (Dieser Wert kann jedoch geändert werden.) Weitere Informationen zu dieser Einstellung finden Sie unter Übersicht über BGP mit Azure VPN Gateway.

Wählen Sie zum Ausführen der Validierung Bewerten + erstellen aus. Nachdem die Überprüfung bestanden wurde, wählen Sie Erstellen aus, um das virtuelle Netzwerkgateway bereitzustellen. Der Bereitstellungsvorgang kann bis zu 45 Minuten dauern.

Erstellen eines lokalen Netzwerkgateways für Ihr lokales Gateway

Ein lokales Netzwerkgateway ist eine Azure-Ressource, die Ihr lokales Netzwerkgerät darstellt. Es wird zusammen mit Ihrem Speicherkonto, dem virtuellen Netzwerk und dem virtuellen Netzwerkgateway bereitgestellt, muss sich aber nicht in derselben Ressourcengruppe oder demselben Abonnement wie das Speicherkonto befinden. Führen Sie die folgenden Schritte aus, um ein lokales Netzwerkgateway zu erstellen.

Suchen Sie über das Suchfeld oben im Azure-Portal nach Lokale Netzwerkgateways, und wählen Sie den Eintrag aus. Die Seite Lokale Netzwerkgateways sollte angezeigt werden. Wählen Sie oben auf der Seite + Erstellen aus.

Geben Sie auf der Registerkarte Grundlagen die Werte für Projektdetails und Details zur Instanz ein.

- Abonnement: Das gewünschte Azure-Abonnement. Dies muss nicht dasselbe Abonnement sein, das für das virtuelle Netzwerkgateway oder das Speicherkonto verwendet wird.

- Ressourcengruppe: Dies ist die gewünschte Ressourcengruppe. Dies muss nicht dieselbe Ressourcengruppe sein, die für das virtuelle Netzwerkgateway oder das Speicherkonto verwendet wird.

- Region: Dies ist die Azure-Region, in der das lokale Netzwerkgateway erstellt werden soll. Diese muss mit der Region übereinstimmen, die Sie für das virtuelle Netzwerkgateway und das Speicherkonto ausgewählt haben.

- Name: Dies ist der Name der Azure-Ressource für das lokale Netzwerkgateway. Dies kann ein beliebiger Name sein, den Sie gut für Ihre Verwaltung verwenden können.

- Endpunkt: IP-Adresse ausgewählt lassen.

- IP-Adresse: Dies ist die öffentliche IP-Adresse Ihres lokalen Gateways.

- Adressraum: Dies ist der Adressraum für das Netzwerk, das dieses lokale Netzwerkgateway darstellt. Beispiel: 192.168.0.0/16. Wenn Sie mehrere Adressraumbereiche hinzufügen, müssen Sie darauf achten, dass sich die hier angegebenen Bereiche nicht mit den Bereichen anderer Netzwerke überschneiden, mit denen Sie eine Verbindung herstellen möchten. Wenn Sie dieses lokale Netzwerkgateway in einer BGP-fähigen Verbindung verwenden möchten, müssen Sie als Mindestpräfix die Hostadresse Ihrer BGP-Peer-IP-Adresse auf Ihrem VPN-Gerät deklarieren.

Wenn Ihre Organisation BGP erfordert, wählen Sie die Registerkarte Erweitert aus, um BGP-Einstellungen zu konfigurieren. Weitere Informationen finden Sie unter BGP mit Azure VPN Gateway.

Wählen Sie zum Ausführen der Validierung Bewerten + erstellen aus. Nach erfolgreicher Überprüfung, wählen Sie Erstellen aus, um das lokale Netzwerkgateway zu erstellen.

Konfigurieren eines lokale Netzwerkgeräts

Die spezifischen Schritte zur Konfiguration Ihres lokalen Netzwerkgeräts hängen von dem von Ihrer Organisation ausgewählten Netzwerkgerät ab.

Beim Konfigurieren der Netzwerk-Appliance benötigen Sie Folgendes:

Einen gemeinsam verwendeten Schlüssel. Dies ist derselbe gemeinsame Schlüssel, den Sie beim Erstellen Ihrer Site-to-Site-VPN-Verbindung angeben. In unseren Beispielen verwenden wir einen einfachen gemeinsam verwendeten Schlüssel wie „abc123“. Für die Praxis wird empfohlen, einen komplexeren Schlüssel zu generieren, der den Sicherheitsanforderungen Ihrer Organisation erfüllt.

Die öffentliche IP-Adresse Ihres Gateways für virtuelle Netzwerke. Führen Sie den folgenden Befehl aus, um die öffentliche IP-Adresse Ihres virtuellen Netzwerkgateways mit PowerShell zu ermitteln. In diesem Beispiel ist

mypublicipder Name der öffentlichen IP-Adressressource, die Sie in einem vorherigen Schritt erstellt haben.Get-AzPublicIpAddress -Name mypublicip -ResourceGroupName <resource-group>

Abhängig von Ihrem VPN-Gerät können Sie möglicherweise ein Skript zur Konfiguration des VPN-Geräts herunterladen. Weitere Informationen finden Sie unter Herunterladen von VPN-Gerätekonfigurationsskripts für S2S-VPN-Verbindungen.

Weitere Konfigurationsinformationen finden Sie unter den folgenden Links:

Informationen zu kompatiblen VPN-Geräten finden Sie unter Über VPN-Geräte.

Überprüfen Sie vor dem Konfigurieren Ihres VPN-Geräts auf Bekannte Probleme mit der Gerätekompatibilität.

Links zu Gerätekonfigurationseinstellungen finden Sie unter Überprüfte VPN-Geräte. Wir stellen die Links zur Gerätekonfiguration nach bestem Wissen und Gewissen zur Verfügung, aber es ist immer am besten, sich beim Hersteller Ihres Geräts nach den neuesten Konfigurationsinformationen zu erkundigen.

Die Liste enthält die von uns getesteten Versionen. Wenn die Betriebssystemversion Ihres VPN-Geräts nicht auf der Liste steht, könnte es trotzdem kompatibel sein. Wenden Sie sich an Ihren Gerätehersteller.

Grundlegende Informationen zur Konfiguration von VPN-Geräten finden Sie unter Übersicht über die Konfigurationen von Partner-VPN-Geräten.

Informationen zur Bearbeitung von Gerätekonfigurationsbeispielen finden Sie unter Bearbeiten von Gerätekonfigurationsbeispielen.

Kryptografische Anforderungen finden Sie im Artikel zu kryptografischen Anforderungen und Azure-VPN-Gateways.

Informationen zu den Parametern, die Sie zur Vervollständigung Ihrer Konfiguration benötigen, finden Sie unter Standard IPsec/IKE-Parameter. Zu den Informationen gehören die IKE-Version, die Diffie-Hellman (DH)-Gruppe, die Authentifizierungsmethode, die Verschlüsselungs- und Hash-Algorithmen, die Lebensdauer der Sicherheitsbeziehung (SA), Perfect Forward Secrecy (PFS) und Dead Peer Detection (DPD).

Die Konfigurationsschritte für IPsec/IKE-Richtlinien finden Sie unter Konfigurieren von benutzerdefinierten IPsec/IKE-Verbindungsrichtlinien für S2S VPN und VNet-to-VNet.

Informationen zum Herstellen einer Verbindung für mehrere richtlinienbasierte VPN-Geräte finden Sie unter Herstellen einer Verbindung zwischen einem VPN Gateway und mehreren lokalen richtlinienbasierten VPN-Geräten.

Erstellen der Site-to-Site-Verbindung

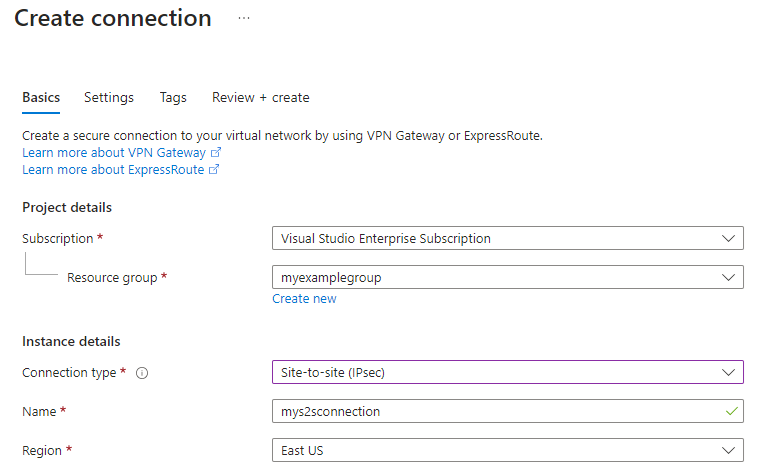

Um die Bereitstellung eines S2S-VPN abzuschließen, müssen Sie eine Verbindung zwischen Ihrem lokalen Netzwerkgerät (dargestellt durch das lokale Netzwerkgateway) und dem virtuellen Azure-Netzwerkgateway herstellen. Gehen Sie hierzu wie folgt vor.

Navigieren Sie zum virtuellen Netzwerkgateway, das Sie erstellt haben. Wählen Sie im Inhaltsverzeichnis für das virtuelle Netzwerkgateway die Option Einstellungen > Verbindungen und dann +Hinzufügen aus.

Geben Sie auf der Registerkarte Grundlagen die Werte für Projektdetails und Details zur Instanz ein.

- Abonnement: Das gewünschte Azure-Abonnement.

- Ressourcengruppe: Dies ist die gewünschte Ressourcengruppe.

- Verbindungstyp: Da es sich hier um eine Site-to-Site-Verbindung handelt, wählen Sie in der Dropdownliste Site-to-Site (IPsec) aus.

- Name: Dies ist der Name der Verbindung. Ein virtuelles Netzwerkgateway kann mehrere Verbindungen hosten. Wählen Sie daher einen Namen aus, der für Ihre Verwaltung hilfreich ist und diese bestimmte Verbindung kennzeichnet.

- Region: Die Region, die Sie für das virtuelle Netzwerkgateway und das Speicherkonto ausgewählt haben.

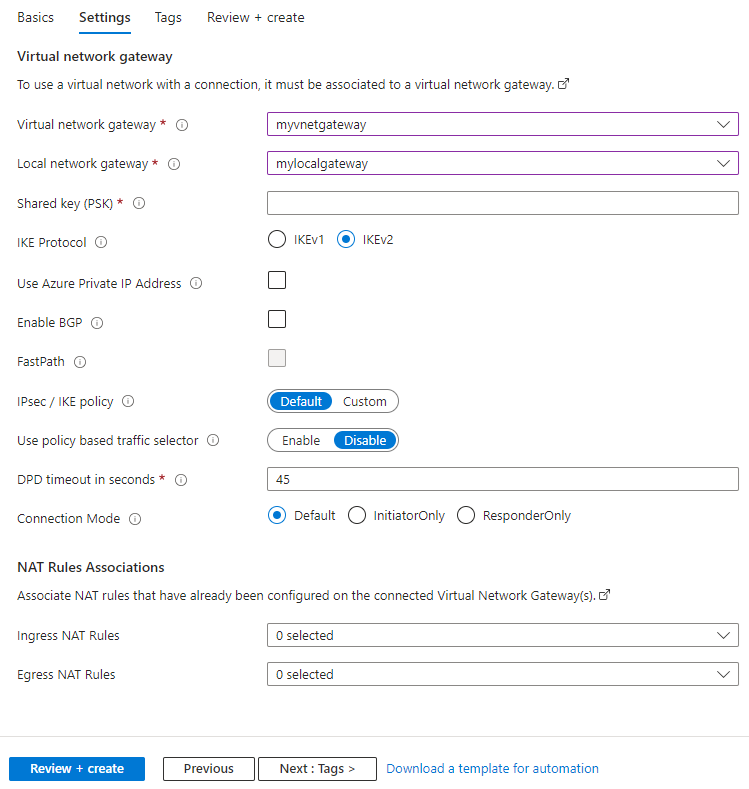

Geben Sie auf der Registerkarte Einstellungen die folgenden Informationen an.

- Virtuelles Netzwerkgateway: Wählen Sie das erstellte virtuelle Netzwerkgateway aus.

- Gateway für lokales Netzwerk: Wählen Sie das erstellte lokale Netzwerkgateway aus.

- Gemeinsam verwendeter Schlüssel (PSK): Dies ist eine Mischung aus Buchstaben und Zahlen zum Erstellen der Verschlüsselung für die Verbindung. Sowohl im virtuellen Netzwerk als auch im lokalen Netzwerkgateway muss eder gleiche gemeinsam verwendete Schlüssel genutzt werden. Wenn das Gatewaygerät keinen bereitstellt, können Sie einen hier generieren und für Ihr Gerät bereitstellen.

- IKE-Protokoll: Wählen Sie je nach VPN-Gerät IKEv1 für richtlinienbasiertes VPN oder IKEv2 für routingbasiertes VPN aus. Weitere Informationen zu den beiden Typen von VPN-Gateways finden Sie unter Informationen zu richtlinienbasierten und routenbasierten VPN-Gateways.

- Verwenden der privaten Azure-IP-Adresse: Wenn Sie diese Option auswählen, können Sie private Azure-IPs verwenden, um eine IPsec-VPN-Verbindung herzustellen. Die Unterstützung für private IPs muss auf dem VPN-Gateway festgelegt werden, damit diese Option funktioniert. Sie wird nur für AZ-Gateway-SKUs unterstützt.

- BGP aktivieren: Deaktiviert lassen, es sei denn, Ihre Organisation erfordert diese Einstellung ausdrücklich.

- Benutzerdefinierte BGP-Adressen aktivieren: Deaktiviert lassen, es sei denn, Ihre Organisation erfordert diese Einstellung ausdrücklich.

- FastPath: FastPath wurde entwickelt, um die Datenpfadleistung zwischen Ihrem lokalen und dem virtuellen Netzwerk zu verbessern. Weitere Informationen

- IPsec/IKE-Richtlinie: Die IPsec/IKE-Richtlinie, die für die Verbindung ausgehandelt wird. Lassen Sie Standard ausgewählt, es sei denn, Ihre Organisation erfordert eine benutzerdefinierte Richtlinie. Weitere Informationen

-

Verwenden des richtlinienbasierten Datenverkehrsselektors: Deaktiviert lassen, es sei denn, Sie müssen das Azure VPN-Gateway so konfigurieren, dass eine Verbindung mit einer richtlinienbasierten VPN-Firewall lokal hergestellt wird. Wenn Sie dieses Feld aktivieren, müssen Sie sicherstellen, dass für Ihr VPN-Gerät die entsprechenden Datenverkehrsselektoren mit allen Präfixkombinationen zwischen Ihrem lokalen Netzwerk (lokalen Netzwerkgateway) und den Präfixen des virtuellen Azure-Netzwerks definiert sind (anstelle von Any-to-Any). Wenn die Präfixe Ihres lokalen Netzwerks also beispielsweise 10.1.0.0/16 und 10.2.0.0/16 lauten und für Ihr virtuelles Netzwerk die Präfixe 192.168.0.0/16 und 172.16.0.0/16 verwendet werden, müssen folgende Datenverkehrsselektoren angegeben werden:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

- DPD-Timeout in Sekunden: Dead Peer Detection (DPD)-Timeout der Verbindung in Sekunden. Der empfohlene und Standardwert für diese Eigenschaft beträgt 45 Sekunden.

-

Verbindungsmodus: Der Verbindungsmodus wird verwendet, um zu entscheiden, welches Gateway die Verbindung initiieren kann. Wenn dieser Wert auf Folgendes festgelegt ist:

- Standard: Sowohl Azure als auch das lokale VPN-Gateway können die Verbindung initiieren.

- ResponderOnly: Das Azure VPN-Gateway initiiert niemals die Verbindung. Das lokale VPN-Gateway muss die Verbindung initiieren.

- InitiatorOnly: Das Azure VPN-Gateway initiiert die Verbindung und lehnt alle Verbindungsversuche vom lokalen VPN-Gateway ab.

Wählen Sie zum Ausführen der Validierung Bewerten + erstellen aus. Klicken Sie nach erfolgreicher Überprüfung auf Erstellen, um die Verbindung zu erstellen. Sie können über die Seite Verbindungen des virtuellen Netzwerkgateways überprüfen, ob die Verbindung erfolgreich hergestellt wurde.

Einbinden einer Azure-Dateifreigabe

Im letzten Schritt der Konfiguration eines S2S-VPN müssen Sie überprüfen, ob das VPN für Azure Files funktioniert. Hierzu können Sie Ihre Azure-Dateifreigabe lokal einbinden. Die Anweisungen zum Einbinden für Ihr Betriebssystem finden Sie hier: