Konfigurieren eines P2S-VPN (Point-to-Site) unter Windows zur Verwendung mit Azure Files

Sie können eine P2S-VPN-Verbindung (Point-to-Site) verwenden, um Ihre Azure-Dateifreigaben außerhalb von Azure über SMB einzubinden, ohne Port 445 zu öffnen. Eine P2S-VPN-Verbindung ist eine VPN-Verbindung zwischen Azure und einem einzelnen Client. Um eine P2S-VPN-Verbindung mit Azure Files verwenden zu können, müssen Sie für jeden Client, der eine Verbindung herstellen möchte, eine P2S-VPN-Verbindung konfigurieren. Wenn Sie über viele Clients verfügen, die sich über Ihr lokales Netzwerk mit Ihren Azure-Dateifreigaben verbinden müssen, können Sie anstelle einer P2S-Verbindung für jeden Client eine S2S-VPN-Verbindung (Site-to-Site) verwenden. Weitere Informationen finden Sie unter Konfigurieren eines S2S-VPN (Site-to-Site) zur Verwendung mit Azure Files.

Es wird dringend empfohlen, vor der Lektüre des vorliegenden Artikels den Artikel Netzwerküberlegungen für den direkten Zugriff auf Azure-Dateifreigaben zu lesen, der eine umfassende Erläuterung der für Azure Files verfügbaren Netzwerkoptionen enthält.

Der Artikel beschreibt die Schritte zur Konfiguration eines P2S-VPN unter Windows (Windows-Client und Windows-Server), um Azure-Dateifreigaben direkt lokal einzubinden. Wenn Sie den Datenverkehr zur Azure-Dateisynchronisierung über ein VPN leiten möchten, lesen Sie den Artikel zum Konfigurieren der Proxy- und Firewalleinstellungen der Azure-Dateisynchronisierung.

Gilt für:

| Dateifreigabetyp | SMB | NFS |

|---|---|---|

| Standard-Dateifreigaben (GPv2), LRS/ZRS | ||

| Standard-Dateifreigaben (GPv2), GRS/GZRS | ||

| Premium-Dateifreigaben (FileStorage), LRS/ZRS |

Voraussetzungen

Die neueste Version des Azure PowerShell-Moduls. Siehe Installieren des Azure PowerShell-Moduls.

Eine Azure-Dateifreigabe, die Sie lokal einbinden möchten. Azure-Dateifreigaben werden in Speicherkonten bereitgestellt. Hierbei handelt es sich um Verwaltungskonstrukte, die einen gemeinsam genutzten Pool mit Speicherplatz darstellen, in dem Sie mehrere Dateifreigaben sowie weitere Speicherressourcen bereitstellen können. Weitere Informationen zum Bereitstellen von Azure-Dateifreigaben und Speicherkonten finden Sie unter Erstellen einer Azure-Dateifreigabe.

Ein virtuelles Netzwerk mit einem privaten Endpunkt für das Speicherkonto mit der Azure-Dateifreigabe, die Sie lokal einbinden möchten. Informationen zum Erstellen eines privaten Endpunkts finden Sie unter Konfigurieren von Azure Files-Netzwerkendpunkten.

Sie müssen ein Gatewaysubnetz im virtuellen Netzwerk erstellen. Um ein Gateway-Subnetz zu erstellen, melden Sie sich beim Azure-Portal an, navigieren Sie zum virtuellen Netzwerk, wählen Sie Einstellungen > Subnetze und dann + Gateway-Subnetz aus. Bei der Gatewayerstellung geben Sie die Anzahl der im Subnetz enthaltenen IP-Adressen an. Wie viele IP-Adressen erforderlich sind, hängt von der VPN-Gatewaykonfiguration ab, die Sie erstellen möchten. Es ist am besten, /27 oder größer (/26, /25 usw.) anzugeben, um genügend IP-Adressen für zukünftige Änderungen zuzulassen, z. B. für das Hinzufügen eines ExpressRoute-Gateways.

Sammeln von Umgebungsinformationen

Bevor Sie das Point-to-Site-VPN einrichten, müssen Sie einige Informationen zu Ihrer Umgebung sammeln.

Um eine Point-to-Site-VPN mithilfe des Azure-Portals einzurichten, müssen Sie Ihren Ressourcengruppennamen, den Namen des virtuellen Netzwerks, den Gateway-Subnetznamen und den Speicherkontonamen kennen.

Erstellen eines Stammzertifikats für die VPN-Authentifizierung

Damit VPN-Verbindungen von Ihren lokalen Windows-Computern authentifiziert werden können, um auf Ihr virtuelles Netzwerk zuzugreifen, müssen Sie zwei Zertifikate erstellen:

- Ein Stammzertifikat, das dem Gateway des virtuellen Computers bereitgestellt wird

- Ein Clientzertifikat, das mit dem Stammzertifikat signiert wird

Sie können entweder ein Stammzertifikat verwenden, das mit einer Unternehmenslösung generiert wurde, oder ein selbstsigniertes Zertifikat generieren. Wenn Sie eine Unternehmenslösung verwenden, beschaffen Sie die CER-Datei für das Stammzertifikat ihrer IT-Organisation.

Wenn Sie keine Unternehmenszertifikatlösung verwenden, generieren Sie mit diesem PowerShell-Skript ein selbstsigniertes Stammzertifikat. Sie erstellen das Clientzertifikat nach der Bereitstellung des virtuellen Netzwerkgateways. Lassen Sie Ihre PowerShell-Sitzung nach Möglichkeit geöffnet, damit Sie Variablen nicht neu definieren müssen, wenn Sie weiter unten in diesem Artikel das Clientzertifikat erstellen.

Wichtig

Führen Sie dieses PowerShell-Skript als Administrator von einem lokalen Computer mit Windows 10/Windows Server 2016 oder höher aus. Führen Sie das Skript nicht aus einer Cloud Shell oder einem virtuellen Computer in Azure aus.

$rootcertname = 'CN=P2SRootCert'

$certLocation = 'Cert:\CurrentUser\My'

$vpnTemp = 'C:\vpn-temp'

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

if ($PSVersionTable.PSVersion.Major -ge 6) {

Import-Module -Name PKI -UseWindowsPowerShell

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = '2048'

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

Export-Certificate -Cert $rootcert -FilePath $exportedencodedrootcertpath -NoClobber | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach ($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

Bereitstellen eines Gateways für virtuelle Netzwerke

Das Azure-Gateway für virtuelle Netzwerke ist der Dienst, mit dem sich Ihre lokalen Windows-Computer verbinden. Falls noch nicht geschehen, müssen Sie ein Gateway-Subnetz im virtuellen Netzwerk erstellen, bevor Sie das virtuelle Netzwerkgateway bereitstellen.

Für die Bereitstellung eines VNet-Gateways sind zwei grundlegende Komponenten erforderlich:

- Eine öffentliche IP-Adresse, die das Gateway bei Ihren Clients identifiziert, und zwar unabhängig von ihrem Standort

- Das Stammzertifikat, das Sie im vorherigen Schritt erstellt haben und zum Authentifizieren Ihrer Clients verwendet wird

Sie können das Azure-Portal oder Azure PowerShell verwenden, um das virtuelle Netzwerkgateway bereitzustellen. Der Bereitstellungsvorgang kann bis zu 45 Minuten dauern.

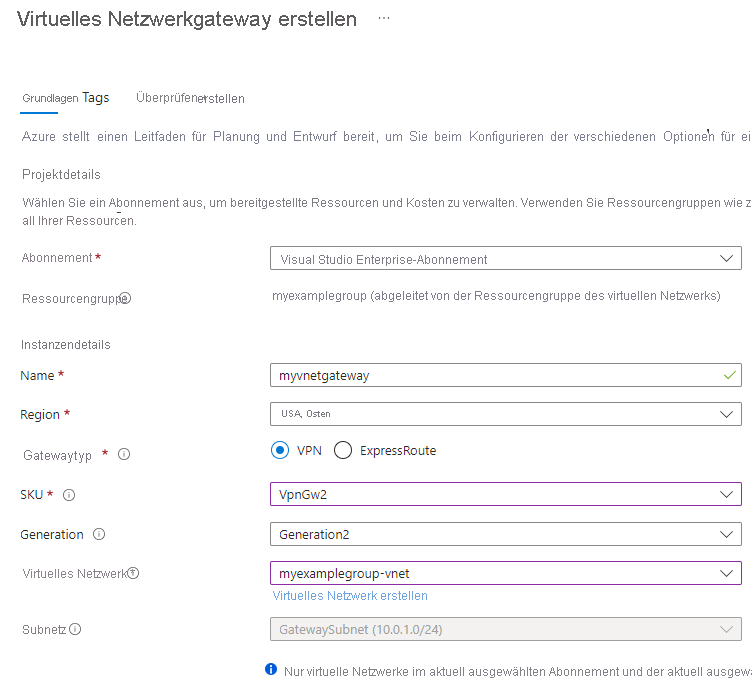

Befolgen Sie die folgenden Anweisungen, um ein virtuelles Netzwerkgateway mithilfe des Azure-Portals bereitzustellen.

Melden Sie sich beim Azure-Portal an.

Geben Sie in Suchressourcen, -dienste und -dokumente bei Gateways für virtuelle Netzwerke ein. Suchen Sie virtuelle Netzwerkgateways in den Marketplace-Suchergebnissen und wählen Sie sie aus.

Wählen Sie + Erstellen aus, um ein neues Gateway für Ihr virtuelles Netzwerk zu erstellen.

Geben Sie auf der Registerkarte Grundlagen die Werte für Projektdetails und Details zur Instanz ein.

- Abonnement: Wählen Sie in der Dropdownliste das zu verwendende Abonnement aus.

- Ressourcengruppe: Diese Einstellung wird automatisch angegeben, wenn Sie auf dieser Seite Ihr virtuelles Netzwerk auswählen.

- Name: Benennen Sie Ihr Gateway. Das Benennen eines Gateways ist nicht das Gleiche wie das Benennen eines Gatewaysubnetzes. Hierbei handelt es sich um den Namen des Gatewayobjekts, das Sie erstellen.

- Region: Wählen Sie die Region aus, in der Sie diese Ressource erstellen möchten. Die Region für das Gateway muss der des virtuellen Netzwerks entsprechen.

- Gatewaytyp: Wählen Sie VPN aus. Bei VPN-Gateways wird ein virtuelles Netzwerkgateway vom Typ VPN verwendet.

- SKU: Wählen Sie die Gateway-SKU aus, die die Features unterstützt, die Sie aus der Dropdownliste verwenden möchten. Informationen hierzu finden Sie unter Gateway-SKUs. Verwenden Sie die Standard-SKU nicht, da sie die IKEv2-Authentifizierung nicht unterstützt.

- Generation: Wählen Sie die zu verwendende Generation aus. Es wird empfohlen, eine Generation2-SKU zu verwenden. Weitere Informationen finden Sie unter Gateway-SKUs.

- Virtuelles Netzwerk: Wählen Sie in der Dropdownliste das virtuelle Netzwerk aus, dem Sie dieses Gateway hinzufügen möchten. Wenn Sie das virtuelle Netzwerk, für das Sie ein Gateway erstellen möchten, nicht sehen können, vergewissern Sie sich, dass Sie das richtige Abonnement und die richtige Region ausgewählt haben.

- Subnetz: Dieses Feld sollte ausgegraut sein und den Namen des von Ihnen erstellten Gatewaysubnetzes zusammen mit dem IP-Adressbereich auflisten. Wenn stattdessen ein Gateway-Subnetz-Adressbereichsfeld mit einem Textfeld angezeigt wird, haben Sie noch kein Gatewaysubnetz konfiguriert (siehe Voraussetzungen).

Geben Sie die Werte für die öffentliche IP-Adresse an, die dem virtuellen Netzwerkgateway zugeordnet wird. Die öffentliche IP-Adresse wird diesem Objekt bei der Erstellung des Gateways des virtuellen Netzwerkes zugewiesen. Die primäre öffentliche IP-Adresse wird nur geändert, wenn das Gateway gelöscht und neu erstellt wird. Sie ändert sich nicht, wenn die Größe geändert wird, das Gateway zurückgesetzt wird oder andere interne Wartungs-/Upgradevorgänge durchgeführt werden.

- Öffentliche IP-Adresse: Lassen Sie Neu erstellen aktiviert.

- Öffentliche IP-Adresse: Geben Sie im Textfeld einen Namen für die öffentliche IP-Adressinstanz ein.

- SKU für öffentliche IP-Adressen: Die Einstellung wird automatisch ausgewählt.

- Zuweisung: Die Zuweisung wird in der Regel automatisch ausgewählt und kann entweder dynamisch oder statisch sein.

- Aktiv/Aktiv-Modus aktivieren: Wählen Sie Deaktiviert aus. Aktivieren Sie diese Einstellung nur, wenn Sie eine Aktiv/Aktiv-Gatewaykonfiguration erstellen.

- BGP konfigurieren: Wählen Sie Deaktiviert aus, es sei denn, Ihre Konfiguration erfordert diese Einstellung ausdrücklich. Sollte diese Einstellung erforderlich sein, lautet die Standard-ASN 65515. (Dieser Wert kann jedoch geändert werden.)

Wählen Sie zum Ausführen der Validierung Bewerten + erstellen aus. Nachdem die Überprüfung bestanden wurde, wählen Sie Erstellen aus, um das virtuelle Netzwerkgateway bereitzustellen. Der Bereitstellungsvorgang kann bis zu 45 Minuten dauern.

Klicken Sie nach Abschluss der Bereitstellung auf Zu Ressource wechseln.

Wählen Sie im Dienstmenü unter Einstellungen die Option Point-to-Site-Konfiguration und dann Jetzt konfigurieren aus. Die Seite „Point-to-Site-Konfiguration“ sollte angezeigt werden.

- Adresspool: Fügen den Bereich mit privaten IP-Adressen hinzu, den Sie verwenden möchten. VPN-Clients wird aus dem von Ihnen angegebenen Bereich dynamisch eine IP-Adresse zugewiesen. Der Wert der kleinstmöglichen Subnetzmaske beträgt 29 Bit für die Aktiv/Passiv-Konfiguration und 28 Bit für die Aktiv/Aktiv-Konfiguration.

- Tunneltyp: Geben Sie den Tunneltyp an, den Sie verwenden möchten. Computer, die über den systemeigenen Windows VPN-Client verbinden, versuchen zuerst IKEv2. Wenn dies keine Verbindung herstellt, greifen sie auf SSTP zurück (wenn Sie sowohl IKEv2 als auch SSTP aus der Dropdownliste auswählen). Wenn Sie den Tunneltyp OpenVPN auswählen, können Sie eine Verbindung mit einem OpenVPN-Client oder dem Azure VPN Client herstellen.

- Authentifizierungstyp: Geben Sie den Authentifizierungstyp an, den Sie verwenden möchten (in diesem Fall wählen Sie Azure-Zertifikat aus).

- Name des Stammzertifikats: Der Dateiname des Stammzertifikats (CER-Datei).

- Öffentliche Zertifikatdaten: Öffnen Sie das Stammzertifikat mit NotePad, und kopieren und fügen Sie die öffentlichen Zertifikatdaten in dieses Textfeld ein. Wenn Sie das PowerShell-Skript in diesem Artikel zum Generieren eines selbstsignierten Stammzertifikats verwendet haben, befindet es sich in

C:\vpn-temp. Achten Sie darauf, nur den Text zwischen -----BEGIN CERTIFICATE----- und -----END CERTIFICATE----- einzufügen. Fügen Sie keine zusätzlichen Leerzeichen oder Zeichen hinzu.

Hinweis

Wenn der Tunnel- oder Authentifizierungstyp nicht angezeigt wird, verwendet Ihr Gateway die Basic-SKU. Die Basic-SKU unterstützt keine IKEv2-Authentifizierung. Wenn Sie IKEv2 verwenden möchten, müssen Sie das Gateway löschen und mit einer anderen Gateway-SKU neu erstellen.

Wählen Sie oben auf der Seite Speichern aus, um alle Konfigurationseinstellungen zu speichern und die Informationen zum öffentlichen Stammzertifikat in Azure hochzuladen.

Erstellen eines Clientzertifikats

Auf jedem Clientcomputer, für den Sie eine Point-to-Site-Verbindung mit einem virtuellen Netzwerk herstellen, muss ein Clientzertifikat installiert sein. Sie generieren das Clientzertifikat aus dem Stammzertifikat und installieren es auf jedem Clientcomputer. Wenn Sie kein gültiges Clientzertifikat installieren, und der Client versucht, eine Verbindung herzustellen, tritt bei der Authentifizierung ein Fehler auf. Sie können entweder ein Clientzertifikat aus einem Stammzertifikat erstellen, das mit einer Unternehmenslösung generiert wurde, oder Sie können ein Clientzertifikat aus einem selbstsignierten Stammzertifikat erstellen.

Erstellen eines Clientzertifikats mithilfe einer Unternehmenslösung

Generieren Sie bei Verwendung einer Unternehmenszertifikatlösung ein Clientzertifikat mit dem gängigen Name-Wert-Format name@yourdomain.com. Verwenden Sie dieses Format anstelle des Formats Domänenname\Benutzername. Stellen Sie sicher, dass das Clientzertifikat auf einer Benutzerzertifikatvorlage basiert, für die Clientauthentifizierung als erstes Element in der Benutzerliste enthalten ist. Überprüfen Sie das Zertifikat, indem Sie darauf doppelklicken und Erweiterte Schlüsselverwendung auf der Registerkarte Details anzeigen.

Erstellen eines Clientzertifikats aus einem selbstsignierten Stammzertifikat

Wenn Sie keine Unternehmenszertifikatlösung verwenden, können Sie PowerShell verwenden, um ein Clientzertifikat mit dem URI des virtuellen Netzwerkgateways zu erstellen. Dieses Zertifikat wird mit dem zuvor erstellten Stammzertifikat signiert. Wenn Sie ein Clientzertifikat auf der Grundlage eines selbstsignierten Stammzertifikats generieren, wird es automatisch auf dem Computer installiert, den Sie für die Generierung verwendet haben.

Falls Sie ein Clientzertifikat auf einem anderen Clientcomputer installieren möchten, exportieren Sie das Zertifikat zusammen mit der gesamten Zertifikatkette als PFX-Datei. Dadurch wird eine PFX-Datei mit Angaben zum Stammzertifikat erstellt, die der Client zur Authentifizierung benötigt. Um das selbstsignierte Stammzertifikat als PFX-Datei zu exportieren, wählen Sie das Stammzertifikat aus, und verwenden Sie die gleichen Schritte wie zum Exportieren eines Clientzertifikats.

Identifizieren des selbstsignierten Stammzertifikats

Wenn Sie dieselbe PowerShell-Sitzung verwenden, die Sie zum Erstellen Ihres selbstsignierten Stammzertifikats verwendet haben, können Sie fortfahren, um ein Clientzertifikat zu generieren.

Wenn nicht, verwenden Sie die folgenden Schritte, um das selbstsignierte Stammzertifikat zu identifizieren, das auf Ihrem Computer installiert ist.

Rufen Sie eine Liste der Zertifikate ab, die auf Ihrem Computer installiert sind.

Get-ChildItem -Path 'Cert:\CurrentUser\My'Suchen Sie den Antragstellernamen in der zurückgegebenen Liste und kopieren Sie den Fingerabdruck, der sich daneben in einer Textdatei befindet. Im folgenden Beispiel sind zwei Zertifikate vorhanden. Der CN-Name ist der Name des selbstsignierten Stammzertifikats, aus dem Sie ein untergeordnetes Zertifikat generieren möchten. In diesem Fall wird er als P2SRootCert bezeichnet.

Thumbprint Subject ---------- ------- AED812AD883826FF76B4D1D5A77B3C08EFA79F3F CN=P2SChildCert4 7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655 CN=P2SRootCertDeklarieren Sie eine Variable für das Stammzertifikat mit dem Fingerabdruck aus dem vorherigen Schritt. Ersetzen Sie THUMBPRINT mit dem Namen des Stammzertifikats, aus dem Sie ein Clientzertifikat generieren möchten.

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\<THUMBPRINT>'Wenn Sie beispielsweise den Fingerabdruck für P2SRootCert im vorherigen Schritt verwenden, sieht der Befehl wie folgt aus:

$rootcert = Get-ChildItem -Path 'Cert:\CurrentUser\My\7181AA8C1B4D34EEDB2F3D3BEC5839F3FE52D655'

Generieren eines Clientzertifikats

Verwenden Sie das New-AzVpnClientConfiguration-PowerShell-Cmdlet, um ein Clientzertifikat zu generieren. Wenn Sie nicht dieselbe PowerShell-Sitzung verwenden, die Sie zum Erstellen Ihres selbstsignierten Stammzertifikats verwendet haben, müssen Sie das selbstsignierte Stammzertifikat wie im vorherigen Abschnitt beschrieben identifizieren. Ersetzen Sie vor dem Ausführen des Skripts <resource-group-name> mit dem Namen der Ressourcengruppe und <vpn-gateway-name> mit dem Namen des soeben bereitgestellten virtuellen Netzwerkgateways.

Wichtig

Führen Sie dieses PowerShell-Skript als Administrator auf dem lokalen Windows-Computer aus, den Sie mit der Azure-Dateifreigabe verbinden möchten. Auf dem Computer muss Windows 10/Windows Server 2016 oder höher verwendet werden. Führen Sie das Skript nicht aus einer Cloud Shell in Azure aus. Stellen Sie sicher, dass Sie sich vor dem Ausführen des Skripts (Connect-AzAccount) bei Ihrem Azure-Konto anmelden.

$clientcertpassword = '<enter-your-password>'

$resourceGroupName = '<resource-group-name>'

$vpnName = '<vpn-gateway-name>'

$vpnTemp = 'C:\vpn-temp'

$certLocation = 'Cert:\CurrentUser\My'

$vpnClientConfigParams = @{

ResourceGroupName = $resourceGroupName

Name = $vpnName

AuthenticationMethod = 'EAPTLS'

}

$vpnClientConfiguration = New-AzVpnClientConfiguration @vpnClientConfigParams

$webRequestParams = @{

Uri = $vpnClientConfiguration.VpnProfileSASUrl

OutFile = "$vpnTemp\vpnclientconfiguration.zip"

}

Invoke-WebRequest @webRequestParams

$expandArchiveParams = @{

Path = "$vpnTemp\vpnclientconfiguration.zip"

DestinationPath = "$vpnTemp\vpnclientconfiguration"

}

Expand-Archive @expandArchiveParams

$vpnGeneric = "$vpnTemp\vpnclientconfiguration\Generic"

$vpnProfile = ([xml](Get-Content -Path "$vpnGeneric\VpnSettings.xml")).VpnProfile

$exportedclientcertpath = "$vpnTemp\P2SClientCert.pfx"

$clientcertname = "CN=$($vpnProfile.VpnServer)"

$selfSignedCertParams = @{

Type = 'Custom'

DnsName = $vpnProfile.VpnServer

KeySpec = 'Signature'

Subject = $clientcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

Signer = $rootcert

TextExtension = @('2.5.29.37={text}1.3.6.1.5.5.7.3.2')

}

$clientcert = New-SelfSignedCertificate @selfSignedCertParams

$mypwd = ConvertTo-SecureString -String $clientcertpassword -Force -AsPlainText

Export-PfxCertificate -FilePath $exportedclientcertpath -Password $mypwd -Cert $clientcert |

Out-Null

Konfigurieren des VPN-Clients

Das Azure-Gateway für virtuelle Netzwerke erstellt ein herunterladbares Paket mit Konfigurationsdateien, die für die Initialisierung der VPN-Verbindung auf Ihrem lokalen Windows-Computer erforderlich sind. Das Konfigurationspaket enthält Einstellungen, die für das von Ihnen erstellte VPN-Gateway spezifisch sind. Wenn Sie Änderungen am Gateway vornehmen und etwa einen Tunneltyp, ein Zertifikat oder einen Authentifizierungstyp ändern, müssen Sie ein weiteres Profilkonfigurationspaket für den VPN-Client generieren und auf jedem Client installieren. Andernfalls können Ihre VPN-Clients möglicherweise keine Verbindung herstellen.

Sie konfigurieren die VPN-Verbindung wird mit dem Always On-VPN-Feature, dass in Windows 10/Windows Server 2016 eingeführt wurde. Dieses Paket enthält auch ausführbare Dateien, mit denen auf Wunsch der Legacy-Windows-VPN-Client konfiguriert wird. Dieser Leitfaden verwendet anstelle des Legacy-Windows-VPN-Clients das Always On-VPN-Feature, weil es Ihnen ermöglicht, sich ohne Administratorrechte für den Computer mit dem Azure-VPN zu verbinden bzw. die VPN-Verbindung zu trennen.

Installieren des Clientzertifikats

Führen Sie die folgenden Schritte auf dem Clientcomputer aus, um das für die Authentifizierung für das virtuelle Netzwerkgateway erforderliche Clientzertifikat zu installieren.

- Suchen Sie nach dem Exportieren des Clientzertifikats die PFX-Datei, und kopieren Sie sie auf den Clientcomputer.

- Doppelklicken Sie auf dem Clientcomputer auf die PFX -Datei, um sie zu installieren. Behalten Sie für Speicherort die Einstellung Aktueller Benutzer bei, und klicken Sie auf Weiter.

- Nehmen Sie auf der Seite Zu importierende Datei keine Änderungen vor. Klicken Sie auf Weiter.

- Geben Sie auf der Seite Schutz für den privaten Schlüssel das Kennwort für das Zertifikat ein, oder überprüfen Sie die Korrektheit des Sicherheitsprinzipals, und klicken Sie anschließend auf Weiter.

- Behalten Sie auf der Seite Zertifikatspeicher den Standardspeicherort bei, und klicken Sie dann auf Weiter.

- Wählen Sie Fertig stellen aus. Klicken Sie in der Sicherheitswarnung für die Zertifikatinstallation auf Ja. Sie können problemlos „Ja“ für diese Sicherheitswarnung auswählen, da Sie das Zertifikat generiert haben.

- Das Zertifikat wird nun erfolgreich importiert.

Installieren Sie den VPN-Client

Dieser Abschnitt hilft Ihnen bei der Konfiguration des nativen VPN-Clients, der Teil Ihres Windows-Betriebssystems ist, um eine Verbindung mit Ihrem virtuellen Netzwerk (IKEv2 und SSTP) herzustellen. Diese Konfiguration erfordert keine zusätzliche Clientsoftware.

Konfigurationsdateien ansehen

Navigieren Sie auf dem Clientcomputer zu C:\vpn-temp und öffnen Sie den Ordner vpnclientconfiguration, um die folgenden Unterordner anzuzeigen:

- WindowsAmd64 und WindowsX86. Diese Ordner enthalten das Windows-64-Bit- bzw. das 32-Bit-Installer-Paket. Das Installer-Paket WindowsAmd64 gilt nicht nur für Amd, sondern für alle unterstützten 64-Bit-Windows-Clients.

- Allgemein: Dieser Ordner enthält allgemeine Informationen zum Erstellen Ihrer eigenen VPN-Clientkonfiguration. Der Ordner „Allgemein“ wird bereitgestellt, wenn für das Gateway IKEv2 oder SSTP und IKEv2 konfiguriert wurde. Wenn nur SSTP konfiguriert ist, ist der Ordner „Allgemein“ nicht vorhanden.

Konfigurieren des VPN-Clientprofils

Sie können auf jedem Windows-Clientcomputer das gleiche VPN-Clientkonfigurationspaket verwenden – vorausgesetzt, es handelt sich dabei um die passende Version für die Architektur des jeweiligen Clients.

Hinweis

Sie müssen über Administratorrechte auf dem Windows-Clientcomputer verfügen, von dem aus Sie eine Verbindung herstellen möchten, um das Installationspaket auszuführen.

Wählen Sie die VPN-Clientkonfigurationsdateien, die der Architektur des Windows-Computers entsprechen. Wählen Sie für eine 64-Bit-Prozessorarchitektur das Installationspaket

VpnClientSetupAmd64aus. Wählen Sie für eine 32-Bit-Prozessorarchitektur das InstallationspaketVpnClientSetupX86aus.Doppelklicken Sie auf das Paket, um es zu installieren. Sollte eine SmartScreen-Popupmeldung angezeigt werden, wählen Sie Weitere Informationen und anschließend Trotzdem ausführen aus.

Stellen Sie eine Verbindung mit Ihrem VPN her. Navigieren Sie zu den VPN-Einstellungen und suchen Sie die von Ihnen erstellte VPN-Verbindung. Sie hat den gleichen Namen wie das virtuelle Netzwerk. Wählen Sie Verbinden. Möglicherweise wird eine Popupnachricht angezeigt. Wählen Sie Weiter aus, um erhöhte Rechte zu verwenden.

Wählen Sie auf der Seite Verbindungsstatus die Option Verbinden aus, um die Verbindung herzustellen. Wenn der Bildschirm Zertifikat auswählen angezeigt wird, vergewissern Sie sich, dass das angezeigte Clientzertifikat dem Zertifikat entspricht, die Sie zum Herstellen der Verbindung verwenden möchten. Ist dies nicht der Fall, verwenden Sie den Dropdownpfeil, um das richtige Zertifikat auszuwählen, und wählen Sie dann OK aus.

Einbinden einer Azure-Dateifreigabe

Nun, da Sie Ihr P2S-VPN eingerichtet haben, können Sie es zum Einbinden der Azure-Dateifreigabe auf einem lokalen Computer verwenden.

Wenn Sie die Dateifreigabe mit Ihrem Speicherkontoschlüssel bereitstellen möchten, öffnen Sie eine Windows-Eingabeaufforderung und führen Sie den folgenden Befehl aus. Ersetzen Sie <YourStorageAccountName>, <FileShareName> und <YourStorageAccountKey> durch Ihre eigenen Werte. Wenn Z: bereits verwendet wird, ersetzen Sie es durch einen verfügbaren Laufwerksbuchstaben. Sie finden Ihren Speicherkontoschlüssel im Azure-Portal, indem Sie zum Speicherkonto navigieren und Sicherheit + Netzwerkbetrieb>Zugriffsschlüssel auswählen.

net use Z: \\<YourStorageAccountName>.file.core.windows.net\<FileShareName> /user:localhost\<YourStorageAccountName> <YourStorageAccountKey>

Rotieren des VPN-Stammzertifikats

Wenn ein Stammzertifikat aufgrund von Ablauf oder neuen Anforderungen rotiert werden muss, können Sie dem vorhandenen Gateway für virtuelle Netzwerke ein neues Stammzertifikat hinzufügen, ohne das Gateway für virtuelle Netzwerke erneut bereitzustellen. Nachdem das Stammzertifikat mithilfe des folgenden Skripts hinzugefügt wurde, müssen Sie das VPN-Clientzertifikat neu erstellen.

Ersetzen Sie <resource-group-name>, <desired-vpn-name-here> und <new-root-cert-name> durch Ihre eigenen Werte, und führen Sie dann das Skript aus.

#Creating the new Root Certificate

$ResourceGroupName = '<resource-group-name>'

$vpnName = '<desired-vpn-name-here>'

$NewRootCertName = '<new-root-cert-name>'

$rootcertname = "CN=$NewRootCertName"

$certLocation = 'Cert:\CurrentUser\My'

$date = Get-Date -Format 'MM_yyyy'

$vpnTemp = "C:\vpn-temp_$date"

$exportedencodedrootcertpath = "$vpnTemp\P2SRootCertencoded.cer"

$exportedrootcertpath = "$vpnTemp\P2SRootCert.cer"

if (-Not (Test-Path -Path $vpnTemp -PathType Container)) {

New-Item -ItemType Directory -Force -Path $vpnTemp | Out-Null

}

$selfSignedCertParams = @{

Type = 'Custom'

KeySpec = 'Signature'

Subject = $rootcertname

KeyExportPolicy = 'Exportable'

HashAlgorithm = 'sha256'

KeyLength = 2048

CertStoreLocation = $certLocation

KeyUsageProperty = 'Sign'

KeyUsage = 'CertSign'

}

$rootcert = New-SelfSignedCertificate @selfSignedCertParams

$exportCertParams = @{

Cert = $rootcert

FilePath = $exportedencodedrootcertpath

NoClobber = $true

}

Export-Certificate @exportCertParams | Out-Null

certutil -encode $exportedencodedrootcertpath $exportedrootcertpath | Out-Null

$rawRootCertificate = Get-Content -Path $exportedrootcertpath

$rootCertificate = ''

foreach($line in $rawRootCertificate) {

if ($line -notlike '*Certificate*') {

$rootCertificate += $line

}

}

#Fetching gateway details and adding the newly created Root Certificate.

$gateway = Get-AzVirtualNetworkGateway -Name $vpnName -ResourceGroupName $ResourceGroupName

$vpnClientRootCertParams = @{

PublicCertData = $rootCertificate

ResourceGroupName = $ResourceGroupName

VirtualNetworkGatewayName = $gateway

VpnClientRootCertificateName = $NewRootCertName

}

Add-AzVpnClientRootCertificate @vpnClientRootCertParams

Siehe auch

- Konfigurieren von Servereinstellungen für P2S-VPN-Gatewayverbindungen

- Netzwerküberlegungen für den direkten Zugriff auf Azure-Dateifreigaben

- Konfigurieren eines P2S-VPNs (Point-to-Site) unter Linux zur Verwendung mit Azure Files

- Konfigurieren eines S2S-VPN (Site-to-Site) zur Verwendung mit Azure Files