Konfigurieren von Servereinstellungen für die P2S-VPN Gateway-Zertifikatauthentifizierung

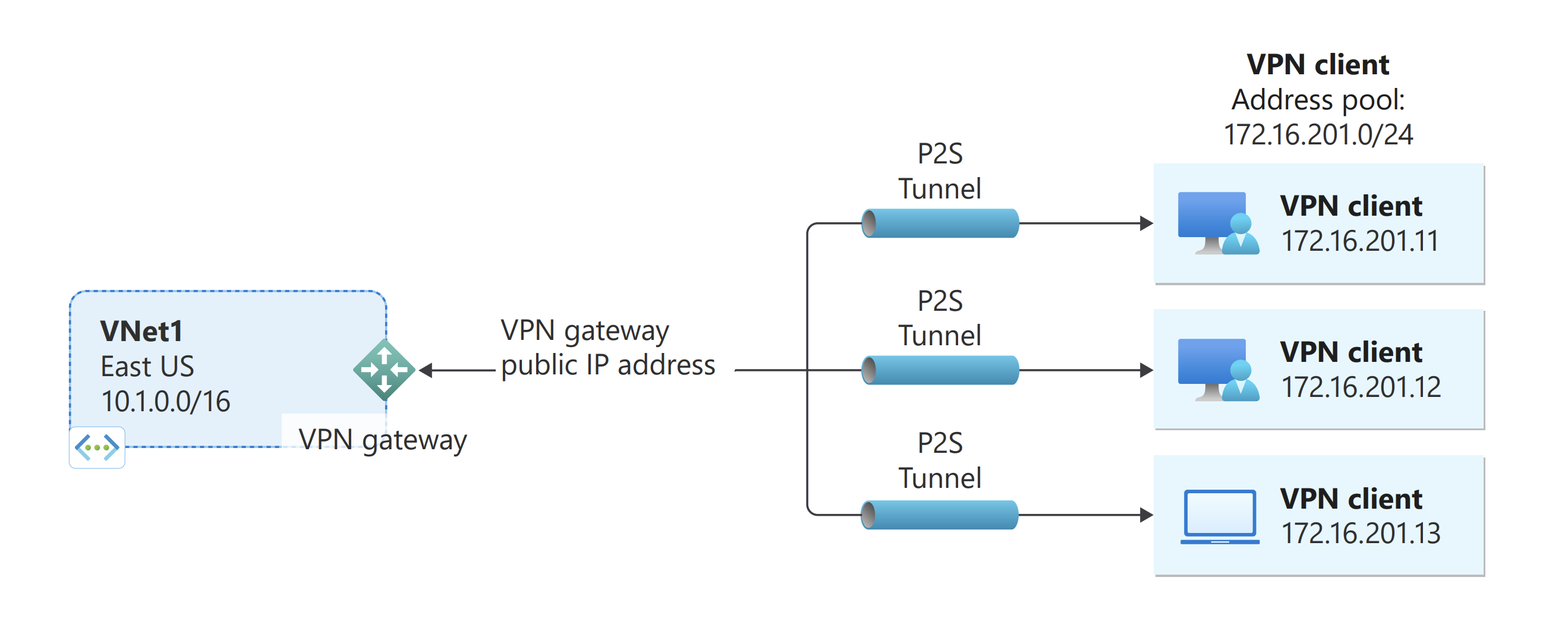

In diesem Artikel erfahren Sie, wie Sie die erforderlichen VPN Gateway-P2S-Servereinstellungen (Point-to-Site) konfigurieren, um einzelne Clients unter Windows, Linux oder macOS sicher mit einem Azure-Virtuelles Netzwerk (VNet) verbinden zu können. P2S-VPN-Verbindungen sind nützlich, wenn Sie an einem Remotestandort (beispielsweise bei der Telearbeit zu Hause oder in einer Konferenz) eine Verbindung mit Ihrem virtuellen Netzwerk herstellen möchten. Sie können anstelle einer Site-to-Site-VPN-Verbindung (S2S) auch eine P2S-Verbindung verwenden, wenn nur wenige Clients eine Verbindung mit einem virtuellen Netzwerk herstellen müssen.

Für P2S-Verbindungen ist kein VPN-Gerät und auch keine öffentliche IP-Adresse erforderlich. Für P2S-Verbindungen gibt es verschiedene Konfigurationsmöglichkeiten. Weitere Informationen zu Point-to-Site-VPN finden Sie unter Informationen zu Point-to-Site-VPN.

Die Schritte in diesem Artikel verwenden das Azure-Portal, um Ihr Azure-VPN-Gateway für die Point-to-Site-Zertifikatauthentifizierung zu konfigurieren.

Für P2S-Verbindungen mit Azure-Zertifikatauthentifizierung werden folgende Elemente verwendet:

- Ein routingbasiertes VPN-Gateway (nicht richtlinienbasiert). Weitere Informationen zum VPN-Typ finden Sie unter VPN-Gatewayeinstellungen.

- Der öffentliche Schlüssel (CER-Datei) für ein Stammzertifikat (in Azure hochgeladen). Sobald das Zertifikat hochgeladen wurde, wird es als vertrauenswürdiges Zertifikat betrachtet und für die Authentifizierung verwendet.

- Ein Clientzertifikat, das von der Stammzertifizierungsstelle generiert wird. Das auf jedem Clientcomputer, für den eine Verbindung mit dem VNET hergestellt wird, installierte Clientzertifikat. Dieses Zertifikat wird für die Clientauthentifizierung verwendet.

- Dateien für die VPN-Clientkonfiguration. Der VPN-Client wird mithilfe von VPN-Clientkonfigurationsdateien konfiguriert. Diese Dateien enthalten die erforderlichen Informationen, damit der Client eine Verbindung mit dem VNET herstellen kann. Jeder Client, der eine Verbindung herstellt, muss mit den Einstellungen in den Konfigurationsdateien konfiguriert werden.

Voraussetzungen

Für diesen Artikel wird Folgendes vorausgesetzt:

- Ein virtuelles Azure-Netzwerk

- Ein routenbasiertes VPN-Gateway, das mit der P2S-Konfiguration, die Sie erstellen möchten, und den VPN-Clients kompatibel ist, die eine Verbindung herstellen. Informationen zum Ermitteln der benötigten P2S-Konfiguration finden Sie in der VPN-Clienttabelle. Wenn Ihr Gateway die Basic-SKU verwendet, muss Ihnen bewusst sein, dass die Basic-SKU P2S-Einschränkungen aufweist und die IKEv2- oder RADIUS-Authentifizierung nicht unterstützt. Weitere Informationen finden Sie unter Informationen zu Gateway-SKUs.

Wenn Sie noch nicht über ein funktionierendes VPN-Gateway verfügen, das mit der P2S-Authentifizierung kompatibel ist, die Sie erstellen möchten, lesen Sie die Informationen unter Erstellen und Verwalten eines VPN-Gateways. Erstellen Sie ein kompatibles VPN-Gateway, und kehren Sie zu diesem Artikel zurück, um P2S-Einstellungen zu konfigurieren.

Generieren von Zertifikaten

Zertifikate werden von Azure zum Authentifizieren von Clients verwendet, die eine Verbindung mit einem virtuellen Netzwerk über eine Point-to-Site-VPN-Verbindung herstellen. Nachdem Sie ein Stammzertifikat abgerufen haben, müssen Sie die Informationen des öffentlichen Schlüssels in Azure hochladen. Das Stammzertifikat wird dann von Azure als „vertrauenswürdig“ für die Verbindung mit dem virtuellen Netzwerk über P2S betrachtet.

Sie generieren darüber hinaus Clientzertifikate aus dem vertrauenswürdigen Stammzertifikat und installieren sie dann auf den einzelnen Clientcomputern. Mit dem Clientzertifikat wird der Client authentifiziert, wenn er eine Verbindung mit dem virtuellen Netzwerk initiiert.

Das Stammzertifikat muss generiert und extrahiert werden, bevor Sie die Einstellungen für das Point-to-Site-Gateway konfigurieren.

Generieren eines Stammzertifikats

Beschaffen Sie die CER-Datei für das Stammzertifikat. Sie können entweder ein Stammzertifikat verwenden, das mit einer Unternehmenslösung generiert wurde (empfohlen), oder ein selbstsigniertes Zertifikat generieren. Nach dem Erstellen des Stammzertifikats exportieren Sie die Daten des öffentlichen Zertifikats (nicht den privaten Schlüssel) als Base64-codierte X.509-CER-Datei. Sie laden diese Datei später in Azure hoch.

Unternehmenszertifikat: Bei einer Unternehmenslösung können Sie Ihre vorhandene Zertifikatkette verwenden. Rufen Sie die CER-Datei für das Stammzertifikat ab, das Sie verwenden möchten.

Selbstsigniertes Stammzertifikat: Wenn Sie keine Unternehmenszertifikatlösung verwenden, erstellen Sie ein selbstsigniertes Stammzertifikat. Andernfalls sind die erstellten Zertifikate nicht mit Ihren P2S-Verbindungen kompatibel, und auf Clients wird beim Verbindungsversuch ein Verbindungsfehler angezeigt. Sie können Azure PowerShell, MakeCert oder OpenSSL verwenden. Die Schritte in den folgenden Artikeln beschreiben das Generieren eines kompatiblen selbstsignierten Stammzertifikats:

- PowerShell-Anweisungen für Windows 10 oder höher: Für diese Anweisungen wird PowerShell auf einem Computer mit Windows 10 oder höher benötigt. Clientzertifikate, die von der Stammzertifizierungsstelle generiert werden, können auf jedem unterstützten P2S-Client installiert werden.

- MakeCert-Anweisungen: Wenn Sie keinen Zugang zu einem Computer mit Windows 10 oder höher haben, verwenden Sie MakeCert, um Zertifikate zu generieren. MakeCert ist zwar veraltet, kann aber trotzdem zum Generieren von Zertifikaten verwendet werden. Clientzertifikate, die Sie vom Stammzertifikat generieren, können auf jedem unterstützten P2S-Client installiert werden.

- Linux – OpenSSL-Anweisungen

- Linux – strongSwan-Anweisungen

Generieren von Clientzertifikaten

Auf jedem Clientcomputer, für den Sie eine Point-to-Site-Verbindung mit einem VNet herstellen, muss ein Clientzertifikat installiert sein. Sie generieren es aus dem Stammzertifikat und installieren es auf jedem Clientcomputer. Wenn Sie kein gültiges Clientzertifikat installieren, und der Client versucht, eine Verbindung mit dem VNET herzustellen, tritt bei der Authentifizierung ein Fehler auf.

Sie können entweder ein eindeutiges Zertifikat für jeden Client generieren, oder Sie können dasselbe Zertifikat für mehrere Clients verwenden. Der Vorteil beim Generieren von eindeutigen Clientzertifikaten besteht darin, dass Sie ein einzelnes Zertifikat widerrufen können. Falls mehrere Clients das gleiche Clientzertifikat zum Authentifizieren verwenden, und Sie dieses Zertifikat widerrufen, müssen Sie für alle Clients, die das Zertifikat verwenden, neue Zertifikate generieren und installieren.

Sie können mithilfe der folgenden Methoden Clientzertifikate generieren:

Unternehmenszertifikat:

Generieren Sie bei Verwendung einer Unternehmenszertifikatlösung ein Clientzertifikat mit dem gängigen Name-Wert-Format name@yourdomain.com. Verwenden Sie dieses Format anstelle des Formats Domänenname\Benutzername.

Stellen Sie sicher, dass das Clientzertifikat auf einer Benutzerzertifikatvorlage basiert, für die Clientauthentifizierung als erstes Element in der Benutzerliste enthalten ist. Überprüfen Sie das Zertifikat, indem Sie darauf doppelklicken und Erweiterte Schlüsselverwendung auf der Registerkarte Details anzeigen.

Selbstsigniertes Stammzertifikat: Führen Sie die Schritte in einem der folgenden Artikel zu P2S-Zertifikaten aus, damit die von Ihnen erstellten Clientzertifikate mit Ihren P2S-Verbindungen kompatibel sind.

Wenn Sie ein Clientzertifikat auf der Grundlage eines selbstsignierten Stammzertifikats generieren, wird es automatisch auf dem Computer installiert, den Sie für die Generierung verwendet haben. Falls Sie ein Clientzertifikat auf einem anderen Clientcomputer installieren möchten, exportieren Sie es zusammen mit der gesamten Zertifikatkette als PFX-Datei. Dadurch wird eine PFX-Datei mit Angaben zum Stammzertifikat erstellt, die der Client zur Authentifizierung benötigt.

Mit den Schritten in diesen Artikeln wird ein kompatibles Clientzertifikat generiert, das Sie anschließend exportieren und verteilen können.

PowerShell-Anweisungen für Windows 10 oder höher: Für diese Anweisungen sind Windows 10 oder höher und PowerShell erforderlich, um Zertifikate zu generieren. Die generierten Zertifikate können auf jedem unterstützten P2S-Client installiert werden.

MakeCert-Anweisungen: Verwenden Sie MakeCert, wenn Sie keinen Zugriff auf einen Computer mit Windows 10 oder höher haben, um Zertifikate zu generieren. MakeCert ist zwar veraltet, kann aber trotzdem zum Generieren von Zertifikaten verwendet werden. Sie können die generierten Zertifikate auf jedem unterstützten P2S-Client installieren.

Linux: Siehe strongSwan- oder OpenSSL-Anweisungen.

Hinzufügen des VPN-Clientadresspools

Der Clientadresspool ist ein Bereich privater IP-Adressen, die Sie angeben. Den Clients, die eine Verbindung über ein P2S-VPN herstellen, wird dynamisch eine IP-Adresse aus diesem Bereich zugewiesen. Verwenden Sie einen privaten IP-Adressbereich, der sich nicht mit dem lokalen Standort überschneidet, aus dem Sie Verbindungen herstellen möchten. Der Bereich darf sich auch nicht mit dem VNET überschneiden, mit dem Sie Verbindungen herstellen möchten. Wenn Sie mehrere Protokolle konfigurieren und SSTP eines der Protokolle ist, wird der konfigurierte Adresspool gleichmäßig auf die konfigurierten Protokolle aufgeteilt.

Navigieren Sie im Azure-Portal zu Ihrem VPN Gateway.

Wählen Sie auf der Seite für Ihr Gateway im linken Bereich Point-to-Site-Konfiguration aus.

Klicken Sie auf Jetzt konfigurieren, um die Konfigurationsseite zu öffnen.

Fügen Sie auf der Seite Point-to-Site-Konfiguration im Feld Adresspool den privaten IP-Adressbereich hinzu, den Sie verwenden möchten. VPN-Clients wird aus dem von Ihnen angegebenen Bereich dynamisch eine IP-Adresse zugewiesen. Der Wert der kleinstmöglichen Subnetzmaske beträgt 29 Bit für die Aktiv/Passiv-Konfiguration und 28 Bit für die Aktiv/Aktiv-Konfiguration.

Fahren Sie mit dem nächsten Abschnitt fort, um weitere Einstellungen zu konfigurieren.

Angeben des Tunnel- und des Authentifizierungstyps

In diesem Abschnitt geben Sie den Tunnel- und Authentifizierungstyp an. Diese Einstellungen können komplex werden. Sie können in der Dropdownliste Optionen auswählen, die mehrere Tunneltypen enthalten, z. B. IKEv2 und OpenVPN (SSL) oder IKEv2 und SSTP (SSL). Es sind nur bestimmte Kombinationen von Tunneltypen und Authentifizierungstypen verfügbar.

Der Tunneltyp und der Authentifizierungstyp müssen der VPN-Clientsoftware entsprechen, die zum Herstellen einer Verbindung mit Azure verwenden möchten. Die Planung des Tunnel- und des Authentifizierungstyps ist wichtig, wenn Sie mithilfe verschiedener VPN-Clients und Betriebssysteme Verbindungen herstellen möchten. In der folgenden Tabelle sind verfügbare Tunneltypen und Authentifizierungstypen im Zusammenhang mit VPN-Clientsoftware aufgeführt.

VPN-Clienttabelle

| Authentifizierungsmethode | Tunneltyp | Clientbetriebssystem | VPN-Client |

|---|---|---|---|

| Zertifikat | |||

| IKEv2, SSTP | Windows | Nativer VPN-Client | |

| IKEv2 | macOS | Nativer VPN-Client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

Azure VPN Client OpenVPN-Clientversion 2.x OpenVPN-Clientversion 3.x |

|

| OpenVPN | macOS | OpenVPN-Client | |

| OpenVPN | iOS | OpenVPN-Client | |

| OpenVPN | Linux |

Azure VPN Client OpenVPN-Client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN Client | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Hinweis

Wenn auf der Seite Point-to-Site-Konfiguration weder der Tunnel- noch der Authentifizierungstyp angezeigt wird, verwendet Ihr Gateway die Basic-SKU. Die Basic-SKU unterstützt keine IKEv2- oder RADIUS-Authentifizierung. Wenn Sie diese Einstellungen verwenden möchten, müssen Sie das Gateway löschen und mit einer anderen Gateway-SKU neu erstellen.

Wählen Sie für Tunneltyp den Tunneltyp aus, den Sie verwenden möchten. Wählen Sie für diese Übung in der Dropdownliste IKEv2 und OpenVPN (SSL) aus.

Wählen Sie in der Dropdownliste für Authentifizierungstyp die Option Azure-Zertifikat aus.

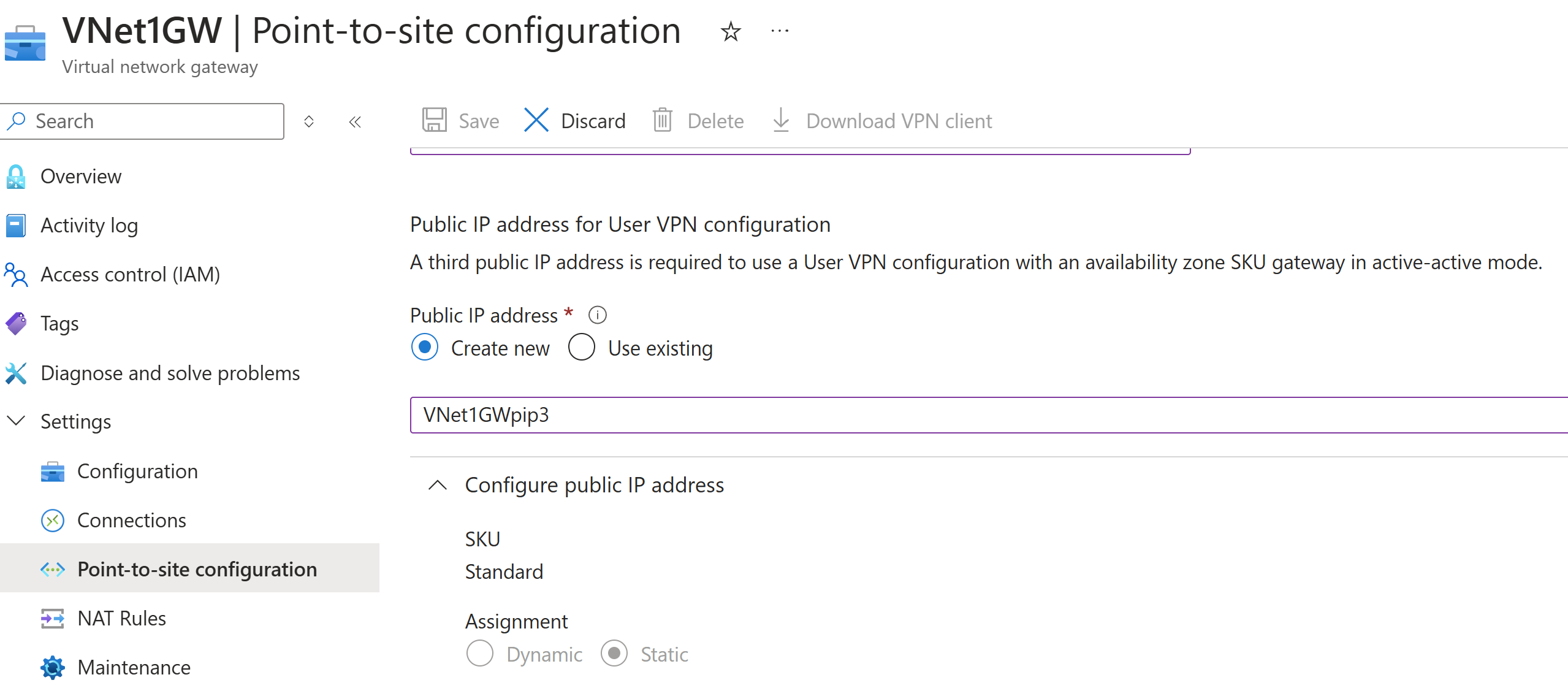

Hinzufügen einer weiteren öffentlichen IP-Adresse

Wenn Sie über ein Gateway im Aktiv/Aktiv-Modus verfügen, müssen Sie eine dritte öffentliche IP-Adresse angeben, um Point-to-Site zu konfigurieren. Im Beispiel wird die dritte öffentliche IP-Adresse mit dem Beispielwert VNet1GWpip3 erstellt. Wenn Sich Ihr Gateway nicht im Aktiv/Aktiv-Modus befindet, müssen Sie keine weitere öffentliche IP-Adresse hinzufügen.

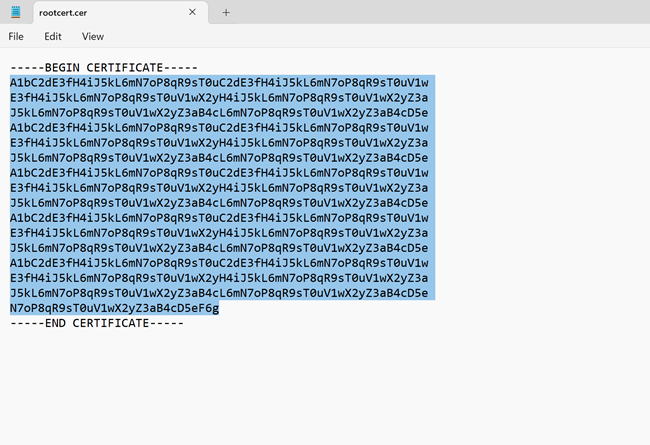

Hochladen von Informationen des öffentlichen Schlüssels des Stammzertifikats

In diesem Abschnitt laden Sie die Daten des öffentlichen Stammzertifikats in Azure hoch. Nachdem die Daten des öffentlichen Zertifikats hochgeladen wurden, verwendet Azure sie zum Authentifizieren von Clients, die eine Verbindung herstellen. Auf den Clients, die eine Verbindung herstellen, ist ein Clientzertifikat installiert, das über das vertrauenswürdige Stammzertifikat generiert wurde.

Vergewissern Sie sich, dass Sie das Stammzertifikat in den vorherigen Schritten als X.509-CER-Datei mit Base-64-Codierung exportiert haben. Das Zertifikat muss in diesem Format exportiert werden, damit Sie es mit einem Text-Editor öffnen können. Sie müssen den privaten Schlüssel nicht exportieren.

Öffnen Sie das Zertifikat mit einem Text-Editor (beispielsweise mit dem Windows-Editor). Stellen Sie beim Kopieren der Zertifikatsdaten sicher, dass Sie den Text als fortlaufende Zeile kopieren:

Gehen Sie im Abschnitt Stammzertifikat zur Ihrer Seite Gateway für virtuelle Netzwerke -> Point-to-Site-Konfiguration. Dieser Abschnitt ist nur sichtbar, wenn Sie Azure-Zertifikat als Authentifizierungstyp ausgewählt haben.

Sie können im Abschnitt Stammzertifikat bis zu 20 vertrauenswürdige Stammzertifikate hinzufügen.

- Fügen Sie die Zertifikatdaten im Feld Daten des öffentlichen Zertifikats ein.

- Benennen Sie das Zertifikat.

Für diese Übung sind keine zusätzlichen Routen erforderlich. Weitere Informationen zum Feature „benutzerdefiniertes Routing“ finden Sie unter Ankündigen von benutzerdefinierten Routen.

Wählen Sie oben auf der Seite die Option Speichern aus, um alle Konfigurationseinstellungen zu speichern.

Generieren von Profilkonfigurationsdateien für den VPN-Client

Alle erforderlichen Konfigurationseinstellungen für die VPN-Clients sind in einer ZIP-Datei für die VPN-Clientprofilkonfiguration enthalten. Konfigurationsdateien für VPN-Clientprofile gelten speziell für die P2S-VPN-Gatewaykonfiguration für das virtuelle Netzwerk. Wenn nach dem Generieren der Dateien Änderungen an der P2S-VPN-Konfiguration vorgenommen werden, z. B. Änderungen am VPN-Protokolltyp oder am Authentifizierungstyp, müssen Sie neue Konfigurationsdateien für die VPN-Clientprofile generieren und die neue Konfiguration auf alle VPN-Clients anwenden, die Sie verbinden möchten. Weitere Informationen zu P2S-Verbindungen finden Sie unter Informationen zu Point-to-Site-VPN.

Sie können Konfigurationsdateien für Clientprofile mithilfe von PowerShell oder mithilfe des Azure-Portals erstellen. Die folgenden Beispiele zeigen beide Methoden. Mit beiden Methoden wird die gleiche ZIP-Datei zurückgegeben.

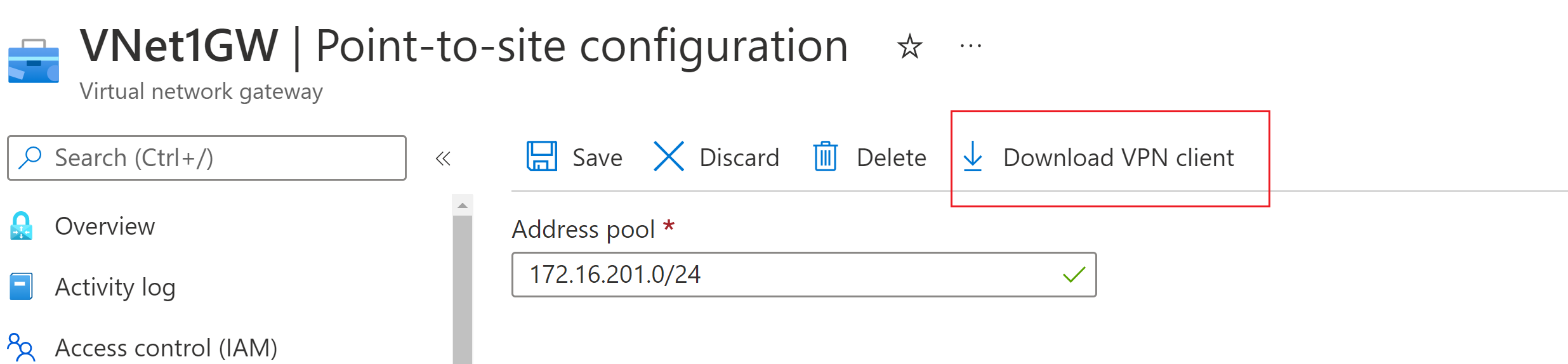

Azure-Portal

Navigieren Sie im Azure-Portal zum VNET-Gateway für das virtuelle Netzwerk, mit dem Sie eine Verbindung herstellen möchten.

Wählen Sie auf der Seite des Gateways für virtuelle Netzwerke die Option Point-to-Site-Konfiguration aus, um die Seite „Point-to-Site-Konfiguration“ zu öffnen.

Wählen Sie oben auf der Seite Point-to-Site-Konfiguration die Option VPN-Client herunterladen aus. Dadurch wird keine VPN-Clientsoftware heruntergeladen, sondern das Konfigurationspaket generiert, das zum Konfigurieren von VPN-Clients verwendet wird. Es dauert einige Minuten, bis das Clientkonfigurationspaket generiert wird. Während dieser Zeit sehen Sie möglicherweise keine Anzeichen, bis das Paket generiert ist.

Sobald das Konfigurationspaket generiert ist, zeigt Ihr Browser an, dass eine ZIP-Datei für die Clientkonfiguration verfügbar ist. Sie hat denselben Namen wie Ihr Gateway.

Entzippen Sie die Datei, um die Ordner anzuzeigen. Sie verwenden einige oder alle dieser Dateien, um Ihren VPN-Client zu konfigurieren. Die generierten Dateien entsprechen den Authentifizierungs- und Tunneltypeinstellungen, die Sie auf dem P2S-Server konfiguriert haben.

Konfigurieren von VPN-Clients und Herstellen einer Verbindung mit Azure

Schritte zum Konfigurieren Ihrer VPN-Clients und zum Herstellen einer Verbindung mit Azure finden Sie in der VPN-Clienttabelle im Abschnitt Angeben des Tunnel- und des Authentifizierungstyps. Die Tabelle enthält Links zu Artikeln, die detaillierte Schritte zum Konfigurieren der VPN-Clientsoftware enthalten.

Hinzufügen oder Entfernen vertrauenswürdiger Stammzertifikate

Sie können vertrauenswürdige Stammzertifikate hinzufügen und aus Azure entfernen. Wenn Sie ein Stammzertifikat entfernen, können Clients, für die über diesen Stamm ein Zertifikat generiert wurde, nicht authentifiziert werden und somit auch keine Verbindung herstellen. Wenn Sie für einen Client die Authentifizierung und Verbindungsherstellung durchführen möchten, müssen Sie ein neues Clientzertifikat installieren, das aus einem für Azure vertrauenswürdigen (hochgeladenen) Stammzertifikat generiert wurde.

Sie können Azure bis zu 20 vertrauenswürdige CER-Stammzertifikatdateien hinzufügen. Anweisungen finden Sie unter Hochladen eines vertrauenswürdigen Stammzertifikats.

So entfernen Sie ein vertrauenswürdiges Stammzertifikat

- Navigieren Sie zur Seite Point-to-Site-Konfiguration-Konfiguration des Gateways für virtuelle Netzwerke.

- Suchen Sie auf der Seite im Abschnitt Stammzertifikat nach dem Zertifikat, das Sie entfernen möchten.

- Wählen Sie neben dem Zertifikat die Auslassungspunkte und anschließend Entfernen aus.

Sperren eines Clientzertifikats

Sie können Clientzertifikate sperren. Anhand der Zertifikatsperrliste können Sie P2S-Verbindungen basierend auf einzelnen Clientzertifikaten selektiv verweigern. Das ist nicht dasselbe wie das Entfernen eines vertrauenswürdigen Stammzertifikats. Wenn Sie ein vertrauenswürdiges Stammzertifikat (CER-Datei) aus Azure entfernen, wird der Zugriff für alle Clientzertifikate gesperrt, die mit dem gesperrten Stammzertifikat generiert oder signiert wurden. Wenn Sie anstelle des Stammzertifikats ein Clientzertifikat sperren, können die anderen Zertifikate, die auf der Grundlage des Stammzertifikats generiert wurden, weiterhin für die Authentifizierung verwendet werden.

Üblicherweise wird das Stammzertifikat zum Verwalten des Zugriffs auf Team- oder Organisationsebene verwendet. Eine genauer abgestufte Steuerung des Zugriffs für einzelne Benutzer erfolgt hingegen mit gesperrten Clientzertifikaten.

Sie können ein Clientzertifikat sperren, indem Sie den Fingerabdruck der Sperrliste hinzufügen.

- Rufen Sie den Fingerabdruck des Clientzertifikats ab. Weitere Informationen finden Sie unter Vorgehensweise: Abrufen des Fingerabdrucks eines Zertifikats.

- Kopieren Sie ihn in einen Text-Editor, und entfernen Sie alle Leerzeichen, sodass eine fortlaufende Zeichenfolge entsteht.

- Navigieren Sie zur Seite Punkt-zu-Standort-Konfiguration des Gateways für virtuelle Netzwerke. Dies ist die Seite, die Sie zum Hochladen eines vertrauenswürdigen Stammzertifikats verwendet haben.

- Geben Sie im Abschnitt Gesperrte Zertifikate einen Anzeigenamen für das Zertifikat ein. (Dabei muss es sich nicht um den allgemeinen Namen des Zertifikats handeln.)

- Kopieren Sie die Fingerabdruck-Zeichenfolge, und fügen Sie sie in das Feld Fingerabdruck ein.

- Der Fingerabdruck wird überprüft und automatisch der Sperrliste hinzugefügt. Auf dem Bildschirm wird eine Meldung mit dem Hinweis angezeigt, dass die Liste aktualisiert wird.

- Nach Abschluss der Aktualisierung kann das Zertifikat nicht mehr für die Verbindungsherstellung verwendet werden. Clients, die versuchen, unter Verwendung dieses Zertifikats eine Verbindung herzustellen, erhalten eine Meldung mit dem Hinweis, dass das Zertifikat nicht mehr gültig ist.

Point-to-Site – Häufig gestellte Fragen

Häufig gestellte Fragen finden Sie unter Häufig gestellte Fragen.

Nächste Schritte

Sobald die Verbindung hergestellt ist, können Sie Ihren virtuellen Netzwerken virtuelle Computer hinzufügen. Weitere Informationen finden Sie unter Virtuelle Computer . Weitere Informationen zu Netzwerken und virtuellen Computern finden Sie unter Azure- und Linux-VM-Netzwerke (Übersicht).

Informationen zur P2S-Problembehandlung finden Sie unter Problembehandlung: Probleme mit Azure P2S-Verbindungen (Point-to-Site).