Vorbereiten des Quellcomputers für die Pushinstallation des Mobilitäts-Agents

Achtung

Dieser Artikel bezieht sich auf CentOS, eine Linux-Distribution, deren Dienstende (End-of-Life, EOL) ansteht. Sie sollten Ihre Nutzung entsprechend planen. Weitere Informationen finden Sie im CentOS End-of-Life-Leitfaden.

Wenn Sie die Notfallwiederherstellung für VMware-VMs und physische Server mithilfe von Azure Site Recovery einrichten, installieren Sie den Site Recovery-Mobilitätsdienst auf jedem lokalen virtuellen VMware-Computer und physischen Server. Der Mobilitätsdienst erfasst Datenschreibvorgänge auf dem Computer und leitet sie an den Site Recovery-Prozessserver weiter.

Installieren auf einem Windows-Computer

Führen Sie auf jedem Windows-Computer, den Sie schützen möchten, folgende Schritte aus:

Stellen Sie sicher, dass zwischen dem Computer und dem Prozessserver eine Netzwerkverbindung besteht. Wenn Sie keinen separaten Prozessserver eingerichtet haben, wird er standardmäßig auf dem Konfigurationsserver ausgeführt.

Erstellen Sie ein Konto, das vom Prozessserver zum Zugreifen auf den Computer verwendet werden kann. Das Konto muss über Administratorrechte verfügen (entweder lokal oder für die Domäne). Verwenden Sie dieses Konto nur für die Pushinstallation und für Agent-Updates.

Wenn Sie kein Domänenkonto verwenden, deaktivieren Sie die Zugriffssteuerung für Remotebenutzer auf dem lokalen Computer wie folgt:

Fügen Sie unter dem Registrierungsschlüssel „HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System“ einen neuen DWORD-Eintrag hinzu: LocalAccountTokenFilterPolicy. Legen Sie den Wert auf 1 fest.

Führen Sie den folgenden Befehl aus, wenn Sie eine Eingabeaufforderung verwenden möchten:

REG ADD HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v LocalAccountTokenFilterPolicy /t REG_DWORD /d 1 /f

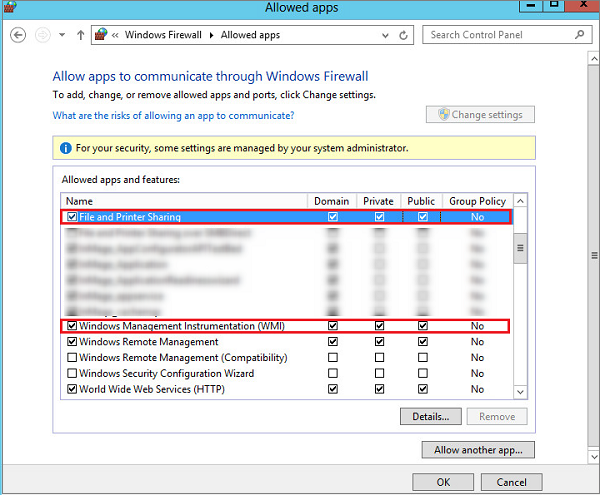

Wählen Sie in der Windows-Firewall des Computers, den Sie schützen möchten, Allow an app or feature through Firewall (App oder Feature durch die Windows-Firewall zulassen) aus. Aktivieren Sie Datei- und Druckerfreigabe und Windows-Verwaltungsinstrumentation (WMI) . Für Computer, die zu einer Domäne gehören, können Sie die Firewalleinstellungen konfigurieren, indem Sie ein Gruppenrichtlinienobjekt (Group Policy Object, GPO) verwenden.

Fügen Sie das Konto hinzu, das Sie im CSPSConfigtool erstellt haben. Melden Sie sich dazu beim Konfigurationsserver an.

Öffnen Sie die Datei cspsconfigtool.exe. Sie finden sie als Verknüpfung auf dem Desktop und im Ordner „%ProgramData%\ASR\home\svsystems\bin“.

Wählen Sie auf der Registerkarte Konten verwalten die Option Konto hinzufügen.

Fügen Sie das von Ihnen erstellte Konto hinzu.

Geben Sie die Anmeldeinformationen ein, die Sie verwenden, wenn Sie die Replikation für einen Computer aktivieren.

Installieren auf einem Linux-Computer

Führen Sie auf jedem Linux-Computer, den Sie schützen möchten, folgende Schritte aus:

Stellen Sie sicher, dass zwischen dem Linux-Computer und dem Prozessserver eine Netzwerkverbindung besteht.

Verwenden Sie das integrierte root-Benutzerkonto, das der Prozessserver für den Zugriff auf den Computer verwendet. Dieses Konto muss ein root-Benutzer auf dem Linux-Quellserver sein. Verwenden Sie dieses Konto nur für die Pushinstallation und für Updates.

Vergewissern Sie sich, dass die Datei „/etc/hosts“ auf dem Linux-Quellserver Einträge enthält, mit denen die Namen des lokalen Hosts den IP-Adressen zugeordnet werden, die allen Netzwerkkarten zugeordnet sind.

Installieren Sie die neuesten openssh-, openssh-server- und openssl-Pakete auf dem Computer, den Sie replizieren möchten.

Stellen Sie sicher, dass Secure Shell (SSH) auf Port 22 aktiviert ist und ausgeführt wird.

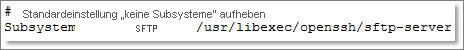

Aktivieren Sie das SFTP-Subsystem und die Kennwortauthentifizierung in der Datei „sshd_config“. Melden Sie sich dazu als root an.

Suchen Sie in der Datei /etc/ssh/sshd_config nach der Zeile, die mit PasswordAuthentication beginnt.

Heben Sie die Auskommentierung der Zeile auf, und ändern Sie den Wert in yes.

Suchen Sie die Zeile, die mit Subsystem beginnt, und heben Sie die Auskommentierung der Zeile auf.

Starten Sie den sshd-Dienst neu.

Fügen Sie das root-Benutzerkonto in CSPSConfigtool hinzu. Melden Sie sich dazu beim Konfigurationsserver an.

Öffnen Sie die Datei cspsconfigtool.exe. Sie ist als Verknüpfung auf dem Desktop und im Ordner „%ProgramData%\home\svsystems\bin“ verfügbar.

Wählen Sie auf der Registerkarte Konten verwalten die Option Konto hinzufügen.

Fügen Sie das von Ihnen erstellte Konto hinzu.

Geben Sie die Anmeldeinformationen ein, die Sie verwenden, wenn Sie die Replikation für einen Computer aktivieren.

Dies ist ein zusätzlicher Schritt zum Aktualisieren oder Schützen von SUSE Linux Enterprise Server 11 SP3- oder RHEL 5- oder CentOS 5- oder Debian 7-Computern. Stellen Sie sicher, dass die neueste Version auf dem Konfigurationsserver verfügbar ist.

Hinweis

Stellen Sie sicher, dass die folgenden Ports in der Appliance geöffnet werden:

- SMB-Freigabeport:

445 - WMI-Port:

135,5985und5986.

Virenschutz auf replizierten Computern

Wenn auf Computern, die Sie replizieren möchten, aktive Virenschutzsoftware ausgeführt wird, achten Sie darauf, den Installationsordner von Mobility Service von Virenschutzvorgängen auszuschließen (C:\ProgramData\ASR\agent). Dadurch wird sichergestellt, dass die Replikation wie erwartet funktioniert.

Nächste Schritte

Nachdem Mobility Service installiert wurde, wählen Sie im Azure-Portal + Replizieren aus, um den Schutz dieser virtuellen Computer zu starten. Erfahren Sie mehr über das Aktivieren der Replikation für VMware-VMs und physische Server.