Untersuchung von Incidents mit Microsoft Sentinel im Azure-Portal

Microsoft Sentinel bietet Ihnen eine vollständige Fallverwaltungsplattform mit umfassenden Funktionen zum Untersuchen und Verwalten von Sicherheitsincidents. Incidents ist der Name von Microsoft Sentinel für Dateien, die eine vollständige und ständig aktualisierte Chronologie einer Sicherheitsbedrohung enthalten, unabhängig davon, ob es sich um einzelne Beweise (Warnungen), Verdächtige und interessensorientierte Parteien (Entitäten), von Sicherheitsexperten gesammelte und zusammengestellte Erkenntnisse und KI/Machine Learning-Modelle oder Kommentare und Protokolle aller im Laufe der Untersuchung durchgeführten Aktionen handelt.

Die Umgebung der Incidentuntersuchung in Microsoft Sentinel beginnt mit der Seite Incidents – eine Umgebung, die darauf ausgelegt ist, Ihnen alles, was Sie für Ihre Untersuchung benötigen, an einem Ort bereitzustellen. Das Hauptziel dieser Benutzeroberfläche besteht darin, die Effizienz und Effektivität Ihres SOC zu steigern und die mittlere Zeit bis zur Lösung (MTTR) zu verkürzen.

In diesem Artikel werden die Funktionen und Features für die Untersuchung von Incidents und die Fallverwaltung von Microsoft Sentinel im Azure-Portal beschrieben. Dabei werden Sie durch die Phasen einer typischen Incidentuntersuchung geleitet und dabei alle Anzeigen und Tools vorgestellt, die Ihnen zur Verfügung stehen.

Voraussetzungen

Die Rollenzuweisung Microsoft Sentinel-Antwortberechtigter ist erforderlich, um Incidents untersuchen zu können.

Weitere Informationen zu Rollen in Microsoft Sentinel.

Wenn ein Gastbenutzer Vorfälle zuweisen muss, muss diesem im Microsoft Entra-Mandanten die Rolle Verzeichnisleseberechtigter zugewiesen werden. Regulären Benutzenden (keine Gastbenutzende) ist diese Rolle standardmäßig zugewiesen.

Erhöhen des Reifegrads Ihres SOC

Microsoft Sentinel-Incidents bieten Ihnen Tools, mit denen Sie den Reifegrad Ihrer sicherheitsrelevanten Vorgänge (Security Operations, SecOps) erhöhen können, indem Sie Ihre Prozesse standardisieren und Ihre Incidentverwaltung überwachen.

Standardisieren Ihrer Prozesse

Incidentaufgaben sind Workflowlisten mit Aufgaben, denen Analysten folgen müssen, um einen einheitlichen Behandlungsstandard zu gewährleisten und zu verhindern, dass wichtige Schritte verpasst werden:

SOC-Manager und -Techniker können diese Aufgabenlisten entwickeln und sie je nach Bedarf automatisch auf verschiedene Gruppen von Incidents oder allgemein anwenden lassen.

SOC-Analysten können dann auf die zugewiesenen Aufgaben innerhalb jedes Incidents zugreifen und sie nach Abschluss markieren.

Analysten können auch manuell Aufgaben zu ihren offenen Incidents hinzufügen, entweder als Selbsterinnerung oder zum Nutzen anderer Analysten, die an dem Vorfall zusammenarbeiten können (z. B. aufgrund einer Schichtänderung oder Eskalation).

Weitere Informationen finden Sie unter Verwalten von Incidents in Microsoft Sentinel im Azure-Portal mithilfe von Aufgaben.

Überwachung der Incidentverwaltung

Das Aktivitätsprotokoll für Incidents verfolgt Aktionen, die bei einem Incident durchgeführt wurden, unabhängig davon, ob sie von Menschen oder automatisierten Prozessen initiiert wurden, und zeigt sie zusammen mit allen Kommentaren zu dem Incident an.

Sie können hier auch Ihre eigenen Kommentare hinzufügen. Weitere Informationen finden Sie unter Genaues Untersuchen von Incidents mit Microsoft Sentinel im Azure-Portal.

Effektiv und effizient untersuchen

Das Wichtigste zuerst: Als Analyst ist die grundlegendste Frage, die Sie beantworten möchten, warum ich auf diesen Vorfall aufmerksam gemacht werde? Wenn Sie die Detailseite eines Incidents eingeben, wird diese Frage beantwortet: Direkt in der Mitte des Bildschirms wird das Widget Incident-Zeitachse angezeigt.

Verwenden Sie Microsoft Sentinel-Incidents, um Sicherheitsincidents effektiv und effizient mithilfe der Incidentzeitachse zu untersuchen, von ähnlichen Incidents zu lernen, die wichtigsten Erkenntnisse zu untersuchen, Entitäten anzuzeigen und Protokolle zu untersuchen.

Incidentzeitachsen

Die Incidentzeitachse ist das Tagebuch aller Warnungen, die alle protokollierten Ereignisse darstellen, die für die Untersuchung relevant sind, und zwar in der Reihenfolge, in der sie aufgetreten sind. Die Zeitachse zeigt auch Lesezeichen, Momentaufnahmen von Beweisen, die während der Suche gesammelt und dem Vorfall hinzugefügt wurden.

Durchsuchen Sie die Liste der Warnungen und Lesezeichen, oder filtern sie die Liste nach Schweregrad, Taktik oder Inhaltstyp (Warnung oder Lesezeichen), um das gewünschte Element besser zu finden. Die anfängliche Anzeige der Zeitachse verrät Ihnen sofort mehrere wichtige Dinge zu jedem darin enthaltenen Element, sei es Warnung oder Lesezeichen:

- Das Datum und die Uhrzeit der Erstellung der Warnung oder des Lesezeichens.

- Der Typ des Elements, also Warnung oder Lesezeichen, der beim Zeigen mit dem Mauszeiger auf das Symbol durch ein Symbol und eine QuickInfo angegeben wird.

- Der fett formatierte Name der Warnung oder des Lesezeichens in der ersten Zeile des Elements.

- Der Schweregrad der Warnung, der durch ein Farbband am linken Rand und in Wortform am Anfang des dreiteiligen „Untertitels“ der Warnung angegeben wird.

- Der Warnungsanbieter im zweiten Teil des Untertitels. Bei Lesezeichen der Ersteller des Lesezeichens.

- Die der Warnung zugeordneten MITRE ATT&CK-Taktiken, die durch Symbole und QuickInfos im dritten Teil des Untertitels angegeben werden.

Weitere Informationen finden Sie unter Rekonstruieren der Zeitachse der Angriffsstory.

Listen ähnlicher Incidents

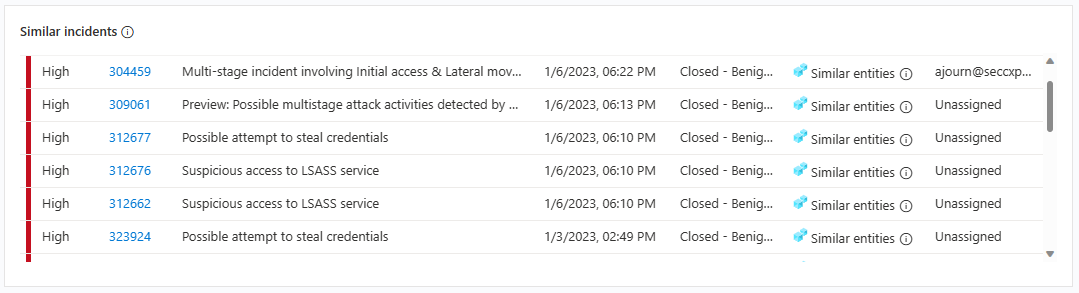

Wenn Ihnen irgendetwas, das Sie bisher bei Ihrem Incident gesehen haben, bekannt vorkommt, kann es dafür einen guten Grund geben. Microsoft Sentinel ist Ihnen einen Schritt voraus, indem es Ihnen die Incidents anzeigt, die dem offenen Incident am ähnlichsten sind.

Das Widget Ähnliche Incidents zeigt Ihnen die relevantesten Informationen zu Incidents, die als ähnlich eingestuft werden, einschließlich Datum und Uhrzeit der letzten Aktualisierung, letzter Besitzer, letzter Status (einschließlich, wenn sie geschlossen sind, den Grund, warum sie geschlossen wurden) und der Grund für die Ähnlichkeit.

Dies kann Ihrer Untersuchung auf verschiedene Arten zugute kommen:

- Erkennen Sie gleichzeitige Incidents, die Teil einer größeren Angriffsstrategie sein können.

- Verwenden Sie ähnliche Incidents als Referenzpunkte für Ihre aktuelle Untersuchung – sehen Sie, wie damit umgegangen wurde.

- Identifizieren Sie Besitzer von früheren ähnlichen Incidents, um von ihrem Wissen zu profitieren.

Sie können z. B. herausfinden, ob es solche Inicidents schon einmal gegeben hat oder ob sie gerade passieren.

- Möglicherweise möchten Sie gleichzeitig auftretende Vorfälle bestimmen, die Teil der gleichen größeren Angriffsstrategie sein können.

- Sie können ähnliche Vorfälle in der Vergangenheit bestimmen, um sie als Referenzpunkte für Ihre aktuelle Untersuchung zu nutzen.

- Sie können die Besitzer früherer ähnlicher Vorfälle ermitteln, um die Personen in Ihrem SOC zu finden, die mehr Kontext liefern können, oder an die Sie die Untersuchung eskalieren können.

Das Widget zeigt Ihnen die 20 ähnlichsten Incidents an. Microsoft Sentinel entscheidet basierend auf allgemeinen Elementen wie Entitäten, der Quellanalyseregel und Warnungsdetails, welche Incidents ähnlich sind. Über dieses Widget können Sie direkt zu den vollständigen Detailseiten dieser Incidents springen, während die Verbindung mit dem aktuellen Incident bestehen bleibt.

Die Ähnlichkeit wird auf der Grundlage folgender Kriterien bestimmt:

| Kriterien | Beschreibung |

|---|---|

| Ähnliche Entitäten | Ein Incident gilt als ähnlich einem anderen Incident, wenn beide die gleichen Entitäten enthalten. Je mehr Entitäten zwei Incidents gemeinsam haben, desto ähnlicher sind sie. |

| Ähnliche Regel | Ein Incident gilt als ähnlich einem anderen Incident, wenn beide durch dieselbe Analyseregel erstellt wurden. |

| Ähnliche Warnungsdetails | Ein Incident gilt als ähnlich einem anderen Incident, wenn beide denselben Titel, Produktnamen und/oder dieselben [benutzerdefinierten Details(surface-custom-details-in-alerts.md) haben. |

Die Vorfallähnlichkeit wird auf Grundlage der Daten der letzten 14 Tage vor der letzten Aktivität im Vorfall berechnet, d. h. dem Endzeitpunkt der letzten Warnung im Vorfall. Die Incidentähnlichkeit wird auch jedes Mal neu berechnet, wenn Sie die Detailseite für Incidents aufrufen. Daher können die Ergebnisse zwischen den einzelnen Sitzungen variieren, falls neue Incidents erstellt oder vorhandene aktualisiert wurden.

Weitere Informationen finden Sie unter Überprüfen auf ähnliche Incidents in Ihrer Umgebung.

Wichtigste Erkenntnisse zu Incidents

Als Nächstes, nachdem Sie die groben Umrisse dessen, was passiert ist (oder noch passiert), und ein besseres Verständnis des Kontexts haben, fragen Sie sich, welche interessanten Informationen Microsoft Sentinel bereits für Sie herausgefunden hat.

Microsoft Sentinel stellt automatisch die großen Fragen zu den Entitäten in Ihrem Incident und zeigt die wichtigsten Antworten im Widget Wichtigste Erkenntnisse an, das auf der rechten Seite der Detailseite für Incidents angezeigt wird. Dieses Widget zeigt eine Sammlung von Erkenntnissen, die sowohl auf einer Machine Learning-Analyse als auch auf einer Zusammenstellung der besten Teams von Sicherheitsexperten basieren.

Dies ist eine speziell ausgewählte Teilmenge der Erkenntnisse, die auf Entitätsseiten angezeigt werden, aber in diesem Kontext werden Erkenntnisse für alle Entitäten im Incident zusammen präsentiert, sodass Sie ein vollständigeres Bild der Geschehnisse erhalten. Der vollständige Satz von Erkenntnissen wird auf der Registerkarte Entitäten für jede Entität separat angezeigt – siehe unten.

Das Widget Wichtigste Erkenntnisse beantwortet Fragen über die Entität in Bezug auf ihr Verhalten im Vergleich zu ihren Peers und ihrem eigenen Verlauf, ihre Präsenz auf Watchlists oder in Threat Intelligence oder jede andere Art von ungewöhnlichen Ereignissen in Bezug auf sie.

Die meisten dieser Erkenntnisse enthalten Links zu weiteren Informationen. Über diese Links wird der Bereich „Protokolle“ im Kontext geöffnet, in dem die Quellabfrage für diese Erkenntnis zusammen mit den Ergebnissen angezeigt wird.

Liste zugehöriger Entitäten

Nachdem Sie nun einen Kontext und einige grundlegende Fragen beantwortet haben, sollten Sie mehr über die wichtigsten Akteure in dieser Geschichte erfahren.

Benutzernamen, Hostnamen, IP-Adressen, Dateinamen und andere Arten von Entitäten können alle „Personen von Interesse“ in Ihrer Untersuchung sein. Microsoft Sentinel findet sie alle für Sie und zeigt sie vorne in der Mitte im Widget Entitäten neben der Zeitleiste an.

Wählen Sie eine Entität aus diesem Widget aus, um auf der Registerkarte „Entitäten“ auf derselben Incidentseite zum Eintrag dieser Entität weitergeleitet zu werden, der eine Liste aller Entitäten im Incident enthält.

Wählen Sie eine Entität in der Liste aus, um einen Seitenbereich mit Informationen basierend auf der Entitätsseite zu öffnen, einschließlich der folgenden Details:

Info enthält grundlegende Informationen zur Entität. Bei einer Benutzerkonto-Entität können dies beispielsweise Benutzername, Domänenname, Sicherheits-ID (SID), Organisationsinformationen, Sicherheitsinformationen und mehr sein.

Zeitachse enthält eine Liste der Warnungen, die diese Entität und die von der Entität durchgeführten Aktivitäten enthalten, wie aus Protokollen gesammelt, in denen die Entität angezeigt wird.

Erkenntnisse enthält Antworten auf Fragen über die Entität in Bezug auf ihr Verhalten im Vergleich zu ihren Peers und ihrem eigenen Verlauf, ihre Präsenz auf Watchlists oder in Threat Intelligence oder jede andere Art von ungewöhnlichen Ereignissen in Bezug auf sie.

Diese Antworten sind die Ergebnisse von Abfragen, die von Microsoft-Sicherheitsexperten definiert wurden und die wertvolle und kontextbezogene Sicherheitsinformationen zu Entitäten bereitstellen, basierend auf Daten aus einer Sammlung von Quellen.

Abhängig vom Entitätstyp können Sie in diesem Seitenbereich eine Reihe weiterer Aktionen ausführen, einschließlich:

Navigieren Sie zur vollständigenEntitätsseite der Entität, um noch mehr Details über einen längeren Zeitraum abzurufen, oder starten Sie das grafische Untersuchungstool, das sich auf diese Entität zentriert.

Führen Sie ein Playbook aus, um bestimmte Reaktions- oder Wartungsaktionen für die Entität auszuführen (in der Vorschau).

Klassifizieren Sie die Entität als Kompromittierungsindikator (Indicator of Compromise, IOC), und fügen Sie die Entität Ihrer Threat Intelligence-Liste hinzu.

Jede dieser Aktionen wird derzeit für bestimmte Entitätstypen und nicht für andere unterstützt. Die folgende Tabelle zeigt, welche Aktionen für jeden Entitätstyp unterstützt werden:

| Verfügbare Aktionen ▶ Entitätstypen ▼ |

Alle Details anzeigen (auf der Entitätsseite) |

Hinzufügen zu TI * | Ausführen von Playbook * (Vorschau) |

|---|---|---|---|

| Benutzerkonto | ✔ | ✔ | |

| Host | ✔ | ✔ | |

| IP-Adresse | ✔ | ✔ | ✔ |

| URL | ✔ | ✔ | |

| Domänenname | ✔ | ✔ | |

| Datei (Hash) | ✔ | ✔ | |

| Azure-Ressource | ✔ | ||

| IoT-Gerät | ✔ |

* Für Entitäten, für welche die Aktionen Zu TI hinzufügen oder Playbook ausführen verfügbar sind, können Sie diese Aktionen direkt im Widget Entitäten auf der Registerkarte Übersicht ausführen, ohne die Vorfallsseite verlassen zu müssen.

Incidentprotokolle

Untersuchen Sie Incidentprotokolle, um zu erfahren, was genau passiert ist?

Von fast jedem Bereich aus können Sie einen Drilldown zu den einzelnen Warnungen, Entitäten, Erkenntnissen und anderen im Incident enthaltenen Elementen ausführen und die ursprüngliche Abfrage und ihre Ergebnisse anzeigen.

Diese Ergebnisse werden auf dem Bildschirm „Protokolle“ (Protokollanalyse) angezeigt, der hier als Bereichserweiterung der Seite „Incidentdetails“ angezeigt wird, sodass Sie den Kontext der Untersuchung nicht verlassen.

Datensätze mit Incidents in Ordnung halten

Im Interesse von Transparenz, Verantwortlichkeit und Kontinuität möchten Sie einen Datensatz aller Maßnahmen, die zu dem Incident ergriffen wurden, haben – ob durch automatisierte Prozesse oder durch Menschen. Das Aktivitätsprotokoll des Incidents zeigt Ihnen alle diese Aktivitäten. Sie können auch alle Kommentare anzeigen, die abgegeben wurden, und Ihre eigenen hinzufügen.

Das Aktivitätsprotokoll wird ständig automatisch aktualisiert, selbst wenn es geöffnet ist, sodass Sie Änderungen daran in Echtzeit sehen können.

Zugehöriger Inhalt

In diesem Dokument haben Sie erfahren, wie Ihnen die Umgebung der Untersuchung von Incidents mit Microsoft Sentinel im Azure-Portal dabei hilft, eine Untersuchung in einem einzigen Kontext durchzuführen. Weitere Informationen zum Verwalten und Untersuchen von Incidents finden Sie in den folgenden Artikeln:

- Untersuchen von Entitäten mit Entitätsseiten in Microsoft Sentinel.

- Verwalten von Vorfällen in Microsoft Sentinel mithilfe von Aufgaben

- Automatisieren der Behandlung von Incidents in Microsoft Sentinel mit Automatisierungsregeln.

- Erkennen komplexerer Bedrohungen mit User and Entity Behavior Analytics (UEBA) in Microsoft Sentinel

- Aufspüren von Sicherheitsbedrohungen

Nächster Schritt

Navigieren, Selektieren und Verwalten von Microsoft Sentinel-Incidents im Azure-Portal