Erstellen und Verwalten von Microsoft Sentinel-Playbooks

Playbooks sind Sammlungen von Prozeduren, die von Microsoft Sentinel als Reaktion auf einen gesamten Vorfall, auf eine einzelne Warnung oder auf eine bestimmte Entität ausgeführt werden können. Ein Playbook kann Ihnen dabei helfen, Ihre Reaktion zu automatisieren und zu orchestrieren, und es kann an eine Automatisierungsregel angefügt werden, damit es automatisch ausgeführt wird, wenn bestimmte Warnungen generiert oder Vorfälle erstellt oder aktualisiert werden. Playbooks kann bei Bedarf auch manuell für bestimmte Vorfälle, Warnungen oder Entitäten ausgeführt werden.

In diesem Artikel erfahren Sie, wie Sie Microsoft Sentinel-Playbooks erstellen und verwalten. Diese Playbooks können Sie dann später an Analyseregeln oder Automatisierungsregeln anfügen oder sie manuell für bestimmte Vorfälle, Warnungen oder Entitäten ausführen.

Hinweis

Da Playbooks in Microsoft Sentinel auf in Azure Logic Apps erstellten Workflows basieren, stehen Ihnen die Leistung, Anpassbarkeit und integrierten Vorlagen zur Verfügung, die Sie von Logik-Apps gewohnt sind. Gegebenenfalls fallen zusätzliche Gebühren an. Informationen zu den Preisen finden Sie auf der Preisseite von Azure Logic Apps.

Wichtig

Microsoft Sentinel ist in der Unified Security Operations Platform von Microsoft im Microsoft Defender-Portal allgemein verfügbar. Für die Vorschau ist Microsoft Sentinel im Defender-Portal ohne Microsoft Defender XDR oder eine E5-Lizenz verfügbar. Weitere Informationen finden Sie unter Microsoft Sentinel im Microsoft Defender-Portal.

Voraussetzungen

Ein Azure-Konto und ein Azure-Abonnement. Falls Sie kein Abonnement besitzen, können Sie sich für ein kostenloses Azure-Konto registrieren.

Um Playbooks erstellen und verwalten zu können, benötigen Sie Zugriff auf Microsoft Sentinel mit einer der folgenden Azure-Rollen:

Logik-App Azure-Rollen Beschreibung Verbrauch Logik-App-Mitwirkender Bearbeiten und Verwalten von Logik-Apps Verbrauch Logik-App-Operator Lesen, Aktivieren und Deaktivieren von Logik-Apps Standard Logic Apps-Standard-Operator Aktivieren, erneutes Übermitteln und Deaktivieren von Workflows Standard Logic Apps-Standard-Entwickler Erstellen und Bearbeiten von Workflows Standard Logic Apps-Standard-Mitwirkender Verwalten aller Aspekte eines Workflows Weitere Informationen finden Sie in der folgenden Dokumentation:

Es empfiehlt sich, vor dem Erstellen Ihres Playbooks den Artikel Azure Logic Apps-Connector für Microsoft Sentinel-Playbooks zu lesen.

Erstellen eines Playbooks

Gehen Sie wie folgt vor, um in Microsoft Sentinel ein neues Playbook zu erstellen:

Wechseln Sie im Azure-Portal oder im Defender-Portal zu Ihrem Microsoft Sentinel-Arbeitsbereich. Wählen Sie im Arbeitsbereichsmenü unter Konfiguration die Option Automatisierung aus.

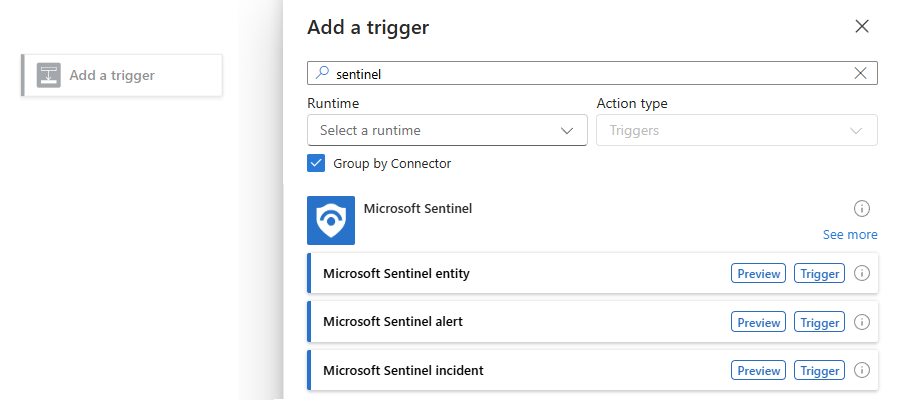

Wählen Sie im oberen Menü die Option Erstellen und anschließend eine der folgenden Optionen aus:

Wenn Sie ein Playbook vom Typ Verbrauch erstellen möchten, wählen Sie je nach gewünschtem Trigger eine der folgenden Optionen aus, und führen Sie anschließend die Schritte für eine Logik-App vom Typ Verbrauch aus:

- Playbook mit Incidenttrigger

- Playbook mit Warnungstrigger

- Playbook mit Entitätstrigger

Dieser Leitfaden fährt mit dem Playbook mit Entitätstrigger fort.

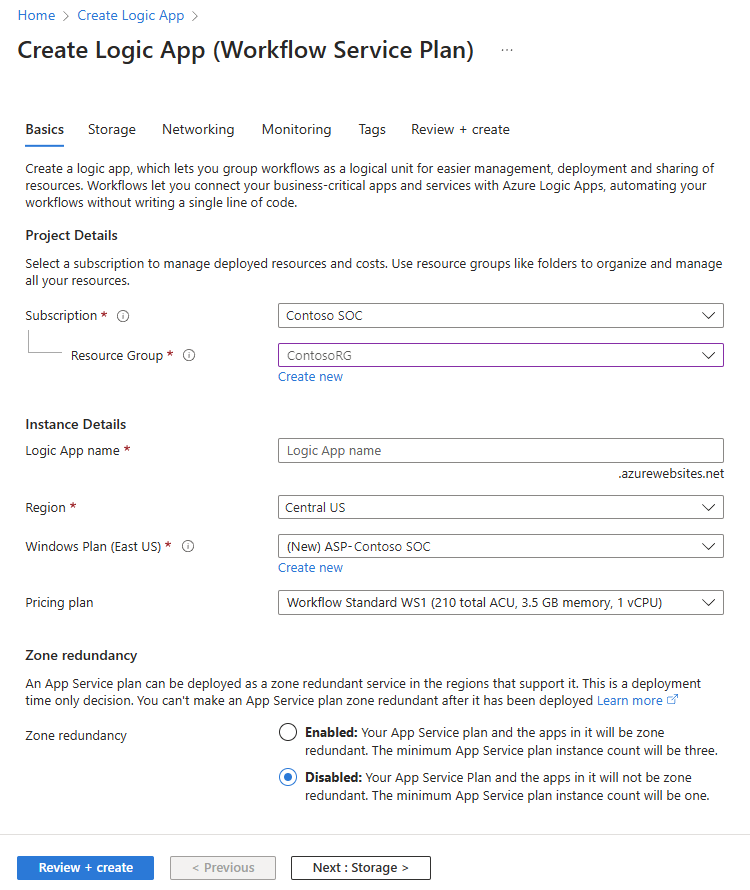

Wenn Sie ein Playbook vom Typ Standard erstellen möchten, wählen Sie Leeres Playbook aus, und führen Sie anschließend die Schritte für den Logik-App-Typ Standard aus.

Weitere Informationen finden Sie unter Unterstützte Logik-App-Typen bzw. unter Unterstützte Trigger und Aktionen in Microsoft Sentinel-Playbooks.

Vorbereiten der Logik-App Ihres Playbooks

Wählen Sie je nach verwendeter Logik-App („Verbrauch“ oder „Standard“) eine der folgenden Registerkarten aus, um Details zum Erstellen einer Logik-App für Ihr Playbook zu erhalten. Weitere Informationen finden Sie unter Unterstützte Logik-App-Typen.

Tipp

Wenn Ihre Playbooks Zugriff auf geschützte Ressourcen benötigen, die sich in einem virtuellen Azure-Netzwerk befinden oder damit verbunden sind, erstellen Sie einen Logik-App-Workflow vom Typ „Standard“.

Standard-Workflows werden in einer Azure Logic Apps-Instanz mit nur einem Mandanten ausgeführt und unterstützen die Verwendung privater Endpunkte für eingehenden Datenverkehr, damit Ihre Workflows privat und sicher mit virtuellen Netzwerken kommunizieren können. Standardworkflows unterstützen auch die Integration virtueller Netzwerke für ausgehenden Datenverkehr. Weitere Informationen finden Sie unter Schützen des Datenverkehrs zwischen virtuellen Netzwerken und Workflows mit nur einem Mandanten in Azure Logic Apps mithilfe privater Endpunkte.

Nachdem Sie den Trigger ausgewählt haben, der einen Incident-, Warnungs- oder Entitätstrigger enthält, wird der Assistent Playbook erstellen angezeigt.

Führen Sie die folgenden Schritte aus, um das Playbook zu erstellen:

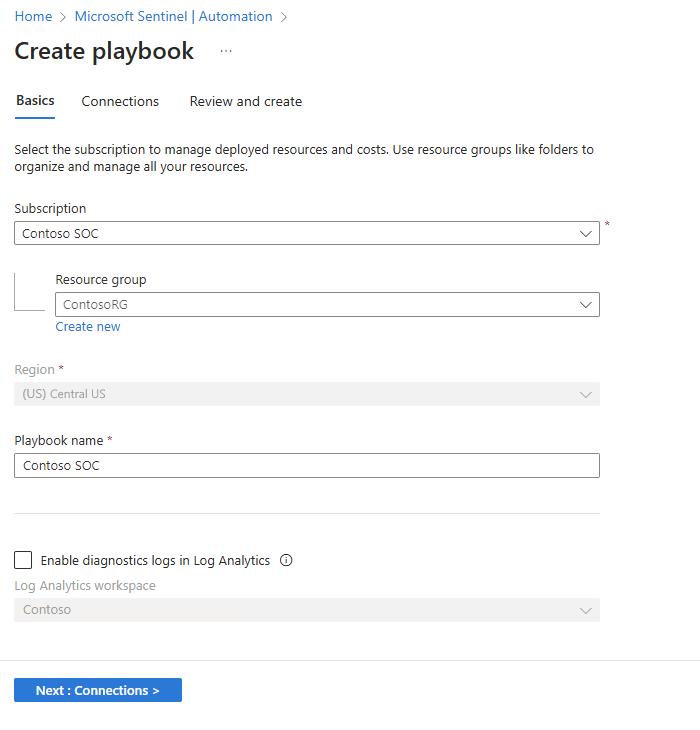

Geben Sie auf der Registerkarte Grundeinstellungen die folgenden Informationen an:

Wählen Sie für Abonnement und Ressourcengruppe die gewünschten Werte aus den jeweiligen Listen aus.

Der Wert Region wird auf dieselbe Region festgelegt, die auch für den zugeordneten Log Analytics-Arbeitsbereich festgelegt wurde.

Geben Sie unter Playbook-Name einen Namen für Ihr Playbook ein.

Wenn Sie die Aktivität dieses Playbooks zu Diagnosezwecken überwachen möchten, wählen Sie Diagnoseprotokolle in Log Analytics aktivieren und dann einen Log Analytics-Arbeitsbereich aus, es sei denn, Sie haben bereits einen Arbeitsbereich ausgewählt.

Wählen Sie Weiter: Verbindungen > aus.

Auf der Registerkarte Verbindungen empfiehlt es sich, die Standardwerte beizubehalten. Dadurch wird eine Logik-App so konfiguriert, dass eine Verbindung mit Microsoft Sentinel mit einer verwalteten Identität hergestellt wird.

Weitere Informationen finden Sie unter Authentifizieren von Playbooks bei Microsoft Sentinel.

Wählen Sie zum Fortfahren Weiter: Überprüfen und erstellen > aus.

Überprüfen Sie auf der Registerkarte Überprüfen und erstellen die ausgewählten Konfigurationsoptionen, und wählen Sie anschließend Playbook erstellen aus.

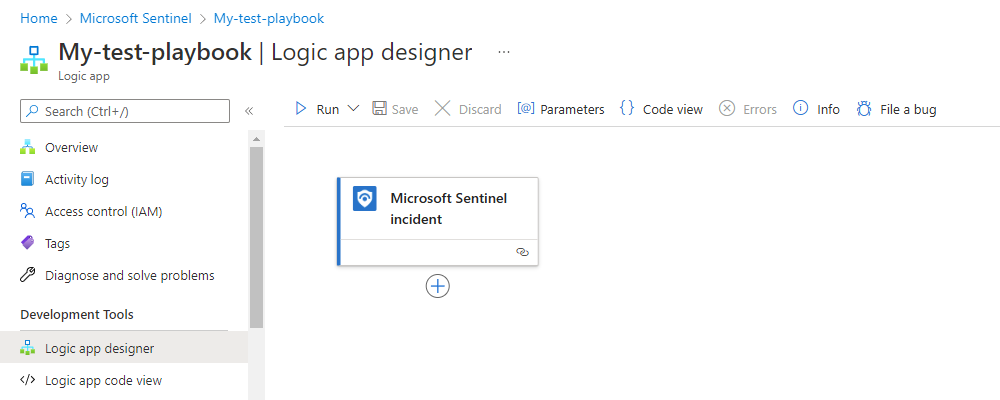

Es dauert ein paar Minuten in Azure, das Playbook zu erstellen und bereitzustellen. Nach Abschluss der Bereitstellung wird Ihr Playbook im Designer für den Workflow im Tarif „Verbrauch“ für Azure Logic Apps geöffnet. Der Trigger, den Sie zuvor ausgewählt haben, wird automatisch als erster Schritt in Ihrem Workflow angezeigt, sodass Sie jetzt hier mit der Erstellung des Workflows fortfahren können.

Wählen Sie im Designer den Microsoft Sentinel-Trigger aus, falls dieser noch nicht ausgewählt ist.

Führen Sie im Bereich Verbindung erstellen die folgenden Schritte aus, um die erforderlichen Informationen zum Herstellen einer Verbindung mit Microsoft Sentinel einzugeben:

Wählen Sie für Authentifizierung eine der folgenden Methoden aus. Dies wirkt sich auf nachfolgende Verbindungsparameter aus:

Methode Beschreibung OAuth Open Authorization (OAuth) ist ein Technologiestandard, mit dem Sie eine Anwendung oder einen Dienst autorisieren können, sich bei einer anderen Anwendung oder einem anderen Dienst anzumelden, ohne private Informationen wie etwa Kennwörter verfügbar zu machen. OAuth 2.0 ist das Branchenprotokoll für die Autorisierung und gewährt eingeschränkten Zugriff auf geschützte Ressourcen. Weitere Informationen finden Sie in den folgenden Ressourcen:

- Was ist OAuth?

- OAuth 2.0-Autorisierung mit Microsoft Entra IDDienstprinzipal Ein Dienstprinzipal stellt eine Entität dar, die Zugriff auf Ressourcen erfordert, die durch einen Microsoft Entra-Mandanten geschützt werden. Weitere Informationen finden Sie unter Dienstprinzipalobjekt. Verwaltete Identität Eine Identität, die automatisch in Microsoft Entra ID verwaltet wird. Apps können diese Identität verwenden, um auf Ressourcen zuzugreifen, die die Microsoft Entra-Authentifizierung unterstützen, und um Microsoft Entra-Token ohne Verwaltung von Anmeldeinformationen abzurufen.

Um optimale Sicherheit zu gewährleisten, empfiehlt Microsoft, nach Möglichkeit eine verwaltete Identität für die Authentifizierung zu verwenden. Diese Option bietet höhere Sicherheit und hilft, die Sicherheit von Authentifizierungsinformationen zu bewahren, damit Sie diese vertraulichen Daten nicht verwalten müssen. Weitere Informationen finden Sie in den folgenden Ressourcen:

- Was sind verwaltete Identitäten für Azure-Ressourcen?

- Authentifizieren des Zugriffs auf und der Verbindungen mit Azure-Ressourcen mithilfe verwalteter Identitäten in Azure Logic AppsWeitere Informationen finden Sie unter Authentifizierungsaufforderungen.

Geben Sie basierend auf der ausgewählten Authentifizierungsoption die erforderlichen Parameterwerte für die entsprechende Option an.

Weitere Informationen zu diesen Parametern finden Sie in der Referenz zu Microsoft Sentinel-Connectors.

Wählen Sie für Mandanten-ID Ihre Microsoft Entra-Mandanten-ID aus.

Wählen Sie abschließend Anmelden aus.

Wenn Sie zuvor Playbook mit Entitätstrigger ausgewählt haben, wählen Sie den Entitätstyp aus, den dieses Playbook als Eingabe empfangen soll.

Authentifizierungsaufforderungen

Wenn Sie einen Trigger oder eine nachfolgende Aktion hinzufügen, der bzw. die eine Authentifizierung erfordert, werden Sie möglicherweise aufgefordert, einen der verfügbaren Authentifizierungstypen auszuwählen, die vom entsprechenden Ressourcenanbieter unterstützt werden. In diesem Beispiel ist ein Microsoft Sentinel-Trigger der erste Vorgang, den Sie Ihrem Workflow hinzufügen. Der Ressourcenanbieter ist also Microsoft Sentinel, der mehrere Authentifizierungsoptionen unterstützt. Weitere Informationen finden Sie in der folgenden Dokumentation:

- Authentifizieren von Playbooks bei Microsoft Sentinel

- Unterstützte Trigger und Aktionen in Microsoft Sentinel-Playbooks

Hinzufügen von Aktionen zu Ihrem Playbook

Nachdem Sie nun über einen Workflow für Ihr Playbook verfügen, definieren Sie, was passieren soll, wenn Sie das Playbook aufrufen. Durch Auswählen des Pluszeichens (+) können Sie Aktionen, logische Bedingungen, Schleifen oder Parameterbedingungen hinzufügen. Weitere Informationen finden Sie unter Erstellen eines Workflows mit einem Trigger oder einer Aktion.

Mit dieser Auswahl wird der Bereich Aktion hinzufügen geöffnet, in dem Sie nach Diensten, Anwendungen, Systemen, Ablaufsteuerungsaktionen und mehr suchen können. Nachdem Sie Ihre Suchbegriffe eingegeben oder die gewünschte Ressource ausgewählt haben, werden in der Ergebnisliste die verfügbaren Aktionen angezeigt.

Bei jeder Aktion werden beim Klicken in ein Feld die folgenden Optionen angezeigt:

Dynamischer Inhalt (Blitzsymbol): Wählen Sie aus einer Liste verfügbarer Ausgaben aus den vorherigen Aktionen im Workflow, einschließlich des Microsoft Sentinel-Triggers. Diese Ausgaben können beispielsweise die Attribute der Warnung oder des Vorfalls enthalten, die bzw. der an das Playbook übergeben wurde, einschließlich der Werte und Attribute aller zugeordneten Entitäten und benutzerdefinierten Details in der Warnung bzw. in dem Vorfall. Sie können der aktuellen Aktion Verweise hinzufügen, indem Sie diese Ausgaben auswählen.

Beispiele für die Verwendung dynamischer Inhalte finden Sie in den folgenden Abschnitten:

Ausdrucks-Editor (Funktionssymbol): Hier steht eine umfangreiche Bibliothek mit Funktionen zur Verfügung, mit denen Sie Ihrem Workflow weitere Logik hinzufügen können.

Weitere Informationen finden Sie unter Unterstützte Trigger und Aktionen in Microsoft Sentinel-Playbooks.

Dynamischer Inhalt: Entitätsplaybooks ohne Incident-ID

Playbooks, die mit dem Trigger Microsoft Sentinel-Entität erstellt wurden, verwenden häufig das Feld incident-ARM-ID, um beispielsweise einen Incident zu aktualisieren, nachdem für die Entität eine Aktion durchgeführt wurde. Wenn ein solches Playbook in einem Szenario ausgelöst wird, das nicht mit einem Incident zusammenhängt (etwa bei der Bedrohungssuche), gibt es keine Incident-ID zum Auffüllen dieses Felds. Das Feld wird stattdessen mit einem NULL-Wert aufgefüllt. Dies hat zur Folge, dass das Playbook möglicherweise nicht bis zum Abschluss ausgeführt werden kann.

Um diesen Fehler zu verhindern, empfiehlt es sich, eine Bedingung zu erstellen, die auf einen Wert im Feld „Incident-ID“ überprüft, bevor der Workflow weitere Aktionen ausführt. Sie können andere Aktionen vorschreiben, die ausgeführt werden sollen, wenn das Feld einen NULL-Wert aufweist, da das Playbook nicht über einen Incident ausgeführt wird.

Sie müssen in Ihrem Workflow vor der ersten Aktion, die sich auf das Feld Incident-ARM-ID bezieht, diese allgemeinen Schritte zum Hinzufügen einer Aktion vom Typ Bedingung ausführen.

Wählen Sie im Bereich Bedingung in der Bedingungszeile das Feld Wert auswählen auf der linken Seite und dann die Option für dynamischen Inhalt (Blitzsymbol) aus.

Verwenden Sie in der Liste dynamischer Inhalte unter Microsoft Sentinel-Vorfall das Suchfeld, um Vorfall-ARM-ID zu suchen und auszuwählen.

Tipp

Wenn die Ausgabe nicht in der Liste angezeigt wird, wählen Sie Mehr anzeigen aus.

Wählen Sie im mittleren Feld in der Operatorliste die Option ist nicht gleich aus.

Wählen Sie im Feld Wert auswählen auf der rechten Seite die Ausdrucks-Editor-Option (Funktionssymbol) aus.

Geben Sie im Editor NULL ein, und wählen Sie Hinzufügen aus.

Wenn Sie fertig sind, sieht Ihre Bedingung etwa wie im folgenden Beispiel aus:

Dynamischer Inhalt: Arbeiten mit benutzerdefinierten Details

Im Trigger Microsoft Sentinel-Vorfall ist die Ausgabe Benutzerdefinierte Warnungsdetails ein Array mit JSON-Objekten, die jeweils ein benutzerdefiniertes Detail einer Warnung darstellen. Benutzerdefinierte Details sind Schlüssel-Wert-Paare, mit denen Sie Informationen aus Ereignissen in der Warnung sichtbar machen können, damit sie als Teil des Vorfalls dargestellt, nachverfolgt und analysiert werden können.

Da dieses Feld in der Warnung anpassbar ist, hängt das Schema vom Typ des sichtbar gemachten Ereignisses ab. Stellen Sie die Daten aus einer Instanz dieses Ereignisses bereit, um das Schema zu generieren, das bestimmt, wie die Ausgabe der benutzerdefinierten Details analysiert wird:

Wählen Sie im Arbeitsbereichsmenü von Microsoft Sentinel unter Konfiguration die Option Analyse aus.

Führen Sie die Schritte zum Erstellen oder Öffnen einer vorhandenen geplanten Abfrageregel oder NRT-Abfrageregel aus.

Erweitern Sie auf der Registerkarte Regellogik festlegen den Abschnitt Benutzerdefinierte Details, z. B.:

Die folgende Tabelle enthält weitere Informationen zu diesen Schlüssel-Wert-Paaren:

Artikel Standort Beschreibung Schlüssel Linke Spalte Stellt die benutzerdefinierten Felder dar, die Sie erstellen. Wert Rechte Spalte Stellt die Felder aus den Ereignisdaten dar, die die benutzerdefinierten Felder auffüllen. Um das Schema zu generieren, geben Sie den folgenden JSON-Beispielcode an:

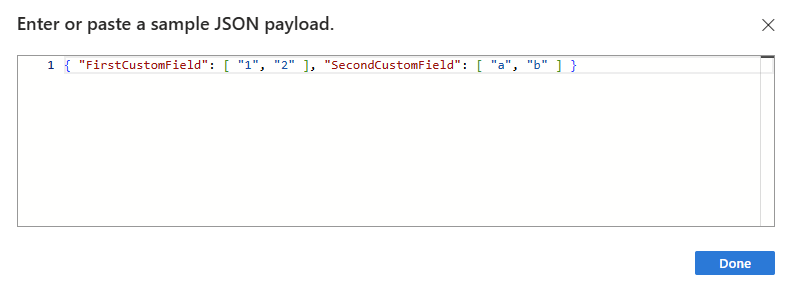

{ "FirstCustomField": [ "1", "2" ], "SecondCustomField": [ "a", "b" ] }Der Code zeigt die Schlüsselnamen als Arrays und die Werte als Elemente in den Arrays an. Werte werden als tatsächliche Werte angezeigt (nicht als die Spalte, die die Werte enthält).

Führen Sie die folgenden Schritte für Ihren Workflow aus, um benutzerdefinierte Felder für Incidenttrigger zu verwenden:

Fügen Sie im Workflow-Designer unter dem Trigger Microsoft Sentinel-Vorfall die integrierte Aktion JSON analysieren hinzu.

Klicken Sie in den Parameter Content der Aktion, und wählen Sie die Option „Liste mit dynamischen Inhalten“ (Blitzsymbol) aus.

Suchen Sie in der Liste im Abschnitt mit dem Incidenttrigger nach der Option Benutzerdefinierte Warnungsdetails, und wählen Sie sie aus.

Diese Auswahl fügt automatisch eine Für Each-Schleife um JSON analysieren hinzu, da ein Incident ein Array von Warnungen enthält.

Wählen Sie im Informationsbereich JSON analysieren die Option Beispielnutzdaten zum Generieren eines Schemas verwenden aus, z. B.:

Geben Sie im Feld Geben oder fügen Sie JSON-Beispielnutzdaten ein. eine Beispielnutzlast ein, und wählen Sie dann Fertig aus.

Beispielnutzdaten finden Sie beispielsweise, wenn Sie in Log Analytics nach einer anderen Instanz dieser Warnung suchen und das Objekt für benutzerdefinierte Details (unter Erweiterte Eigenschaften) kopieren. Greifen Sie auf Log Analytics-Daten entweder auf der Seite Protokolle im Azure-Portal oder auf der Seite Erweiterte Bedrohungssuche im Defender-Portal zu.

Das folgende Beispiel zeigt den vorherigen JSON-Beispielcode:

Wenn Sie fertig sind, enthält das Feld Schema nun das generierte Schema basierend auf dem von Ihnen bereitgestellten Beispiel. Die Aktion JSON analysieren erstellt benutzerdefinierte Felder, die Sie jetzt als dynamische Felder mit dem Typ Array in den nachfolgenden Aktionen Ihres Workflows verwenden können.

Das folgende Beispiel zeigt ein Array und seine Elemente sowohl im Schema als auch in der Liste mit dynamischen Inhalten für eine nachfolgende Aktion mit dem Namen Verfassen:

Verwalten Ihrer Playbooks

Wählen Sie Automatisierung > Aktive Playbooks (Registerkarte) aus, um alle Playbooks anzuzeigen, auf die Sie Zugriff haben (gefiltert nach Ihrer Abonnementansicht).

Nach dem Onboarding in das Microsoft Defender-Portal wird auf der Registerkarte Aktive Playbooks standardmäßig ein vordefinierter Filter mit dem Abonnement des integrierten Arbeitsbereichs angezeigt. Bearbeiten Sie im Azure-Portal die angezeigten Abonnements im Menü Verzeichnis + Abonnement im globalen Azure-Seitenkopf.

Auf der Registerkarte Aktive Playbooks werden zwar alle aktiven Playbooks angezeigt, die in allen ausgewählten Abonnements verfügbar sind, ein Playbook kann jedoch standardmäßig nur innerhalb des Abonnements verwendet werden, zu dem es gehört, es sei denn, Sie erteilen Microsoft Sentinel ausdrücklich Berechtigungen für die Ressourcengruppe des Playbooks.

Auf der Registerkarte Aktive Playbooks werden Ihre Playbooks mit folgenden Details angezeigt:

| Spaltenname | Beschreibung |

|---|---|

| Status | Gibt an, ob das Playbook aktiviert oder deaktiviert ist. |

| Planen | Gibt an, ob das Playbook den Azure Logic Apps-Ressourcentyp Standard oder Verbrauch verwendet. Bei Playbooks vom Typ Standard wird die Namenskonvention LogicApp/Workflow verwendet. Diese Konvention spiegelt die Tatsache wider, dass ein Standard-Playbook einen Workflow darstellt, der neben anderen Workflows in einer einzelnen Logik-App vorhanden ist. Weitere Informationen finden Sie unter Azure Logic Apps-Connector für Microsoft Sentinel-Playbooks. |

| Art des Triggers | Gibt den Trigger in Azure Logic Apps an, der dieses Playbook startet: - Microsoft Sentinel-Vorfall/-Warnung/-Entität: Das Playbook wird mit einem der Sentinel-Trigger (Vorfall, Warnung oder Entität) gestartet. - Verwendung einer Microsoft Sentinel-Aktion: Das Playbook wird mit einem Microsoft Sentinel-fremden Trigger gestartet, verwendet aber eine Microsoft Sentinel-Aktion. - Andere: Das Playbook enthält keine Microsoft Sentinel-Komponenten. - Nicht initialisiert: Das Playbook wurde erstellt, enthält aber keine Komponenten (also weder Trigger noch Aktionen). |

Wählen Sie ein Playbook aus, um die zugehörige Azure Logic Apps-Seite zu öffnen. Dort werden weitere Details zum Playbook angezeigt. Auf der Azure Logic Apps-Seite haben Sie folgende Möglichkeiten:

- Anzeigen eines Protokolls aller Ausführungen des Playbooks

- Anzeigen von Ausführungsergebnissen wie Erfolgen, Fehlern und anderen Details

- Öffnen des Workflow-Designers in Azure Logic Apps und direktes Bearbeiten des Playbooks (sofern Sie über die erforderlichen Berechtigungen verfügen)

Zugehöriger Inhalt

Nachdem Sie Ihr Playbook erstellt haben, können Sie es an Regeln anfügen, sodass es durch Ereignisse in Ihrer Umgebung ausgelöst wird. Alternativ können Sie Ihre Playbooks manuell für bestimmte Incidents, Warnungen oder Entitäten ausführen.

Weitere Informationen finden Sie unter: