Vorbereiten auf das Ende der Unterstützung des Log Analytics-Agents

Der Log Analytics-Agent, auch als Microsoft Monitoring Agent (MMA) bezeichnet, wird im November 2024 außer Betrieb genommen. Daher werden die Pläne für Defender for Servers und Defender for SQL Server auf Computern in Microsoft Defender for Cloud aktualisiert, und die auf dem Log Analytics-Agent basierenden Features werden überarbeitet.

In diesem Artikel werden die Pläne für die Einstellung von Agents zusammengefasst.

Vorbereiten von Defender for Servers

Der Defender for Servers-Plan verwendet den Log Analytics-Agent in der allgemeinen Verfügbarkeit (GA) und im Azure Monitor-Agent (AMA) für einige Features (in der Vorschau). Hier erfahren Sie, was mit diesen Features in Zukunft geschieht:

Um das Onboarding zu vereinfachen, werden alle Sicherheitsfeatures und -funktionen von Defender for Servers mit einem einzigen Agent (Microsoft Defender for Endpoint, (MDE)) bereitgestellt und durch die Computerüberprüfung ohne Agent ergänzt, ohne dass dabei eine Abhängigkeit vom Log Analytics-Agent oder AMA besteht.

- Defender for Servers-Features, die auf dem AMA basieren, befinden sich derzeit in der Vorschau und werden nicht in der allgemeinen Verfügbarkeit veröffentlicht.

- Funktionen in der Vorschau, die sich auf AMA stützen, werden so lange unterstützt, bis eine alternative Version der Funktion bereitgestellt wird, die sich auf die Defender for Endpoint-Integration oder die agentenlose Rechner-Scan-Funktion stützt.

- Durch Aktivieren der Defender für Endpunkt-Integrations- und agentlosen Computerüberprüfungsfunktion, bevor die Deaktivierung stattfindet, wird Ihre Defender für Server-Bereitstellung auf dem neuesten Stand und unterstützt.

Featurefunktionalität

In der folgenden Tabelle wird zusammengefasst, wie Defender for Servers-Features bereitgestellt werden. Die meisten Features sind bereits bei Verwendung der Defender for Endpoint-Integration oder Computerüberprüfung ohne Agent allgemein verfügbar. Die restlichen Features werden allgemein verfügbar, wenn der MMA außer Betrieb genommen wird oder veraltet ist.

| Funktion | Aktuelle Unterstützung | Neue Unterstützung | Status der neuen Funktionalität |

|---|---|---|---|

| Defender für Endpoint-Integration für Windows-Rechner der unteren Ebene (Windows Server 2016/2012 R2) | Legacysensor für Defender for Endpoint, basierend auf dem Log Analytics-Agent | Vereinheitlichte Agent-Integration | – Die Funktionalität mit dem in MDE vereinheitlichten Agent ist allgemein verfügbar. – Die Funktionalität mit dem Legacysensor für Defender for Endpoint, der den Log Analytics-Agent verwendet, wird ab August 2024 nicht mehr unterstützt. |

| Bedrohungserkennung auf Betriebssystemebene | Log Analytics-Agent | Defender for Endpoint-Agent-Integration | Die Funktionalität mit dem Defender for Endpoint-Agent ist allgemein verfügbar. |

| Adaptive Anwendungssteuerungen | Log Analytics-Agent (GA), AMA (Vorschau) | --- | Die adaptive Anwendungssteuerung wird voraussichtlich im August 2024 veraltet sein. |

| Empfehlungen zur Endpunktschutzermittlung | Empfehlungen, die über den CsPM-Plan (Foundational Cloud Security Posture Management) und Defender für Server verfügbar sind, mithilfe des Log Analytics-Agents (GA), AMA (Preview) | Computerüberprüfung ohne Agent | – Die Funktionalität mit der Computerüberprüfung ohne Agent wurde Anfang 2024 als Teil von Defender for Servers Plan 2 und des Defender CSPM-Plans als Vorschau veröffentlicht. – Azure VMs, Google Cloud Platform (GCP)-Instanzen und Amazon Web Services (AWS)-Instanzen werden unterstützt. Lokale Computer werden nicht unterstützt. |

| Empfehlung für fehlende Betriebssystemupdates | Empfehlungen, die in den Plänen Foundational CSPM und Defender for Servers unter Verwendung des Log Analytics-Agenten verfügbar sind. | Integration in Azure Update Manager, Microsoft | Neue Empfehlungen, die auf der Azure Update Manager-Integration basieren, sind allgemein verfügbar (ohne Agent-Abhängigkeiten). |

| Fehlkonfigurationen des Betriebssystems (Microsoft Cloud Security Benchmark) | Empfehlungen, die über die Pläne Foundational CSPM und Defender for Servers unter Verwendung des Log Analytics-Agent, Gastkonfigurationserweiterung (Preview) verfügbar sind. | Gastkonfigurationserweiterung im Rahmen von Defender for Servers Plan 2. | – Auf der Gastkonfigurationserweiterung basierende Funktionalität wird im September 2024 für GA freigegeben - Nur für Defender for Cloud-Kunden: Die Funktionalität mit dem Log Analytics-Agent wird im November 2024 als veraltet gekennzeichnet. – Unterstützung dieses Features für Docker-Hub- und Azure Virtual Machine Scale Sets wird im August 2024 nicht mehr unterstützt. |

| Dateiintegritätsüberwachung | Log Analytics-Agent, AMA (Vorschau) | Defender for Endpoint-Agent-Integration | – Die Funktionalität mit dem Defender for Endpoint-Agent ist im August 2024 verfügbar. - Nur für Defender for Cloud-Kunden: Die Funktionalität mit dem Log Analytics-Agent wird im November 2024 als veraltet gekennzeichnet. – Die Funktionalität mit dem AMA wird nicht mehr unterstützt, wenn die Defender for Endpoint-Integration veröffentlicht wird. |

Protokollanalyse-Agent – automatische Bereitstellungserfahrung – Veralteter Plan

Im Rahmen der Einstellung des MMA-Agents wird die automatische Bereitstellungsfunktion, die die Installation und Konfiguration des Agents für MDC-Kunden bereitstellt, in zwei Phasen veraltet sein:

Bis Ende September 2024 – wird die automatische Bereitstellung von MMA für Kunden deaktiviert, die die Funktion nicht mehr nutzen, sowie für neu erstellte Abonnements:

- Vorhandene Abonnements, die die automatische MMA-Bereitstellung nach Ende September deaktivieren, können die Funktion danach nicht mehr aktivieren.

- Bei neu erstellten Abonnements kann die automatische Bereitstellung nicht mehr aktiviert werden und wird automatisch deaktiviert.

- Ende November 2024 – Die Funktion wird für Abonnements deaktiviert, die sie noch nicht deaktiviert haben. Ab diesem Zeitpunkt kann es nicht mehr möglich sein, die Funktion für vorhandene Abonnements zu aktivieren.

Der 500-MB-Vorteil für die Datenerfassung

Um die Bewilligung zur kostenlosen Datenerfassung von 500 MB für die unterstützten Datentypen beizubehalten, müssen Sie von MMA zu AMA migrieren.

Hinweis

Dieser Nutzen wird jedem AMA-Computer gewährt, der Teil eines Abonnements ist, für das Defender for Servers Plan 2 aktiviert ist.

Der Nutzen wird dem Arbeitsbereich gewährt, an den der Computer berichtet.

Die Sicherheitslösung sollte im zugehörigen Arbeitsbereich installiert werden. Erfahren Sie hier mehr darüber, wie Sie dies durchführen können.

Wenn der Computer an mehrere Arbeitsbereiche berichtet, wird der Nutzen nur einem dieser Arbeitsbereiche gewährt.

Informieren Sie sich weiter über die Bereitstellung des AMA.

Für SQL Server auf Computern wird die Migration zum Prozess für die automatische Bereitstellung des Azure Monitor-Agents (AMA) für SQL Server empfohlen.

Änderungen am Legacy-Onboarding von Defender for Servers Plan 2 über Log Analytics-Agent

Der Legacy-Ansatz zum Onboarding von Servern für Defender for Servers Plan 2 auf Basis des Log Analytics-Agents und mithilfe von Log Analytics-Arbeitsbereichen wird demnächst ebenfalls eingestellt:

Die Onboarding-Erfahrung für das Onboarding neuer Nicht-Azure-Computer in Defender for Servers mithilfe von Log Analytics-Agents und -Arbeitsbereichen wird aus den Blättern Bestand und Erste Schritte im Defender for Cloud-Portal entfernt.

Um zu vermeiden, dass die Sicherheitsabdeckung mit der Einstellung des Agents auf den betroffenen Computern, die mit einem Log Analytics-Arbeitsbereich verbunden sind, verloren geht:

Wenn Sie für das Onboarding von lokalen und Multi-Cloud-Servern ohne Azure den Legacy-Ansatz verwendet haben, sollten Sie diese Computer jetzt über Server mit Azure Arc-Unterstützung Server mit Azure-Abonnements und Connectors für Plan 2 für Defender for Servers verbinden. Erfahren Sie mehr über die Bereitstellung von ARC-Computern im großen Maßstab.

- Wenn Sie den Legacy-Ansatz verwendet haben, um Defender for Servers Plan 2 für ausgewählte Azure-VMs zu aktivieren, wird empfohlen, Defender for Servers Plan 2 für die Azure-Abonnements dieser Computer zu aktivieren. Sie können dann einzelne Computer von der Abdeckung durch Defender for Servers ausschließen, indem Sie die Konfiguration pro Ressource von Defender for Servers verwenden.

Dies ist eine Zusammenfassung der erforderlichen Aktion für jeden Server, der mit dem Legacyansatz in Defender for Servers Plan 2 integriert ist:

| Computertyp | Aktion erforderlich, um die Sicherheitsabdeckung beizubehalten |

|---|---|

| Lokale Server | In Arc integriert und mit einem Abonnement mit Defender for Servers Plan 2 verbunden |

| Azure-VMs | Herstellen einer Verbindung mit einem Abonnement mit Defender for Servers Plan 2 |

| Multi-Cloud-Server | Herstellen einer Verbindung mit multicloud Connector mit Azure Arc-Bereitstellung und Defender for Servers Plan 2 |

Erfahrung für Systemupdate- und Patchempfehlungen – Änderungen und Migrationsleitfaden

System-Updates und Patches sind entscheidend für die Sicherheit und den Zustand Ihrer Maschinen. Updates enthalten oft Patches für Schwachstellen, die von Angreifern ausgenutzt werden können, wenn sie nicht behoben werden.

Empfehlungen für Systemupdates wurden zuvor vom Defender for Cloud Foundational CSPM und den Defender for Servers-Plänen mithilfe des Protokollanalyse-Agents bereitgestellt. Diese Erfahrung wurde durch Sicherheitsempfehlungen ersetzt, die mit Azure Update Manager gesammelt wurden, und sie wurde aus zwei neuen Empfehlungen erstellt:

Erfahren Sie, wie Sie Empfehlungen für System-Updates und Patches auf Ihren Maschinen korrigieren.

Welche Empfehlungen werden ersetzt?

In der folgenden Tabelle wird der Zeitplan für Empfehlungen zusammengefasst, die veraltet sind und ersetzt werden.

| Empfehlung | Agent | Unterstützte Ressourcen | Einstellungsdatum | Ersatzempfehlung |

|---|---|---|---|---|

| Systemupdates sollten auf Ihren Computern installiert sein | MMA | Azure-Ressourcen und Nicht-Azure-Ressourcen (Windows und Linux) | August 2024 | Neue Empfehlung unterstützt von Azure Update Manager |

| Systemupdates für VM-Skalierungsgruppen sollten installiert werden | MMA | Azure Virtual Machine Scale Sets | August 2024 | Kein Ersatz |

Wie bereite ich mich auf die neuen Empfehlungen vor?

Verbinden Sie Ihre Nicht-Azure-Computer mit Arc.

Stellen Sie sicher, dass die Einstellung für die regelmäßige Aktualisierung der Bewertung auf Ihren Computern aktiviert ist. Sie können dies auf 2 Arten tun:

- Beheben Sie die Empfehlung: Computer sollten so konfiguriert werden, dass sie regelmäßig auf fehlende Systemupdates geprüft werden (unterstützt durch Azure Update Manager).

- Aktivieren der periodischen Bewertung im großen Stil mithilfe von Azure Policy.

- Anschließend kann Update Manager die neuesten Updates für die Computer abrufen, und Sie können den aktuellen Computercompliancestatus anzeigen.

Hinweis

Das Aktivieren regelmäßiger Bewertungen für Computer mit Arc-Unterstützung, für die Defender for Servers-Plan 2 für das zugehörige Abonnement oder den zugehörigen Connector nicht aktiviert ist, unterliegt den Preisen von Azure Update Manager. Arc-fähige Computer, die Defender for Servers-Plan 2 für ihr zugehöriges Abonnement oder Connectors oder einen beliebigen virtuellen Azure-Computer aktiviert sind, sind ohne zusätzliche Kosten für diese Funktion berechtigt.

Empfehlungen zu Endpunktschutz – Änderungen und Migrationsleitfaden

Die Endpunktermittlung und -empfehlungen waren früher von grundlegenden CSPM-Features für Defender for Cloud und dem Defender for Servers-Plan mithilfe des Protokollanalyse-Agents in allgemeiner Verfügbarkeit oder in der Vorschau über den AMA bereitgestellt. Diese Funktion wurde durch Sicherheitsempfehlungen ersetzt, die mithilfe von Computerüberprüfungen ohne Agents gesammelt werden.

Endpunktschutzempfehlungen werden in zwei Phasen erstellt. Die erste Phase stellt die Ermittlung einer Endpunkterkennungs- und Reaktionslösung dar. Die zweite Phase umfasst die Bewertung der Lösungskonfiguration. Die folgenden Tabellen enthalten Details zu den aktuellen und neuen Funktionen für jede Phase.

Erfahren Sie, wie Sie diese neuen Empfehlungen der Endpunkterkennung und -antwort (ohne Agent) verwalten.

Endpunkterkennungs- und Reaktionslösung – Ermittlung

| Bereich | Aktuelle Funktion (basierend auf dem AMA/MMA) | Neue Funktion (basierend auf der Computerüberprüfung ohne Agent) |

|---|---|---|

| Was ist erforderlich, um eine Ressource als fehlerfrei zu klassifizieren? | Virenschutz vorhanden | Endpunkterkennungs- und Reaktionslösung vorhanden |

| Was ist erforderlich, um die Empfehlung zu erhalten? | Log Analytics-Agent | Computerüberprüfung ohne Agent |

| Welche Pläne werden unterstützt? | – Grundlegende CSPM-Features (kostenlos) – Defender for Servers-Plan 1 und 2 |

– Defender CSPM – Defender for Servers-Plan 2 |

| Welcher Fix ist verfügbar? | Installation von Microsoft-Antischadsoftware | Installation von Defender for Endpoint auf ausgewählten Computern bzw. für ausgewählte Abonnements |

Endpunkterkennungs- und Reaktionslösung – Konfigurationsbewertung

| Bereich | Aktuelle Funktion (basierend auf dem AMA/MMA) | Neue Funktion (basierend auf der Computerüberprüfung ohne Agent) |

|---|---|---|

| Ressourcen werden als fehlerhaft klassifiziert, wenn eine oder mehrere Sicherheitsprüfungen nicht fehlerfrei sind. | Drei Sicherheitsprüfungen: – Der Echtzeitschutz ist deaktiviert. – Signaturen sind veraltet. – Die Schnellüberprüfung und die vollständige Überprüfung wurden seit sieben Tagen nicht ausgeführt. |

Drei Sicherheitsprüfungen: – Der Virenschutz ist deaktiviert oder teilweise konfiguriert. – Signaturen sind veraltet. – Die Schnellüberprüfung und die vollständige Überprüfung wurden seit sieben Tagen nicht ausgeführt. |

| Voraussetzungen, um die Empfehlung zu erhalten | Antischadsoftwarelösung vorhanden | Endpunkterkennungs- und Reaktionslösung vorhanden |

Welche Empfehlungen sind veraltet?

In der folgenden Tabelle wird der Zeitplan für Empfehlungen zusammengefasst, die veraltet sind und ersetzt werden.

Die Funktion für neue Empfehlungen, die auf der Computerüberprüfung ohne Agent basiert, unterstützt Windows- und Linux-Betriebssysteme auf Multi-Cloud-Computern.

Wie funktioniert der Ersatz?

- Aktuelle Empfehlungen, die vom Log Analytics-Agent oder AMA bereitgestellt werden, werden im Laufe der Zeit nicht mehr unterstützt.

- Einige dieser vorhandenen Empfehlungen werden durch neue Empfehlungen ersetzt, die auf Computerüberprüfungen ohne Agent basieren.

- Die derzeit allgemein verfügbaren Empfehlungen bleiben erhalten, bis der Log Analytics-Agent eingestellt wird.

- Empfehlungen, die sich derzeit in der Vorschau befinden, werden ersetzt, wenn die neue Empfehlung in der Vorschau verfügbar ist.

Was geschieht mit der Sicherheitsbewertung?

- Empfehlungen, die derzeit allgemein verfügbar sind, wirken sich weiterhin auf die Sicherheitsbewertung aus.

- Aktuelle und bevorstehende neue Empfehlungen befinden sich unter demselben Microsoft Cloud Security Benchmark-Steuerelement, um sicherzustellen, dass keine doppelten Auswirkungen auf die Sicherheitsbewertung vorhanden sind.

Wie bereite ich mich auf die neuen Empfehlungen vor?

- Stellen Sie sicher, dass die Computerüberprüfung ohne Agent als Teil des Defender for Servers-Plan 2 oder von Defender CSPM aktiviert ist.

- Wenn sie für Ihre Umgebung geeignet ist, wird empfohlen, veraltete Empfehlungen zu entfernen, wenn die allgemein verfügbare Ersatzempfehlung verfügbar wird. Deaktivieren Sie dazu die Empfehlung in der integrierten Defender for Cloud-Initiative in Azure Policy.

Dateiintegritätsüberwachung – Änderungen und Migrationsleitfaden

Microsoft Defender for Servers Plan 2 bietet jetzt eine neue Lösung für Dateiintegritätsüberwachung (File Integrity Monitoring, FIM), die von der Microsoft Defender for Endpoint-Integration (MDE) unterstützt wird. Sobald FIM mit MDE öffentlich ist, wird die von der AMA-Erfahrung im Defender for Cloud-Portal unterstützte FIM entfernt. Im November wird FIM, unterstützt von MMA, als veraltet markiert.

Migration von FIM über AMA

Wenn Sie derzeit FIM über AMA verwenden:

Das Onboarding neuer Abonnements oder Server zu FIM auf der Basis von AMA und der Erweiterung zur Änderungsverfolgung sowie die Anzeige von Änderungen wird ab dem 30. Mai nicht mehr über das Defender for Cloud-Portal verfügbar sein.

Wenn Sie die von AMA gesammelten FIM-Ereignisse weiterhin nutzen möchten, können Sie manuell eine Verbindung mit dem entsprechenden Arbeitsbereich herstellen und mit der folgenden Abfrage Änderungen in der Tabelle „Änderungsnachverfolgung“ anzeigen:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeWenn Sie das Onboarding neuer Bereiche fortsetzen oder Überwachungsregeln konfigurieren möchten, können Sie Datenverbindungsregeln manuell verwenden, um verschiedene Aspekte der Datensammlung zu konfigurieren oder anzupassen.

Microsoft Defender for Cloud empfiehlt die Deaktivierung von FIM über AMA und das Onboarding Ihrer Umgebung in die neue FIM-Version basierend auf Defender for Endpoint nach der Veröffentlichung.

FIM über AMA deaktivieren

Um FIM über AMA zu deaktivieren, entfernen Sie die Azure-Lösung zur Änderungsnachverfolgung. Weitere Informationen finden Sie unter Entfernen der ChangeTracking-Lösung.

Alternativ können Sie die zugehörigen Regeln für die Datensammlung (Data Collection Rules, DCR) von Dateiänderungen entfernen. Weitere Informationen finden Sie unter Remove-AzDataCollectionRuleAssociation oder Remove-AzDataCollectionRule.

Nachdem Sie die Dateiereignissammlung mit einer der oben genannten Methoden deaktiviert haben:

- Für den ausgewählten Bereich werden keine neuen Ereignisse mehr gesammelt.

- Die bereits gesammelten historischen Ereignisse bleiben im relevanten Arbeitsbereich unter der Tabelle ConfigurationChange im Abschnitt Änderungsnachverfolgung gespeichert. Diese Ereignisse bleiben im relevanten Arbeitsbereich gemäß dem in diesem Arbeitsbereich definierten Aufbewahrungszeitraum verfügbar. Weitere Informationen finden Sie unter Funktionsweise von Aufbewahrung und Archivierung.

Migrieren von FIM über den Log Analytics-Agent (MMA)

Wenn Sie derzeit FIM über Log Analytics Agent (MMA) verwenden:

Die Dateiintegritätsüberwachung basierend auf Log Analytics Agent (MMA) wird ab Ende November 2024 nicht mehr unterstützt.

Microsoft Defender for Cloud empfiehlt die Deaktivierung von FIM über MMA und das Onboarding Ihrer Umgebung in die neue FIM-Version basierend auf Defender for Endpoint nach der Veröffentlichung.

Deaktivieren von FIM über MMA

Um FIM über MMA zu deaktivieren, entfernen Sie die Azure-Lösung zur Änderungsnachverfolgung. Weitere Informationen finden Sie unter Entfernen der ChangeTracking-Lösung.

Nachdem Sie die Dateiereignissammlung deaktiviert haben:

- Für den ausgewählten Bereich werden keine neuen Ereignisse mehr gesammelt.

- Die bereits gesammelten historischen Ereignisse bleiben im relevanten Arbeitsbereich unter der Tabelle ConfigurationChange im Abschnitt Änderungsnachverfolgung gespeichert. Diese Ereignisse bleiben im relevanten Arbeitsbereich gemäß dem in diesem Arbeitsbereich definierten Aufbewahrungszeitraum verfügbar. Weitere Informationen finden Sie unter Funktionsweise von Aufbewahrung und Archivierung.

Baselinenutzung

Das Baselinefehlkonfigurations-Feature für VMs wurde entwickelt, um sicherzustellen, dass Ihre virtuellen Computer den bewährten Methoden für Sicherheit und Organisationsrichtlinien entsprechen. Mit der Baselinefehlkonfiguration wird die Konfiguration Ihrer virtuellen Computer anhand der vordefinierten Sicherheitsbaselines ausgewertet, und es werden alle Abweichungen oder Fehlkonfigurationen identifiziert, die ein Risiko für Ihre Umgebung darstellen könnten.

Computerinformationen für die Bewertung werden mithilfe des Log Analytics-Agents gesammelt, der auch als Microsoft Monitoring Agent (MMA) bekannt ist. Der MMA wird im November 2024 eingestellt, und die folgenden Änderungen treten in Kraft:

Computerinformationen werden mithilfe der Azure Policy-Gastkonfiguration gesammelt.

Die folgenden Azure-Richtlinien werden mit der Azure Policy-Gastkonfiguration aktiviert:

„Windows-Computer müssen die Anforderungen der Azure Compute-Sicherheitsbaseline erfüllen“

„Linux-Computer müssen die Anforderungen der Azure Compute-Sicherheitsbaseline erfüllen“

Hinweis

Wenn Sie diese Richtlinien entfernen, können Sie nicht auf die Vorteile der Azure Policy-Gastkonfigurationserweiterung zugreifen.

Betriebssystemempfehlungen, die auf Computesicherheitsbaselines basieren, sind nicht mehr in den grundlegenden CSPM-Features von Defender for Cloud enthalten. Diese Empfehlungen stehen zur Verfügung, wenn Sie Plan 2 von Defender for Servers aktivieren.

Lesen Sie die Defender for Cloud-Preisseite, um Informationen zu den Preisinformationen zu Plan 2 von Defender for Servers zu erhalten.

Wichtig

Beachten Sie, dass zusätzliche, von der Azure Policy-Gastkonfiguration bereitgestellte Funktionen außerhalb des Defender for Cloud-Portals nicht in Defender for Cloud enthalten sind und den Preisrichtlinien für Azure Policy-Gastkonfigurationen unterliegen. Beispielsweise Wartungsrichtlinien und benutzerdefinierten Richtlinien. Weitere Informationen finden Sie auf der Seite Azure Policy-Gastkonfiguration – Preise.

Empfehlungen von der MCSB, die nicht Teil von Windows- und Linux-Computesicherheitsbaselines sind, sind weiterhin Teil der kostenlosen grundlegenden CSPM-Features.

Installieren der Azure Policy-Gastkonfiguration

Um weiterhin die Baseline zu nutzen, müssen Sie Plan 2 von Defender for Servers aktivieren und die Azure Policy-Gastkonfiguration installieren. Dadurch wird sichergestellt, dass Sie weiterhin dieselben Empfehlungen und Härtungsleitfäden wie zuvor erhalten.

Je nach Umgebung müssen Sie möglicherweise die folgenden Schritte ausführen:

Überprüfen Sie die Unterstützungsmatrix für die Azure Policy-Gastkonfiguration.

Installieren Sie die Azure Policy-Gastkonfiguration auf Ihren Computern.

Azure-Computer: Suchen Sie im Defender for Cloud-Portal auf der Seite „Empfehlungen“ nach Gastkonfigurationserweiterung muss auf Computern installiert sein und Empfehlung korrigieren, und wählen Sie diese Optionen aus.

(Nur Azure-VMs) Sie müssen eine verwaltete Identität zuweisen.

- Suchen Sie im Defender for Cloud-Portal auf der Seite „Empfehlungen“ nach Gastkonfigurationserweiterung der virtuellen Computer muss mit systemseitig zugewiesener verwalteter Identität bereitgestellt werden und Empfehlung korrigieren, und wählen Sie diese Optionen aus.

(Nur Azure-VMs) Optional: Um die Azure Policy-Gastkonfiguration für Ihr gesamtes Abonnement automatisch bereitstellen zu können, können Sie den Gastkonfigurations-Agent (Preview) aktivieren.

- Aktivieren des Gastkonfigurations-Agents:

- Melden Sie sich beim Azure-Portal an.

- Navigieren Sie zu Umgebungseinstellungen>Ihr Abonnement>Einstellungen und Überwachung.

- Wählen Sie Gastkonfiguration aus.

- Schalten Sie den Gastkonfigurations-Agent (Preview) auf Ein um.

- Wählen Sie Weiter.

- Aktivieren des Gastkonfigurations-Agents:

GKP und AWS: Die Azure Policy-Gastkonfiguration wird automatisch installiert, wenn Sie mit Ihrem GKP-Projekt oder Ihren AWS-Konten mit aktivierter automatischer Azure Arc-Bereitstellung eine Verbindung mit Defender for Cloud herstellen.

Lokale Computer: Die Azure Policy-Gastkonfiguration ist standardmäßig aktiviert, wenn Sie lokale Computer als Computer mit Azure Arc-Unterstützung oder VMs onboarden.

Nachdem Sie die erforderlichen Schritte zum Installieren der Azure Policy-Gastkonfiguration abgeschlossen haben, erhalten Sie darauf basierend automatisch Zugriff auf die Baselinefeatures. Dadurch wird sichergestellt, dass Sie weiterhin dieselben Empfehlungen und Härtungsleitfäden wie zuvor erhalten.

Änderungen an Empfehlungen

Die folgenden MMA-basierten Empfehlungen werden eingestellt, da der MMA eingestellt wird:

- Computer müssen sicher konfiguriert sein.

- Die automatische Bereitstellung des Log Analytics-Agents sollte für Abonnements aktiviert sein.

Die veralteten Empfehlungen werden durch die folgenden Basisempfehlungen der Azure Policy-Gastkonfiguration ersetzt:

- Sicherheitsrisiken in der Sicherheitskonfiguration auf Ihren Windows-Computern sollten beseitigt werden (unterstützt von der Gastkonfiguration)

- Sicherheitsrisiken in der Sicherheitskonfiguration auf Ihren Linux-Computern sollten beseitigt werden (unterstützt von der Gastkonfiguration)

- Erweiterung „Gastkonfiguration“ muss auf den Computern installiert sein.

Doppelte Empfehlungen

Wenn Sie Defender for Cloud für ein Azure-Abonnement aktivieren, wird die Microsoft Cloud Security Benchmark (MCSB) einschließlich Computesicherheitsbaselines, mit denen die Betriebssystemcompliance bewertet werden, als Standard für die Compliance aktiviert. Kostenlose grundlegende CSPM-Features (Cloud Security Posture Management) in Defender for Cloud bieten Sicherheitsempfehlungen basierend auf der MCSB.

Wenn auf einem Computer sowohl der MMA als auch die Azure Policy-Gastkonfiguration ausgeführt werden, erhalten Sie doppelte Empfehlungen. Dies geschieht, da beide Methoden gleichzeitig ausgeführt und dieselben Empfehlungen erstellt werden. Diese Duplikate wirken sich auf Ihre Compliance- und Sicherheitsbewertung aus.

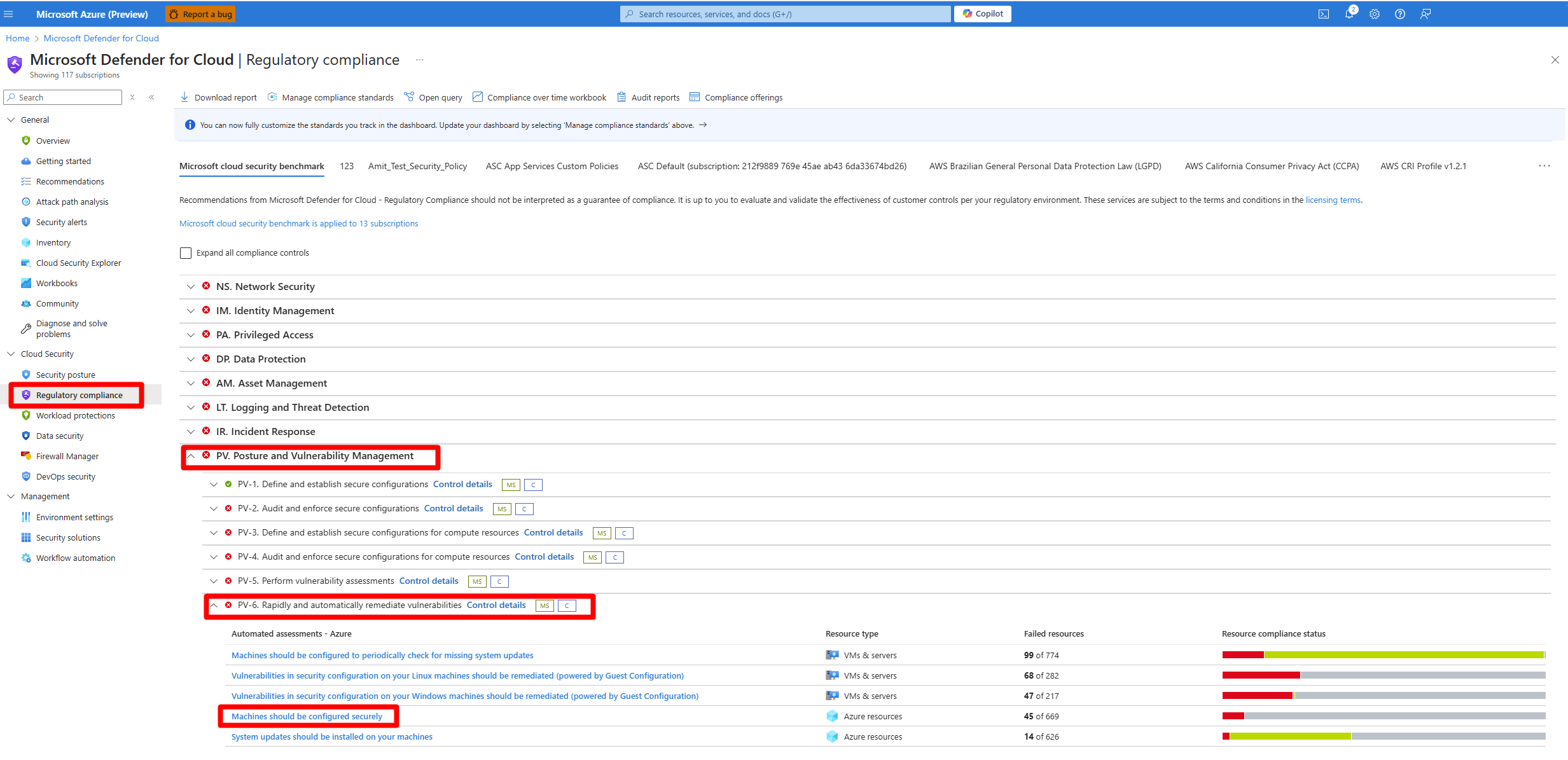

Als Umgehung können Sie die folgenden MMA-Empfehlungen deaktivieren, indem Sie in Defender for Cloud zur Seite „Einhaltung gesetzlicher Vorschriften“ navigieren: „Computer müssen sicher konfiguriert werden“ und „Die automatische Bereitstellung des Log Analytics-Agents muss für Abonnements aktiviert sein“.

Nachdem Sie die Empfehlung gefunden haben, sollten Sie die relevanten Computer auswählen und Ausnahmen für sie festlegen.

Einige der Baselinekonfigurationsregeln, die vom Azure Policy-Gastkonfigurationstool unterstützt werden, sind aktueller und bieten mehr Möglichkeiten. Daher kann sich der Übergang zum Baselinefeature der Azure Policy-Gastkonfiguration auf Ihren Compliancestatus auswirken, da dabei Prüfungen enthalten sind, die zuvor möglicherweise nicht ausgeführt wurden.

Abfrageempfehlungen

Mit der Einstellung des MMA fragt Defender for Cloud keine Empfehlungen mehr mit den Log Analytic-Arbeitsbereichsinformationen ab. Stattdessen verwendet Defender for Cloud Azure Resource Graph für API- und Portalabfragen, um Empfehlungsinformationen abzufragen.

Hier sind zwei Beispielabfragen, die Sie verwenden können:

Abfragen aller fehlerhaften Regeln für eine bestimmte Ressource

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Alle fehlerhaften Regeln und die fehlerhaften Computer der Regeln

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Vorbereiten von Defender for SQL auf Computern

Weitere Informationen finden Sie unter Defender for SQL Server auf Computern.

Wenn Sie den aktuellen automatischen Bereitstellungsprozess des Log Analytics-Agents bzw. Azure Monitor-Agents verwenden, sollten Sie zum neuen automatischen Bereitstellungsprozess für den Azure Monitor-Agent für SQL Server auf Computern migrieren. Der Migrationsprozess ist nahtlos und bietet kontinuierlichen Schutz für alle Computer.

Migration zum automatischen AMA-Bereitstellungsprozess für SQL-Server

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie im Menü von Defender for Cloud die Option Umgebungseinstellungen aus.

Wählen Sie das relevante Abonnement aus.

Wählen Sie unter dem Datenbankenplan die Option Aktion erforderlich aus.

Wählen Sie im Popupfenster Aktivieren aus.

Wählen Sie Speichern.

Nachdem der automatische Bereitstellungsprozess für den AMA für SQL Server aktiviert wurde, sollten Sie den automatischen Bereitstellungsprozess des Log Analytics-Agents bzw. Azure Monitor-Agents deaktivieren und den MMA auf allen SQL Server-Instanzen deinstallieren:

Führen Sie die folgenden Schritte aus, um den Log Analytics-Agent zu deaktivieren:

Melden Sie sich beim Azure-Portal an.

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie im Menü von Defender for Cloud die Option Umgebungseinstellungen aus.

Wählen Sie das relevante Abonnement aus.

Wählen Sie unter dem Datenbankplan die Option Einstellungen aus.

Schalten Sie den Log Analytics-Agent auf Aus.

Wählen Sie Continue (Weiter) aus.

Wählen Sie Speichern.

Migrationsplanung

Es wird empfohlen, die Agent-Migration gemäß Ihren geschäftlichen Anforderungen zu planen. Die Tabelle fasst die Anleitungen zusammen.

| Verwenden Sie Defender for Servers? | Sind diese Defender for Servers-Features in der allgemein verfügbaren Version erforderlich: Dateiintegritätsüberwachung, Endpunktschutzempfehlungen, Empfehlungen zur Sicherheitsbaseline? | Verwenden Sie Defender for SQL Server auf Computern oder die AMA-Protokollsammlung? | Migrationsplan |

|---|---|---|---|

| Ja | Ja | No | 1. Aktivieren Sie die Defender for Endpoint-Integration und Computerüberprüfung ohne Agent. 2. Warten Sie auf die allgemeine Verfügbarkeit aller Features für die Plattform der Alternative (Vorschauversion kann früher verwendet werden). 3. Sobald die Features allgemein verfügbar sind, deaktivieren Sie den Log Analytics-Agent. |

| Nein | --- | Nein | Sie können den Log Analytics-Agent jetzt entfernen. |

| Nein | --- | Ja | 1. Sie können jetzt zur automatischen SQL-Bereitstellung für AMA migrieren. 2. Deaktivieren Sie den Log Analytics- bzw. Azure Monitor-Agent. |

| Ja | Ja | Ja | 1. Aktivieren Sie die Defender for Endpoint-Integration und Computerüberprüfung ohne Agent. 2. Sie können den Log Analytics-Agent und AMA parallel verwenden, um alle Features in der allgemeinen Verfügbarkeit zu erhalten. Informieren Sie sich weiter über die parallele Ausführung von Agents. 3. Migrieren Sie zur automatischen SQL-Bereitstellung für den AMA in Defender for SQL auf Computern. Alternativ können Sie die Migration vom Log Analytics-Agent zum AMA im April 2024 starten. 4. Deaktivieren Sie nach Abschluss der Migration den Log Analytics-Agent. |

| Ja | Keine | Ja | 1. Aktivieren Sie die Defender for Endpoint-Integration und Computerüberprüfung ohne Agent. 2. Sie können jetzt zur automatischen SQL-Bereitstellung für den AMA in Defender for SQL auf Computern migrieren. 3. Deaktivieren Sie den Log Analytics-Agent. |

MMA-Migrationsumgebung

Die MMA-Migrationsumgebung ist ein Tool, mit dem Sie vom MMA zum AMA migrieren können. Die Benutzeroberfläche bietet einen Assistenten, mit dem Sie Ihre Computer vom MMA zum AMA migrieren können.

Mit diesem Tool haben Sie folgende Möglichkeiten:

- Migrieren Sie Server vom Legacyonboarding zum Log Analytics-Arbeitsbereich.

- Stellen Sie sicher, dass die Abonnements alle Voraussetzungen erfüllen, um alle Vorteile von Defender for Servers Plan 2 zu nutzen.

- Migrieren Sie über MDE zur neuen Version von FIM.

Melden Sie sich beim Azure-Portal an.

Navigieren Sie zu Microsoft Defender for Cloud>Umgebungseinstellungen.

Wählen Sie MMA-Migration aus.

Wählen Sie für eine der verfügbaren Aktionen Aktion ausführen aus:

Warten Sie, bis die Umgebung geladen wurde, und führen Sie die Schritte aus, um die Migration abzuschließen.