Bereitstellen von Defender for Servers

Der Defender for Servers-Plan in Microsoft Defender for Cloud schützt virtuelle Windows- und Linux-Computer (VMs), die in Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) und lokalen Umgebungen ausgeführt werden. Defender for Servers bietet Empfehlungen zur Verbesserung des Sicherheitsstatus von Computern und schützt Computer vor Sicherheitsbedrohungen.

Dieser Artikel hilft Ihnen beim Bereitstellen eines Defender for Servers-Plans.

Hinweis

Nachdem ein Plan aktiviert wurde, beginnt ein 30-tägiger Testzeitraum. Es gibt keine Möglichkeit, diesen Testzeitraum zu beenden, anzuhalten oder zu verlängern. Um den 30-tägigen Testzeitraum bestmöglich zu nutzen, planen Sie Ihre Auswertungsziele.

Voraussetzungen

| Anforderung | Details |

|---|---|

| Planen der Bereitstellung | Lesen Sie die Planungsanleitung für Defender for Servers. Überprüfen Sie die erforderlichen Berechtigungen zum Bereitstellen und Arbeiten mit dem Plan, wählen Se einen Plan- und Bereitstellungsbereich aus, und verstehen Sie, wie Daten gesammelt und gespeichert werden. |

| Vergleichen von Planfeatures | Verstehen und vergleichen Sie Defender for Servers-Planfeatures. |

| Überprüfen der Preise | Überprüfen Sie die Preise für Defender for Servers auf der Defender for Cloud-Preisseite. |

| Erhalten eines Azure-Abonnements | Sie benötigen ein Microsoft Azure -Abonnement. Registrieren Sie sich ggf. für ein kostenloses Konto.. |

| Aktivieren von Defender for Cloud | Stellen Sie sicher, dass Defender for Cloud im Abonnement verfügbar ist. |

| Durchführen eines Onboardings von AWS/GCP-Computern | Um AWS- und GCP-Computer zu schützen, verbinden Sie AWS-Konten und GCP-Projekte mit Defender for Cloud. Standardmäßig integriert der Verbindungsprozess Computer als Azure Arc-fähige VMs. |

| Durchführen eines Onboardings von lokalen Computern | Onboarding lokaler Computer als Azure Arc-VMs für die vollständige Funktionalität in Defender for Servers. Wenn Sie lokale Computer integrieren, indem Sie den Defender für Endpunkt-Agent direkt installieren, anstatt Azure Arc zu integrieren, ist nur Funktionalität in Plan 1 verfügbar. Im Defender für Server-Plan 2 erhalten Sie nur die Premium-Sicherheitsrisikoverwaltungs-Funktionen von Defender zusätzlich zu den Funktionen in Plan 1. |

| Überprüfen der Supportanforderungen | Lesen Sie die Defender for Servers-Anforderungen und die Informationen zum Support. |

| Nutzen der Vorteile der kostenlosen Datenerfassung von 500 MB | Wenn der Defender for Servers-Plan 2 aktiviert ist, steht der Vorteil einer kostenlosen Datenerfassung von 500 MB für bestimmte Datentypen zur Verfügung. Weitere Informationen zu den Anforderungen und der Einrichtung der kostenlosen Datenerfassung |

| Integration von Defender | Defender for Endpoint und Defender for Vulnerability Management sind standardmäßig in Defender for Cloud integriert. Wenn Sie Microsoft Defender for Servers aktivieren, stimmen Sie zu, dass der Defender for Servers-Plan auf die Daten von Microsoft Defender for Endpoint im Zusammenhang mit Sicherheitsrisiken, installierter Software und Warnungen für Ihre Endpunkte zugreifen kann. |

| Aktivieren auf Ressourcenebene | Obwohl empfohlen wird, Defender for Servers für ein Abonnement zu aktivieren, können Sie Defender for Servers auf Ressourcenebene aktivieren. Dies kann bei Bedarf für Azure-VMs, Azure Arc-fähige Server und Azure Virtual Machine Scale Sets erfolgen. Sie können Plan 1 auf Ressourcenebene aktivieren. Sie können Plan 1 und Plan 2 auf Ressourcenebene deaktivieren. |

Aktivieren von Azure, AWS oder GCP

Sie können einen Defender for Servers-Plan für ein Azure-Abonnement, ein AWS-Konto oder ein GCP-Projekt aktivieren.

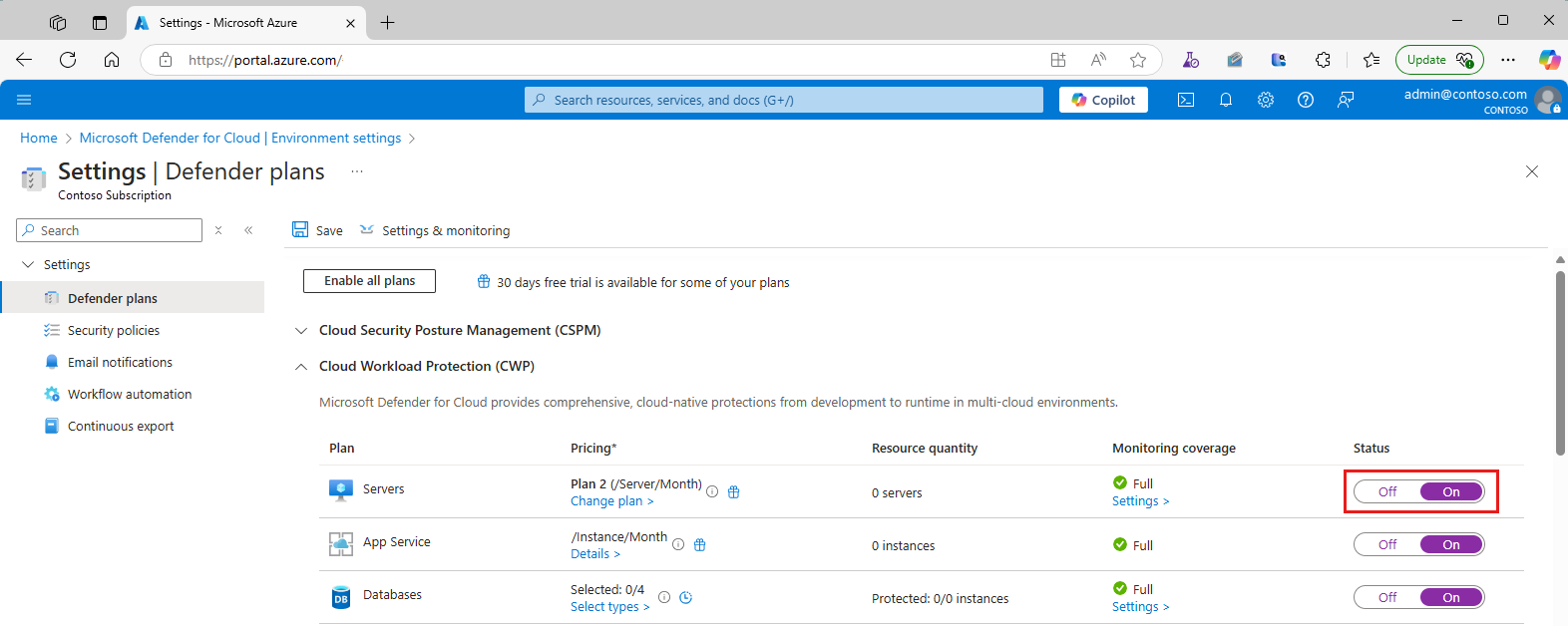

Melden Sie sich beim Azure-Portal

Suchen Sie nach Microsoft Defender für Cloud und wählen Sie es aus.

Wählen Sie im Menü von Defender for Cloud die Option Umgebungseinstellungen aus.

Wählen Sie das betreffende Azure-Abonnement, AWS-Konto oder GCP-Projekt aus.

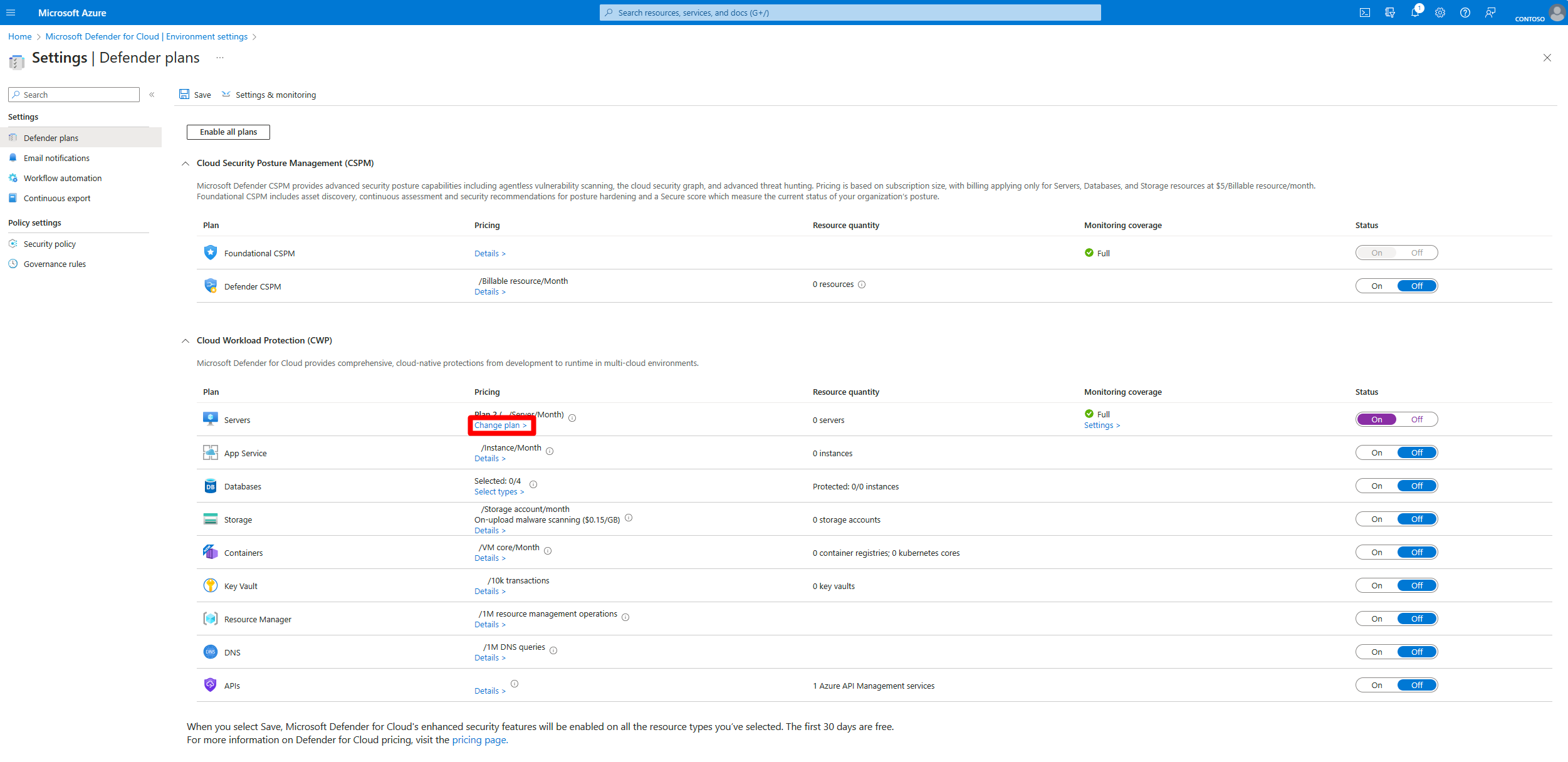

Legen Sie auf der Seite „Defender-Pläne“ die Option „Server“ auf Ein fest.

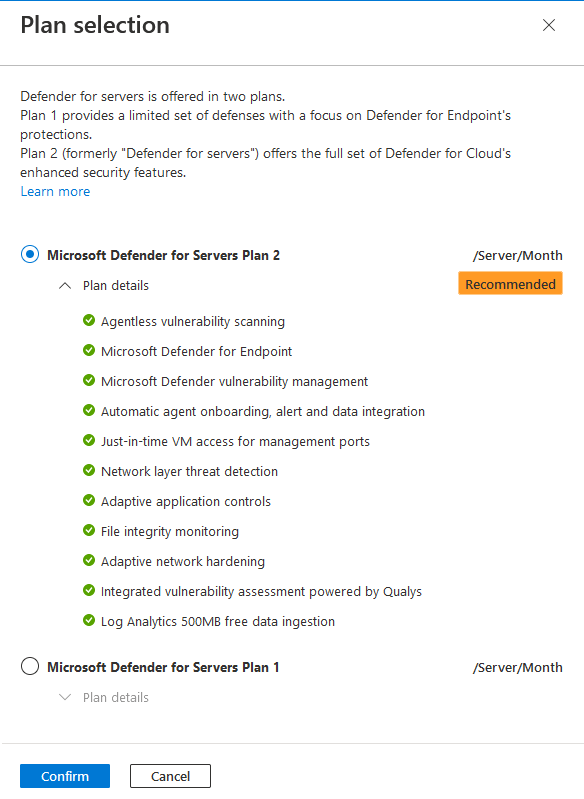

Standardmäßig aktiviert dies den Defender für Server-Plan 2. Wenn Sie den Plan wechseln möchten, wählen Sie Pläne ändern aus.

Wählen Sie im Popup-Fenster Plan 2 oder Plan 1 aus.

Klicken Sie auf Bestätigen.

Wählen Sie Speichern.

Nachdem Sie den Plan aktiviert haben, können Sie die Features des Plans entsprechend Ihren Anforderungen konfigurieren.

Deaktivieren für ein Abonnement

- Wählen Sie in Microsoft Defender for Cloud Umgebungseinstellungen aus.

- Schalten Sie die Schaltfläche für den Plan auf Aus um.

Hinweis

Wenn Sie den Defender für Server-Plan 2 in einem Log Analytics-Arbeitsbereich aktiviert haben, müssen Sie ihn explizit deaktivieren. Dazu müssen Sie zur Seite „Pläne“ für den Arbeitsbereich navigieren und den Schalter auf Aus umschalten.

Aktivieren von Defender for Servers auf Ressourcenebene

Obwohl empfohlen wird, den Plan für ein gesamtes Azure-Abonnement zu aktivieren, müssen Sie möglicherweise Pläne kombinieren, bestimmte Ressourcen ausschließen oder Defender for Servers nur auf bestimmten Computern aktivieren. Dazu können Sie Defender for Servers auf Ressourcenebene aktivieren oder deaktivieren. Überprüfen Sie Bereitstellungsbereichsoptionen, bevor Sie beginnen.

Konfigurieren auf einzelnen Computern

Aktivieren und deaktivieren Sie den Plan auf bestimmten Computern.

Aktivieren von Plan 1 auf einem Computer mit der REST-API

Um Plan 1 für den Computer zu aktivieren, erstellen Sie in Preise aktualisieren eine PUT-Anforderung mit dem Endpunkt.

Ersetzen Sie in der PUT-Anforderung die Werte subscriptionId, resourceGroupName und machineName in der Endpunkt-URL durch Ihre eigenen Einstellungen.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01Fügen Sie diesen Anforderungstext hinzu.

{ "properties": { "pricingTier": "Standard", "subPlan": "P1" } }

Deaktivieren des Plans auf einem Computer mit der REST-API

Um Defender for Servers auf Computerebene zu deaktivieren, erstellen Sie eine PUT-Anforderung mit dem Endpunkt.

Ersetzen Sie in der PUT-Anforderung die Werte subscriptionId, resourceGroupName und machineName in der Endpunkt-URL durch Ihre eigenen Einstellungen.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01Fügen Sie diesen Anforderungstext hinzu.

{ "properties": { "pricingTier": "Free", } }

Entfernen der Konfiguration auf Ressourcenebene mit der REST-API

Um die Konfiguration auf Computerebene mithilfe der REST-API zu entfernen, erstellen Sie eine DELETE-Anforderung mit dem Endpunkt.

Ersetzen Sie in der DELETE-Anforderung die Werte subscriptionId, resourceGroupName und machineName in der Endpunkt-URL durch Ihre eigenen Einstellungen.

DELETE https://management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Compute/virtualMachines/{machineName}/providers/Microsoft.Security/pricings/virtualMachines?api-version=2024-01-01

Konfigurieren mehrerer Computer im großen Stil

Aktivieren von Plan 1 mit einem Skript

- Laden Sie diese Datei herunter, und speichern Sie sie als PowerShell-Datei.

- Führen Sie die heruntergeladene Datei aus.

- Nehmen Sie Anpassungen nach Bedarf vor. Wählen Sie Ressourcen nach Tag oder nach Ressourcengruppe aus.

- Befolgen Sie die übrigen Anweisungen auf dem Bildschirm.

Aktivieren von Plan 1 mit Azure Policy (für die Ressourcengruppe)

- Melden Sie sich beim Azure-Portal an, und navigieren Sie zum Dashboard Policy.

- Wählen Sie im Dashboard Richtlinien im Menü auf der linken Seite die Option Definitionen aus.

- Suchen Sie in der Kategorie Security Center – granulare Preise nach Konfigurieren von Azure Defender for Servers als aktiviert (mit Unterplan „P1“) für alle Ressourcen (Ressourcenebene), und wählen Sie diese Option aus. Diese Richtlinie aktiviert den Defender for Servers-Plan 1 für alle Ressourcen (Azure-VMs, VMSS und Azure Arc-fähige Server) im Zuweisungsbereich.

- Wählen Sie die Richtlinie aus, und überprüfen Sie sie.

- Wählen Sie Zuweisen aus, und bearbeiten Sie die Aufgabendetails entsprechend Ihren Anforderungen. Wählen Sie auf der Registerkarte Grundlagen für Bereich Ihre relevante Ressourcengruppe aus.

- Wählen Sie auf der Registerkarte Wartung die Option Wartungstask erstellen aus.

- Nachdem Sie alle Details bearbeitet haben, wählen Sie **„Überprüfen + erstellen“ aus. Wählen Sie dann Erstellen aus.

Aktivieren von Plan 1 mit Azure Policy (für das Ressourcentag)

- Melden Sie sich beim Azure-Portal an, und navigieren Sie zum Dashboard Policy.

- Wählen Sie im Dashboard Richtlinien im Menü auf der linken Seite die Option Definitionen aus.

- Suchen Sie in der Kategorie Security Center – granulare Preise nach Konfigurieren von Azure Defender for Servers als aktiviert (mit Unterplan „P1“) für alle Ressourcen mit dem ausgewählten Tag, und wählen Sie diese Option aus. Diese Richtlinie aktiviert den Defender for Servers-Plan 1 für alle Ressourcen (Azure-VMs, VMSS und Azure Arc-fähige Server) im Zuweisungsbereich.

- Wählen Sie die Richtlinie aus, und überprüfen Sie sie.

- Wählen Sie Zuweisen aus, und bearbeiten Sie die Aufgabendetails entsprechend Ihren Anforderungen.

- Deaktivieren Sie auf der Registerkarte Parameter die Option Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen.

- Geben Sie unter Name des Einschlusstags den benutzerdefinierten Tagnamen ein. Geben Sie den Wert des Tags im Array Werte des Einschlusstags ein.

- Wählen Sie auf der Registerkarte Wartung die Option Wartungstask erstellen aus.

- Nachdem Sie alle Details bearbeitet haben, wählen Sie **„Überprüfen + erstellen“ aus. Wählen Sie dann Erstellen aus.

Deaktivieren des Plans mit einem Skript

- Laden Sie diese Datei herunter, und speichern Sie sie als PowerShell-Datei.

- Führen Sie die heruntergeladene Datei aus.

- Nehmen Sie Anpassungen nach Bedarf vor. Wählen Sie Ressourcen nach Tag oder nach Ressourcengruppe aus.

- Befolgen Sie die übrigen Anweisungen auf dem Bildschirm.

Deaktivieren des Plans mit Azure Policy (für die Ressourcengruppe)

- Melden Sie sich beim Azure-Portal an, und navigieren Sie zum Dashboard Policy.

- Wählen Sie im Dashboard Richtlinien im Menü auf der linken Seite die Option Definitionen aus.

- Suchen Sie in der Kategorie Security Center – granulare Preise nach Konfigurieren von Azure Defender for Servers als deaktiviert für alle Ressourcen (Ressourcenebene), und wählen Sie diese Option aus. Diese Richtlinie deaktiviert Defender for Servers für alle Ressourcen (Azure-VMs, VMSS und Azure Arc-fähige Server) im Zuweisungsbereich.

- Wählen Sie die Richtlinie aus, und überprüfen Sie sie.

- Wählen Sie Zuweisen aus, und bearbeiten Sie die Aufgabendetails entsprechend Ihren Anforderungen. Wählen Sie auf der Registerkarte Grundlagen für Bereich Ihre relevante Ressourcengruppe aus.

- Wählen Sie auf der Registerkarte Wartung die Option Wartungstask erstellen aus.

- Nachdem Sie alle Details bearbeitet haben, wählen Sie **„Überprüfen + erstellen“ aus. Wählen Sie dann Erstellen aus.

Deaktivieren des Plans mit Azure Policy (für das Ressourcentag)

- Melden Sie sich beim Azure-Portal an, und navigieren Sie zum Dashboard Policy.

- Wählen Sie im Dashboard Richtlinien im Menü auf der linken Seite die Option Definitionen aus.

- Suchen Sie in der Kategorie Security Center – granulare Preise nach Konfigurieren von Azure Defender for Servers als deaktiviert für Ressourcen (Ressourcenebene) mit dem ausgewählten Tag, und wählen Sie diese Option aus. Diese Richtlinie deaktiviert Defender for Servers für alle Ressourcen (Azure-VMs, VMSS und Azure Arc-fähige Server) im Zuweisungsbereich basierend auf dem definierten Tag.

- Wählen Sie die Richtlinie aus, und überprüfen Sie sie.

- Wählen Sie Zuweisen aus, und bearbeiten Sie die Aufgabendetails entsprechend Ihren Anforderungen.

- Deaktivieren Sie auf der Registerkarte Parameter die Option Nur Parameter anzeigen, die eingegeben oder überprüft werden müssen.

- Geben Sie unter Name des Einschlusstags den benutzerdefinierten Tagnamen ein. Geben Sie den Wert des Tags im Array Werte des Einschlusstags ein.

- Wählen Sie auf der Registerkarte Wartung die Option Wartungstask erstellen aus.

- Nachdem Sie alle Details bearbeitet haben, wählen Sie **„Überprüfen + erstellen“ aus. Wählen Sie dann Erstellen aus.

Entfernen der Konfiguration pro Ressource mit einem Skript (Ressourcengruppe oder -tag)

- Laden Sie diese Datei herunter, und speichern Sie sie als PowerShell-Datei.

- Führen Sie die heruntergeladene Datei aus.

- Nehmen Sie Anpassungen nach Bedarf vor. Wählen Sie Ressourcen nach Tag oder nach Ressourcengruppe aus.

- Befolgen Sie die übrigen Anweisungen auf dem Bildschirm.

Nächste Schritte

- Wenn Sie den Defender for Servers-Plan 2 aktiviert haben, nutzen Sie die Vorteile der kostenlosen Datenerfassung.

- Nachdem Sie den Defender for Servers-Plan 2 aktiviert haben, aktivieren Sie die Dateiintegritätsüberwachung.

- Ändern Sie die Planeinstellungen nach Bedarf.