Korrigieren von Betriebssystemfehlern

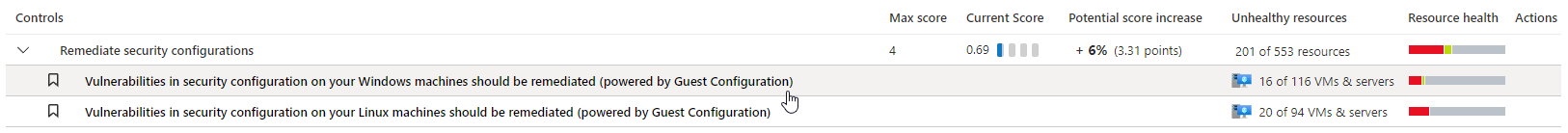

Microsoft Defender for Cloud bietet Sicherheitsempfehlungen, um die Sicherheit von Unternehmen zu verbessern und Risiken zu reduzieren. Ein wichtiges Element bei der Risikominderung ist die Maschinenhärtung.

Defender for Cloud bewertet die Betriebssystemeinstellungen anhand von Computesicherheitsbaselines, die von der Microsoft Cloud Security Benchmark (MCSB) bereitgestellt werden. Computerinformationen werden zur Bewertung mithilfe der Azure Policy-Computerkonfigurationserweiterung (ehemals Gastkonfiguration) auf dem Computer gesammelt. Weitere Informationen

In diesem Artikel wird beschrieben, wie Empfehlungen der Bewertung überprüft werden.

Voraussetzungen

| Anforderungen | Details |

|---|---|

| Planen | Defender for Servers Plan 2 muss aktiviert sein |

| Erweiterung | Die Azure Policy-Computerkonfiguration muss auf Computern installiert sein. |

Diese Funktion hat zuvor den Log Analytics-Agent (auch bekannt als Microsoft Monitoring Agent (MMA)) zum Sammeln von Informationen verwendet. Wenn Sie den MMA weiterhin verwenden, erhalten Sie möglicherweise doppelte Empfehlungen für denselben Computer. Um dies zu vermeiden, können Sie den MMA auf dem Computer deaktivieren.

Überprüfen und Beheben von Empfehlungen für die Betriebssystembasispläne

Öffnen Sie in Defender for Cloud die Seite Empfehlungen.

Wählen Sie die entsprechende Empfehlung aus.

Auf der Seite mit den Empfehlungsdetails können Sie die betroffenen Ressourcen und spezifische Sicherheitsergebnisse sehen. Korrigieren Sie die Empfehlung.

Abfrageempfehlungen

Defender for Cloud verwendet Azure Resource Graph für API- und Portalabfragen, um Empfehlungsinformationen zu erhalten. Sie können diese Ressourcen verwenden, um eigene Abfragen zum Abrufen von Informationen zu erstellen.

Informationen zum Überprüfen von Empfehlungen in Azure Resource Graph erhalten Sie hier.

Hier zwei Beispielabfragen, die Sie verwenden können:

Abfragen aller fehlerhaften Regeln für eine bestimmte Ressource

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Alle fehlerhaften Regeln und die fehlerhaften Computer der Regeln

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Nächste Schritte

Erfahren Sie mehr über die Abfragesprache von Azure Resource Graph.