Bereitstellen von Azure Data Explorer-Clustern in Ihrem virtuellen Netzwerk

Warnung

Die Einspeisung virtueller Netzwerke wird für Azure Data Explorer zum 1. Februar 2025 eingestellt. Weitere Informationen zur Einstellung finden Sie unter Einstellung der Einbindung in virtuelle Netzwerke für Azure Data Explorer.

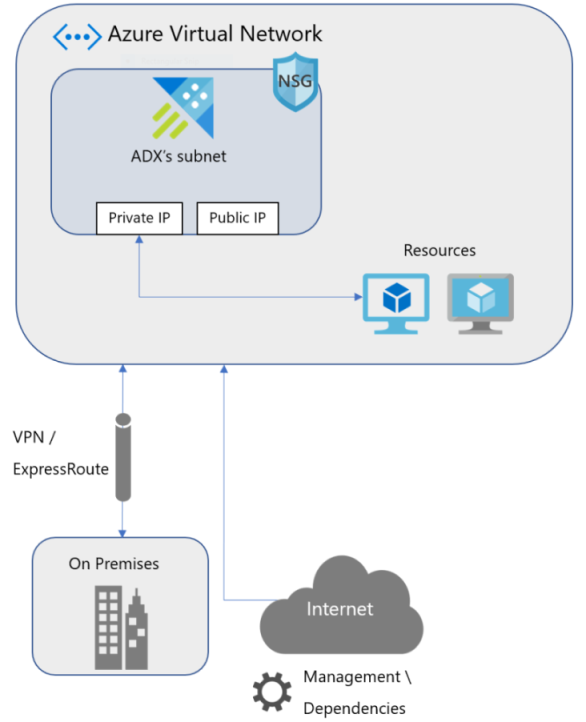

In diesem Artikel werden die Ressourcen erläutert, die beim Bereitstellen eines Azure Data Explorer-Clusters in einem benutzerdefinierten virtuellen Azure-Netzwerk vorhanden sind. Diese Informationen helfen Ihnen bei der Bereitstellung eines Clusters in einem Subnetz in Ihrem virtuellen Netzwerk (VNET). Weitere Informationen zu virtuellen Azure-Netzwerken finden Sie unter Was ist Azure Virtual Network?

Azure Data Explorer unterstützt die Bereitstellung eines Clusters in einem Subnetz in Ihrem virtuellen Netzwerk (VNET). Diese Funktion ermöglicht Ihnen Folgendes:

- Erzwingen von NSG-Regeln (Network Security Group) für Ihren Azure Data Explorer-Clusterdatenverkehr

- Verbinden Ihres lokalen Netzwerks mit dem Subnetz des Azure Data Explorer-Clusters

- Schützen Ihrer Datenverbindungsquellen (Event Hubs und Event Grid) mit Dienstendpunkten

Zugreifen auf Ihren Azure Data Explorer-Cluster in Ihrem virtuellen Netzwerk

Sie können auf Ihren Azure Data Explorer-Cluster mit den folgenden IP-Adressen für die einzelnen Dienste (Engine- und Datenverwaltungsdienste) zugreifen:

- Private IP-Adresse: Wird für den Zugriff auf den Cluster innerhalb des virtuellen Netzwerks verwendet.

- Öffentliche IP-Adresse: Wird für den Zugriff auf den Cluster von außerhalb des virtuellen Netzwerks zur Verwaltung und Überwachung sowie als Quelladresse für ausgehende Verbindungen, die aus dem Cluster gestartet werden, verwendet.

Wichtig

Durch die standardmäßigen NSG-Regeln wird der Zugriff auf öffentliche IP-Adressen außerhalb des virtuellen Netzwerks blockiert. Um einen öffentlichen Endpunkt erreichen zu können, muss der NSG eine Ausnahme für Ihre öffentlichen IP-Adressen hinzugefügt werden.

Die folgenden DNS-Einträge werden für den Zugriff auf den Dienst erstellt:

[clustername].[geo-region].kusto.windows.net(Engine) undingest-[clustername].[geo-region].kusto.windows.net(Datenverwaltung) werden der öffentlichen IP-Adresse für jeden Dienst zugeordnet.private-[clustername].[geo-region].kusto.windows.net(Engine) undingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(Datenverwaltung) werden der privaten IP-Adresse für jeden Dienst zugeordnet.

Planen der Subnetzgröße in Ihrem virtuellen Netzwerk

Die Größe des Subnetzes, das zum Hosten eines Azure Data Explorer-Clusters verwendet wird, kann nach der Bereitstellung des Subnetzes nicht geändert werden. In Ihrem virtuellen Netzwerk verwendet Azure Data Explorer eine private IP-Adresse für jede VM und zwei private IP-Adressen für die internen Lastenausgleiche (Engine und Datenverwaltung). Das Azure-Netzwerk verwendet außerdem fünf IP-Adressen für jedes Subnetz. Azure Data Explorer stellt zwei VMs für den Datenverwaltungsdienst bereit. Enginedienst-VMs werden nach Skalierungskapazität der Benutzerkonfiguration bereitgestellt.

Gesamtanzahl von IP-Adressen:

| Zweck | Anzahl der Adressen |

|---|---|

| Enginedienst | 1 pro Instanz |

| Datenverwaltungsdienst | 2 |

| Interner Lastenausgleich | 2 |

| Für Azure reservierte Adressen | 5 |

| Gesamt | Anzahl der Engine-Instanzen + 9 |

Wichtig

- Stellen Sie sicher, dass Sie die Subnetzgröße planen, bevor Sie Azure Data Explorer bereitstellen. Nach der Bereitstellung kann die Subnetzgröße nicht mehr geändert werden.

- Stellen Sie sicher, dass Sie keine anderen Azure-Ressourcen oder -Dienste in dem Subnetz bereitstellen, in dem Sie Azure Data Explorer bereitstellen möchten. Dadurch wird verhindert, dass Azure Data Explorer gestartet wird, wenn das System aus einem Unterbrechungsstatus wieder aktiviert wird.

Dienstendpunkte zum Herstellen einer Verbindung mit Azure Data Explorer

Mit Azure-Dienstendpunkten können Sie Ihre mehrmandantenfähigen Azure-Ressourcen im virtuellen Netzwerk sichern. Wenn Sie den Cluster in Ihrem Subnetz bereitstellen, können Sie Datenverbindungen mit Event Hubs oder Event Grid einrichten, während Sie die zugrunde liegenden Ressourcen für das Azure Data Explorer-Subnetz einschränken.

Private Endpunkte

Private Endpunkte ermöglichen den privaten Zugriff auf Azure-Ressourcen (etwa Storage/Event Hub/Data Lake Gen 2) und nutzen die private IP-Adresse Ihres virtuellen Netzwerks, um die Ressource effektiv in Ihr virtuelles Netzwerk einzubinden. Erstellen Sie einen privaten Endpunkt für Ressourcen, die von Datenverbindungen (beispielsweise Event Hub und Storage) und von externen Tabellen (beispielsweise Storage, Data Lake Gen 2 und SQL-Datenbank) in Ihrem virtuellen Netzwerk verwendet werden, um privat auf die zugrunde liegenden Ressourcen zuzugreifen.

Hinweis

Die Einrichtung eines privaten Endpunkts erfordert die Konfiguration von DNS. Wir unterstützen nur die Einrichtung einer privaten Azure DNS-Zone. Ein benutzerdefinierter DNS-Server wird nicht unterstützt.

Konfigurieren von Regeln für Netzwerksicherheitsgruppen

Netzwerksicherheitsgruppen bieten Ihnen die Möglichkeit, den Netzwerkzugriff innerhalb eines virtuellen Netzwerks zu steuern. Sie müssen NSGs für Ihren Azure Data Explorer-Cluster konfigurieren, damit er in Ihrem virtuellen Netzwerk verwendet werden kann.

Konfigurieren von Netzwerksicherheitsgruppen-Regeln mithilfe der Subnetzdelegierung

Subnetzdelegierung ist die Standardmethode zum Konfigurieren von Netzwerksicherheitsgruppenregeln für Azure-Datenexplorer-Cluster, die in einem Subnetz in Ihrem virtuellen Netzwerk bereitgestellt werden. Dazu müssen Sie das Subnetz vor dem Erstellen des Clusters im Subnetz an Microsoft.Kusto/clusters delegieren.

Durch die Aktivierung der Subnetzdelegierung im Subnetz des Clusters ermöglichen Sie dem Dienst, seine Vorbedingungen für die Bereitstellung in Form von Netzwerkabsichtsrichtlinien zu definieren. Beim Erstellen des Clusters im Subnetz werden die in den folgenden Abschnitten genannten NSG-Konfigurationen automatisch für Sie erstellt.

Warnung

Wenn Sie die Subnetzdelegierungskonfiguration ändern, wird der normale Betrieb Ihres Clusters letztendlich unterbrochen. Beispielsweise können Sie nach dem Anhalten des Clusters möglicherweise nicht in der Lage sein, Ihren Cluster zu starten, Verwaltungsbefehle auszuführen oder die Integritätsüberwachung auf Ihrem Cluster anzuwenden.

Manuelles Konfigurieren von Regeln für Netzwerksicherheitsgruppen

Alternativ können Sie Ihre NSG manuell konfigurieren. Standardmäßig erzwingt die Bereitstellung eines Clusters in einem virtuellen Netzwerk die Konfiguration der Subnetzdelegierung für „Microsoft.Kusto/clusters“. Das Abonnement für diese Anforderung kann über den Bereich Previewfunktionen gekündigt werden.

Warnung

Die manuelle Konfiguration von NSG-Regeln für Ihren Cluster ist nicht ganz einfach und erfordert, dass Sie diesen Artikel ständig auf Änderungen überprüfen. Es wird dringend empfohlen, die Subnetzdelegierung für Ihren Cluster zu verwenden. Sie können auch eine auf einem privaten Endpunkt basierende Lösung verwenden, wenn Ihnen das lieber ist.

Konfiguration eingehender Netzwerksicherheitsgruppen

| Verwenden | Von | An | Protokoll |

|---|---|---|---|

| Verwaltung | Azure Data Explorer-Verwaltungsadressen/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| Systemüberwachung | Azure Data Explorer-Systemüberwachungsadressen | YourAzureDataExplorerSubnet:443 | TCP |

| Interne Kommunikation in Azure Data Explorer | YourAzureDataExplorerSubnet: Alle Ports | YourAzureDataExplorerSubnet: All Ports | Alle |

| Azure Load Balancer eingehend zulassen (Integritätstest) | AzureLoadBalancer | YourAzureDataExplorerSubnet:80,443 | TCP |

Konfiguration ausgehender Netzwerksicherheitsgruppen

| Verwenden | Von | An | Protokoll |

|---|---|---|---|

| Abhängigkeit von Azure Storage | YourAzureDataExplorerSubnet | Storage: 443 | TCP |

| Abhängigkeit von Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake: 443 | TCP |

| Event Hubs-Erfassung und Dienstüberwachung | YourAzureDataExplorerSubnet | EventHub: 443, 5671 | TCP |

| Metriken veröffentlichen | YourAzureDataExplorerSubnet | AzureMonitor: 443 | TCP |

| Active Directory (falls zutreffend) | YourAzureDataExplorerSubnet | AzureActiveDirectory: 443 | TCP |

| Abhängigkeit von KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault: 443 | TCP |

| Zertifizierungsstelle | YourAzureDataExplorerSubnet | Internet: 80 | TCP |

| Interne Kommunikation | YourAzureDataExplorerSubnet | Azure Data Explorer-Subnetz: Alle Ports | Alle |

Ports, die für die Plug-Ins sql\_request und http\_request verwendet werden |

YourAzureDataExplorerSubnet | Internet: Benutzerdefiniert | TCP |

In den folgenden Abschnitten sind die relevanten IP-Adressen für die Verwaltung und Integritätsüberwachung aufgeführt.

Hinweis

Sie können die folgenden Listen ignorieren, wenn Ihr Subnetz an Microsoft.Kusto/clusters delegiert wurde, wie unter Konfigurieren von Netzwerksicherheitsgruppen-Regeln mithilfe der Subnetzdelegierung. In diesem Szenario sind IP-Adressen möglicherweise nicht auf dem neuesten Stand, werden aber automatisch aktualisiert, wenn dem Cluster die erforderlichen NSG-Regeln zugewiesen werden.

IP-Adressen der Azure Data Explorer-Verwaltung

Hinweis

Verwenden Sie für künftige Bereitstellungen das AzureDataExplorer-Diensttag.

| Region | Adressen |

|---|---|

| Australien, Mitte | 20.37.26.134 |

| Australien, Mitte 2 | 20.39.99.177 |

| Australien (Osten) | 40.82.217.84 |

| Australien, Südosten | 20.40.161.39 |

| Brasilien, Süden | 191.233.25.183 |

| Brazilien, Südosten | 191.232.16.14 |

| Kanada, Mitte | 40.82.188.208 |

| Kanada, Osten | 40.80.255.12 |

| Indien, Mitte | 40.81.249.251, 104.211.98.159 |

| USA (Mitte) | 40.67.188.68 |

| USA, Mitte (EUAP) | 40.89.56.69 |

| China, Osten 2 | 139.217.184.92 |

| China, Norden 2 | 139.217.60.6 |

| Asien, Osten | 20.189.74.103 |

| East US | 52.224.146.56 |

| USA (Ost) 2 | 52.232.230.201 |

| USA, Osten 2 (EUAP) | 52.253.226.110 |

| Frankreich, Mitte | 40.66.57.91 |

| Frankreich, Süden | 40.82.236.24 |

| Deutschland, Westen-Mitte | 51.116.98.150 |

| Japan, Osten | 20.43.89.90 |

| Japan, Westen | 40.81.184.86 |

| Korea, Mitte | 40.82.156.149 |

| Korea, Süden | 40.80.234.9 |

| USA Nord Mitte | 40.81.43.47 |

| Nordeuropa | 52.142.91.221 |

| Norwegen, Osten | 51.120.49.100 |

| Norwegen, Westen | 51.120.133.5 |

| Polen, Mitte | 20.215.208.177 |

| Südafrika, Norden | 102.133.129.138 |

| Südafrika, Westen | 102.133.0.97 |

| USA Süd Mitte | 20.45.3.60 |

| Asien, Südosten | 40.119.203.252 |

| Indien (Süden) | 40.81.72.110, 104.211.224.189 |

| Schweiz, Norden | 20.203.198.33 |

| Schweiz, Westen | 51.107.98.201 |

| VAE, Mitte | 20.37.82.194 |

| Vereinigte Arabische Emirate, Norden | 20.46.146.7 |

| UK, Süden | 40.81.154.254 |

| UK, Westen | 40.81.122.39 |

| USDoD, Mitte | 52.182.33.66 |

| USDoD, Osten | 52.181.33.69 |

| US Gov Arizona | 52.244.33.193 |

| USGov Texas | 52.243.157.34 |

| US Government, Virginia | 52.227.228.88 |

| USA, Westen-Mitte | 52.159.55.120 |

| Europa, Westen | 51.145.176.215 |

| Indien, Westen | 40.81.88.112 |

| USA (Westen) | 13.64.38.225 |

| USA, Westen 2 | 40.90.219.23 |

| USA, Westen 3 | 20.40.24.116 |

Systemüberwachungsadressen

| Region | Adressen |

|---|---|

| Australien, Mitte | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Australien, Mitte 2 | 52.163.244.128 |

| Australien (Osten) | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Australien, Südosten | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Brasilien, Süden | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Kanada, Mitte | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Kanada, Osten | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| Indien, Mitte | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| USA (Mitte) | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| USA, Mitte (EUAP) | 23.101.115.123 |

| China, Osten 2 | 40.73.96.39 |

| China, Norden 2 | 40.73.33.105 |

| Asien, Osten | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| East US | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| USA (Ost) 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| USA, Osten 2 (EUAP) | 104.46.110.170 |

| Frankreich, Mitte | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Frankreich, Süden | 40.127.194.147 |

| Japan, Osten | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Japan, Westen | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Korea, Mitte | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Korea, Süden | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| USA Nord Mitte | 23.101.115.123 |

| Nordeuropa | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Südafrika, Norden | 52.163.244.128 |

| Südafrika, Westen | 52.163.244.128 |

| USA Süd Mitte | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| Indien (Süden) | 52.163.244.128 |

| Asien, Südosten | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Schweiz, Norden | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| UK, Süden | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| UK, Westen | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| USDoD, Mitte | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USDoD, Osten | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| US Gov Arizona | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Texas | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| US Government, Virginia | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| USA, Westen-Mitte | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Europa, Westen | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| Indien, Westen | 52.163.244.128 |

| USA (Westen) | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| USA, Westen 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

ExpressRoute-Setup

Mithilfe von ExpressRoute können Sie ein lokales Netzwerk mit dem virtuellen Azure-Netzwerk verbinden. Ein gängiges Setup ist das Ankündigen der Standardroute (0.0.0.0/0) über die BGP-Sitzung (Border Gateway Protocol). Dadurch wird der Datenverkehr aus dem virtuellen Netzwerk zwangsläufig an das lokale Netzwerk des Kunden weitergeleitet, das den Datenverkehr möglicherweise abbricht und so ausgehende Datenflüsse unterbrochen werden. Um dieses Standardverhalten außer Kraft zu setzen, kann eine benutzerdefinierte Route (User Defined Route, UDR) (0.0.0.0/0) konfiguriert werden, und der nächste Hop ist dann Internet. Da die UDR Vorrang vor BGP hat, wird der Datenverkehr an das Internet geleitet.

Schützen von ausgehendem Datenverkehr per Firewall

Wenn Sie ausgehenden Datenverkehr mithilfe von Azure Firewall oder einem virtuellen Gerät zum Einschränken von Domänennamen sichern möchten, müssen die folgenden vollqualifizierten Domänennamen (FQDN) in der Firewall zulässig sein.

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Hinweis

Zum Einschränken des Zugriffs auf Abhängigkeiten mit einem Platzhalter (*) verwenden Sie die unter Automatisches Ermitteln von Abhängigkeiten beschriebene API.

Wenn Sie Azure Firewall verwenden, fügen Sie eine Netzwerkregel mit den folgenden Eigenschaften hinzu:

Protokoll: TCP Quelltyp: IP-Adresse Quelle: * Diensttags: AzureMonitor Zielports: 443

Konfigurieren der Routingtabelle

Sie müssen die Routingtabelle des Clustersubnetzes mit Internet als nächstem Hop konfigurieren, um Probleme mit asymmetrischen Routen zu vermeiden.

Konfigurieren der Routingtabelle mithilfe der Subnetzdelegierung

Wir empfehlen, die Subnetzdelegierung zum Konfigurieren der Routingtabelle für die Bereitstellung Ihres Clusters zu verwenden. Die Vorgehensweise ähnelt der für NSG-Regeln. Durch die Aktivierung der Subnetzdelegierung im Subnetz des Clusters ermöglichen Sie dem Dienst das Konfigurieren und Aktualisieren der Routingtabelle für Sie.

Manuelles Konfigurieren der Routingtabelle

Alternativ können Sie die Routingtabelle manuell konfigurieren. Standardmäßig erzwingt die Bereitstellung eines Clusters in einem virtuellen Netzwerk die Konfiguration der Subnetzdelegierung für „Microsoft.Kusto/clusters“. Das Abonnement für diese Anforderung kann über den Bereich Previewfunktionen gekündigt werden.

Warnung

Die manuelle Konfiguration der Routingtabelle für Ihren Cluster ist nicht ganz einfach und erfordert, dass Sie diesen Artikel ständig auf Änderungen überprüfen. Es wird dringend empfohlen, die Subnetzdelegierung für Ihren Cluster zu verwenden. Sie können auch eine auf einem privaten Endpunkt basierende Lösung verwenden, wenn Ihnen das lieber ist.

Um die Routingtabelle manuell zu konfigurieren, müssen Sie sie im Subnetz definieren. Sie müssen die Verwaltungsadressen und Systemüberwachungsadressen mit Internet als nächstem Hop hinzufügen.

Beispielsweise müssen für die Region USA, Westen die folgenden UDRs definiert werden:

| Name | Adresspräfix | Nächster Hop |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Internet |

| ADX_Monitoring | 23.99.5.162/32 | Internet |

| ADX_Monitoring_1 | 40.80.156.205/32 | Internet |

| ADX_Monitoring_2 | 40.80.152.218/32 | Internet |

| ADX_Monitoring_3 | 104.42.156.123/32 | Internet |

| ADX_Monitoring_4 | 104.42.216.21/32 | Internet |

| ADX_Monitoring_5 | 40.78.63.47/32 | Internet |

| ADX_Monitoring_6 | 40.80.156.103/32 | Internet |

| ADX_Monitoring_7 | 40.78.62.97/32 | Internet |

| ADX_Monitoring_8 | 40.80.153.6/32 | Internet |

Automatisches Ermitteln von Abhängigkeiten

Azure Data Explorer verfügt über eine API, mit der Kunden alle externen ausgehenden Abhängigkeiten (FQDNs) programmgesteuert ermitteln können. Mithilfe dieser ausgehenden Abhängigkeiten können Kunden bei sich eine Firewall einrichten, um Verwaltungsdatenverkehr über die abhängigen FQDNs zuzulassen. Kunden können diese Firewallgeräte entweder in Azure oder lokal nutzen. Die lokale Nutzung kann ggf. zu zusätzlicher Latenz und einer Beeinträchtigung der Leistung von Diensten führen. Die für Dienste zuständigen Teams müssen dieses Szenario testen, um die Auswirkungen auf die Leistung von Diensten zu bewerten.

Der ARMClient dient zum Demonstrieren der REST-API mithilfe von PowerShell.

Anmelden mit ARMClient

armclient loginDiagnosevorgang aufrufen

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionDie Antwort überprüfen

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

Die Abhängigkeiten in ausgehender Richtung decken verschiedene Kategorien ab, wie Microsoft Entra ID, Azure Monitor, Zertifizierungsstelle, Azure Storage und Interne Ablaufverfolgung. Für jede Kategorie gibt es eine Liste mit Domänennamen und Ports, die zum Ausführen des Diensts benötigt werden. Sie können verwendet werden, um das Firewallgerät Ihrer Wahl programmgesteuert zu konfigurieren.

Bereitstellen eines Azure Data Explorer-Clusters in Ihrem virtuellen Netzwerk mithilfe einer Azure Resource Manager-Vorlage

Verwenden Sie zum Bereitstellen eines Azure Data Explorer-Clusters in Ihrem virtuellen Netzwerk die entsprechende Azure Resource Manager-Vorlage.

Mit dieser Vorlage werden der Cluster, das virtuelle Netzwerk, das Subnetz, die Netzwerksicherheitsgruppe und die öffentlichen IP-Adressen erstellt.

Bekannte Einschränkungen

- Virtuelle Netzwerkressourcen mit bereitgestellten Clustern unterstützen keine Verschiebung in eine neue Ressourcengruppe oder ein neues Abonnement.

- Ressourcen mit öffentlichen IP-Adressen, die für das Clustermodul oder den Datenverwaltungsdienst verwendet werden, unterstützen keine Verschiebung in eine neue Ressourcengruppe oder ein neues Abonnement.

- Das DNS-Präfix „private-“ von Azure Data Explorer-Clustern, die in ein virtuelles Netzwerk eingebunden wurden, kann nicht als Teil Ihrer Abfrage verwendet werden.