Private Endpunkte für Azure Data Explorer

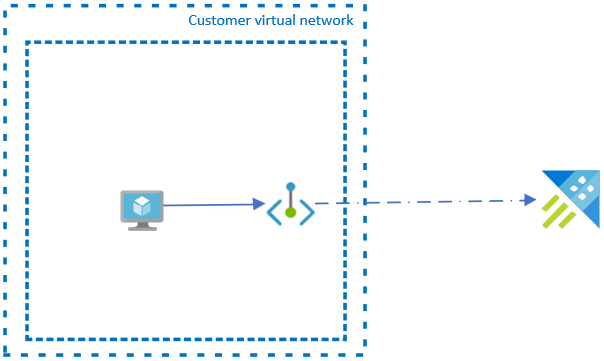

Sie können private Endpunkte für Ihren Cluster verwenden, um Clients in einem virtuellen Netzwerk den sicheren Zugriff auf Daten über einen privaten Link zu ermöglichen. Private Endpunkte verwenden private IP-Adressen aus Ihrem virtuellen Netzwerkadressraum, um Sie privat mit Ihrem Cluster zu verbinden. Netzwerkdatenverkehr zwischen Clients im virtuellen Netzwerk und dem Cluster, durchläuft das virtuelle Netzwerk und eine private Verbindung im Microsoft-Backbone-Netzwerk, wodurch die Gefährdung durch das öffentliche Internet eliminiert wird.

Mit privaten Endpunkten für Ihren Cluster können Sie Folgendes ausführen:

- Schützen Ihres Clusters, indem Sie die Firewall so konfigurieren, dass alle Verbindungen mit dem Cluster am öffentlichen Endpunkt blockiert werden.

- Erhöhen der Sicherheit für das virtuelle Netzwerk, indem Sie die Exfiltration von Daten aus dem virtuellen Netzwerk blockieren können.

- Stellen Sie sicher eine Verbindung mit Clustern aus lokalen Netzwerken her, die über ein VPN-Gateway oder ExpressRoutes mit privatem Peering eine Verbindung mit dem virtuellen Netzwerk herstellen.

Übersicht

Ein privater Endpunkt ist eine spezielle Netzwerkschnittstelle für einen Azure-Dienst in Ihrem virtuellen Netzwerk, dem IP-Adressen aus dem IP-Adressbereich Ihres virtuellen Netzwerks zugewiesen sind. Wenn Sie einen privaten Endpunkt für Ihren Cluster erstellen, bietet es sichere Konnektivität zwischen Clients in Ihrem virtuellen Netzwerk und Ihrem Cluster. Für die Verbindung zwischen dem privaten Endpunkt und dem Cluster wird eine sichere private Verbindung verwendet.

Anwendungen im virtuellen Netzwerk können sich nahtlos über den privaten Endpunkt mit dem Cluster verbinden. Die Verbindungszeichenfolgen und Autorisierungsmechanismen sind die gleichen, wie sie zum Herstellen von Verbindungen mit einem öffentlichen Endpunkt verwendet werden.

Wenn Sie einen privaten Endpunkt für den Cluster in Ihrem virtuellen Netzwerk erstellen, wird eine Zustimmungsanforderung zur Genehmigung an den Clusterbesitzer gesendet. Wenn der Benutzer, der die Erstellung des privaten Endpunkts anfordert, zugleich ein Besitzer des Clusters ist, wird diese Einwilligungsanforderung automatisch genehmigt. Clusterbesitzer können Einwilligungsanforderungen und die privaten Endpunkte für die Cluster im Azure-Portal über die Registerkarte Private Endpunkte verwalten.

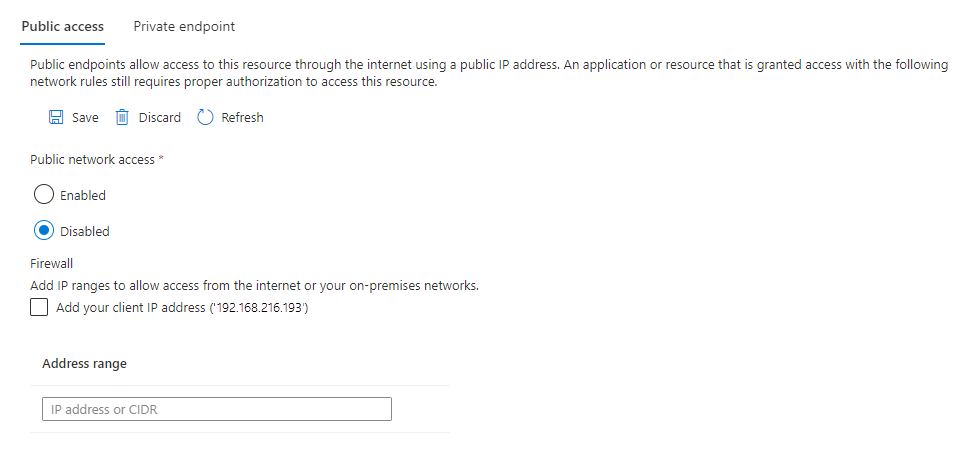

Sie können Ihren Cluster so schützen, dass nur Verbindungen aus Ihrem virtuellen Netzwerk akzeptiert werden, indem Sie die Clusterfirewall so konfigurieren, dass der Zugriff über seinen öffentlichen Endpunkt standardmäßig verweigert wird. Sie benötigen keine Firewallregel, um Datenverkehr aus einem virtuellen Netzwerk zuzulassen, das über einen privaten Endpunkt verfügt, da die Clusterfirewall nur den Zugriff für den öffentlichen Endpunkt steuert. Demgegenüber verwenden private Endpunkte den Einwilligungsflow, um Subnetzen den Zugriff auf den Cluster zu erteilen.

Planen der Größe des Subnetzes in Ihrem virtuellen Netzwerk

Die Größe des Subnetzes, das zum Hosten eines privaten Endpunkts für einen Cluster verwendet wird, kann nach der Bereitstellung des Subnetzes nicht mehr geändert werden. Der private Endpunkt nutzt mehrere IP-Adressen in Ihrem virtuellen Netzwerk. In extremen Szenarien, z. B. high-end-Aufnahme, kann die Anzahl der vom privaten Endpunkt verbrauchten IP-Adressen erhöht werden. Dieser Zuwachs wird durch eine Zunahme der Anzahl vorübergehender Speicherkonten verursacht, die als Stagingkonten für die Erfassung in Ihrem Cluster erforderlich sind. Wenn das Szenario in Ihrer Umgebung relevant ist, müssen Sie es beim Bestimmen der Größe für das Subnetz berücksichtigen.

Hinweis

Die relevanten Erfassungsszenarien für das Aufskalieren der vorübergehenden Speicherkonten sind die Erfassung aus einer lokalen Datei und die asynchrone Erfassung aus einem Blob.

Verwenden Sie die folgenden Informationen, um die Gesamtzahl der IP-Adressen zu ermitteln, die für Ihren privaten Endpunkt erforderlich sind:

| Zweck | Anzahl von IP-Adressen |

|---|---|

| Enginedienst | 1 |

| Datenverwaltungsdienst | 1 |

| Vorübergehende Speicherkonten | 6 |

| Für Azure reservierte Adressen | 5 |

| Gesamt | 13 |

Hinweis

Die absolute Mindestgröße für das Subnetz muss /28 sein (14 nutzbare IP-Adressen). Wenn Sie vorhaben, einen Azure-Data Explorer-Cluster für extreme Erfassungsworkloads zu erstellen, sind Sie mit einer /24-Netzmaske auf der sicheren Seite.

Wenn Sie ein Subnetz erstellt haben, das zu klein ist, können Sie es löschen und ein neues mit einem größeren Adressbereich erstellen. Nachdem Sie das Subnetz neu erstellt haben, können Sie einen neuen privaten Endpunkt für den Cluster erstellen.

Herstellen einer Verbindung mit einem privaten Endpunkt

Clients in einem virtuellen Netzwerk, die einen privaten Endpunkt verwenden, sollten für den Cluster dieselben Verbindungszeichenfolge wie Clients verwenden, die eine Verbindung mit einem öffentlichen Endpunkt herstellen. Die DNS-Auflösung leitet Verbindungen von dem virtuellen Netzwerk automatisch über eine private Verknüpfung an den Cluster weiter.

Wichtig

Verwenden Sie die gleiche Verbindungszeichenfolge zum Herstellen einer Verbindung mit dem Cluster mithilfe von privaten Endpunkten, wie Sie für eine Verbindung mit einem öffentlichen Endpunkt verwenden würden. Stellen Sie keine Verbindung mit dem Cluster mithilfe der Unterdomänen-URL seiner privaten Verbindung her.

Standardmäßig erstellt Azure Data Explorer eine private DNS-Zone , die mit den erforderlichen Updates für die privaten Endpunkte an das virtuelle Netzwerk angefügt ist. Wenn Sie jedoch einen eigenen DNS-Server verwenden, müssen Sie möglicherweise weitere Änderungen an Ihrer DNS-Konfiguration vornehmen.

Wichtig

Für eine optimale Konfiguration empfehlen wir, Ihre Bereitstellung mit den Empfehlungen im Artikel private Endpunkt- und DNS-Konfiguration im Scale Cloud Adoption Framework-Artikel auszurichten. Verwenden Sie die Informationen im Artikel, um Privates DNS Eintragserstellung mithilfe von Azure-Richtlinien zu automatisieren, sodass Sie Ihre Bereitstellung einfacher verwalten können, während Sie skalieren.

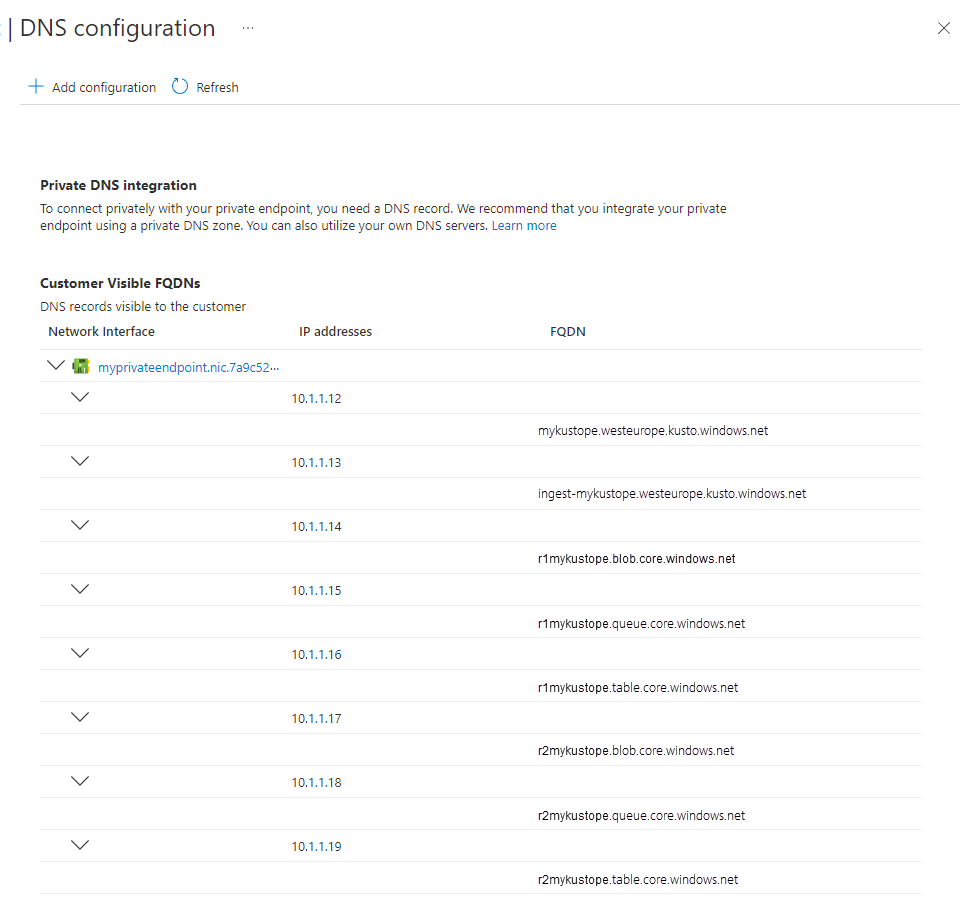

Azure Data Explorer erstellt im Rahmen einer Bereitstellung des privaten Endpunkts mehrere für Kunden sichtbare FQDNs. Über die Abfrage- und Erfassungs-FQDNs hinaus werden auch mehrere FQDNs für Blob-/Tabellen-/Warteschlangenendpunkte (für Erfassungsszenarien erforderlich) erstellt.

Deaktivieren des öffentlichen Zugriffs

Zum Erhöhen der Sicherheit können Sie außerdem im Azure-Portal den öffentlichen Zugriff auf den Cluster deaktivieren.

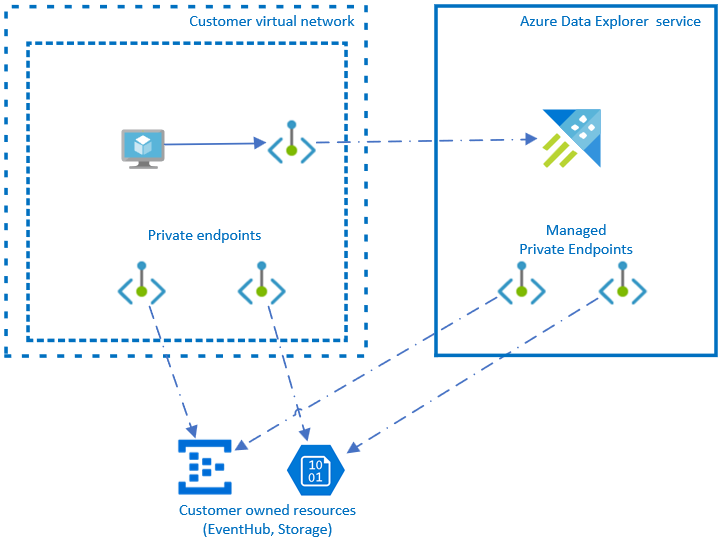

Verwaltete private Endpunkte

Sie können einen verwalteten privaten Endpunkt verwenden, um dem Cluster den sicheren Zugriff auf ihre erfassungs- oder abfragebezogenen Services über die jeweiligen privaten Endpunkte zu ermöglichen. Dadurch kann der Azure Data Explorer-Cluster über eine private IP-Adresse auf Ihre Ressourcen zugreifen.

Unterstützte Dienste

Azure Data Explorer unterstützt das Erstellen von verwalteten privaten Endpunkten für die folgenden Dienste:

- Azure Event Hubs

- Azure IoT Hubs

- Azure Storage-Konto

- Azure Data Explorer

- Azure SQL

- Azure Digital Twins

Begrenzungen

Private Endpunkte werden nicht für Azure Data Explorer-Cluster unterstützt, die in virtuelle Netzwerke eingebunden sind.

Auswirkungen auf Kosten

Private Endpunkte oder verwaltete private Endpunkte sind Ressourcen, die zusätzliche Kosten verursachen. Die Kosten variieren je nach ausgewählter Lösungsarchitektur. Weitere Informationen finden Sie unter Azure Private Link-Preise.

Zugehöriger Inhalt

- Erstellen eines privaten Endpunkts für Azure Data Explorer

- Erstellen eines verwalteten privaten Endpunkts für Azure Data Explorer

- So beschränken Sie den öffentlichen Zugriff auf Azure Data Explorer

- Einschränken des ausgehenden Zugriffs von Azure Data Explorer

- Verbinden eines Clusters hinter einem privaten Endpunkt mit einem Power BI-Dienst