Integrieren von Sicherheit in Ihre Strategie für die Cloudakzeptanz

Durch das Verschieben Ihrer Organisation in die Cloud wird die Sicherheit erheblich komplexer. Um in der Cloud erfolgreich zu sein, muss Ihre Sicherheitsstrategie moderne Herausforderungen erfüllen, die cloud computing inhärent sind. Bei der Einführung und dem Betrieb einer Cloud-Umgebung wird sicherheit in allen Facetten der Organisation zu einer notwendigen Überlegung. Es ist keine separate Funktion, die auf bestimmte Facets angewendet wird, wie es für Organisationen üblich ist, die lokale Technologieplattformen ausführen. Wenn Sie Ihre Strategie für die Cloudakzeptanz definieren, sollten Sie die empfehlungen in diesem Artikel berücksichtigen, um sicherzustellen, dass Sicherheit ein integraler Bestandteil der Strategie ist und in Ihren Cloud-Einführungsplan integriert wird, während Sie fortfahren.

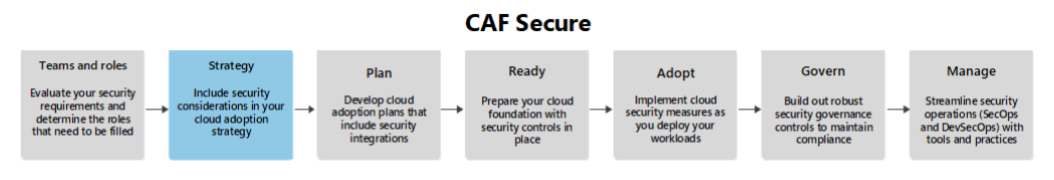

Dieser Artikel ist ein unterstützender Leitfaden zur Strategiemethodik . Es beschreibt Bereiche der Sicherheitsoptimierung, die Sie berücksichtigen sollten, während Sie diese Phase in Ihrer Reise durchlaufen.

Modernisierung des Sicherheitsstatus

Die Strategie der Modernisierung der Sicherheitslage umfasst nicht nur die Einführung neuer Technologien und neuer betrieblicher Praktiken. Es beinhaltet in der Regel auch eine Mentalitätsverschiebung in der gesamten Organisation. Möglicherweise müssen neue Teams und Rollen ausgefüllt werden, und vorhandene Teams und Rollen müssen möglicherweise in die Sicherheit einbezogen werden, sodass sie nicht angepasst sind. Diese Änderungen, die manchmal monumental für Organisationen sein können, können die Quelle von Stress und internen Konflikten sein, daher ist es wichtig, gesunde, ehrliche und schuldfreie Kommunikation in der gesamten Organisation während des Einführungsprozesses zu fördern.

Eine umfassende Übersicht über diese Überlegungen finden Sie im Leitfaden zur Definition einer Sicherheitsstrategie .

Einführung von Zero Trust als Strategie

Die Einführung von Zero Trust als Strategie hilft Ihnen, Ihre Cloud-Reise mit einem modernen Ansatz für sicherheit zu beginnen. Der Zero Trust-Ansatz basiert auf drei Prinzipien:

Explizit überprüfen. Authentifizieren und autorisieren Sie immer basierend auf allen verfügbaren Datenpunkten.

Verwenden Sie die geringsten Rechte. Beschränken Sie den Benutzerzugriff mit Just-In-Time- und Just-Enough-Access (JIT/JEA), risikobasierten adaptiven Richtlinien und Datenschutz.

Von Sicherheitsverletzungen ausgehen. Minimieren des Auswirkungsgrads und des Segmentzugriffs. Überprüfen Sie die End-to-End-Verschlüsselung, und verwenden Sie Analysen, um Einblicke in Aktivitäten im Zusammenhang mit Ihren Systemen zu erhalten, bedrohungserkennung zu fördern und Abwehrmaßnahmen zu verbessern.

Wenn Sie diese Prinzipien im gesamten Cloud-Einführungsprozess anwenden, kann die Transformation in moderne Sicherheit eine reibungslosere Erfahrung für die gesamte Organisation sein.

Microsoft bietet einen Zero Trust-basierten Sicherheitsmodernisierungs-Blueprint , den Organisationen als Leitfaden verwenden können. Weitere Informationen finden Sie in der Definitionsstrategiephase für Strategieempfehlungen.

Definieren einer Strategie für die Bereitschaft und Reaktion auf Vorfälle

Richten Sie eine klare Vision und klar definierte, spezifische Ziele für die Cloudsicherheitsbereitschaft ein. Konzentrieren Sie sich auf die Schaffung von Sicherheitskapazitäten und die Entwicklung von Sicherheitskompetenzen. Richten Sie Ihre Vorfallbereitschafts- und Reaktionsstrategie an die gesamte Geschäftsstrategie aus, um sicherzustellen, dass die Geschäftsstrategie nicht durch Sicherheit behindert wird. Verstehen Sie die geschäftlichen Anforderungen für Zuverlässigkeit und Leistung, um sicherzustellen, dass Ihre Strategie diese Anforderungen erfüllen kann, während Sie die erforderliche Technologiegrundlegung für die Vorbereitung und Reaktion auf Vorfälle erstellen.

Definieren einer Strategie zur Vertraulichkeit

Wenn Sie eine Strategie für die Einführung der Vertraulichkeit in einer Unternehmenscloudumgebung definieren, müssen Sie mehrere wichtige Punkte berücksichtigen:

Priorisieren sie Datenschutz und Datenschutz. Legen Sie klare Geschäftsziele fest, die die Bedeutung des Datenschutzes und des Schutzes hervorheben. Zu diesen Zielen gehören die Einhaltung relevanter Vorschriften wie DSGVO, HIPAA und Branchenstandards.

Planen sie eine Risikomanagementstrategie. Identifizieren und bewerten Sie potenzielle Risiken für die Vertraulichkeit von Daten, und entwickeln Sie Strategien, um diese Risiken zu mindern.

Entwickeln Sie eine Dlp-Strategie (Data Loss Protection). DLP ist eine Reihe von Tools und Prozessen, mit denen sichergestellt wird, dass vertrauliche Daten nicht verloren gegangen, missbraucht oder von nicht autorisierten Benutzern darauf zugegriffen werden. Im Hinblick auf den Grundsatz der Vertraulichkeit müssen klare Datenschutzziele definiert und ein Rahmen für die Implementierung robuster Verschlüsselungs- und Zugriffskontrollen festgelegt werden. Während der Strategiephase ist DLP in die allgemeine Sicherheitsvision integriert, um sicherzustellen, dass vertrauliche Daten vor unbefugtem Zugriff geschützt sind.

Definieren einer Strategie für Integrität

Die Aufrechterhaltung von Daten und Systemintegrität erfordert viele der gleichen Strategien wie für die Vertraulichkeit vorgeschlagen, z. B. gut gestaltete Datenschutzkontrollen und Risikomanagement. Diese Strategien sollten durch zusätzliche Überlegungen zur Daten- und Systemintegrität ergänzt werden:

Priorisieren Sie Daten und Systemintegrität. Die Aufrechterhaltung von Daten und Systemintegrität sollte ein wichtiger Zehner in den Geschäftsanforderungen und -zielen sein. Priorisieren Sie zu diesem Zweck Sicherheitskontrollen und Betriebspraktiken, die ein hohes Maß an Integrität unterstützen. Verwenden Sie insbesondere die Automatisierung durch Tools für so viel Daten- und Systemintegritätsverwaltung wie praktisch. Automatisierung kann für viele Funktionen verwendet werden, die sich auf integritätsbezogene Funktionen beziehen, z. B.:

Richtlinienverwaltung.

Datenklassifizierung und -verwaltung.

Infrastrukturbereitstellungen und Updateverwaltung.

Definieren einer Strategie für die Verfügbarkeit

Wenn Sie Überlegungen zur Verfügbarkeit in Ihrer Strategie für die Cloudakzeptanz berücksichtigen, können Sie sicherstellen, dass Sie bereit sind, eine zuverlässige und robuste Cloud-Umgebung zu implementieren, und dass Sie sich darauf verlassen können, Ihre Geschäftlichen Anforderungen in Bezug auf die Verfügbarkeit zu erfüllen.

Verfügbarkeitsanforderungen und Ziele erstrecken sich über den gesamten Cloudbereich, einschließlich aller Geschäftsfunktionen und Workloads und der zugrunde liegenden Cloudplattform. Stellen Sie sicher, dass Sie bei der Entwicklung Ihrer Strategie für die Cloudakzeptanz mit hohen Zielen beginnen, um die Kritischität verschiedener Aspekte Ihrer Cloud-Umgebung zu bestimmen, und beginnen Sie mit Diskussionen zwischen den Projektbeteiligten darüber, was das richtige Verfügbarkeitsniveau sein muss, während Sie gleichzeitig kosten- und leistungsanforderungen und -ziele ausgleichen. Mit diesem Ansatz können Sie Ihre Pläne für die Cloudakzeptanz strukturieren, sodass Sie an definierten Zielen arbeiten können, während Sie mit den nächsten Phasen ihrer Cloudakzeptanz-Reise fortfahren und die Voraussetzungen für entsprechend angepasste Designs und Standards schaffen.

Definieren einer Strategie zur Erhaltung des Sicherheitsstatus

Der Weg zu einem modernen, robusten Sicherheitsstatus endet nicht mit der anfänglichen Implementierung. Um mit neuen Bedrohungen schritt zu halten, müssen Sie Ihre Sicherheitspraktiken kontinuierlich überprüfen und verfeinern und gleichzeitig strenge Einhaltung von Standards einhalten. Die Erhaltung der Sicherheit ist ein fortlaufender Aufwand für den täglichen Betrieb, der den Erwartungen entspricht, die Ihre Organisation für sich selbst festgelegt hat, während sie sich auf neue Bedrohungen und technologische Veränderungen vorbereiten. Die Annahme dieses Grundsatzes kodifiziert Ihren kontinuierlichen Verbesserungsansatz. Es bietet Sicherheitsteams Leitstandards für die Aufrechterhaltung von wachsamen Sicherheitspraktiken und gibt den Beteiligten Vertrauen, dass Sicherheit ein Eckpfeiler der Cloud-Einführungsreise bleibt.

Wenn Sie eine Erhaltungsstrategie entwickeln, konzentrieren Sie sich darauf, zu lernen, wie Ihre allgemeine Sicherheitsstrategie in der realen Welt funktioniert, und auf die Anwendung von Lektionen, um sie kontinuierlich weiterzuentwickeln. Eine Erhaltungsstrategie sollte langfristige Geschäftsziele enthalten, um sicherzustellen, dass langfristige Sicherheitsziele ausgerichtet sind. Wenn diese Ziele berücksichtigt werden, definiert die Erhaltungsstrategie, wie sich der Sicherheitsstatus weiterentwickeln muss, um in Einklang zu bleiben.

Beispielstrategie

Ihre Organisation sollte Ihre Strategie für die Cloudakzeptanz so entwickeln, dass sie für die Organisation am besten geeignet ist. Das folgende Beispiel zeigt, wie Sie die in diesem Artikel angebotenen Anleitungen in ein narratives Artefakt integrieren können, z. B. ein Word-Dokument.

Beweggründe

Die Motivation für den Wechsel in die Cloud besteht darin, unsere Branchenarbeitsauslastung zu modernisieren und die Weltweite Cloudinfrastruktur von Microsoft zu nutzen, um effizient auf den ganzen Globus zu skalieren, während unsere Kundenbasis wächst.

Überlegungen zu Unternehmen:

- Board- und Senior Leadership Buy-In. Wir müssen dem Board eine Zusammenfassung unseres Cloud-Einführungsplans mit finanziellen Projektionen zur Genehmigung vorlegen. Die Zusammenfassung der Geschäftsleitung muss von der Geschäftsleitung gemeinsam entwickelt werden, um sicherzustellen, dass sich das Führungsteam über den allgemeinen Plan einig ist.

Sicherheitsüberlegungen:

- Technische Bereitschaft: Unsere IT- und Sicherheitsteams benötigen ein Upskilling, um unseren Migrationsplan erfolgreich zu definieren. Möglicherweise müssen wir neue Teams und Rollen hinzufügen, während wir uns darauf vorbereiten, in die Cloud zu wechseln.

Geschäftsergebnis: Globale Reichweite

Wir arbeiten derzeit nur in Nordamerika. Unser fünfjähriger Plan besteht darin, in Europa und Asien zu expandieren. Die Nutzung der globalen Microsoft Azure-Cloud ermöglicht es uns, die notwendige Infrastruktur zu entwickeln, um unsere BRANCHENanwendung in Europa und Asien effizient bereitzustellen.

Geschäftsinhaber: COO

Technischer Eigentümer: CTO

Sicherheitsbesitzer: CISO

Überlegungen zu Unternehmen:

- Budgetprognose. Im Rahmen der Entwicklung unseres Cloudmigrationsplans müssen IT, Sicherheit und Vertrieb Budgetprognosemodelle mit der Finanzabteilung gemeinsam entwickeln, um sicherzustellen, dass die Beteiligten die potenziellen Kosten für den Ausbau in Europa und Asien verstehen.

Sicherheitsüberlegungen:

Erhöhte Angriffsflächen. Die Expansion auf der ganzen Welt wird unsere Angriffsflächen erheblich erhöhen, indem öffentlich zugängliche Systeme in mehreren Regionen platziert werden. Wir müssen unsere Sicherheitslage schnell modernisieren. Wir folgen den Zero Trust-Richtlinien , um sicherzustellen, dass wir bewährte Methoden befolgen.

Cloudorientierte Bedrohungen. Unser Wechsel in die Cloud führt zu neuen Bedrohungen, denen wir nicht ausgesetzt sind. Diese Bedrohungen sind nicht auf böswillige Angriffe auf unsere Systeme beschränkt. Der Cloudanbieter ist auch ein wichtiges Ziel für Bedrohungen, und Vorfälle, die sich auf den Anbieter auswirken, können nachgelagerte Auswirkungen auf unsere Systeme oder unser Unternehmen haben. Wir müssen unsere Vorfallbereitschafts- und Reaktionsprozesse überprüfen und notwendige Verbesserungen im Rahmen unseres Plans integrieren.

Geschäftsergebnis: Dateninnovation

Da unsere globale Expansion voranschreitet, wird unser Datenbestand exponentiell wachsen. Die Verarbeitung dieser Daten ist nicht nachhaltig, es sei denn, wir übernehmen Cloud-Skalierungsdaten und Analysetechnologien.

Geschäftsinhaber: CEO

Technischer Eigentümer: CTO

Sicherheitsbesitzer: CISO

Überlegungen zu Unternehmen:

- Lokale Complianceanforderungen. Wir müssen mit Experten an lokalen Compliance-Vorschriften zusammenarbeiten, um sicherzustellen, dass das Unternehmen bereit ist, die technischen Teams bei der Aufrechterhaltung der Compliance zu unterstützen. Dies kann dazu führen, dass Geschäftseinheiten in bestimmten Regionen eingerichtet oder souveräne Clouds in Ländern wie Deutschland und China verwendet werden.

Sicherheitsüberlegungen:

Datenvertraulichkeit und Integrität im Großen und Umfang. Wir müssen unsere Vertraulichkeits - und Integritätsstrategien und - mechanismen überprüfen und verbessern, um sicherzustellen, dass wir, wenn wir neue Technologien einführen und in neue Regionen wechseln, unsere Daten oder die Daten unserer Kunden nicht in Gefahr von Korruption, Verletzung oder Verlust setzen und dass wir gesetzlichen Rahmenbedingungen standardmäßig entsprechen.

Zero Trust-Zugriffs- und Autorisierungsstrategie. Wir müssen den Zero Trust-Ansatz einführen, um sicherzustellen, dass unsere Zugriffs- und Autorisierungsstrategie moderne bewährte Methoden erfüllt und verwaltbar ist, während wir global expandieren.

Geschäftsergebnis: Leistung und Zuverlässigkeit

Während wir auf der ganzen Welt expandieren, muss unsere LOB-Workload die hohe Verfügbarkeit von Leistungs- und Null-Ausfallzeiten gewährleisten, auf die unsere Kunden angewiesen sind.

Geschäftsinhaber: COO

Technischer Eigentümer: CTO

Sicherheitsbesitzer: CISO

Überlegungen zu Unternehmen:

- Wartung der Leistung und Zuverlässigkeit während der gesamten Migration. Unsere Kunden haben hohe Erwartungen an unsere Branchenanwendung. Wir können es uns nicht leisten, reputations- und finanzielle Schäden zu erleiden, wenn die Anwendung Ausfallzeiten oder einen längeren beeinträchtigten Dienst während der Migration in die Cloud erlebt. Wenn Sie unser Microsoft-Supportteam unterstützen, den Migrationsplan zu entwerfen und an der Migration beteiligt zu sein, werden die Risiken von Ausfallzeiten oder beeinträchtigtem Dienst minimiert.

Sicherheitsüberlegungen:

Wir müssen sichere Entwurfsmuster entwickeln, um sicherzustellen, dass wir identische Infrastrukturpakete effizient und sicher in jeder neuen Region bereitstellen können, in die wir expandieren. Unsere Verfügbarkeitsstrategie sollte die Kompromisse berücksichtigen, die wir vornehmen müssen, um sicherzustellen, dass die Sicherheit durch unsere Leistungsdesigns nicht beeinträchtigt wird und dass unsere Leistungsziele nicht von unseren Sicherheitsmaßnahmen betroffen sind.