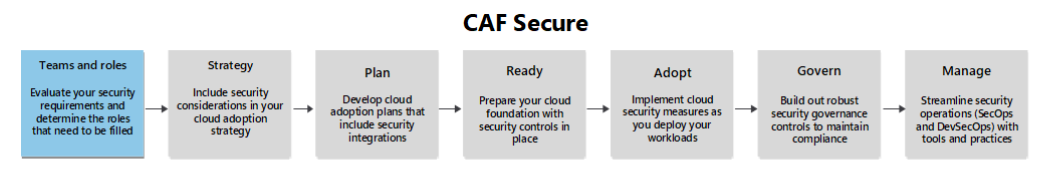

Sicherheitsteams, Rollen und Funktionen

In diesem Artikel werden die Sicherheitsrollen beschrieben, die für Cloudsicherheit und die Funktionen erforderlich sind, die sie im Zusammenhang mit der Cloudinfrastruktur und -plattformen ausführen. Diese Rollen helfen Ihnen, sicherzustellen, dass die Sicherheit Teil jeder Phase des Cloudlebenszyklus ist, von der Entwicklung bis hin zu Vorgängen und einer kontinuierlichen Verbesserung.

Hinweis

Das Cloud Adoption Framework für Azure konzentriert sich auf Cloudinfrastruktur und -plattformen, die mehrere Workloads unterstützen. Sicherheitsleitfaden für einzelne Workloads finden Sie in den Sicherheitsrichtlinien im Azure Well-Architected Framework.

Je nach Größe und anderen Faktoren Ihrer Organisation werden die in diesem Artikel beschriebenen Rollen und Funktionen möglicherweise von Personen erfüllt, die mehrere Funktionen (Rollen) statt von einer einzelnen Person oder einem Team ausführen. Unternehmen und große Organisationen neigen dazu, größere Teams mit spezielleren Rollen zu haben, während kleinere Organisationen dazu neigen, mehrere Rollen und Funktionen unter einer kleineren Anzahl von Personen zu konsolidieren. Die spezifischen Sicherheitsaufgaben variieren auch je nach den technischen Plattformen und Diensten, die die Organisation verwendet.

Einige Sicherheitsaufgaben werden direkt von Technologie- und Cloudteams ausgeführt. Andere können von spezialisierten Sicherheitsteams durchgeführt werden, die zusammenarbeiten mit den Technologieteams. Unabhängig von der Größe und Struktur Ihrer Organisation müssen die Beteiligten über ein klares Verständnis der Sicherheitsaufträge verfügen, die durchgeführt werden müssen. Jeder muss sich auch den geschäftlichen Anforderungen und der Sicherheitsrisikotoleranz der Organisation bewusst sein, damit sie gute Entscheidungen zu Clouddiensten treffen können, die die Sicherheit als eine wichtige Anforderung berücksichtigen und ausgleichen.

Verwenden Sie die Anleitungen in diesem Artikel, um bestimmte Funktionen zu verstehen, die Teams und Rollen ausführen und wie verschiedene Teams interagieren, um die gesamte Anzahl einer Cloudsicherheitsorganisation abzudecken.

Transformation von Sicherheitsrollen

Sicherheitsarchitektur, Engineering und Betriebsrollen durchlaufen eine erhebliche Transformation ihrer Verantwortlichkeiten und Prozesse. (Diese Transformation ähnelt der cloudgesteuerten Transformation von Infrastruktur- und Plattformrollen.) Diese Sicherheitsrollentransformation wurde durch mehrere Faktoren gesteuert:

Da Sicherheitstools zunehmend SaaS-basiert werden, ist es weniger erforderlich, Sicherheitstoolinfrastrukturen zu entwerfen, zu implementieren, zu testen und zu betreiben. Diese Rollen müssen weiterhin den vollständigen Lebenszyklus der Konfiguration von Clouddiensten und -lösungen (einschließlich kontinuierlicher Verbesserung) unterstützen, um sicherzustellen, dass sie den Sicherheitsanforderungen entsprechen.

Die Anerkennung, dass Sicherheit die Aufgabe aller ist, ist die Förderung eines kooperativeren und ausgereifteren Ansatzes, mit dem Sicherheits- und Technologieteams zusammenarbeiten können:

Technische Entwicklungsteams sind dafür verantwortlich, sicherzustellen, dass Sicherheitsmaßnahmen effektiv auf ihre Workloads angewendet werden. Diese Änderung erhöht die Notwendigkeit von Kontext und Fachwissen von Sicherheitsteams, wie diese Verpflichtungen effektiv und effizient erfüllt werden können.

Sicherheitsteams wechseln von einer (leicht widerstrittigen) Qualitätskontrollrolle zu einer Rolle, die technische Teams ermöglicht: den sicheren Weg zum einfachsten Weg zu machen. Sicherheitsteams reduzieren Reibung und Barrieren mithilfe von Automatisierung, Dokumentation, Schulung und anderen Strategien.

Sicherheitsteams erweitern zunehmend ihre Fähigkeiten, um Sicherheitsprobleme über mehrere Technologien und Systeme hinweg zu betrachten. Sie adressieren den vollständigen Lebenszyklus des Angreifers, anstatt sich auf enge technische Bereiche zu konzentrieren (z. B. Netzwerksicherheit, Endpunktsicherheit, Anwendungssicherheit und Cloudsicherheit). Die Tatsache, dass Cloudplattformen unterschiedliche Technologien eng miteinander integrieren, verstärkt diese Qualifikationsentwicklung.

Die erhöhte Änderungsrate von Technologie- und Sicherheitsclouddiensten erfordert, dass Sicherheitsprozesse kontinuierlich aktualisiert werden, um das Risiko effektiv zu synchronisieren und zu verwalten.

Sicherheitsbedrohungen umgehen jetzt zuverlässig netzwerkbasierte Sicherheitskontrollen, sodass Sicherheitsteams einen Zero Trust-Ansatz einführen müssen, der Identität, Anwendungssicherheit, Endpunktsicherheit, Cloudsicherheit, CI/CD, Benutzerschulung und andere Steuerelemente umfasst.

Die Einführung von DevOps/DevSecOps-Prozessen erfordert, dass Sicherheitsrollen agiler sind, um die Sicherheit nativ in den resultierenden beschleunigten Lebenszyklus der Lösungsentwicklung zu integrieren.

Übersicht über Rollen und Teams

In den folgenden Abschnitten finden Sie Anleitungen dazu, welche Teams und Rollen in der Regel wichtige Cloudsicherheitsfunktionen ausführen (wenn diese Funktionen in der Organisation vorhanden sind). Sie sollten Ihren vorhandenen Ansatz zuordnen, nach Lücken suchen und bewerten, ob Ihre Organisation diese Lücken beheben kann und sollte.

Zu den Rollen, die Sicherheitsaufgaben ausführen, gehören die folgenden Rollen.

Clouddienstanbieter

Infrastruktur-/Plattformteams (Architektur, Technik und Betrieb)

Sicherheitsarchitektur, Engineering- und Haltungsverwaltungsteams:

Sicherheitsarchitekten und Ingenieure (Datensicherheit, Identitäts- und Zugriffsverwaltung (IAM), Netzwerksicherheit, Server und Containersicherheit, Anwendungssicherheit und DevSecOps

Softwaresicherheitstechniker (Anwendungssicherheit)

Haltungsverwaltung (Sicherheitsrisikomanagement/ Angriffsflächenmanagement)

Sicherheitsvorgänge (SecOps/SOC):

Triage-Analysten (Stufe 1)

Untersuchungsanalysten (Stufe 2)

Bedrohungssuche

Bedrohungsanalyse

Erkennungstechnik

Sicherheitsgovernance, Risiko und Compliance (GRC)

Sicherheitsschulung und -bewusstsein

Es ist wichtig, sicherzustellen, dass jeder seine Rolle in der Sicherheit versteht und wie man mit anderen Teams zusammenarbeitet. Sie können dieses Ziel erreichen, indem Sie teamübergreifende Sicherheitsprozesse und ein Modell für gemeinsame Verantwortung für Ihre technischen Teams dokumentieren. Auf diese Weise können Sie Risiken und Verschwendung von Deckungslücken und überlappenden Bemühungen vermeiden. Es hilft Ihnen auch, häufige Fehler (Antipattern) zu vermeiden, z. B. Teams, die schwache Authentifizierung und Kryptografielösungen auswählen oder sogar versuchen, eigene zu erstellen.

Hinweis

Ein Modell der gemeinsamen Verantwortung ähnelt einem Modell für verantwortungsvolle, rechenschaftsfähige, konsultierte, informierte (RACI)-Modelle. Das Modell der gemeinsamen Verantwortung trägt dazu bei, einen gemeinsamen Ansatz zu veranschaulichen, wer Entscheidungen trifft und welche Teams tun müssen, um für bestimmte Elemente und Ergebnisse zusammenzuarbeiten.

Clouddienstanbieter

Clouddienstanbieter sind effektiv virtuelle Teammitglieder, die Sicherheitsfunktionen und -funktionen für die zugrunde liegende Cloudplattform bereitstellen. Einige Cloudanbieter bieten auch Sicherheitsfeatures und -funktionen, mit denen Ihre Teams Ihren Sicherheitsstatus und Vorfälle verwalten können. Weitere Informationen dazu, welche Clouddiensteanbieter ausführen, finden Sie im Modell für gemeinsame Cloud-Verantwortung.

Viele Clouddienstanbieter stellen auf Anfrage oder über ein Portal wie das Microsoft-Dienstvertrauensportal Informationen zu ihren Sicherheitspraktiken und Kontrollen bereit.

Infrastruktur-/Plattformteams (Architektur, Technik und Betrieb)

Infrastruktur-/Plattformarchitektur, Engineering- und Operationsteams implementieren und integrieren Cloudsicherheits-, Datenschutz- und Compliance-Kontrollen in den Cloudinfrastruktur- und Plattformumgebungen (über Server, Container, Netzwerk, Identität und andere technische Komponenten).

Die Entwicklungs- und Betriebsrollen können sich hauptsächlich auf Cloud- oder kontinuierliche Integrations- und Kontinuierliche Bereitstellungssysteme (CI/CD) konzentrieren, oder sie können über eine vielzahl von Cloud-, CI/CD-, lokalen und anderen Infrastrukturen und Plattformen hinweg arbeiten.

Diese Teams sind dafür verantwortlich, alle Verfügbarkeit, Skalierbarkeit, Sicherheit, Datenschutz und andere Anforderungen für die Clouddienste der Organisation zu erfüllen, die Geschäftsworkloads hosten. Sie arbeiten gemeinsam mit Sicherheits-, Risiko-, Compliance- und Datenschutzexperten zusammen, um Ergebnisse zu erzielen, die all diese Anforderungen kombinieren und ausgleichen.

Sicherheitsarchitektur, Engineering und Haltungsverwaltungsteams

Sicherheitsteams arbeiten mit Infrastruktur- und Plattformrollen (und anderen) zusammen, um Sicherheitsstrategie, Richtlinie und Standards in umsetzbare Architekturen, Lösungen und Entwurfsmuster zu übersetzen. Diese Teams konzentrieren sich auf die Aktivierung des Sicherheitserfolgs von Cloudteams, indem sie die Sicherheit der Infrastruktur und der Prozesse und Tools, die zur Verwaltung verwendet werden, bewerten und beeinflussen. Im Folgenden sind einige der allgemeinen Aufgaben aufgeführt, die von Sicherheitsteams für die Infrastruktur ausgeführt werden:

Sicherheitsarchitekten und Ingenieure passen Sicherheitsrichtlinien, Standards und Richtlinien für Cloudumgebungen an, um Steuerelemente in Partnerschaft mit ihren Infrastruktur-/Plattform-Gegenstücken zu entwerfen und zu implementieren. Sicherheitsarchitekten und Ingenieure unterstützen eine breite Palette von Elementen, darunter:

Mandanten/Abonnements. Sicherheitsarchitekten und -ingenieure arbeiten mit Infrastrukturarchitekten und Ingenieuren zusammen und greifen auf Architekten (Identität, Netzwerk, App und andere) zu, um Sicherheitskonfigurationen für Cloudmandanten, Abonnements und Konten über Cloudanbieter hinweg einzurichten (die von Sicherheitsstatusverwaltungsteams überwacht werden).

IAM. Access-Architekten (Identität, Netzwerk, App und andere) arbeiten mit Identitätsingenieuren und Infrastruktur -/Plattformteams zusammen, um Zugriffsverwaltungslösungen zu entwerfen, zu implementieren und zu betreiben. Diese Lösungen schützen vor nicht autorisierter Verwendung der Unternehmensressourcen der Organisation und ermöglichen autorisierten Benutzern den einfachen und sicheren Zugriff auf Organisationsressourcen. Diese Teams arbeiten an Lösungen wie Identitätsverzeichnissen und SSO-Lösungen (Single Sign-On), kennwortlose und mehrstufige Authentifizierung (MFA), risikobasierte Lösungen für bedingten Zugriff, Workloadidentitäten, Privileged Identity/Access Management (PIM/PAM), Cloudinfrastruktur und Berechtigungsverwaltung (CIEM) und vieles mehr. Diese Teams arbeiten auch mit Netzwerkingenieuren und -vorgängen zusammen, um Lösungen für Sicherheitsdienste (Security Service Edge, SSE) zu entwerfen, zu implementieren und zu betreiben. Workloadteams können diese Funktionen nutzen, um einen nahtlosen und sichereren Zugriff auf einzelne Arbeitslasten und Anwendungskomponenten zu ermöglichen.

Datensicherheit. Sicherheitsarchitekten und -ingenieure arbeiten mit Daten- und KI-Architekten und Ingenieuren zusammen, um Infrastruktur-/Plattformteams dabei zu helfen, grundlegende Datensicherheitsfunktionen für alle Daten und erweiterten Funktionen einzurichten, die zum Klassifizieren und Schützen von Daten in einzelnen Arbeitslasten verwendet werden können. Weitere Informationen zur grundlegenden Datensicherheit finden Sie im Microsoft Security Data Protection-Benchmark. Weitere Informationen zum Schutz von Daten in einzelnen Arbeitslasten finden Sie in der Anleitung zu Well-Architected Framework.

Netzwerksicherheit. Sicherheitsarchitekten und -ingenieure arbeiten mit Netzwerkarchitekten und Ingenieuren zusammen, um Infrastruktur-/Plattformteams dabei zu helfen, grundlegende Netzwerksicherheitsfunktionen wie Konnektivität zur Cloud (private/leased Lines), Remotezugriffsstrategien und -lösungen, Eingangs- und Ausgangsfirewalls, Webanwendungsfirewalls (WAFs) und Netzwerksegmentierung einzurichten. Diese Teams arbeiten auch mit Identitätsarchitekten, Ingenieuren und Vorgängen zusammen, um SSE-Lösungen zu entwerfen, zu implementieren und zu betreiben. Workloadteams können diese Funktionen nutzen, um diskreten Schutz oder Isolation einzelner Workload- und Anwendungskomponenten bereitzustellen.

Server und Containersicherheit. Sicherheitsarchitekten und Ingenieure arbeiten mit Infrastrukturarchitekten und Ingenieuren zusammen, um Infrastruktur-/Plattformteams dabei zu unterstützen, grundlegende Sicherheitsfunktionen für Server, virtuelle Maschinen (VMs), Container, Orchestrierung/Management, CI/CD und zugehörige Systeme einzurichten. Diese Teams richten Ermittlungs- und Bestandsprozesse, Sicherheitsbasisplan-/Benchmarkkonfigurationen, Wartungs- und Patchingprozesse, Zulassungsliste für ausführbare Binärdateien, Vorlagenimages, Verwaltungsprozesse und vieles mehr ein. Workloadteams können diese grundlegenden Infrastrukturfunktionen auch nutzen, um Sicherheit für Server und Container für einzelne Workload- und Anwendungskomponenten bereitzustellen.

Grundlagen der Softwaresicherheit (für Anwendungssicherheit und DevSecOps). Sicherheitsarchitekten und Ingenieure arbeiten mit Softwaresicherheitstechnikern zusammen, um Infrastruktur-/Plattformteams bei der Einrichtung von Anwendungssicherheitsfunktionen zu unterstützen, die von einzelnen Arbeitslasten, Codescans, Softwareabrechnungstools (SBOM) Tools, WAFs und Anwendungsscans verwendet werden können. Weitere Informationen zum Einrichten eines Sicherheitsentwicklungslebenszyklus (SDL) finden Sie unter DevSecOps-Steuerelemente . Weitere Informationen dazu, wie Workloadteams diese Funktionen verwenden, finden Sie in der Anleitung zur Sicherheitsentwicklung im Well-Architected Framework.

Softwaresicherheitstechniker bewerten Code, Skripts und andere automatisierte Logik, die zum Verwalten der Infrastruktur verwendet wird, einschließlich Infrastruktur als Code (IaC), CI/CD-Workflows und anderen benutzerdefinierten Tools oder Anwendungen. Diese Ingenieure sollten beauftragt werden, formalen Code in kompilierten Anwendungen, Skripts, Konfigurationen von Automatisierungsplattformen und jeder anderen Form von ausführbarem Code oder Skript zu schützen, mit denen Angreifer den Betrieb des Systems manipulieren können. Diese Auswertung kann dazu führen, dass einfach eine Bedrohungsmodellanalyse eines Systems durchgeführt wird, oder es kann sich um Codeüberprüfungs- und Sicherheitsüberprüfungstools handeln. Weitere Informationen zum Einrichten eines SDL finden Sie in den SDL-Vorgehensweisen .

Die Haltungsverwaltung (Sicherheitsrisikomanagement/ Angriffsfläche-Management) ist das operative Sicherheitsteam, das sich auf die Sicherheitsaktivierung für technische Betriebsteams konzentriert. Die Haltungsverwaltung hilft diesen Teams, Steuerelemente zu priorisieren und zu implementieren, um Angriffstechniken zu blockieren oder zu mindern. Haltungsverwaltungsteams arbeiten in allen technischen Betriebsteams (einschließlich Cloudteams) und dienen häufig als primäres Mittel zum Verständnis von Sicherheitsanforderungen, Complianceanforderungen und Governanceprozessen.

Das Haltungsmanagement dient häufig als Zentrum von Exzellenz (CoE) für Sicherheitsinfrastrukturteams, ähnlich wie Softwareentwickler häufig als Sicherheits-CoE für Anwendungsentwicklungsteams dienen. Typische Aufgaben für diese Teams umfassen Folgendes.

Überwachen sie den Sicherheitsstatus. Überwachen Sie alle technischen Systeme mithilfe von Haltungsverwaltungstools wie Microsoft Security Exposure Management, Microsoft Entra Permissions Management, Nicht-Microsoft-Sicherheitsrisiken und EASM-Tools (External Attack Surface Management) und CIEM-Tools sowie benutzerdefinierten Sicherheitsstatustools und Dashboards. Darüber hinaus führt die Haltungsverwaltung Analysen durch, um Einblicke zu liefern:

Antizipieren sehr wahrscheinlicher und schädlicher Angriffspfade. Angreifer "denken in Diagrammen" und suchen Pfade zu geschäftskritischen Systemen, indem sie mehrere Ressourcen und Sicherheitsrisiken über verschiedene Systeme hinweg verketten (z. B. Kompromittierung von Benutzerendpunkten, dann das Hash-/Ticket zum Erfassen von Administratoranmeldeinformationen und anschließenden Zugriff auf die geschäftskritischen Daten). Haltungsverwaltungsteams arbeiten mit Sicherheitsarchitekten und Ingenieuren zusammen, um diese versteckten Risiken zu ermitteln und zu mindern, die nicht immer in technischen Listen und Berichten angezeigt werden.

Durchführung von Sicherheitsbewertungen zur Überprüfung von Systemkonfigurationen und betrieblichen Prozessen, um tiefere Kenntnisse und Erkenntnisse über die technischen Daten aus Sicherheitslagetools hinaus zu gewinnen. Diese Bewertungen können formell in Form von informellen Ermittlungsunterhaltungen oder formalen Übungen zur Bedrohungsmodellierung verwendet werden.

Unterstützen Sie die Priorisierung. Helfen Sie technischen Teams dabei, ihre Ressourcen proaktiv zu überwachen und die Sicherheitsarbeit zu priorisieren. Das Haltungsmanagement trägt dazu bei, die Risikominderung in den Kontext zu bringen, indem neben den Sicherheitscomplianceanforderungen auch Sicherheitsrisikoauswirkungen (informiert durch Erfahrung, Sicherheitsvorfälleberichte und andere Bedrohungsinformationen, Business Intelligence und andere Quellen) berücksichtigt werden.

Trainieren, Mentoren und Champion. Erhöhen Sie das Sicherheitswissen und die Fähigkeiten technischer Entwicklungsteams durch Schulungen, Mentoren von Einzelpersonen und informellen Wissenstransfer. Rollen des Haltungsmanagements können auch mit organisationsweiten Bereitschafts-/ Schulungs- und Sicherheitsschulungs- und Engagementrollen für formale Sicherheitsschulungen und die Einrichtung von Sicherheit in technischen Teams zusammenarbeiten, die ihre Kollegen in Bezug auf Sicherheit evangelisieren und schulen.

Identifizieren Sie Lücken und setzen Sie sich für Korrekturen ein. Identifizieren Sie allgemeine Trends, Prozesslücken, Lücken mit Tools und andere Einblicke in Risiken und Abhilfemaßnahmen. Rollen des Haltungsmanagements arbeiten zusammen und kommunizieren mit Sicherheitsarchitekten und Ingenieuren, um Lösungen zu entwickeln, einen Fall für Finanzierungslösungen zu erstellen und bei der Einführung von Fixes zu unterstützen.

Koordinieren mit Sicherheitsvorgängen (SecOps). Unterstützen Sie technische Teams bei der Arbeit mit SecOps-Rollen wie Erkennungstechnik und Bedrohungssuche-Teams. Diese Kontinuität in allen operativen Rollen trägt dazu bei, sicherzustellen, dass Erkennungen ordnungsgemäß implementiert sind, Sicherheitsdaten für die Untersuchung von Vorfällen und bedrohungssuche verfügbar sind, Prozesse für die Zusammenarbeit und vieles mehr.

Stellen Sie Berichte bereit. Stellen Sie zeitnahe und genaue Berichte zu Sicherheitsvorfällen, Trends und Leistungsmetriken für die Geschäftsleitung und die Projektbeteiligten bereit, um Die Prozesse des Organisationsrisikos zu aktualisieren.

Haltungsverwaltungsteams entwickeln sich häufig aus vorhandenen Software-Sicherheitsrisikomanagement Rollen, um den vollständigen Satz von Funktions-, Konfigurations- und Betriebsrisikotypen zu beheben, die im Open Group Zero Trust Reference Model beschrieben werden. Jede Art von Sicherheitsanfälligkeit kann es nicht autorisierten Benutzern (einschließlich Angreifern) ermöglichen, die Kontrolle über Software oder Systeme zu übernehmen, sodass sie Schäden an Geschäftsressourcen verursachen können.

Funktionale Sicherheitsrisiken treten im Softwaredesign oder in der Implementierung auf. Sie können die unbefugte Kontrolle der betroffenen Software zulassen. Diese Sicherheitsrisiken können Fehler in Software sein, die Ihre eigenen Teams in kommerzieller oder Open-Source-Software entwickelt oder fehlerhaft sind (in der Regel von einer allgemeinen Sicherheitsrisiko- und Expositions-ID nachverfolgt).

Konfigurationsrisiken sind Fehlkonfigurationen von Systemen, die nicht autorisierten Zugriff auf Systemfunktionen ermöglichen. Diese Sicherheitsrisiken können während laufender Vorgänge eingeführt werden, auch als Konfigurationsabweichung bezeichnet. Sie können auch während der erstbereitstellung und Konfiguration von Software und Systemen oder durch schwache Sicherheitsstandardwerte eines Anbieters eingeführt werden. Einige häufige Beispiele sind folgende:

Verwaiste Objekte, die nicht autorisierten Zugriff auf Elemente wie DNS-Einträge und Gruppenmitgliedschaft ermöglichen.

Übermäßige Administrative Rollen oder Berechtigungen für Ressourcen.

Verwendung eines schwächeren Authentifizierungsprotokolls oder kryptografischer Algorithmus mit bekannten Sicherheitsproblemen.

Schwache Standardkonfigurationen oder Standard-Kennwörter.

Betriebsrisiken sind Schwachstellen bei Standardbetriebsprozessen und -praktiken, die unbefugten Zugriff oder die Kontrolle von Systemen ermöglichen. Beispiele:

Administratoren, die freigegebene Konten anstelle eigener einzelner Konten verwenden, um privilegierte Aufgaben auszuführen.

Verwendung von "Browse-up"-Konfigurationen , die Rechteerweiterungspfade erstellen, die von Angreifern missbraucht werden können. Diese Sicherheitsanfälligkeit tritt auf, wenn sich besonders privilegierte Administratorkonten bei Geräten und Arbeitsstationen mit niedrigerer Vertrauensebene (z. B. Standardbenutzerarbeitsstationen und benutzereigene Geräte) anmelden, manchmal über Sprungserver, die diese Risiken nicht effektiv mindern. Weitere Informationen finden Sie unter Schützen von Geräten mit privilegiertem Zugriff und privilegiertem Zugriff.

Security Operations (SecOps/SOC)

Das SecOps-Team wird manchmal als Security Operations Center (SOC) bezeichnet. Das SecOps-Team konzentriert sich auf das schnelle Auffinden und Entfernen des Angreiferzugriffs auf die Ressourcen der Organisation. Sie arbeiten in enger Partnerschaft mit Technologiebetriebs- und Ingenieurteams zusammen. SecOps-Rollen können in allen Technologien in der Organisation funktionieren, einschließlich herkömmlicher IT, Betriebstechnologie (OT) und Internet of Things (IoT). Im Folgenden sind die SecOps-Rollen aufgeführt, die am häufigsten mit Cloudteams interagieren:

TriageAnalysten (Stufe 1). Reagiert auf Vorfallerkennungen für bekannte Angriffstechniken und folgt dokumentierten Verfahren, um sie schnell aufzulösen (oder sie gegebenenfalls an Untersuchungsanalysten zu eskalieren). Je nach SecOps-Umfang und Reifegrad kann dies Erkennungen und Warnungen von E-Mails, Antischadsoftwarelösungen von Endpunkten, Clouddiensten, Netzwerkerkennungen oder anderen technischen Systemen umfassen.

Untersuchungsanalysten (Stufe 2). Reagiert auf Untersuchungen mit höheren Komplexitäts- und Vorfällen mit höherem Schweregrad, die mehr Erfahrung und Expertise erfordern (über gut dokumentierte Lösungsverfahren hinaus). Dieses Team untersucht in der Regel Angriffe, die von lebenden menschlichen Gegnern und Angriffen durchgeführt werden, die sich auf mehrere Systeme auswirken. Sie arbeitet in enger Partnerschaft mit Technologiebetriebs- und Ingenieurteams zusammen, um Vorfälle zu untersuchen und zu beheben.

Bedrohungssuche Sucht proaktiv nach versteckten Bedrohungen innerhalb des technischen Bereichs, die Standarderkennungsmechanismen umgangen haben. Diese Rolle verwendet erweiterte Analysen und hypothesengesteuerte Untersuchungen.

Threat Intelligence. Sammelt und verbreitet Informationen zu Angreifern und Bedrohungen für alle Beteiligten, einschließlich Unternehmen, Technologie und Sicherheit. Threat Intelligence-Teams führen Untersuchungen durch, teilen ihre Ergebnisse (formell oder informell) und verbreiten sie an verschiedene Projektbeteiligte, einschließlich des Cloudsicherheitsteams. Dieser Sicherheitskontext hilft diesen Teams, Clouddienste stabiler für Angriffe zu machen, da sie informationen zu realen Angriffen beim Entwerfen, Implementieren, Testen und Betrieb verwenden und kontinuierlich verbessern.

Erkennungstechnik. Erstellt benutzerdefinierte Angriffserkennungen und passt Angriffserkennungen an, die von Anbietern und der breiteren Community bereitgestellt werden. Diese benutzerdefinierten Angriffserkennungen ergänzen vom Anbieter bereitgestellte Erkennungen für häufige Angriffe, die häufig in erweiterten Erkennungs- und Reaktionstools (XDR) und einigen SIEM-Tools (Security Information and Event Management) zu finden sind. Erkennungstechniker arbeiten mit Cloud-Sicherheitsteams zusammen, um Möglichkeiten für das Entwerfen und Implementieren von Erkennungen, die daten zu identifizieren, die erforderlich sind, um sie zu unterstützen, und die Reaktions-/Wiederherstellungsverfahren für die Erkennungen.

Sicherheitsgovernance, Risiko und Compliance

Sicherheitsgovernance, Risiko und Compliance (GRC) ist eine Reihe miteinander verbundener Disziplinen, die die technische Arbeit von Sicherheitsteams mit organisatorischen Zielen und Erwartungen integrieren. Diese Rollen und Teams können eine Hybridlösung von zwei oder mehr Disziplinen sein oder diskrete Rollen sein. Cloudteams interagieren im Laufe des Lebenszyklus der Cloudtechnologie mit jeder dieser Disziplinen:

Die Governance-Disziplin ist eine grundlegende Funktion, die sich darauf konzentriert, sicherzustellen, dass die Organisation alle Aspekte der Sicherheit konsequent implementiert. Governanceteams konzentrieren sich auf Entscheidungsrechte (wer entscheidet, welche Entscheidungen getroffen werden) und Prozessframeworks, die Teams verbinden und leiten. Ohne effektive Governance kann eine Organisation mit allen richtigen Kontrollen, Richtlinien und Technologien immer noch von Angreifern verletzt werden, die Bereiche gefunden haben, in denen die beabsichtigten Verteidigungen überhaupt nicht gut, vollständig oder gar implementiert sind.

Die Disziplin des Risikomanagements konzentriert sich darauf, sicherzustellen, dass die Organisation risiken effektiv bewertet, verstehen und mindert. Risikomanagementrollen arbeiten mit vielen Teams in der gesamten Organisation zusammen, um eine klare Darstellung des Risikos der Organisation zu erstellen und auf dem laufenden zu halten. Da viele wichtige Geschäftsdienste auf Cloudinfrastruktur und -plattformen gehostet werden können, müssen Cloud- und Risikoteams zusammenarbeiten, um dieses Organisationsrisiko zu bewerten und zu verwalten. Darüber hinaus konzentriert sich die Lieferkettensicherheit auf Risiken im Zusammenhang mit externen Anbietern, Open Source-Komponenten und Partnern.

Die Compliancedisziplin stellt sicher, dass Systeme und Prozesse den gesetzlichen Anforderungen und internen Richtlinien entsprechen. Ohne diese Disziplin kann die Organisation risiken im Zusammenhang mit Nichtkonformität mit externen Verpflichtungen ausgesetzt sein (Geldbußen, Haftungsverluste, Umsatzverlust durch Unfähigkeit, in einigen Märkten zu arbeiten usw.). Complianceanforderungen können in der Regel nicht mit der Geschwindigkeit der Entwicklung des Angreifers schritthalten, sind aber dennoch eine wichtige Anforderungsquelle.

Alle drei Dieser Disziplinen arbeiten in allen Technologien und Systemen, um organisationsweite Ergebnisse in allen Teams voranzutreiben. Alle drei verlassen sich auch auf den Kontext, den sie voneinander erhalten, und profitieren erheblich von aktuellen High-Fidelity-Daten zu Bedrohungen, Unternehmen und der Technologieumgebung. Diese Disziplinen verlassen sich auch auf Architektur, um eine umsetzbare Vision auszudrücken, die implementiert und Sicherheitsbildung und -politik implementiert werden kann, um Regeln zu schaffen und Teams durch die vielen täglichen Entscheidungen zu leiten.

Cloud engineering and operation teams might work with posture management roles, compliance and audit teams, security architecture and engineering, or Chief Information Security Officer (CISO) roles on GRC topics.

Sicherheitsbildung und -richtlinie

Organisationen müssen sicherstellen, dass alle Rollen über grundlegende Sicherheitskompetenz verfügen und anleitungen dazu haben, was sie in Bezug auf Sicherheit tun und wie sie vorgehen müssen. Um dieses Ziel zu erreichen, benötigen Sie eine Kombination aus schriftlicher Richtlinie und Bildung. Die Ausbildung für Cloudteams kann informelle Mentoring durch Sicherheitsexperten sein, die direkt mit ihnen zusammenarbeiten, oder es kann ein formelles Programm mit dokumentiertem Lehrplan und designierten Sicherheitsexperten sein.

In einer größeren Organisation arbeiten Sicherheitsteams mit organisationsweiten Bereitschafts- und Sicherheitsschulungs - und Sicherheitsschulungs- und Engagementrollen für formale Sicherheitsschulungen und die Einrichtung von Sicherheitsexperten in technischen Teams, um ihre Kollegen zu Sicherheit zu evangelisieren und zu schulen.

Die Sicherheitsausbildung und -richtlinie müssen jeder Rolle helfen zu verstehen:

Warum. Zeigen Sie jeder Rolle an, warum sicherheit für sie und ihre Ziele im Kontext ihrer Rollenverantwortung wichtig ist. Wenn die Leute nicht klar verstehen, warum Sicherheit für sie wichtig ist, beurteilen sie sie als unwichtig und bewegen sich zu etwas anderem.

Was. Fassen Sie zusammen, welche Sicherheitsaufgaben sie in der Sprache ausführen müssen, die sie bereits verstehen. Wenn die Benutzer nicht wissen, was sie tun müssen, wird davon ausgegangen, dass die Sicherheit für sie nicht wichtig oder relevant ist und zu einem anderen Vorgang wechselt.

Wie. Stellen Sie sicher, dass jede Rolle klare Anweisungen zum Anwenden von Sicherheitsleitlinien in ihrer Rolle enthält. Wenn Personen nicht wissen, wie sie tatsächlich vorgehen können (z. B. Patchserver, Identifizieren, ob es sich bei einem Link um einen Phishinglink handelt, eine Nachricht ordnungsgemäß melden, Code überprüfen oder ein Bedrohungsmodell ausführen), schlagen sie fehl und fahren mit etwas anderem fort.

Beispielszenario: Typische Interoperabilität zwischen Teams

Wenn eine Organisation eine WAF bereitstellt und operationalisiert, müssen mehrere Sicherheitsteams zusammenarbeiten, um eine effektive Bereitstellung, Verwaltung und Integration in die vorhandene Sicherheitsinfrastruktur sicherzustellen. Hier erfahren Sie, wie die Interoperabilität zwischen Teams in einer Unternehmenssicherheitsorganisation aussehen kann:

- Planung und Entwurf

- Das Governanceteam identifiziert die Notwendigkeit einer verbesserten Webanwendungssicherheit und weist ein Budget für eine WAF zu.

- Der Netzwerksicherheitsarchitekt entwirft die WAF-Bereitstellungsstrategie, stellt sicher, dass sie nahtlos in vorhandene Sicherheitskontrollen integriert wird und sich an die Sicherheitsarchitektur der Organisation richtet.

- Implementierung

- Der Netzwerksicherheitstechniker stellt den WAF gemäß dem Entwurf des Architekten bereit, konfiguriert ihn zum Schutz der spezifischen Webanwendungen und ermöglicht die Überwachung.

- Der IAM-Techniker richtet Zugriffskontrollen ein und stellt sicher, dass nur autorisierte Mitarbeiter die WAF verwalten können.

- Überwachung und Verwaltung

- Das Haltungsverwaltungsteam enthält Anweisungen für das SOC zum Konfigurieren der Überwachung und Warnung für die WAF und zum Einrichten von Dashboards zum Nachverfolgen von WAF-Aktivitäten.

- Die Teams für Bedrohungserkennung und Erkennung helfen dabei, Reaktionspläne für Vorfälle zu entwickeln, die die WAF umfassen und Simulationen durchführen, um diese Pläne zu testen.

- Compliance- und Risikomanagement

- Der Compliance- und Risikomanagementbeauftragte überprüft die WAF-Bereitstellung, um sicherzustellen, dass sie regulatorische Anforderungen erfüllt und regelmäßige Prüfungen durchführt.

- Der Datenschutztechniker stellt sicher, dass die Protokollierungs- und Datenschutzmaßnahmen des WAF den Datenschutzbestimmungen entsprechen.

- Kontinuierliche Verbesserung und Schulung

- Der DevSecOps-Techniker integriert DIE WAF-Verwaltung in die CI/CD-Pipeline, um sicherzustellen, dass Updates und Konfigurationen automatisiert und konsistent sind.

- Der Sicherheitsschulungs- und Engagement-Spezialist entwickelt und liefert Schulungsprogramme, um sicherzustellen, dass alle relevanten Mitarbeiter verstehen, wie die WAF effektiv genutzt und verwaltet werden kann.

- Das Cloud-Governance-Teammitglied überprüft die WAF-Bereitstellungs- und Verwaltungsprozesse, um sicherzustellen, dass sie den Organisationsrichtlinien und -standards entsprechen.

Durch die effektive Zusammenarbeit stellen diese Rollen sicher, dass die WAF ordnungsgemäß bereitgestellt wird und auch kontinuierlich überwacht, verwaltet und verbessert wird, um die Webanwendungen der Organisation vor sich entwickelnden Bedrohungen zu schützen.