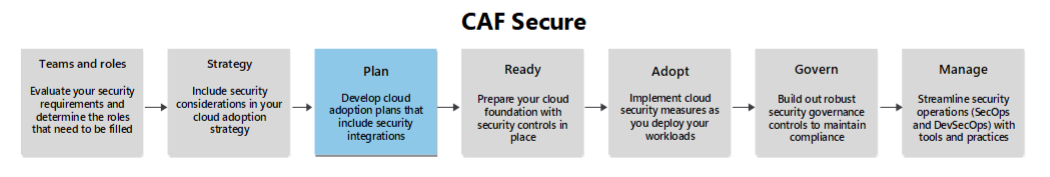

Planen einer sicheren Cloudakzeptanz

Die Entwicklung eines Cloud-Einführungsplans kann schwierig sein und oft viele technische Herausforderungen haben. Sie müssen jeden Schritt Ihres Cloudakzeptanzprozesses sorgfältig planen, insbesondere wenn Sie legacy-Workloads für die Cloudinfrastruktur aktualisieren. Um einen sicheren Cloud-Bereich von Grund auf zu erstellen, müssen Sie Sicherheitsüberlegungen in jede Phase Ihres Einführungsplans integrieren. Mit diesem Ansatz wird sichergestellt, dass Ihre neue Cloudumgebung von Anfang an sicher ist.

Wenn Sie Entscheidungen zu Ihrer Migration oder Implementierung treffen, entwerfen Sie die höchste Sicherheitsstrategieposition, die für Ihr Unternehmen machbar ist. Priorisieren Sie Sicherheit gegenüber Leistung und Kosteneffizienz, wenn Sie Ihre Designs starten. Dieser Ansatz stellt sicher, dass Sie keine Risiken einführen, die eine spätere Neugestaltung von Workloads erfordern könnten. Die in diesem Artikel aufgeführten Anleitungen können Ihnen bei der Entwicklung eines Cloud-Einführungsplans helfen, der über Sicherheit als grundlegendes Prinzip verfügt.

Dieser Artikel ist ein unterstützender Leitfaden für die Plan-Methodik . Es bietet Bereiche der Sicherheitsoptimierung, die Sie berücksichtigen können, während Sie sich in dieser Phase in Ihrer Reise bewegen.

Planen der Einführung von Landezonen

Verwenden Sie den Ansatz der Zielzone, um Ihre Grundlegendenelemente in der Cloud zu erstellen. Diese Empfehlung gilt speziell für Unternehmen und große Organisationen. Kleinere Organisationen und Start-ups profitieren möglicherweise nicht davon, diesen Ansatz zu Beginn ihrer Cloud-Reise zu übernehmen. Es ist jedoch wichtig, die Entwurfsbereiche zu verstehen, da Sie diese Bereiche in Ihren Cloudakzeptanzplan einbeziehen müssen, auch wenn Sie keine vollständige Zielzone erstellen.

Sie können den Ansatz der Azure-Zielzone verwenden, um eine solide Grundlage für Ihre Cloud-Umgebung zu schaffen. Diese Grundlage trägt dazu bei, eine verwaltbare Umgebung zu gewährleisten, die Sie nach bewährten Methoden effizienter sichern können.

Landungszonen: Eine Zielzone ist eine vorkonfigurierte, verbesserte Sicherheit, skalierbare Umgebung in der Cloud, die als Grundlage für Ihre Workloads dient. Es umfasst Netzwerktopologie, Identitätsverwaltung, Sicherheit und Governance-Komponenten.

Vorteile: Zielzonen können Ihnen dabei helfen, Cloudumgebungen zu standardisieren. Dieser Ansatz trägt dazu bei, Konsistenz und Compliance mit Sicherheitsrichtlinien sicherzustellen. Außerdem erleichtern sie die Verwaltung und Skalierbarkeit.

Modernisierung des Sicherheitsstatus

Wenn Sie einen Sicherheitsmodernisierungsplan entwickeln, ist es wichtig, sich auf die Einführung neuer Technologien und betrieblicher Praktiken zu konzentrieren. Es ist ebenso wichtig, dass Sie diese Sicherheitsmaßnahmen an Ihre Geschäftsziele ausrichten.

Planen der Einführung von Zero Trust

Wenn Sie Ihren Einführungsplan entwickeln, integrieren Sie die Prinzipien von Zero Trust in Ihrem Plan, um die Phasen und Schritte zu strukturieren, für die Teams in der gesamten Organisation verantwortlich sind und wie sie ihre Aktivitäten ausführen können.

Der Microsoft Zero Trust-Ansatz bietet Anleitungen für sieben Technologiepfeiler, einschließlich Bereitstellungs- und Konfigurationsempfehlungen. Erkunden Sie beim Erstellen Ihres Plans jede Säule, um eine umfassende Abdeckung dieser Bereiche zu gewährleisten.

Zero Trust-Technologiepfeiler

Identität: Leitfaden zum Überprüfen von Identitäten mit starker Authentifizierung und Kontrolle des Zugriffs unter dem Prinzip der geringsten Rechte.

Endpunkte: Leitfaden zum Sichern aller Endpunkte, einschließlich Geräten und Apps, die mit Ihren Daten interagieren. Diese Anleitung gilt unabhängig davon, von wo aus die Endpunkte eine Verbindung herstellen und wie sie eine Verbindung herstellen.

Daten: Leitfaden für die Sicherung aller Daten mithilfe eines umfassenden Verteidigungsansatzes.

Apps: Anleitungen zum Sichern der von Ihnen genutzten Cloud-Apps und -Dienste.

Infrastruktur: Leitfaden für die Sicherung der Cloudinfrastruktur durch strenge Richtlinien und Durchsetzungsstrategien.

Netzwerk: Leitfaden für die Sicherung Ihres Cloudnetzwerks durch Segmentierung, Datenverkehrsüberprüfung und End-to-End-Verschlüsselung.

Sichtbarkeit, Automatisierung und Orchestrierung: Anleitungen für betriebliche Richtlinien und Praktiken, die zur Durchsetzung von Zero Trust-Prinzipien beitragen.

Geschäftliche Ausrichtung

Die Ausrichtung zwischen Technologie- und Unternehmensbeteiligten ist für den Erfolg Ihres Sicherheitsmodernisierungsplans von entscheidender Bedeutung. Sie müssen die Entwicklung als gemeinsamen Prozess planen und mit den Projektbeteiligten verhandeln, um die beste Methode zur Anpassung von Prozessen und Richtlinien zu finden. Geschäftsbeteiligte müssen verstehen, wie sich der Modernisierungsplan auf Geschäftsfunktionen auswirkt. Technologiebeteiligte müssen wissen, wo sie Zugeständnisse machen müssen, um wichtige Geschäftsfunktionen sicher und intakt zu halten.

Vorfallbereitschaft und Reaktion

Planen der Vorbereitung: Planen Sie die Vorbereitung von Vorfällen, indem Sie Sicherheitsrisikomanagement Lösungen, Bedrohungs- und Vorfallerkennungssysteme sowie robuste Infrastrukturüberwachungslösungen bewerten. Planen Sie die Infrastrukturhärtung, um Angriffsflächen zu reduzieren.

Plan for incident response: Build a robust incident response plan to ensure cloud security. Beginnen Sie in der Planungsphase mit der Ausarbeitung Ihres Vorfallreaktionsplans, indem Sie die Rollen und wichtigen Phasen identifizieren, z. B. Untersuchung, Entschärfung und Kommunikation. Während Sie Ihre Cloud-Umgebung erstellen, fügen Sie Details zu diesen Rollen und Phasen hinzu.

Planen der Vertraulichkeit

Schutz vor Datenverlust: Um die Vertraulichkeit von Unternehmensdaten im gesamten Unternehmen einzurichten, planen Sie sorgfältig spezifische Richtlinien und Verfahren zur Verhinderung von Datenverlust. Dieser Prozess umfasst das Identifizieren vertraulicher Daten, die Bestimmung, wie die Daten geschützt werden sollen, und die Planung der Bereitstellung von Verschlüsselungstechnologien und sichere Zugriffssteuerungen.

Einschließen von Datenschutzanforderungen in Ihre Cloudmigrations- oder Entwicklungspläne:

Datenklassifizierung: Identifizieren und Klassifizieren von Daten basierend auf Vertraulichkeits- und behördlichen Anforderungen. Dieser Prozess hilft Ihnen bei der Anwendung geeigneter Sicherheitsmaßnahmen.

Verschlüsselung: Stellen Sie sicher, dass ruhende und übertragene Daten verschlüsselt sind. Verwenden Sie starke Verschlüsselungsstandards, um vertrauliche Informationen zu schützen.

Zugriffssteuerungen: Implementieren Sie strenge Zugriffskontrollen, um sicherzustellen, dass nur autorisierte Benutzer auf vertrauliche Daten zugreifen können. Verwenden Sie die mehrstufige Authentifizierung und rollenbasierte Zugriffssteuerung. Befolgen Sie das Prinzip von Zero Trust und überprüfen Sie explizit, immer authentifizieren und autorisieren basierend auf allen verfügbaren Datenpunkten. Zu diesen Datenpunkten gehören Benutzeridentität, Standort, Geräteintegrität, Dienst oder Workload, Datenklassifizierung und Anomalien.

Planen der Integrität

Berücksichtigen Sie zusätzlich zu den für die Vertraulichkeit empfohlenen Maßnahmen die Implementierung bestimmter Daten- und Systemintegritätsmaßnahmen.

Plan for data and system integrity observability and governance: In your cloud adoption or development plans, include plans to monitor data and systems for unauthorized changes and policies for data hygiene.

Plan for integrity incidents: Include in your incident response plan, include considerations for integrity. Diese Überlegungen sollten nicht autorisierte Änderungen an Daten oder Systemen berücksichtigen und wie sie ungültige oder beschädigte Daten beheben können, die durch Ihre Überwachungs- und Datenhygienepraktiken ermittelt wurden.

Planen der Verfügbarkeit

Ihr Plan für die Cloudakzeptanz sollte die Verfügbarkeit berücksichtigen, indem Standards für Architekturdesign und -vorgänge verwendet werden. Diese Standards führen die Implementierungs- und zukünftigen Phasen und bieten einen Blueprint für die Erreichung der Verfügbarkeitsanforderungen. Berücksichtigen Sie die folgenden Empfehlungen, wenn Sie Ihren Plan für die Cloudakzeptanz erstellen:

Standardisieren Sie Infrastruktur- und Anwendungsentwurfsmuster: Standardisieren Sie Infrastruktur- und Anwendungsentwurfsmuster, um sicherzustellen, dass Ihre Workloads zuverlässig sind. Vermeiden Sie unnötige Komplexität, um Designs wiederholbar zu machen und Schatten-IT-Verhalten zu verhindern. Befolgen Sie bewährte Methoden für hochverwendbare Infrastruktur und robuste Anwendungen , während Sie Ihre Designstandards definieren.

Standardisieren Sie Entwicklungstools und -praktiken: Entwickeln Sie gut definierte und durchsetzbare Standards für Ihre Entwicklungstools und -praktiken. Dieser Ansatz trägt dazu bei, sicherzustellen, dass Ihre Bereitstellungen den Grundsätzen der CIA-Triad entsprechen und bewährte Methoden für sichere Bereitstellungen enthalten.

Standardisieren Sie betriebstechnische Tools und Praktiken: Hängen Sie von gut definierten und streng durchgesetzten Standards ab, damit die Betreiber die Vertraulichkeit, Integrität und Verfügbarkeit beibehalten können. Befolgen Sie Standards konsistent und trainieren Sie sie routinemäßig, damit Ihre Systeme resistent gegen Angriffe sind und effizient auf Vorfälle reagieren können.

Planen der Sicherung der Sicherheit

Für die langfristige Erhaltung Ihres Sicherheitsstatus übernehmen Sie eine Denkweise der kontinuierlichen Verbesserung in der gesamten Organisation. Dieser Ansatz umfasst nicht nur die Einhaltung operativer Standards in alltäglichen Praktiken, sondern auch aktive Verbesserungsmöglichkeiten. Überprüfen Sie regelmäßig Ihre Standards und Richtlinien und implementieren Sie ein Schulungsprogramm, das eine kontinuierliche Verbesserungsdenken fördert.

Um Ihre Sicherheitsgrundwerte zu planen, müssen Sie zunächst Ihren aktuellen Sicherheitsstatus verstehen, um Ihren Basisplan festzulegen. Verwenden Sie ein automatisiertes Tool wie Microsoft Secure Score , um Ihre Basislinie schnell zu etablieren und Einblicke in Bereiche zur Verbesserung zu erhalten.