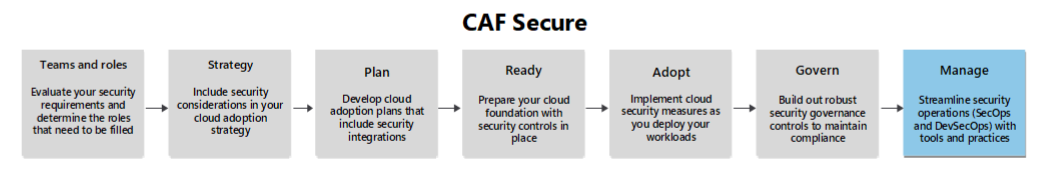

Verwalten Ihrer Cloud-Umgebung mit verbesserter Sicherheit

Die Phase "Verwalten" einer Cloudakzeptanz-Reise konzentriert sich auf den laufenden Betrieb Ihrer Cloud-Umgebung. Die Kontinuierliche Pflege und Stärkung Ihrer Sicherheitslage ist für die erfolgreiche Verwaltung Ihres Nachlasses von entscheidender Bedeutung und sollte als Eckpfeiler Ihrer Managementpraktiken betrachtet werden. Wenn Sie die Sicherheit zugunsten von Kosteneinsparungen oder Leistungsverbesserungen vernachlässigen, riskieren Sie, dass Ihr Unternehmen Bedrohungen ausgesetzt ist, die Ihr Unternehmen erheblich beschädigen und kurzfristige Vorteile umkehren können, die dies bewirkt. Wenn Sie in Sicherheitsmechanismen und -praktiken investieren, wird Ihr Unternehmen langfristig erfolgreich, indem die Risiken schädlicher Angriffe minimiert werden.

Dieser Artikel ist ein unterstützender Leitfaden für die Methode "Verwalten" . Es beschreibt Bereiche der Sicherheitsoptimierung, die Sie berücksichtigen sollten, während Sie diese Phase in Ihrer Reise durchlaufen.

Modernisierung des Sicherheitsstatus

Während der Phase "Verwalten" Ihrer Cloudakzeptanz-Reise sollten Sie über eine robuste Observability-Plattform mit gründlicher Überwachung und intelligenter Warnung verfügen, aber die Modernisierung dieser Plattform erfordert möglicherweise eine neue Denkweise, die sich stark auf proaktive Maßnahmen konzentriert und die Prinzipien von Zero Trust einnimmt.

Annehmen von Sicherheitsverletzungen: Es wird davon ausgegangen, dass eine Verletzung in einem oder mehreren Ihrer Systeme ein wichtiger Bestandteil der proaktiven Erkennung und des Treibers für bedrohungssuche und Erkennung ist. Die Bedrohungssuche verwendet einen hypothesenbasierten Ansatz , der bereits in einer bestimmten Form aufgetreten ist, um Ihre Systeme intelligent zu analysieren, indem versucht wird, diese Hypothese zu beweisen oder zu widerlegen. Erkennungstechnik ist die Praxis der Entwicklung spezieller Erkennungsmechanismen zur Erweiterung von Observierbarkeitsplattformen, die nicht zur Erkennung neuer und neuartiger Cyberangriffe ausgestattet sind.

Explizit überprüfen: Der Wechsel von einer Denkweise von "Vertrauen standardmäßig" zu "Vertrauenswürdigkeit nach Ausnahme" bedeutet, dass Sie vertrauenswürdige Aktivitäten durch Sichtbarkeit überprüfen können müssen. Durch die Erweiterung Ihrer Observability-Plattform mit intelligenter Identitäts- und Zugriffsüberwachung können Sie anomales Verhalten in Echtzeit erkennen.

Umsetzung in Azure

- Microsoft Defender XDR bietet eine erweiterte Bedrohungssuche über mehrere Domänen hinweg, z. B. Endpunkte, Cloud-Apps und Identität.

Verwalten von Vorfallbereitschaft und Reaktion

Vorfallbereitschaft:

Implementieren Sie eine LÖSUNG zur Sicherheitsinformations- und Ereignisverwaltung (SECURITY Information and Event Management, SIEM) und Sicherheits-Orchestrierung, Automatisierung und Reaktion (SOAR), um Ihre Infrastrukturüberwachungs- und Warnungssysteme zu erweitern, um Sicherheitsvorfälle zu erkennen und darauf zu reagieren.

Scannen Sie Ihre Cloudsysteme proaktiv auf Sicherheitsrisiken. Die Verwendung eines Sicherheitsrisikoscanners, der in ein SIEM-System integriert werden kann, konsolidiert Sicherheitsdaten aus Ihrer gesamten Umgebung, wodurch Sie mehrere Arten von Sicherheitsrisiken und Vorfällen effizient erkennen und darauf reagieren können.

Erhöhen Sie die Tiefe Ihrer Sichtbarkeit in Sicherheitsrisiken in Ihrer Umgebung, indem Sie eine erweiterte Erkennungs- und Reaktionslösung (XDR) implementieren. Durch die Zufuhr dieser Daten in Ihr SIEM-System wird die Sicherheitsüberwachung in einem einzigen Glasbereich zusammengeführt und die Effizienz Ihres Sicherheitsteams optimiert.

Planung der Reaktion auf Vorfälle: Die Modernisierung Ihrer Observability-Plattform ist für die Erkennung von Vorfällen unerlässlich. Es ist auch die Grundlage für die Aufrechterhaltung Ihres Vorfallreaktionsplans. Ihr Vorfallreaktionsplan muss ein lebendiges Dokument sein, das regelmäßig aktualisiert wird. Es muss mit Ihren Bemühungen zur Bedrohungssuche und Erkennung auf dem neuesten Stand bleiben und öffentlich verfügbare Risikoinformationen wie die MITRE ATT&CK-Wissensdatenbank.

Zusätzlich zur Aufrechterhaltung Ihrer Vorfallreaktionspläne müssen Sie auch voll entwickelte Notfallreaktions- und Notfallwiederherstellungspläne haben.

Geschäftskontinuität und Notfallwiederherstellung: Entwickeln und testen Sie Notfallwiederherstellungspläne, um sicherzustellen, dass Ihre Cloudumgebung robust ist und schnell von Vorfällen wiederhergestellt werden kann. Schließen Sie Sicherungs- und Wiederherstellungsstrategien ein, die geschäftskontinuität unterstützen. In vielen Fällen haben einzelne Workloads in Ihrer Umgebung eindeutige Wiederherstellungsziele und -prozesse, sodass arbeitslastbasierte Pläne anstelle eines einzigen Plans, der alle Facetten des Unternehmens abdeckt, eine gute Strategie ist. Weitere Informationen zu diesem Thema finden Sie im Leitfaden zur Notfallwiederherstellung von Well-Architected Framework.

Umsetzung in Azure

Microsoft Defender für Cloud bietet Pläne, die viele Workloadressourcen überwachen und schützen, z. B. Server, Speicher, Container, SQL-Datenbanken und DNS. Mit diesen Plänen können Sie tiefe Einblicke entdecken, die Sie andernfalls mit Ihrer vorhandenen Überwachungslösung nicht finden können.

- Defender für Server umfasst die Microsoft Defender-Sicherheitsrisikoverwaltung für die Überprüfung von Sicherheitsrisiken auf Azure-basierten oder azure Arc-fähigen VMs.

Microsoft Sentinel ist die cloudnative SIEM- und SOAR-Lösung von Microsoft. Sie können es als eigenständige Lösung verwenden. Es ist auch in Microsoft Defender integriert, um eine einheitliche Sicherheitsoperationsplattform bereitzustellen.

Die automatisierte Untersuchung und Reaktion in Defender XDR hilft Ihrem Sicherheitsteam, Bedrohungen effizienter und effektiver zu behandeln, indem automatisierte Erkennungs- und Self-Healing-Funktionen für viele Szenarien bereitgestellt werden.

Verwalten der Vertraulichkeit

Die fortlaufende Verwaltung Ihrer Sicherheitslage in Bezug auf die Vertraulichkeit umfasst regelmäßig gut gestaltete Überwachungs- und Überwachungspraktiken, die Aufrechterhaltung kodifizierter Auditverfahren und die Suche nach kontinuierlichen Verbesserungsmöglichkeiten.

Regelmäßige Überwachung und Überwachung: Um die Integrität von Vertraulichkeitsrichtlinien zu gewährleisten, müssen Sie einen regelmäßigen Rhythmus für überwachung und überwachung einrichten. Kontinuierliche Überwachung hilft bei der frühzeitigen Erkennung potenzieller Sicherheitsbedrohungen und Anomalien. Die Überwachung allein reicht jedoch nicht aus. Sie müssen regelmäßige Prüfungen durchführen, um zu überprüfen, ob die geltenden Richtlinien und Kontrollen wirksam sind und dass sie eingehalten werden. Audits bieten eine umfassende Überprüfung Ihres Sicherheitsstatus und helfen Ihnen dabei, Lücken oder Schwachstellen zu erkennen, die Sie beheben müssen.

Dokumentieren und Institutionalisieren von Auditverfahren: Die Dokumentation von Auditverfahren ist für Konsistenz und Rechenschaftspflicht von entscheidender Bedeutung. Durch die Institutionalisierung dieser Verfahren wird sichergestellt, dass Audits systematisch und regelmäßig durchgeführt werden. Ausführliche Dokumentationen sollten den Umfang der Prüfung, Methoden, verwendeten Instrumente und die Häufigkeit der Audits umfassen. Diese Vorgehensweise hilft Ihnen dabei, einen hohen Sicherheitsstandard aufrechtzuerhalten. Darüber hinaus bietet sie einen klaren Weg für Compliance- und regulatorische Zwecke.

Zu den bewährten Methoden zur Verbesserung der Vertraulichkeit gehören:

Trennung von Aufgaben (SoD): Die Implementierung von SoD trägt dazu bei, Interessenkonflikte zu vermeiden und das Betrugsrisiko zu verringern. Durch die Aufteilung der Verantwortlichkeiten zwischen verschiedenen Personen wird sichergestellt, dass keine einzelne Person die Kontrolle über alle Aspekte eines kritischen Prozesses hat.

Proaktive Wartung des Benutzerlebenszyklus: Sie müssen Benutzerkonten regelmäßig aktualisieren und verwalten. Diese Vorgehensweise umfasst das sofortige Widerrufen des Zugriffs für Benutzer, die ihn nicht mehr benötigen, das Aktualisieren von Berechtigungen als Rollen ändern und sicherstellen, dass inaktive Konten deaktiviert sind. Proaktive Wartung trägt dazu bei, nicht autorisierten Zugriff zu verhindern und sicherzustellen, dass nur aktuelle, autorisierte Benutzer Zugriff auf vertrauliche Daten haben. Die Access Architects sollten diese Maßnahmen in ihre Standardbetriebsverfahren aufnehmen.

Umsetzung in Azure

Microsoft Purview Data Loss Prevention (DLP) kann Ihnen helfen, Exfiltration durch gängige Prozesse zu erkennen und zu verhindern, die von Angreifern verwendet werden. Purview DLP kann Angreifer erkennen, die bei jeder ersten Verwendung oder Cloudanwendung vertrauliche Daten von Endpunktgeräten exfiltrieren. Purview DLP kann auch die Ausführung dieser Tools identifizieren, wenn Angreifer sie umbenennen, um unerkannt zu bleiben.

Microsoft Purview Insider Risk Management kann Ihnen helfen, potenzielle böswillige oder versehentliche Insiderrisiken wie IP-Diebstahl, Datenlecks und Sicherheitsverletzungen zu erkennen und zu verhindern.

Verwalten der Integrität

Die Verwaltung Ihrer Daten und Systemintegrität erfordert eine robuste Überwachung mit bestimmten Konfigurationen zum Erkennen nicht autorisierter Änderungen an Ihren Ressourcen. Andere wichtige Grundsätze der Phase "Verwalten" übernehmen kontinuierliche Verbesserungs- und Schulungspraktiken.

Datenintegritätsüberwachung: Die effektive Überwachung der Datenintegrität ist eine komplexe Aufgabe. Intelligente Tools können die Konfiguration der geeigneten Überwachungsmechanismen erleichtern. Wenn Sie intelligente Datengovernance mit SIEM- und SOAR-Lösungen kombinieren, können Sie tiefe Einblicke in Aktivitäten gewinnen, die mit Ihren Daten zusammenhängen und Teile Ihres Vorfallreaktionsplans automatisieren. Ihre Überwachung sollte anomale Verhaltensweisen erkennen, einschließlich nicht autorisiertem Zugriff auf Datenspeicher und Änderungen an Datenspeichern. Automatisierte Reaktionen auf Vorfälle wie sofortige Sperrungen können dazu beitragen, den Strahlradius bösartiger Aktivitäten zu minimieren.

Systemintegritätsüberwachung: Die effektive Überwachung der Systemintegrität ist einfacher als die Überwachung der Datenintegrität. Die meisten modernen Überwachungs- und Warnplattformen sind gut ausgestattet, um Änderungen an Systemen zu erkennen. Mit ordnungsgemäßen Schutzläufen um Bereitstellungen, wie z. B. nur Änderungen an der Umgebung über IaC und eine gut gestaltete Authentifizierungs- und Zugriffsplattform, können Sie sicherstellen, dass Änderungen, die außerhalb der genehmigten Protokolle auftreten, erkannt und sofort untersucht werden.

Umsetzung in Azure

Datenintegritätsüberwachung

- Das Microsoft Purview-Integritätsmanagement kann Ihnen dabei helfen, Datenstandards zu codieren und zu messen, wie die Daten in Ihrem Nachlass im Laufe der Zeit diesen Standards entsprechen. Es enthält Berichte zum Nachverfolgen der Datenintegrität und hilft Datenbesitzern, Probleme zu beheben, die auftreten.

Verwalten der Verfügbarkeit

Die Verwaltung der Verfügbarkeit Ihrer Cloud-Umgebung erfordert eine robuste, proaktive Verfügbarkeitsüberwachung, die durch Tests überprüft wird.

Verfügbarkeitsüberwachung: Stellen Sie sicher, dass alle Infrastruktur und Anwendungen für die Überwachung konfiguriert sind und dass die Warnung so konfiguriert ist, dass die entsprechenden Teams benachrichtigt werden. Verwenden Sie cloudeigene Protokollierungs- und Anwendungsinstrumentierungsfunktionen , um Ihren Überwachungsentwurf zu vereinfachen und den Betriebsaufwand zu verringern.

Verfügbarkeitstests: Alle Infrastruktur und Anwendungen müssen im Rahmen Ihrer allgemeinen Teststrategie regelmäßig auf Verfügbarkeit getestet werden. Fehlereinspritzungs- und Chaostests sind hervorragende Strategien zum Testen der Verfügbarkeit und Sicherheit durch die absichtliche Einführung von Fehlfunktionen.

Umsetzung in Azure

Berücksichtigen Sie zusätzlich zu den zuvor besprochenen Defender for Cloud-Lösungen die folgenden Lösungen:

Mit der automatischen Instrumentierung für Azure Monitor Application Insights können Sie Ihre Anwendung ganz einfach für eine umfassende Telemetrieüberwachung über Application Insights instrumentieren. Viele azurebasierte und lokale Hostingtypen werden für die automatische Instrumentierung unterstützt.

Azure Chaos Studio ist ein verwalteter Dienst, der Chaos-Engineering verwendet, um Sie beim Messen, Verstehen und Verbessern der Resilienz Ihrer Cloudanwendungen und Dienste zu unterstützen.

Verwalten der Sicherheitserhaltung

Kontinuierliche Ausbildung

Ermutigen Sie fortlaufende Ausbildung und Zertifizierung in Cloud-Sicherheitspraktiken, um mit sich entwickelnden Bedrohungen und Technologien auf dem neuesten Stand zu bleiben. Diese Schulung sollte folgendes umfassen:

Bedrohungserkennung. Verwenden Sie erweiterte Analyse- und Überwachungstools wie Microsoft Sentinel, um Bedrohungen frühzeitig zu erkennen, wobei kontinuierliche Überwachung und proaktive Identifizierung von Bedrohungen hervorgehoben werden. Erweiterte Analysen ermöglichen die Identifizierung ungewöhnlicher Muster und Verhaltensweisen, die auf potenzielle Sicherheitsbedrohungen hinweisen können. Integrierte Bedrohungserkennung bietet aktuelle Informationen zu bekannten Bedrohungen, wodurch die Fähigkeit des Systems zur Erkennung neuer Risiken verbessert wird. Umfassen Sie Schulungen zu vordefinierten Antworten, z. B. automatisierte Aktionen für eindämmung, um eine schnelle Reaktion auf erkannte Bedrohungen zu gewährleisten.

Reaktion auf Incidents Schulen Sie Ihr Sicherheitsteam auf robuste Strategien zur Reaktion auf Vorfälle, die Zero Trust-Prinzipien integrieren, vorausgesetzt, Bedrohungen können sowohl aus internen als auch aus externen Quellen stammen. Diese Aktivität umfasst die kontinuierliche Überprüfung von Identitäten und das Sichern des Zugriffs auf Ressourcen. Schulung sollte auch die Verwendung von Entscheidungsstrukturen und Flussdiagrammen abdecken, um Reaktionsaktionen basierend auf bestimmten Vorfallszenarien zu leiten.

- Verfügbarkeit: Bieten Sie Schulungen zur Bereitstellung von Lösungen für hohe Verfügbarkeit und Notfallwiederherstellung mithilfe von Azure-Diensten, um sicherzustellen, dass Daten und Ressourcen bei Bedarf zugänglich bleiben. Diese Schulung umfasst die Aufrechterhaltung vordefinierter Antworten, die die Schritte zum Beibehalten der Verfügbarkeit während eines Vorfalls erläutern. Die Schulung sollte auch Strategien umfassen, um den kontinuierlichen Zugriff auf kritische Ressourcen zu gewährleisten, auch angesichts von Unterbrechungen, und umfassen praktische Schulungen zum Einrichten und Verwalten von Azure High Availability- und Disaster Recovery-Tools.

Simulationsübungen: Führen Sie regelmäßige Sicherheitsbohrungen und Simulationen durch, um das Team auf reale Szenarien vorzubereiten. Diese Übungen sollten die Fähigkeit der Organisation bewerten, auf Vorfälle innerhalb des Zero Trust-Frameworks zu reagieren, wobei alle Netzwerksegmente als potenziell kompromittiert behandelt werden, bis sie als sicher überprüft werden. Szenarien wie Phishingangriffe, Datenschutzverletzungen und Ransomware sollten simuliert werden, um Lücken in Reaktionsstrategien zu identifizieren und praktische Erfahrungen mit der Behandlung von Vorfällen zu bieten. Drills sollten Aufschlussstrategien hervorheben, indem kompromittierte Systeme schnell isolieren, um eine weitere Ausbreitung, schnelle Kommunikation durch die Einrichtung klarer und effizienter Kanäle für die Verbreitung von Informationen und die Beweissicherung zu verhindern, indem sichergestellt wird, dass alle relevanten Daten sicher gesammelt und gespeichert werden, um nachfolgende Analysen und Untersuchungen zu unterstützen. Verwenden Sie vordefinierte Antworten wie Vorfall-Playbooks und Kommunikationsprotokolle, um sicherzustellen, dass Aktionen während dieser Drills konsistent und systematisch sind.

Drilldowns zur Reaktion auf Vorfälle: Testen Sie regelmäßig Pläne zur Reaktion auf Vorfälle mithilfe realistischer Drills, die verschiedene Bedrohungsszenarien simulieren. Diese Drills sollten alle relevanten Beteiligten umfassen, einschließlich des Security Operations Center (SOC)-Teams, Vorfallreaktionskoordinatoren, Governanceleiter, Vorfallverantwortlicher, Untersuchungsleiter, Infrastrukturleiter und Cloud-Governance-Team, um umfassende Vorbereitungen in der gesamten Organisation sicherzustellen. Integrieren Sie Elemente der CIA-Triaden und Zero Trust-Prinzipien in diese Drills, z. B. das Testen der Effektivität von Zugriffskontrollen (Vertraulichkeit), die Implementierung von Integritätsprüfungen für kritische Daten und die Implementierung von Verfahren zur Aufrechterhaltung der Dienstverfügbarkeit während eines Vorfalls. Betonen Sie eine effektive Koordinierung, indem Sie klare Kommunikation und zusammenarbeitende Anstrengungen in allen Teams durch die Verwendung vordefinierter Antworten, wie vordefinierte Rollen und Verantwortlichkeiten, und schnelle Eindämmung durch schnelle Isolierung betroffener Systeme und Bedrohungsminderung sicherstellen. Dokumentieren Sie Maßnahmen, die ergriffen wurden, um einen klaren Datensatz für die Überprüfung nach dem Vorfall und eine kontinuierliche Verbesserung bereitzustellen.

Kontinuierliche Verbesserungsstrategien für Vertraulichkeit und Integrität

Kontinuierliche Verbesserung ist für die Aufrechterhaltung und Verbesserung der Vertraulichkeit und Integrität in Unternehmenscloudumgebungen unerlässlich. Die Dokumentation der Ergebnisse von Konfigurationsmanagement und Audits und Inspektionen ist von entscheidender Bedeutung. Diese Dokumentation enthält einen historischen Datensatz, den Sie analysieren können, um Trends, wiederkehrende Probleme und Verbesserungsbereiche zu identifizieren.

Vertraulichkeitsstrategien:

Lernen Sie aus der Vergangenheit. Die Implementierung von Erkenntnissen aus früheren Inspektionen ist ein wichtiger Bestandteil der kontinuierlichen Verbesserung. Durch die Analyse der Ergebnisse früherer Audits und Inspektionen können Organisationen Schwachstellen identifizieren und Korrekturmaßnahmen implementieren, um ähnliche Probleme in Zukunft zu verhindern. Dieser proaktive Ansatz stellt sicher, dass sich die Organisation kontinuierlich weiterentwickelt und ihren Sicherheitsstatus verbessert.

Verwenden Sie Echtzeitdaten. Die Echtzeitüberwachung spielt eine wichtige Rolle bei der kontinuierlichen Verbesserung. Mithilfe von Echtzeitdaten können Organisationen potenzielle Bedrohungen schnell erkennen und darauf reagieren, wodurch sichergestellt wird, dass Sicherheitsmaßnahmen immer auf dem neuesten Stand und effektiv sind. Mit diesem dynamischen Ansatz können Organisationen wiederholte Fehler vermeiden und sicherstellen, dass Organisationen gegen neue Bedrohungen stabil bleiben.

Vertraulichkeitsschulung. Stellen Sie im Rahmen Ihrer allgemeinen Schulungsstrategie sicher, dass Mitarbeiter auf Ihre Vertraulichkeitsrichtlinien und -verfahren geschult werden. Diese Schulung sollte für neu eingestellte Mitarbeiter verpflichtend sein und sollte regelmäßig für alle Mitarbeiter wiederholt werden. Für Mitarbeiter im Sicherheitsteam sollte dies eine tiefere Schulung umfassen, die speziell für ihre Rollen bestimmt ist. Vermitteln Sie die Bedeutung der Implementierung von Verschlüsselung und strengen Zugriffskontrollen, um vertrauliche Informationen vor unbefugtem Zugriff zu schützen. Schulung sollte auch bewährte Methoden in Datenverschlüsselungstechnologien und Zugriffsverwaltungstools abdecken, um sicherzustellen, dass nur autorisierte Mitarbeiter auf vertrauliche Daten zugreifen können.

Integritätsstrategien:

Ihre Daten routinemäßig überwachen. Führen Sie routinemäßig manuelle Audits Ihrer Daten durch, um sicherzustellen, dass Ihre Datengovernance und -überwachungstools wie erwartet ausgeführt werden. Suchen Sie nach Verbesserungsmöglichkeiten.

Datenhygiene. Übernehmen Sie gute Datenhygienegewohnheiten, z. B. die folgenden.

Manuelles Überwachen von Daten auf Qualität, Genauigkeit und Konsistenz. Korrigieren Sie Fehler, wenn sie erkannt werden.

Verwenden Sie Strategien wie Normalisierung, um Inkonsistenzen und Redundanzen zu reduzieren.

Archivieren Sie historische Daten im kalten oder Offlinespeicher, wenn sie nicht mehr in der Produktion benötigt werden. Löschen von Daten, die nicht archiviert werden müssen.

Überprüfen Sie regelmäßig Verschlüsselungskonfigurationen, um sicherzustellen, dass alle vertraulichen Daten im Ruhezustand und während der Übertragung verschlüsselt sind. Überprüfen Sie regelmäßig branchenspezifische Standards für die Verschlüsselung und stellen Sie sicher, dass Ihre Systeme diesen Standards entsprechen.

-Sicherung ausführen. Überprüfen Sie regelmäßig Sicherungskonfigurationen, um sicherzustellen, dass alle Datenspeicher, die vertrauliche Daten oder andere wichtige Daten enthalten, gesichert werden. Führen Sie Wiederherstellungstests durch, um sicherzustellen, dass die Sicherungsdaten gültig sind. Testen Sie regelmäßig Wiederherstellungen, um sicherzustellen, dass Ihre Systeme den Zielen für die Wiederherstellungszeit (Recovery Time Objective, RTO) und dem Wiederherstellungspunktziel (Recovery Point Objective, RPO) Ihrer Organisation entsprechen.

Überprüfen Sie regelmäßig den Zugriff auf Systeme und Daten. Überprüfungen von Zugriffsberechtigungen für Systeme und Datenspeicher sollten regelmäßig durchgeführt werden, um sicherzustellen, dass es keine Lücken in Ihren Zugriffssteuerungen und -richtlinien gibt.

Führen Sie Integritätsschulungen durch. Stellen Sie im Rahmen Ihrer allgemeinen Schulungsstrategie sicher, dass Mitarbeiter auf Ihre Daten- und Systemintegritätsrichtlinien und -verfahren geschult werden. Diese Schulung sollte für neu eingestellte Mitarbeiter obligatorisch sein und regelmäßig für alle Mitarbeiter wiederholt werden. Für Mitarbeiter im Sicherheitsteam bieten Sie tiefere Schulungen an, die für ihre Rollen spezifisch sind. Stellen Sie Schulungen zur Verwendung von DevOps-Prozessen für die Infrastruktur als Code (IaC) bereit, um die Datengenauigkeit und Zuverlässigkeit zu gewährleisten. DevOps-Methoden wie Versionssteuerung, kontinuierliche Integration und automatisierte Tests helfen Ihnen, Änderungen an der Infrastruktur der Cloudumgebung vor der Bereitstellung nachzuverfolgen, zu überwachen und zu überprüfen. DevOps-Praktiken sind besonders wichtig für die Aufrechterhaltung von Zielzonen, da diese Methoden Konsistenz und Integrität in der Konfiguration sicherstellen, indem sie eine systematische Möglichkeit zur Behandlung von Infrastrukturänderungen bieten.

Nächster Schritt

Überprüfen Sie das Zero Trust-Einführungsframework , um mehr über die Integration von Zero Trust-Ansätzen in Ihrer Cloud-Einführungsreise zu erfahren.

Überprüfen Sie die Säule "Well-Architected Framework Security ", um arbeitslastorientierte Sicherheitsleitlinien zu erhalten.