Verbinden von Hybridcomputern mit Azure im großen Stil

Sie können Azure Arc-fähige Server je nach Anforderungen mithilfe verschiedener flexibler Optionen für mehrere Windows- oder Linux-Computer in Ihrer Umgebung aktivieren. Mithilfe des von uns bereitgestellten Vorlagenskripts können Sie jeden Schritt der Installation automatisieren, einschließlich des Einrichtens der Verbindung mit Azure Arc. Allerdings müssen Sie dieses Skript manuell mit einem Konto ausführen, das über erhöhte Berechtigungen auf dem Zielcomputer und in Azure verfügt.

Eine Methode zum Verbinden der Computer mit Azure Arc-aktivierten Servern besteht darin, einen Microsoft Entra-Dienstprinzipal zu verwenden. Diese Dienstprinzipalmethode kann anstelle Ihrer privilegierten Identität für das interaktive Herstellen von Verbindungen mit dem Computer verwendet werden. Bei diesem Dienstprinzipal handelt es sich um eine spezielle eingeschränkte Verwaltungsidentität, die nur über die Mindestberechtigung verfügt, die erforderlich ist, um Computer mithilfe des Befehls azcmagent mit Azure zu verbinden. Diese Methode ist sicherer als die Verwendung eines Kontos mit höherer Berechtigung, wie z. B. eines Mandantenadministrators, und befolgt unsere bewährten Methoden für die Sicherheit der Zugriffssteuerung. Der Dienstprinzipal wird nur während des Onboardings verwendet und nicht für andere Zwecke.

Bevor Sie mit dem Herstellen von Verbindungen für Ihre Computer beginnen, überprüfen Sie die folgenden Anforderungen:

Vergewissern Sie sich, dass Sie über Administratorberechtigungen auf den Computern verfügen, die Sie integrieren möchten.

Es sind Administratorberechtigungen erforderlich, um den Connected Machine-Agent auf den Computern zu installieren: unter Linux mithilfe des root-Kontos und unter Windows als Mitglied der lokalen Administratorengruppe.

Überprüfen Sie die Voraussetzungen, und vergewissern Sie sich, dass Ihr Abonnement und Ihre Ressourcen den Anforderungen entsprechen. Sie müssen über die Rolle Onboarding von Azure Connected Machine oder die Rolle Mitwirkender für die Ressourcengruppe des Computers verfügen. Stellen Sie sicher, dass Sie die folgenden Azure-Ressourcenanbieter vorab in Ihrem Zielabonnement registrieren.

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (wenn Sie SQL Server-Instanzen Arc-fähig machen möchten)

Weitere Informationen finden Sie hier: Voraussetzungen für Azure-Ressourcenanbieter

Informationen zu unterstützten Regionen und andere Überlegungen finden Sie unter Unterstützte Azure-Regionen. Machen Sie sich anhand unseres Leitfadens unter Planen und Bereitstellen von Servern mit Arc-Unterstützung auch mit den Entwurfs- und Bereitstellungskriterien sowie mit unseren Verwaltungs- und Überwachungsempfehlungen vertraut.

Wenn Sie kein Azure-Abonnement besitzen, können Sie ein kostenloses Konto erstellen, bevor Sie beginnen.

Automatische Verbindung für SQL Server

Wenn Sie einen Windows- oder Linux-Server, auf dem auch Microsoft SQL Server installiert ist, mit Azure Arc verbinden, werden die SQL Server-Instanzen automatisch auch mit Azure Arc verbunden. SQL Server mit Azure Arc-Unterstützung bietet eine detaillierte Inventur und zusätzliche Verwaltungsfunktionen für Ihre SQL Server-Instanzen und -Datenbanken. Im Rahmen des Verbindungsprozesses wird eine Erweiterung auf Ihrem Server mit Azure Arc-Unterstützung bereitgestellt, und neue Rollen werden auf SQL Server und Datenbanken angewendet. Wenn Sie Ihre SQL Server-Instanzen nicht automatisch mit Azure Arc verbinden möchten, können Sie diese Option deaktivieren, indem Sie dem Windows- oder Linux-Server ein Tag mit dem Namen ArcSQLServerExtensionDeployment und dem Wert Disabled hinzufügen, wenn er mit Azure Arc verbunden ist.

Weitere Informationen finden Sie unter Verwalten der automatischem Verbindung von SQL Server mit Azure Arc-Unterstützung.

Erstellen eines Dienstprinzipals für das Onboarding im großen Stil

Sie können einen Dienstprinzipal im Azure-Portal oder mithilfe von Azure PowerShell erstellen.

Hinweis

Um einen Dienstprinzipal zu erstellen, muss Ihr Microsoft Entra-Mandant Benutzern das Registrieren von Anwendungen gestatten. Andernfalls muss Ihr Konto Mitglied der Administratorrolle Anwendungsadministrator oder Cloudanwendungsadministrator sein. Weitere Informationen zu Anforderungen auf Mandantenebene finden Sie unter Delegieren von App-Registrierungsberechtigungen in Microsoft Entra ID. Um Rollen mit Arc-Unterstützung zuzuweisen, muss Ihr Konto der Rolle Besitzer oder Benutzerzugriffsadministrator in dem Abonnement angehören, das Sie für das Onboarding verwenden möchten.

Azure-Portal

Der Azure Arc-Dienst im Azure-Portal bietet eine optimierte Möglichkeit zum Erstellen eines Dienstprinzipals, der zum Verbinden Ihrer Hybridcomputer mit Azure verwendet werden kann.

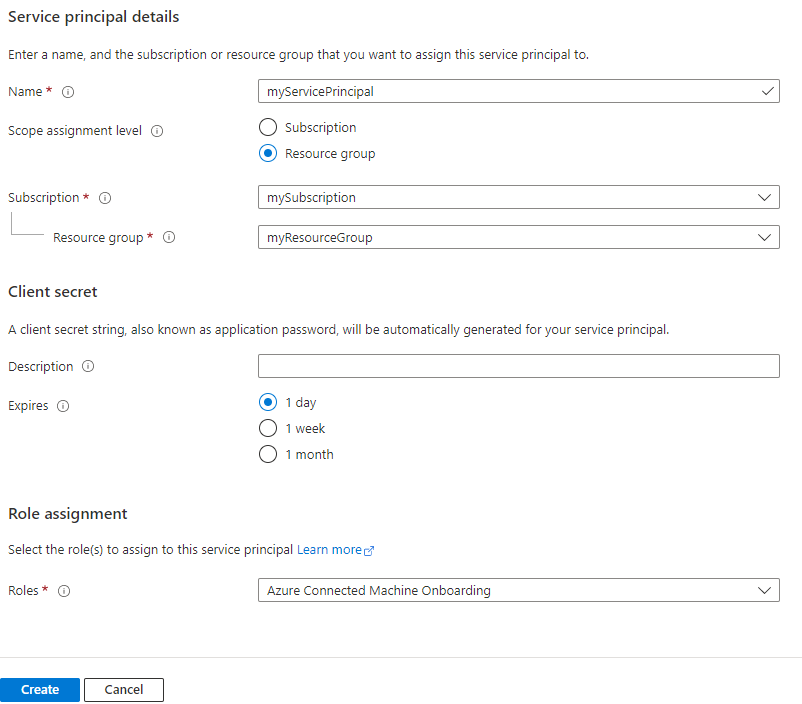

- Navigieren Sie im Azure-Portal zu Azure Arc, und wählen Sie dann im linken Menü Dienstprinzipale aus.

- Klicken Sie auf Hinzufügen.

- Geben Sie einen Namen für Ihren Dienstprinzipal ein.

- Wählen Sie aus, ob der Dienstprinzipal Zugriff auf ein gesamtes Abonnement oder nur auf eine bestimmte Ressourcengruppe haben soll.

- Wählen Sie das Abonnement (und ggf. die Ressourcengruppe) aus, auf das der Dienstprinzipal Zugriff haben soll.

- Wählen Sie im Abschnitt Geheimer Clientschlüssel aus, wie lange Ihr generierter geheimer Clientschlüssel verwendet werden soll. Optional können Sie einen Anzeigenamen Ihrer Wahl im Feld Beschreibung eingeben.

- Wählen Sie im Abschnitt Rollenzuweisung die Option Onboarding von Azure Connected Machine aus.

- Klicken Sie auf Erstellen.

Azure PowerShell

Sie können Azure PowerShell verwenden, um einen Dienstprinzipal mit dem Cmdlet New-AzADServicePrincipal zu erstellen.

Überprüfen Sie den Kontext Ihrer Azure PowerShell-Sitzung, um sicherzustellen, dass Sie im richtigen Abonnement arbeiten. Verwenden Sie Set-AzContext-, wenn Sie das Abonnement ändern müssen.

Get-AzContextFühren Sie den folgenden Befehl aus, um einen Dienstprinzipal zu erstellen und ihm die Azure Connected Machine Onboarding-Rolle für das ausgewählte Abonnement zuzuweisen. Nachdem der Dienstprinzipal erstellt wurde, wird die Anwendungs-ID und das Geheimnis gedruckt. Das Geheimnis ist 1 Jahr gültig, danach müssen Sie ein neues Geheimnis generieren und alle Skripts mit dem neuen Geheimnis aktualisieren.

$sp = New-AzADServicePrincipal -DisplayName "Arc server onboarding account" -Role "Azure Connected Machine Onboarding" $sp | Format-Table AppId, @{ Name = "Secret"; Expression = { $_.PasswordCredentials.SecretText }}AppId Secret ----- ------ aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee PASSWORD_SHOWN_HEREDie Werte der folgenden Eigenschaften werden mit Parametern verwendet, die an

azcmagentübergeben werden:- Der Wert der Eigenschaft AppId wird für den Parameter

--service-principal-idverwendet - Der Wert der Eigenschaft Geheimnis wird für den Parameter

--service-principal-secretverwendet, um eine Verbindung mit dem Agent herzustellen.

- Der Wert der Eigenschaft AppId wird für den Parameter

Generieren des Installationsskripts über das Azure-Portal

Verwenden Sie das Azure-Portal, um ein Skript zu erstellen, das das Herunterladen und Installieren des Agents automatisiert und die Verbindung mit Azure Arc herstellt. Gehen Sie für den Prozess wie folgt vor:

Navigieren Sie in Ihrem Browser zum Azure-Portal.

Wählen Sie auf der Seite Computer – Azure Arc oben links zuerst Hinzufügen/Erstellen, dann im Dropdownmenü Computer hinzufügen aus.

Wählen Sie auf der Seite Hinzufügen von Servern mit Azure Arc die Kachel zum Hinzufügen mehrerer Server und anschließend Skript generieren aus.

Geben Sie unter Grundlagen die Folgendes an:

- Wählen Sie Abonnement und Ressourcengruppe für Ihren Computer.

- Wählen Sie in der Dropdownliste Regionen die Azure-Region aus, in der die Metadaten des Servers gespeichert werden sollen.

- Wählen Sie in der Dropdownliste Betriebssystem das Betriebssystem aus, für das das Skript konfiguriert ist.

- Wählen Sie unter Konnektivitätsmethode aus, wie der Azure Connected Machine-Agent eine Internetverbindung herstellen soll:

- Öffentlicher Endpunkt

- Proxyserver: Geben Sie die IP-Adresse des Proxyservers oder den Namen und die Portnummer ein, die der Computer im Format

http://<proxyURL>:<proxyport>verwendet. - Privater Endpunkt: Wählen Sie einen vorhandenen Private Link-Bereich und Endpunkt aus, oder erstellen Sie einen neuen.

- Wählen Sie Weiter aus.

- Wählen Sie im Abschnitt Authentifizierung in der Dropdownliste Dienstprinzipal die Option Arc-for-servers aus. Wählen Sie anschließend Weiter aus.

Überprüfen Sie auf der Seite Tags die vorgeschlagenen standardmäßigen physischen Speicherorttags, und geben Sie einen Wert ein, oder geben Sie mindestens ein benutzerdefiniertes Tag an, um Ihre Standards zu unterstützen.

Wählen Sie Weiter aus.

Überprüfen Sie die auf der Seite Skript herunterladen und ausführen die Zusammenfassungsinformationen, und wählen Sie dann Herunterladen aus. Sollten noch Änderungen erforderlich sein, wählen Sie Zurück aus.

Sie werden aufgefordert, OnboardingScript.ps1 (Windows) bzw. OnboardingScript.sh (Linux) auf Ihrem Computer zu speichern.

Installieren des Agents und Herstellen einer Verbindung mit Azure

Mithilfe der zuvor erstellten Skriptvorlage können Sie den Connected Machine-Agent auf mehreren hybriden Linux- und Windows-Computern unter Verwendung des bevorzugten Automatisierungstools Ihrer Organisation installieren und konfigurieren. Das Skript führt ähnliche Schritte aus, wie im Artikel Verbinden von Hybridcomputern mit Azure über das Azure-Portal beschrieben. Der Unterschied besteht im letzten Schritt, in dem Sie mit dem Befehl azcmagent unter Verwendung des Dienstprinzipals eine Verbindung mit Azure Arc herstellen.

Im Folgenden finden Sie die Einstellungen, die Sie für den Befehl azcmagent konfigurieren, damit dieser sie für den Dienstprinzipal verwendet.

service-principal-id: Der eindeutige Bezeichner (GUID), der die Anwendungs-ID des Dienstprinzipals darstellt.service-principal-secret: Das Kennwort des Dienstprinzipals.tenant-id: Die eindeutige ID (GUID), die Ihre dedizierte Instanz von Microsoft Entra ID darstellt.subscription-id: Die Abonnement-ID (GUID) Ihres Azure-Abonnements, in das Computer aufgenommen werden sollen.resource-group: Der Name der Ressourcengruppe, zu der Ihre verbundenen Computer gehören sollen.location: Siehe Unterstützte Azure-Regionen. Bei diesem Standort kann es sich um denselben Standort wie bei der Ressourcengruppe oder um einen anderen Standort handeln.resource-name: (Optional) Wird für die Azure-Ressourcendarstellung Ihres lokalen Computers verwendet. Ohne Angabe dieses Werts wird der Hostname des Computers verwendet.

Weitere Informationen zum azcmagent-Befehlszeilentool finden Sie in der Azcmagent-Referenz.

Hinweis

Das Windows PowerShell-Skript unterstützt nur die Ausführung in einer 64-Bit-Version von Windows PowerShell.

Vergewissern Sie sich im Azure-Portal, dass die Serververbindung erfolgreich hergestellt wurde, nachdem Sie den Agent installiert und für die Verbindungsherstellung mit Azure Arc-fähigen Servern konfiguriert haben. Zeigen Sie Ihre Computer im Azure-Portal an.

Nächste Schritte

- Lesen Sie den Planungs- und Bereitstellungsleitfaden, um die Bereitstellung von Servern mit Azure Arc-Unterstützung in beliebiger Größenordnung zu planen und eine zentrale Verwaltung und Überwachung zu implementieren.

- Erfahren Sie, wie Sie Agent-Verbindungsprobleme beheben.

- Erfahren Sie, wie Sie Ihren Computer mithilfe von Azure Policy verwalten, wie z. B. bei der VM-Gastkonfiguration, dem Überprüfen, ob Computer Meldungen an den erwarteten Log Analytics-Arbeitsbereich senden, der Überwachung mit VM Insights und vielem mehr.