Designphase 4: Ausgehende Internetkonnektivität

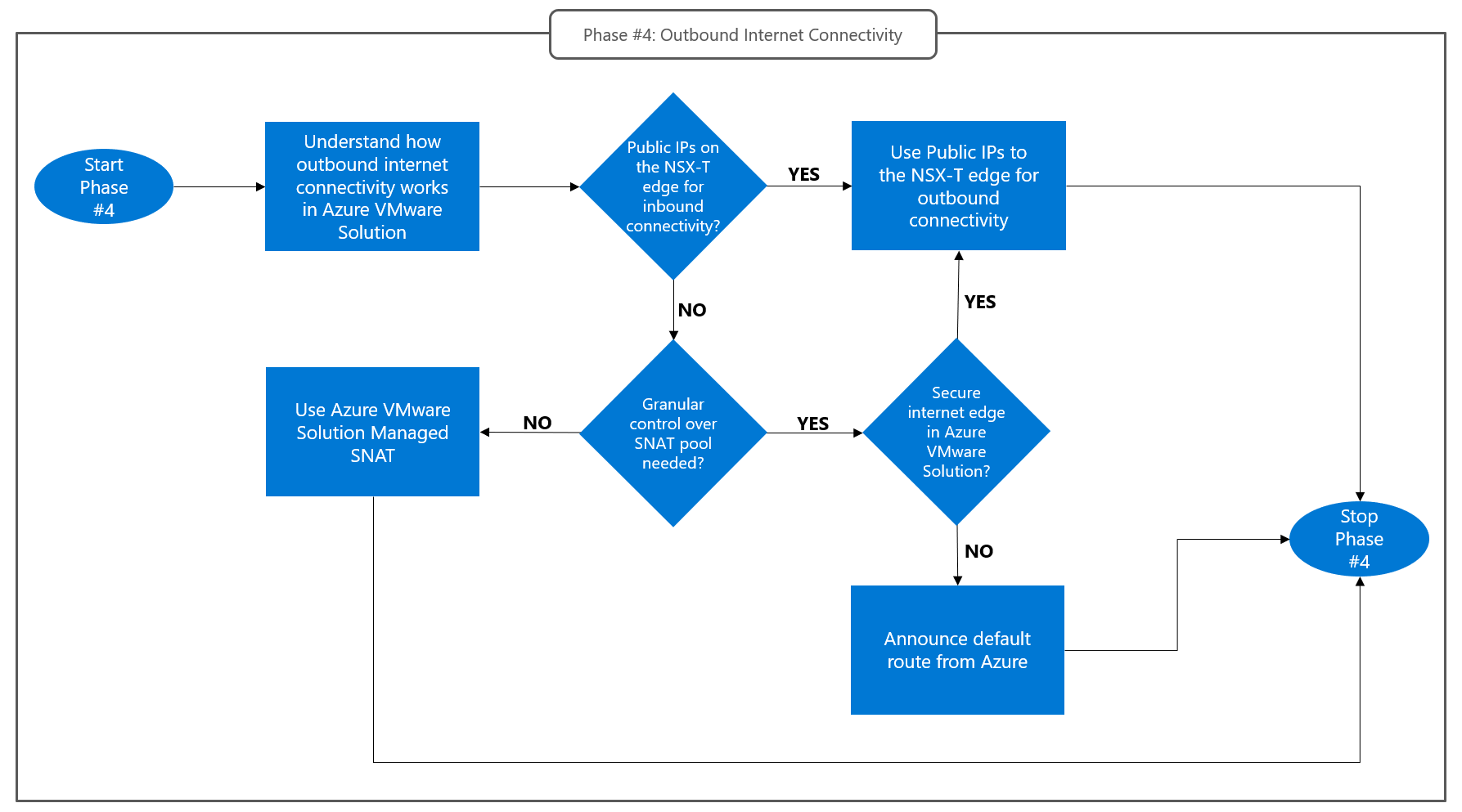

Die Entscheidungen, die Sie in dieser Designphase treffen, werden durch die Anforderungen an die ausgehende Internetkonnektivität der Anwendungen bestimmt, die in Azure VMware Solution bereitgestellt werden. Ein einfacher Internetzugriff reicht möglicherweise aus, um VMs zu aktivieren, die in der privaten Cloud gehostet werden, um Softwareupdates herunterzuladen. B2B-Szenarien für die Zusammenarbeit, bei denen der Zugriff auf eine Drittanbieter-API nur über autorisierte IP-Adressen erlaubt ist, erfordern möglicherweise eine präzise Steuerung über den NAT-Pool. In Virtual Desktop Infrastructure-Szenarien (VDI) erfordert der Umfang der Internetsitzungen möglicherweise die Kontrolle über die Größe des NAT-Pools.

Sie müssen beinahe unweigerlich die Sicherheit des ausgehenden Internetzugriffs verbessern, indem Sie Verbindungen über eine Firewall oder ein Proxygerät weiterleiten. Azure VMware Solution unterstützt die Bereitstellung solcher Geräte in der privaten Cloud selbst oder in einem virtuellen Azure-Netzwerk, das mit der privaten Cloud verbunden ist. Die Wahl zwischen diesen beiden Optionen ist das Hauptziel dieser Designphase. Ihre Wahl wird auf Basis folgender Überlegungen bestimmt:

- Aus Gründen von Kostenoptimierung und Konsistenz können Sie bereits vorhandene NVAs für den erweiterten Internetzugriff (z. B. Firewalls und Weiterleitungsproxys) verwenden, die in virtuellen Azure-Netzwerken bereitgestellt werden.

- Azure-Plattform as a Service-Lösungen (PaaS) verringern möglicherweise den Verwaltungsaufwand. Sie können Azure Firewall für erweiterte Sicherheit beim Internetzugriff verwenden, insbesondere wenn Sie Premium-SKU-Features aktivieren.

- Sie können Firewalls und/oder Proxygeräte von Drittanbietern in Azure VMware Solution als virtuelle Geräte bereitstellen. Installationsanweisungen und empfohlenen Topologien finden Sie in der Dokumentation des Anbieters.

Die Entscheidungen, die Sie in dieser Designphase treffen, sind von den Entscheidungen abhängig, die Sie in Phase 3 treffen. Wenn Sie sich für Ihre eingehende Internetkonnektivität für öffentliche IP-Adressen am Edge des NSX-T-Rechenzentrums entscheiden, müssen Sie sie auch für die ausgehende Konnektivität verwenden. Alle ausgehenden Verbindungen, die von VMs in Azure VMware Solution initiiert werden, werden am Edge von NSX-T verwaltet. Verbindungen werden über die Quellnetzwerkadressübersetzung (Source Network Address Translation, SNAT) in öffentliche Azure-IP-Adresspräfixe übersetzt, die dem NSX-T-Edge der privaten Cloud zugeordnet sind.

Das folgende Flussdiagramm fasst zusammen, wie sie diese Designphase angehen:

Standardrouten und ausgehende Internetkonnektivität in Azure VMware Solution

Das Routing für ausgehende Internetverbindungen, die von VMs in einer privaten Azure VMware Solution-Cloud initiiert werden, wird durch die konfigurierten Standardrouten bestimmt. Für Verwaltungs- und Workloadsegmente werden verschiedene Standardrouten verwendet:

- Das Verwaltungsnetzwerk der privaten Cloud (das vCenter Server und die NSX-T-Verwaltung hostet) verwendet immer eine Standardroute, die direkten Internetzugriff über einen plattformseitig verwalteten Internet-Breakout bereitstellt. Diese Standardroute kann nicht außer Kraft gesetzt werden. Sie haben keine Kontrolle über den SNAT-Pool für Verbindungen, die über das Verwaltungsnetzwerk initiiert werden.

- Alle Workloadsegmente verwenden dieselbe Standardroutenkonfiguration. Die Routenkonfiguration kann einer der folgenden sein:

- Internetzugriff über einen plattformseitig verwalteten Breakout, wobei die SNAT von der Plattform bereitgestellt wird. Benutzer haben keine Kontrolle über die öffentlichen IP-Adressen im SNAT-Pool. Weitere Informationen finden Sie unter Von Azure VMware Solution verwaltete SNAT.

- Internetzugriff über einen plattformseitig verwalteten Breakout, wobei die SNAT vom Benutzer in NSX-T konfiguriert wird. Die Benutzer sind für Folgendes verantwortlich:

- Bereitstellen von öffentlichen Azure-IP-Adresspräfixen für den SNAT-Pool

- Definieren von NAT-Regeln am NSX-T-Edge Weitere Informationen finden Sie unter Öffentliche Azure-IPv4-Adresse für das Edge des NSX-T-Rechenzentrums.

- Eine Standardroute, die über die Azure ExpressRoute-Verbindung der privaten Cloud angekündigt wird. Diese Standardroute kann von einem BGP-fähigen Gerät in einem virtuellen Azure-Netzwerk oder an einem lokalen Standort stammen. Die Verantwortung für die SNAT liegt beim Benutzer und muss von Netzwerkgeräten in virtuellen Azure-Netzwerken oder lokal ausgeführt werden. Weitere Informationen finden Sie unter In Azure gehosteter Internetdienst.

Sie können ausgehende Internetkonnektivität für Workloadsegmente mithilfe des Azure-Portals konfigurieren. Wählen Sie eine der Optionen aus, die in den nächsten Abschnitten erläutert werden. Weitere Informationen finden Sie unter Überlegungen zur Gestaltung von Internetkonnektivität.

Verwenden einer von Azure VMware Solution verwalteten SNAT

Eine verwaltete SNAT ist die einfachste Möglichkeit, ausgehenden Internetzugriff in Azure VMware Solution zu implementieren. Wenn Sie diese Option in einer privaten Cloud aktivieren, wird eine Standardroute auf T0/T1-Gateways installiert. Die Route leitet internetgebundenen Datenverkehr an ein plattformseitig verwaltetes Edge weiter. Das plattformseitig verwaltete Edge führt die SNAT aus. Sie haben keine Kontrolle über den NAT-Pool. Sie können verwaltete SNAT verwenden, um direkten Internetzugriff für Azure VMware Solution-VMs bereitzustellen. Sie können auch NSX-T-Topologien definieren, in denen internetgebundene Verbindungen, die von VMs initiiert werden, an Internet-Edgegeräte mit erweiterter Sicherheit (Firewalls oder Weiterleitungsproxys) weitergeleitet werden, die als virtuelle Geräte in der privaten Cloud selbst bereitgestellt werden. Im Folgenden finden Sie einige typische Gründe, warum diese Option nicht für ausgehende Konnektivität verwendet werden sollte:

- Sie benötigen eine präzise Kontrolle über den NAT-Pool. Wenn Sie beispielsweise SNAT verwenden müssen, um Verbindungen über öffentliche IP-Adressen zu übersetzen, die von bestimmten VMs initiiert werden, um auf bestimmte öffentliche Endpunkte zu verweisen. Dann sollten Sie in diesem Fall in Erwägung ziehen, öffentliche IP-Adressen am Edge des NSX-T-Rechenzentrums zu verwenden.

- Sie haben während der Designphase 3für eingehende Internetkonnektivität öffentliche IP-Adressen am Edge NSX-T-Rechenzentrums ausgewählt. In diesem Fall müssen Sie auch für die ausgehende Internetkonnektivität öffentliche IP-Adressen am Edge des NSX-T-Rechenzentrums verwenden. Weitere Informationen finden Sie im nächsten Abschnitt.

- Sie möchten ausgehende Internetverbindungen über einen erweiterten Internet-Edge mit erweiterter Sicherheit weiterleiten, der in einem virtuellen Azure-Netzwerk (oder an einem lokalen Standort) gehostet wird. In diesem Fall muss eine Standardroute vom Internet-Edge in Azure stammen und für die private Cloud angekündigt werden. Weitere Informationen finden Sie in diesem Artikel im Abschnitt Erstellen einer Standardroute aus Azure.

Bereitstellen öffentlicher IP-Adressen am Edge des NSX-T-Rechenzentrums

Wenn Sie öffentliche IP-Adressen am Edge des NSX-T-Rechenzentrums verwenden, ist eine Standardroute, die den Datenverkehr von T1/T0-Gateways an den Internet-Edge des Azure-Netzwerks weiterleitet, in der privaten Cloud vorhanden. Ausgehende Internetverbindungen auf T1-Gateways müssen mithilfe von SNAT übersetzt werden, um eine der öffentlichen IP-Adressen verwenden zu können, die der privaten Cloud zugeordnet sind. Informationen zum Konfigurieren von NAT-Regeln für T1-Gateways finden Sie unter Ausgehender Internetzugriff für VMs. Sie können diese Option verwenden, um direkten Internetzugriff für Azure VMware Solution-VMs bereitzustellen. Sie können auch NSX-T-Topologien definieren, die internetgebundene Verbindungen, die von Azure VMware Solution initiiert werden, an Internet-Edgegeräte mit erweiterter Sicherheit (Firewalls oder Weiterleitungsproxys) weiterleiten, die als virtuelle Geräte in der privaten Cloud bereitgestellt werden.

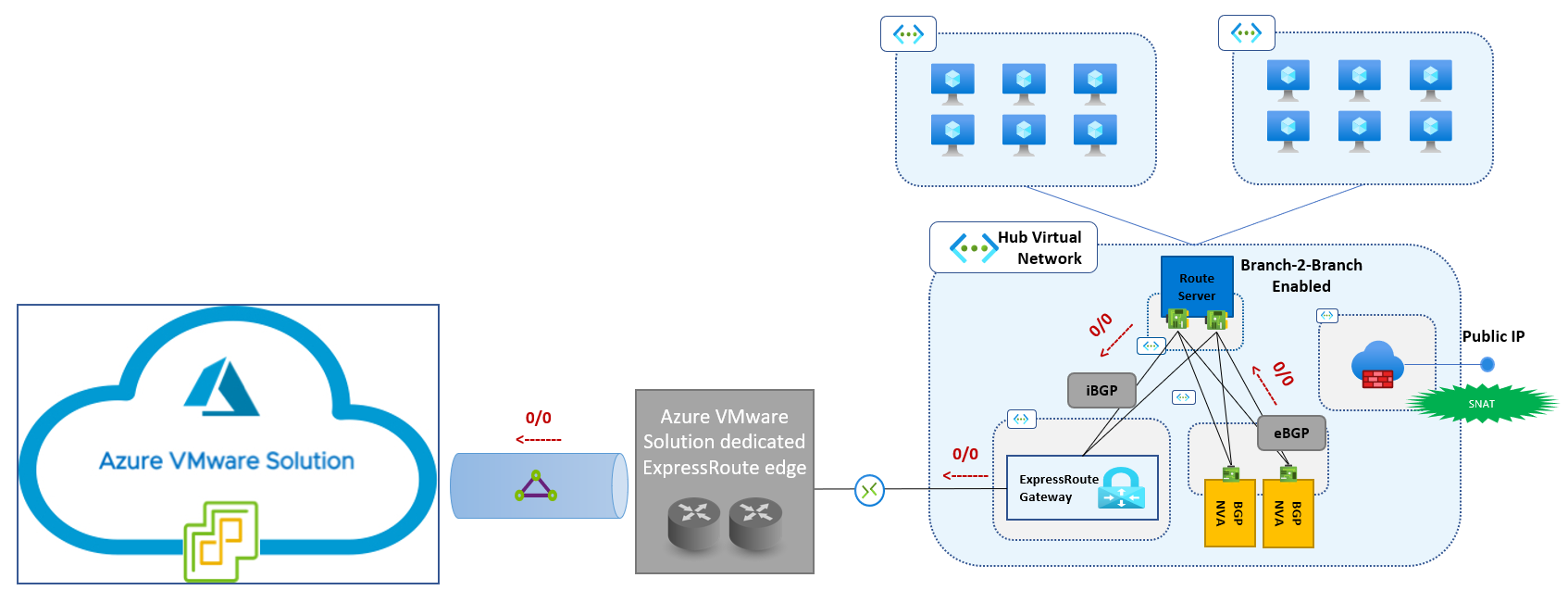

Eine Standardroute von Azure stammen lassen (vom Kunden verwaltetes virtuelles Netzwerk oder Azure Virtual WAN)

Sie können internetgebundenen Datenverkehr, der von Azure VMware Solution-VMs initiiert wird, an einen Azure-nativen NVA weiterleiten, indem Sie eine Standardroute über die verwaltete ExpressRoute-Verbindung der privaten Cloud ankündigen. Die T0-Gateways der privaten Cloud verwenden die von Azure empfangene Standardroute und senden internetgebundenen Datenverkehr an den nächsten Hop, der durch die empfangene Standardroute angegeben wurde. Wenn die Internet-Edge-NVAs in Azure BGP unterstützen, können Sie sie für das Entstammen der Standardroute als BGP-Speaker verwenden. Wenn die NVAs BGP nicht unterstützen (oder aufgrund von Sicherheitseinschränkungen nicht als BGP-Speaker verwendet werden können), können Sie andere NVAs als BGP-Speaker bereitstellen. Ein typisches Szenario, das zusätzliche BGP-fähige NVAs erfordert, besteht in der Verwendung von Azure Firewall am Azure-Internet-Edge. (Azure Firewall unterstützt BGP nicht.) Die resultierende Netzwerktopologie wird hier gezeigt:

Nächste Schritte

Erfahren Sie mehr über Governance für Azure VMware Solution.