Aktivieren von öffentlichen IP-Adressen auf einem NSX Edge-Knoten für VMware NSX

In diesem Artikel erfahren Sie, wie Sie öffentliche IP-Adressen auf einem VMware NSX Edge-Knoten aktivieren, um VMware NSX für Ihre Instanz von Azure VMware Solution auszuführen.

Tipp

Bevor Sie den Internetzugriff auf Ihre Instanz von Azure VMware Solution aktivieren, sollten Sie die Überlegungen zum Entwurf der Internetkonnektivität überprüfen.

Öffentliche IP-Adressen auf einem NSX Edge-Knoten für NSX ist ein Feature in Azure VMware Solution, das den ein- und ausgehenden Internetzugriff für Ihre Azure VMware Solution-Umgebung aktiviert.

Wichtig

Die Verwendung öffentlicher IPv4-IP-Adressen kann direkt in Azure VMware Solution genutzt werden und wird basierend auf dem Präfix der öffentlichen IPv4-IP-Adressen berechnet, das in Preise für VM-IP-Adressen aufgeführt ist. Für diesen Dienst fallen keine Gebühren für den Dateneingang oder -ausgang an.

Der öffentliche IP-Adressbereich wird in Azure VMware Solution über das Azure-Portal und die NSX-Schnittstelle in Ihrer privaten Azure VMware Solution-Cloud konfiguriert.

Mit dieser Funktion können Sie von folgenden Features profitieren:

- Einheitliche und vereinfachte Erfahrung zum Reservieren und Verwenden einer öffentlichen IP-Adresse bis zum NSX Edge-Knoten

- Möglichkeit des Erhalts von 1.000 oder mehr öffentlichen IP-Adressen Aktivieren des Internetzugriffs im großen Stil

- Eingehender und ausgehender Internetzugriff für Ihre Workload-VMs.

- DDoS-Sicherheitsschutz (Distributed Denial-of-Service) von Netzwerkdatenverkehr mit dem Internet

- VMware HCX-Migrationsunterstützung über das öffentliche Internet

Wichtig

Sie können insgesamt bis zu 64 öffentliche IP-Adressen über diese Netzwerkblöcke hinweg einrichten. Wenn Sie mehr als 64 öffentliche IP-Adressen konfigurieren möchten, übermitteln Sie ein Supportticket mit der Anzahl der benötigten Adressen.

Voraussetzungen

- Eine private Azure VMware Solution-Cloud

- Ein DNS-Server, der für Ihre Instanz von NSX eingerichtet wurde

Referenzarchitektur

Die folgende Abbildung zeigt den ein- und ausgehenden Internetzugriff Ihrer privaten Azure VMware Solution-Cloud über eine öffentliche IP-Adresse direkt an den NSX Edge-Knoten für NSX.

Wichtig

Wenn Sie eine öffentliche IP-Adresse auf dem NSX verwenden, werden die öffentlichen IP-Adressen nicht über Private Cloud ExpressRoute angekündigt. Für Kunden, die öffentlichen IP-Raum von der lokalen Umgebung zu Azure VMware Solution über Express Route ankündigen, führt dies zu asymmetrischem Routing beim Zugriff auf eine öffentliche IP-Adresse, die in NSX von einer IP-Adresse zugewiesen ist, die innerhalb der von der lokalen Bereitstellung angekündigten Bereiche liegt.

Außerdem ist die Verwendung einer öffentlichen IP-Adresse auf dem NSX Edge-Knoten für NSX nicht mit DNS-Reverse-Lookup kompatibel. Wenn Sie dieses Szenario verwenden, können Sie keinen E-Mail-Server in Azure VMware Solution hosten.

Einrichten einer öffentlichen IP-Adresse oder eines Adressbereichs

Verwenden Sie das Azure-Portal, um eine öffentliche IP-Adresse oder einen öffentlichen Adressbereich einzurichten:

Melden Sie sich beim Azure-Portal an, und wechseln Sie dann zur privaten Azure VMware Solution-Cloud.

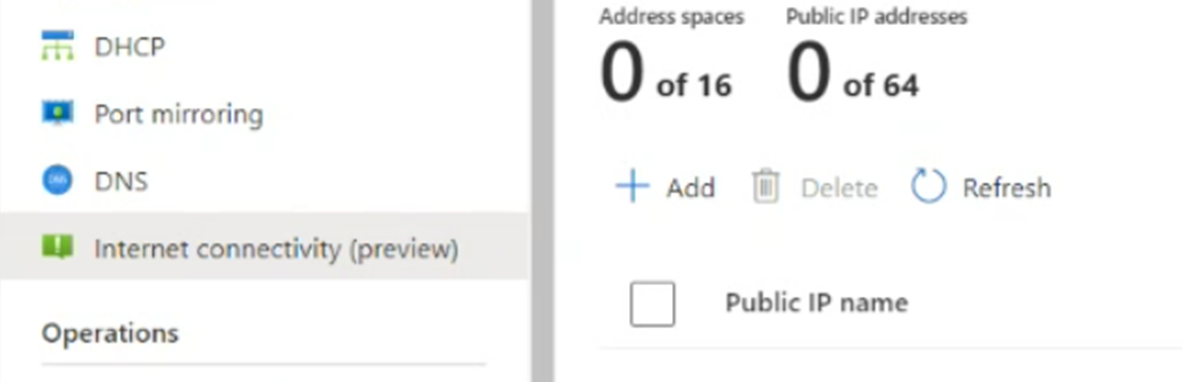

Wählen Sie im Ressourcenmenü unter Workloadnetzwerk die Option Internetkonnektivität aus.

Aktivieren Sie das Kontrollkästchen Mithilfe der öffentlichen IP-Adresse mit NSX Edge verbinden aus.

Wichtig

Bevor Sie eine öffentliche IP-Adresse auswählen, sollten Sie genau verstehen, welche Auswirkungen dies auf Ihre vorhandene Umgebung hat. Weitere Informationen finden Sie unter Überlegungen zur Gestaltung von Internetkonnektivität. Hierzu sollte auch eine Überprüfung zur Risikominderung in Zusammenarbeit mit den zuständigen Teams für Netzwerk- und Sicherheitsverwaltung sowie Compliance gehören.

Wählen Sie Öffentliche IP-Adresse aus.

Geben Sie einen Wert für Name der öffentlichen IP-Adresse ein. Wählen Sie in der Dropdownliste Adressraum eine Subnetzgröße aus. Wählen Sie anschließend Konfigurieren.

Diese öffentliche IP-Adresse ist innerhalb von ca. 20 Minuten verfügbar.

Überprüfen Sie, ob das Subnetz aufgeführt ist. Wenn das Subnetz nicht angezeigt wird, aktualisieren Sie die Liste. Wenn das Subnetz nach der Aktualisierung nicht angezeigt wird, versuchen Sie es erneut.

Nachdem Sie die öffentliche IP-Adresse festgelegt haben, aktivieren Sie das Kontrollkästchen Mithilfe der öffentlichen IP-Adresse mit NSX Edge verbinden, um alle anderen Internetoptionen zu deaktivieren.

Wählen Sie Speichern.

Sie haben die Internetkonnektivität für Ihre private Azure VMware Solution-Cloud erfolgreich aktiviert und eine von Microsoft zugewiesene öffentliche IP-Adresse reserviert. Sie können diese öffentliche IP-Adresse jetzt auf den NSX Edge-Knoten festlegen, damit NSX diese für Ihre Workloads verwendet. NSX wird für die Kommunikation aller VMs verwendet.

Sie haben drei Optionen zum Konfigurieren Ihrer reservierten öffentlichen IP-Adresse für den NSX Edge-Knoten für NSX:

- Ausgehender Internetzugriff für VMs

- Eingehender Internetzugriff für VMs

- Eine Gatewayfirewall zum Filtern von Datenverkehr zu VMs auf T1-Gateways

Ausgehender Internetzugriff für VMs

Ein SNAT-Dienst (Source Network Address Translation) mit Port Address Translation (PAT) wird verwendet, um vielen VMs die Verwendung eines SNAT-Diensts zu ermöglichen. Die Verwendung dieses Verbindungstyps bedeutet, dass Sie eine Internetverbindung für viele VMs bereitstellen können.

Wichtig

Zum Aktivieren von SNAT für Ihre angegebenen Adressbereiche müssen Sie eine Gatewayfirewallregel und SNAT für die gewünschten Adressbereiche konfigurieren. Wenn SNAT für bestimmte Adressbereiche nicht aktiviert werden soll, müssen Sie eine Regel vom Typ Ohne NAT für Adressbereiche erstellen, die von der Netzwerkadressübersetzung (Network Address Translation, NAT) ausgeschlossen werden sollen. Damit Ihr SNAT-Dienst wie erwartet funktioniert, sollte die Regel vom Typ „Ohne NAT“ eine niedrigere Priorität haben als die SNAT-Regel.

Erstellen einer SNAT-Regel

Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud die Option VMware-Anmeldeinformationen aus.

Suchen Sie nach der NSX Manager-URL und den Anmeldeinformationen.

Melden Sie sich bei VMware NSX Manager an.

Wechseln Sie zu NAT-Regeln.

Wählen Sie den T1-Router aus.

Wählen Sie NAT-Regel hinzufügen aus.

Geben Sie einen Namen für die Regel ein.

Wählen Sie SNAT aus.

Geben Sie optional eine Quelle (z. B. ein Subnetz für SNAT) oder ein Ziel ein.

Geben Sie die übersetzte IP-Adresse ein. Diese IP-Adresse stammt aus dem Bereich der öffentlichen IP-Adressen, die Sie im Azure VMware Solution-Portal reserviert haben.

Optional können Sie der Regel eine höhere Prioritätsnummer zuweisen. Damit wird die Regel in der Regelliste nach unten verschoben, um sicherzustellen, dass zuerst spezifischere Regeln abgeglichen werden.

Wählen Sie Speichern.

Die Protokollierung wird über den Protokollierungsschieberegler aktiviert.

Weitere Informationen zur VMware NSX-NAT-Konfiguration und den Optionen finden Sie im NSX Data Center-Administratorleitfaden zu NAT.

Erstellen einer Regel ohne NAT

Sie können in NSX Manager eine Regel ohne NAT oder ohne SNAT erstellen, um bestimmte Übereinstimmungen von der NAT-Ausführung auszuschließen. Mit dieser Richtlinie kann zugelassen werden, dass Datenverkehr an private IP-Adressen die vorhandenen Netzwerkübersetzungsregeln umgeht.

- Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud die Option VMware-Anmeldeinformationen aus.

- Suchen Sie nach der NSX Manager-URL und den Anmeldeinformationen.

- Melden Sie sich bei NSX Manager an, und wählen Sie dann NAT-Regeln aus.

- Wählen Sie den T1-Router und dann NAT-Regel hinzufügen aus.

- Wählen Sie eine Regel Ohne SNAT als NAT-Regeltyp aus.

- Wählen Sie die Quell-IP-Adresse als Adressbereich aus, der nicht übersetzt werden soll. Der Wert für dieZiel-IP-Adresse sollte alle internen Adressen enthalten, die Sie aus dem Quell-IP-Adressbereich erreichen.

- Wählen Sie Speichern.

Eingehender Internetzugriff für VMs

Ein DNAT-Dienst (Destination Network Translation) wird verwendet, um eine VM über eine bestimmte öffentliche IP-Adresse und/oder an einem bestimmten Port verfügbar zu machen. Dieser Dienst bietet eingehenden Internetzugriff auf Ihre Workload-VMs.

Erstellen einer DNAT-Regel

Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud die Option VMware-Anmeldeinformationen aus.

Suchen Sie nach der NSX Manager-URL und den Anmeldeinformationen.

Melden Sie sich bei NSX Manager an, und wählen Sie dann NAT-Regeln aus.

Wählen Sie den T1-Router und dann DNAT-Regel hinzufügen aus.

Geben Sie einen Namen für die Regel ein.

Wählen Sie DNAT als Aktion aus.

Geben Sie für den Zielabgleich die reservierte öffentliche IP-Adresse ein. Diese IP-Adresse stammt aus dem Bereich der öffentlichen IP-Adressen, die Sie im Azure VMware Solution-Portal reserviert haben.

Geben Sie für die übersetzte IP-Adresse die private IP-Adresse der VM ein.

Wählen Sie Speichern.

Konfigurieren Sie optional den Port oder die IP-Quelladresse für die Übersetzung ein, um den Abgleich zu präzisieren.

Die VM ist jetzt im Internet über die spezifische öffentliche IP-Adresse und/oder am angegebenen Port verfügbar.

Einrichten einer Gatewayfirewall zum Filtern von Datenverkehr zu VMs auf T1-Gateways

Sie können Ihren Netzwerkdatenverkehr mit dem öffentlichen Internet über Ihre Gatewayfirewall schützen.

Wählen Sie in Ihrer privaten Azure VMware Solution-Cloud die Option VMware-Anmeldeinformationen aus.

Suchen Sie nach der NSX Manager-URL und den Anmeldeinformationen.

Melden Sie sich bei NSX Manager an.

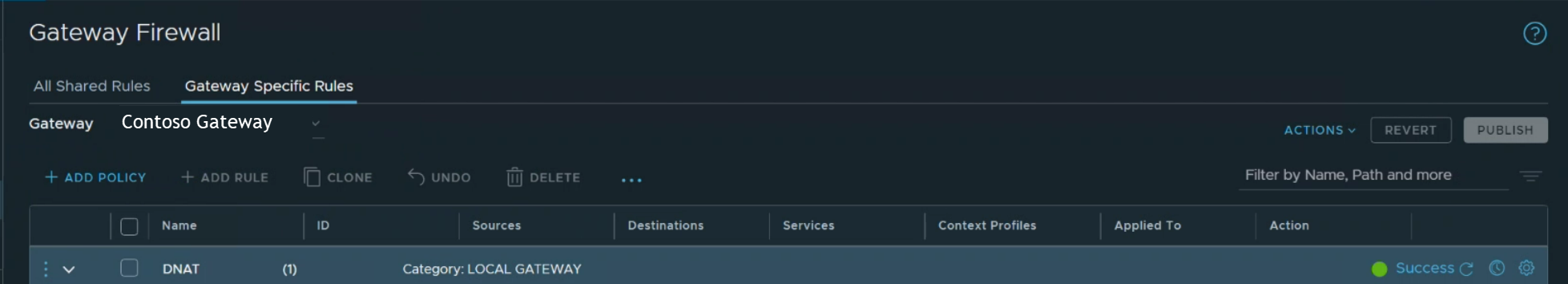

Wählen Sie auf der Übersichtsseite für NSX die Option Gatewayrichtlinien aus.

Wählen Sie Gatewayspezifische Regeln, das T1-Gateway und dann Richtlinie hinzufügen aus.

Wählen Sie Neue Richtlinie aus, und geben Sie einen Richtliniennamen ein.

Wählen Sie die Richtlinie und dann Regel hinzufügen aus.

Konfigurieren Sie die Regel:

- Wählen Sie Neue Regel aus.

- Geben Sie einen beschreibenden Namen ein.

- Konfigurieren Sie die Quelle, das Ziel, die Dienste und die Aktion.

Wählen Sie Mit externer Adresse abgleichen aus, um Firewallregeln auf die externe Adresse einer NAT-Regel anzuwenden.

Die folgende Regel wird beispielsweise auf Mit externer Adresse abgleichen festgelegt. Die Einstellung erlaubt eingehenden SSH-Datenverkehr (Secure Shell) an die öffentliche IP-Adresse.

Wenn Mit interner Adresse abgleichen angegeben wurde, ist das Ziel die interne oder private IP-Adresse der VM.

Weitere Informationen zur NSX-Gatewayfirewall finden Sie im Administratorleitfaden zur NSX-Gatewayfirewall. Die verteilte Firewall kann auch zum Filtern des Datenverkehrs an VMs genutzt werden. Weitere Informationen finden Sie im Administratorleitfaden zur verteilten NSX-Firewall.