Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Die gewählte Remotezugriffslösung hängt von Faktoren wie Skalierung, Topologie und Sicherheitsanforderungen ab. In diesem Artikel wird beschrieben, wie Sie Remotezugriff auf virtuelle Computer (VMs) bereitstellen, die in einer Azure-Zielzonenarchitektur bereitgestellt werden. Dieser Leitfaden konzentriert sich auf Azure Bastion für den Remotezugriff.

Azure bietet Technologien, die zusammenarbeiten, um den hochsicheren Remotezugriff auf virtuelle Computer zu erleichtern:

Azure Bastion ist eine Plattform als Dienstlösung (PaaS), mit der Sie über einen Browser oder über den systemeigenen SSH- oder RDP-Client auf Windows-Arbeitsstationen auf VMs zugreifen können.

JIT-Zugriff (Just-In-Time) wird über Microsoft Defender for Cloud bereitgestellt.

Hybridkonnektivitätsoptionen, z. B. Azure ExpressRoute und VPNs.

Eine öffentliche IP, die entweder direkt an den virtuellen Computer angebunden ist oder über eine NAT-Regel mit einem Azure Load Balancer verbunden ist.

Entwurfsüberlegungen

Wenn verfügbar, können Sie vorhandene Hybridkonnektivität mit virtuellen Azure-Netzwerken über ExpressRoute- oder S2S- und P2S-VPN-Verbindungen verwenden, um Remotezugriff von lokalen Windows- und Linux Azure-VMs zu ermöglichen.

Netzwerksicherheitsgruppen (Network Security Groups, NSGs) können verwendet werden, um SSH- und RDP-Verbindungen mit Azure-VMs zu sichern.

JIT ermöglicht Remote-SSH- und RDP-Zugriff über das Internet, ohne eine andere Infrastruktur für unterstützte VMs bereitstellen zu müssen. JIT unterstützt:

- VMs, die über Azure Resource Manager bereitgestellt werden.

- Mithilfe von klassischen Bereitstellungsmodellen bereitgestellte VMs.

- VMs, die durch Azure Firewall-Instanzen im selben VNet wie die VM geschützt sind

- VMs, die durch Azure-Firewalls geschützt sind, die von Azure Firewall Manager gesteuert werden.

Azure Bastion bietet eine zusätzliche Steuerungsebene. Der Dienst ermöglicht eine äußerst sichere und problemlose RDP- und SSH-Verbindung mit Ihren VMs direkt über das Azure-Portal oder den nativen Client über einen sicheren TLS-Kanal. Azure Bastion hat auch die Notwendigkeit einer Hybridkonnektivität aufgehoben.

Verwenden Sie die entsprechende Azure Bastion-SKU basierend auf Ihren Anforderungen. Weitere Informationen finden Sie unter Azure Bastion-Konfigurationseinstellungen.

Lesen Sie die FAQ Azure Bastion, um Antworten auf häufig gestellte Fragen zum Dienst zu erhalten.

Azure Bastion mit Kerberos-Authentifizierung erfordert, dass sich sowohl die Domänencontroller als auch Azure Bastion im selben virtuellen Netzwerk befinden. Weitere Informationen finden Sie unter Kerberos-Authentifizierung in Azure Bastion.

Azure Bastion kann in einer Azure Virtual WAN-Topologieverwendet werden. Es gibt jedoch einige Einschränkungen:

Azure Bastion kann nicht innerhalb eines virtuellen WAN-Hubs bereitgestellt werden.

Azure Bastion muss die Premium- oder Standard-SKU verwenden. Die Funktion IP-basierte Verbindung muss in der Azure Bastion-Ressource aktiviert sein. Weitere Informationen finden Sie in der Dokumentation zu IP-basierten Azure Bastion-Verbindungen.

Azure Bastion kann in jedem virtuellen Spoke-Netzwerk bereitgestellt werden, das mit Virtual WAN verbunden ist. Azure Bastion bietet Zugriff auf VMs in seinem eigenen virtuellen Netzwerk über virtuelle WAN-Netzwerkverbindungen. Es kann auch Zugriff auf VMs in anderen virtuellen Netzwerken bieten, die über die zugehörigen Hubs mit demselben virtuellen WAN verbunden sind. Eine erfolgreiche Bereitstellung erfordert die entsprechende Routingkonfiguration. Sie können Azure Bastion beispielsweise mithilfe des Erweiterungsmusters für virtuelle Hubs bereitstellen.

Die Azure Bastion Standard-SKU erfordert ein dediziertes Subnetz (AzureBastionSubnet), während dies bei der Entwickler-SKU nicht erforderlich ist.

Die Developer-SKU ist eine kostenlose Version des Azure Bastion-Diensts, die nicht konfiguriert werden muss und immer aktiviert ist. Im Gegensatz zur Standard-SKU ist die Developer-SKU keine dedizierte Ressource, sondern sie funktioniert als Teil eines freigegebenen Pools und unterstützt kein Peering virtueller Netzwerke.

Tipp

Eine IP-basierte Azure Bastion-Verbindung ermöglicht außerdem Konnektivität mit lokalen Computern, falls Hybridkonnektivität zwischen der Azure Bastion-Ressource und dem Computer besteht, mit dem Sie eine Verbindung herstellen möchten. Weitere Informationen finden Sie unter Herstellen der Verbindung mit einer VM über die angegebene private IP-Adresse.

Designempfehlungen

Stellen Sie für Produktionsworkloads die Azure Bastion-SKU „Premium“ oder „Standard“ bereit. Verwenden Sie für Sandbox- und Testumgebungen die Developer-SKU in ausgewählten Regionen.

Verwenden Sie vorhandene ExpressRoute- oder VPN-Konnektivität, um Remotezugriff auf Azure-VMs bereitzustellen, auf die über Ihr lokales Netzwerk zugegriffen werden kann.

In einer Virtual WAN-basierten Netzwerktopologie, in der Remotezugriff auf VMs über das Internet erforderlich ist, können Sie Azure Bastion in jedem virtuellen Spoke-Netzwerk der jeweiligen VMs bereitstellen.

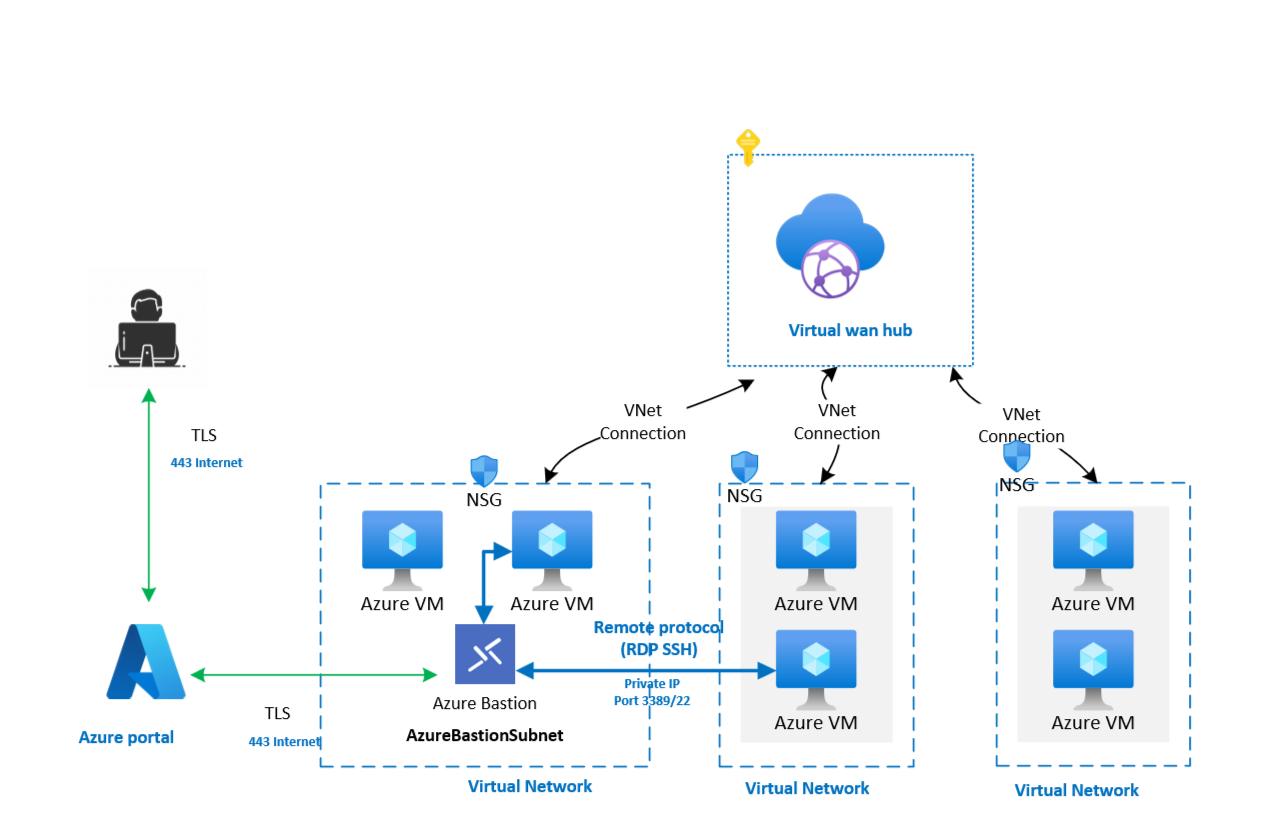

Sie können sich auch dazu entschließen, eine zentralisierte Azure Bastion-Instanz in einem einzigen Spoke in Ihrer Virtual WAN-Topologie bereitzustellen. Diese Konfiguration reduziert die Anzahl der Azure Bastion-Instanzen, die in Ihrer Umgebung verwaltet werden sollen. Dieses Szenario erfordert, dass Benutzende, die sich über Azure Bastion bei Windows- und Linux-VMs anmelden, über eine Rolle mit Leseberechtigung für die Azure Bastion-Ressource und das ausgewählte virtuelle Spoke-Netzwerk verfügen. Einige Implementierungen weisen möglicherweise Sicherheits- oder Complianceüberlegungen auf, die diese Anforderung einschränken oder verhindern. Das folgende Diagramm zeigt eine Azure Virtual WAN-Topologie.

In einer Hub-and-Spoke-Netzwerktopologie, in der Sie Remotezugriff auf Azure-VMs über das Internet benötigen:

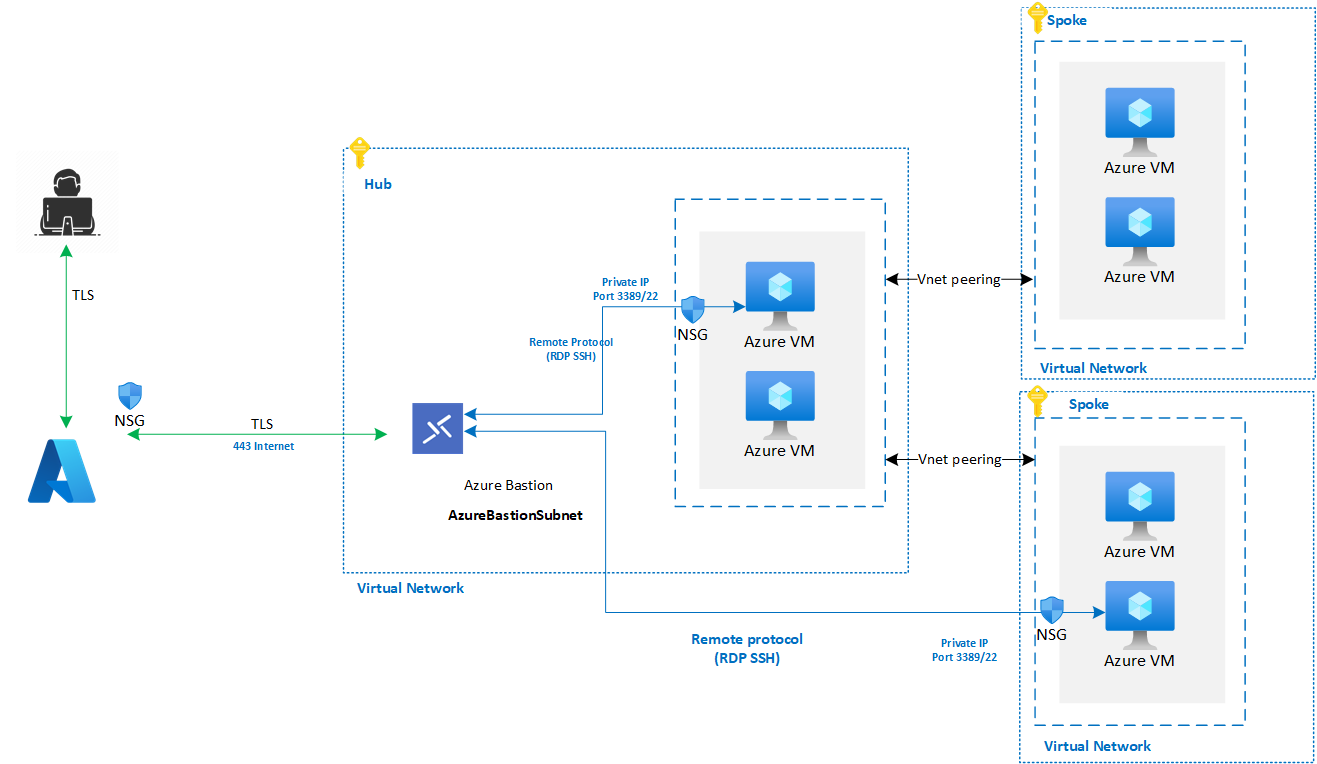

- Sie können einen einzelnen Azure Bastion-Host im virtuellen Hubnetzwerk bereitstellen, der über Peering virtueller Netzwerke die entsprechende Konnektivität mit Azure-VMs in virtuellen Spoke-Netzwerken bieten kann. Diese Konfiguration reduziert die Anzahl der Azure Bastion-Instanzen, die in Ihrer Umgebung verwaltet werden sollen. Dieses Szenario erfordert, dass Benutzende, die sich über Azure Bastion bei Windows- und Linux-VMs anmelden, über eine Rolle mit Leseberechtigung für die Azure Bastion-Ressource und das virtuelle Hubnetzwerk verfügen. Einige Implementierungen weisen möglicherweise Sicherheits- oder Complianceüberlegungen auf, die diese Anforderung einschränken oder verhindern. Das folgende Diagramm zeigt eine Azure Hub-and-Spoke-Topologie.

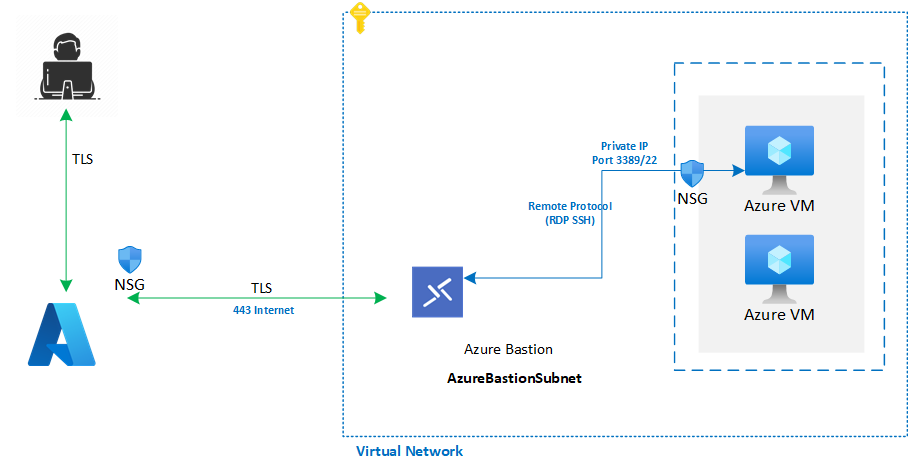

- Ihre Umgebung erlaubt es möglicherweise nicht, Benutzenden eine RBAC-Rolle (Role-Based Access Control, rollenbasierte Zugriffssteuerung) mit Leseberechtigung für die Azure Bastion-Ressource und das virtuelle Hubnetzwerk zu gewähren. Verwenden Sie die Azure Bastion-SKU „Basic“ oder „Standard“, um Konnektivität für VMs innerhalb eines virtuellen Spoke-Netzwerks bereitzustellen. Stellen Sie eine dedizierte Azure Bastion-Instanz für jedes virtuelle Spoke-Netzwerk bereit, das Remotezugriff erfordert. Das folgende Diagramm zeigt eine eigenständige Azure Virtual Network-Topologie.

Konfigurieren Sie NSG-Regeln, um Azure Bastion und die virtuellen Computer zu schützen, mit denen sie Konnektivität bietet. Weitere Informationen finden Sie unter Arbeiten mit VMs und NSGs in Azure Bastion.

Konfigurieren Sie Azure Bastion-Diagnoseprotokolle, die an den zentralen Log Analytics-Arbeitsbereich gesendet werden sollen. Weitere Informationen finden Sie unter Aktivieren und Verwenden von Azure Bastion-Ressourcenprotokollen.

Erstellen Sie unbedingt die erforderlichen RBAC-Rollenzuweisungen für die Benutzenden oder Gruppen, die über Azure Bastion eine Verbindung mit den VMs herstellen.

Wenn Sie über SSH eine Verbindung mit Linux-VMs herstellen, richten Sie die Verbindung über einen privaten Schlüssel in Azure Key Vaultein.

Stellen Sie Azure Bastion- und ExpressRoute- oder VPN-Zugriff bereit, um spezielle Anforderungen zu erfüllen, z. B. den Notfallzugriff.

Aktivieren Sie keinen Remotezugriff auf Windows- und Linux-VMs über öffentliche IPs, die direkt an die virtuellen Computer angefügt sind. Stellen Sie keinen Remotezugriff ohne strenge NSG-Regeln und Firewalls bereit.