Verwenden von NSG-Zugriff und Azure Bastion

Bei der Arbeit mit Azure Bastion können Sie Netzwerksicherheitsgruppen (NSGs) verwenden. Weitere Informationen finden Sie unter Sicherheitsgruppen.

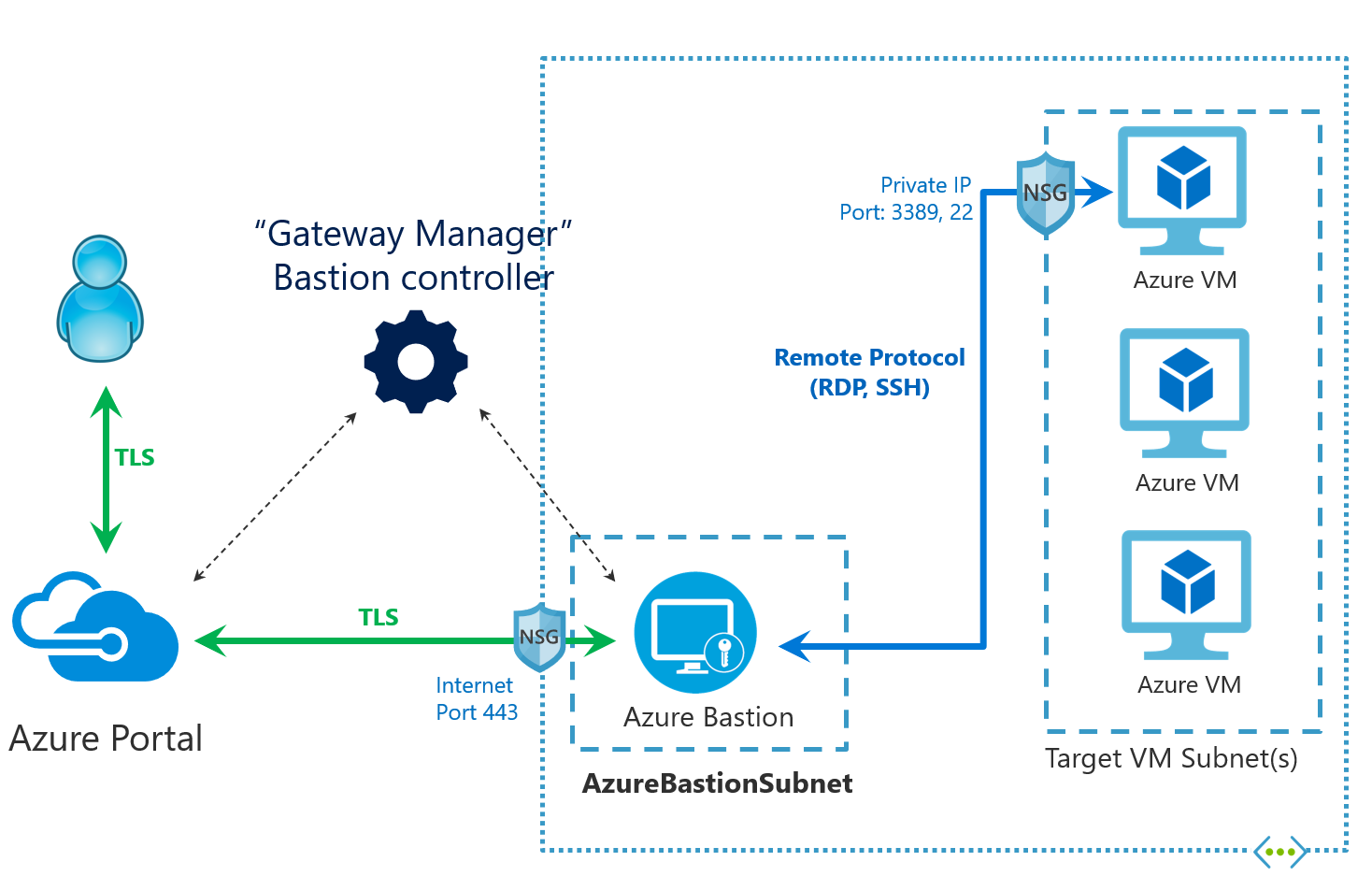

In diesem Diagramm:

- Der Bastionhost wird im virtuellen Netzwerk bereitgestellt.

- Der Benutzer stellt in einem HTML5-Browser eine Verbindung mit dem Azure-Portal her.

- Der Benutzer navigiert zum virtuellen Azure-Computer, um eine RDP-/SSH-Verbindung herzustellen.

- Verbindungsintegration: RDP-/SSH-Sitzung innerhalb des Browsers mit nur einem Klick

- Für den virtuellen Azure-Computer ist keine öffentliche IP-Adresse erforderlich.

Netzwerksicherheitsgruppen

In diesem Abschnitt wird der Netzwerkdatenverkehr zwischen dem Benutzer und Azure Bastion und weiter zu virtuellen Zielcomputern in Ihrem virtuellen Netzwerk gezeigt:

Wichtig

Wenn Sie sich für die Verwendung einer NSG mit Ihrer Azure Bastion-Ressource entscheiden, müssen Sie alle folgenden Regeln für den eingehenden und ausgehenden Datenverkehr erstellen. Durch Auslassen einer der folgenden Regeln in Ihrer NSG wird verhindert, dass Ihre Azure Bastion-Ressource künftig erforderliche Updates empfängt. Damit ist Ihre Ressource anfällig für Sicherheitsrisiken.

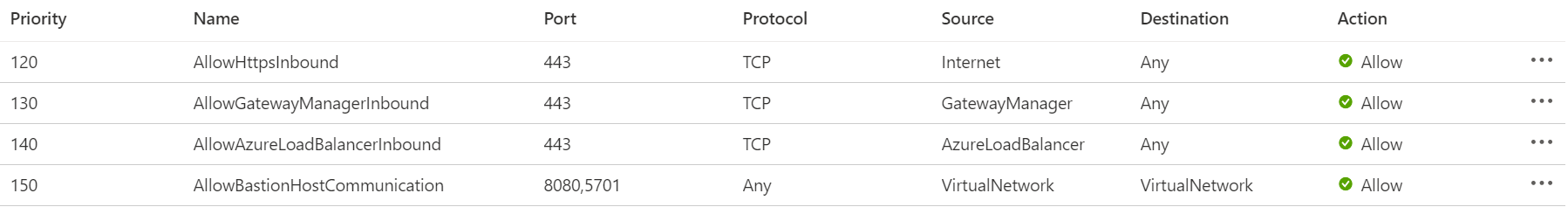

AzureBastionSubnet

Azure Bastion wird speziell in AzureBastionSubnet bereitgestellt.

Eingehender Datenverkehr:

- Eingehender Datenverkehr über das öffentliche Internet: Azure Bastion erstellt eine öffentliche IP-Adresse, für die Port 443 auf der öffentlichen IP-Adresse für den eingehenden Datenverkehr aktiviert sein muss. Ports 3389/22 müssen NICHT auf dem AzureBastionSubnet geöffnet sein. Beachten Sie, dass die Quelle entweder das Internet oder eine Gruppe von öffentlichen IP-Adressen sein kann, die Sie angeben.

- Eingehender Datenverkehr von der Azure Bastion-Steuerungsebene: Aktivieren Sie für Steuerungsebenenkonnektivität den Eingangsport 443 über das Diensttag GatewayManager. Dadurch kann die Steuerungsebene (also der Gateway-Manager) mit Azure Bastion kommunizieren.

- Eingehender Datenverkehr von der Azure Bastion-Datenebene: Aktivieren Sie für die Kommunikation auf Datenebene zwischen den zugrunde liegenden Komponenten von Azure Bastion die Ports 8080 und 5701 eingehend vom Diensttag VirtualNetwork zum Diensttag VirtualNetwork. Dadurch können die Azure Bastion-Komponenten miteinander kommunizieren.

- Eingehender Datenverkehr von Azure Load Balancer: Aktivieren Sie für Integritätstests den eingehenden Port 443 aus dem Diensttag AzureLoadBalancer. Dadurch kann Azure Load Balancer die Konnektivität erkennen.

Ausgehender Datenverkehr:

- Ausgehender Datenverkehr für virtuelle Zielcomputer: Azure Bastion erreicht die Ziel-VMs über die private IP-Adresse. Die Netzwerksicherheitsgruppen müssen ausgehenden Datenverkehr für andere Ziel-VM-Subnetze für die Ports 3389 und 22 zulassen. Wenn Sie die benutzerdefinierte Portfunktionalität der Standard-SKU verwenden, müssen Sie sicherstellen, dass die NSGs ausgehenden Datenverkehr an das Diensttag „VirtualNetwork“ als Ziel zulassen.

- Ausgehender Datenverkehr an die Azure Bastion-Datenebene: Aktivieren Sie für die Kommunikation auf Datenebene zwischen den zugrunde liegenden Komponenten von Azure Bastion die Ports 8080 und 5701 ausgehend vom Diensttag VirtualNetwork zum Diensttag VirtualNetwork. Dadurch können die Azure Bastion-Komponenten miteinander kommunizieren.

- Ausgehender Datenverkehr für andere öffentliche Endpunkte in Azure: Azure Bastion muss eine Verbindung mit verschiedenen öffentlichen Endpunkten in Azure herstellen können, um beispielsweise Diagnose- und Messprotokolle zu speichern. Aus diesem Grund benötigt Azure Bastion ausgehende Konnektivität über den Port 443 mit dem Diensttag AzureCloud.

- Ausgehender Datenverkehr zum Internet: Azure Bastion muss in der Lage sein, mit dem Internet für die Sitzung, das Bastion-Feature „Teilbarer Link“ und die Zertifikatsüberprüfung zu kommunizieren. Aus diesem Grund wird empfohlen, Port 80 ausgehend zum Internet zu aktivieren.

Ziel-VM-Subnetz

Dieses Subnetz enthält die Ziel-VM, mit der Sie eine RDP-/SSH-Verbindung herstellen möchten.

- Eingehender Datenverkehr von Azure Bastion: Azure Bastion erreicht die Ziel-VM über die private IP-Adresse. RDP/SSH-Ports (Ports 3389/22 bzw. benutzerdefinierte Port-Werte, wenn Sie die benutzerdefinierte Port-Funktion als Teil der Standard- oder Premium-SKU verwenden) müssen auf der Seite der Ziel-VM über private IP geöffnet werden. Es empfiehlt sich, in dieser Regel den IP-Adressbereich des Azure Bastion-Subnetzes hinzuzufügen, damit diese Ports auf den virtuellen Zielcomputern in Ihrem Ziel-VM-Subnetz nur von Bastion geöffnet werden können.

Nächste Schritte

Weitere Informationen zu Azure Bastion finden Sie in den häufig gestellten Fragen.