Konfigurieren von kundenseitig verwalteten Schlüsseln für die Azure NetApp Files-Volumeverschlüsselung

Mit den kundenseitig verwalteten Schlüsseln für die Volumeverschlüsselung von Azure NetApp Files können Sie bei der Erstellung eines neuen Volumes Ihre eigenen Schlüssel anstelle eines von der Plattform verwalteten Schlüssels verwenden. Mit kundenseitig verwalteten Schlüsseln können Sie die Beziehung zwischen dem Lebenszyklus eines Schlüssels, den Schlüsselverwendungsberechtigungen und den Prüfvorgängen für Schlüssel vollständig verwalten.

Das folgende Diagramm zeigt, wie kundenseitig verwaltete Schlüssel mit Azure NetApp Files funktionieren:

Azure NetApp Files erteilt einer verwalteten Identität Berechtigungen für Verschlüsselungsschlüssel. Bei der verwalteten Identität handelt es sich um eine vom Benutzer zugewiesene verwaltete Identität, die Sie erstellen und verwalten, oder um eine vom System zugewiesene verwaltete Identität, die dem Speicherkonto zugeordnet ist.

Sie konfigurieren die Verschlüsselung mit einem kundenseitig verwalteten Schlüssel für das NetApp Konto.

Sie verwenden die verwaltete Identität, für die der Azure Key Vault-Administrator in Schritt 1 Berechtigungen erteilt hat, um den Zugriff auf Azure Key Vault über Microsoft Entra ID zu authentifizieren.

Azure NetApp Files umschließt den Kontoverschlüsselungsschlüssel mit dem kundenseitig verwalteten Schlüssel in Azure Key Vault.

Kundenseitig verwaltete Schlüssel haben keine Auswirkungen auf die Leistung von Azure NetApp Files. Der einzige Unterschied zu plattformseitig verwalteten Schlüsseln besteht darin, wie der Schlüssel verwaltet wird.

Bei Lese-/Schreibvorgängen sendet Azure NetApp Files Anforderungen an Azure Key Vault, um die Umschließung für den Kontoverschlüsselungsschlüssel aufzuheben und so Verschlüsselungs- und Entschlüsselungsvorgänge durchzuführen.

Überlegungen

- Um ein Volume mit kundenseitig verwalteten Schlüsseln zu erstellen, müssen Sie die Standardnetzwerkfunktionen auswählen. Sie können keine Volumes mit kundenseitig verwalteten Schlüsseln verwenden, die mit grundlegenden Netzwerkfeatures konfiguriert sind. Folgen Sie den Anweisungen zum Festlegen der Option „Netzwerkfeatures“ auf der Seite zum Erstellen eines Volumes.

- Um die Sicherheit zu erhöhen, können Sie die Option Öffentlichen Zugriff deaktivieren in den Netzwerkeinstellungen Ihres Schlüsseltresors auswählen. Wenn Sie diese Option auswählen, müssen Sie auch Vertrauenswürdige Microsoft-Dienste zulassen auswählen , um diese Firewall zu umgehen, damit der Azure NetApp Files-Dienst auf Ihren Verschlüsselungsschlüssel zugreifen kann.

- Kundenseitig verwaltete Schlüssel unterstützen die automatische Erneuerung von MSI-Zertifikaten (Managed System Identity). Wenn Ihr Zertifikat gültig ist, müssen Sie es nicht manuell aktualisieren.

- Das Anwenden von Azure-Netzwerksicherheitsgruppen im Subnetz der privaten Verbindung auf Azure Key Vault wird für von Kunden verwaltete Azure NetApp Files-Schlüssel nicht unterstützt. Netzwerksicherheitsgruppen wirken sich nicht auf die Konnektivität mit Private Link aus, es sei denn,

Private endpoint network policyist im Subnetz aktiviert. Es ist erforderlich , diese Option deaktiviert zu lassen. - Wenn Azure NetApp Files kein Volume mit kundenseitig verwalteten Schlüsseln erstellt, werden Fehlermeldungen angezeigt. Weitere Informationen finden Sie unter Fehlermeldungen und Problembehandlung.

- Nehmen Sie nach dem Erstellen eines kundenseitig verwalteten Schlüsselvolumes keine Änderungen am zugrunde liegenden Azure Key Vault-Tresor oder privaten Azure-Endpunkt vor. Das Vornehmen von Änderungen kann die Volumes unzugänglich machen.

- Azure NetApp Files unterstützt die Möglichkeit, vorhandene Volumes von plattformseitig verwalteten Schlüsseln (PMK) auf kundenseitig verwaltete Schlüssel (CMK) ohne Datenmigration umzustellen. Dies bietet Flexibilität beim Lebenszyklus des Verschlüsselungsschlüssels (Verlängerungen, Rotationen) und zusätzliche Sicherheit für regulierte Branchenanforderungen.

- Wenn auf Azure Key Vault nicht mehr zugegriffen werden kann, verliert Azure NetApp Files den Zugriff auf die Verschlüsselungsschlüssel und die Möglichkeit, Daten in Volumes zu lesen oder zu schreiben, die mit vom Kunden verwalteten Schlüsseln aktiviert werden. In diesem Fall erstellen Sie ein Support-Ticket, um den Zugriff auf die betroffenen Volumes manuell wiederherstellen zu lassen.

- Azure NetApp Files unterstützt kundenseitig verwaltete Schlüssel auf Quell- und Daten-Replikatvolumes mit regionsübergreifender Replikation oder zonenübergreifenden Replikationsbeziehungen.

Unterstützte Regionen

Die kundenseitig verwalteten Schlüssel für Azure NetApp Files werden für die folgenden Regionen unterstützt:

- Australien, Mitte

- Australien, Mitte 2

- Australien (Osten)

- Australien, Südosten

- Brasilien Süd

- Brasilien, Südosten

- Kanada, Mitte

- Kanada, Osten

- Indien, Mitte

- USA (Mitte)

- Asien, Osten

- East US

- USA (Ost) 2

- Frankreich, Mitte

- Deutschland, Norden

- Deutschland, Westen-Mitte

- Israel, Mitte

- Italien, Norden

- Japan, Osten

- Japan, Westen

- Korea, Mitte

- Korea, Süden

- USA Nord Mitte

- Nordeuropa

- Norwegen, Osten

- Norwegen, Westen

- Katar, Mitte

- Südafrika, Norden

- USA Süd Mitte

- Indien (Süden)

- Asien, Südosten

- Spanien, Mitte

- Schweden, Mitte

- Schweiz, Norden

- Schweiz, Westen

- VAE, Mitte

- Vereinigte Arabische Emirate, Norden

- UK, Süden

- UK, Westen

- US Gov Arizona

- US Gov Texas

- US Government, Virginia

- Europa, Westen

- USA (Westen)

- USA, Westen 2

- USA, Westen 3

Anforderungen

Bevor Sie Ihr erstes Volume mit kundenseitig verwalteten Schlüsseln erstellen, müssen Sie Folgendes einrichten:

- Ein Azure Key Vault mit mindestens einem Schlüssel.

- Vorläufiges Löschen und Löschschutz müssen für den Schlüsseltresor aktiviert sein.

- Der Schlüssel muss vom Typ RSA sein.

- Der Schlüsseltresor muss über einen privaten Azure-Endpunkt verfügen.

- Der private Endpunkt muss sich in einem anderen Subnetz als dem an Azure NetApp Files delegierten befinden. Das Subnetz muss sich im selben VNet befinden wie das Subnetz, das an Azure NetApp delegiert wurde.

Weitere Informationen zu Azure Key Vault und dem privaten Azure Endpunkt finden Sie unter:

- Schnellstart: Erstellen eines Schlüsseltresors

- Erstellen oder Importieren eines Schlüssels in den Tresor

- Erstellen eines privaten Endpunkts

- Weitere Informationen zu Schlüsseln und unterstützten Schlüsseltypen

- Netzwerksicherheitsgruppen

- Verwalten von Netzwerkrichtlinien für private Endpunkte

Konfigurieren eines NetApp-Kontos für die Verwendung von kundenseitig verwalteten Schlüsseln

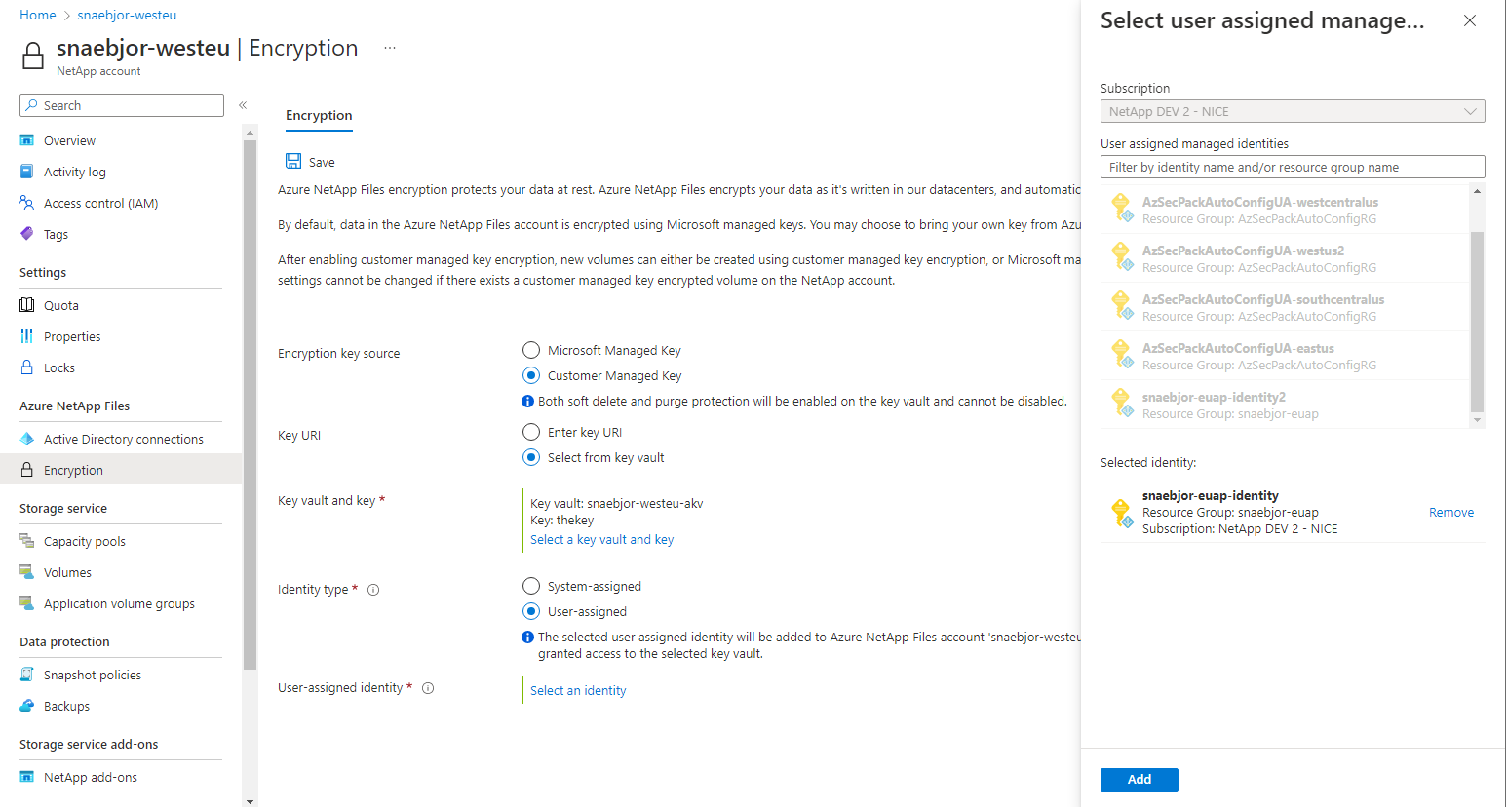

Wählen Sie im Azure-Portal und unter Azure NetApp-Dateien Verschlüsselung aus.

Auf der Seite Verschlüsselung können Sie Verschlüsselungseinstellungen für Ihr NetApp-Konto verwalten. Darin enthalten ist eine Option, mit der Sie Ihr NetApp Konto so einstellen können, dass es Ihren eigenen Verschlüsselungsschlüssel verwendet, der in Azure Key Vault gespeichert wird. Mit dieser Einstellung wird dem NetApp-Konto eine vom System zugewiesene Identität zugeordnet, und es wird eine Zugriffsrichtlinie für die Identität mit den erforderlichen Schlüsselberechtigungen hinzugefügt.

Wenn Sie Ihr NetApp-Konto auf die Verwendung eines kundenseitig verwalteten Schlüssels einstellen, haben Sie zwei Möglichkeiten, den Schlüssel-URI anzugeben:

Wählen Sie den Identitätstyp aus, den Sie für die Authentifizierung im Azure Key Vault verwenden möchten. Wenn Ihr Azure Key Vault so konfiguriert ist, dass er die Vault-Zugriffsrichtlinie als Berechtigungsmodell verwendet, sind beide Optionen verfügbar. Andernfalls ist nur die vom Benutzer zugewiesene Option verfügbar.

- Wenn Sie Systemseitig zugewiesen auswählen, wählen Sie die Schaltfläche Speichern aus. Das Azure-Portal konfiguriert das NetApp-Konto automatisch, indem Ihrem NetApp-Konto eine systemseitig zugewiesene Identität hinzugefügt wird. Außerdem wird eine Zugriffsrichtlinie in Ihrer Azure Key Vault-Instanz mit den Schlüsselberechtigungen „Abrufen“, „Verschlüsseln“ und „Entschlüsseln“ erstellt.

- Wenn Sie Benutzerseitig zugewiesen auswählen, müssen Sie eine Identität auswählen. Wählen Sie Identität auswählen aus, um einen Kontextbereich zu öffnen, in dem Sie eine benutzerseitig zugewiesene verwaltete Identität auswählen.

Wenn Sie Ihren Azure Key Vault für die Verwendung der Vault-Zugriffsrichtlinie konfiguriert haben, konfiguriert das Azure-Portal das NetApp-Konto automatisch wie folgt: Die dem Benutzer zugewiesene Identität, die Sie auswählen, wird zu Ihrem NetApp-Konto hinzugefügt. Eine Zugriffsrichtlinie wird auf Ihrem Azure Key Vault mit Schlüsselberechtigungen „Abrufen“, „Verschlüsseln“, „Entschlüsseln“ erstellt.

Wenn Sie Ihren Azure Key Vault so konfiguriert haben, dass er die rollenbasierte Zugriffssteuerung von Azure verwendet, müssen Sie sicherstellen, dass die ausgewählte, dem Benutzer zugewiesene Identität eine Rollenzuweisung für den Schlüsseltresor mit Berechtigungen für Aktionen hat:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/action-

Microsoft.KeyVault/vaults/keys/decrypt/actionDie von Ihnen ausgewählte benutzerseitig zugewiesene Identität wird Ihrem NetApp-Konto hinzugefügt. Aufgrund der anpassbaren Art der rollenbasierten Zugriffssteuerung (RBAC) konfiguriert das Azure-Portal den Zugriff auf den Schlüsseltresor nicht. Weitere Informationen zum Konfigurieren von Azure Key Vault finden Sie unter Gewähren des Zugriffs auf Key Vault-Schlüssel, -Zertifikate und -Geheimnisse mit der rollenbasierten Zugriffssteuerung in Azure.

Wählen Sie Speichern aus, und beachten Sie die Meldung, die den Status des Vorgangs angibt. Wenn der Vorgang nicht erfolgreich war, wird eine Fehlermeldung angezeigt. Informationen zum Beheben des Fehlers finden Sie unter Fehlermeldungen und Problembehandlung.

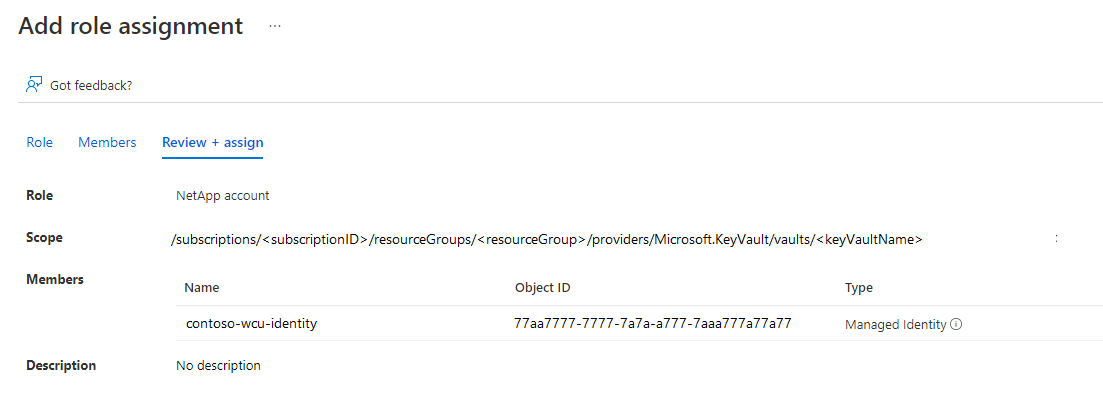

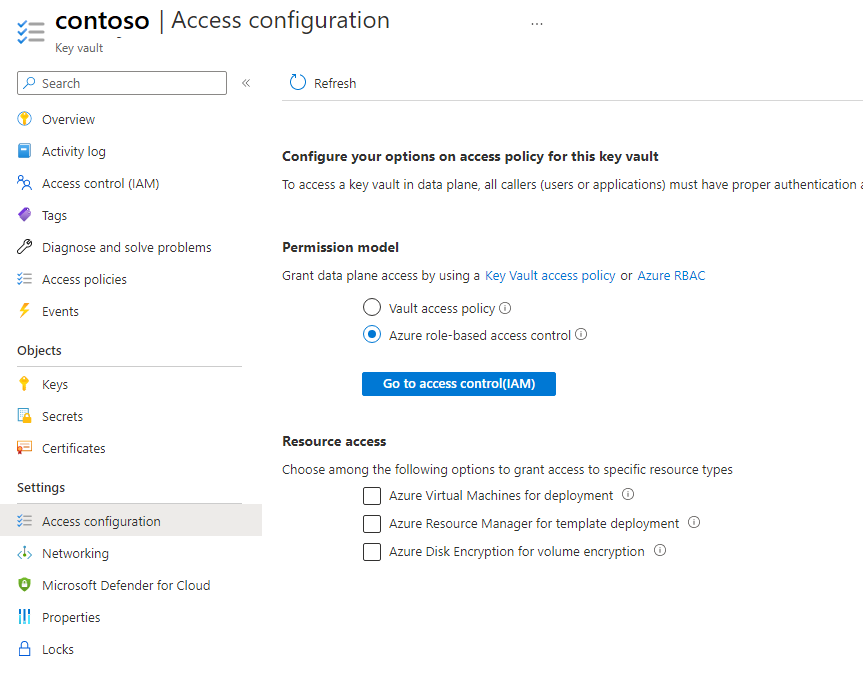

Verwenden der rollenbasierten Zugriffssteuerung

Sie können einen Azure Key Vault verwenden, der für die Verwendung der rollenbasierten Zugriffssteuerung von Azure konfiguriert ist. Um kundenseitig verwaltete Schlüssel über das Azure-Portal zu konfigurieren, müssen Sie eine benutzerseitig zugewiesene Identität bereitstellen.

Navigieren Sie in Ihrem Azure-Konto zu Schlüsseltresoren und dann zu Zugriffsrichtlinien.

Um eine Zugriffsrichtlinie zu erstellen, wählen Sie unter Berechtigungsmodell die rollenbasierte Zugriffssteuerung für Azure aus.

Beim Erstellen der benutzerseitig zugewiesenen Rolle sind drei Berechtigungen für kundenseitig verwaltete Schlüssel erforderlich:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Obwohl es vordefinierte Rollen gibt, die diese Berechtigungen enthalten, gewähren diese Rollen mehr Berechtigungen als erforderlich. Es wird empfohlen, eine benutzerdefinierte Rolle mit nur den minimal erforderlichen Berechtigungen zu erstellen. Weitere Informationen finden Sie unter Benutzerdefinierte Azure-Rollen.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Nachdem die benutzerdefinierte Rolle erstellt und für die Verwendung mit dem Schlüsseltresor verfügbar ist, wenden Sie sie auf die vom Benutzer zugewiesene Identität an.

Erstellen eines Azure NetApp Files-Volumes mit kundenseitig verwalteten Schlüsseln

Wählen Sie in Azure NetApp Files Volumes und dann Volume hinzufügen aus.

Befolgen Sie die Anweisungen unter Konfigurieren von Netzwerkfeatures für ein Azure NetApp Files-Volume:

- Legen Sie die Option „Netzwerkfeatures“ auf der Seite zum Erstellen von Volumes fest.

- Die Netzwerksicherheitsgruppe für das delegierte Subnetz des Volumes muss eingehenden Datenverkehr von der NetApp Speicher-VM zulassen.

Für ein NetApp-Konto, das für die Verwendung eines kundenseitig verwalteten Schlüssels konfiguriert ist, enthält die Seite „Volume erstellen“ eine Option für die Verschlüsselungsschlüsselquelle.

Um das Volume mit Ihrem Schlüssel zu verschlüsseln, wählen Sie im Dropdownmenü VerschlüsselungsschlüsselquelleKundenseitig verwalteter Schlüssel aus.

Wenn Sie ein Volume mit einem kundenseitig verwalteten Schlüssel erstellen, müssen Sie auch Standard für die Option Netzwerkfeatures auswählen. Grundlegende Netzwerkfeatures werden nicht unterstützt.

Sie müssen auch einen privaten Endpunkt für den Schlüsseltresor auswählen. Im Dropdownmenü werden private Endpunkte im ausgewählten virtuellen Netzwerk angezeigt. Wenn kein privater Endpunkt für Ihren Schlüsseltresor im ausgewählten virtuellen Netzwerk vorhanden ist, ist die Dropdownliste leer, und Sie können nicht fortfahren. Wenn das der Fall ist, lesen Sie Privater Azure Endpunkt.

Fahren Sie mit dem Abschluss des Volumeerstellungsprozesses fort. Siehe dazu:

Übertragen eines Azure NetApp Files-Volumes zu kundenseitig verwalteten Schlüsseln (Vorschau)

Azure NetApp Files unterstützt die Möglichkeit, vorhandene Volumes mithilfe von plattformverwalteten Schlüsseln auf vom Kunden verwaltete Schlüssel zu verschieben. Nachdem Sie die Migration abgeschlossen haben, können Sie nicht mehr zu plattformverwalteten Schlüsseln zurückkehren.

Registrieren der Funktion

Das Übertragen von Verschlüsselungsschlüsseln für Azure NetApp Files befindet sich derzeit in der Vorschauphase. Wenn Sie diese Funktion zum ersten Mal verwenden, müssen Sie sie zuerst registrieren.

Registrieren Sie die Funktion:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkÜberprüfen Sie den Status der Funktionsregistrierung:

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMigratePmkToCmkHinweis

Der RegistrationState kann bis zu 60 Minuten lang den Wert

Registeringaufweisen, bevor er sich inRegisteredändert. Warten Sie, bis der Status Registriert lautet, bevor Sie fortfahren.

Sie können auch die Azure CLI-Befehleaz feature register und az feature show verwenden, um das Feature zu registrieren und den Registrierungsstatus anzuzeigen.

Übertragen von Volumes

Hinweis

Wenn Sie Volumes für die Verwendung von vom Kunden verwalteten Schlüsseln übertragen, müssen Sie den Übergang für jedes virtuelle Netzwerk ausführen, in dem Ihr Azure NetApp Files-Konto Volumes aufweist.

- Stellen Sie sicher, dass Sie Ihr Azure NetApp Files-Konto für die Verwendung von kundenseitig verwalteten Schlüsseln konfiguriert haben.

- Navigieren Sie im Azure-Portal zu Verschlüsselung.

- Wählen Sie die Registerkarte CMK-Migration aus.

- Wählen Sie im Dropdownmenü den privaten Endpunkt des virtuellen Netzwerks und den Schlüsseltresor aus, den Sie verwenden möchten.

- Azure generiert eine Liste von Volumes, die von Ihrem kundenseitig verwalteten Schlüssel verschlüsselt werden sollen.

- Wählen Sie Bestätigen aus, um die Migration zu initiieren.

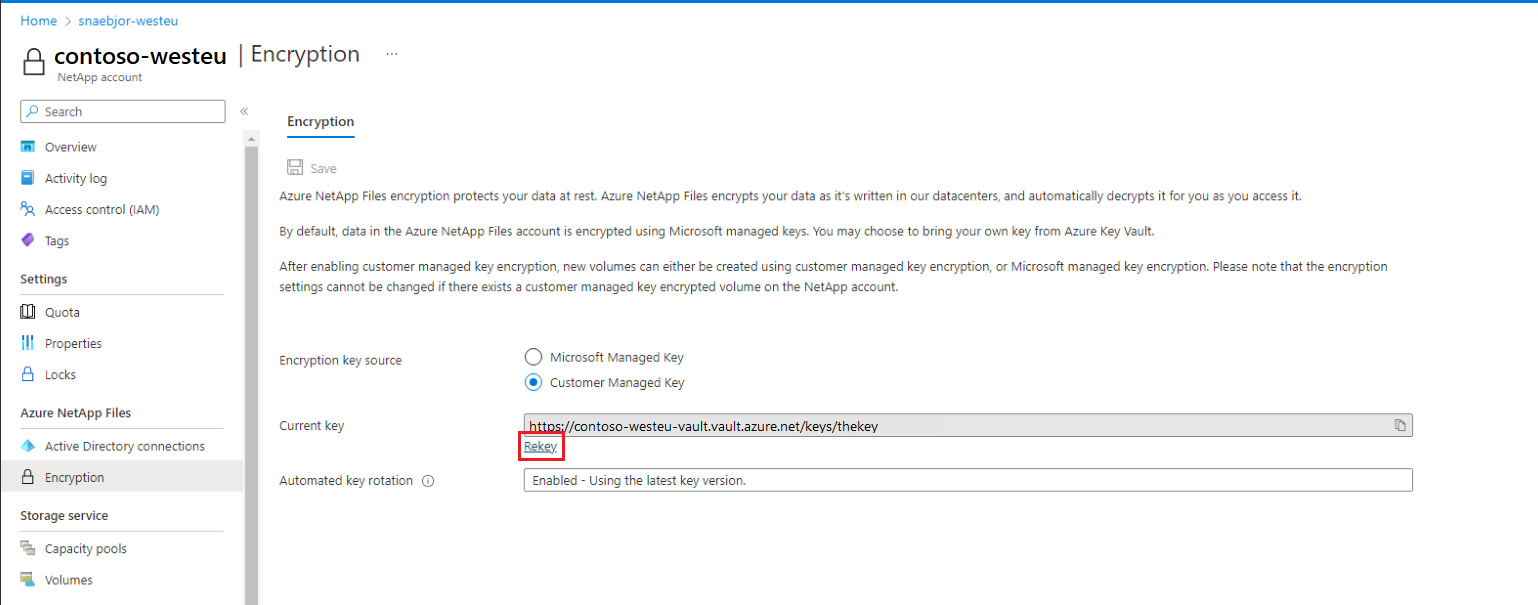

Alle Volumes unter einem NetApp-Konto erneut eingeben

Wenn Sie Ihr NetApp-Konto bereits für kundenseitig verwaltete Schlüssel konfiguriert haben und ein oder mehrere Volumes mit kundenseitig verwalteten Schlüsseln verschlüsselt haben, können Sie den Schlüssel ändern, der zum Verschlüsseln aller Volumes unter dem NetApp-Konto verwendet wird. Sie können einen beliebigen Schlüssel auswählen, der sich im selben Schlüsseltresor befindet. Das Ändern von Schlüsseltresoren wird nicht unterstützt.

Navigieren Sie unter Ihrem NetApp-Konto zum Menü Verschlüsselung. Wählen Sie unter dem Eingabefeld Aktuelle Taste den Link Erneut eingeben aus.

Wählen Sie im Menü Erneut eingeben eine der verfügbaren Tasten aus dem Dropdownmenü aus. Der ausgewählte Schlüssel muss sich vom aktuellen Schlüssel unterscheiden.

Klicken Sie zum Speichern auf OK. Dieser Vorgang zum erneuten Eingeben kann einige Minuten dauern.

Von systemseitig auf benutzerseitig zugewiesene Identität wechseln

Um von der systemseitig zugewiesenen identität zu wechseln, müssen Sie der Zielidentität Zugriff auf den Schlüsseltresor gewähren, der mit Lese-/Abruf-, Verschlüsselungs- und Entschlüsselungsberechtigungen verwendet wird.

Aktualisieren Sie das NetApp-Konto, indem Sie eine PATCH-Anforderung mithilfe des

az rest-Befehls senden:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonDie Nutzdaten sollten die folgende Struktur verwenden:

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Vergewissern Sie sich, dass der Vorgang erfolgreich mit dem

az netappfiles account show-Befehl abgeschlossen wurde. Die Ausgabe enthält die folgenden Felder:"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Stellen Sie Folgendes sicher:

-

encryption.identity.principalIdentspricht dem Wert inidentity.userAssignedIdentities.principalId -

encryption.identity.userAssignedIdentityentspricht dem Wert inidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },-

Fehlermeldungen und Problembehandlung

In diesem Abschnitt werden Fehlermeldungen und mögliche Lösungen aufgeführt, wenn Azure NetApp Files die kundenseitig verwaltete Schlüsselverschlüsselung nicht konfigurieren oder ein Volume mit einem kundenseitig verwalteten Schlüssel erstellen kann.

Fehler bei der Konfiguration der kundenseitig verwalteten Schlüsselverschlüsselung in einem NetApp Konto

| Fehlerbedingung | Lösung |

|---|---|

The operation failed because the specified key vault key was not found |

Wenn Sie den Schlüssel-URI manuell eingeben, vergewissern Sie sich, dass er korrekt ist. |

Azure Key Vault key is not a valid RSA key |

Stellen Sie sicher, dass der ausgewählte Schlüssel vom Typ RSA ist. |

Azure Key Vault key is not enabled |

Stellen Sie sicher, dass der ausgewählte Schlüssel aktiviert ist. |

Azure Key Vault key is expired |

Stellen Sie sicher, dass der ausgewählte Schlüssel gültig ist. |

Azure Key Vault key has not been activated |

Stellen Sie sicher, dass der ausgewählte Schlüssel aktiv ist. |

Key Vault URI is invalid |

Wenn Sie den Schlüssel-URI manuell eingeben, vergewissern Sie sich, dass er korrekt ist. |

Azure Key Vault is not recoverable. Make sure that Soft-delete and Purge protection are both enabled on the Azure Key Vault |

Aktualisieren Sie die Wiederherstellungsstufe des Schlüsseltresors auf: “Recoverable/Recoverable+ProtectedSubscription/CustomizedRecoverable/CustomizedRecoverable+ProtectedSubscription” |

Account must be in the same region as the Vault |

Stellen Sie sicher, dass sich der Schlüsseltresor in derselben Region befindet wie das NetApp-Konto. |

Fehler beim Erstellen eines Datenträgers, der mit kundenseitig verwalteten Schlüsseln verschlüsselt ist

| Fehlerbedingung | Lösung |

|---|---|

Volume cannot be encrypted with Microsoft.KeyVault, NetAppAccount has not been configured with KeyVault encryption |

Für Ihr NetApp-Konto ist die Verschlüsselung mit kundenseitig verwalteten Schlüsseln nicht aktiviert. Konfigurieren Sie das NetApp-Konto für das Verwenden eines kundenseitig verwalteten Schlüssels. |

EncryptionKeySource cannot be changed |

Keine Lösung vorhanden. Die Eigenschaft EncryptionKeySource eines Volumes kann nicht geändert werden. |

Unable to use the configured encryption key, please check if key is active |

Überprüfen Sie Folgendes: - Sind alle Zugriffsrichtlinien für den Schlüsseltresor korrekt: Abrufen, Verschlüsseln, Entschlüsseln? - Ist für den Schlüsseltresor ein privater Endpunkt vorhanden? - Ist im virtuellen Netzwerk eine virtuelle Netzwerk-NAT vorhanden, und ist das delegierte Azure NetApp Files-Subnetz aktiviert? |

Could not connect to the KeyVault |

Stellen Sie sicher, dass der private Endpunkt ordnungsgemäß eingerichtet ist und die Firewalls die Verbindung von Ihrem virtuellen Netzwerk mit Ihrem Schlüsseltresor nicht blockieren. |