Konfigurieren von kundenseitig verwalteten Schlüsseln mit einem verwalteten Hardwaresicherheitsmodul (HSM) für die Volumeverschlüsselung in Azure NetApp Files

Die Volumeverschlüsselung in Azure NetApp Files mit kundenseitig verwalteten Schlüsseln und einem verwalteten Hardwaresicherheitsmodul (HSM) stellt eine Erweiterung des Features für die Volumeverschlüsselung in Azure NetApp Files mit kundenseitig verwalteten Schlüsseln dar. Kundenseitig verwaltete Schlüssel mit einem HSM ermöglichen Ihnen, Ihre Verschlüsselungsschlüssel in einem sichereren FIPS 140-2 Level 3-HSM anstelle des FIPS 140-2 Level 1- oder Level 2-Diensts zu speichern, der von Azure Key Vault (AKV) verwendet wird.

Anforderungen

- Kundenseitig verwaltete Schlüssel mit einem verwalteten HSM werden ab API-Version 2022.11 unterstützt.

- Kundenseitig verwaltete Schlüssel mit einem verwaltetem HSM werden nur für Azure NetApp Files-Konten unterstützt, die noch nicht über eine Verschlüsselung verfügen.

- Damit Sie ein Volume mit kundenseitig verwaltetem Schlüssel und einem verwalteten HSM-Volume erstellen können, muss Folgendes erfüllt sein:

- Sie haben eine Azure Key Vault-Instanz mit mindestens einem Schlüssel erstellt.

- Vorläufiges Löschen und Löschschutz müssen für den Schlüsseltresor aktiviert sein.

- Der Schlüssel muss vom Typ RSA sein.

- Sie haben ein VNet mit einem Subnetz erstellt, das an „Microsoft.Netapp/volumes“ delegiert wurde.

- Sie verfügen über eine benutzer- oder systemseitig zugewiesene Identität für Ihr Azure NetApp Files-Konto.

- Sie haben ein verwaltetes HSM bereitgestellt und aktiviert.

- Sie haben eine Azure Key Vault-Instanz mit mindestens einem Schlüssel erstellt.

Unterstützte Regionen

- Australien, Mitte

- Australien, Mitte 2

- Australien (Osten)

- Australien, Südosten

- Brasilien Süd

- Brasilien, Südosten

- Kanada, Mitte

- Kanada, Osten

- Indien, Mitte

- USA (Mitte)

- Asien, Osten

- East US

- USA (Ost) 2

- Frankreich, Mitte

- Deutschland, Norden

- Deutschland, Westen-Mitte

- Israel, Mitte

- Italien, Norden

- Japan, Osten

- Japan, Westen

- Korea, Mitte

- Korea, Süden

- USA Nord Mitte

- Nordeuropa

- Norwegen, Osten

- Norwegen, Westen

- Katar, Mitte

- Südafrika, Norden

- USA Süd Mitte

- Indien (Süden)

- Asien, Südosten

- Spanien, Mitte

- Schweden, Mitte

- Schweiz, Norden

- Schweiz, Westen

- VAE, Mitte

- Vereinigte Arabische Emirate, Norden

- UK, Süden

- Europa, Westen

- USA (Westen)

- USA, Westen 2

- USA, Westen 3

Registrieren der Funktion

Diese Funktion steht derzeit als Vorschau zur Verfügung. Sie müssen das Feature registrieren, bevor Sie sie zum ersten Mal verwenden. Nach der Registrierung ist das Feature aktiviert und funktioniert im Hintergrund. Es ist keine Benutzeroberflächensteuerung erforderlich.

Registrieren Sie die Funktion:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryptionÜberprüfen Sie den Status der Funktionsregistrierung:

Hinweis

Der RegistrationState kann bis zu 60 Minuten lang den Wert

Registeringaufweisen, bevor er sich inRegisteredändert. Warten Sie, bis der Status Registriert lautet, bevor Sie fortfahren.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

Sie können auch die Azure CLI-Befehleaz feature register und az feature show verwenden, um das Feature zu registrieren und den Registrierungsstatus anzuzeigen.

Konfigurieren von kundenseitig verwalteten Schlüsseln mit einem verwalteten HSM für eine systemseitig zugewiesene Identität

Wenn Sie kundenseitig verwaltete Schlüssel mit einer systemseitig zugewiesenen Identität konfigurieren, konfiguriert Azure das NetApp-Konto automatisch, indem eine systemseitig zugewiesene Identität hinzugefügt wird. Die Zugriffsrichtlinie wird in Ihrer Azure Key Vault-Instanz mit den Schlüsselberechtigungen „Abrufen“, „Verschlüsseln“ und „Entschlüsseln“ erstellt.

Anforderungen

Um eine systemseitig zugewiesene Identität zu verwenden, muss Azure Key Vault für die Verwendung der Tresorzugriffsrichtlinie als Berechtigungsmodell konfiguriert sein. Andernfalls müssen Sie eine benutzerseitig zugewiesene Identität verwenden.

Schritte

Navigieren Sie im Azure-Portal zu Azure NetApp Files, und wählen Sie dann Verschlüsselung aus.

Geben Sie im Menü Verschlüsselung die folgenden Werte an:

- Wählen Sie für Verschlüsselungsschlüsselquelle die Option Kundenseitig verwalteter Schlüssel aus.

- Wählen Sie für Schlüssel-URI die Option Schlüssel-URI eingeben aus, und geben Sie dann den URI für das verwaltete HSM an.

- Wählen Sie das NetApp-Abonnement aus.

- Wählen Sie für Identitätstyp die Option Systemseitig zugewiesen aus.

Wählen Sie Speichern.

Konfigurieren von kundenseitig verwalteten Schlüsseln mit einem verwalteten HSM für eine benutzerseitig zugewiesene Identität

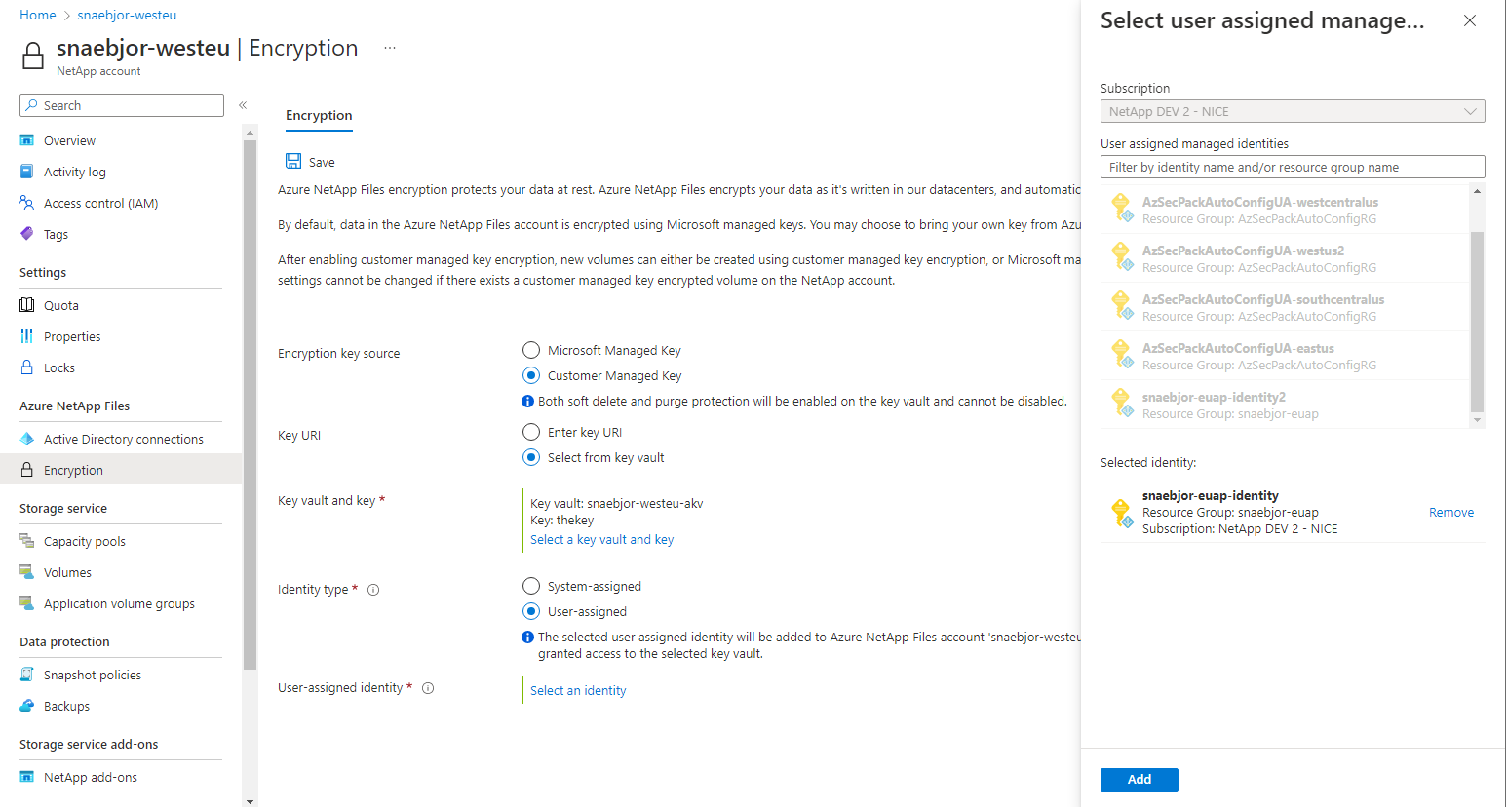

Navigieren Sie im Azure-Portal zu Azure NetApp Files, und wählen Sie dann Verschlüsselung aus.

Geben Sie im Menü Verschlüsselung die folgenden Werte an:

- Wählen Sie für Verschlüsselungsschlüsselquelle die Option Kundenseitig verwalteter Schlüssel aus.

- Wählen Sie für Schlüssel-URI die Option Schlüssel-URI eingeben aus, und geben Sie dann den URI für das verwaltete HSM an.

- Wählen Sie das NetApp-Abonnement aus.

- Wählen Sie für Identitätstyp die Option Benutzerseitig zugewiesen aus.

Wenn Sie Benutzerseitig zugewiesen auswählen, wird ein Kontextbereich geöffnet, in dem Sie die Identität auswählen können.

- Wenn Ihre Azure Key Vault-Instanz für die Verwendung einer Tresorzugriffsrichtlinie konfiguriert wurde, konfiguriert Azure das NetApp-Konto automatisch und fügt Ihrem NetApp-Konto die benutzerseitig zugewiesene Identität hinzu. Die Zugriffsrichtlinie wird in Ihrer Azure Key Vault-Instanz mit den Schlüsselberechtigungen „Abrufen“, „Verschlüsseln“ und „Entschlüsseln“ erstellt.

- Wenn Ihre Azure Key Vault-Instanz so konfiguriert wurde, dass die rollenbasierte Zugriffssteuerung (RBAC) von Azure verwendet wird, müssen Sie sicherstellen, dass die ausgewählte benutzerseitig zugewiesene Identität über eine Rollenzuweisung für den Schlüsseltresor mit Berechtigungen für Datenaktionen verfügt:

- „Microsoft.KeyVault/vaults/keys/read“

- „Microsoft.KeyVault/vaults/keys/encrypt/action“

- „Microsoft.KeyVault/vaults/keys/decrypt/action“: Die benutzerseitig zugewiesene Identität wird Ihrem NetApp-Konto hinzugefügt. Da RBAC anpassbar ist, konfiguriert das Azure-Portal nicht den Zugriff auf den Schlüsseltresor. Weitere Informationen finden Sie unter Verwenden von Geheimnis-, Schlüssel- und Zertifikatberechtigungen von Azure RBAC mit Key Vault.

Wählen Sie Speichern.