Übersicht über den Log Analytics-Agent

Wichtig

Der ältere Log Analytics-Agent ist ab dem 31. August 2024 veraltet. Microsoft bietet keine Unterstützung mehr für den Log Analytics-Agent an. Wenn Sie den Log Analytics-Agent zum Erfassen von Daten in Azure Monitor verwenden, migrieren Sie jetzt zum Azure Monitor-Agent.

Dieser Artikel enthält eine ausführliche Übersicht über den Log Analytics-Agent, die Anforderungen an das System und das Netzwerk des Agents sowie über Bereitstellungsmethoden.

Der Log Analytics-Agent wird ggf. auch als Microsoft Monitoring Agent (MMA) bezeichnet.

Primäre Szenarien

Verwenden Sie den Log Analytics-Agent für Folgendes:

- Erfassen von Protokollen und Leistungsdaten von Azure-VMs oder Hybridcomputern, die außerhalb von Azure gehostet werden.

- Senden von Daten an einen Log Analytics-Arbeitsbereich, um die von Azure Monitor-Protokollen unterstützten Features wie etwa Protokollabfragen zu nutzen

- Verwenden von VM Insights zur Überwachung Ihrer Computer im großen Stil sowie zur Überwachung der zugehörigen Prozesse und Abhängigkeiten von anderen Ressourcen und externen Prozessen

- Verwalten der Sicherheit Ihrer Computer mithilfe von Microsoft Defender für Cloud oder Microsoft Sentinel

- Verwenden von Azure Automation-Updateverwaltung, Azure Automation State Configuration oder Azure Automation für Änderungsnachverfolgung und Bestand zur umfassenden Verwaltung Ihrer Azure- und Nicht-Azure-Computer.

- Verwenden verschiedener Lösungen zur Überwachung eines bestimmten Diensts oder einer bestimmten Anwendung

Einschränkungen des Log Analytics-Agents:

- Kann keine Daten an Azure Monitor-Metriken, an Azure Storage oder an Azure Event Hubs senden

- Das Konfigurieren von eindeutigen Überwachungsdefinitionen für einzelne Agents ist schwierig.

- Die Skalierung im großen Stil ist schwierig, da jeder virtuelle Computer über eine eindeutige Konfiguration verfügt.

Vergleich mit anderen Agents

Unter Übersicht über Azure Monitor Agents finden Sie einen Vergleich zwischen dem Log Analytics-Agent und anderen Agents in Azure Monitor.

Unterstützte Betriebssysteme

Eine Liste der Windows- und Linux-Betriebssystemversionen, die vom Log Analytics-Agent unterstützt werden, finden Sie unter Unterstützte Betriebssysteme.

Installationsoptionen

In diesem Abschnitt wird erläutert, wie Sie den Log Analytics-Agent auf verschiedenen Arten virtueller Computer installieren und die Computer mit Azure Monitor verbinden.

Wichtig

Der ältere Log Analytics-Agent ist ab dem 31. August 2024 veraltet. Microsoft bietet keine Unterstützung mehr für den Log Analytics-Agent an. Wenn Sie den Log Analytics-Agent zum Erfassen von Daten in Azure Monitor verwenden, migrieren Sie jetzt zum Azure Monitor-Agent.

Hinweis

Das Klonen eines Computers mit bereits konfiguriertem Log Analytics-Agent wird nicht unterstützt. Wenn der Agent bereits einem Arbeitsbereich zugeordnet ist, funktioniert das Klonen nicht für „Golden Images“.

Virtueller Azure-Computer

- Verwenden Sie VM Insights, um den Agent für einen einzelnen Computer mithilfe des Azure-Portals oder für mehrere Computer im großen Stil zu installieren. So werden der Log Analytics-Agent und der Dependency-Agent installiert.

- Die Log Analytics-VM-Erweiterung für Windows oder Linux kann mit dem Azure-Portal, der Azure-Befehlszeilenschnittstelle, Azure PowerShell oder einer Azure Resource Manager-Vorlage installiert werden.

- Microsoft Defender für Cloud kann den Protokollanalyse-Agent (Log-Analytics-Agent) auf allen unterstützten und neu erstellten virtuellen Azure-Computern bereitstellen, wenn Sie die Überwachung auf Sicherheitslücken und Bedrohungen aktivieren.

- Führen Sie die Installation für einzelne virtuelle Azure-Computer manuell über das Azure-Portal durch.

- Verbinden sie den Computer über die Option Virtuelle Computer (veraltet) im Menü der Log Analytics-Arbeitsbereiche im Azure-Portal mit einem Arbeitsbereich.

Windows virtuelle Maschine lokal oder in einer anderen Cloud

- Verwenden Sie Azure Arc-fähige Server, um die Log Analytics-VM-Erweiterung bereitzustellen und zu verwalten. Sehen Sie sich die Bereitstellungsoptionen an, um die verschiedenen Methoden zu verstehen, die verfügbar sind, um die Erweiterung für Computer, die bei Azure Arc-fähigen Servern registriert sind, bereitzustellen.

- Installieren Sie den Agent manuell über die Befehlszeile.

- Automatisieren Sie die Installation mit Azure Automation DSC.

- Verwenden Sie eine Resource Manager-Vorlage mit Azure Stack.

Virtuelle Linux-Maschine lokal oder in einer anderen Cloud

- Verwenden Sie Azure Arc-fähige Server, um die Log Analytics-VM-Erweiterung bereitzustellen und zu verwalten. Sehen Sie sich die Bereitstellungsoptionen an, um die verschiedenen Methoden zu verstehen, die verfügbar sind, um die Erweiterung für Computer, die bei Azure Arc-fähigen Servern registriert sind, bereitzustellen.

- Installieren Sie den Agent manuell durch Aufrufen eines Wrapperskripts, das auf GitHub gehostet wird.

- Integrieren Sie System Center Operations Manager mit Azure Monitor, um die gesammelten Daten von Windows-Computern weiterzuleiten, die Berichte für eine Verwaltungsgruppe erstellen.

Gesammelte Daten

Die folgende Tabelle enthält die Arten von Daten, mit denen Sie einen Log Analytics-Arbeitsbereich konfigurieren können, damit sie von allen verbundenen Agents erfasst werden.

| Data Source | BESCHREIBUNG |

|---|---|

| Windows-Ereignisprotokolle | An das Windows-System für die Ereignisprotokollierung gesendete Informationen |

| Syslog | Informationen, die an das Linux-System für die Ereignisprotokollierung gesendet werden |

| Leistung | Numerische Werte zum Messen der Leistung verschiedener Betriebssystem- und Workloadaspekte |

| IIS-Protokolle | Nutzungsinformationen für IIS-Websites, die unter dem Gastbetriebssystem ausgeführt werden |

| Benutzerdefinierte Protokolle | Ereignisse aus Textdateien auf Windows- und Linux-Computern |

Sonstige Dienste

Der Agent für Linux und Windows dient nicht nur zum Herstellen einer Verbindung mit Azure Monitor. Andere Dienste wie Microsoft Defender für Cloud und Microsoft Sentinel basieren auf dem Agent und dessen verbundenen Protokollanalyse-Arbeitsbereich. Der Agent unterstützt auch Azure Automation zum Hosten der Hybrid Runbook Worker-Rolle und anderer Dienste wie Änderungsnachverfolgung, Updateverwaltungund Microsoft Defender für Cloud. Weitere Informationen zur Hybrid Runbook Workerrolle finden Sie unter Azure Automation Hybrid Runbook Worker.

Einschränkungen für Arbeitsbereich und Verwaltungsgruppe

Ausführliche Informationen zum Herstellen einer Verbindung zwischen einem Agent und einer Operations Manager-Verwaltungsgruppe finden Sie unter Konfigurieren des Agents zum Berichten an eine Operations Manager-Verwaltungsgruppe.

- Windows-Agents können Verbindungen mit bis zu vier Arbeitsbereichen herstellen, auch wenn sie mit einer System Center Operations Manager-Verwaltungsgruppe verbunden sind.

- Der Linux-Agent unterstützt kein Multi-Homing und kann nur eine Verbindung mit einem einzelnen Arbeitsbereich oder einer Verwaltungsgruppe herstellen.

Sicherheitseinschränkungen

Die Windows- und Linux-Agents unterstützen den FIPS 140-Standard, während andere Härtungstypen möglicherweise nicht unterstützt werden.

TLS-Protokoll

Um die Sicherheit von Daten bei der Übertragung an Azure Monitor-Protokolle sicherzustellen, wird dringend empfohlen, den Agent so zu konfigurieren, dass er mindestens TLS 1.2 (Transport Layer Security) verwendet. Ältere Versionen von TLS/Secure Sockets Layer (SSL) wurden als gefährdet eingestuft. Sie funktionieren derzeit zwar noch, um Abwärtskompatibilität zu ermöglichen, werden aber nicht empfohlen.

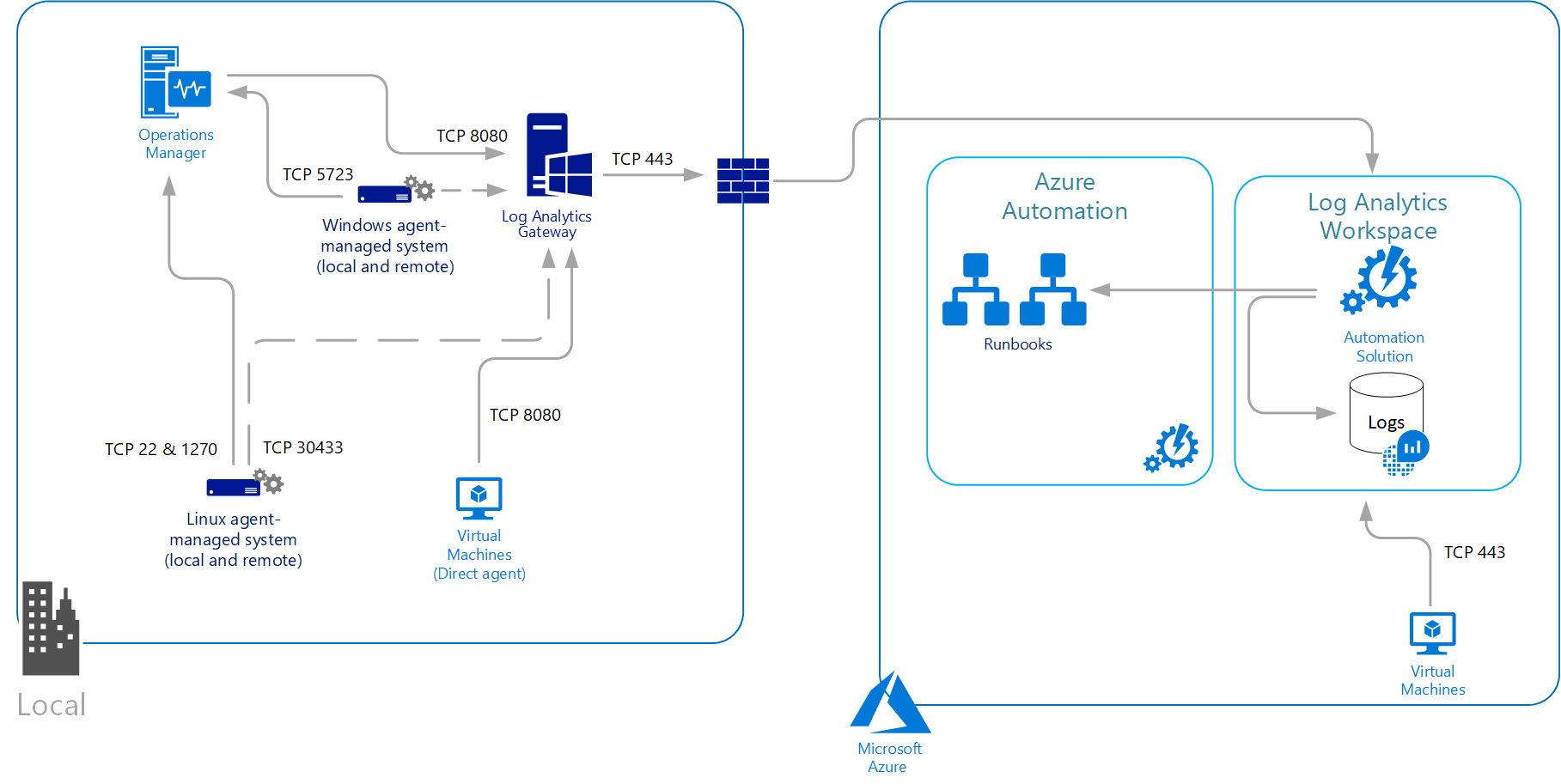

Netzwerkanforderungen

Der Agent für Linux und Windows kommuniziert über den ausgehenden TCP-Port 443 mit dem Azure Monitor-Dienst. Wenn der Computer für die Kommunikation über das Internet eine Firewall oder einen Proxyserver durchlaufen muss, sehen Sie sich die folgenden Anforderungen an, um sich mit der erforderlichen Netzwerkkonfiguration vertraut zu machen. Wenn Computer im Netzwerk aufgrund von IT-Sicherheitsrichtlinien keine Internetverbindung herstellen können, können Sie ein Log Analytics-Gateway einrichten und den Agent so konfigurieren, dass er die Verbindung mit Azure Monitor über das Gateway herstellt. Der Agent kann dann Konfigurationsinformationen empfangen und gesammelte Daten senden.

Die folgende Tabelle enthält die erforderlichen Proxy- und Firewall-Konfigurationsinformationen für Linux- und Windows-Agents für die Kommunikation mit Azure Monitor-Protokollen.

Firewallanforderungen

| Agent-Ressourcen | Ports | Direction | Umgehung der HTTPS-Inspektion |

|---|---|---|---|

| *.ods.opinsights.azure.com | Port 443 | Ausgehend | Ja |

| *.oms.opinsights.azure.com | Port 443 | Ausgehend | Ja |

| *.blob.core.windows.net | Port 443 | Ausgehend | Ja |

| *.azure-automation.net | Port 443 | Ausgehend | Ja |

Informationen zur Firewall, die für Azure Government erforderlich sind, finden Sie unter Azure Government-Verwaltung.

Wichtig

Wenn Ihre Firewall CNAME-Überprüfungen durchführt, müssen Sie sie so konfigurieren, dass alle Domänen in CNAME zulässig sind.

Wenn Sie den Azure Automation Hybrid Runbook Worker zum Herstellen einer Verbindung mit dem Automatisierungsdienst bzw. zum Registrieren bei diesem nutzen möchten, um Runbooks oder Verwaltungsfunktionen in Ihrer Umgebung zu verwenden, muss dieser Zugriff auf die Portnummer und die unter Konfigurieren Ihres Netzwerks für den Hybrid Runbook Worker beschriebenen URLs besitzen.

Proxykonfiguration

Der Windows- und Linux-Agent unterstützt die Kommunikation mit Azure Monitor über einen Proxyserver oder ein Log Analytics-Gateway mithilfe des HTTPS-Protokolls. Es wird sowohl die anonyme als auch die Standardauthentifizierung (Benutzername und Kennwort) unterstützt.

Für den Windows-Agent, der direkt mit dem Dienst verbunden ist, wird die Proxykonfiguration während der Installation oder nach der Bereitstellung über die Systemsteuerung oder mit PowerShell angegeben. Der Log Analytics-Agent (MMA) verwendet nicht die Systemproxyeinstellungen. Daher muss der Benutzer die Proxyeinstellung beim Installieren von MMA übergeben. Diese Einstellungen werden unter der MMA-Konfiguration (Registrierung) auf dem virtuellen Computer gespeichert.

Für den Linux-Agent wird der Proxyserver während der Installation oder nach der Installation durch Ändern der Konfigurationsdatei „proxy.conf“ angegeben. Der Wert für die Proxykonfiguration des Linux-Agents weist die folgende Syntax auf:

[protocol://][user:password@]proxyhost[:port]

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Protocol | https |

| user | Optionaler Benutzername für die Proxyauthentifizierung |

| password | Optionales Kennwort für die Proxyauthentifizierung |

| proxyhost | Adresse oder FQDN des Proxyservers oder Log Analytics-Gateways |

| port | Optionale Portnummer für den Proxyserver oder das Log Analytics-Gateway |

Beispiel: https://user01:password@proxy01.contoso.com:30443

Hinweis

Wenn Sie in Ihrem Kennwort Sonderzeichen wie „@“ verwenden, erhalten Sie einen Proxyverbindungsfehler, da der Wert falsch analysiert wird. Zur Umgehung dieses Problems codieren Sie das Kennwort in der URL mit einem Tool wie URLDecode.

Nächste Schritte

- Lesen Sie Datenquellen, um die Datenquellen zu verstehen, die für die Erfassung von Daten aus Ihrem Windows- oder Linux-System zur Verfügung stehen.

- Erfahren Sie mehr über Protokollabfragen zum Analysieren der aus Datenquellen und Lösungen gesammelten Daten.

- Erfahren Sie mehr über Überwachungslösungen, die Azure Monitor um zusätzliche Funktionen erweitern und ebenfalls Daten für den Log Analytics-Arbeitsbereich sammeln.