Datenquellen für das Sammeln von Windows-Ereignisprotokolldaten mit dem Log Analytics-Agent

Windows-Ereignisprotokolle sind eine der gängigsten Datenquellen für Log Analytics-Agents auf virtuellen Windows-Computern, weil viele Anwendungen Daten in das Windows-Ereignisprotokoll schreiben. Sie können Ereignisse aus Standardprotokollen, wie z. B. „System“ und „Anwendung“, und aus benutzerdefinierten Protokollen sammeln, die von zu überwachenden Anwendungen erstellt wurden.

Wichtig

Der ältere Log Analytics-Agent ist ab dem 31. August 2024 veraltet. Microsoft bietet keine Unterstützung mehr für den Log Analytics-Agent an. Wenn Sie den Log Analytics-Agent zum Erfassen von Daten in Azure Monitor verwenden, migrieren Sie jetzt zum Azure Monitor-Agent.

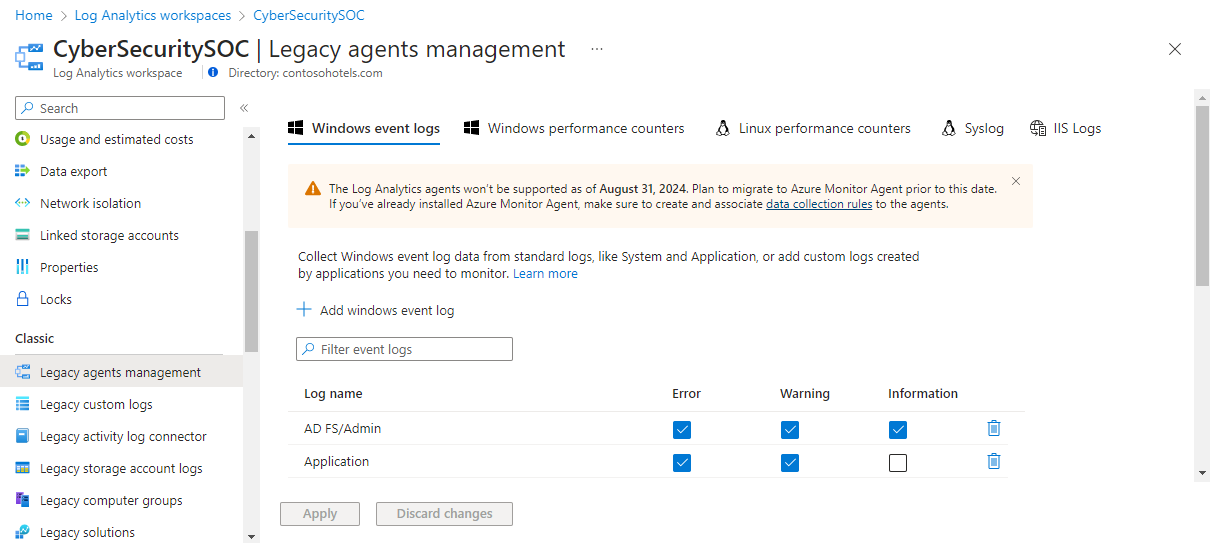

Konfigurieren der Windows-Ereignisprotokolle

Konfigurieren Sie Windows-Ereignisprotokolle über das Menü „Konfiguration eines Agents einer Vorgängerversion“ für den Log Analytics-Arbeitsbereich.

Azure Monitor sammelt nur Ereignisse aus den Windows-Ereignisprotokollen, die in den Einstellungen angegeben wurden. Sie können ein Ereignisprotokoll hinzufügen, indem Sie den Namen des Protokolls eingeben und + auswählen. Für jedes Protokoll werden nur die Ereignisse mit den ausgewählten Schweregraden gesammelt. Überprüfen Sie die Schweregrade für das Protokoll, aus dem Sie Daten sammeln möchten. Sie können keine zusätzlichen Kriterien zum Filtern von Ereignissen bereitstellen.

Während der Eingabe des Namens eines Ereignisprotokolls bietet Azure Monitor Vorschläge gängiger Ereignisprotokollnamen an. Wenn das Protokoll, das Sie hinzufügen möchten, nicht in der Liste enthalten ist, können Sie es dennoch durch Eingabe des vollständigen Namens des Protokolls hinzufügen. Mithilfe der Ereignisanzeige können Sie den vollständigen Namen des Protokolls finden. Öffnen Sie in der Ereignisanzeige die Seite Eigenschaften des Protokolls, und kopieren Sie die Zeichenfolge aus dem Feld Vollständiger Name.

Wichtig

Sie können die Sammlung von sicherheitsrelevanten Ereignissen aus dem Arbeitsbereich nicht mit dem Log Analytics-Agent konfigurieren. Sie müssen Microsoft Defender für Cloud oder Microsoft Sentinel verwenden, um Sicherheitsereignisse zu sammeln. Der Azure Monitor-Agent kann auch zum Sammeln von sicherheitsrelevanten Ereignissen verwendet werden.

Kritische Ereignisse aus dem Windows-Ereignisprotokoll weisen in Azure Monitor-Protokollen den Schweregrad „Fehler“ auf.

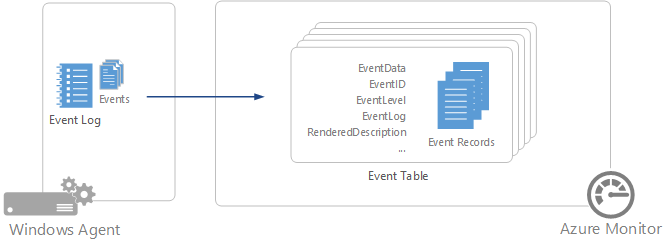

Datensammlung

Azure Monitor sammelt jedes Ereignis mit einem ausgewählten Schweregrad aus einem überwachten Ereignisprotokoll, sobald das Ereignis erstellt wird. Der Agent zeichnet seine Position in jedem Ereignisprotokoll auf, aus dem er Daten sammelt. Wenn der Agent längere Zeit offline geht, sammelt es Ereignisse ab dem Zeitpunkt der letzten Sammlung, unabhängig davon, ob die Ereignisse erstellt wurden, während der Agent offline war. Es kann vorkommen, dass diese Ereignisse nicht erfasst werden, falls das Ereignisprotokoll umgebrochen wird und nicht erfasste Ereignisse überschrieben werden, während der Agent offline ist.

Hinweis

Azure Monitor erfasst keine Überwachungsereignisse, die von SQL Server aus der Quelle MSSQLSERVER mit der Ereignis-ID 18453 erstellt wurden und die Schlüsselwörter Klassisch oder Überwachung erfolgreich sowie das Schlüsselwort 0xa0000000000000 enthalten.

Eigenschaften von Windows-Ereignisdatensätzen

Windows-Ereignisdatensätze weisen einen Ereignistyp auf und besitzen die in der folgenden Tabelle aufgeführten Eigenschaften:

| Eigenschaft | BESCHREIBUNG |

|---|---|

| Computer | Name des Computers, auf dem das Ereignis gesammelt wurde. |

| EventCategory | Kategorie des Ereignisses. |

| EventData | Alle Ereignisdaten im Rohdatenformat. |

| EventId | Nummer des Ereignisses. |

| EventLevel | Schweregrad des Ereignisses in numerischer Form. |

| EventLevelName | Schweregrad des Ereignisses in Textform. |

| EventLog | Name des Ereignisprotokolls, aus dem das Ereignis gesammelt wurde. |

| ParameterXml | Ereignisparameterwerte in XML-Format. |

| ManagementGroupName | Name der Verwaltungsgruppe für System Center Operations Manager-Agents. Bei anderen Agents lautet dieser Wert AOI-<workspace ID>. |

| RenderedDescription | Ereignisbeschreibung mit Parameterwerten. |

| `Source` | Quelle des Ereignisses. |

| SourceSystem | Typ des Agents, auf dem das Ereignis gesammelt wurde. OpsManager: Windows-Agent (entweder Direktverbindung oder von Operations Manager verwaltet). Linux: Alle Linux-Agents. AzureStorage – Azure-Diagnose. |

| TimeGenerated | Datum und Uhrzeit, zu der das Ereignis in Windows erstellt wurde. |

| UserName | Benutzername des Kontos, in dem das Ereignis protokolliert wurde. |

Protokollabfragen mit Windows-Ereignissen

Die folgende Tabelle zeigt verschiedene Beispiele für Protokollabfragen, die Windows-Ereignisdatensätze abrufen.

| Abfrage | BESCHREIBUNG |

|---|---|

| Ereignis | Alle Windows-Ereignisse. |

| Event | where EventLevelName == "Error" | Alle Windows-Ereignisse mit dem Schweregrad „error“. |

| Event | summarize count() by Source | Anzahl von Windows-Ereignissen nach Quelle. |

| Event | where EventLevelName == "Error" | summarize count() by Source | Anzahl von Windows-Fehlerereignissen nach Quelle. |

Nächste Schritte

- Konfigurieren Sie Log Analytics für die Sammlung von Daten aus anderen Datenquellen zur Analyse.

- Erfahren Sie mehr über Protokollabfragen zum Analysieren der aus Datenquellen und Lösungen gesammelten Daten.

- Konfigurieren Sie die Sammlung von Leistungsindikatoren aus Ihren Windows-Agents.