Bereitstellen des vertrauenswürdigen Starts für Azure Arc-VMs auf Azure Local, Version 23H2

Gilt für: Azure Local, Version 23H2

In diesem Artikel wird beschrieben, wie Sie den vertrauenswürdigen Start für virtuelle Azure Arc-Computer (VMs) auf Azure Local, Version 23H2, bereitstellen.

Voraussetzungen

Stellen Sie sicher, dass Sie Zugriff auf ein lokales Azure, Version 23H2-System haben, das bei Azure bereitgestellt und registriert ist. Weitere Informationen finden Sie unter Bereitstellen mithilfe der Azure-Portal.

Erstellen einer vertrauenswürdigen Arc-VM

Sie können einen virtuellen vertrauenswürdigen Startcomputer mit Azure-Portal oder mithilfe von Azure-Befehlszeilenschnittstelle (CLI) erstellen. Verwenden Sie die folgenden Registerkarten, um eine Methode auszuwählen.

Führen Sie zum Erstellen einer vertrauenswürdigen Arc-VM auf Azure Local die Schritte im Erstellen von virtuellen Arc-Computern auf Azure Local mithilfe von Azure-Portal mit den folgenden Änderungen aus:

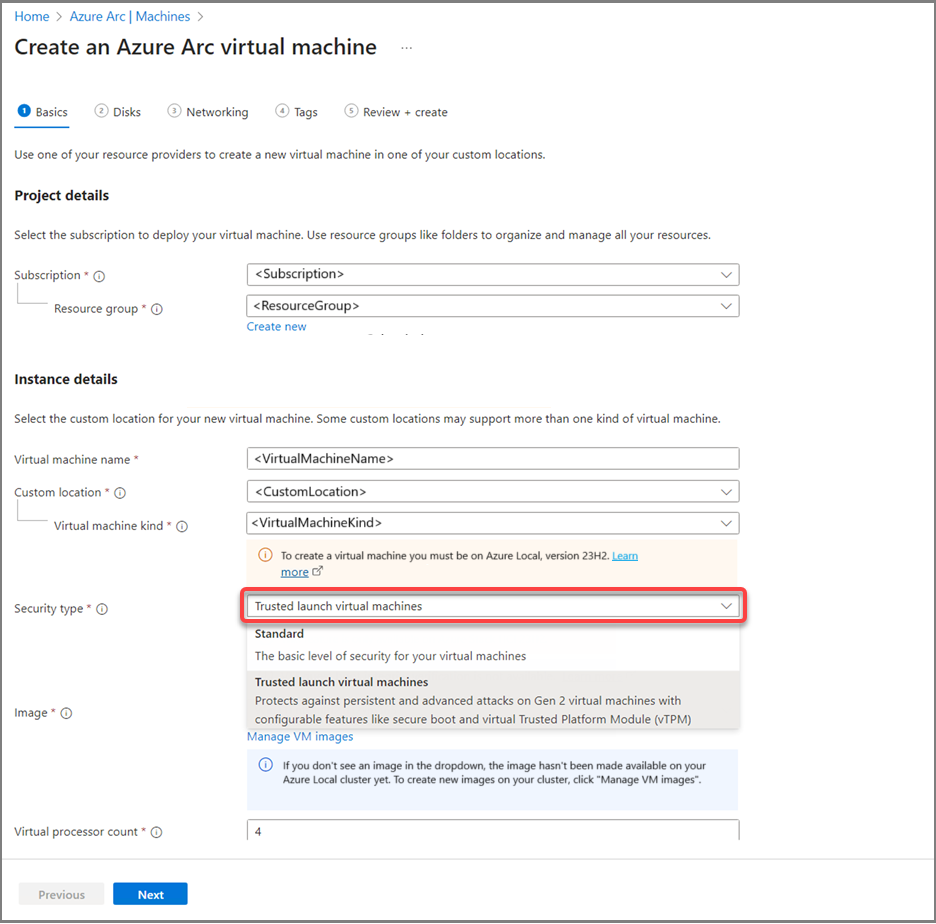

Wählen Sie beim Erstellen der VM virtuelle Computer für den vertrauenswürdigen Start für den Sicherheitstyp aus.

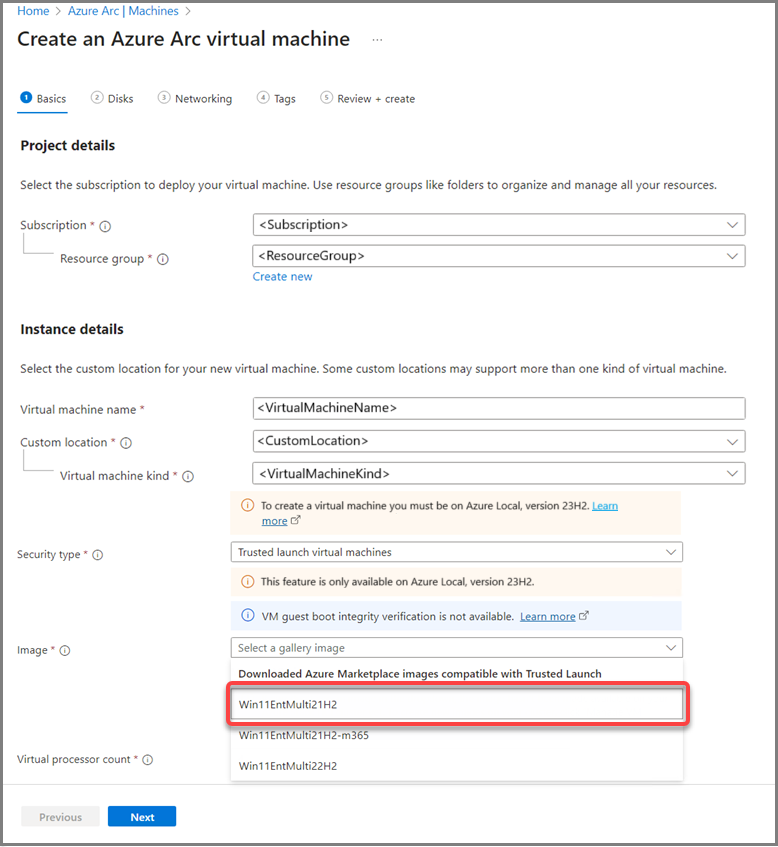

Wählen Sie ein VM-Gastbetriebssystemimage aus der Liste der unterstützten Images aus:

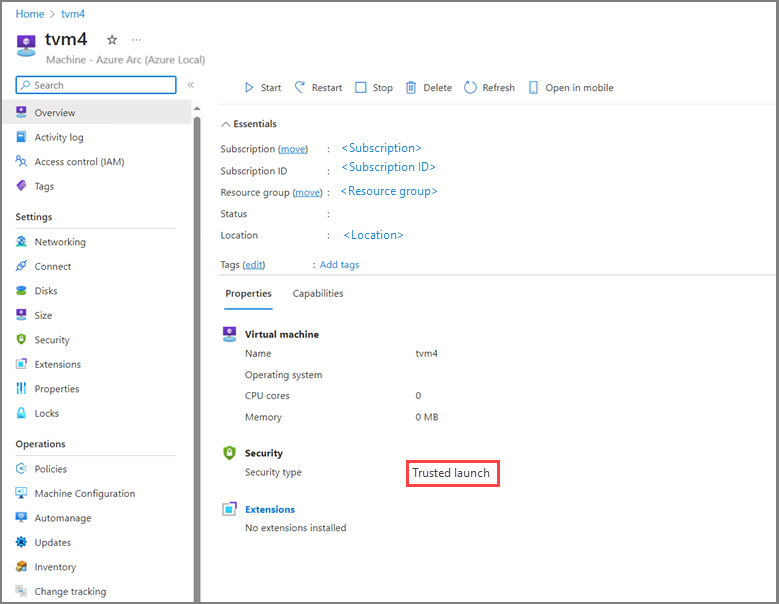

Nachdem ein virtueller Computer erstellt wurde, wechseln Sie zur Seite "VM-Eigenschaften", und überprüfen Sie, ob der angezeigte Sicherheitstyp "Vertrauenswürdig" gestartet wird.

Beispiel

Dieses Beispiel zeigt einen vertrauenswürdigen Start arc VM, auf dem Windows 11-Gast ausgeführt wird, mit aktivierter BitLocker-Verschlüsselung. Hier die Schritte zum Ausführen des Szenarios:

Erstellen Sie einen vertrauenswürdigen Start arc VM, auf dem ein unterstütztes Windows 11-Gastbetriebssystem ausgeführt wird.

Aktivieren Sie die BitLocker-Verschlüsselung für das Betriebssystemvolume auf dem Win 11-Gast.

Melden Sie sich beim Windows 11-Gast an, und aktivieren Sie die BitLocker-Verschlüsselung (für das Betriebssystemvolume): Geben Sie im Suchfeld auf der Taskleiste "BitLocker verwalten" ein, und wählen Sie sie aus der Liste der Ergebnisse aus. Wählen Sie "BitLocker aktivieren" aus, und folgen Sie dann den Anweisungen zum Verschlüsseln des Betriebssystemvolumes (C:). BitLocker verwendet vTPM als Schlüsselschutz für das Betriebssystemvolume.

Migrieren Sie den virtuellen Computer zu einem anderen Knoten im Cluster. Führen Sie den folgenden PowerShell-Befehl aus:

Move-ClusterVirtualMachineRole -Name $vmName -Node <destination node name> -MigrationType ShutdownVergewissern Sie sich, dass der Besitzerknoten der VM der angegebene Zielknoten ist:

Get-ClusterGroup $vmNameÜberprüfen Sie nach Abschluss der VM-Migration, ob der virtuelle Computer verfügbar ist und BitLocker aktiviert ist.

Überprüfen Sie, ob Sie sich beim Windows 11-Gast auf dem virtuellen Computer anmelden können und ob die BitLocker-Verschlüsselung für das Betriebssystemvolume aktiviert bleibt. Wenn Sie dies tun können, bestätigt dies, dass der vTPM-Zustand während der VM-Migration beibehalten wurde.

Wenn der vTPM-Zustand während der VM-Migration nicht beibehalten wurde, hätte der VM-Start während des Gaststarts zur BitLocker-Wiederherstellung geführt. Das heißt, Sie würden aufgefordert, das BitLocker-Wiederherstellungskennwort einzugeben, wenn Sie versucht haben, sich beim Windows 11-Gast anzumelden. Dies liegt daran, dass sich die Startmessungen (die im vTPM gespeichert sind) der migrierten VM auf dem Zielknoten von der des ursprünglichen virtuellen Computers unterscheiden.

Erzwingen Sie das Failover des virtuellen Computers auf einen anderen Knoten im Cluster.

Bestätigen Sie den Besitzerknoten der VM mit diesem Befehl:

Get-ClusterGroup $vmNameVerwenden Sie Failovercluster-Manager, um den Clusterdienst auf dem Besitzerknoten wie folgt zu beenden: Wählen Sie den Besitzerknoten aus, wie im Failovercluster-Manager angezeigt. Wählen Sie im rechten Bereich "Aktionen " die Option "Weitere Aktionen " und dann " Clusterdienst beenden" aus.

Wenn Sie den Clusterdienst auf dem Besitzerknoten beenden, wird der virtuelle Computer automatisch zu einem anderen verfügbaren Knoten im Cluster migriert. Starten Sie den Clusterdienst danach neu.

Überprüfen Sie nach Abschluss des Failovers, ob der virtuelle Computer verfügbar ist und BitLocker nach dem Failover aktiviert ist.

Vergewissern Sie sich, dass der Besitzerknoten der VM der angegebene Zielknoten ist:

Get-ClusterGroup $vmName