Erstellen Sie lokale Azure-VMs, die durch Azure Arc aktiviert werden.

Gilt für: Azure Local 2311.2 und höher

In diesem Artikel wird beschrieben, wie Sie virtuelle Azure-Computer (Local Virtual Machines, VMs) erstellen, beginnend mit den VM-Images, die Sie in Ihrer lokalen Azure-Instanz erstellt haben. Sie können lokale Azure-VMs mithilfe der Azure CLI-, Azure-Portal- oder Azure Resource Manager-Vorlage erstellen.

Informationen zur lokalen Azure-Ressource

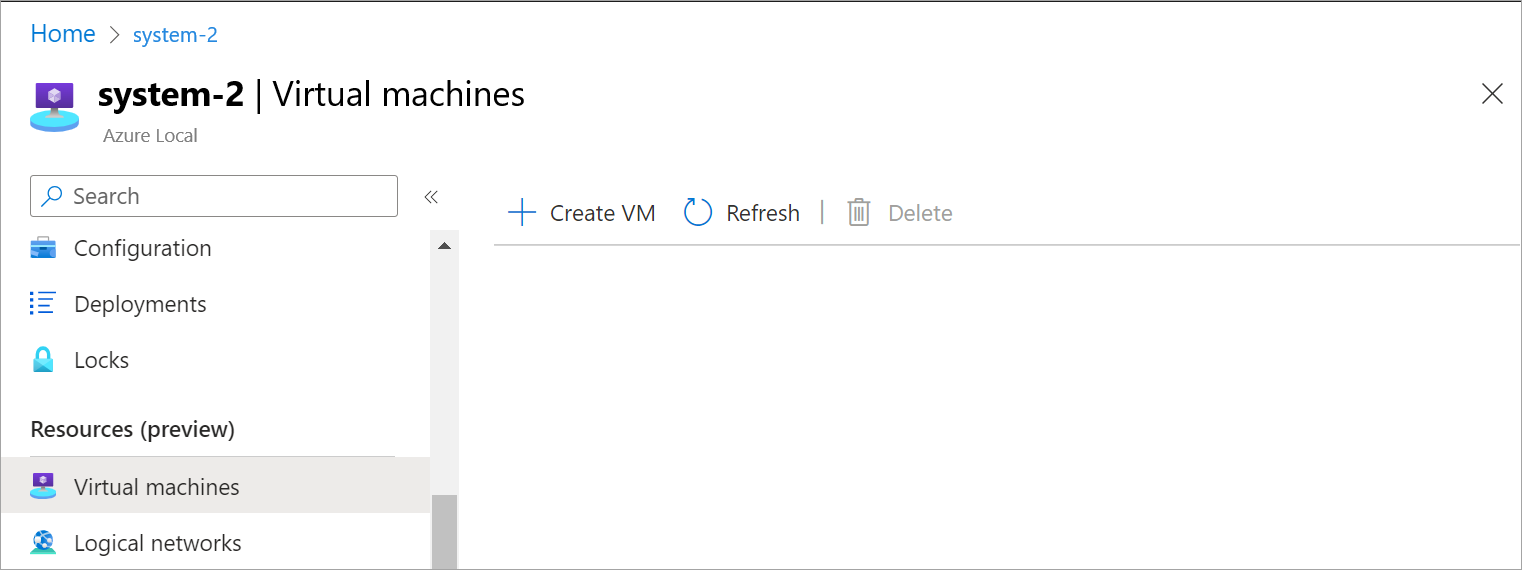

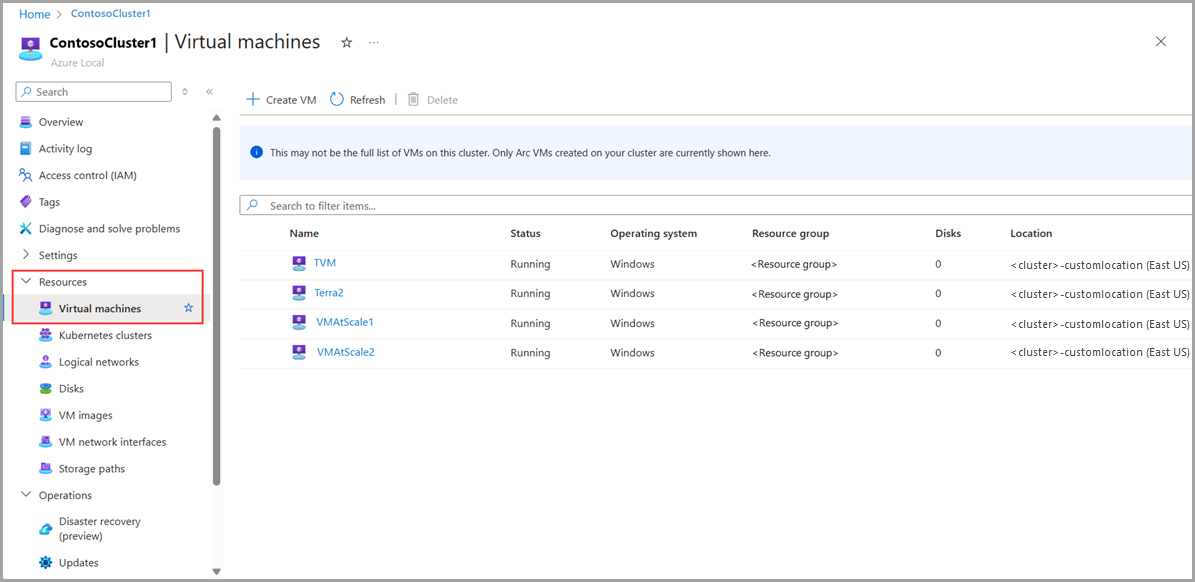

Verwenden Sie die Azure Local-Ressourcenseite für die folgenden Vorgänge:

- Erstellen und Verwalten von Azure Local VM-Ressourcen wie VM-Images, Datenträgern, Netzwerkschnittstellen.

- Anzeigen von und Zugreifen auf Ressourcenbrücke für Azure Arc und benutzerdefinierten Speicherort, die der lokalen Azure-Instanz zugeordnet sind.

- Bereitstellen und Verwalten von virtuellen Computern

Das Verfahren zum Erstellen von VMs wird im nächsten Abschnitt beschrieben.

Voraussetzungen

Stellen Sie vor dem Erstellen einer lokalen Azure-VM sicher, dass die folgenden Voraussetzungen erfüllt sind.

- Azure-Befehlszeilenschnittstelle

- Azure portal

- Azure Resource Manager-Vorlage

- Bicep-Vorlage

- Terraform-Vorlage

- Zugriff auf ein Azure-Abonnement mit der entsprechenden RBAC-Rolle und den zugewiesenen Berechtigungen. Weitere Informationen finden Sie unter RBAC-Rollen für die Azure Local Arc VM-Verwaltung.

- Zugriff auf eine Ressourcengruppe, in der Sie die VM bereitstellen möchten.

- Zugriff auf ein oder mehrere VM-Images in Azure Local. Diese VM-Images können mit einem der folgenden Verfahren erstellt werden:

- Ein benutzerdefinierter Speicherort für Ihr Lokales Azure, den Sie zum Bereitstellen von VMs verwenden. Der benutzerdefinierte Speicherort wird auch auf der Seite "Übersicht" für Azure Local angezeigt.

Wenn Sie einen Client zum Herstellen einer Verbindung mit Ihrem Azure Local verwenden, lesen Sie "Verbindung zu Azure Local über den Azure CLI-Client herstellen".

Zugriff auf eine Netzwerkschnittstelle, die Sie in einem logischen Netzwerk erstellt haben, das Ihrer Azure-Umgebung vor Ort zugeordnet ist. Sie können eine Netzwerkschnittstelle mit statischer IP oder eine mit einer dynamischen IP-Zuweisung auswählen. Weitere Informationen finden Sie unter Erstellen von Netzwerkschnittstellen.

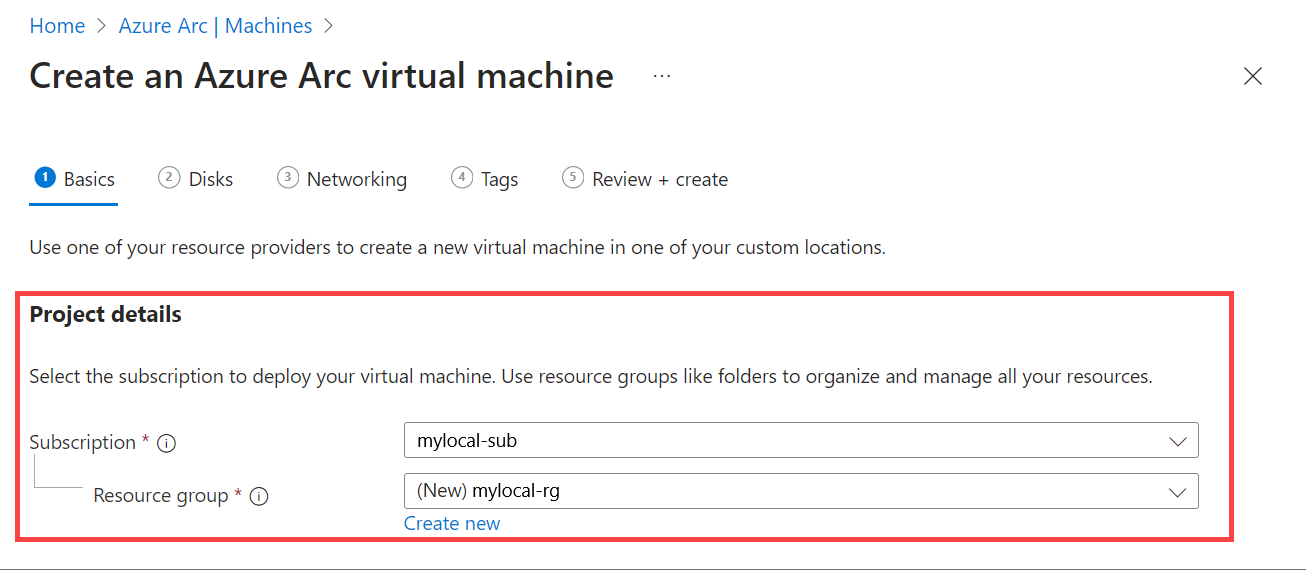

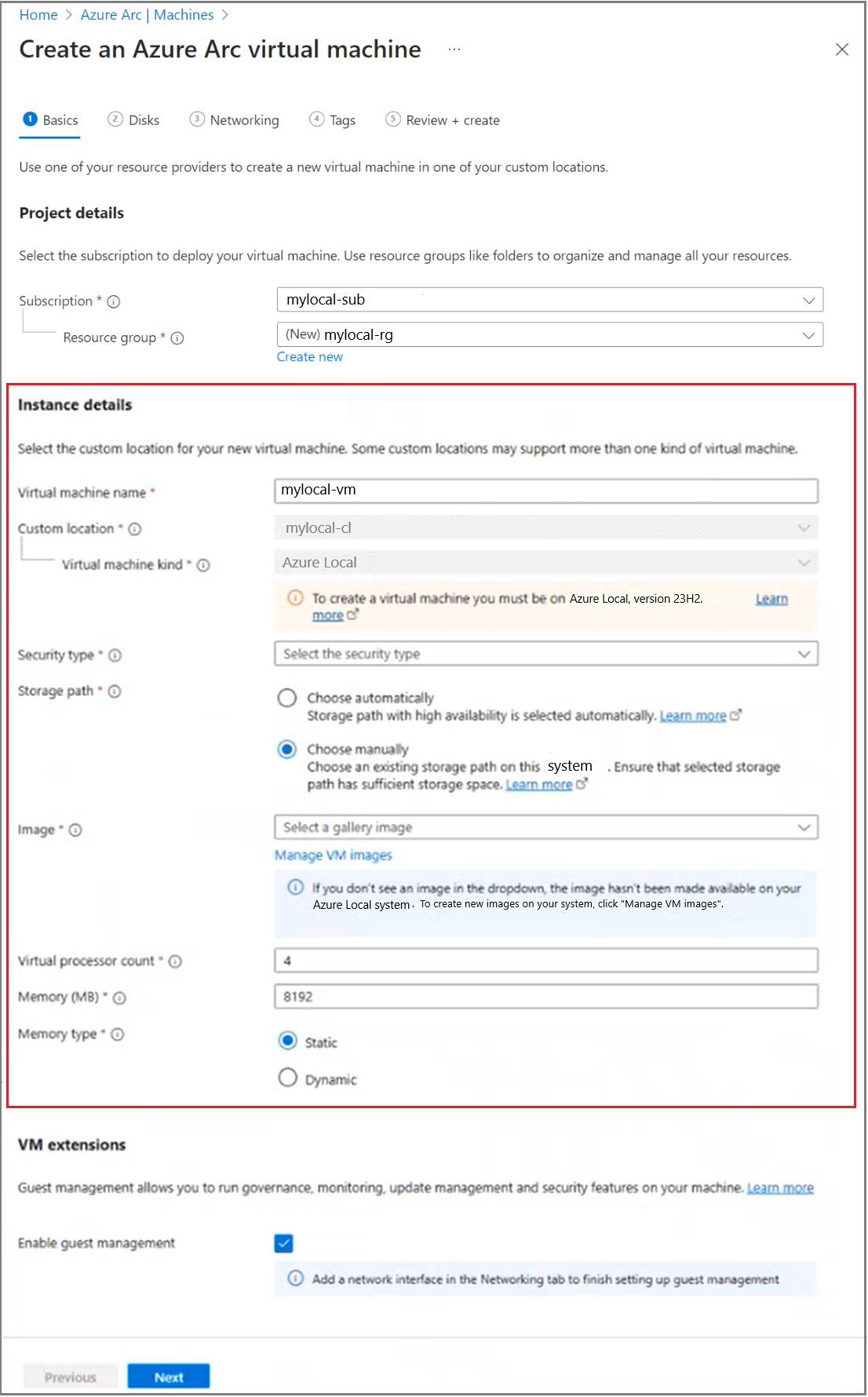

Erstellen lokaler Azure-VMs

Führen Sie die folgenden Schritte aus, um einen virtuellen Computer auf Ihrem lokalen Azure-Computer zu erstellen.

- Azure-Befehlszeilenschnittstelle

- Azure portal

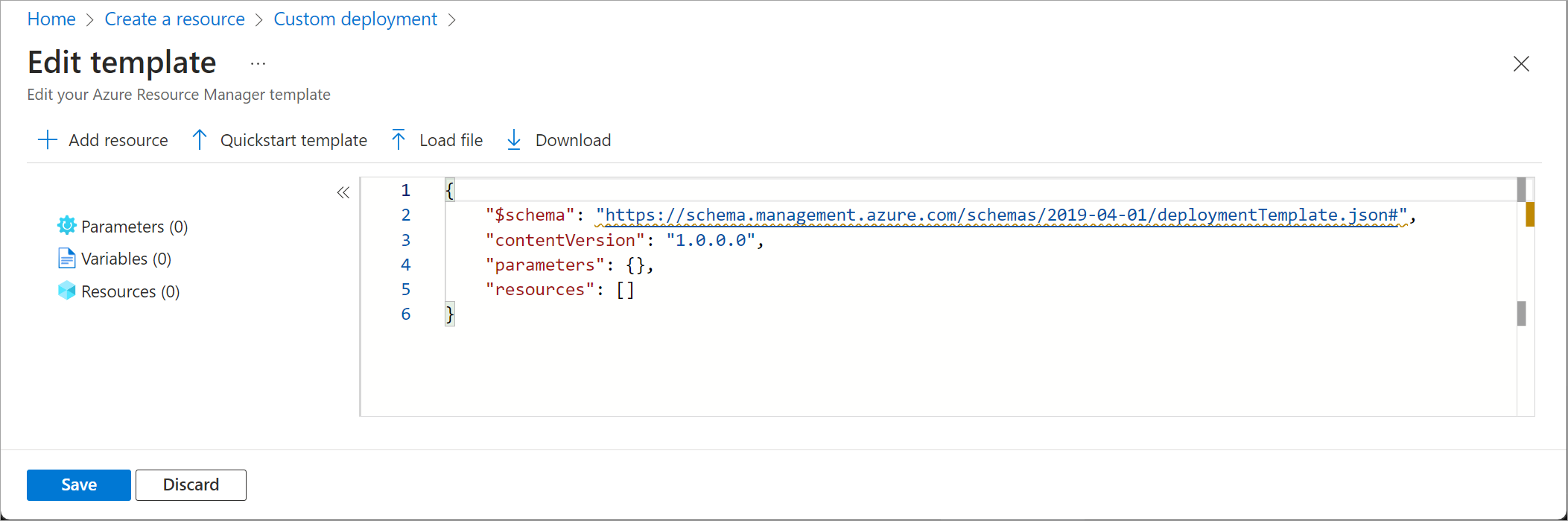

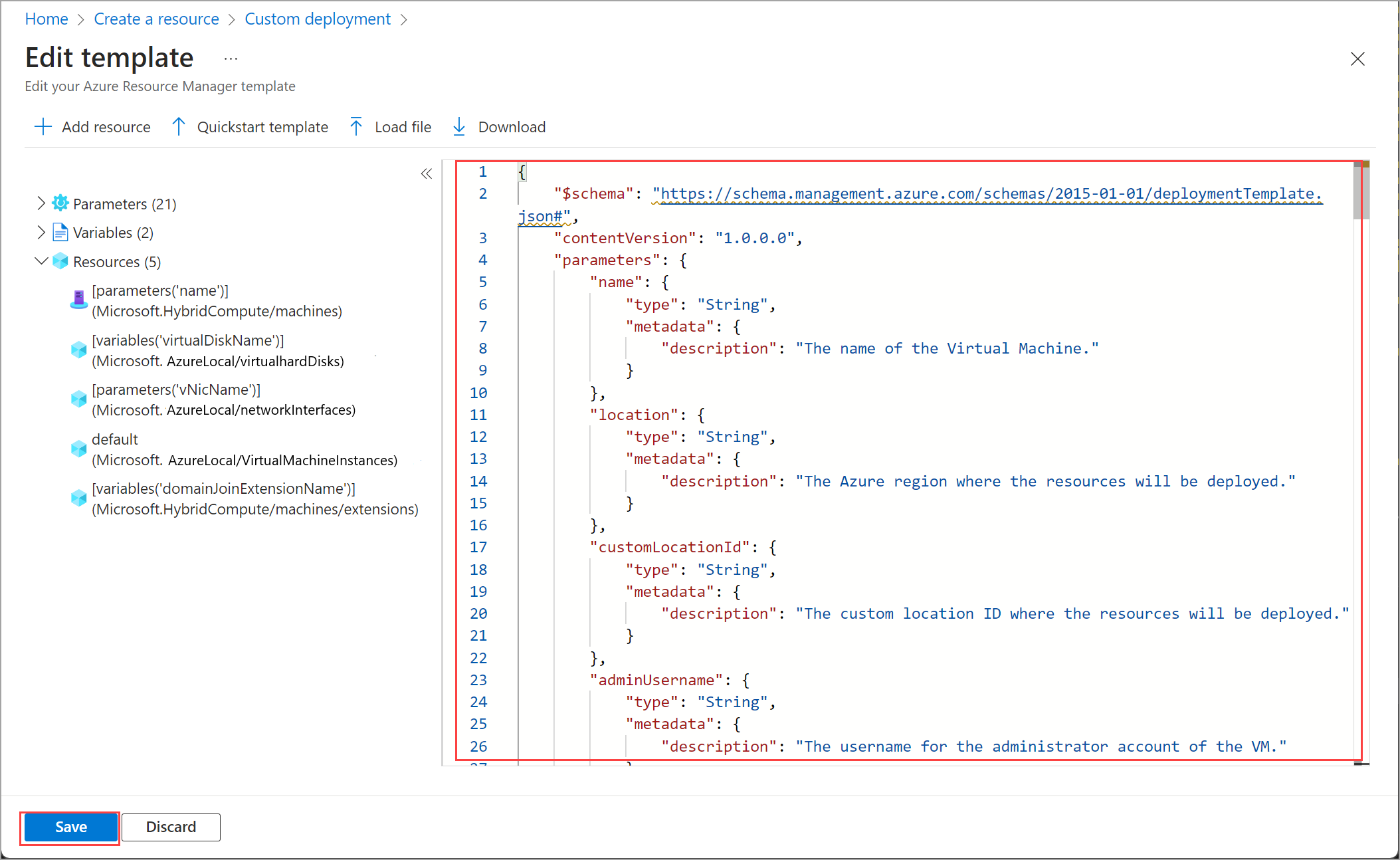

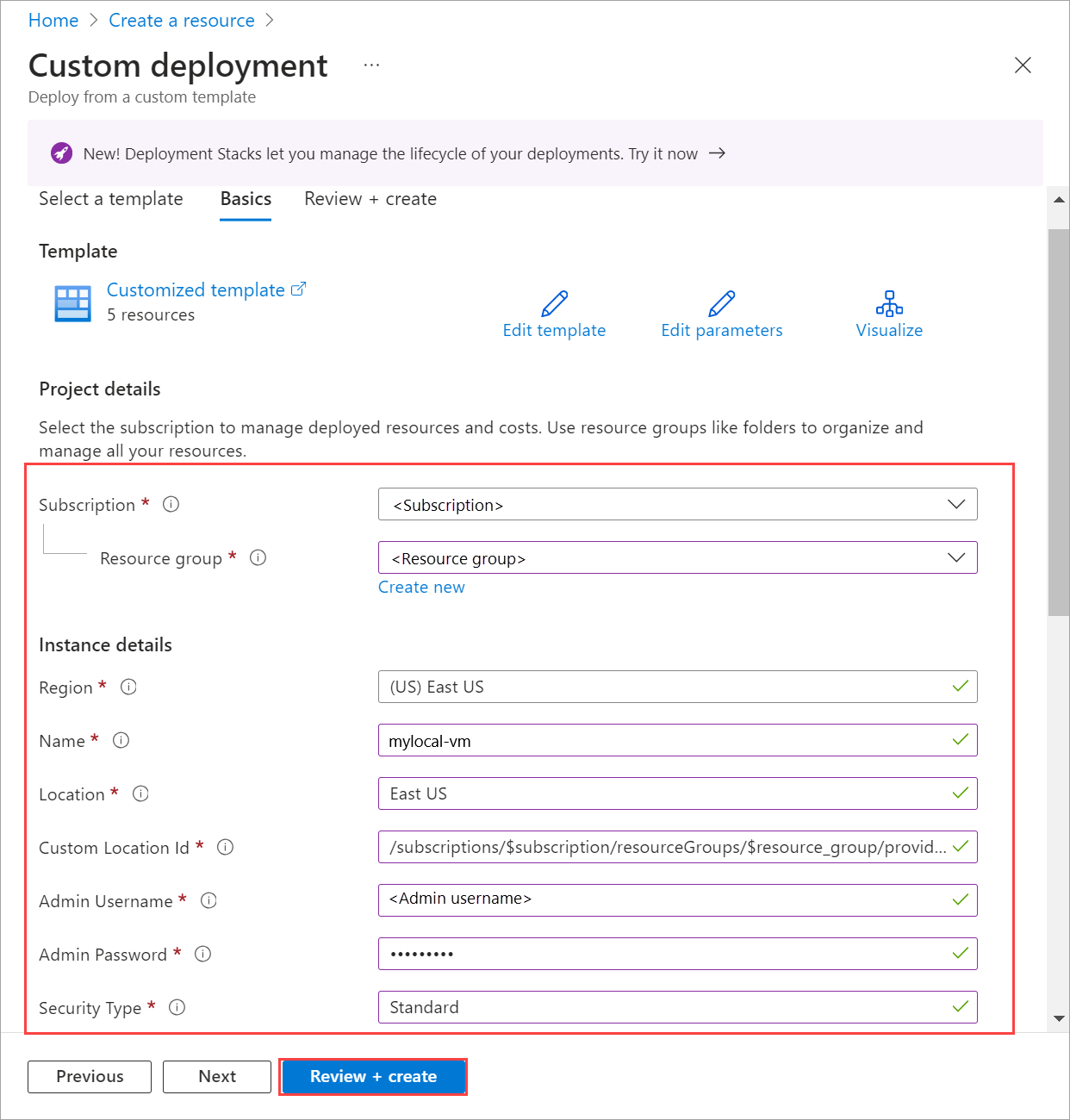

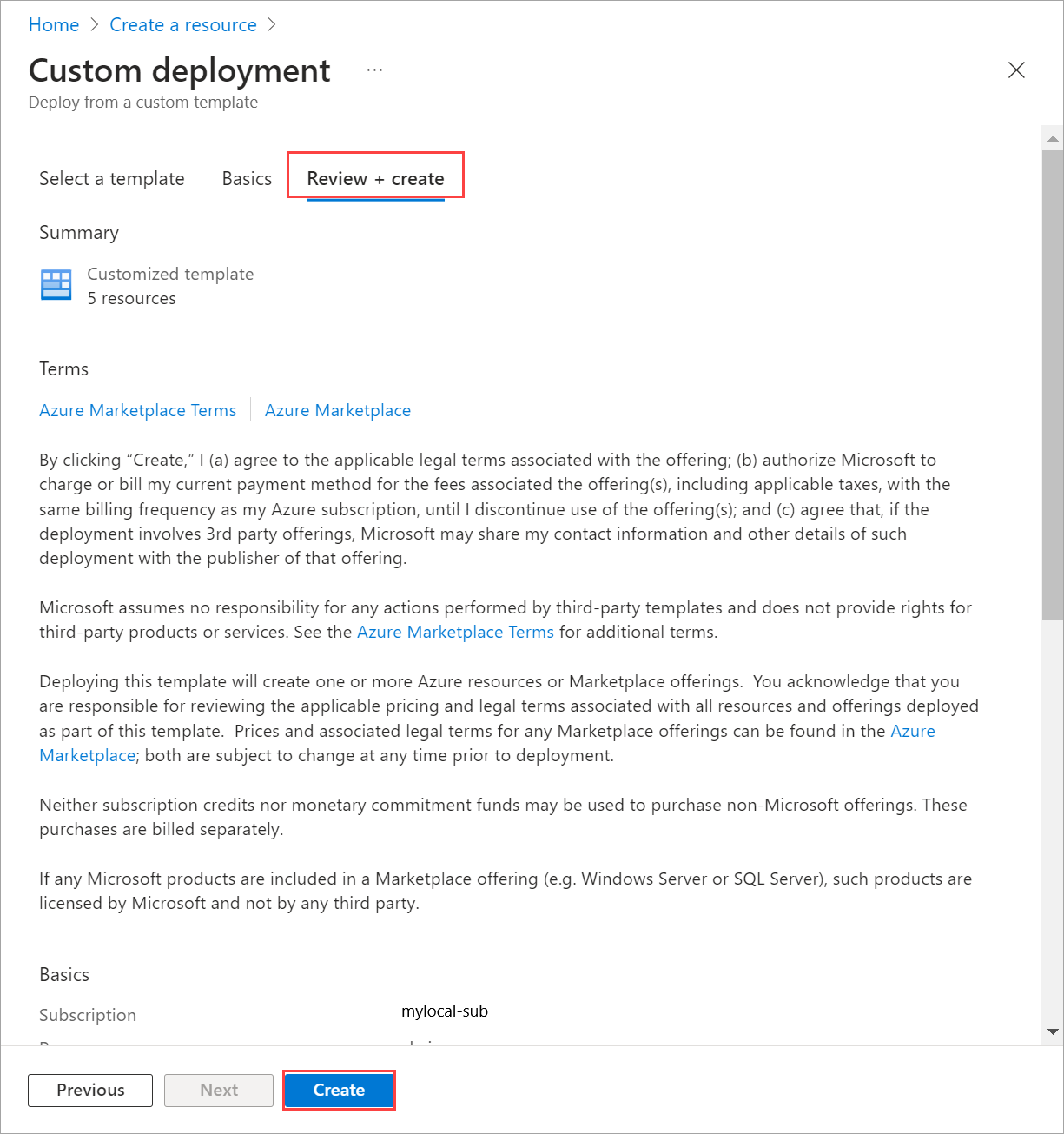

- Azure Resource Manager-Vorlage

- Bicep-Vorlage

- Terraform-Vorlage

Führen Sie die folgenden Schritte auf dem Client aus, auf dem az CLI ausgeführt wird, die mit Ihrem lokalen Azure verbunden ist.

Anmelden und Festlegen des Abonnements

Stellen Sie eine Verbindung mit einem Computer auf Ihrem lokalen Azure-Computer her.

Anmelden. Typ:

az login --use-device-codeLegen Sie Ihr Abonnement fest.

az account set --subscription <Subscription ID>

Erstellen eines virtuellen Windows-Computers

Je nach Typ der von Ihnen erstellten Netzwerkschnittstelle können Sie eine VM erstellen, die über eine Netzwerkschnittstelle mit statischer IP oder eine mit einer dynamischen IP-Zuordnung verfügt.

Hinweis

Wenn Sie mehrere Netzwerkschnittstellen mit statischen IPs für Ihren virtuellen Computer benötigen, erstellen Sie jetzt eine oder mehrere Schnittstellen, bevor Sie die VM erstellen. Das Hinzufügen einer Netzwerkschnittstelle mit statischer IP wird nach der Bereitstellung des virtuellen Computers nicht unterstützt.

Hier erstellen wir einen virtuellen Computer, der bestimmte Arbeitsspeicher- und Prozessoranzahlen für einen angegebenen Speicherpfad verwendet.

Legen Sie einige Parameter fest.

$vmName ="local-vm" $subscription = "<Subscription ID>" $resource_group = "local-rg" $customLocationName = "local-cl" $customLocationID ="/subscriptions/$subscription/resourceGroups/$resource_group/providers/Microsoft.ExtendedLocation/customLocations/$customLocationName" $location = "eastus" $computerName = "mycomputer" $userName = "local-user" $password = "<Password for the VM>" $imageName ="ws22server" $nicName ="local-vnic" $storagePathName = "local-sp" $storagePathId = "/subscriptions/<Subscription ID>/resourceGroups/local-rg/providers/Microsoft.AzureStackHCI/storagecontainers/local-sp"Die Parameter für die VM-Erstellung werden wie folgt tabuliert:

Parameter Beschreibung name Name für den virtuellen Computer, den Sie für Ihr Azure Local erstellen. Stellen Sie sicher, dass Sie einen Namen angeben, der den Regeln für Azure-Ressourcen folgt. Administratorbenutzername Benutzername für den Benutzer auf dem virtuellen Computer, den Sie auf Ihrem lokalen Azure bereitstellen. Administratorkennwort Kennwort für den Benutzer auf dem virtuellen Computer, den Sie auf Ihrem lokalen Azure bereitstellen. Bildname Name des VM-Images, das zum Bereitstellen des virtuellen Computers verwendet wird. location Azure-Regionen wie angegeben durch az locations. Dies kann beispielsweise seineastus,westeurope.resource-group Name der Ressourcengruppe, in der Sie den virtuellen Computer erstellen. Um die Verwaltung zu vereinfachen, empfehlen wir Ihnen, dieselbe Ressourcengruppe wie Ihr Azure Local zu verwenden. Abonnement Name oder ID des Abonnements, in dem Ihr Azure Local bereitgestellt wird. Dies kann ein weiteres Abonnement sein, das Sie für vm auf Ihrem lokalen Azure-Computer verwenden. benutzerdefinierter Speicherort Verwenden Sie diese Einstellung, um den benutzerdefinierten Speicherort bereitzustellen, der Ihrem lokalen Azure-Standort zugeordnet ist, an dem Sie diese VM erstellen. Authentifizierungstyp Typ der Authentifizierung, die mit dem virtuellen Computer verwendet werden soll. Die akzeptierten Werte sind all,passwordundssh. Der Standardwert ist das Kennwort für den öffentlichen Windows- und SSH-Schlüssel für Linux.allwird verwendet, um sowohlssh- als auchpassword-Authentifizierung zu aktivieren.nics Namen oder IDs der Netzwerkschnittstellen, die Ihrer VM zugeordnet sind. Sie müssen beim Erstellen einer VM über eine Netzwerkschnittstelle verfügen, um die Gastverwaltung zu aktivieren. memory-mb Arbeitsspeicher in Megabyte, der Ihrer VM zugeordnet ist. Wenn nicht angegeben, werden Standardwerte verwendet. Prozessoren Die Anzahl der Prozessoren, die Ihrer VM zugeordnet sind. Wenn nicht angegeben, werden Standardwerte verwendet. storage-path-id Der zugeordnete Speicherpfad, in dem die VM-Konfiguration und die Daten gespeichert werden. Proxykonfiguration Verwenden Sie diesen optionalen Parameter, um einen Proxyserver für Ihren virtuellen Computer zu konfigurieren. Weitere Informationen finden Sie unter Erstellen eines virtuellen Computers mit konfiguriertem Proxy. Führen Sie die folgenden Befehle aus, um die entsprechende VM zu erstellen.

So erstellen Sie eine lokale Azure-VM mit vertrauenswürdigem Start:

Geben Sie zusätzliche Flags an, um den sicheren Start zu aktivieren, virtuelles TPM zu aktivieren und den Sicherheitstyp auszuwählen. Wenn Sie den Sicherheitstyp als Trusted Launch angeben, müssen Sie Secure Boot und vTPM aktivieren, da sonst die VM-Erstellung fehlschlagen wird.

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --enable-secure-boot true --enable-vtpm true --security-type "TrustedLaunch"Nachdem der virtuelle Computer erstellt wurde, führen Sie die folgenden Schritte aus, um zu überprüfen, ob der Sicherheitstyp des virtuellen Computers

Trusted launchist.Führen Sie das folgende Cmdlet (auf einem der Clusterknoten) aus, um den Besitzerknoten der VM zu finden:

Get-ClusterGroup $vmNameFühren Sie das folgende Cmdlet auf dem Besitzerknoten der VM aus:

(Get-VM $vmName).GuestStateIsolationTypeStellen Sie sicher, dass ein Wert von

TrustedLaunchzurückgegeben wird.

So erstellen Sie eine standardmäßige lokale Azure-VM:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId

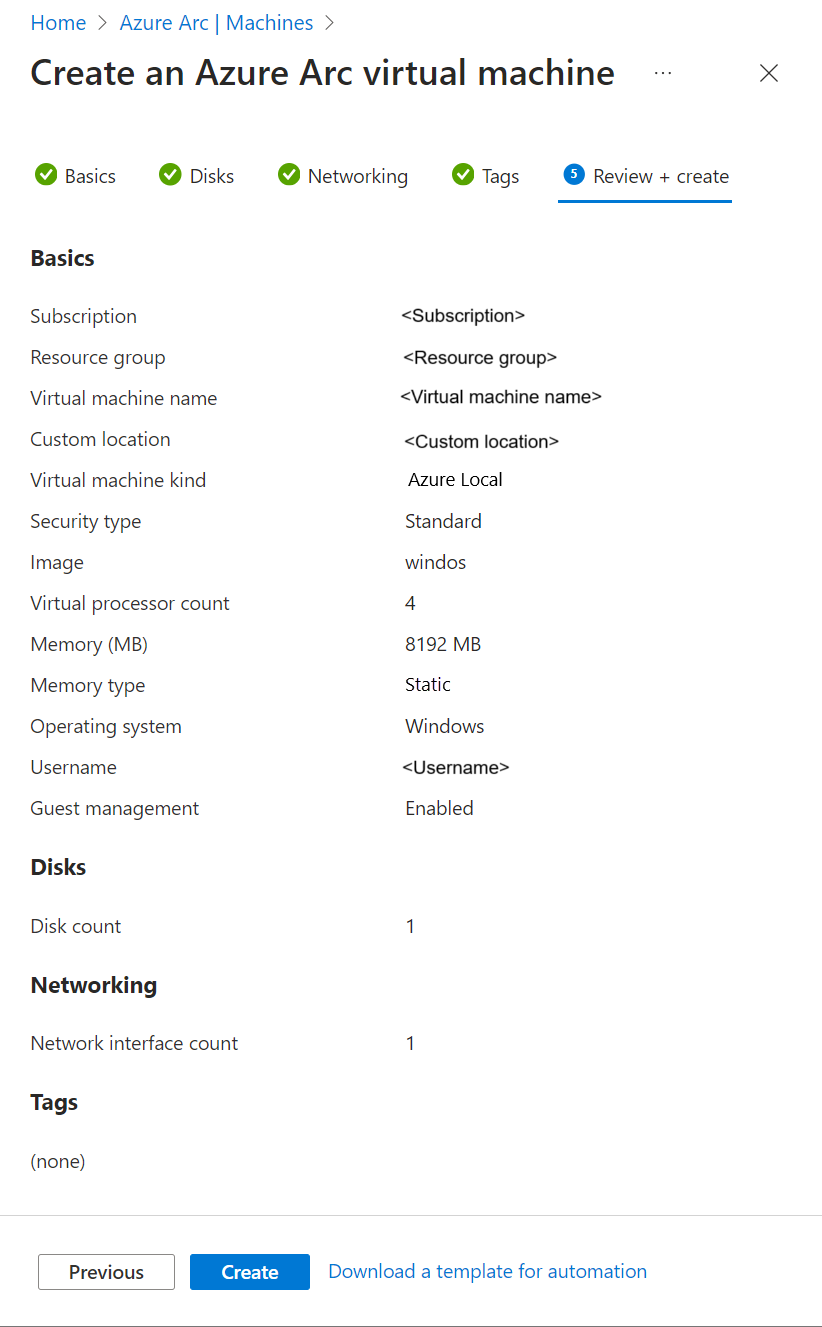

Der virtuelle Computer wird erfolgreich erstellt, wenn provisioningState als succeeded in der Ausgabe angezeigt wird.

Hinweis

Der erstellte virtuelle Computer hat standardmäßig die Gastverwaltung aktiviert. Wenn die Gastverwaltung während der VM-Erstellung aus irgendeinem Grund fehlschlägt, können Sie die Schritte unter Aktivieren der Gastverwaltung auf azure Local VM ausführen, um sie nach der VM-Erstellung zu aktivieren.

In diesem Beispiel wurde der Speicherpfad mithilfe des --storage-path-id Flags angegeben und sichergestellt, dass die Workloaddaten (einschließlich vm, VM-Image, Nicht-Betriebssystemdatenträger) im angegebenen Speicherpfad platziert werden.

Wenn das Kennzeichen nicht angegeben ist, wird die Workload (VM, VM-Image, Nicht-Betriebssystem-Datenträger) automatisch in einem Speicherpfad mit hoher Verfügbarkeit abgelegt.

Zusätzliche Parameter für Windows Server 2012- und Windows Server 2012 R2-Images

Geben Sie beim Erstellen eines virtuellen Computers mit Windows Server 2012- und Windows Server 2012 R2-Images die folgenden zusätzlichen Parameter zum Erstellen des virtuellen Computers an:

--enable-agent: Legen Sie diesen Parameter auftruefest, um den Azure Connected Machine-Agent auf virtuellen Computern zu integrieren.--enable-vm-config-agent: Legen Sie diesen Parameter auffalsefest, um das Onboarding des VM-Agents auf dem virtuellen Computer über Hyper-V Socketskanal vom Host zu verhindern. Windows Server 2012 und Windows Server 2012 R2 unterstützen keine Hyper-V Sockets. In den neueren Imageversionen, die Hyper-V Sockets unterstützen, wird der VM-Agent verwendet, um den Azure Connected Machine-Agent auf virtuellen Computern zu integrieren. Weitere Informationen zu Hyper-V Sockets finden Sie unter Erstellen Sie Ihre Eigenen Integrationsdienste.

Erstellen eines virtuellen Linux-Computers

Verwenden Sie zum Erstellen einer Linux-VM denselben Befehl, den Sie zum Erstellen der Windows-VM verwendet haben.

- Das angegebene Katalogimage sollte ein Linux-Image sein.

- Der Benutzername und das Kennwort funktionieren mit dem

authentication-type-allParameter. - Bei SSH-Schlüsseln müssen Sie die

ssh-key-valuesParameter zusammen mitauthentication-type-allübergeben.

Wichtig

Das Festlegen des Proxyservers während der VM-Erstellung wird für Ubuntu Server-VMs unterstützt.

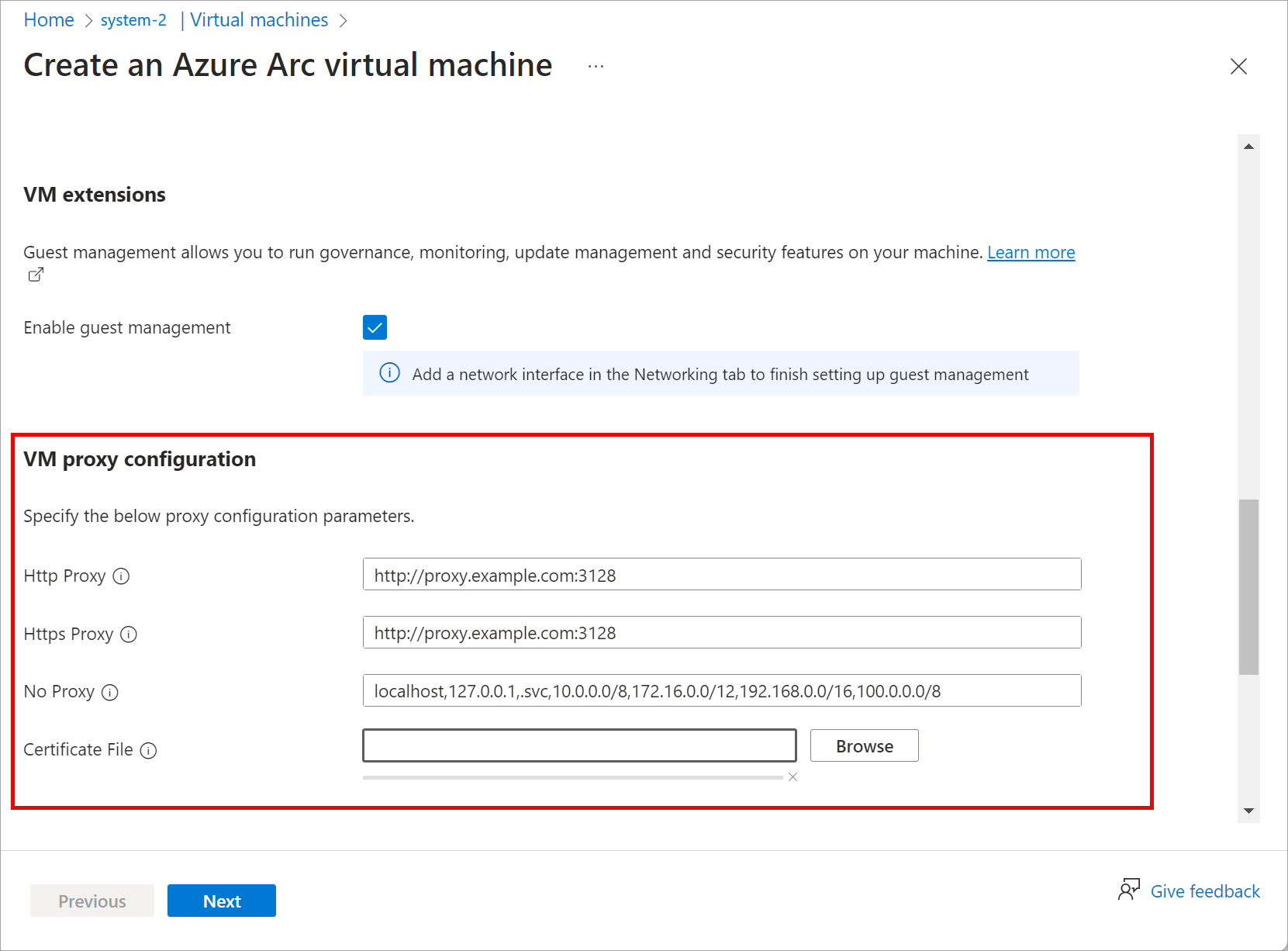

Erstellen eines virtuellen Computers mit konfiguriertem Proxy

Verwenden Sie diese optionale Parameterproxykonfiguration, um einen Proxyserver für Ihren virtuellen Computer zu konfigurieren.

Die Proxykonfiguration für VMs wird nur auf das Onboarding des mit Azure verbundenen Computer-Agents angewendet und als Umgebungsvariablen innerhalb des Gast-VM-Betriebssystems festgelegt. Browser und Anwendungen auf dem virtuellen Computer sind nicht unbedingt alle mit dieser Proxykonfiguration aktiviert.

Daher müssen Sie möglicherweise die Proxykonfiguration für Ihre Anwendungen festlegen, wenn sie nicht auf die in der VM festgelegten Umgebungsvariablen verweisen.

Wenn Sie einen virtuellen Computer hinter einem Proxyserver erstellen, führen Sie den folgenden Befehl aus:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --proxy-configuration http_proxy="<Http URL of proxy server>" https_proxy="<Https URL of proxy server>" no_proxy="<URLs which bypass proxy>" cert_file_path="<Certificate file path for your machine>"

Sie können die folgenden Parameter eingeben für proxy-server-configuration:

| Parameter | Beschreibung |

|---|---|

| http_proxy | HTTP-URLs für Proxyserver. Eine Beispiel-URL ist:http://proxy.example.com:3128. |

| https_proxy | HTTPS-URLs für Proxyserver. Der Server verwendet möglicherweise weiterhin eine HTTP-Adresse, wie in diesem Beispiel gezeigt: http://proxy.example.com:3128. |

| no_proxy | URLs, die Proxy umgehen können. Typische Beispiele wären localhost,127.0.0.1,.svc,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,100.0.0.0/8. |

| cert_file_path | Wählen Sie die Zertifikatdatei aus, die verwendet wird, um eine Vertrauensstellung mit Ihrem Proxyserver herzustellen. Ein Beispiel ist C:\Users\Palomino\proxycert.crt. |

Hier sehen Sie einen Beispielbefehl:

az stack-hci-vm create --name $vmName --resource-group $resource_group --admin-username $userName --admin-password $password --computer-name $computerName --image $imageName --location $location --authentication-type all --nics $nicName --custom-location $customLocationID --hardware-profile memory-mb="8192" processors="4" --storage-path-id $storagePathId --proxy-configuration http_proxy="http://ubuntu:ubuntu@192.168.200.200:3128" https_proxy="http://ubuntu:ubuntu@192.168.200.200:3128" no_proxy="localhost,127.0.0.1,.svc,10.0.0.0/8,172.16.0.0/12,192.168.0.0/16,100.0.0.0/8,s-cluster.test.contoso.com" cert_file_path="C:\ClusterStorage\UserStorage_1\server.crt"

Für die Proxyauthentifizierung können Sie den Benutzernamen und das Kennwort in einer URL wie folgt übergeben:"http://username:password@proxyserver.contoso.com:3128"

Verwenden der verwalteten Identität zum Authentifizieren lokaler Azure-VMs

Wenn die virtuellen Computer über Azure CLI oder Azure-Portal auf Ihrem lokalen Azure-Portal erstellt werden, wird auch eine vom System zugewiesene verwaltete Identität erstellt, die für die Lebensdauer der virtuellen Computer dauert.

Die virtuellen Computer auf Azure Local werden von Arc-fähigen Servern erweitert und können die vom System zugewiesene verwaltete Identität verwenden, um auf andere Azure-Ressourcen zuzugreifen, die die Microsoft Entra ID-basierte Authentifizierung unterstützen. Beispielsweise können die virtuellen Computer eine vom System zugewiesene verwaltete Identität verwenden, um auf den Azure Key Vault zuzugreifen.

Weitere Informationen finden Sie unter vom System zugewiesenen verwalteten Identitäten und authentifizieren bei Azure-Ressourcen mit Azure Arc-fähigen Servern.