Manuelles Konfigurieren von Arc-Proxy für Azure-Gateway auf Azure Local (Vorschau)

Gilt für: Azure Local 2408 und höher

Nachdem Sie die Arc-Gatewayressource in Ihrem Azure-Abonnement erstellt haben, können Sie die neuen Arc-Gatewayvorschaufeatures aktivieren. In diesem Artikel wird beschrieben, wie Sie den Arc-Proxy vor der Arc-Registrierung manuell konfigurieren.

Wichtig

Dieses Feature befindet sich derzeit in der VORSCHAU. Die zusätzlichen Nutzungsbestimmungen für Microsoft Azure-Vorschauen enthalten rechtliche Bedingungen. Sie gelten für diejenigen Azure-Features, die sich in der Beta- oder Vorschauversion befinden oder aber anderweitig noch nicht zur allgemeinen Verfügbarkeit freigegeben sind.

Voraussetzungen

Stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind, bevor Sie fortfahren:

Sie haben Zugriff auf eine lokale Azure-Instanz mit Version 23H2.

Eine Arc-Gatewayressource, die im gleichen Abonnement erstellt wurde wie zum Bereitstellen von Azure Local. Weitere Informationen finden Sie unter Erstellen der Arc-Gatewayressource in Azure.

Schritt 1: Manuelles Konfigurieren des Proxys

Wenn Sie den Arc-Proxy auf Ihren lokalen Azure-Computern konfigurieren müssen, bevor Sie den Arc-Registrierungsprozess starten, befolgen Sie die Anweisungen unter Konfigurieren der Proxyeinstellungen für Azure Local, Version 23H2.

Stellen Sie sicher, dass Sie den Proxy und die Umgehungsliste für alle Computer auf Ihrem System konfigurieren.

Schritt 2: Abrufen der ArcGatewayID

Sie benötigen den Proxy und die Arc-Gateway-ID (ArcGatewayID) von Azure, um das Registrierungsskript auf lokalen Azure-Computern auszuführen. Sie finden die Arc-Gateway-ID auf der Azure-Portal Übersichtsseite der Ressource.

Schritt 3: Registrieren neuer Computer in Azure Arc

Um neue Version 2408- oder Version 2411-Computer in Azure Arc zu registrieren, führen Sie das Initialisierungsskript aus, indem Sie den ArcGatewayID-Parameter und die Proxyserverparameter übergeben. Hier ist ein Beispiel dafür, wie Sie die Invoke-AzStackHciArcInitialization Parameter für das Initialisierungsskript ändern sollten:

#Define the subscription where you want to register your server as Arc device.

$Subscription = "yoursubscription>"

#Define the resource group where you want to register your server as Arc device.

$RG = "yourresourcegroupname"

#Define the tenant you will use to register your server as Arc device.

$Tenant = "yourtenant"

#Define Proxy Server if necessary

$ProxyServer = "http://x.x.x.x:port"

#Define the Arc gateway resource ID from Azure

$ArcgwId = "/subscriptions/yoursubscription/resourceGroups/yourresourcegroupname/providers/Microsoft.HybridCompute/gateways/yourarcgatewayname"

#Connect to your Azure account and subscription

Connect-AzAccount -SubscriptionId $Subscription -TenantId $Tenant -DeviceCode

#Get the Access Token and Account ID for the registration

$ARMtoken = (Get-AzAccessToken).Token

#Get the Account ID for the registration

$id = (Get-AzContext).Account.Id

#Invoke the registration script with Proxy and ArcgatewayID

Invoke-AzStackHciArcInitialization -SubscriptionID $Subscription -ResourceGroup $RG -TenantID $Tenant -Region australiaeast -Cloud "AzureCloud" -ArmAccessToken $ARMtoken -AccountID $id -Proxy $ProxyServer -ArcGatewayID $ArcgwId

Schritt 4: Starten der lokalen Azure-Cloudbereitstellung

Sobald die lokalen Azure-Computer in Azure Arc registriert sind und alle Erweiterungen installiert sind, können Sie die Bereitstellung von Azure-Portal aus starten oder die ARM-Vorlagen verwenden, die in den folgenden Artikeln dokumentiert sind:

Stellen Sie eine lokale Azure-Instanz mithilfe des Azure-Portal bereit.

Azure Resource Manager-Vorlagenbereitstellung für Azure Local, Version 23H2.

Schritt 5: Sicherstellen, dass das Setup erfolgreich war

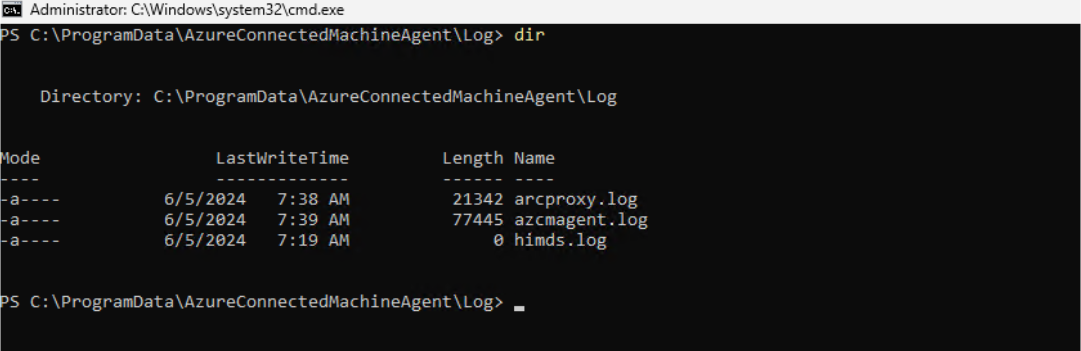

Sobald die Bereitstellungsüberprüfung gestartet wird, können Sie über Ihr System eine Verbindung mit dem ersten lokalen Azure-Computer herstellen und das Arc-Gatewayprotokoll öffnen, um zu überwachen, welche Endpunkte an das Arc-Gateway umgeleitet werden und welche weiterhin Ihre Firewall oder Ihren Proxy verwenden.

Sie finden das Arc-Gatewayprotokoll unter: c:\programdata\AzureConnectedMAchineAgent\Log\arcproxy.log.

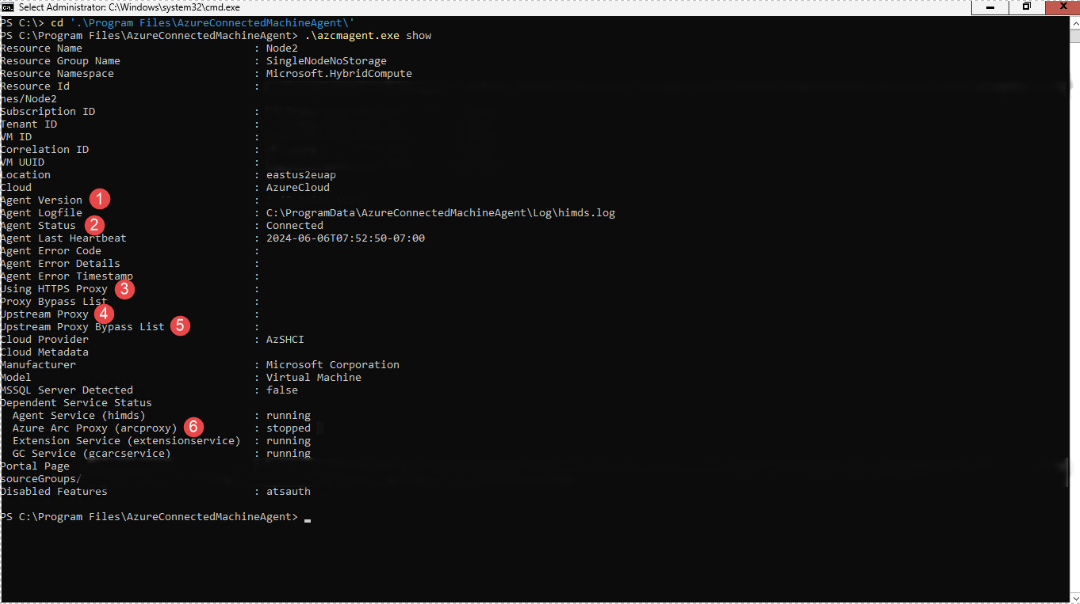

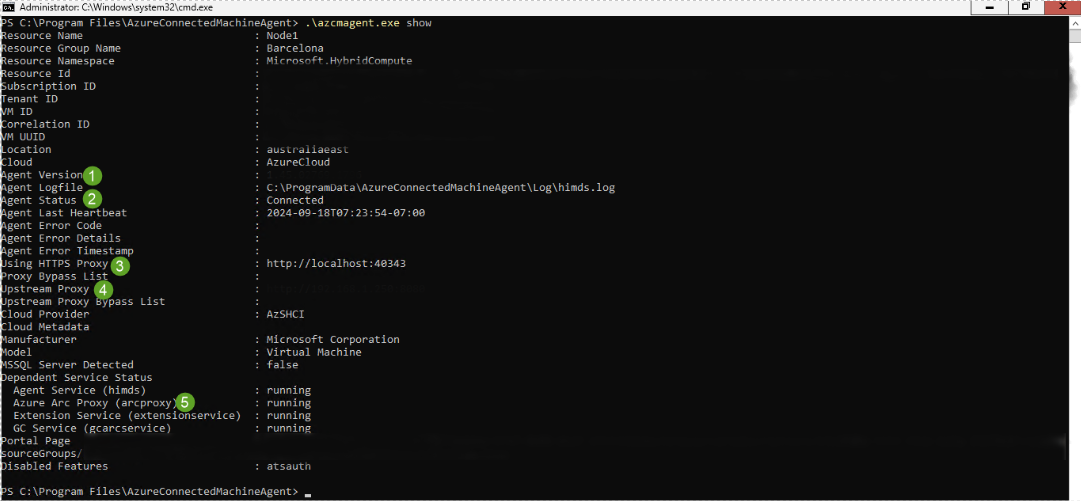

Führen Sie den folgenden Befehl aus, um die Arc-Agent-Konfiguration zu überprüfen und zu überprüfen, ob es das Arc-Gateway verwendet: c:\program files\AzureConnectedMachineAgent>.\azcmagent show

Das Ergebnis sollte die folgenden Werte anzeigen:

Die Agentversion ist 1.45 oder höher.

Agentstatus ist verbunden.

Die Verwendung des HTTPS-Proxys ist leer, wenn das Arc-Gateway nicht verwendet wird. Es sollte so angezeigt werden, als

http://localhost:40343ob das Arc-Gateway aktiviert ist.Upstreamproxy zeigt Ihren Unternehmensproxyserver und -port an.

Der Azure Arc-Proxy wird als beendet angezeigt, wenn das Arc-Gateway nicht verwendet wird und ausgeführt wird, wenn das Arc-Gateway aktiviert ist.

Der Arc-Agent ohne Arc-Gateway:

Der Arc-Agent mit dem Arc-Gateway:

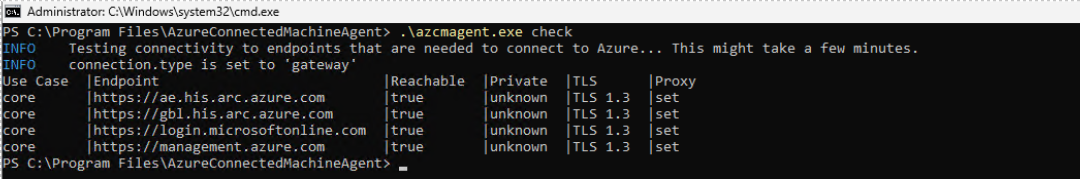

Um zu überprüfen, ob das Setup erfolgreich war, können Sie den folgenden Befehl ausführen: c:\program files\AzureConnectedMachineAgent>.\azcmagent check

Die Antwort sollte angeben, dass connection.type sie auf gateway"Erreicht" festgelegt ist, und die Spalte "Erreichbar" sollte auf "true" für alle URLs hinweisen, wie gezeigt:

Der Arc-Agent ohne Arc-Gateway:

Der Arc-Agent mit aktivierter Arc-Gateway:

Sie können den Gatewaydatenverkehr auch überwachen, indem Sie die Gatewayrouterprotokolle anzeigen.

Um Gatewayrouterprotokolle unter Windows anzuzeigen, führen Sie den azcmagent logs Befehl in PowerShell aus. In der resultierenden .zip Datei befinden sich die Protokolle im Ordner "C:\ProgramData\Microsoft\ArcGatewayRouter ".