Tutorial: Migrieren von Okta-Anmelderichtlinien zu Microsoft Entra Conditional Access

In diesem Tutorial erfahren Sie, wie Sie eine Organisation von globalen Anmelderichtlinien oder Anmelderichtlinien auf Anwendungsebene in Okta Conditional Access in Microsoft Entra ID migrieren. Richtlinien für bedingten Zugriff schützen den Benutzerzugriff in Microsoft Entra ID und verbundenen Anwendungen.

Weitere Informationen: Was ist bedingter Zugriff?

In diesem Tutorial wird Folgendes vorausgesetzt:

- Ein Office 365-Mandanten mit einem Verbund mit Okta für die Anmeldung und die Multi-Faktor-Authentifizierung

- Microsoft Entra Connect-Server oder Microsoft Entra Connect-Cloudbereitstellungs-Agents, die für die Benutzerbereitstellung mit Microsoft Entra ID konfiguriert sind

Voraussetzungen

In den folgenden zwei Abschnitten finden Sie die Voraussetzungen für Lizenzierung und Anmeldeinformationen.

Lizenzierung

Es gibt Lizenzierungsanforderungen, wenn Sie von der Okta-Anmeldung zu bedingtem Zugriff wechseln. Der Prozess erfordert eine Microsoft Entra ID P1-Lizenz, um die Registrierung für die Multi-Faktor-Authentifizierung mit Microsoft Entra zu aktivieren.

Weitere Informationen: Zuweisen oder Entfernen von Lizenzen im Microsoft Entra Admin Center

Anmeldeinformationen als Enterprise-Administrator

Stellen Sie zum Konfigurieren des Datensatzes für den Dienstverbindungspunkt (Service Connection Point, SCP) sicher, dass Sie über Enterprise-Administrator-Anmeldeinformationen in der lokalen Gesamtstruktur verfügen.

Auswerten von Okta-Anmelderichtlinien für den Übergang

Suchen und bewerten Sie Okta-Anmelderichtlinien, um zu bestimmen, was zu Microsoft Entra ID übergeht.

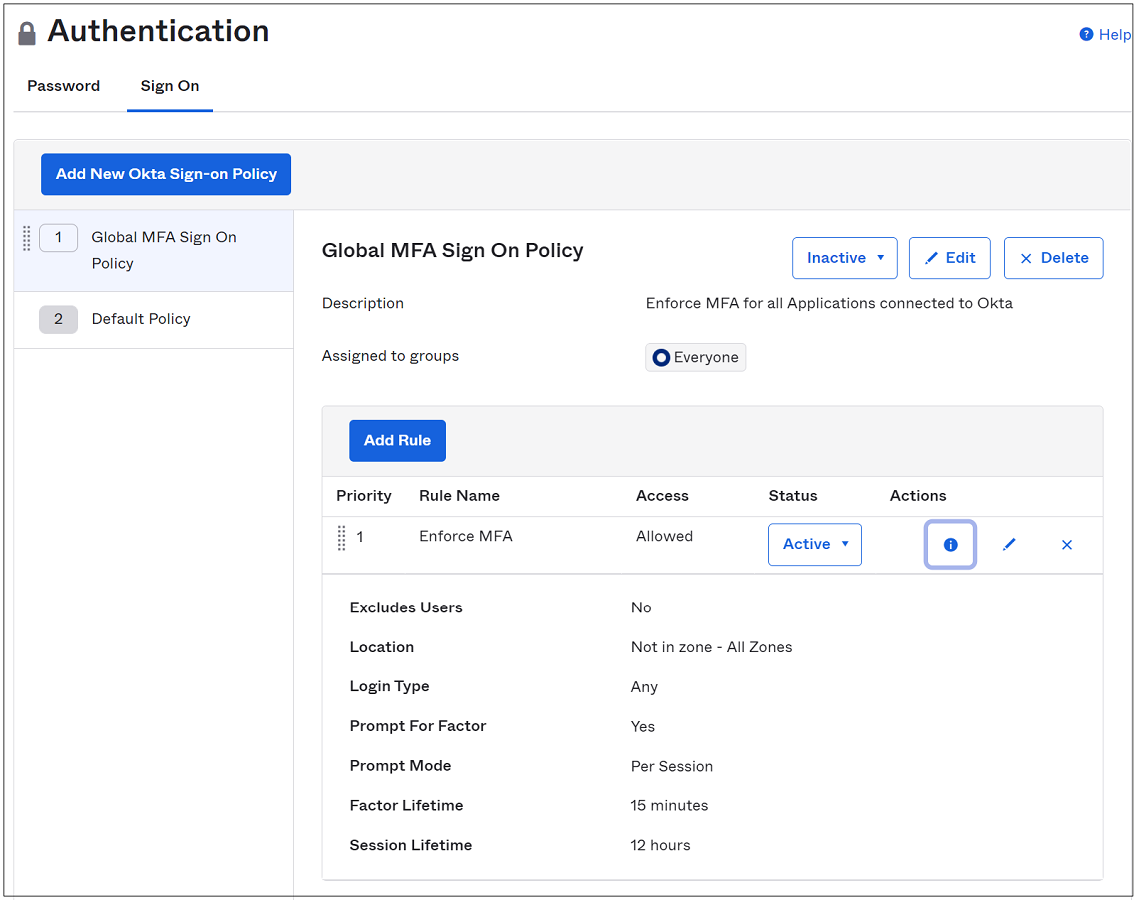

Wechseln Sie in Okta zuSicherheit>Authentifizierung>Anmeldung.

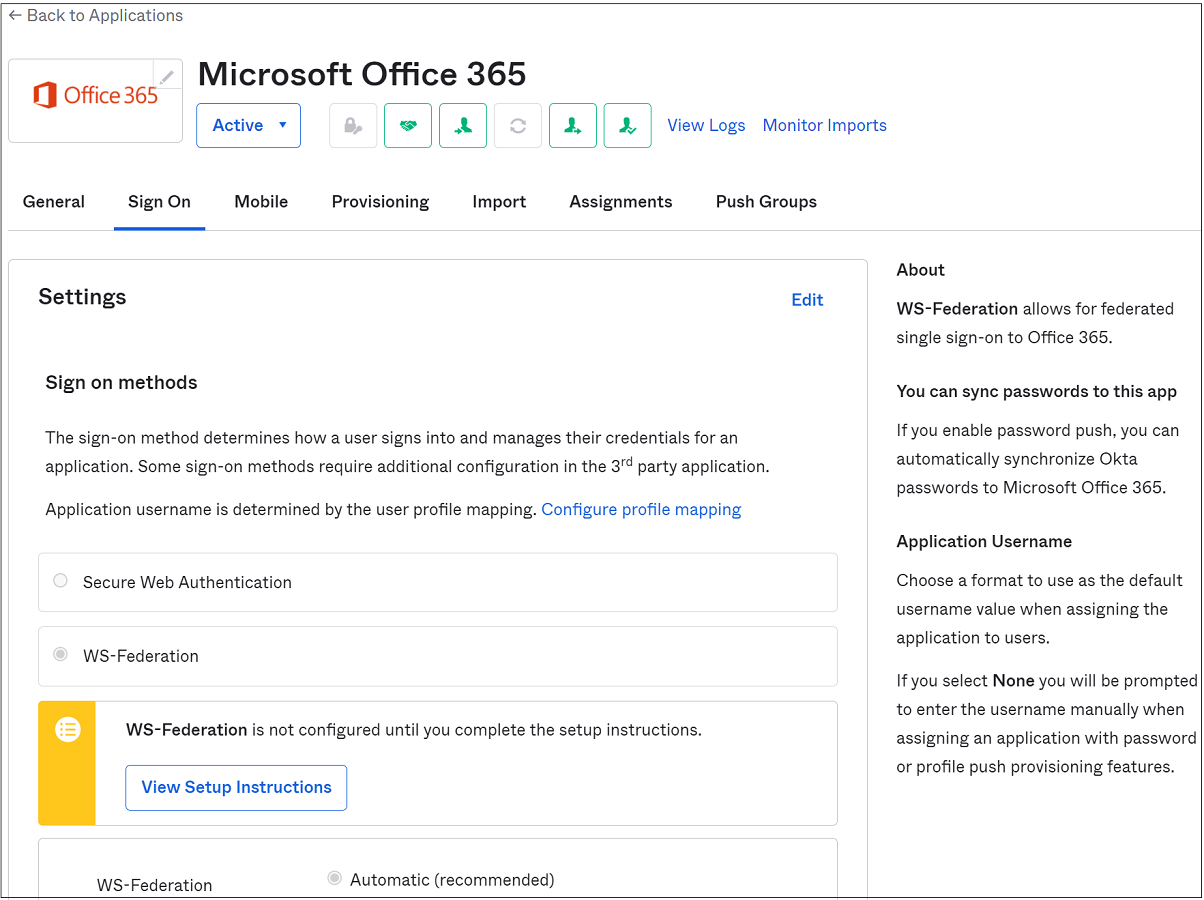

Wechseln Sie zu Anwendungen.

Wählen Sie im Untermenü die Option Anwendungen aus

Wählen Sie in der Liste „Aktive Apps“ die verbundene Microsoft Office 365-Instanz aus.

Wählen Sie Anmeldung aus.

Scrollen Sie zum Ende der Seite.

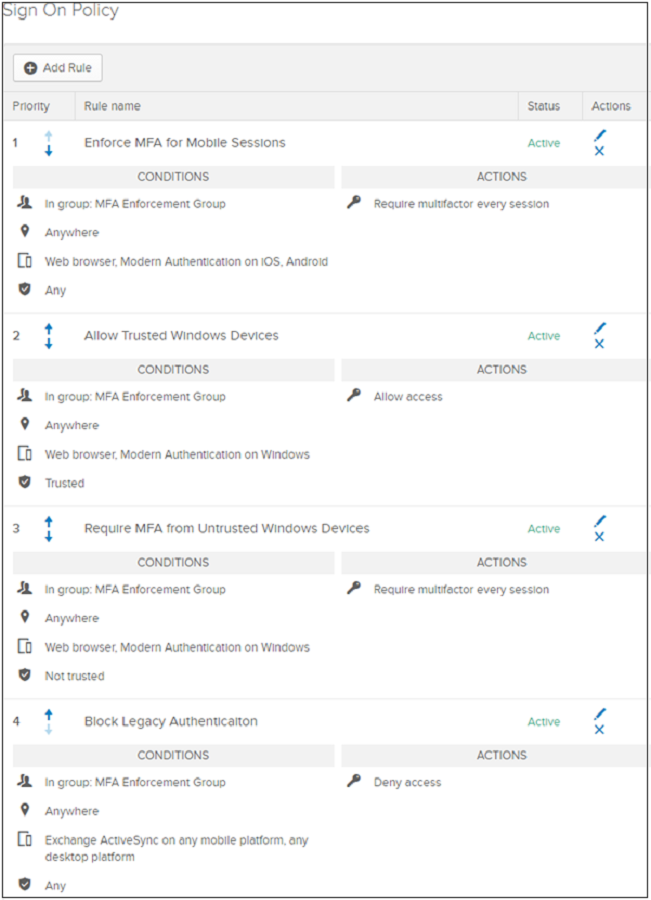

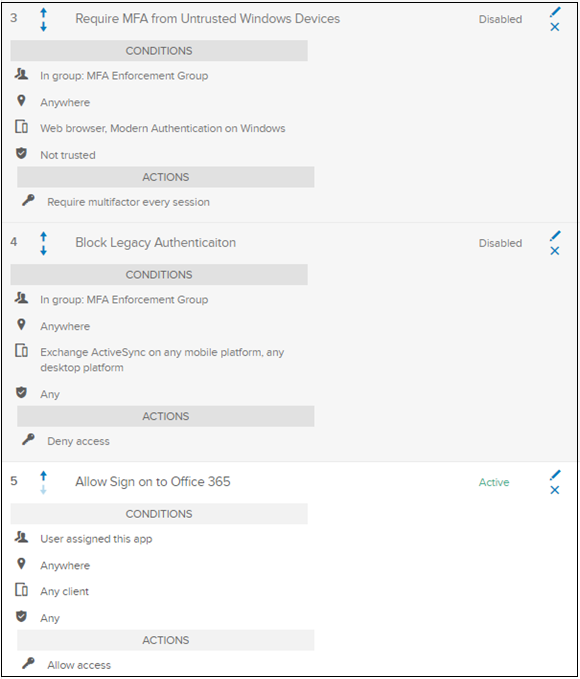

Die Microsoft Office 365-Anwendungsanmelderichtlinie umfasst vier Regeln:

- Erzwingen von MFA für mobile Sitzungen – erfordert MFA für die moderne Authentifizierung oder Browsersitzungen unter iOS oder Android

- Zulassen vertrauenswürdiger Windows-Geräte – verhindert unnötige Überprüfungs- oder Faktoraufforderungen für vertrauenswürdige Okta-Geräte

- Anfordern von MFA von nicht vertrauenswürdigen Windows-Geräten – erfordert MFA für die moderne Authentifizierung oder Browsersitzungen auf nicht vertrauenswürdigen Windows-Geräten

- Blockieren der Legacy-Authentifizierung – Verhindert, dass Clients mit Legacy-Authentifizierung eine Verbindung mit dem Dienst herstellen

Der folgende Screenshot zeigt Bedingungen und Aktionen für die vier Regeln auf dem Bildschirm „Anmelderichtlinie“.

Konfigurieren von Richtlinien für bedingten Zugriff

Konfigurieren Sie Richtlinien für bedingten Zugriff, um Okta-Bedingungen zu entsprechen. In einigen Szenarien benötigen Sie jedoch möglicherweise mehr Setup:

- Okta-Netzwerkadressen für benannte Standorte in Microsoft Entra ID

- Okta-Gerätevertrauensstellung für gerätebasierten bedingten Zugriff (zwei Optionen zum Auswerten von Benutzergeräten):

- Informationen zum Synchronisieren von Windows-Geräten wie Windows 10, Windows Server 2016 und 2019 mit Microsoft Entra ID finden Sie im folgenden Abschnitt: Microsoft Entra Hybrid Join-Konfiguration

- Weitere Informationen finden Sie im folgenden Abschnitt: Konfigurieren der Gerätekonformität

- Weitere Informationen finden Sie unter Verwenden von Microsoft Entra Hybrid Join, einem Feature auf dem Microsoft Entra Connect-Server, mit dem Windows-Geräte, z. B. mit Windows 10, Windows Server 2016 und Windows Server 2019, mit Microsoft Entr ID synchronisiert werden können

- Lesen Sie Registrieren des Geräts in Microsoft Intune, und weisen Sie eine Konformitätsrichtlinie zu

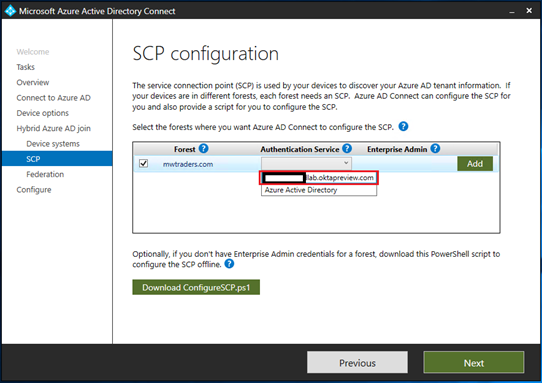

Microsoft Entra Hybrid Join-Konfiguration

Führen Sie den Konfigurations-Assistenten aus, um Microsoft Entra Hybrid Join auf Ihrem Microsoft Entra Connect-Server zu aktivieren. Registrieren Sie nach der Konfiguration Geräte.

Hinweis

Microsoft Entra Hybrid Join wird mit den Microsoft Entra Connect-Cloudbereitstellungs-Agents nicht unterstützt.

Wählen Sie auf der Seite SCP-Konfiguration das Dropdownmenü Authentifizierungsdienst aus.

Wählen Sie eine Okta-Verbundanbieter-URL aus.

Wählen Sie Hinzufügen.

Geben Sie Ihre Anmeldeinformationen für den lokalen Enterprise-Administrator ein

Wählen Sie Weiter aus.

Tipp

Wenn Sie die Legacy-Authentifizierung auf Windows-Clients entweder in der globalen Anmelderichtlinie oder der Anmelderichtlinie auf Anwendungsebene blockiert haben, erstellen Sie eine Regel, die den Abschluss des Microsoft Entra Hybrid Join-Prozesses ermöglicht. Lassen Sie den Legacy-Authentifizierungsstapel für Windows-Clients zu.

Wenden Sie sich an das Okta-Help Center, um benutzerdefinierte Clientzeichenfolgen für App-Richtlinien zu ermöglichen.

Konfigurieren Sie die Gerätekonformität

Microsoft Entra Hybrid Join ist ein direkter Ersatz für die Okta-Gerätevertrauensstellung unter Windows. Richtlinien für bedingten Zugriff erkennen die Konformität für Geräte, die bei Microsoft Intune registriert sind.

Richtlinie zur Gerätekompatibilität

- Verwenden von Konformitätsrichtlinien zum Festlegen von Regeln für Geräte, die Sie mit Intune verwalten

- Erstellen einer Konformitätsrichtlinie in Microsoft Intune

Windows 10/11-, iOS-, iPadOS- und Android-Registrierung

Wenn Sie sich für die Bereitstellung von Microsoft Entra Hybrid Join entschieden haben, können Sie eine weitere Gruppenrichtlinie bereitstellen, um die automatische Bereitstellung dieser Geräte in Intune abzuschließen.

- Registrierung bei Microsoft Intune

- Schnellstart: Einrichten der automatischen Registrierung für Windows 10/11-Geräte

- Registrieren von Android-Geräten

- Registrieren von iOS-/iPadOS-Geräten in Intune

Konfigurieren der Microsoft Entra-Mandanteinstellungen für die Multi-Faktor-Authentifizierung

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Bestätigen Sie vor der Umstellung auf den bedingten Zugriff, dass die Basis-MFA-Mandanteneinstellungen für Ihre Organisation.

Melden Sie sich beim Microsoft Entra Admin Center mit der Rolle Hybrididentitätsadministrator an.

Browsen Sie zu Identität>Benutzer>Alle Benutzer.

Wählen Sie im oberen Menü des Bereichs Benutzer die Option MFA pro Benutzer aus.

Das Legacyportal für die Multi-Faktor-Authentifizierung in Microsoft Entra wird angezeigt. Oder wählen Sie Portal für die Multi-Faktor-Authentifizierung in Microsoft Entra aus.

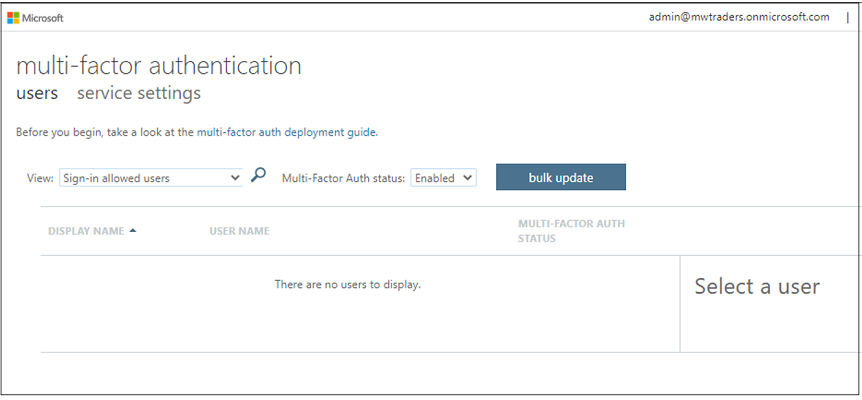

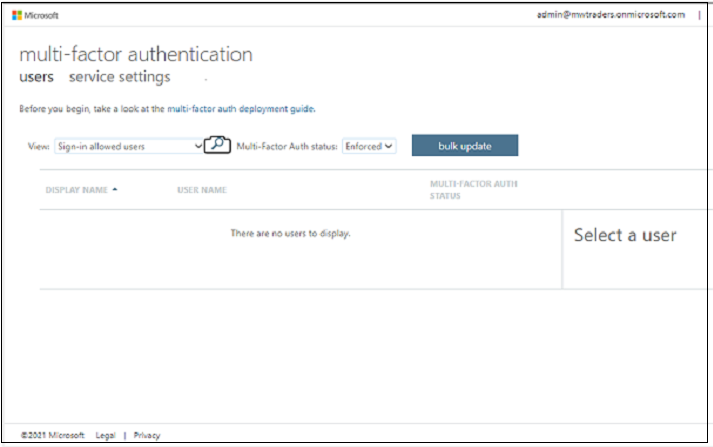

Bestätigen Sie, dass keine Benutzer für Legacy-MFA aktiviert sind: Wählen Sie im Menü Multi-Faktor-Authentifizierung unter Status der Multi-Faktor-Authentifizierung die Optionen Aktiviert und Erzwungen aus. Wenn der Mandant über Benutzer in den folgenden Ansichten verfügt, deaktivieren Sie diese im Legacy-Menü.

Stellen Sie sicher, dass das Feld Erzwungen leer ist.

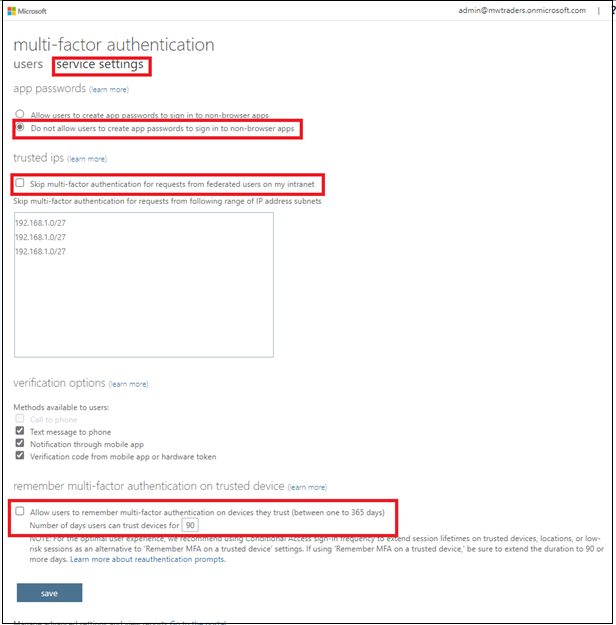

Wählen Sie die Option Diensteinstellungen aus.

Ändern Sie die Auswahl App-Passwörter auf Nicht zulassen, dass Benutzer App-Passwörter erstellen, um sich bei Nicht-Browser-Apps anzumelden.

Deaktivieren Sie die Kontrollkästchen für Multi-Faktor-Authentifizierung für Anforderungen von verbundenen Benutzern in meinem Intranet überspringen und Benutzern das Speichern der Multi-Faktor-Authentifizierung auf vertrauenswürdigen Geräten ermöglichen (zwischen 1 und 365 Tagen).

Wählen Sie Speichern.

Erstellen einer Richtlinie für bedingten Zugriff

Zum Konfigurieren von Richtlinien für bedingten Zugriff lesen Sie Bewährte Methoden für die Bereitstellung und den Entwurf des bedingten Zugriffs.

Nachdem Sie die Voraussetzungen konfiguriert und die Basiseinstellungen festgelegt haben, können Sie eine Richtlinie für bedingten Zugriff erstellen. Die Richtlinie kann auf eine Anwendung, eine Testgruppe von Benutzern oder beide ausgerichtet sein.

Bevor Sie beginnen:

- Grundlegendes zu den Komponenten der Richtlinie für bedingten Zugriff

- Erstellen einer Richtlinie für bedingten Zugriff

Melden Sie sich beim Microsoft Entra Admin Center an.

Navigieren Sie zu Identität.

Informationen zum Erstellen einer Richtlinie in Microsoft EntraID Lesen Sie Allgemeine Richtlinie für bedingten Zugriff: Erfordern der MFA für alle Benutzer.

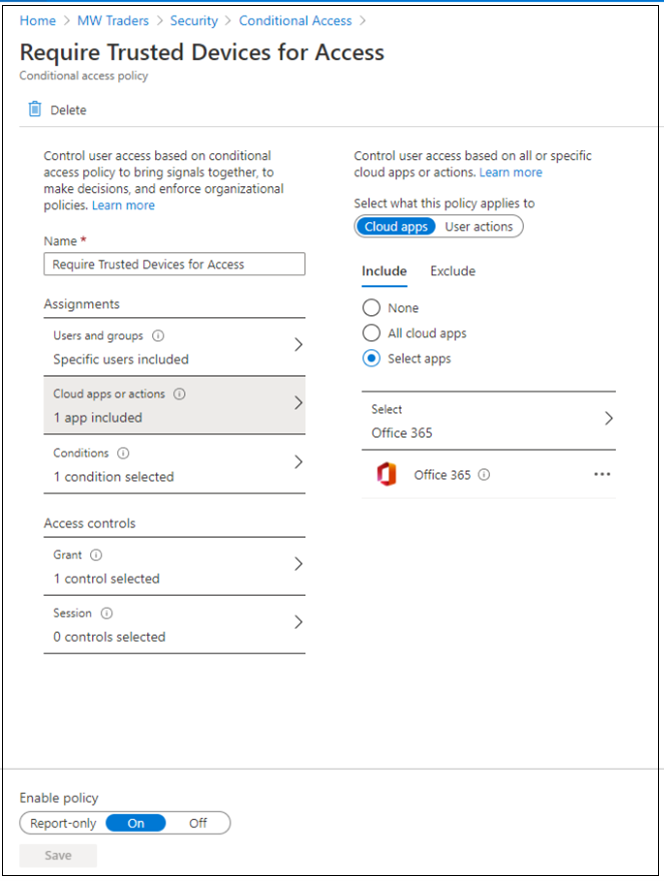

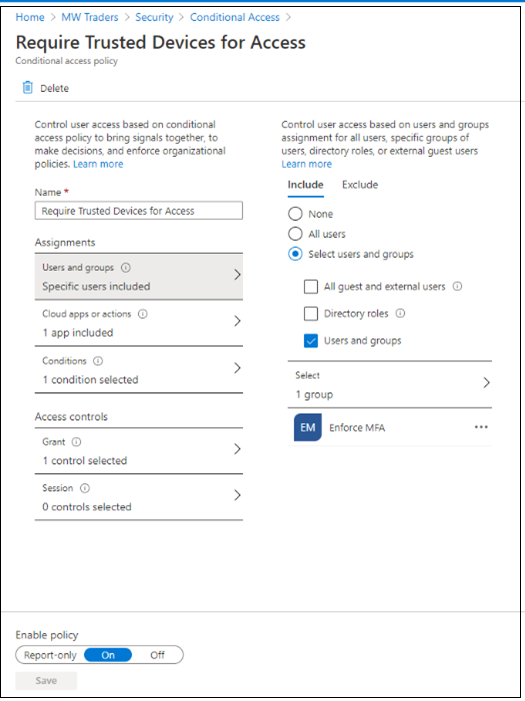

Erstellen Sie eine Regel für bedingten Zugriff, die auf der Gerätevertrauensstellung basiert.

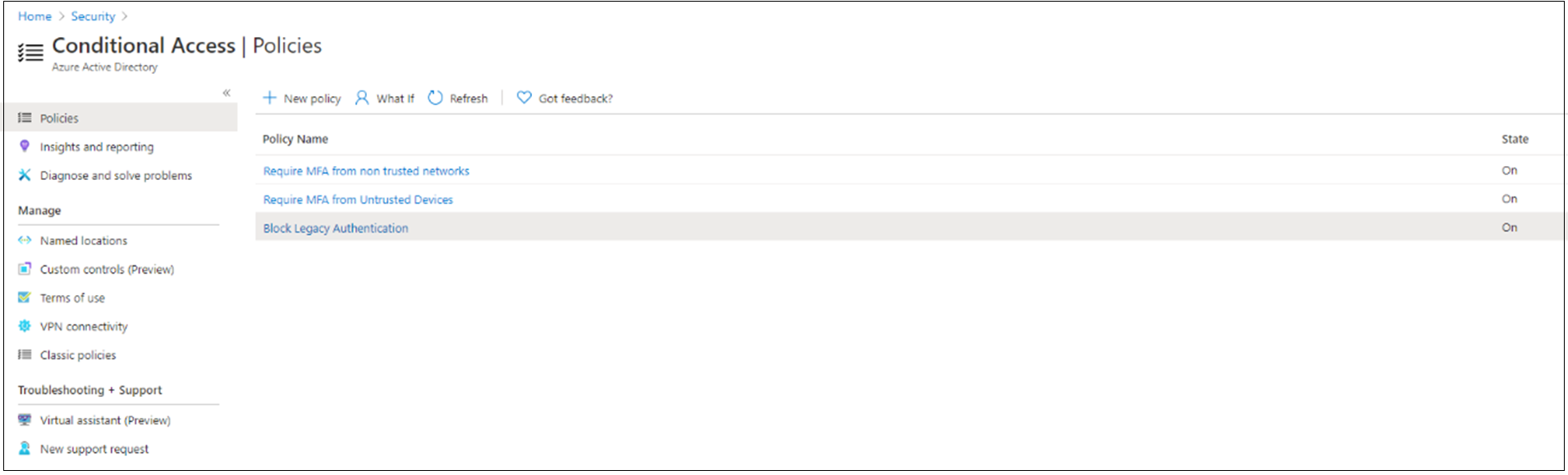

Nachdem Sie die standortbasierte Richtlinie und die Gerätevertrauensstellungsrichtlinie konfiguriert haben, blockieren Sie die Legacy-Authentifizierung mit Microsoft Entra ID mit bedingtem Zugriff.

Mit diesen drei Richtlinien für bedingten Zugriff wird die ursprüngliche Erfahrung mit Okta-Anmelderichtlinien in Microsoft Entra ID repliziert.

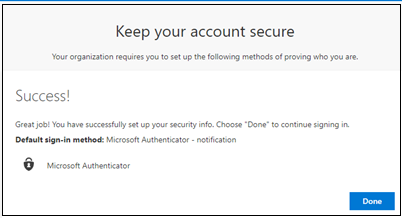

Registrieren von Pilotmitgliedern bei MFA

Benutzer registrieren sich für MFA-Methoden.

Für die individuelle Registrierung wechseln Benutzer zum Microsoft-Anmeldebereich.

Um die Registrierung zu verwalten, wechseln Benutzer zu Microsoft „Meine Anmeldungen“ | Sicherheitsinformationen.

Weitere Informationen: Aktivieren der kombinierten Registrierung von Sicherheitsinformationen in Microsoft Entra ID.

Hinweis

Wenn sich Benutzer registriert haben, werden sie zur Seite Meine Sicherheit weitergeleitet, nachdem sie die MFA erfüllt haben.

Aktivieren von Richtlinien für bedingten Zugriff

Ändern Sie die erstellten Richtlinien für das Testen auf Testbenutzeranmeldung aktiviert.

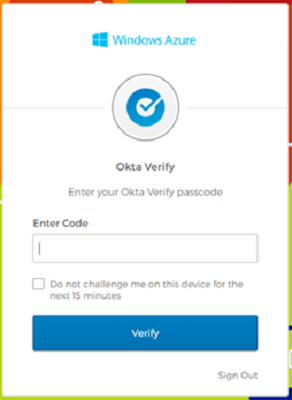

Im Bereich Anmelden von Office 365 wird der Testbenutzer John Smith aufgefordert, sich per Okta-MFA und Microsoft Entra-MFA anzumelden.

Schließen Sie die MFA-Verifizierung über Okta ab.

Der Benutzer wird für den bedingten Zugriff aufgefordert.

Stellen Sie sicher, dass die Richtlinien konfiguriert sind, um für MFA ausgelöst zu werden.

Hinzufügen von Organisationsmitgliedern zu Richtlinien für bedingten Zugriff

Nachdem Sie Tests für Pilotmitglieder durchgeführt haben, fügen Sie die verbleibenden Organisationsmitglieder nach der Registrierung den Richtlinien für bedingten Zugriff hinzu.

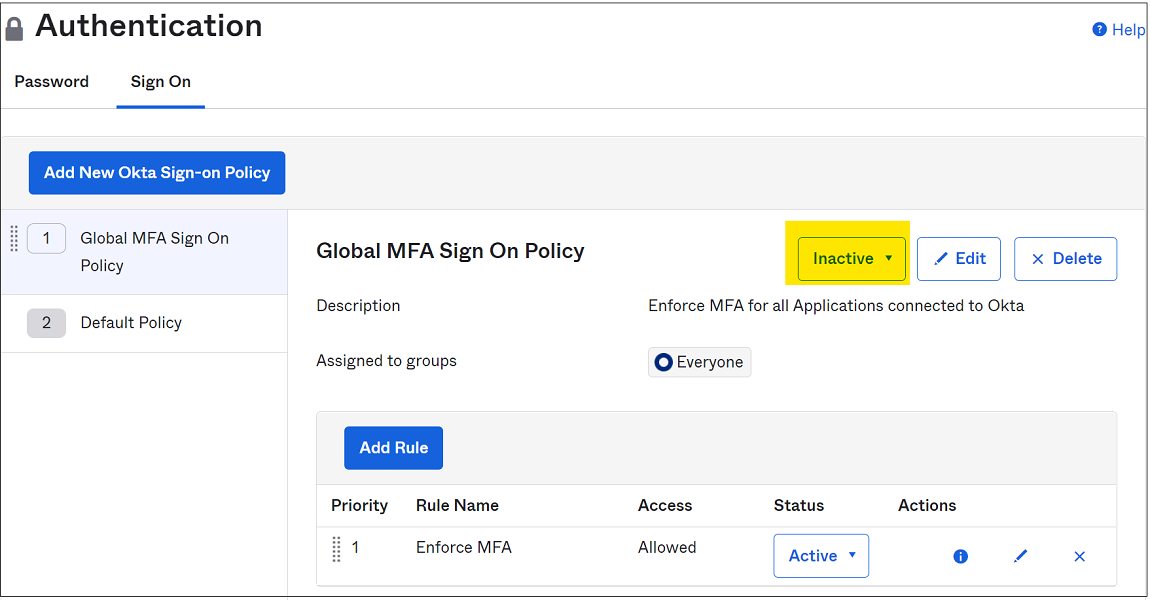

Um eine doppelte Aufforderung für Microsoft Entra-MFA und Okta-MFA zu vermeiden, sollten Sie die Okta-MFA deaktivieren, indem Sie die Anmelderichtlinien ändern.

Wechseln Sie zur Okta-Verwaltungskonsole

Wählen Sie Sicherheit>Authentifizierung aus

Wechseln Sie zur Anmelderichtlinie.

Hinweis

Legen Sie globale Richtlinien auf Inaktiv fest, wenn alle Anwendungen von Okta durch Anwendungsanmelderichtlinien geschützt sind.

Legen Sie die Richtlinie MFA erzwingen auf Inaktiv fest. Sie können die Richtlinie einer neuen Gruppe zuweisen, die nicht die Microsoft Entra-Benutzer enthält.

Wählen Sie im Bereich „Anmelderichtlinie auf Anwendungsebene“ die Option Regel deaktivieren aus.

Wählen Sie Inaktiv aus. Sie können die Richtlinie einer neuen Gruppe zuweisen, die nicht die Microsoft Entra-Benutzer enthält.

Stellen Sie sicher, dass mindestens eine Anmelderichtlinie auf Anwendungsebene für die Anwendung aktiviert ist, die den Zugriff ohne MFA erlaubt.

Benutzer werden bei der nächsten Anmeldung zum bedingten Zugriff aufgefordert.