Migrieren des Okta-Verbunds zu Microsoft Entra-Authentifizierung

In diesem Tutorial erfahren Sie, wie Sie für Office 365-Mandanten mit Okta einen Verbund für einmaliges Anmelden (SSO) erstellen.

Sie können den Verbund schrittweise zu Microsoft Entra ID migrieren, um eine optimale Authentifizierung für Benutzer*innen sicherzustellen. Bei einer mehrstufigen Migration können Sie den umgekehrten Verbundzugriff auf verbleibende Okta-SSO-Anwendungen testen.

Hinweis

Das in diesem Tutorial beschriebene Szenario ist nur eine der Möglichkeiten zur Implementierung der Migration. Sie sollten versuchen, die Informationen an Ihr spezifisches Setup anzupassen.

Voraussetzungen

- Ein Office 365-Mandant, verbunden mit Okta für einmaliges Anmelden

- Microsoft Entra Connect-Server oder Microsoft Entra Connect-Cloudbereitstellungs-Agents, die für die Benutzerbereitstellung mit Microsoft Entra ID konfiguriert sind

- Eine der folgenden Rollen: Anwendungsadministrator, Cloudanwendungsadministrator oder Hybrididentitätsadministrator.

Konfigurieren von Microsoft Entra Connect für die Authentifizierung

Wenn die Office 365-Domänen mit Okta in einem Verbund konfiguriert wurden, ist möglicherweise keine gültige Authentifizierungsmethode in Microsoft Entra ID vorhanden. Überprüfen und konfigurieren Sie Microsoft Entra Connect vor der Migration zur verwalteten Authentifizierung für die Benutzeranmeldung.

Richten Sie die Anmeldemethode ein:

- Kennwort-Hashsynchronisierung – eine Erweiterung des durch einen Microsoft Entra Connect-Server oder durch die Cloudbereitstellungs-Agents implementierten Features für die Verzeichnissynchronisierung

- Verwenden Sie dieses Feature für die Anmeldung bei Microsoft Entra-Diensten wie Microsoft 365.

- Melden Sie sich mit dem Kennwort beim Dienst an, um sich bei der lokalen Active Directory-Instanz anzumelden.

- Weitere Informationen finden Sie unter Was ist die Kennwort-Hashsynchronisierung mit Microsoft Entra ID?.

- Passthrough-Authentifizierung zum Anmelden bei lokalen und Cloudanwendungen mit denselben Kennwörtern

- Wenn Benutzer*innen sich über Microsoft Entra ID anmelden, werden mit dem Agent für die Passthrough-Authentifizierung die Kennwörter anhand der lokalen AD-Instanz überprüft.

- Weitere Informationen finden Sie unter Benutzeranmeldung mit der Microsoft Entra-Passthrough-Authentifizierung.

- Nahtloses einmaliges Anmelden zum Anmelden von Benutzern Unternehmensdesktops, die mit dem Unternehmensnetzwerk verbunden sind

- Benutzer haben Zugriff auf Cloudanwendungen ohne andere lokale Komponenten.

- Weitere Informationen finden Sie unter Nahtloses einmaliges Anmelden mit Microsoft Entra.

Um Benutzer*innen in Microsoft Entra ID eine nahtlose Authentifizierung zu ermöglichen, stellen Sie das nahtlose einmalige Anmelden für die Kennwort-Hashsynchronisierung oder die Passthrough-Authentifizierung bereit.

Informationen zu den Voraussetzungen für nahtloses einmaliges Anmelden finden Sie unter Schnellstart: Nahtloses einmaliges Anmelden mit Microsoft Entra ID.

In diesem Tutorial konfigurieren Sie die Kennwort-Hashsynchronisierung und nahtloses einmaliges Anmelden (SSO).

Konfigurieren von Microsoft Entra Connect für die Kennwort-Hashsynchronisierung und nahtloses einmaliges Anmelden

- Öffnen Sie auf Ihrem Microsoft Entra Connect-Server die App Microsoft Entra Connect.

- Wählen Sie Konfigurieren aus.

- Wählen Sie Benutzeranmeldung ändern aus.

- Wählen Sie Weiter aus.

- Geben Sie die Anmeldeinformationen eines Benutzers bzw. einer Benutzerin mit der Rolle „Hybrididentitätsadministrator“ für den Microsoft Entra Connect-Server ein.

- Der Server ist für den Verbund mit Okta konfiguriert. Ändern Sie die Auswahl in Kennwort-Hashsynchronisierung.

- Wählen Sie Einmaliges Anmelden aktivierenaus.

- Wählen Sie Weiter aus.

- Geben Sie die Anmeldeinformationen des Domänenadministrators für das lokale System ein.

- Wählen Sie Weiter aus.

- Wählen Sie auf der letzten Seite Konfigurieren aus.

- Die Warnung zu Microsoft Entra Hybrid Join können Sie ignorieren.

Konfigurieren von Features für den gestaffelten Rollout

Führen Sie vor der Aufhebung des Verbunds für eine Domäne einen gestaffelten Rollout der Cloudauthentifizierung in Microsoft Entra ID durch, um die Aufhebung des Verbunds für Benutzer*innen zu testen.

Weitere Informationen: Migrieren zur Cloudauthentifizierung mithilfe eines gestaffelten Rollouts

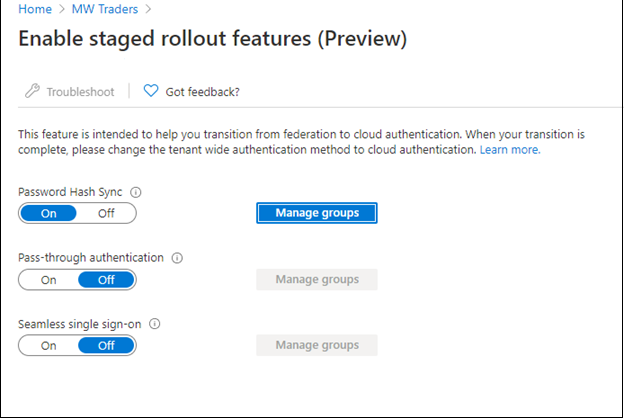

Konfigurieren Sie nach dem Aktivieren der Kennwort-Hashsynchronisierung und des nahtlosen einmaligen Anmeldens auf dem Microsoft Entra Connect-Server einen gestaffelten Rollout:

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Hybrididentitätsadministrator an.

Navigieren Sie zu Identität>Hybridverwaltung>Microsoft Entra Connect>Connect-Synchronisierung.

Vergewissern Sie sich dann, dass Kennworthashsynchronisierung im Mandanten aktiviert ist.

Wählen Sie Gestaffelten Rollout für verwaltete Benutzeranmeldung aktivieren aus.

Nach der Serverkonfiguration kann sich die Einstellung Kennworthashsynchronisierung in Ein ändern.

Aktivieren Sie die Einstellung.

Nahtloses einmaliges Anmelden ist Aus. Wenn Sie die Option aktivieren, wird ein Fehler angezeigt, weil Sie sie im Mandanten aktiviert haben.

Wählen Sie Gruppen verwalten aus.

Fügen Sie eine Gruppe zum Rollout der Kennwort-Hashsynchronisierung hinzu.

Warten Sie ca. 30 Minuten, bis das Feature im Mandanten wirksam wird.

Wenn das Feature wirksam ist, werden Benutzer*innen nicht an Okta weitergeleitet, wenn versucht wird, auf die Office 365-Dienste zuzugreifen.

Bei einem gestaffelten Rollout werden einige Szenarien nicht unterstützt:

- Legacy-Authentifizierungsprotokolle wie Post Office Protocol 3 (POP3) und Simple Mail Transfer Protocol (SMTP) werden nicht unterstützt.

- Wenn Sie Microsoft Entra Hybrid Join für Okta konfiguriert haben, werden die Microsoft Entra Hybrid Join-Flows an Okta geleitet, bis die Domäne aus dem Verbund entfernt wird.

- Eine Anmelderichtlinie steht weiterhin in Okta zur Verfügung, um die Legacyauthentifizierung für Microsoft Entra Hybrid Join für Windows-Clients zu ermöglichen.

Erstellen einer Okta-App in Microsoft Entra ID

Benutzer*innen, die zur verwalteten Authentifizierung gewechselt sind, benötigen möglicherweise Zugriff auf Anwendungen in Okta. Um einen einfachen Zugriff auf diese Anwendungen zu ermöglichen, registrieren Sie eine Microsoft Entra-Anwendung, die mit der Okta-Homepage verknüpft ist.

Konfigurieren Sie die Unternehmensanwendungsregistrierung für Okta.

Melden Sie sich beim Microsoft Entra Admin Center mindestens als Cloudanwendungsadministrator an.

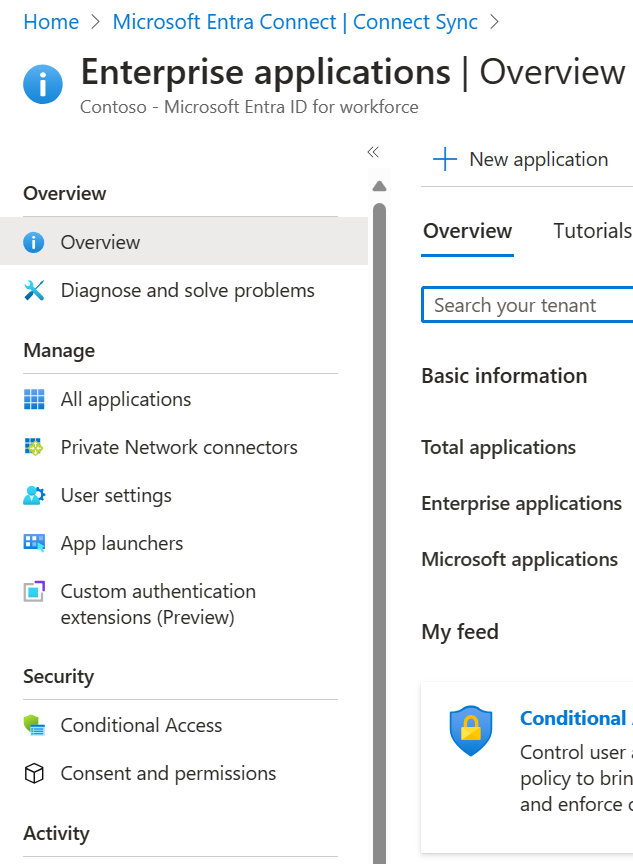

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen.

Wählen Sie Neue Anwendung aus.

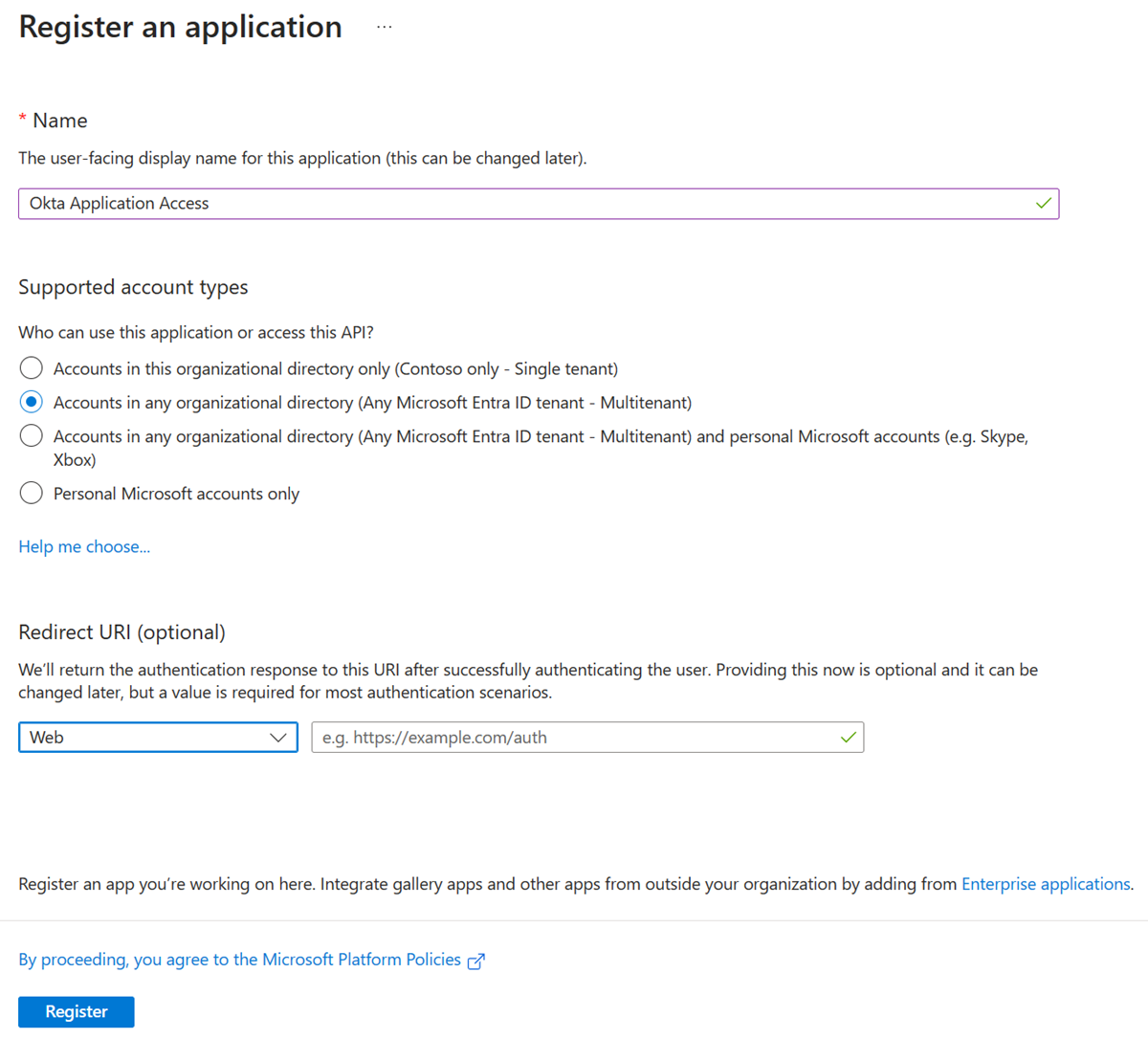

Wählen Sie Eigene Anwendung erstellen aus.

Benennen Sie die Okta-App im Menü.

Wählen Sie Von Ihnen bearbeitete Anwendung für die Integration in Microsoft Entra ID registrieren aus.

Klicken Sie auf Erstellen.

Wählen Sie Konten in einem beliebigen Organisationsverzeichnis (beliebiges Microsoft Entra-Verzeichnis – mehrinstanzenfähig) aus.

Wählen Sie Registrieren aus.

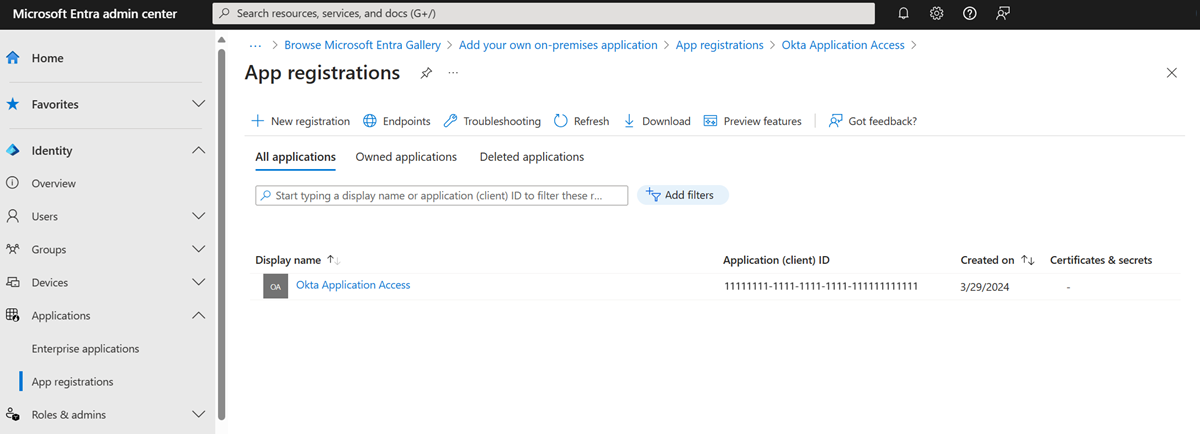

Wählen Sie im Microsoft Entra ID-Menü die Option App-Registrierungen aus.

Öffnen Sie die erstellte Registrierung.

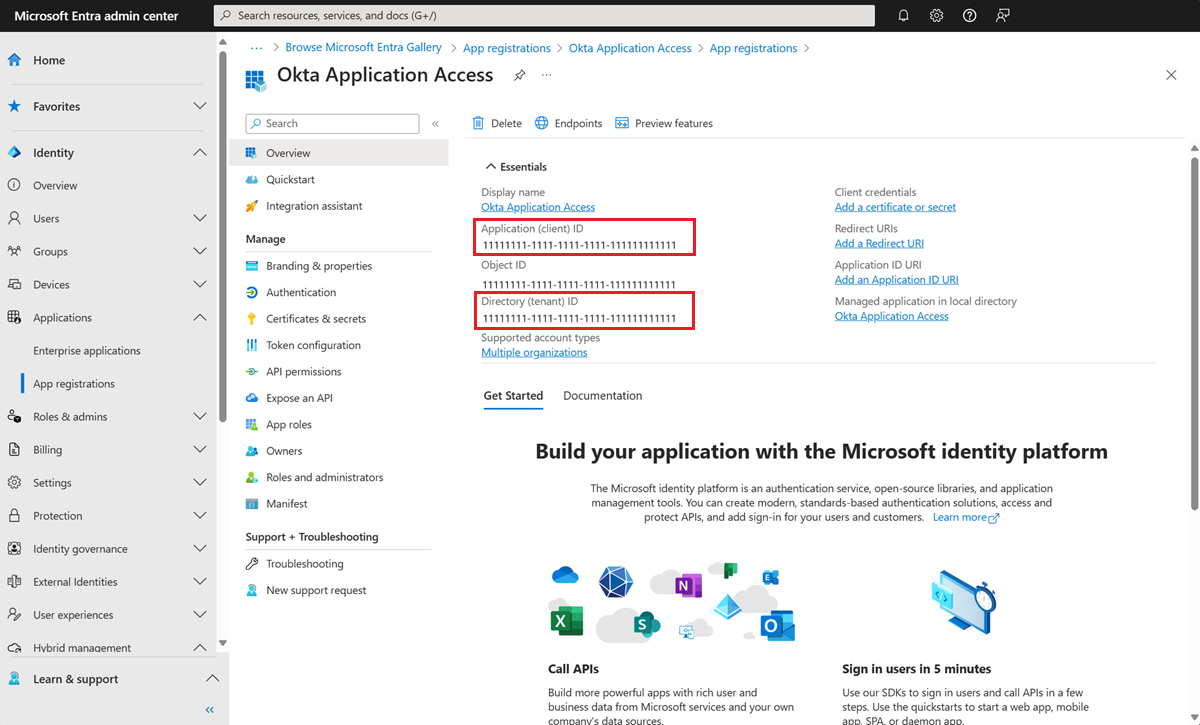

- Notieren Sie sich die Mandanten-ID und die Anwendungs-ID.

Hinweis

Sie benötigen die Mandanten-ID und die Anwendungs-ID zum Konfigurieren des Identitätsanbieters in Okta.

- Wählen Sie im linken Menü die Option Zertifikate und Geheimnisse aus.

- Wählen Sie Neuer geheimer Clientschlüssel.

- Geben Sie einen geheimen Namen ein.

- Geben Sie das Ablaufdatum ein.

- Notieren Sie sich den geheimen Wert und die ID.

Hinweis

Der Wert und die ID werden später nicht angezeigt. Wenn Sie die Informationen nicht aufzeichnen, müssen Sie das Geheimnis neu generieren.

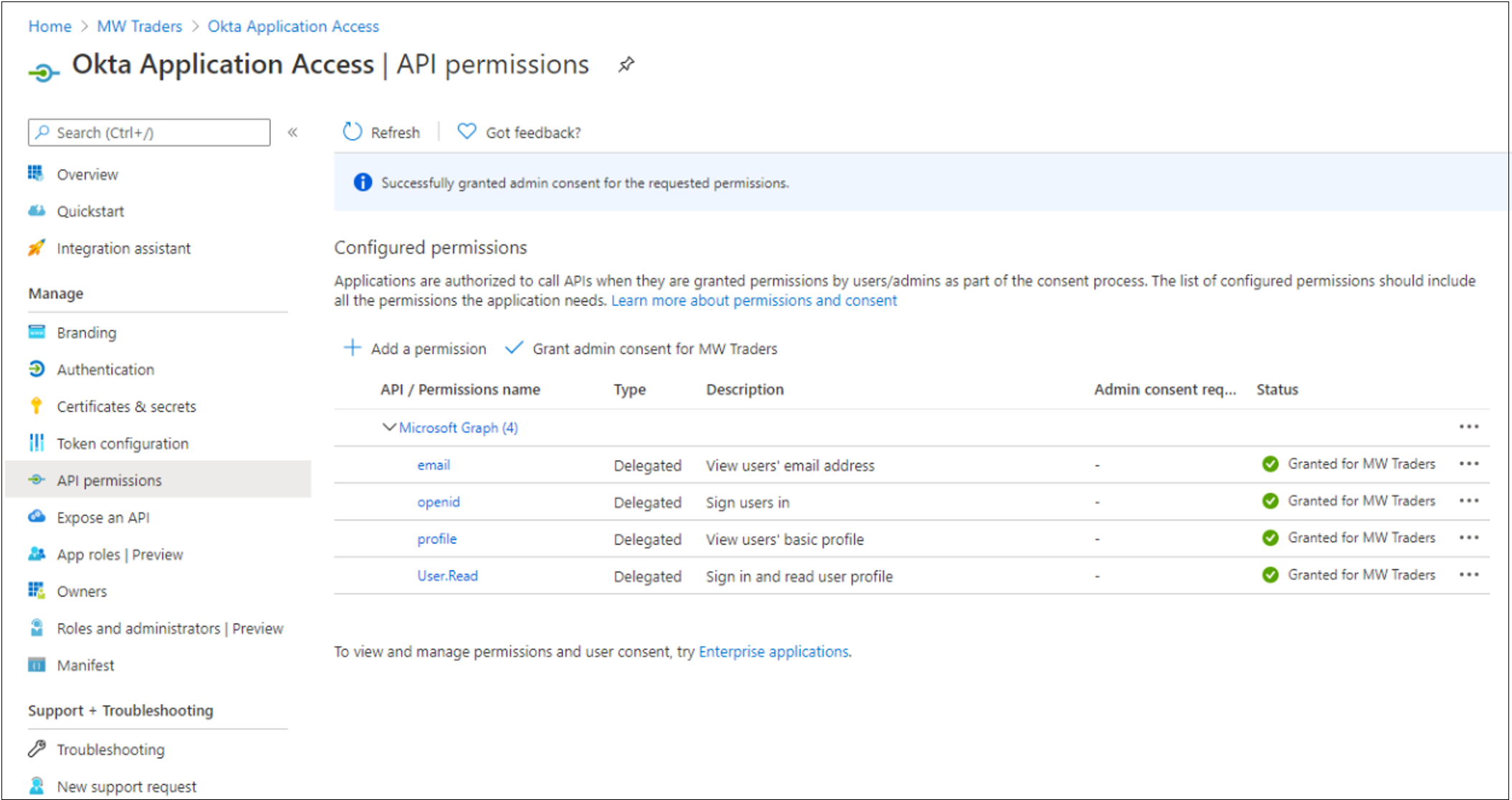

Wählen Sie im linken Menü die Option API-Berechtigungen aus.

Gewähren Sie der Anwendung Zugriff auf den OpenID Connect-Stapel (OIDC).

Wählen Sie Berechtigung hinzufügen aus.

Wählen Sie Microsoft Graph.

Wählen Sie Delegierte Berechtigungen aus.

Fügen Sie im Bereich „OpenID-Berechtigungen“ email, openid und profile hinzu.

Wählen Sie Berechtigungen hinzufügen aus.

Wählen Sie Administratorzustimmung für <Domänenname des Mandanten> aus.

Warten Sie, bis der Status Gewährt angezeigt wird.

Wählen Sie im linken Menü die Option Branding aus.

Fügen Sie unter URL der Startseite die Homepage der Anwendung des Benutzers ein.

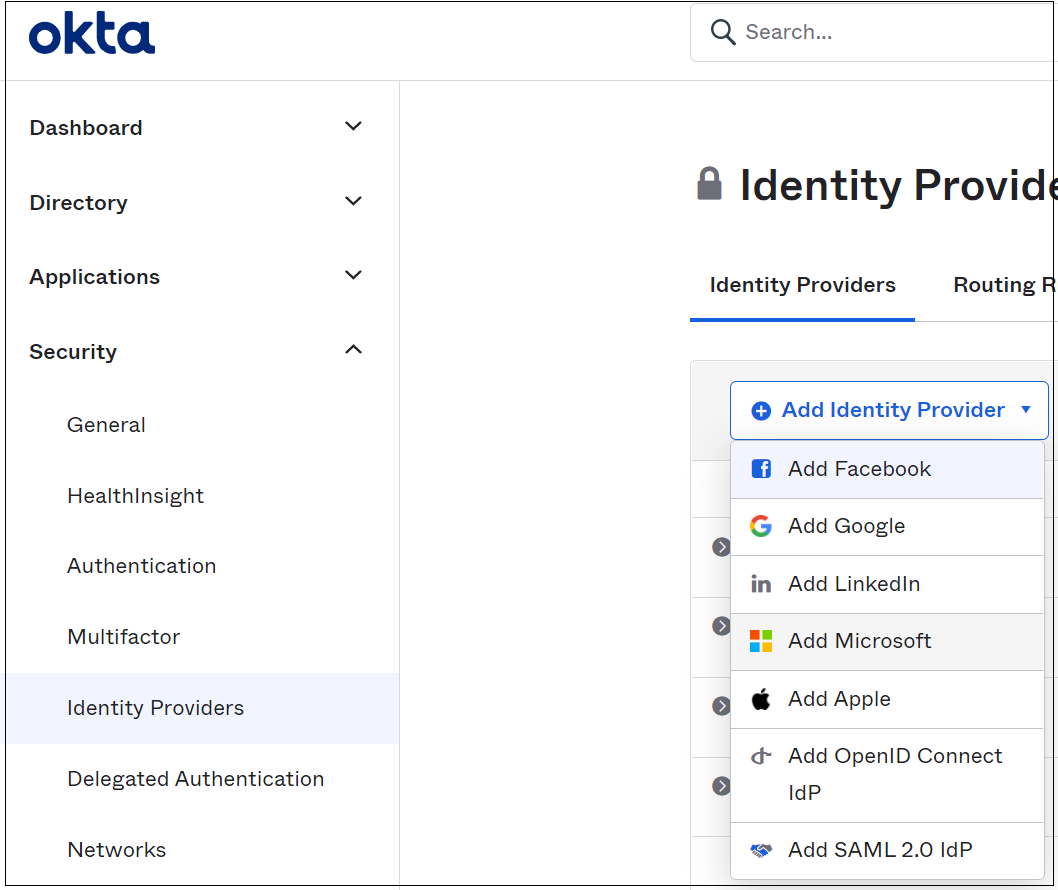

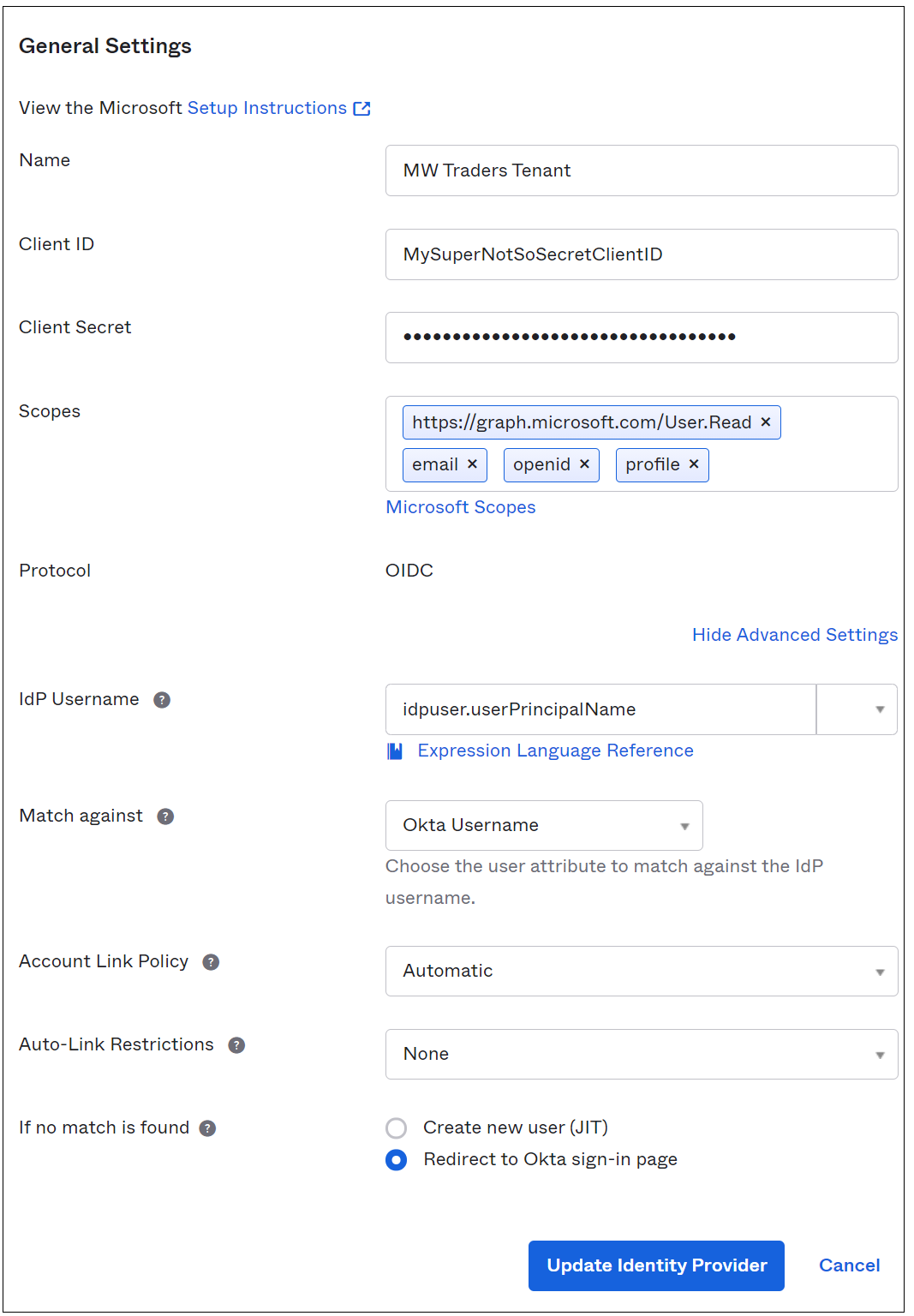

Wählen Sie im Okta-Verwaltungsportal Sicherheit und dann Identitätsanbieter aus, um einen neuen Identitätsanbieter hinzuzufügen.

Wählen Sie Add Microsoft (Microsoft hinzufügen) aus.

Geben Sie auf der Seite Identitätsanbieter die Anwendungs-ID in das Feld Client-ID ein.

Geben Sie den geheimen Clientschlüssel in das Feld Geheimer Clientschlüssel ein.

Wählen Sie Show Advanced Settings (Erweiterte Einstellungen anzeigen) aus. Standardmäßig wird bei dieser Konfiguration für den umgekehrten Verbundzugriff der Benutzerprinzipalname (UPN) in Okta mit dem Benutzerprinzipalnamen in Microsoft Entra ID verknüpft.

Wichtig

Wenn die UPNs in Okta und Microsoft Entra ID nicht übereinstimmen, wählen Sie ein allgemeines Attribut für alle Benutzer*innen aus.

Schließen Sie die Auswahl für automatische Bereitstellung ab.

Wenn für Okta-Benutzer*innen keine Übereinstimmung angezeigt wird, versucht das System, diese Benutzer*innen in Microsoft Entra ID bereitzustellen. Wenn Sie die Bereitstellungen von Okta weg migriert haben, wählen Sie Zur Okta-Anmeldeseite umleiten aus.

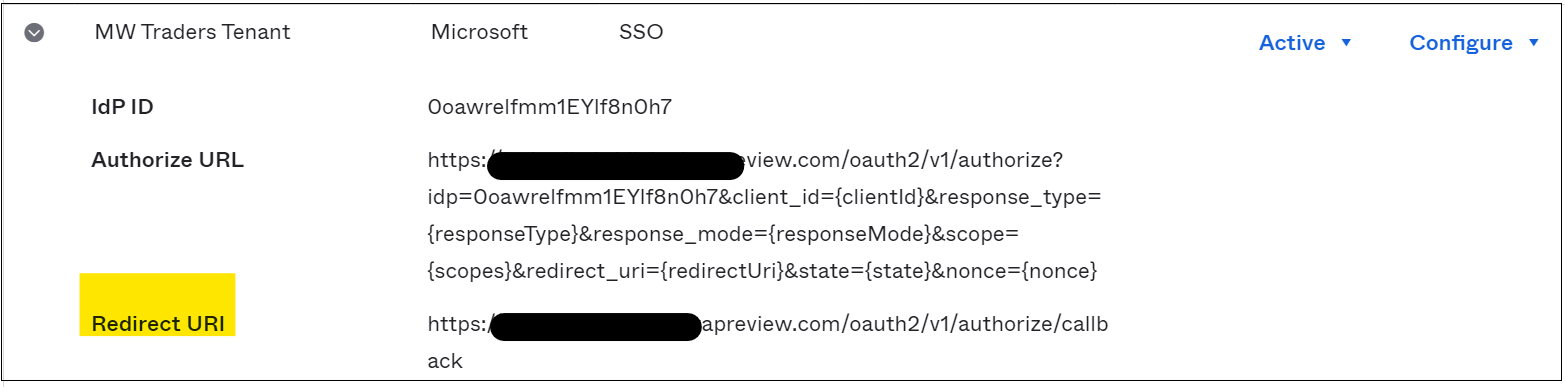

Sie haben den Identitätsanbieter (IDP) erstellt. Senden Sie Benutzer an den richtigen IDP.

Wählen Sie im Menü Identitätsanbieter die Optionen Routingregeln und dann Routingregeln hinzufügen aus.

Verwenden Sie eines der im Okta-Profil verfügbaren Attribute.

Richten Sie die Richtlinie wie in der folgenden Abbildung gezeigt ein, um Anmeldungen von Geräten und IP-Adressen an Microsoft Entra ID weiterzuleiten. In diesem Beispiel wird das Attribut division in keinem Okta-Profil verwendet. Somit eignet es sich gut für das Routing an Identitätsanbieter.

Notieren Sie den Umleitungs-URI, um ihn der Anwendungsregistrierung hinzuzufügen.

Wählen Sie in der Anwendungsregistrierung im linken Menü die Option Authentifizierung aus.

Wählen Sie Eine Plattform hinzufügen aus.

Wählen Sie Web aus.

Fügen Sie den Umleitungs-URI hinzu, den Sie für den Identitätsanbieter in Okta notiert haben.

Wählen Sie Zugriffstoken und ID-Token aus.

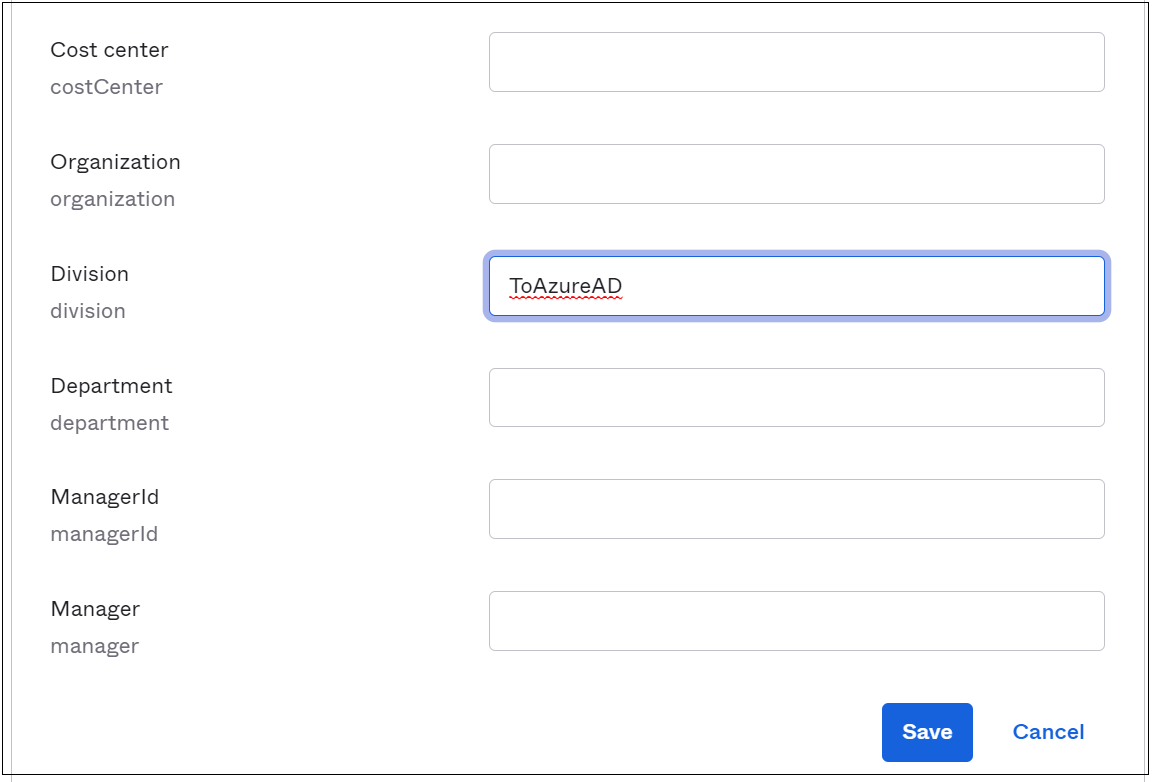

Wählen Sie in der Verwaltungskonsole die OptionenVerzeichnis aus.

Wählen Sie Personen aus.

Wählen Sie ein Testbenutzerkonto aus, um das Profil zu bearbeiten.

Fügen Sie im Profil ToAzureAD hinzu. Sehen Sie sich die folgende Abbildung an.

Wählen Sie Speichern aus.

Melden Sie sich als geänderter Benutzer beim Microsoft 356-Portal an. Wenn Benutzer*innen nicht im Pilotprojekt für die verwaltete Authentifizierung sind, wird bei der Aktion eine Schleife durchlaufen. Um die Schleife zu beenden, fügen Sie die Benutzer*innen der verwalteten Authentifizierung hinzu.

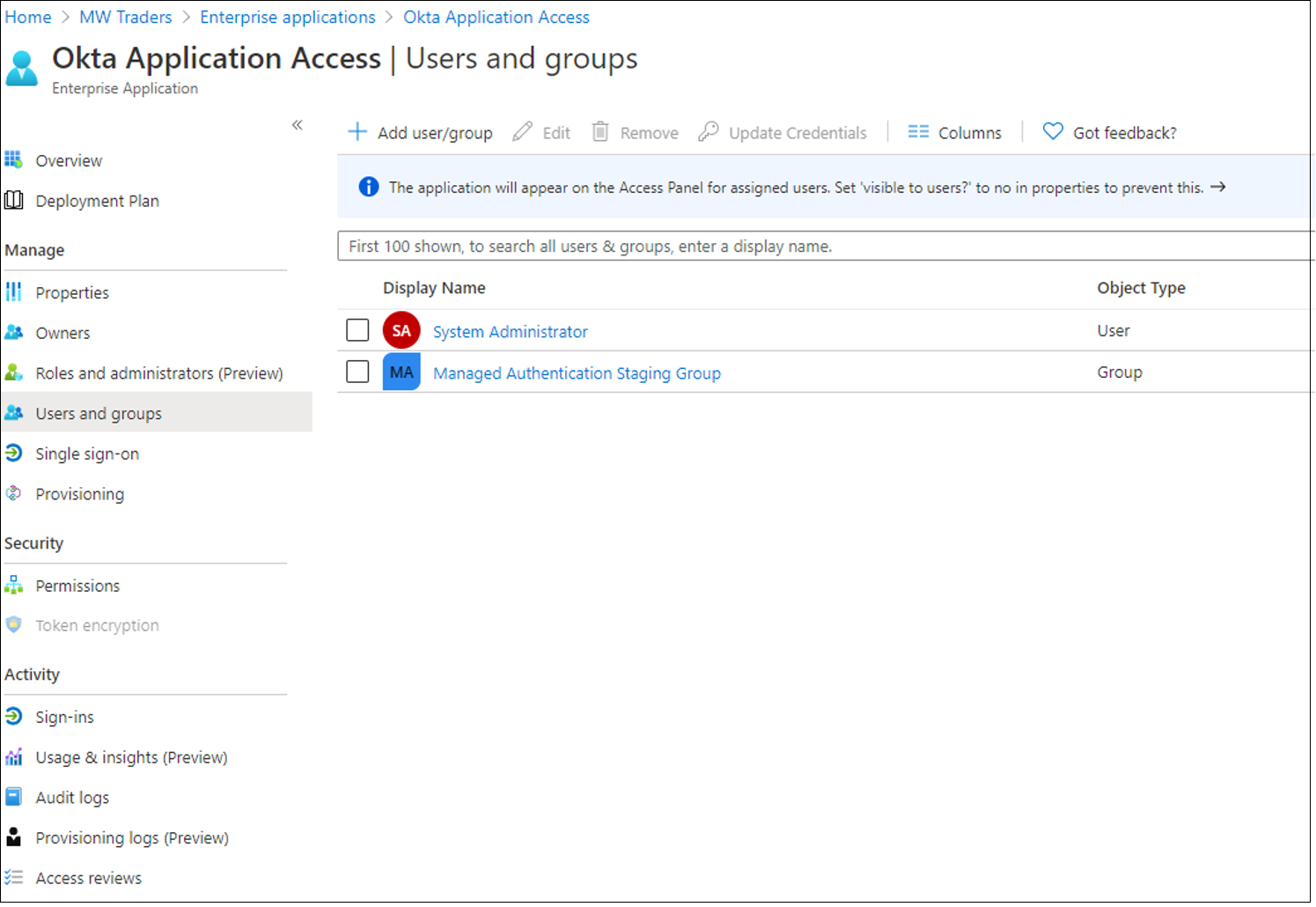

Testen des Zugriffs der Okta-App für Pilotmitglieder*innen

Nach dem Konfigurieren der Okta-App in Microsoft Entra ID und des Identitätsanbieters im Okta-Portal weisen Sie die Anwendung Benutzer*innen zu.

Navigieren Sie im Microsoft Entra Admin Center zu Identität>Anwendungen>Unternehmensanwendungen.

Wählen Sie die App-Registrierung aus, die Sie erstellt haben.

Wechseln Sie zu Benutzer und Gruppen.

Fügen Sie die Gruppe hinzu, die dem Pilotprojekt für die verwaltete Authentifizierung entspricht.

Hinweis

Benutzer*innen und Gruppen können Sie auf der Seite Unternehmensanwendungen hinzufügen. Im Menü App-Registrierungen können keine Benutzer*innen hinzugefügt werden.

Warten Sie ca. 15 Minuten.

Melden Sie sich als Pilotbenutzer für die verwaltete Authentifizierung an.

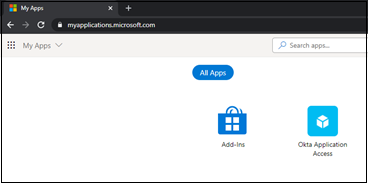

Navigieren Sie zu Meine Apps.

Um zur Okta-Homepage zurückzukehren, wählen Sie die Kachel Zugriff auf Okta-Anwendung aus.

Testen der verwalteten Authentifizierung mit Pilotmitgliedern

Lassen Sie Ihre Benutzer*innen nach der Konfiguration der Okta-App für den umgekehrten Verbundzugriff die verwaltete Authentifizierung testen. Es wird empfohlen, das Unternehmensbranding zu konfigurieren, damit Benutzer*innen den Mandanten erkennen können.

Weitere Informationen: Konfigurieren des Unternehmensbrandings.

Wichtig

Bevor Sie die Domänen von Okta aus dem Verbund entfernen, identifizieren Sie die erforderlichen Richtlinien für bedingten Zugriff. Sie können Ihre Umgebung vor dem Abschneiden schützen. Siehe Tutorial: Migrieren von Okta-Anmelderichtlinien zum bedingten Microsoft Entra-Zugriff.

Entfernen von Office 365-Domänen aus dem Verbund

Wenn Ihre Organisation mit der verwalteten Authentifizierung zufrieden ist, können Sie den Verbund der Domäne mit Okta entfernen. Verwenden Sie zunächst die folgenden Befehle, um eine Verbindung mit Microsoft Graph PowerShell herzustellen. Wenn Sie noch nicht über das Microsoft Graph PowerShell-Modul verfügen, laden Sie es herunter, indem Sie Install-Module Microsoft.Graph eingeben.

Melden Sie sich in PowerShell an Microsoft Entra ID an, indem Sie ein Konto vom Typ „Hybrididentitätsadministrator“ verwenden.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Führen Sie zum Konvertieren der Domäne den folgenden Befehl aus:

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Vergewissern Sie sich, dass die Domäne in den verwalteten Modus konvertiert wurde, indem Sie den folgenden Befehl ausführen. Der Authentifizierungstyp muss auf „Verwaltet“ festgelegt sein.

Get-MgDomain -DomainId yourdomain.com

Nachdem Sie die Domäne auf die verwaltete Authentifizierung festgelegt haben, haben Sie den Verbund Ihres Office 365-Mandanten mit Okta aufgehoben und gleichzeitig sichergestellt, dass der Benutzerzugriff auf die Okta-Homepage erhalten bleibt.