Migrieren von Anwendungen von Okta zu Microsoft Entra ID

In diesem Lernprogramm erfahren Sie, wie Sie Ihre Anwendungen von Okta zu Microsoft Entra ID migrieren.

Voraussetzungen

Zum Verwalten der Anwendung in Microsoft Entra ID benötigen Sie Folgendes:

- Ein Microsoft Entra-Benutzerkonto. Falls Sie noch über keins verfügen, können Sie ein kostenloses Konto erstellen.

- Eine der folgenden Rollen: Cloudanwendungsadministrator, Anwendungsadministrator oder Besitzer des Dienstprinzipals.

Erstellen eines Bestands aktueller Okta-Anwendungen

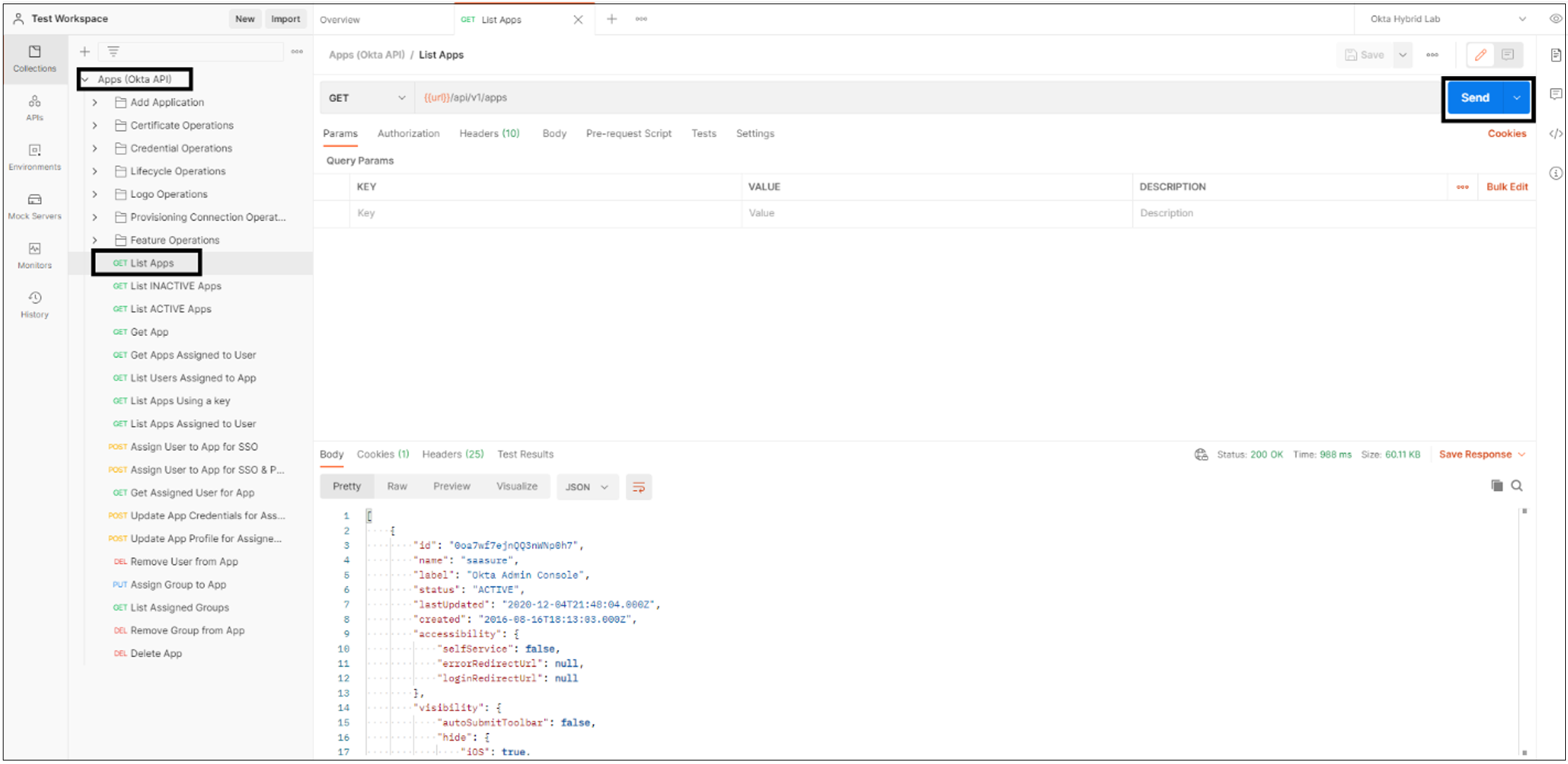

Dokumentieren Sie vor der Migration die aktuellen Umgebungs- und Anwendungseinstellungen. Sie können die Okta API verwenden, um diese Informationen zu sammeln. Verwenden Sie dazu ein API-Explorer-Tool wie Postman.

So erstellen Sie einen Anwendungsbestand:

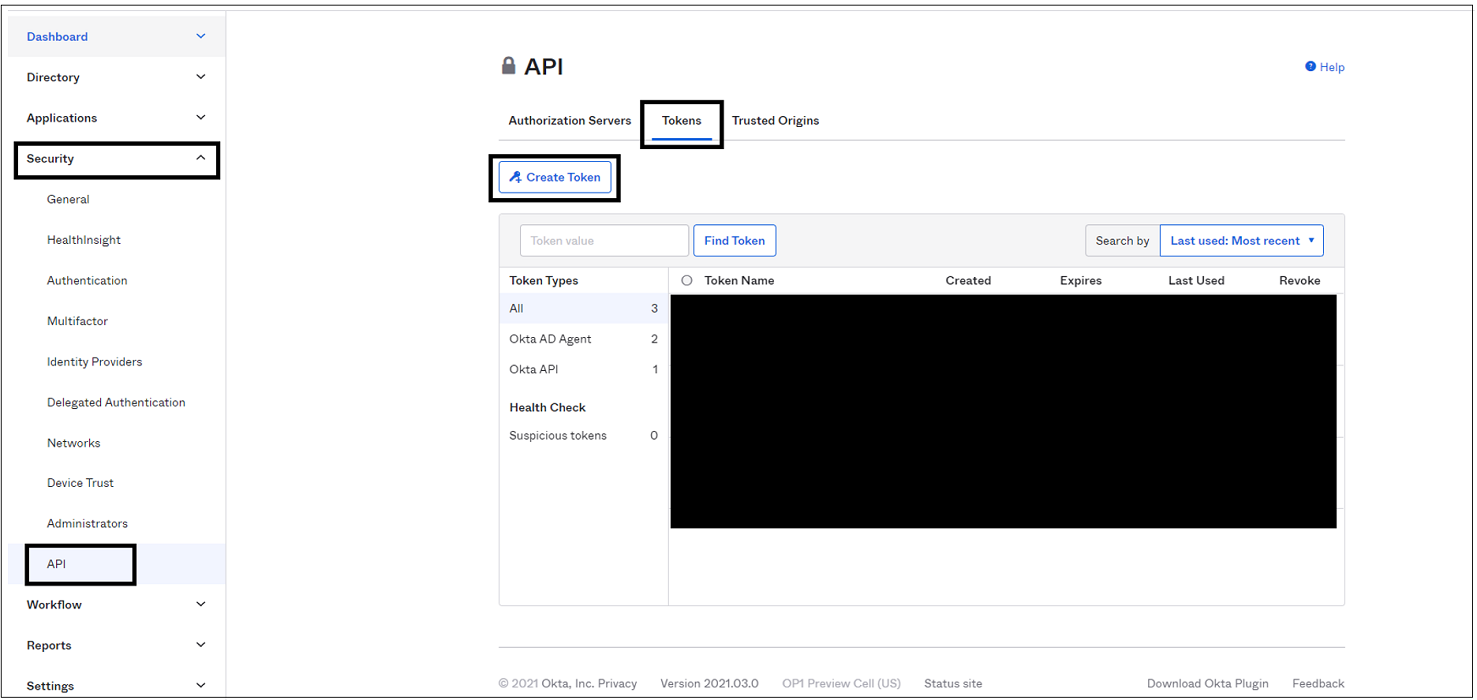

Generieren Sie mit der Postman-App über die Okta-Verwaltungskonsole ein API-Token.

Wählen Sie auf dem API-Dashboard unter Security (Sicherheit) Tokens>Create Token („Token“ > „Token erstellen“).

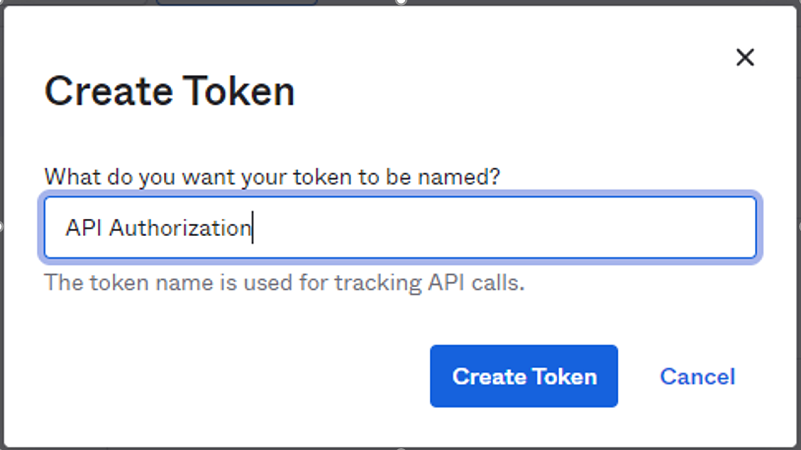

Geben Sie einen Tokennamen ein, und klicken Sie dann auf Token erstellen.

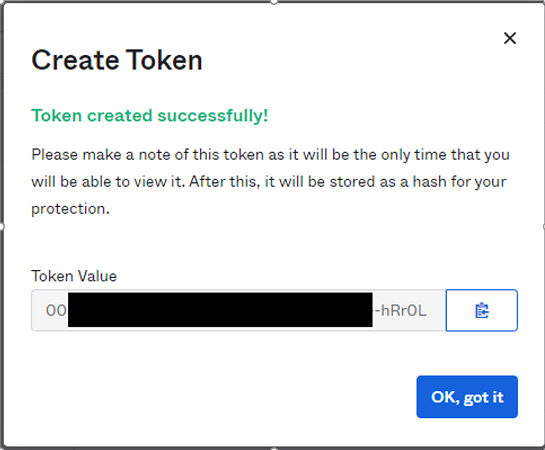

Notieren und speichern Sie den Tokenwert. Nach der Auswahl von OK, verstanden ist es nicht mehr zugänglich.

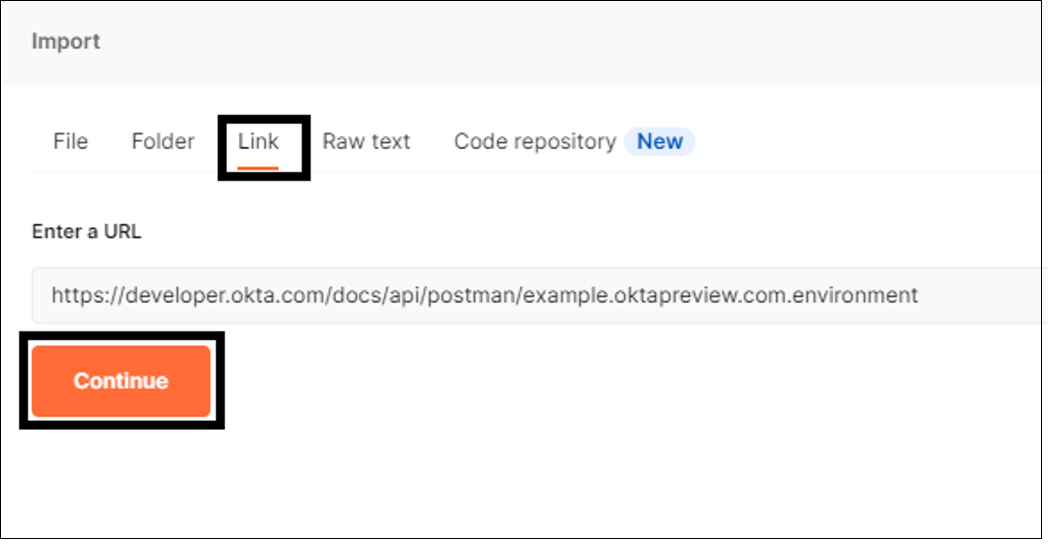

Wählen Sie im Arbeitsbereich in der Postman-App Importieren aus.

Wählen Sie auf der Seite Import (Importieren) Link aus. Fügen Sie den folgenden Link ein, um die API zu importieren:

https://developer.okta.com/docs/api/postman/example.oktapreview.com.environment

Hinweis

Ändern Sie den Link nicht in Ihre Mandantenwerte um.

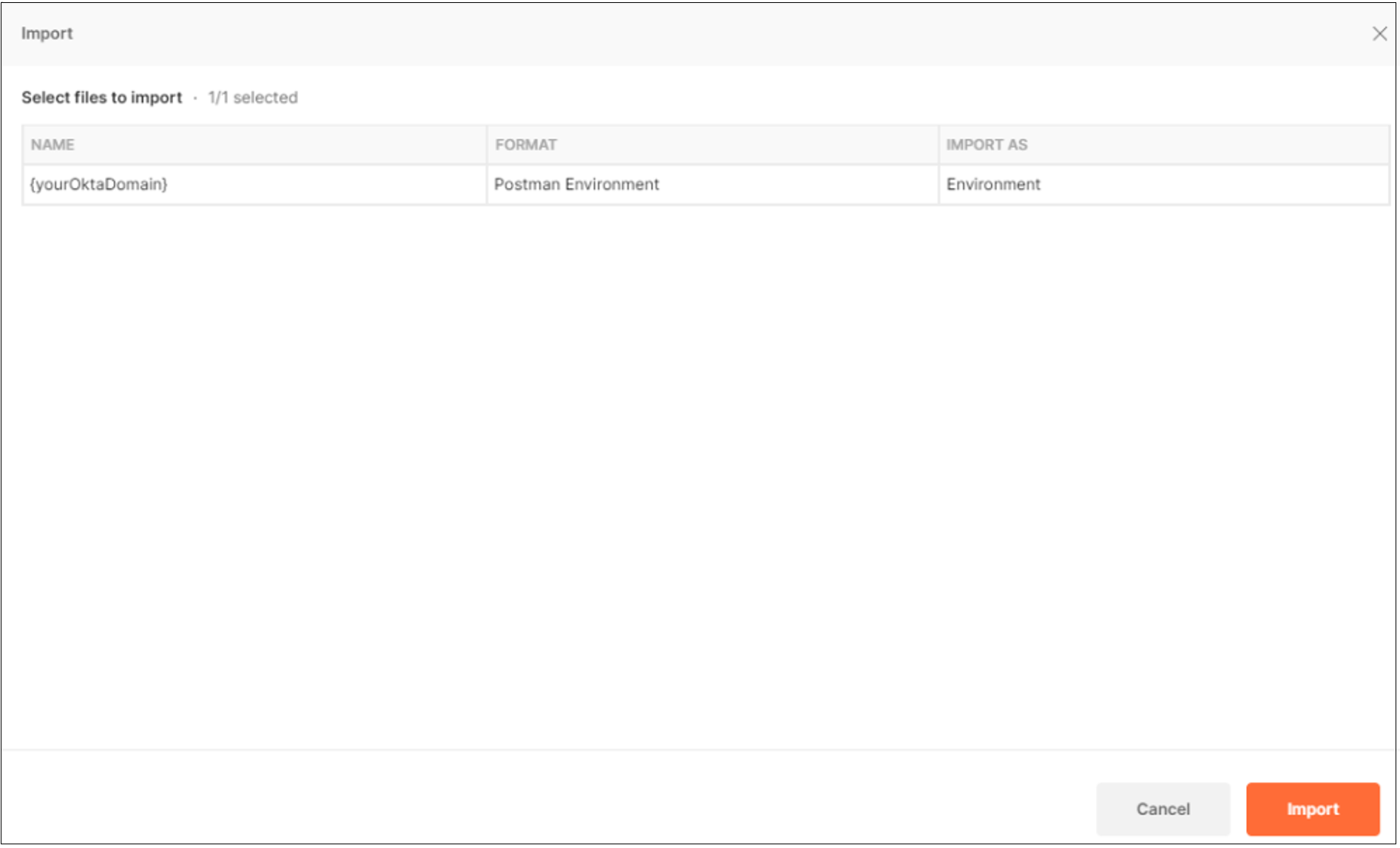

Wählen Sie Importieren aus.

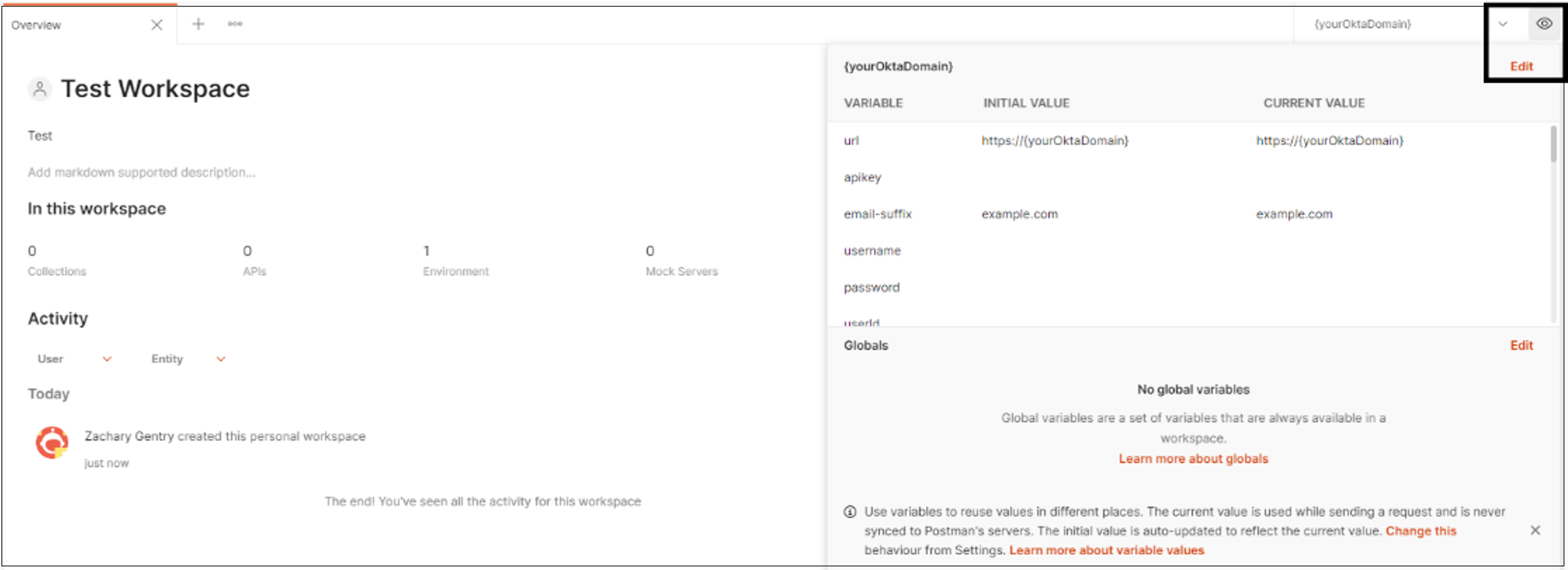

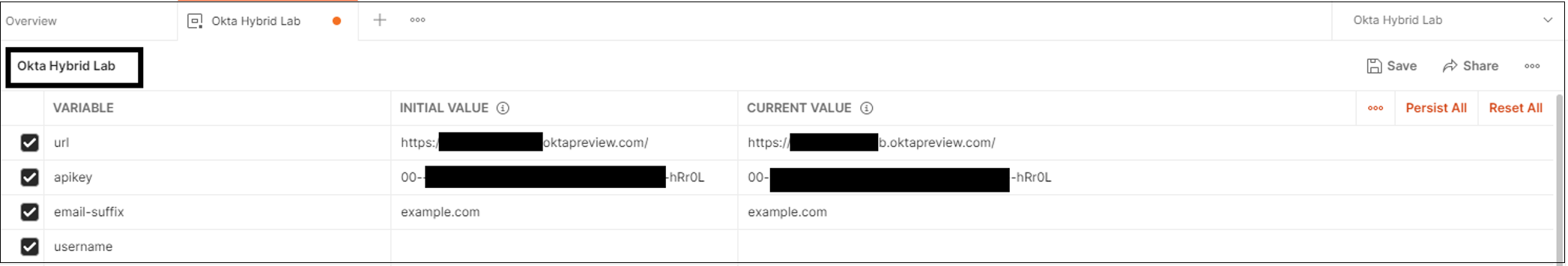

Ändern Sie nach dem API-Import die Auswahl Environment (Umgebung) in {yourOktaDomain} .

Klicken Sie auf das Augensymbol, um Ihre Okta-Umgebung zu bearbeiten. Klicken Sie dann auf Bearbeiten.

Aktualisieren Sie die Werte für die URL und den API-Schlüssel in den Feldern Anfangswert und Aktueller Wert. Ändern Sie den Namen, um Ihre Umgebung widerzuspiegeln.

Speichern Sie die Werte.

Wählen Sie Apps>Get List Apps>Send („Anwendungen“ > „Anwendungsliste abrufen“ > „Senden“).

Hinweis

Sie können die Anwendungen in Ihrem Okta-Mandanten drucken. Die Liste liegt im JSON-Format vor.

Es wird empfohlen, diese JSON-Liste zu kopieren und in ein CSV-Format umzuwandeln:

- Verwenden Sie dafür einen öffentlichen Konverter wie Konklone.

- In der PowerShell können Sie auch ConvertFrom-Json und ConvertTo-CSV verwenden.

Hinweis

Laden Sie die CSV-Datei herunter, um einen Datensatz der Anwendungen in Ihrem Okta-Mandanten zu speichern.

Migrieren einer SAML-Anwendung zu Microsoft Entra ID

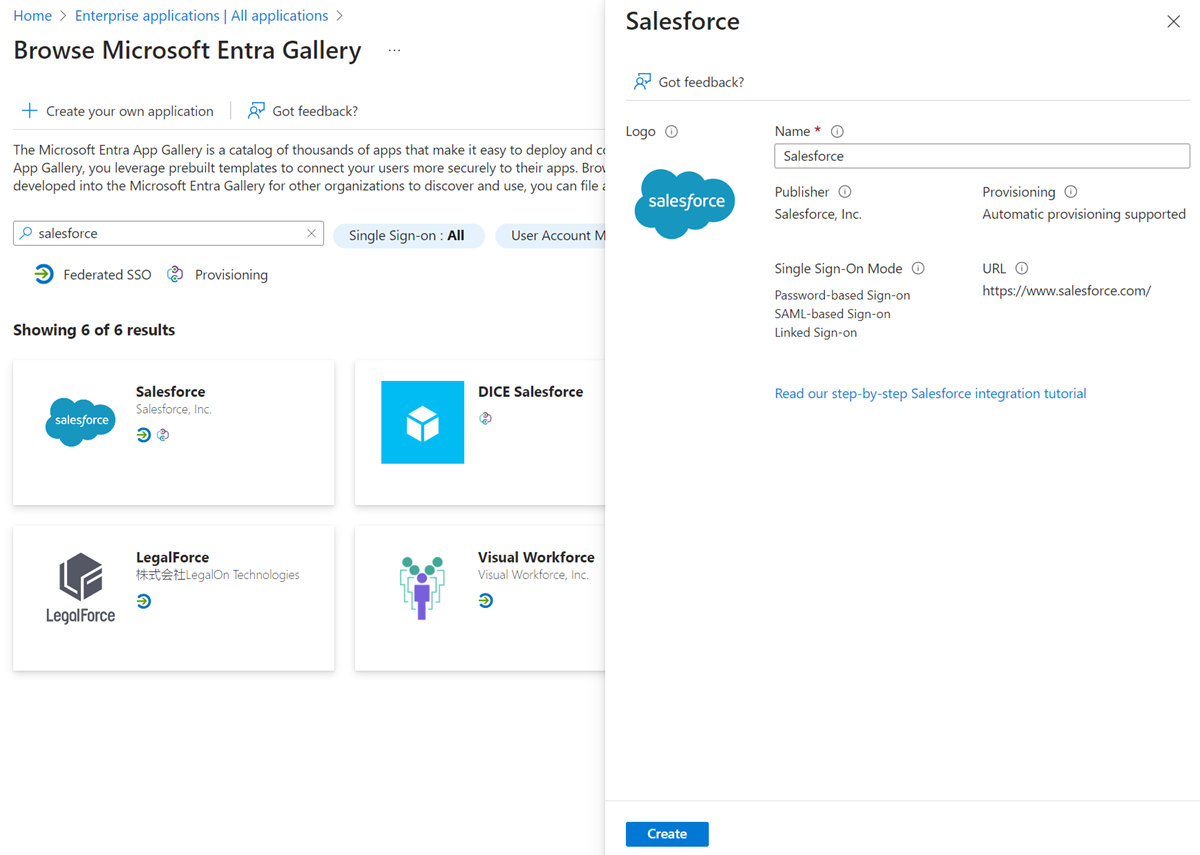

Um eine SAML 2.0-Anwendung zu Microsoft Entra ID zu migrieren, konfigurieren Sie die Anwendung in Ihrem Microsoft Entra-Mandanten für den Anwendungszugriff. In diesem Beispiel wird eine Salesforce-Instanz konvertiert.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen, und wählen Sie dann Neue Anwendung aus.

Suchen Sie im Microsoft Entra-Katalog nach Salesforce, und wählen Sie die Anwendung und dann Erstellen aus.

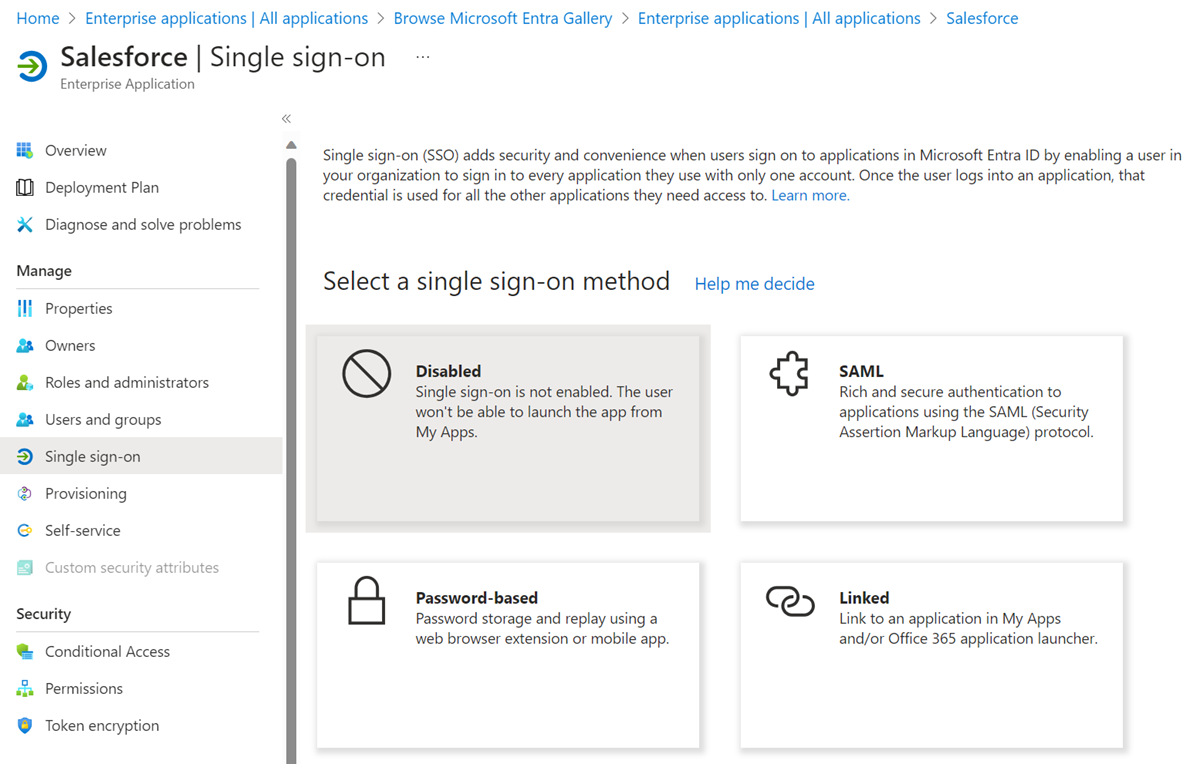

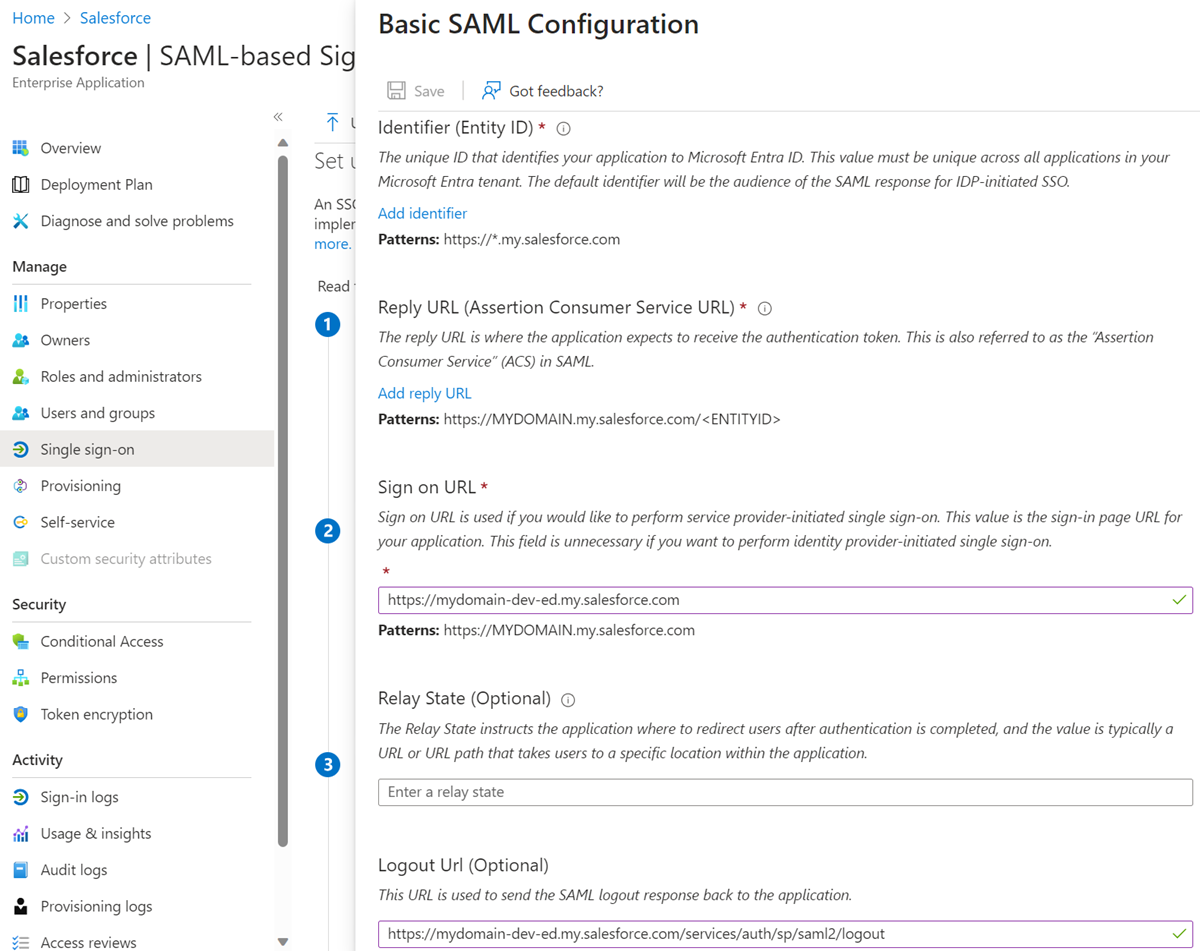

Wählen Sie nach dem Erstellen der Anwendung auf der Registerkarte Einmaliges Anmelden (SSO) SAML aus.

Laden Sie das Zertifikat (Rohdaten) und die Verbundmetadaten XML für den Import in Salesforce herunter.

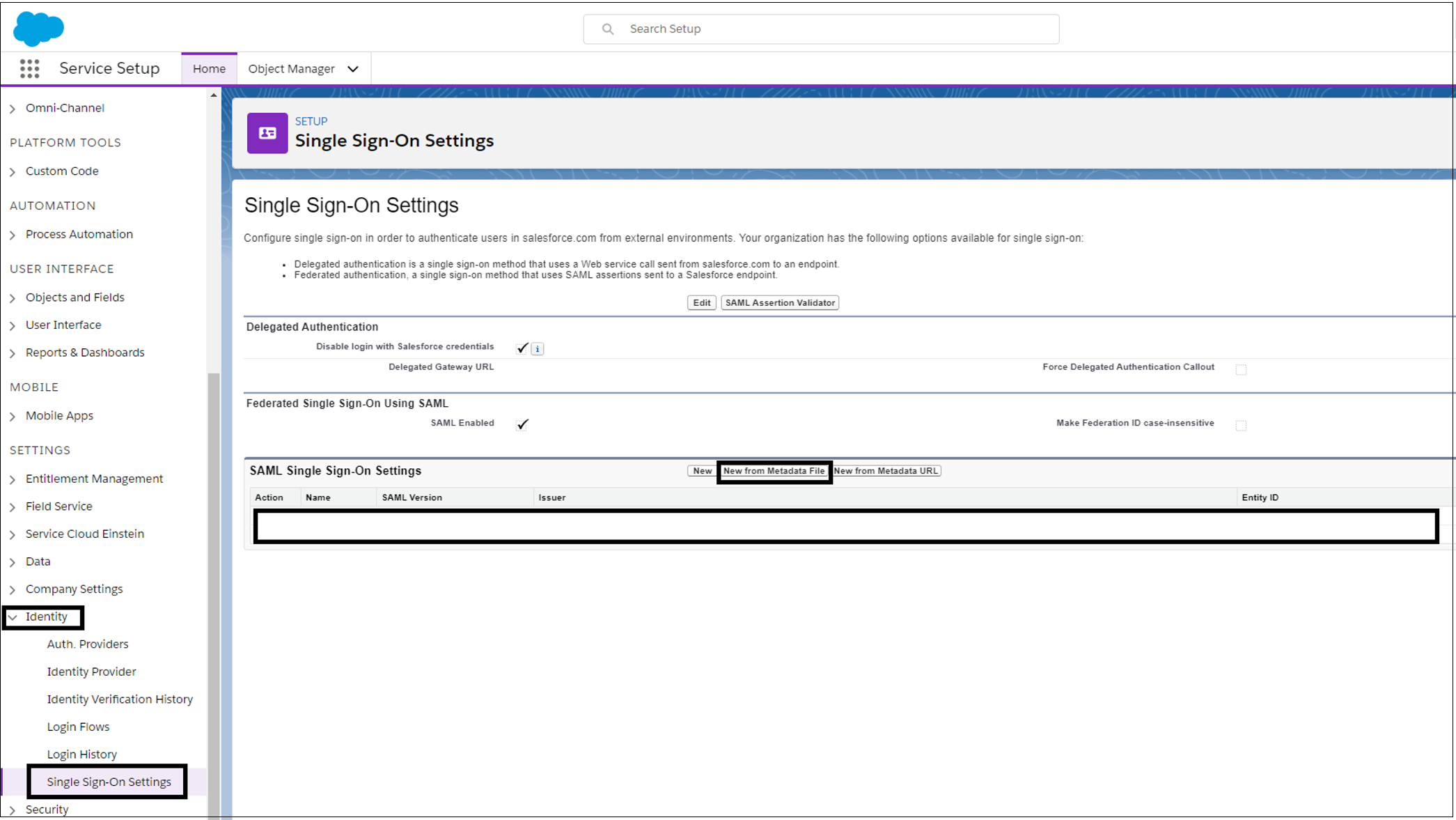

Klicken Sie in der Salesforce-Verwaltungskonsole auf Identität>SSO-Einstellungen>Neu aus Metadatendatei.

Laden Sie die XML-Datei hoch, die Sie aus dem Microsoft Entra Admin Center heruntergeladen haben. Klicken Sie anschließend auf Erstellen.

Laden Sie das Zertifikat hoch, das Sie von Azure heruntergeladen haben. Wählen Sie Speichern aus.

Notieren Sie die Werte in den folgenden Feldern. Die Werte befinden sich in Azure.

- Entitäts-ID

- Anmelde-URL

- Abmelde-URL

Wählen Sie Metadaten herunterladen aus.

Wählen Sie auf der Microsoft Entra ID-Seite für Unternehmensanwendungen in den SAML-SSO-Einstellungen Metadatendatei hochladen aus, um die Datei in das Microsoft Entra Admin Center hochzuladen.

Stellen Sie sicher, dass die importierten Werte mit den aufgezeichneten Werten übereinstimmen. Wählen Sie Speichern aus.

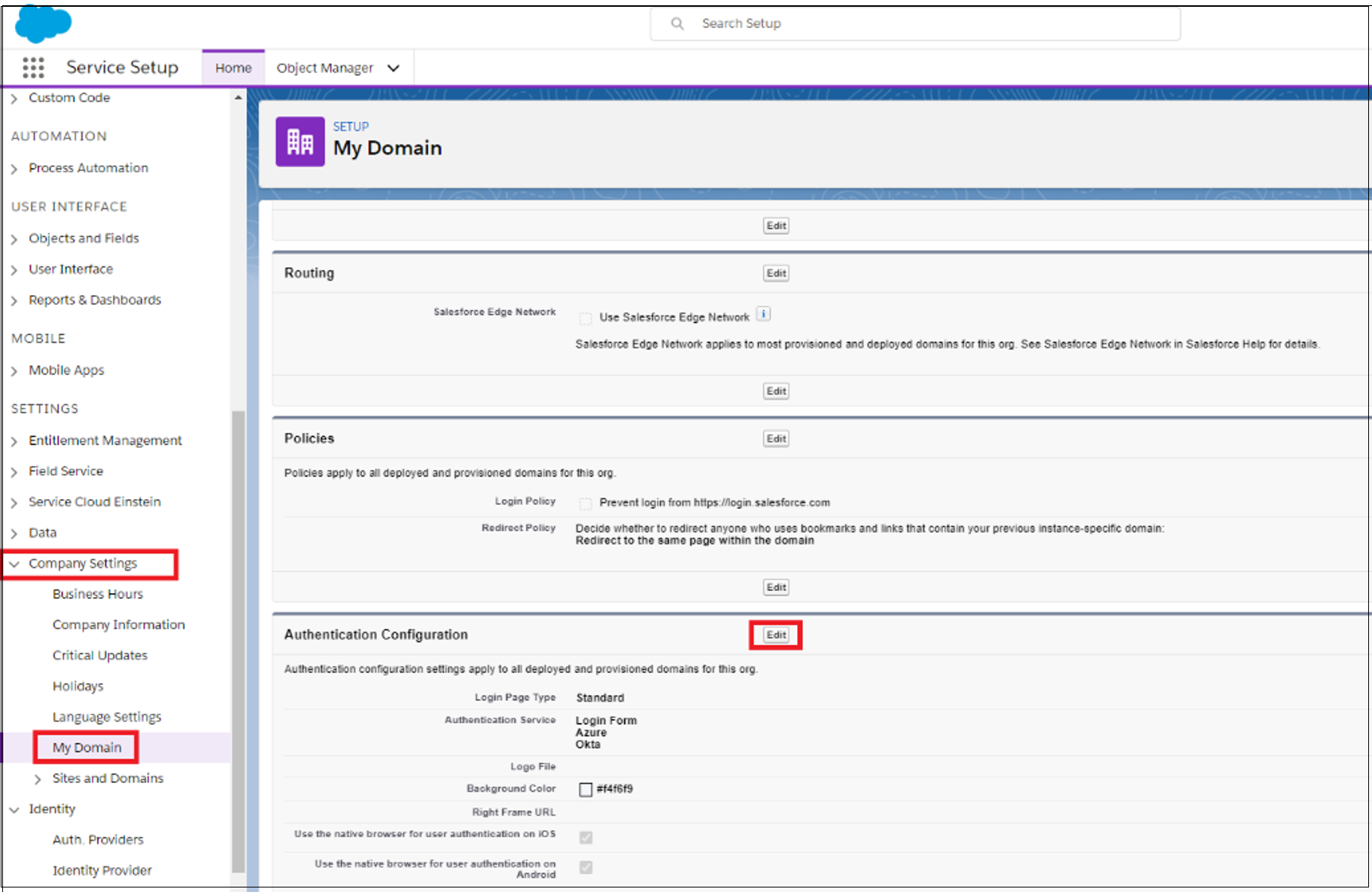

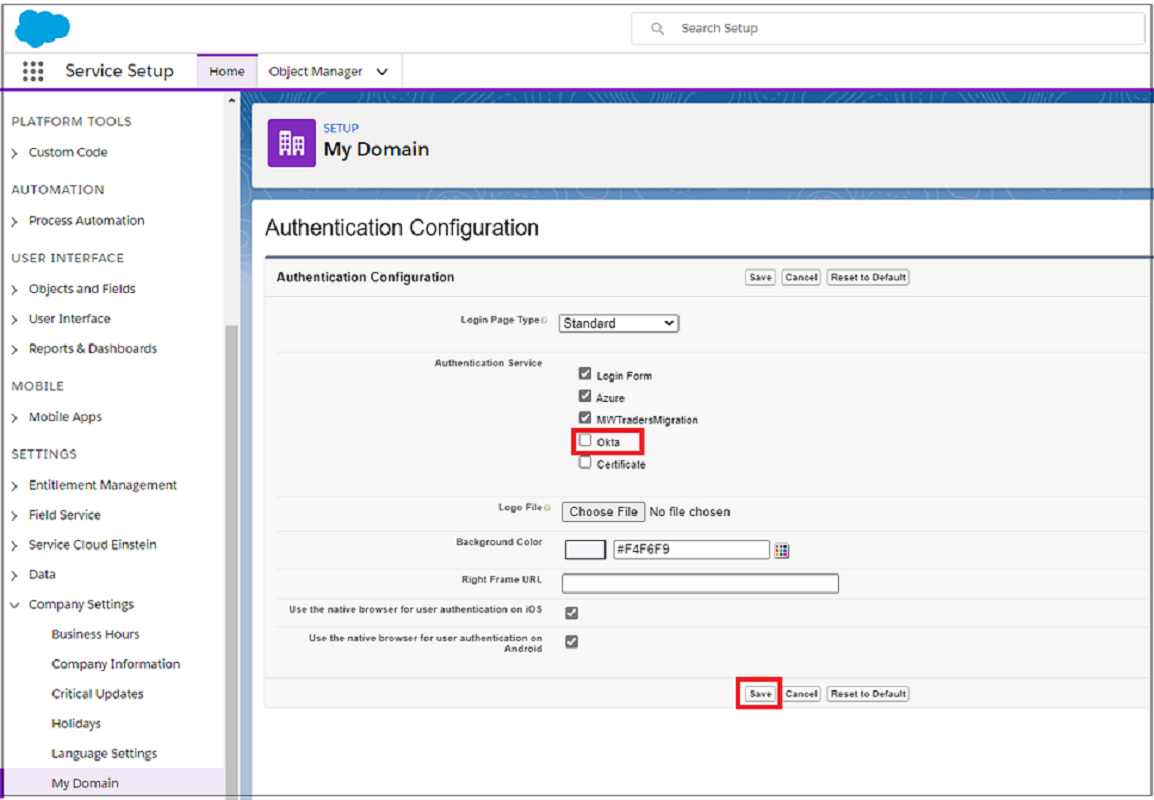

Klicken Sie in der Salesforce-Verwaltungskonsole auf Company Settings>My Domain („Unternehmenseinstellungen“ > „Meine Domäne“). Navigieren Sie zu Authentication Configuration (Authentifizierungskonfiguration), und klicken Sie auf Edit (Bearbeiten).

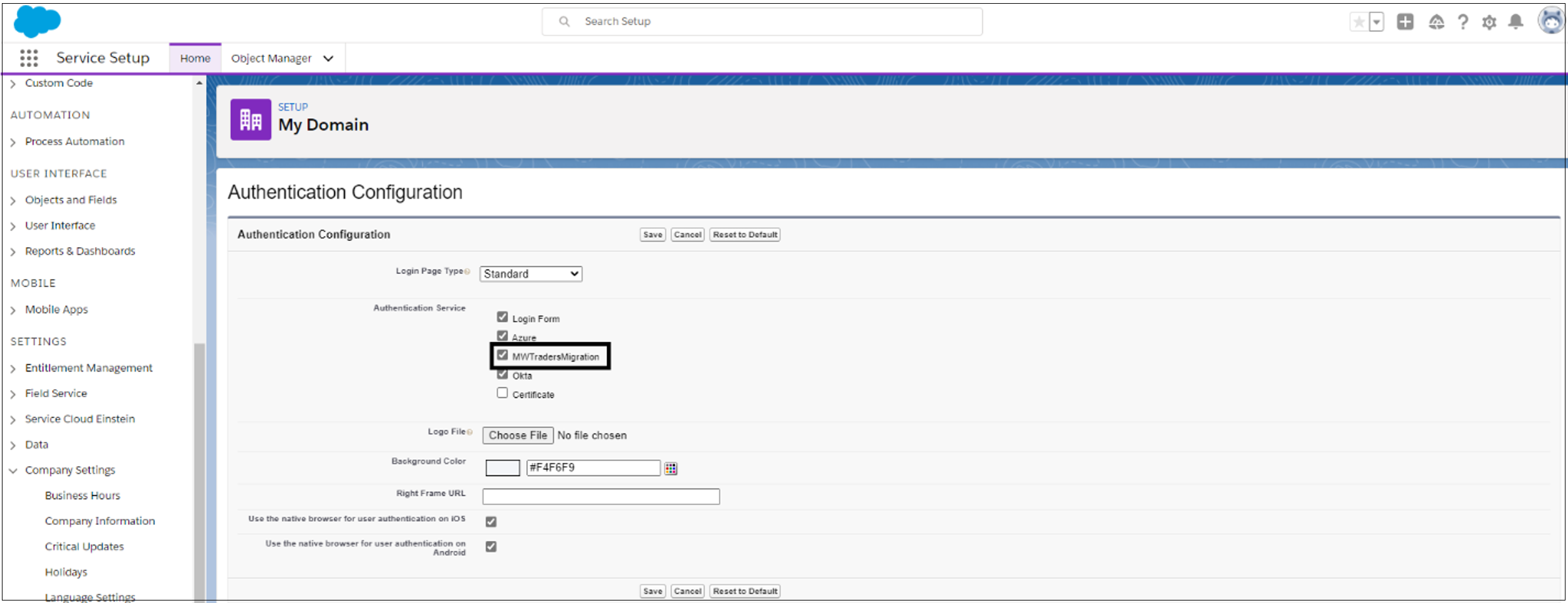

Wählen Sie für eine Anmeldeoption den neuen SAML-Anbieter aus, den Sie konfiguriert haben. Wählen Sie Speichern aus.

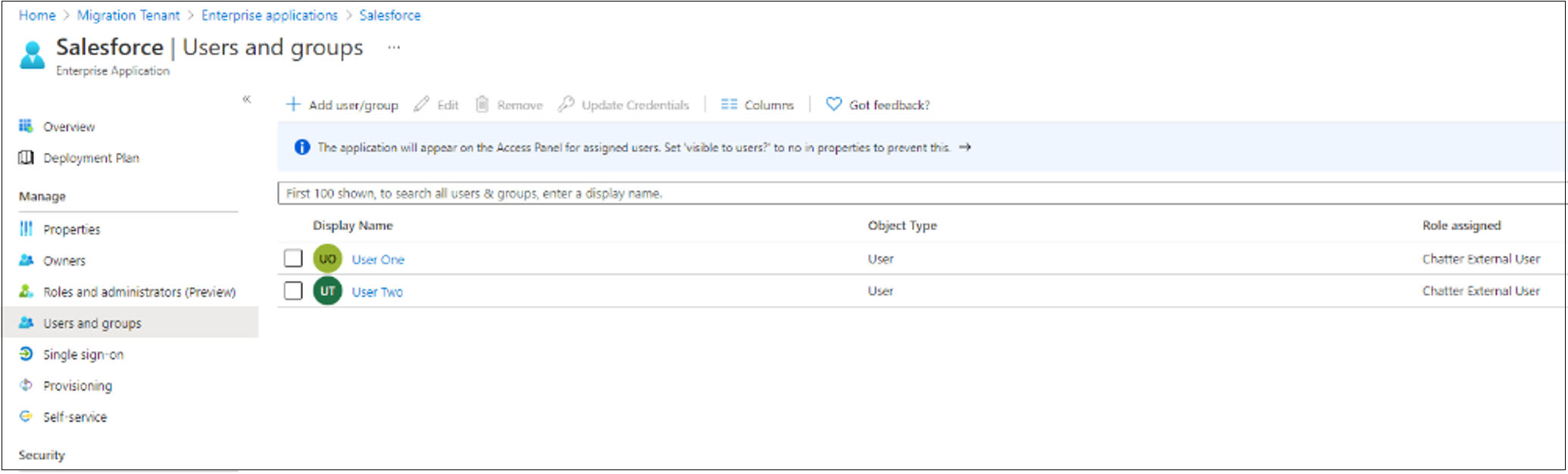

Wählen Sie in Microsoft Entra ID auf der Seite Unternehmensanwendungen die Option Benutzer und Gruppen aus. Fügen Sie dann Testbenutzer hinzu.

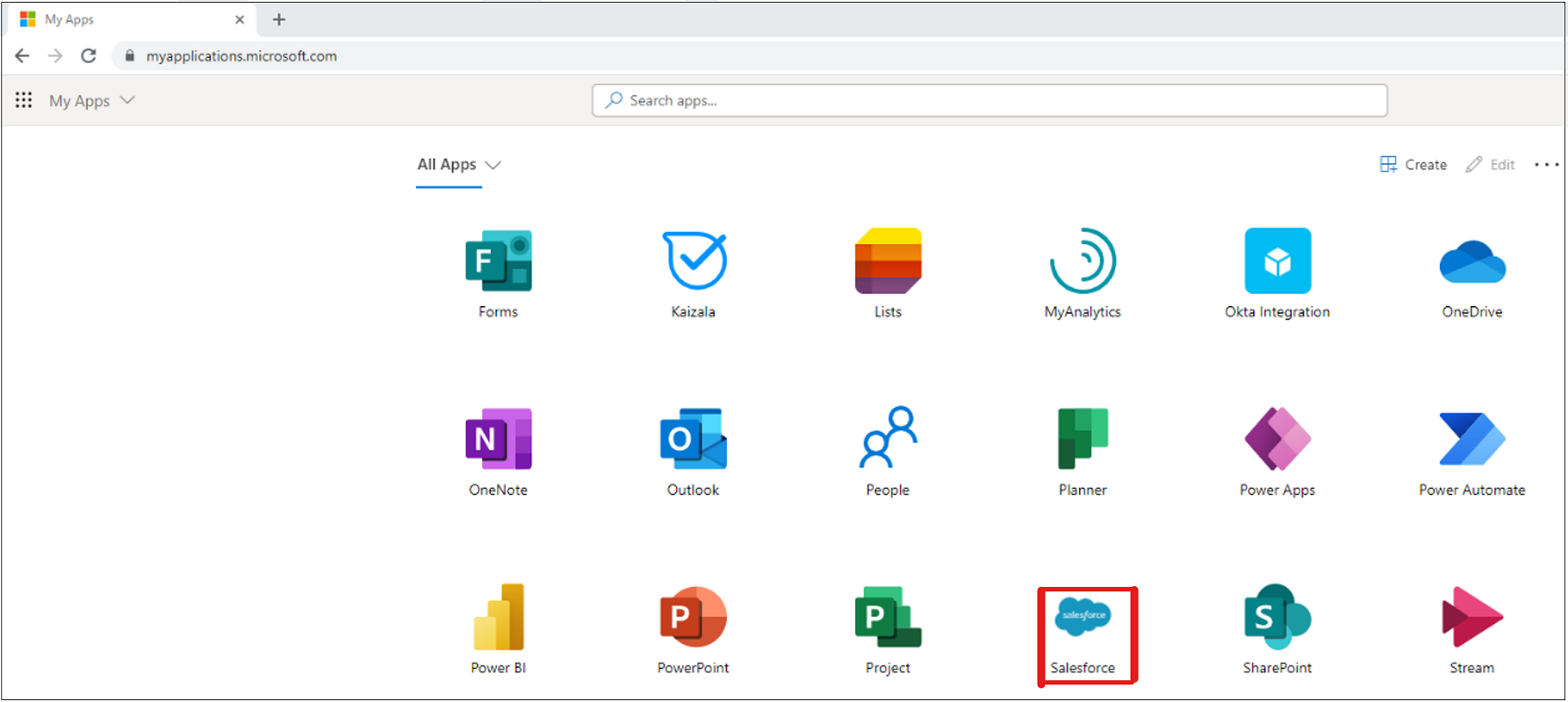

Melden Sie sich zum Testen der Konfiguration als Testbenutzer an. Navigieren Sie zum Microsoft-App-Katalog, und wählen Sie dann Salesforce aus.

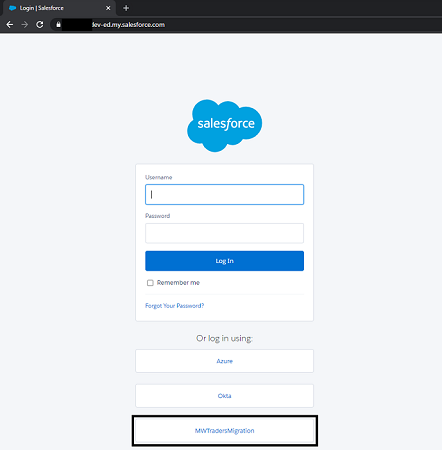

Wählen Sie zur Anmeldung den konfigurierten Identitätsanbieter (IdP) aus.

Hinweis

Wenn die Konfiguration korrekt ist, wird der Testbenutzer auf der Salesforce-Startseite angezeigt. Informationen zur Problembehandlung finden Sie im Debugging-Leitfaden.

- Weisen Sie auf der Seite Unternehmensanwendungen der Salesforce-Anwendung die verbleibenden Benutzer mit den richtigen Rollen zu.

Hinweis

Nachdem Sie die verbleibenden Benutzer*innen der Microsoft Entra-Anwendung hinzugefügt haben, können die Benutzer*innen die Verbindung testen, um sicherzustellen, dass sie Zugriff haben. Testen Sie vor dem nächsten Schritt die Verbindung.

Klicken Sie in der Salesforce-Verwaltungskonsole auf Company Settings>My Domain („Unternehmenseinstellungen“ > „Meine Domäne“).

Klicken Sie unter Authentication Configuration (Authentifizierungskonfiguration) auf Edit (Bearbeiten). Heben Sie für den Authentifizierungsdienst die Auswahl für Okta auf.

Migrieren einer OpenID Connect- oder OAuth 2.0-Anwendung zu Microsoft Entra ID

Tipp

Die Schritte in diesem Artikel können je nach dem Portal, mit dem Sie beginnen, geringfügig variieren.

Um eine OpenID Connect-Anwendung (OIDC) oder eine OAuth 2.0-Anwendung zu Microsoft Entra ID zu migrieren, konfigurieren Sie in Ihrem Microsoft Entra-Mandanten die Anwendung für den Zugriff. In diesem Beispiel konvertieren wir eine benutzerdefinierte OIDC-App.

Wiederholen Sie zum Abschließen der Migration die Konfiguration für alle Anwendungen im Okta-Mandanten.

Melden Sie sich beim Microsoft Entra Admin Center mindestens mit der Rolle Cloudanwendungsadministrator an.

Browsen Sie zu Identität>Anwendungen>Unternehmensanwendungen>Alle Anwendungen.

Wählen Sie Neue Anwendung aus.

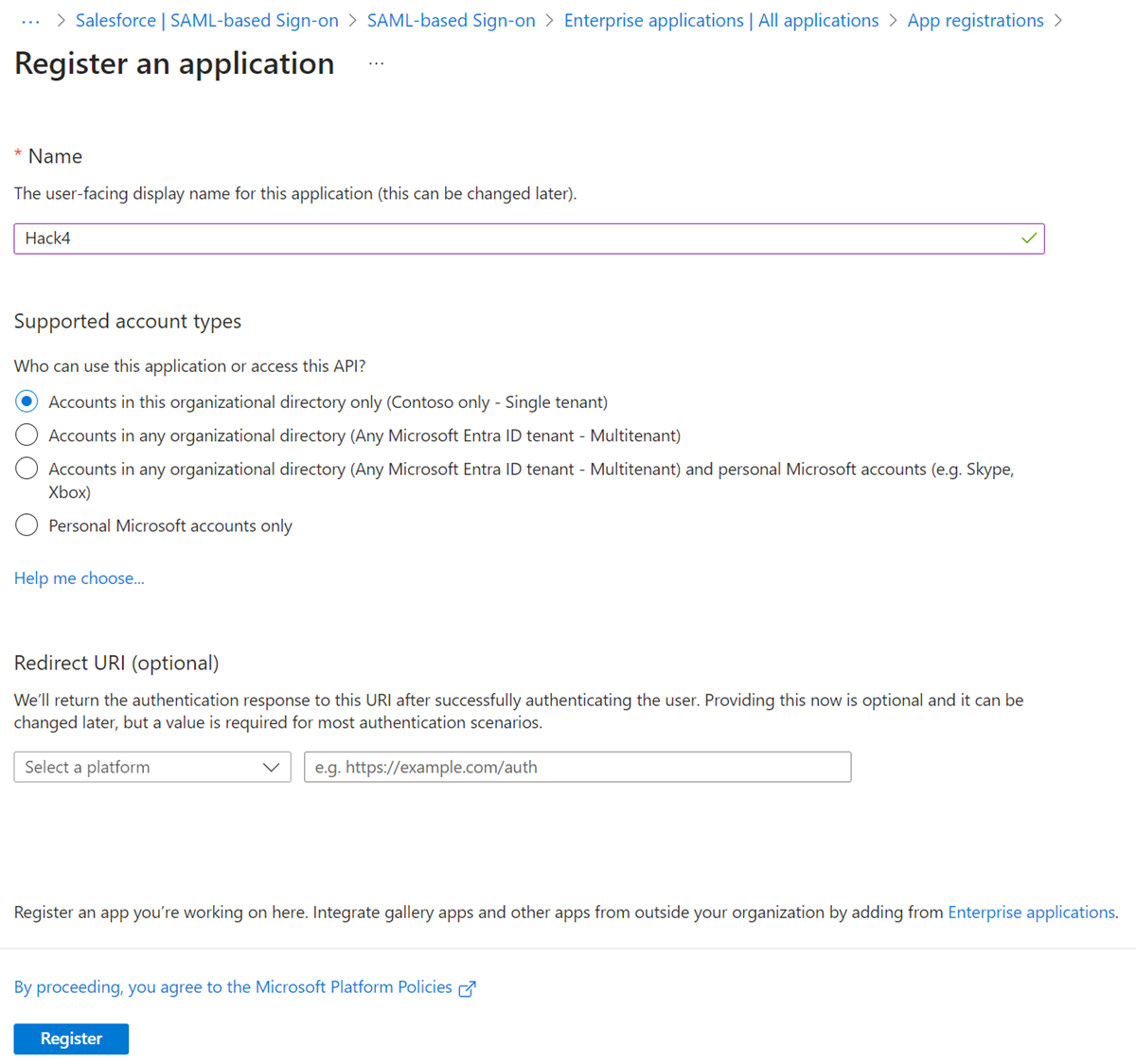

Wählen Sie Eigene Anwendung erstellen aus.

Geben Sie im daraufhin geöffneten Menü einen Namen für die OIDC-App ein, und wählen Sie dann Von Ihnen bearbeitete Anwendung für die Integration in Microsoft Entra ID registrieren aus.

Wählen Sie Erstellen aus.

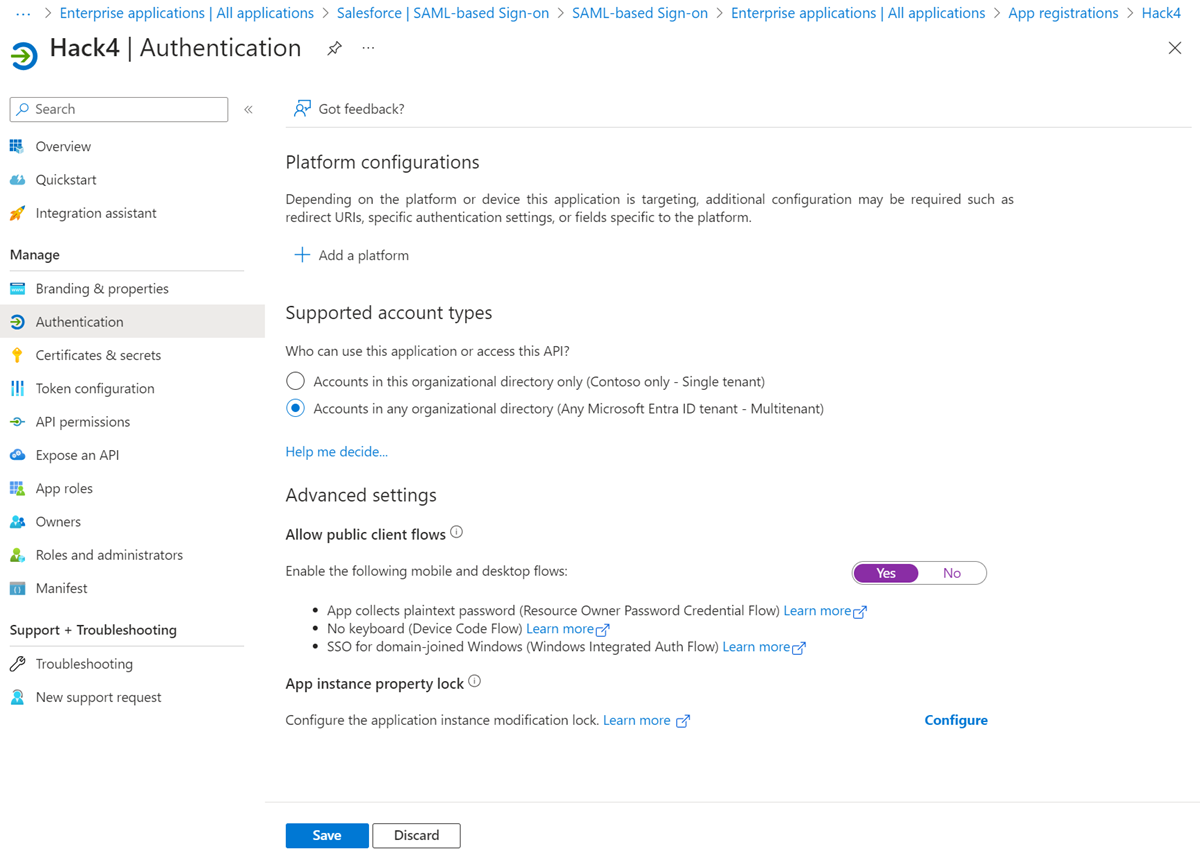

Richten Sie auf der nächsten Seite den Mandant ihrer Anwendungsregistrierung ein. Weitere Informationen finden Sie unter Mandanten in Microsoft Entra ID. Navigieren Sie zu Konten in einem beliebigen Organisationsverzeichnis (beliebiges Microsoft Entra-Verzeichnis – mehrinstanzenfähig)>Registrieren.

Öffnen Sie auf der Seite App-Registrierungen unter Microsoft Entra ID die erstellte Registrierung.

Hinweis

Je nach Anwendungsszenario existieren verschiedene Konfigurationsaktionen. Für die meisten Szenarien ist ein geheimer App-Clientschlüssel erforderlich.

Notieren Sie auf der Seite Übersicht die Anwendungs-ID (Client) . Diese ID verwenden Sie in Ihrer Anwendung.

Wählen Sie links Zertifikate und Geheimnisse aus. Wählen Sie dann + Neuer geheimer Clientschlüssel aus. Legen Sie einen Namen und ein Ablaufdatum für den Clientschlüssel fest.

Notieren Sie sich den Wert und die ID des Clientschlüssels.

Hinweis

Wenn Sie den geheimen Clientschlüssel verlegen, können Sie ihn nicht erneut abrufen. Generieren Sie stattdessen ein neues Geheimnis.

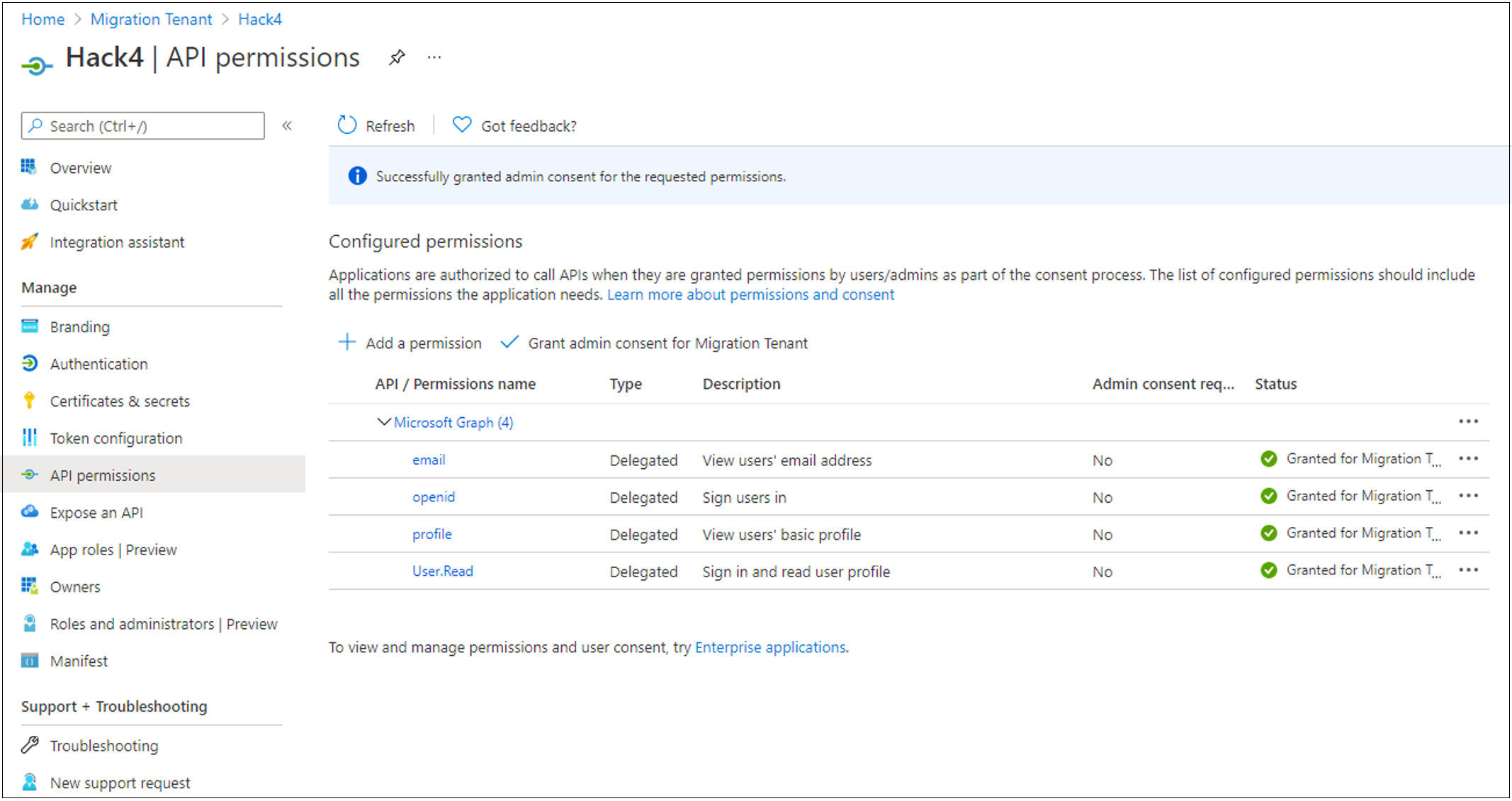

Wählen Sie links API-Berechtigungen aus. Gewähren Sie dann der Anwendung Zugriff auf den OIDC-Stapel.

Wählen Sie + Berechtigung hinzufügen>Microsoft Graph>Delegierte Berechtigungen aus.

Wählen Sie im Bereich OpenID-Berechtigungen die Optionen E-Mail, OpenID und Profil aus. Klicken Sie dann auf Berechtigungen hinzufügen.

Um die Benutzerfreundlichkeit zu verbessern und Eingabeaufforderungen für die Benutzereinwilligung zu unterdrücken, wählen Sie Administratorzustimmung für „Mandantendomänenname“ erteilen aus. Warten Sie, bis der Status Gewährt angezeigt wird.

Wenn Ihre Anwendung über einen Umleitungs-URI verfügt, geben Sie den URI ein. Wenn die Antwort-URL auf die Registerkarte Authentifizierung verweist, gefolgt von Plattform hinzufügen und Web, geben Sie die URL ein.

Wählen Sie Zugriffstoken und ID-Token aus.

Wählen Sie Konfigurierenaus.

Wählen Sie bei Bedarf im Menü Authentifizierung unter Erweiterte Einstellungen und Öffentliche Clientflows zulassen die Option Ja aus.

Importieren Sie vor dem Test die Anwendungs-ID und das Clientgeheimnis in Ihre OIDC-konfigurierte Anwendung.

Hinweis

Führen Sie die vorherigen Schritte aus, um Ihre Anwendung mit Einstellungen wie Client-ID, Geheimnis und Geltungsbereichen zu konfigurieren.

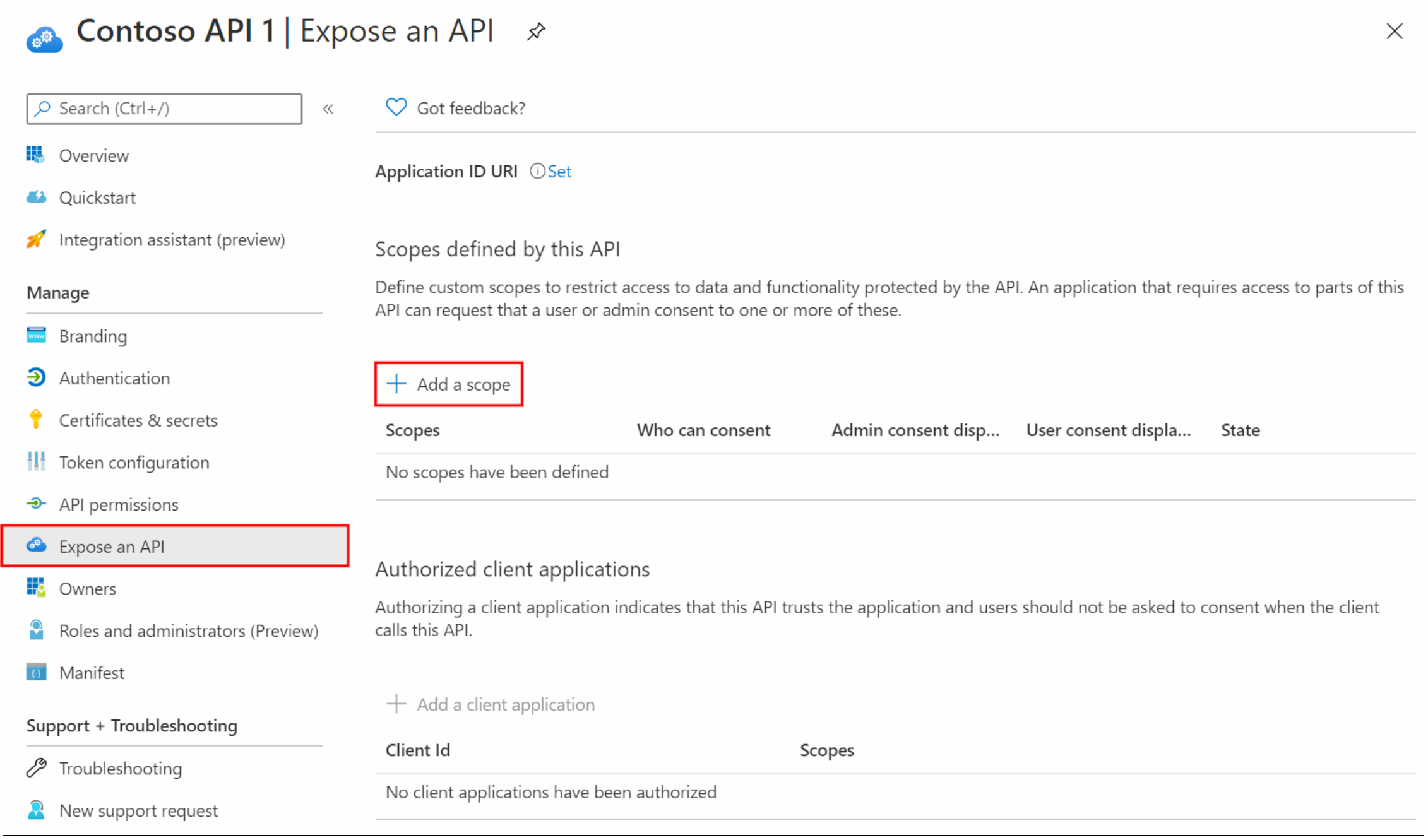

Migrieren eines benutzerdefinierten Autorisierungsservers zu Microsoft Entra ID

Okta-Autorisierungsserver ordnen Anwendungsregistrierungen, die eine API verfügbar machen, 1:1 zu.

Ordnen Sie den standardmäßigen Okta-Autorisierungsserver zu Microsoft Graph-Bereichen bzw. -Berechtigungen zu.