Opret en Azure Key Vault-legitimationsoplysning

På siden Legitimationsoplysninger i Power Automate kan du oprette, redigere og dele logonoplysninger ved hjælp af Azure Key Vault og bruge dem i skrivebordsflowforbindelser.

Du kan også oprette legitimationsoplysninger med CyberArk® (forhåndsversion).

Vigtigt!

- Denne funktion er i øjeblikket ikke tilgængelig for amerikanske offentlige skyer.

Forudsætninger

Legitimationsoplysninger bruger hemmeligheder, der er gemt i Azure Key Vault. Hvis du vil oprette brugeroplysninger, skal din administrator først konfigurere Azure Key Vault.

Kort sagt skal administratoren sikre sig:

- Microsoft Power Platform-ressourceudbyderen registreret i Azure-abonnement.

- Der findes et Azure Key Vault, som indeholder de hemmeligheder, der skal bruges i legitimationsoplysningerne.

- Dataverse servicechef har tilladelse til at bruge hemmelighederne.

- Brugere, der opretter miljøvariablen, har de rette tilladelser til Azure Key Vault-ressourcen.

- Miljøet Power Automate og Azure-abonnementet skal være på samme lejer.

Hvis du vil konfigurere Azure Key Vault, skal du følge de trin, der er beskrevet i Configure Azure Key Vault.

Certifikatbaseret godkendelse (forhåndsversion)

Microsoft Entra ID-certifikatbaseret godkendelse er en enkeltfaktorgodkendelse, der gør det muligt at opfylde kravene til multifaktorgodkendelse (MFA). I stedet for at bruge adgangskodebaseret godkendelse skal du bruge certifikatbaseret godkendelse (CBA), som bekræfter din identitet baseret på digitale certifikater.

Brug CBA ved at følge trinnene i konfigurere en serverbaseret godkendelse mellem. Ellers skal du begynde at oprette legitimationsoplysninger.

Opret legitimationsoplysninger

Oprette dine legitimationsoplysninger:

Gå til siden Legitimationsoplysninger. Hvis du ikke kan se siden Legitimationsoplysninger, skal du følge disse trin:

- Vælg Mere i venstre navigationsnavigation, og vælg derefter Opdag alle.

- Under Data skal du vælge Legitimationsoplysninger. Du kan fastgøre siden i venstre navigation for at gøre den mere tilgængelig.

På siden Legitimationsoplysninger skal du oprette din første legitimationsoplysning ved at vælge Nye legitimationsoplysninger.

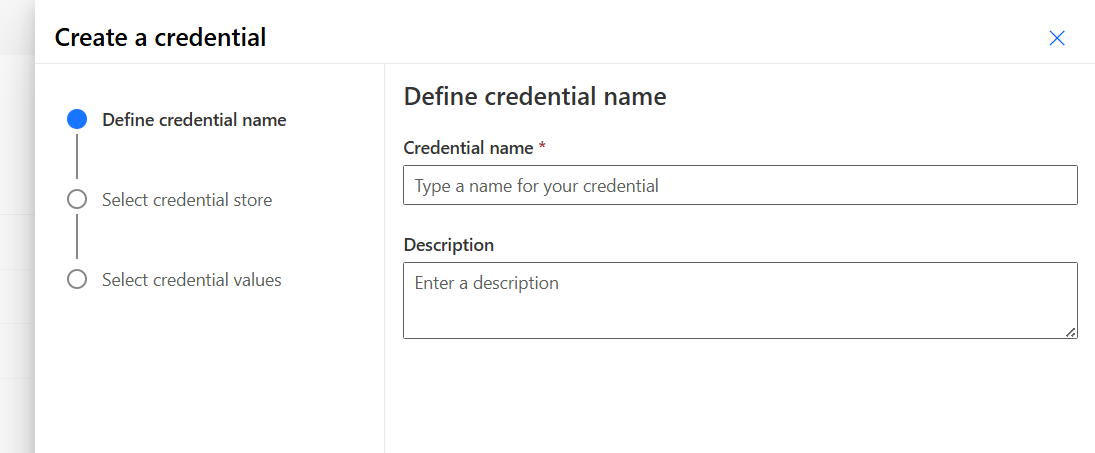

Definer navn på legitimationsoplysninger

Angiv følgende oplysninger for at oprette dine legitimationsoplysninger:

- Navn på legitimationsoplysninger: Angiv et navn til legitimationsoplysningerne

- Beskrivelse: (Valgfri)

Vælg lager med legitimationsoplysninger

- Når du har valgt Næste, skal du vælge Azure Key Vault som legitimationslager.

- Vælg Forbindelse som den placering, legitimationsoplysningerne skal bruges til. Brug af legitimationsoplysninger i skrivebordsflow understøttes endnu ikke med Azure Key Vault.

- Vælg Azure Key Vault som type for legitimationslager, og vælg derefter Næste.

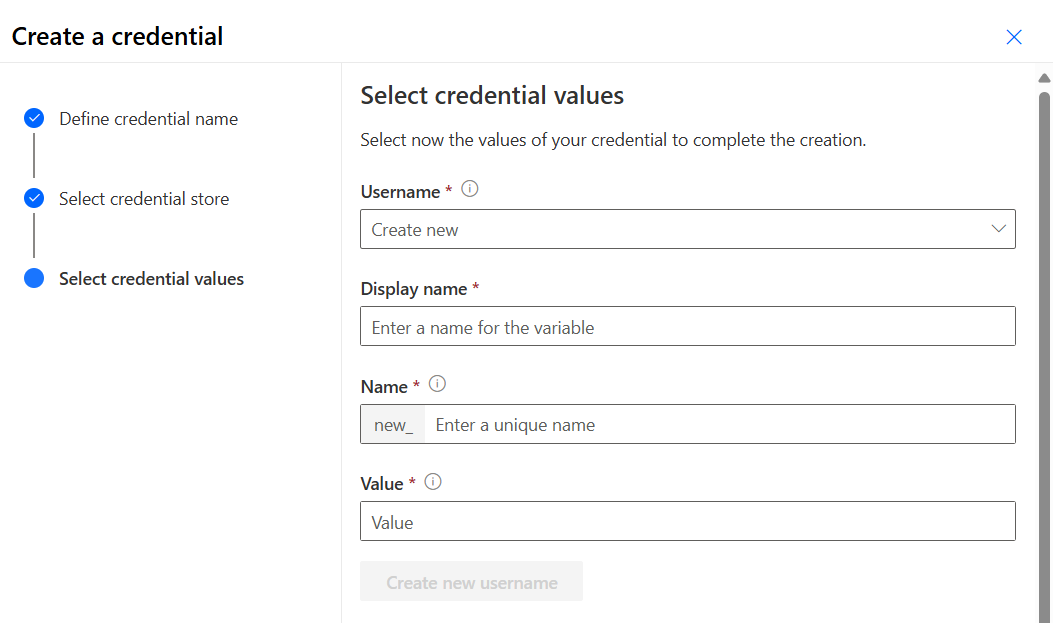

Vælg værdier for legitimationsoplysninger

Vælg legitimationsværdier i sidste trin i vejledningen. Med Azure Key Vault er der to typer understøttede godkendelser:

- Brugernavn og adgangskode: Hemmeligheden, der er gemt i Vault, er en adgangskode.

- Certifikatbaseret godkendelse: Den hemmelighed, der er gemt i Vault, er et certifikat.

- Brugernavn: Hvis du vil vælge et brugernavn, kan du bruge rullelisten. Hvis der ikke er miljøvariabler, skal du vælge ny:

Vis navn. Angiv et navn for miljøvariablen.

Navn. Det entydige navn oprettes automatisk fra Vist navn, men du kan ændre det.

Værdi. Udfyld navn for brugeren. Angiv brugernavn til lokale brugere. For domænebrugere, angiv

<DOMAIN\username>eller<username@domain.com>.

Bemærk

Brugernavn til legitimationsoplysninger er en tekstbaseret miljøvariabel. Du kan også oprette en tekstvariabel på løsningssiden og vælge den som brugernavn.

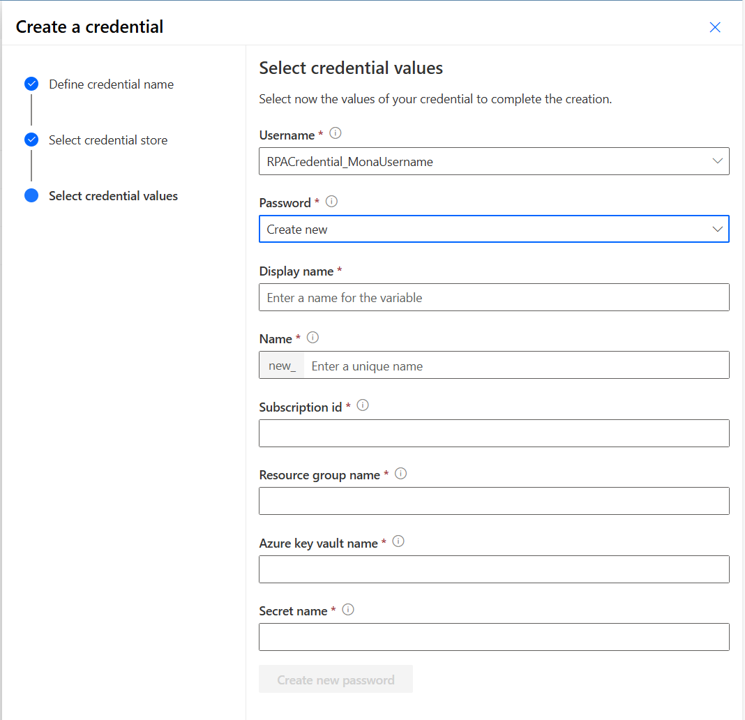

- Adgangskode: Hvis du vil vælge en adgangskode, kan du bruge rullelisten. Hvis du ikke har nogen hemmelige miljøvariabler, skal du vælge ny:

- Vis navn. Angiv et navn for miljøvariablen.

- Navn. Det entydige navn oprettes automatisk fra Vist navn, men du kan ændre det.

- Abonnements-id: Det Azure-abonnement-id, der er knyttet til key vault.

- Ressourcegruppenavn. Den Azure-ressourcegruppe, hvor den Key Vault, der indeholder hemmeligheden, er placeret.

- Navn på Azure Key Vault. Navnet på den Key Vault, der indeholder hemmeligheden.

- Hemmeligt navn. Navnet på den hemmelighed, der er placeret i Azure Key Vault.

Bemærk

Abonnement-id, navn på ressourcegruppe og key vault-navn findes på siden Azure-portalsiden Oversigt i key vault. Det hemmelige navn kan du finde på key vault-siden i Azure-portalen ved at vælge Hemmeligheder under Indstillinger. Validering af brugeradgang for hemmeligheden udføres i baggrunden. Hvis brugeren ikke som minimum har læsetilladelse, vises denne valideringsfejl: "Denne variabel blev ikke gemt korrekt". Brugeren har ikke tilladelse til at læse hemmeligheder fra stien 'Azure Key Vault'." Adgangskoder bruger hemmelige miljøvariabler. Du kan også oprette en hemmelig variabel på løsningssiden og vælge den som adgangskode.

Oprette legitimationsoplysninger i forbindelse med skrivebordsflow

Bemærk! Legitimationsoplysninger understøttes kun i skrivebordsflow-forbindelser i øjeblikket.

Du kan nu bruge dine legitimationsoplysninger i skrivebordsflowforbindelser

Vis, hvor hemmeligheder bruges

På siden Løsninger kan du hente alle afhængigheder af hemmelighedsmiljøvariabler. Det hjælper dig med at forstå, hvor dine hemmeligheder i Azure Key Vault bruges, før du redigerer dem.

- Vælg en miljøvariabel.

- Vælg den avancerede indstilling, og vælg Vis afhængigheder.

- Du kan se:

- De legitimationsoplysninger, der bruger denne miljøvariabel.

- De forbindelser, der bruger denne miljøvariabel.

Dele legitimationsoplysninger

Du kan dele de legitimationsoplysninger, du ejer med andre brugere i organisationen og give disse brugere specifikke tilladelser til at få adgang til den.

- Gå til Power Automate, og log på med dine legitimationsoplysninger.

- Vælg dine legitimationsoplysninger på listen over legitimationsoplysninger.

- Vælg Del på kommandolinjen.

- Vælg feltet Tilføj personer, og angiv derefter navnet på den person i organisationen, du vil dele legitimationsoplysninger med, og vælg derefter den rolle, du vil tildele denne bruger:

- Medejer (kan redigere). Dette adgangsniveau giver fulde tilladelser til de pågældende legitimationsoplysninger. Medejere kan bruge legitimationsoplysninger, dele med andre, redigere detaljer og slette den.

- Bruger (kan kun vises). Dette adgangsniveau giver kun tilladelse til at bruge legitimationsoplysningerne. Det er ikke muligt at redigere, dele eller slette tilladelser med denne adgang.

- Bruger (kan få vist og dele). Dette adgangsniveau er det samme som kan kun se-indstillingen, men det giver tilladelse til at dele.

- Vælg Gem.

Bemærk

Når du deler dine legitimationsoplysninger, deles alle de miljøvariabler, der bruges i legitimationsoplysningerne, også. Hvis du fjerner tilladelser til en legitimationsoplysning, fjernes tilladelserne til miljøvariablerne ikke.

Slet legitimationsoplysninger

- Gå til Power Automate, og log på med dine legitimationsoplysninger.

- Hvis du vil slette, skal du vælge legitimationsoplysningerne på listen og vælge Slet maskine på kommandolinjen.

Bemærk

Hvis du sletter en legitimationsoplysning, skal du ikke slette de tilknyttede miljøvariabler.

Eksportere legitimationsoplysninger i forbindelse med skrivebordsflow

Bemærk

Du bør først læse artiklen om ALM til skrivebordsflows.

Du kan eksportere et cloudflow med en forbindelse til desktopflow ved hjælp af legitimationsoplysninger. Du skal først importere den løsning, der indeholder legitimationsoplysningerne og de relaterede miljøvariabler, og derefter importere den løsning, der indeholder cloudflowet og skrivebordsflowet.

Begrænsninger

- Denne funktion er i øjeblikket kun tilgængelig for skrivebordsflowforbindelser.

- Du kan ikke redigere det valgte brugernavn og den valgte hemmelighed i en eksisterende legitimation. Hvis du vil ændre værdien af brugernavn og adgangskode, skal du enten opdatere miljøvariablerne eller Azure Key Vault-hemmeligheden.

Opdater en hemmelighed (adgangskoderotation) – udfaset

Bemærk

Denne sektion er nu udfaset for forbindelser til skrivebordsflow. Forbindelser til skrivebordsflow, der bruger legitimationsoplysninger, henter nu hemmeligheder under kørsel af flowet. Det er ikke nødvendigt længere at oprette dette brugerdefinerede flow for at opdatere forbindelserne. Forbindelserne ved hjælp af legitimationsoplysninger, der er oprettet før april 2024, skal opdateres for at drage fordel af den automatiske opdatering.

Forudsætninger for opdatering af en hemmelighed (rotation af adgangskoder)

- Kontrollér, at Event Grid er registreret som ressourceudbyder i Azure. Få mere at vide om ressourceudbydere.

- Sørg for, at de brugere, der bruger hændelsesgitterudløsere i Power Automate, har bidragsydertilladelser. Få mere at vide

Bemærk

Dette afsnit kræver specifikke tilladelser, f.eks. systemadministrator for organisationen, da det ellers kun er dine egne skrivebordsflowforbindelser, der opdateres.

Oprette en cloudflow ved hjælp af hændelsesgitterudløser

Når du redigerer hemmeligheder i dit Azure Key Vault, vil du sikre, at de legitimationsoplysninger og forbindelser, der bruger disse hemmeligheder, altid er opdaterede, så du undgår at bryde din automatisering. I Power Automate skal du oprette et cloudflow, der opdaterer legitimationsoplysningerne, når hemmelighederne ændres i Azure Key Vault.

Dette cloudflow indeholder én udløser og én handling:

- Udløser: Når der indtræffer en ressourcehændelse (hændelsesgitter)

- Ressourcetype: Microsoft.KeyVault.vaults

- Ressourcenavn: Angiv navnet på key vault.

- Abonnement: Angiv navnet på abonnementet.

- Hændelsestype: Microsoft.KeyVault.SecretNewVersionCreated

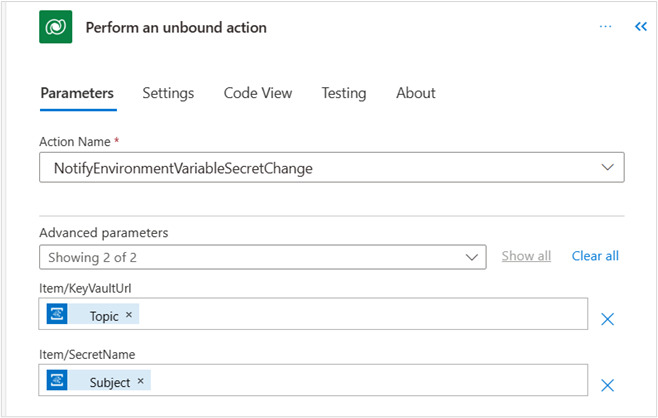

- Handling: Udfør en ikke-bundet handling (Dataverse)

- Handlingsnavn: NotifyEnvironmentVariableSecretChange

- KeyVaultUrl: Emne

- Hemmeligt navn: Emne

Hvis du bruger ét Key Vault til dine hemmeligheder, har du kun brug for ét cloudflow. Hvis du har flere Key Vaults, skal du duplikere cloudflow og opdatere ressourcenavnet.

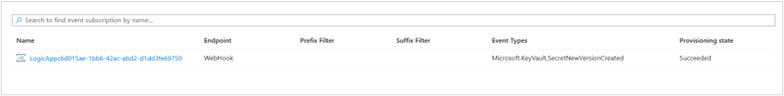

Sådan sikrer du, at dit cloudflow fungerer korrekt med Azure Key Vault:

- Gå til Key vault.

- Vælg Hændelser.

- I Hændelsesabonnementer skal du kontrollere, om du kan se en LogicApps-webhook.