Brug miljøvariabler til Azure Key Vault-hemmeligheder

Miljøvariabler giver mulighed for at referere til hemmeligheder, der er gemt i Azure Key Vault. Disse hemmeligheder bliver herefter gjort tilgængelige til brug i Power Automate-flows og brugerdefinerede connectorer. Bemærk, at hemmelighederne ikke er tilgængelige til brug i andre tilpasninger eller generelt via API'en.

De faktiske hemmeligheder gemmes kun i Azure Key Vault, og miljøvariablen refererer til den hemmelige Key Vault-placering. Brug af hemmelighederne i Azure Key Vault sammen med miljøvariabler kræver, at du konfigurerer Azure Key Vault, så Power Platform kan læse de specifikke hemmeligheder, du vil referere til.

Miljøvariabler, der refererer til hemmeligheder, er i øjeblikket ikke tilgængelige fra den dynamiske indholdsvælger til brug i Power Automate flows.

Konfigurer Azure Key Vault

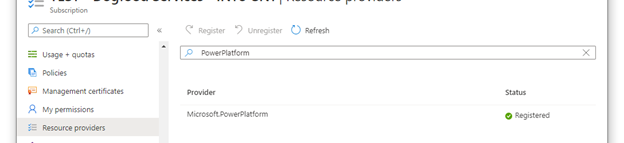

Hvis du vil bruge Azure Key Vault-hemmeligheder med Power Platform, skal det Azure-abonnement, der indeholder boksen, have ressourceudbyderen PowerPlatform registreret, og den bruger, der opretter miljøvariablen, skal have de relevante tilladelser til Azure Key Vault-ressourcen.

Vigtige oplysninger

- Der er for nylig ændringer af de sikkerhedsrolle, der bruges til at hævde adgangstilladelser i Azure Key Vault. Tidligere instruktioner inkluderede tildeling af rollen Key Vault Reader. Hvis du tidligere har konfigureret din Key Vault med rollen Key Vault Læser, skal du sørge for at tilføje rollen Key Vault Secrets User for at sikre, at dine brugere og Microsoft Dataverse har tilstrækkelig tilladelse til at hente hemmelighederne.

- Vi er klar over, at vores tjeneste bruger Azure-rollebaserede adgangskontrol-API'er til at vurdere tildeling fa sikkerhedsroller, også selvom du stadig har konfigureret Key Vault til at anvende tilladelsesmodellen for Vault-adgangspolitik. For at forenkle konfigurationen anbefales det, at du skifter din Vault-tilladelsesmodel til rollebaseret Azure-adgangskontrol. Du kan gøre dette under fanen Access-konfiguration .

Registrer ressourceudbyderen

Microsoft.PowerPlatformi dit Azure-abonnement. Følg disse trin for at kontrollere og konfigurere: Ressourceudbydere og ressourcetyper

Opret en Azure Key Vault-boks. Overvej at bruge en separat boks til hver Power Platform-miljø for at minimere risikoen, hvis der er problemer. Overvej at konfigurere din Key Vault til at bruge Azure rollebaseret adgangskontrol for tilladelsesmodellen . Flere oplysninger: Bedste fremgangsmåder for brug af Azure Key Vault,Hurtig start – Opret en Azure Key Vault med Azure portalen

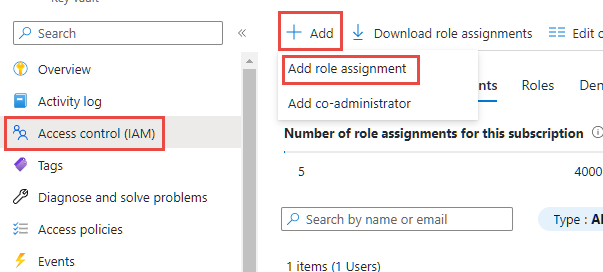

Brugere, der opretter eller bruger miljøvariabler af typen Hemmelighed, skal have tilladelse til at hente det skjulte indhold. Hvis du vil give en ny bruger mulighed for at bruge hemmeligheden, skal du vælge området Adgangskontrol , vælge Tilføj og derefter vælge Tilføj rolletildeling på rullelisten. Flere oplysninger: Giv adgang til Key Vault-nøgler, certifikater og hemmeligheder med et Azure rollebaseret adgangskontrolelement

I guiden Tilføj rolletildeling skal du lade standardtildelingstypen være Jobfunktionsroller og fortsætte til fanen Rolle . Find rollen Key Vault Secrets User, og vælg den. Fortsæt til fanen medlemmer, og vælg sammenkæden Vælg medlemmer , og find brugeren i sidepanelet. Når du har valgt brugeren og denne vises i sektionen Medlemmer, skal du fortsætte til fanen Gennemse og tildel og fuldføre guiden.

Azure Key Vault skal have Key Vault Secrets-brugerrollen tildelt tjenesteprincipalen Dataverse . Hvis den ikke findes for denne Vault, skal du tilføje en ny adgangspolitik ved hjælp af samme metode som den, der tidligere blev brugt til slutbrugertilladelsen, men ved hjælp at Dataverse-program-id'et i stedet for brugeren. Hvis du har flere Dataverse-sikkerhedskontoer i lejeren, anbefales det, at du vælger dem alle og gemmer rolletildelingen. Når rollen er tildelt, skal du gennemgå hvert Dataverse-element, der vises på listen over rolletildelinger, og vælge Dataverse-navnet for at få vist detaljerne. Hvis program-id'et ikke 00000007-0000-0000-c000-000000000000** er det, skal du vælge identiteten og derefter vælge Fjern for at fjerne den fra listen.

Hvis du har aktiveret Azure Key Vault Firewall, skal du give Power Platform IP-adresser adgang til din Key Vault. Power Platform er ikke inkluderet i "Kun betroede tjenester". Gå til Power Platform URL-adresser og IP-adresseintervaller for de aktuelle IP-adresser, der bruges i tjenesten.

Hvis du ikke allerede har gjort det, kan du føje en hemmelighed til din nye boks. Flere oplysninger: Azure Hurtig start – Angiv og hent en hemmelighed fra Key Vault ved hjælp af Azure portalen

Opret en ny miljøvariabel til Key Vault-hemmeligheden

Når Azure Key Vault er konfigureret, og du har registreret en hemmelighed i dit pengeskab, kan du nu referere til den i Power Apps ved hjælp af en miljøvariabel.

Bemærk

- Validering af brugeradgang for hemmeligheden udføres i baggrunden. Hvis brugeren ikke som minimum har læsetilladelse, vises denne valideringsfejl: "Denne variabel blev ikke gemt korrekt". Brugeren er ikke autoriseret til at læse hemmeligheder fra 'Azure Key Vault-sti'."

- Azure Key Vault er i øjeblikket den eneste hemmelighed, der understøttes med miljøvariabler.

- Azure Key Vault skal være i samme lejer som dit Power Platform-abonnement.

Log på Power Apps, og åbn den ikke-administrerede løsning, du bruger til udvikling, i området Løsninger .

Vælg Ny>variabel> Meremiljø.

Indtast enVisningsnavnog eventuelt en Beskrivelse af miljøvariablen.

Vælg datatypen som Hemmeligt og Hemmeligt lager som Azure Key Vault.

Vælg mellem følgende indstillinger:

- Vælg Ny Azure Key Vault-værdireference. Når oplysningerne er tilføjet i næste trin og gemt, oprettes der en værdipost for miljøvariablen .

- Udvid Vis standardværdi for at få vist felterne for at oprette en standardhemmelighed af typen Azure Key Vault. Når oplysningerne er tilføjet i næste trin og gemt, føjes standardværdiafgrænsningen til definitionsposten for miljøvariablen .

Angiv følgende oplysninger:

Azure Abonnements-id: Det Azure-abonnements-id, der er knyttet til nøgleboksen.

Ressourcegruppenavn: Den Azure ressourcegruppe, hvor den Key Vault, der indeholder hemmeligheden, er placeret.

Azure Key Vault Navn: Navnet på den Key Vault, der indeholder hemmeligheden.

Hemmeligt navn: Navnet på hemmeligheden, der er placeret i Azure Key Vault.

Tip

Abonnement-id, navn på ressourcegruppe og key vault-navn findes på siden Azure-portalsiden Oversigt i key vault. Det hemmelige navn kan du finde på key vault-siden i Azure-portalen ved at vælge Hemmeligheder under Indstillinger.

Vælg Gem.

Opret et Power Automate-flow for at teste hemmeligheden om miljøvariablen

Et simpelt scenario til at vise, hvordan du bruger en hemmelighed fra Azure Key Vault, er at oprette et Power Automate-flow, der bruger hemmeligheden til godkendelse i forhold til en webtjeneste.

Bemærk

Den URI-adresse til webtjenesten i dette eksempel er ikke en aktiv webtjeneste.

Log på Power Apps, vælg Løsninger, og åbn derefter den ønskede ikke-administrerede løsning. Hvis elementet ikke findes i sidepanelruden, skal du vælge ...Flere og derefter vælge det ønskede element.

Vælg Ny>Automatisering>Cloudflow>Øjeblikkelig.

Angiv et navn til flowet, vælg Udløs et flow manuelt, og vælg derefter Opret.

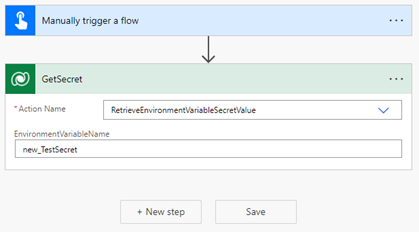

Vælg Nyt trin , vælg connectoren, og vælg Microsoft Dataverse derefter Udfør en ubundet handling under fanen Handlinger .

Vælg handlingen med navnet RetrieveEnvironmentVariableSecretValue på rullelisten.

Angiv det entydige navn på miljøvariablen (ikke visningsnavn), der er tilføjet i forrige afsnit, i dette eksempel bruges new_TestSecret .

Vælg ...>Omdøb for at omdøbe handlingen, så der er nemmere at referere til den i den næste handling. På dette skærmbillede er det omdøbt til GetSecret.

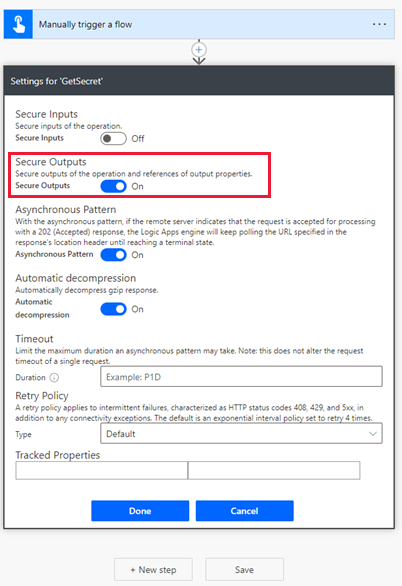

Vælg ...>Indstillinger for at få vist indstillingerne for GetSecret-handlingen .

Aktivér indstillingen Secure Outputs i indstillingerne, og vælg derefter Udført. Dette er for at forhindre, at outputtet fra handlingen bliver vist i historikken for flowkørslen.

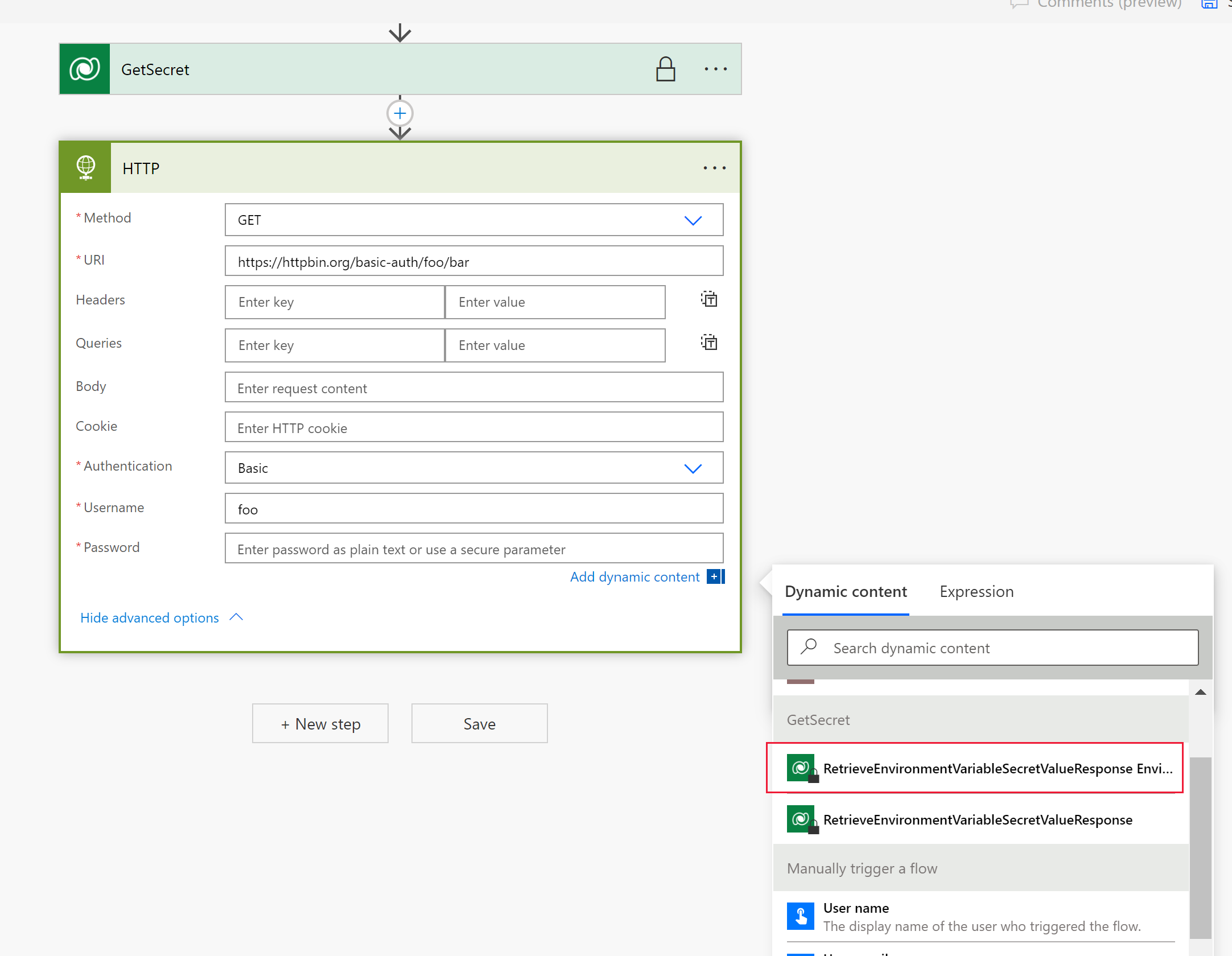

Vælg Nyt trin, søg, og vælg HTTPconnectoren .

Vælg metoden som GET, og angiv URI'en for webtjenesten. I dette eksempel bruges den fiktive webtjeneste httpbin.org .

Vælg Vis avancerede indstillinger, vælg Godkendelse som grundlæggende, og angiv derefter brugernavnet .

Vælg feltet Adgangskode , og vælg derefter RetrieveEnvironmentVariableValueResponse EnvironmentVariableSecretValueValue under fanen Dynamisk indhold under navnet på flow-trinnet ovenfor ( GetSecreti dette eksempel), som derefter tilføjes som et udtryk

outputs('GetSecretTest')?['body/EnvironmentVariableSecretValue']ellerbody('GetSecretTest')['EnvironmentVariableSecretValue'].

Vælg ...>Indstillinger for at få vist indstillingerne for HTTP-handling .

Aktivér indstillingerne Sikre indgange og Sikre udgange i indstillingerne, og vælg derefter Udført. Aktivering af disse indstillinger forhindrer, at input og output fra handlingen bliver vist i historikken for kørsel af flow.

Vælg Gem for at oprette flowet.

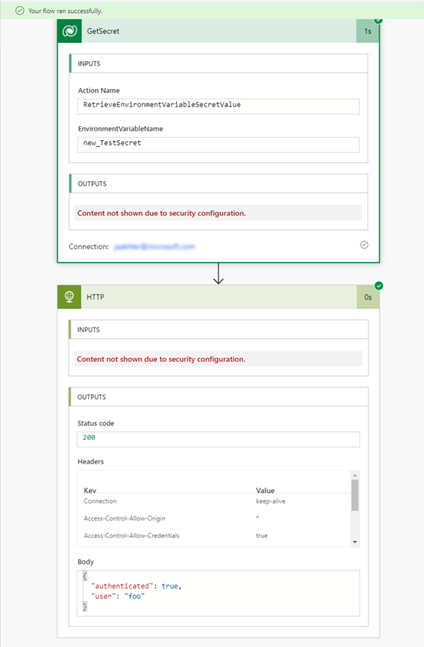

Kør flowet manuelt for at teste det.

Ved hjælp af historikken for flowet kan outputtet kontrolleres.

Brug hemmeligheder for miljøvariabler i Microsoft Copilot Studio

Miljøvariable hemmeligheder i Microsoft Copilot Studio arbejde lidt anderledes. Du skal gennemgå trinnene i afsnittene i Konfigurer Azure Key Vault og Opret en ny miljøvariabel for Key Vault-hemmeligheden for at bruge hemmeligheder med miljøvariabler.

Giv Copilot Studio adgang til Azure Key Vault

Følg disse trin:

Gå tilbage til din Azure Key Vault.

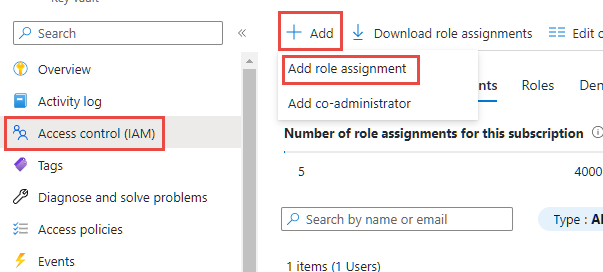

Copilot Studio skal have adgang til Key Vault. Hvis du vil give Copilot Studio mulighed for at bruge hemmeligheden, skal du vælge Adgangskontrol (IAM) i venstre navigationsrude, vælge Tilføj og derefter vælge Tilføj rolletildeling.

Vælg rollen Key Vault Secrets User , og vælg derefter Næste.

Vælg Vælg medlemmer, søg efter Power Virtual Agents Tjeneste, vælg den, og vælg derefter Vælg.

Vælg Gennemse + tildel nederst på skærmen. Gennemse oplysningerne, og vælg Gennemse + tildel igen, hvis alt er korrekt.

Tilføje et mærke for at give et copilot adgang til hemmeligheden i Azure Key Vault

Ved at fuldføre de foregående trin i dette afsnit,har Copilot Studio nu adgang til Azure Key Vault, men du kan ikke bruge det endnu. Følg disse trin for at fuldføre opgaven:

Gå til Microsoft Copilot Studio og åbn den Helpdesk-medarbejder, du vil bruge til miljøvariablens hemmelighed, eller opret en ny.

Åbn et Helpdesk-medarbejder emne, eller opret et nyt.

Vælg + ikonet for at tilføje en node, og vælg derefter Send en meddelelse.

Vælg indstillingen Indsæt variabel {x} i noden Send en meddelelse .

Vælg den miljøvariabelhemmelighed, du har oprettet, i trinnet Opret en ny miljøvariabel for Key Vault-hemmeligheden .

Vælg Gem for at gemme dit emne.

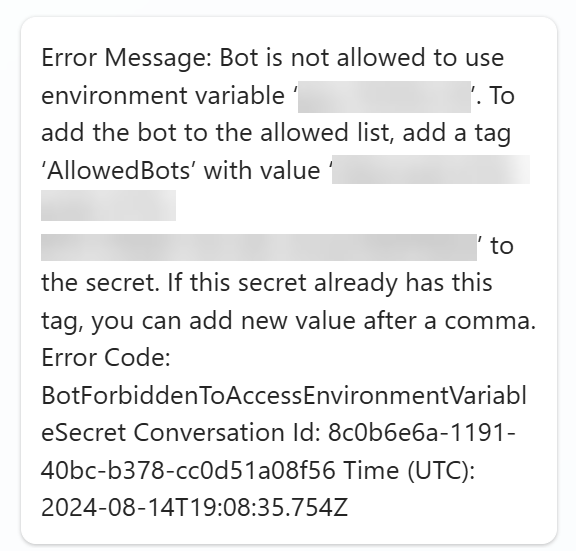

I testruden kan du teste dit emne ved hjælp af en af startsætningerne for det emne, hvor du lige har tilføjet noden Send en meddelelse med miljøvariablens hemmelighed. Du bør støde på en fejl, der ser sådan ud:

Det betyder, at du skal gå tilbage til Azure Key Vault og redigere hemmeligheden. Lad det være Copilot Studio åbent, for du kommer tilbage her senere.

Gå til Azure Key Vault. I venstre navigationsrude skal du vælge Hemmeligheder under Objekter . Vælg den hemmelighed, du vil gøre tilgængelig i Copilot Studio , ved at vælge navnet.

Vælg versionen af hemmeligheden.

Vælg 0 tags ud for Tags. Tilføj et tagnavn og en tagværdi. Fejlmeddelelsen i Copilot Studio skal give dig de nøjagtige værdier for disse to egenskaber. Under Tagnavn skal du tilføje AllowedBots, og i Tagværdi skal du tilføje den værdi, der blev vist i fejlmeddelelsen. Denne værdi er formateret som

{envId}/{schemaName}. Hvis der er flere copiloter, der skal tillades, skal du adskille værdierne med et komma. Når du er færdig, skal du vælge OK.Vælg Anvend for at anvende mærket på hemmeligheden.

Gå tilbage til Copilot Studio. Vælg Opdater i ruden Test din copilot .

I testruden skal du teste dit emne igen ved hjælp af en af startsætningerne for emnet.

Værdien af din hemmelighed skal vises i testpanelet.

Tilføje et mærke for at give alle copiloter i et miljø adgang til hemmeligheden i Azure Key Vault

Du kan også give alle copiloter i et miljø adgang til hemmeligheden i Azure Key Vault. Følg disse trin for at fuldføre opgaven:

- Gå til Azure Key Vault. I venstre navigationsrude skal du vælge Hemmeligheder under Objekter . Vælg den hemmelighed, du vil gøre tilgængelig i Copilot Studio , ved at vælge navnet.

- Vælg versionen af hemmeligheden.

- Vælg 0 tags ud for Tags. Tilføj et tagnavn og en tagværdi. Tilføj AllowedEnvironments under Kodenavn , og tilføj miljø-id'et for det miljø, du vil tillade, i Mærkeværdi . Når du er færdig, skal du vælge OK

- Vælg Anvend for at anvende mærket på hemmeligheden.

Begrænsning

Miljøvariabler, der refererer til Azure Key Vault-hemmeligheder, er i øjeblikket begrænset til brug med Power Automate flows, Copilot Studio helpdesk-medarbejdere og brugerdefinerede connectorer.

Se også

Brug datakildemiljøvariabler i lærredapps

Bruge miljøvariabler i Power Automate-løsningens cloudflows

Oversigt over miljøvariabler.