Selvstudium: Indsamling af sårbarhedsintelligens

I dette selvstudium gennemgår vi, hvordan du udfører flere typer indikatorsøgninger for at indsamle sårbarhedsintelligens ved hjælp af Microsoft Defender Threat Intelligence (Defender TI) på Microsoft Defender-portalen.

Forudsætninger

En Microsoft Entra ID eller personlig Microsoft-konto. Log på, eller opret en konto

En Defender TI Premium-licens.

Bemærk!

Brugere uden en Defender TI Premium-licens kan stadig få adgang til vores gratis Defender TI-tilbud.

Ansvarsfraskrivelse

Defender TI kan omfatte liveobservationer og trusselsindikatorer i realtid, herunder ondsindet infrastruktur og værktøjer til modgangstrusler. Alle IP-adresser og domænesøgninger i Defender TI er sikre at søge efter. Microsoft deler onlineressourcer (f.eks. IP-adresser, domænenavne), der betragtes som reelle trusler, der udgør en klar og aktuel fare. Vi beder dig bruge deres bedste dømmekraft og minimere unødvendig risiko, mens du interagerer med skadelige systemer, når du udfører følgende selvstudium. Microsoft minimerer risici ved at defange skadelige IP-adresser, værter og domæner.

Før du begynder

Som ansvarsfraskrivelsen hedder tidligere, mistænkelige og ondsindede indikatorer er defanged for din sikkerhed. Fjern parenteser fra IP-adresser, domæner og værter, når der søges i Defender TI. Søg ikke i disse indikatorer direkte i din browser.

Åbn Defender TI på Microsoft Defender-portalen

- Få adgang til Defender-portalen , og fuldfør Microsoft-godkendelsesprocessen. Få mere at vide om Defender-portalen

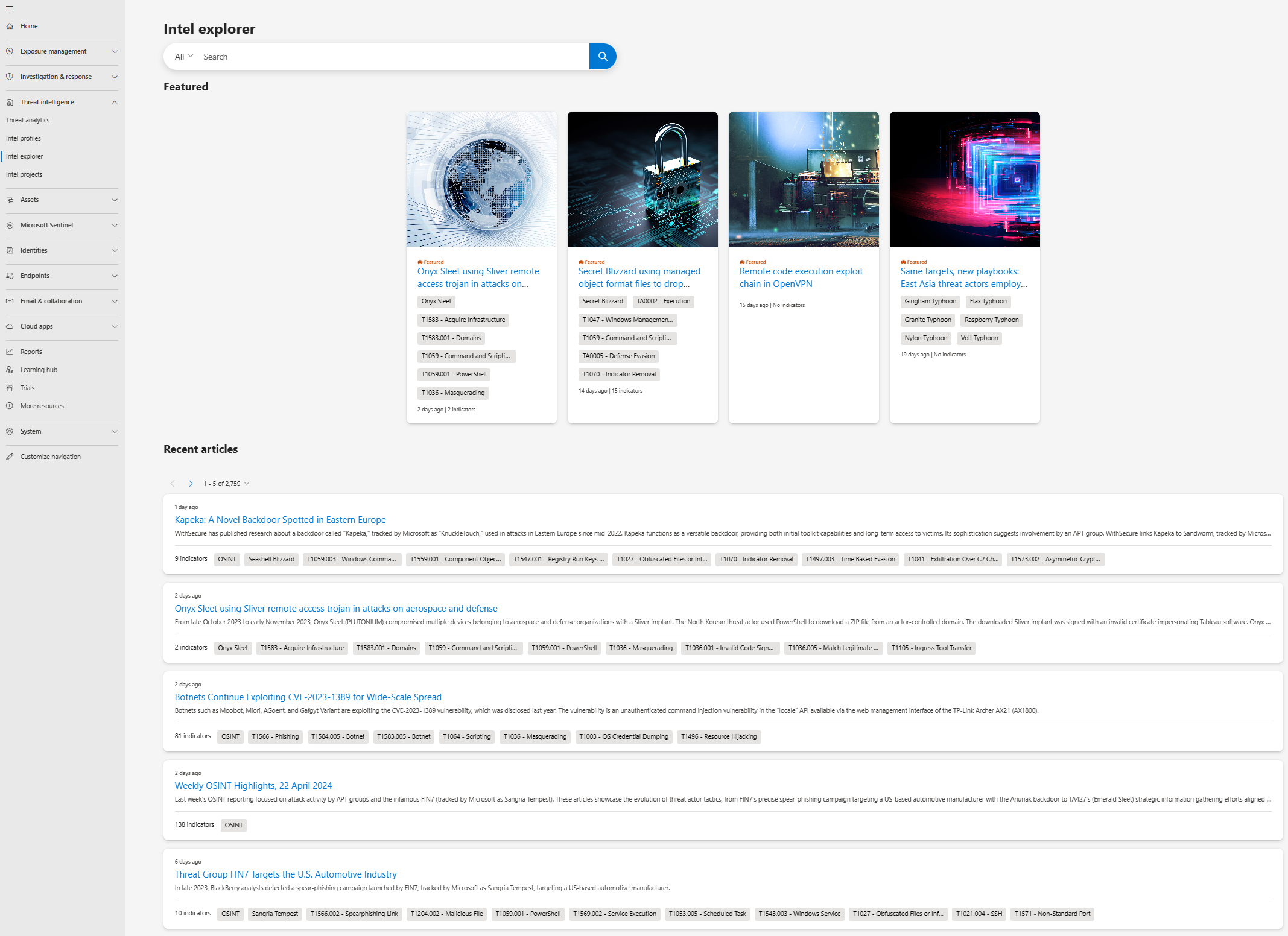

- Naviger til Threat intelligence>Intel Explorer.

Få mere at vide om startsidefunktioner i Intel Explorer

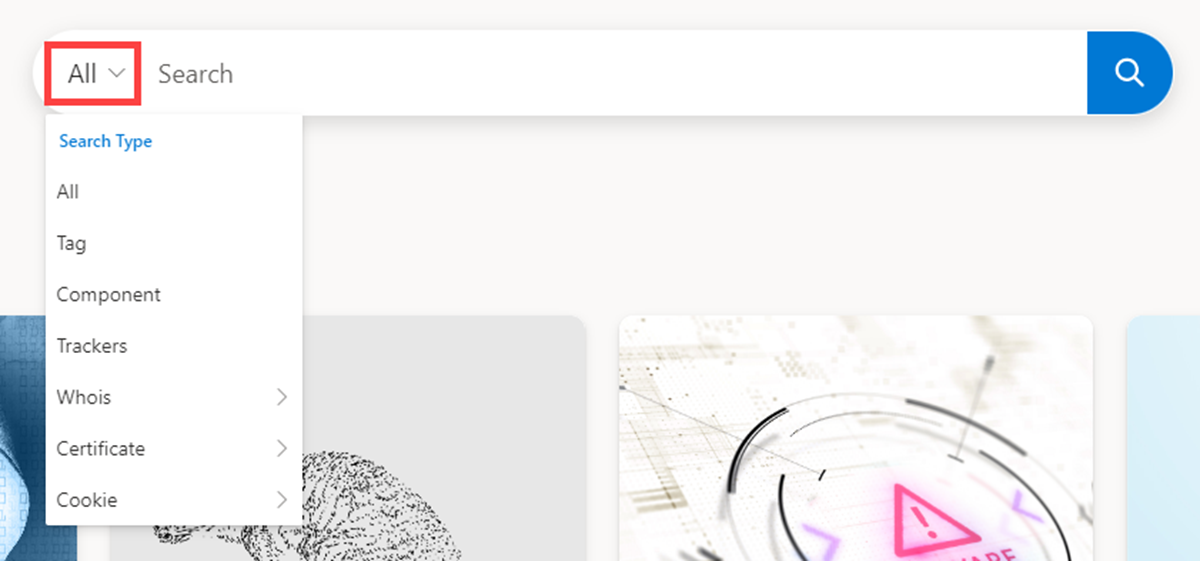

Gennemse søgelinjen i Intel Explorer ved at vælge rullemenuen.

Rul ned, og gennemse de udvalgte og seneste artikler i deres respektive afsnit. Få mere at vide om Defender TI-artikler

Udfør indikatorsøgninger, og indsaml sårbarhedsintelligens

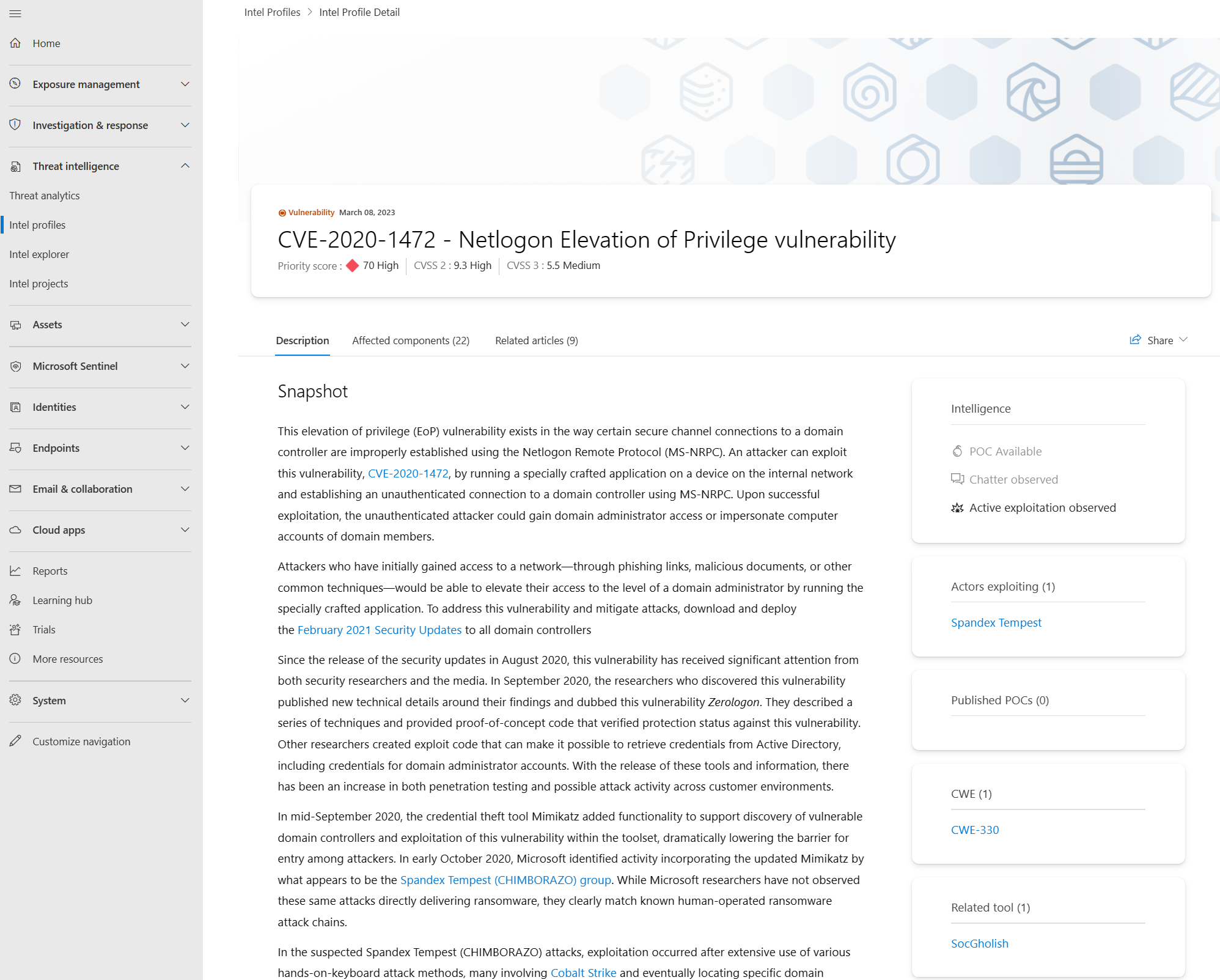

Søg i CVE-2020-1472 i Søgefeltet i Intel Explorer , vælg og gennemse den tilknyttede Intel-profil CVE-2020-1472 – Sårbarheden Netlogon Elevation of Privilege.

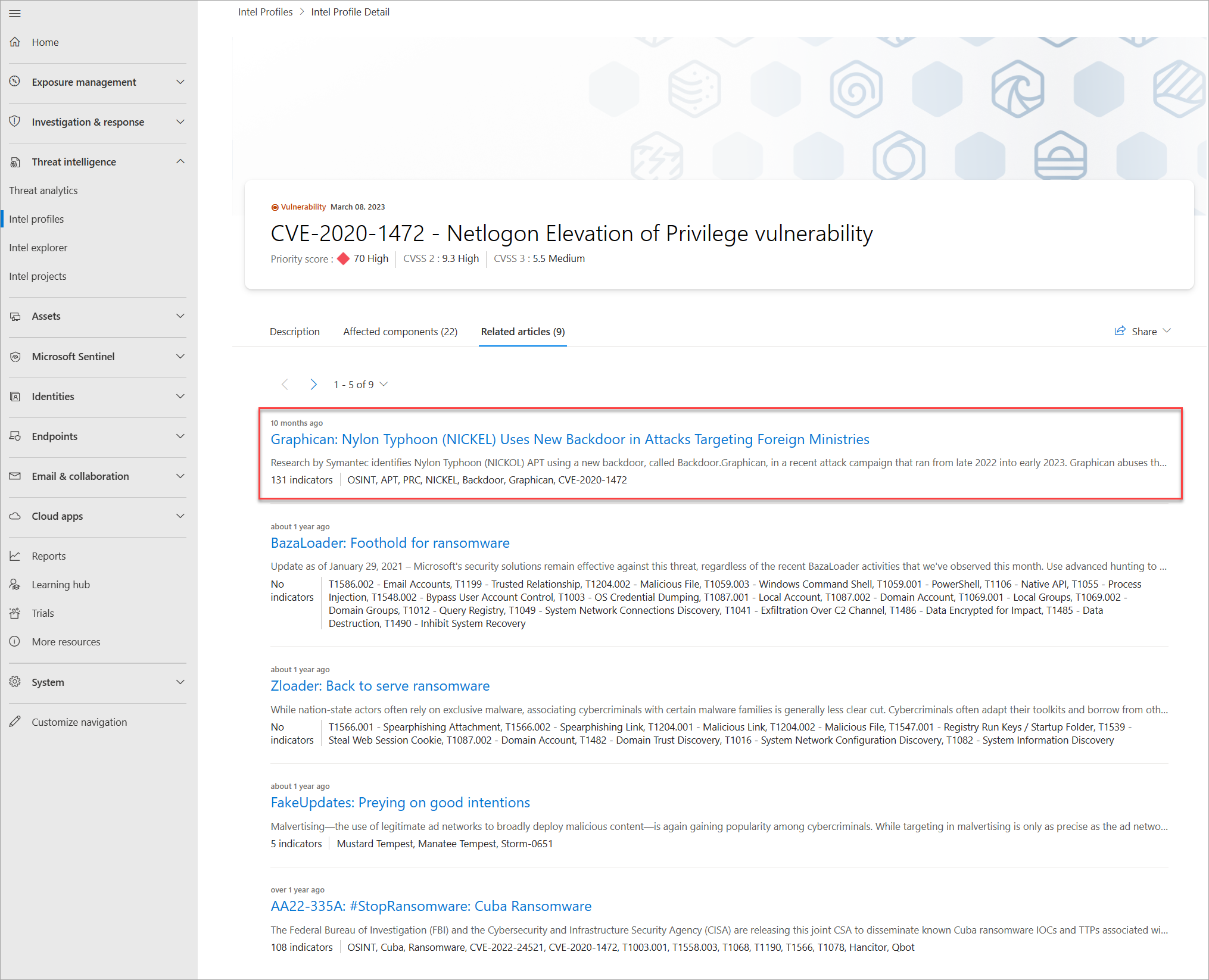

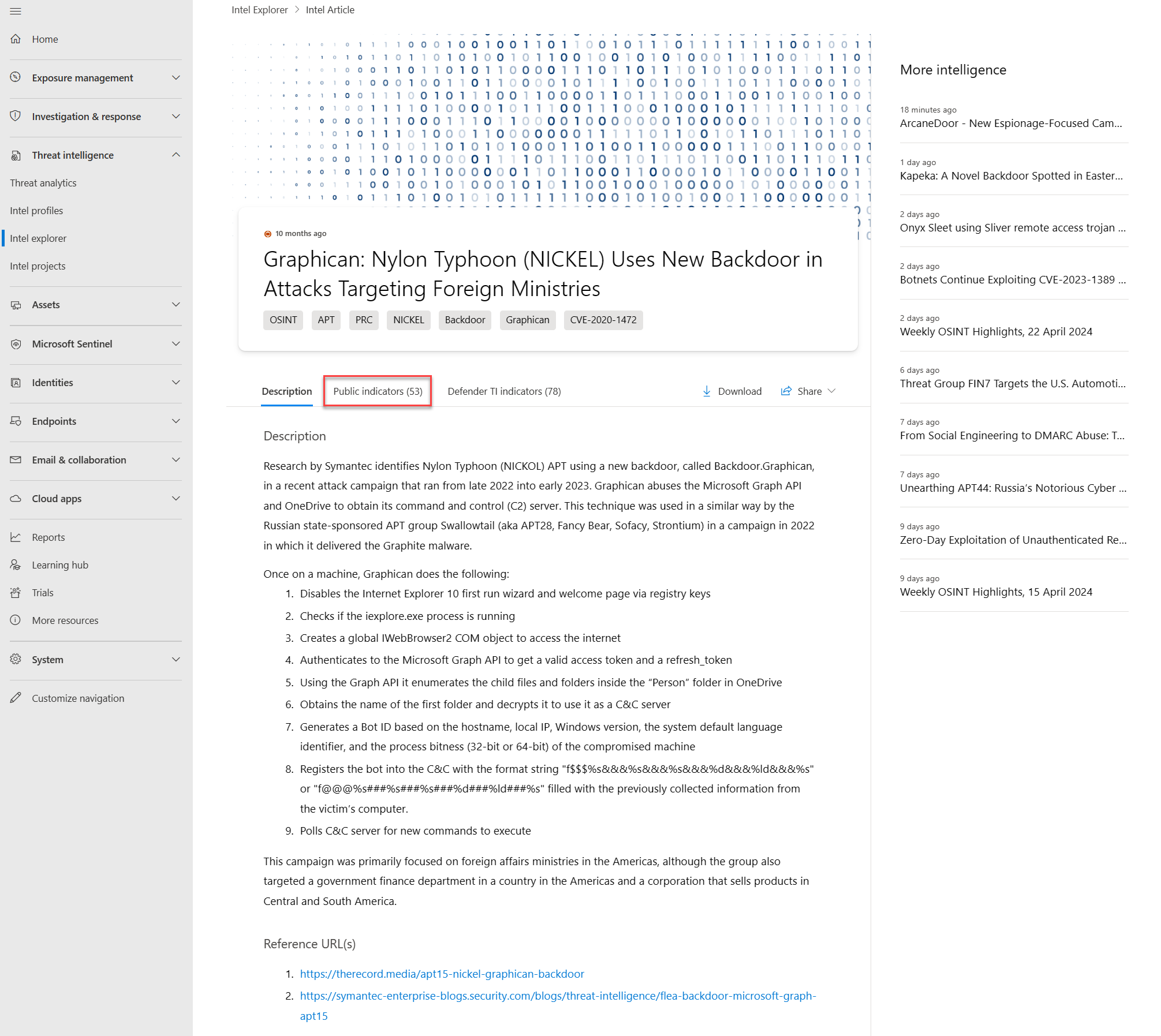

Vælg fanen Relaterede artikler for profilen, og vælg derefter artiklen Grafik: Nylon Typhoon (NICKEL) Bruger ny bagdør i angreb, der er rettet mod udenrigsministerier.

Vælg indikatorerne offentlig for denne nyligt åbnede artikel. Du bør kunne se IP-adressen 50.116.3[.]164 blandt de anførte indikatorer.

Gå tilbage til søgelinjen i Intel Explorer , og søg i 50.116.3[.]164 af 164.

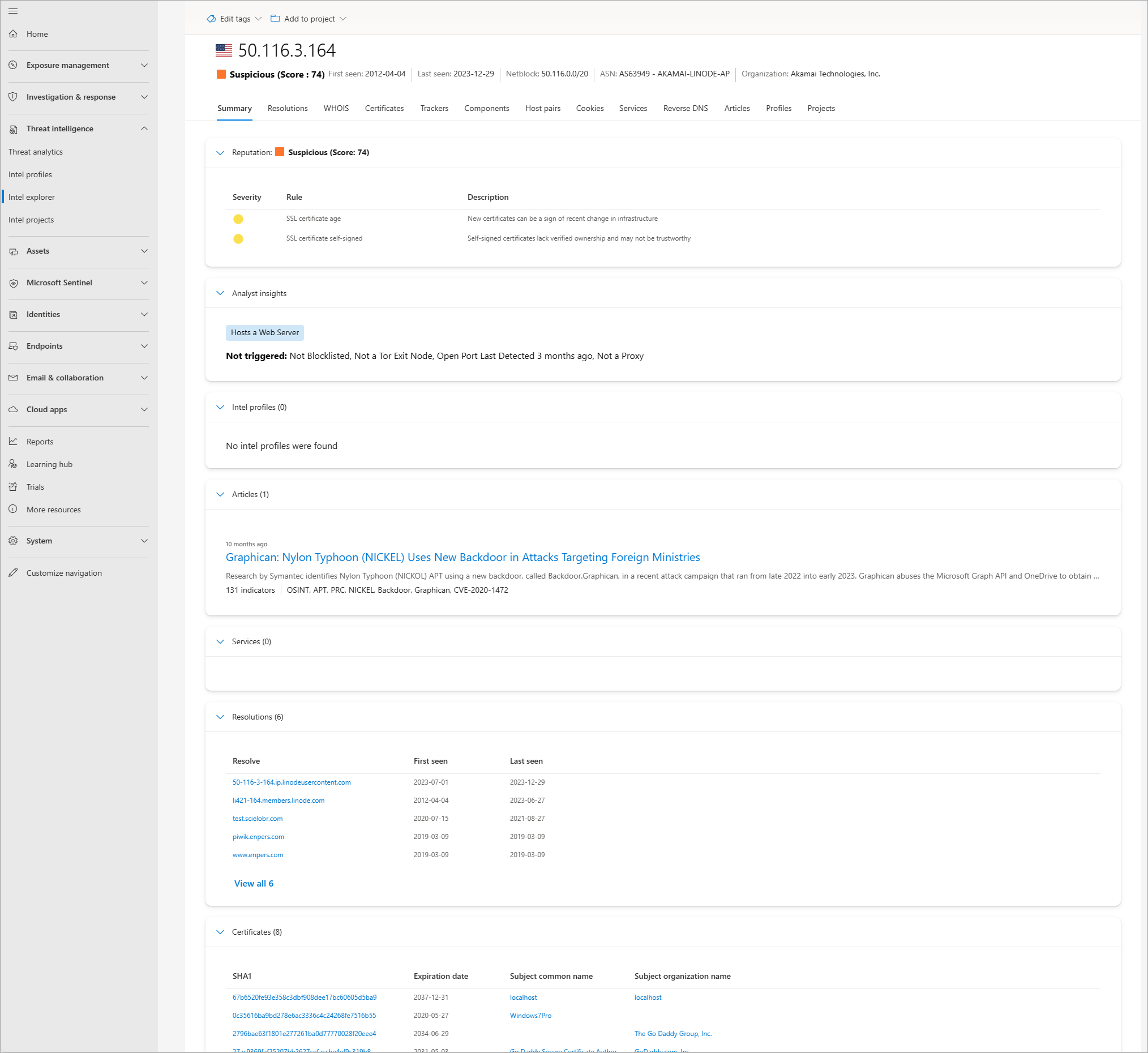

Gennemse følgende resultater under fanen Oversigt :

- Ry

- Analytikerindsigt

- Artikler

- Tjenester

- Beslutninger

- Certifikater

- Projekter

Du kan også vælge og gennemse oplysningerne under deres respektive faner.

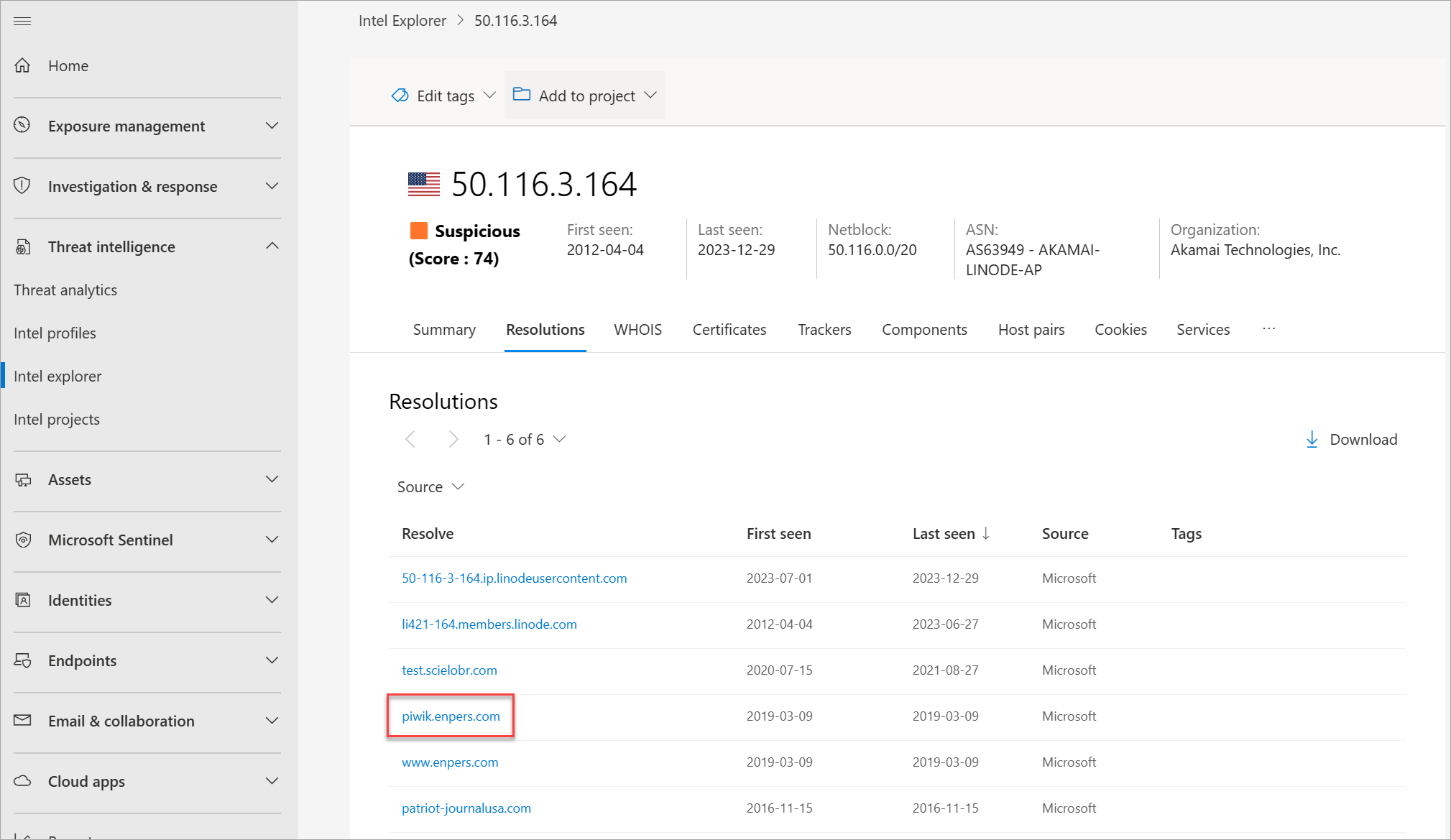

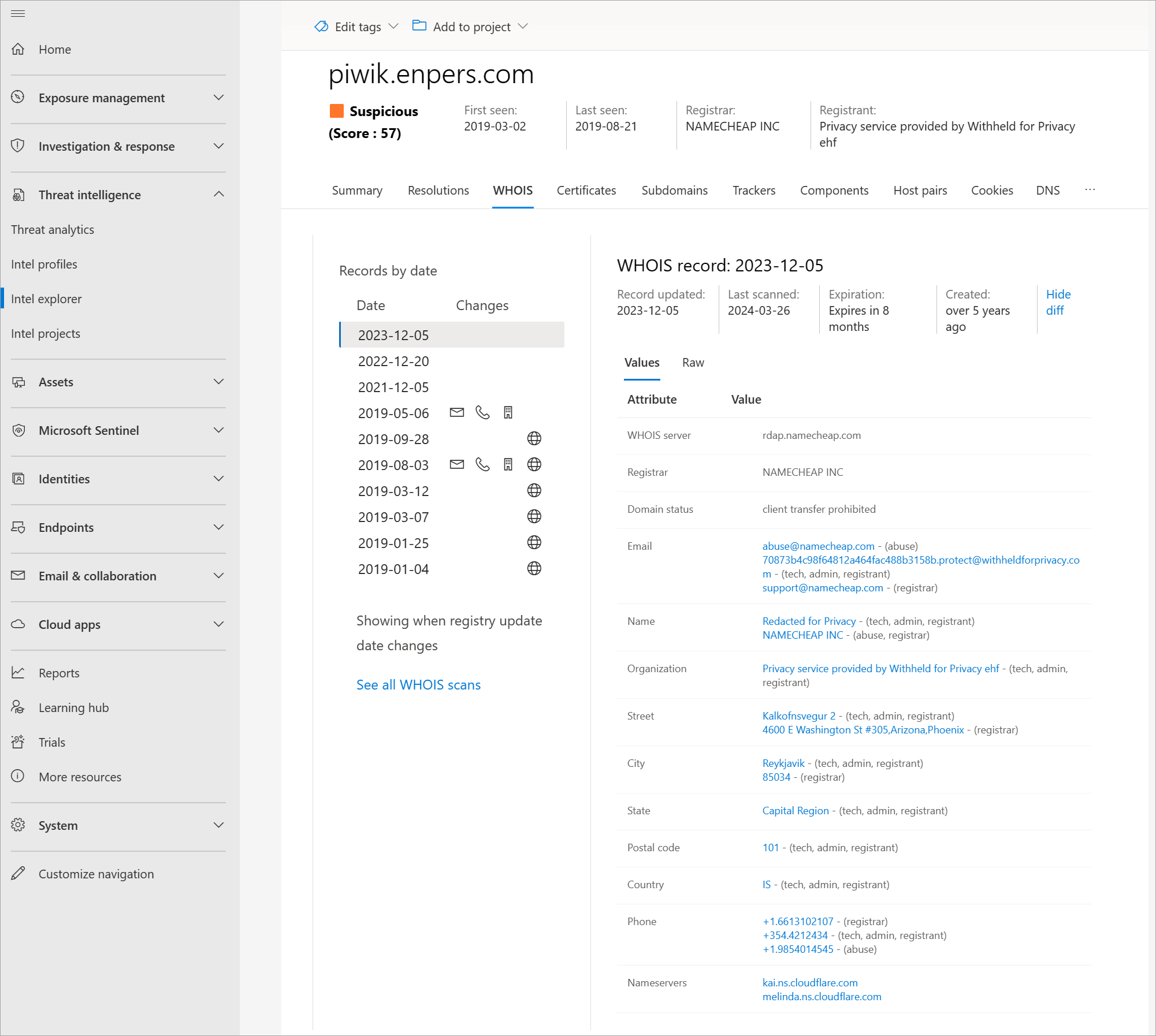

Vælg fanen Opløsninger , og vælg derefter piwik.enpers[.]com.

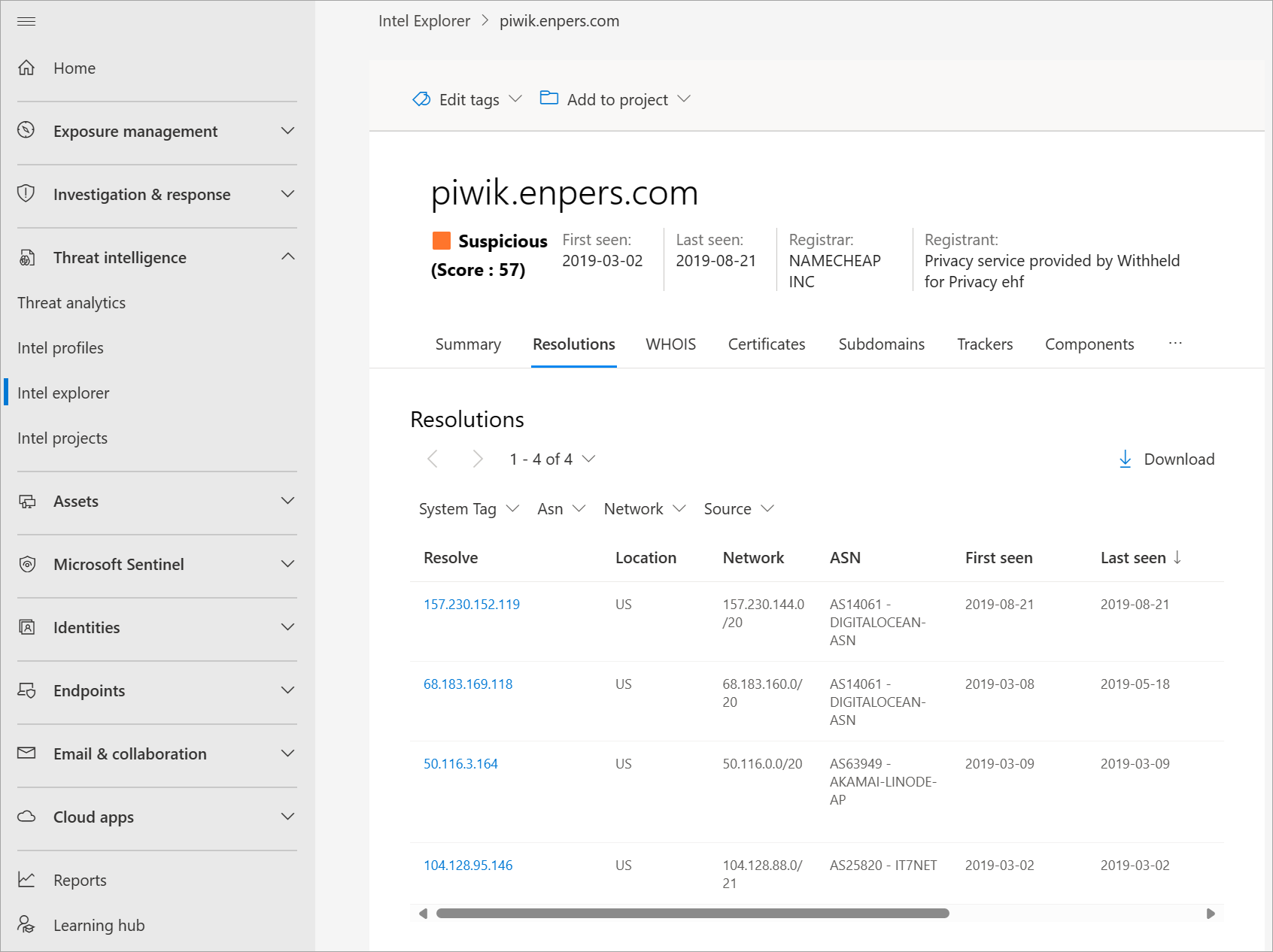

Gennemse dette domænes opløsninger, WHOIS, certifikater, underdomæner, trackere, komponenter, cookies, DNS og omvendt DNS-datasæt.

Udfør de respektive artefaktsøgninger fra de forrige trin. Du kan referere til og bruge de forskellige søgeindstillinger i rullemenuen på søgelinjen i Intel Explorer .

Ryd op i ressourcer

Der er ingen ressourcer at rydde op i i dette afsnit.