Konfigurer funktioner til automatisk afbrydelse af angreb i Microsoft Defender XDR

Microsoft Defender XDR omfatter effektive funktioner til automatiserede angrebsafbrydelser, der kan beskytte dit miljø mod avancerede angreb med stor indvirkning.

I denne artikel beskrives det, hvordan du konfigurerer funktioner til automatisk afbrydelse af angreb i Microsoft Defender XDR med disse trin:

Når du er konfigureret, kan du derefter få vist og administrere opbevaringshandlinger i Hændelser og Løsningscenter. Og hvis det er nødvendigt, kan du foretage ændringer af indstillingerne.

Forudsætninger for automatisk afbrydelse af angreb i Microsoft Defender XDR

| Krav | Detaljer |

|---|---|

| Abonnementskrav | Et af disse abonnementer:

|

| Installationskrav |

|

| Tilladelser | Hvis du vil konfigurere funktioner til automatisk afbrydelse af angreb, skal du have en af følgende roller tildelt i enten Microsoft Entra ID (https://portal.azure.com) eller i Microsoft 365 Administration (https://admin.microsoft.com):

|

Microsoft Defender for Endpoint forudsætninger

Minimumversion af Sense-klient (MDE klient)

Den mindste version af Sense Agent, der kræves, for at handlingen Indeholder bruger fungerer, er v10.8470. Du kan identificere Sense Agent-versionen på en enhed ved at køre følgende PowerShell-kommando:

Get-ItemProperty -Sti 'Registry::HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Advanced Threat Protection' -Name "InstallLocation"

Automatiseringsindstilling for dine organisationsenheder

Gennemse det konfigurerede automatiseringsniveau for dine enhedsgruppepolitikker, om automatiserede undersøgelser kører, og om afhjælpningshandlinger udføres automatisk eller kun efter godkendelse af dine enheder, afhænger af visse indstillinger. Du skal være global administrator eller sikkerhedsadministrator for at kunne udføre følgende procedure:

Gå til Microsoft Defender-portalen (https://security.microsoft.com), og log på.

Gå til Indstillinger>Slutpunkter>Enhedsgrupper under Tilladelser.

Gennemse politikker for enhedsgruppe. Se kolonnen På automatiseringsniveau . Vi anbefaler, at du bruger Fuld – afhjælper trusler automatisk. Du skal muligvis oprette eller redigere dine enhedsgrupper for at få det ønskede automatiseringsniveau. Hvis du vil udelade en enhedsgruppe fra automatiseret opbevaring, skal du angive dens automatiseringsniveau til intet automatiseret svar. Bemærk, at dette ikke anbefales på det kraftigste og kun bør gøres for et begrænset antal enheder.

Konfiguration af enhedsregistrering

Indstillinger for enhedsregistrering skal aktiveres til "Standard Registrering" som minimum. Få mere at vide om, hvordan du konfigurerer enhedsregistrering i Konfigurer enhedsregistrering.

Bemærk!

Afbrydelse af angreb kan fungere på enheder, der er uafhængige af en enheds Microsoft Defender Antivirus-driftstilstand. Driftstilstanden kan være i aktiv-, passiv- eller EDR-blokeringstilstand.

Microsoft Defender for Identity forudsætninger

Konfigurer overvågning i domænecontrollere

Få mere at vide om, hvordan du konfigurerer overvågning i domænecontrollere i Konfigurer overvågningspolitikker for Windows-hændelseslogge for at sikre, at påkrævede overvågningshændelser er konfigureret på de domænecontrollere, hvor Defender for Identity-sensoren er installeret.

Valider handlingskonti

Defender for Identity giver dig mulighed for at udføre afhjælpningshandlinger, der er målrettet Active Directory i det lokale miljø konti, hvis en identitet kompromitteres. Hvis du vil udføre disse handlinger, skal Defender for Identity have de nødvendige tilladelser til at gøre det. Som standard repræsenterer Defender for Identity-sensoren domænecontrollerens LocalSystem-konto og udfører handlingerne. Da standarden kan ændres, skal du validere, at Defender for Identity har de nødvendige tilladelser eller bruger standardkontoen LocalSystem.

Du kan finde flere oplysninger om handlingskontiene i Konfigurer Microsoft Defender for Identity handlingskonti

Defender for Identity-sensoren skal installeres på den domænecontroller, hvor Active Directory-kontoen skal slås fra.

Bemærk!

Hvis du har automatiseringer på plads til at aktivere eller blokere en bruger, skal du kontrollere, om automatiseringerne kan forstyrre afbrydelse. Hvis der f.eks. er en automatisering på plads til regelmæssigt at kontrollere og gennemtvinge, at alle aktive medarbejdere har aktiveret konti, kan dette utilsigtet aktivere konti, der blev deaktiveret af afbrydelse af angreb, mens der registreres et angreb.

Microsoft Defender for Cloud Apps forudsætninger

Microsoft Office 365 connector

Microsoft Defender for Cloud Apps skal være forbundet til Microsoft Office 365 via connectoren. Hvis du vil oprette forbindelse Defender for Cloud Apps, skal du se Opret forbindelse mellem Microsoft 365 og Microsoft Defender for Cloud Apps.

Appstyring

Styring af apps skal være aktiveret. Se dokumentationen til appstyring for at aktivere den.

Microsoft Defender for Office 365 forudsætninger

Placering af postkasser

Postkasser skal hostes i Exchange Online.

Logføring af overvågning af postkasse

Følgende postkassehændelser skal overvåges som minimum:

- MailItemsAccessed

- UpdateInboxRules

- FlyttilDeletedItems

- Blød sletning

- HardDelete

Gennemse administrer overvågning af postkasser for at få mere at vide om administration af overvågning af postkasser.

Safelinks-politikken skal være til stede.

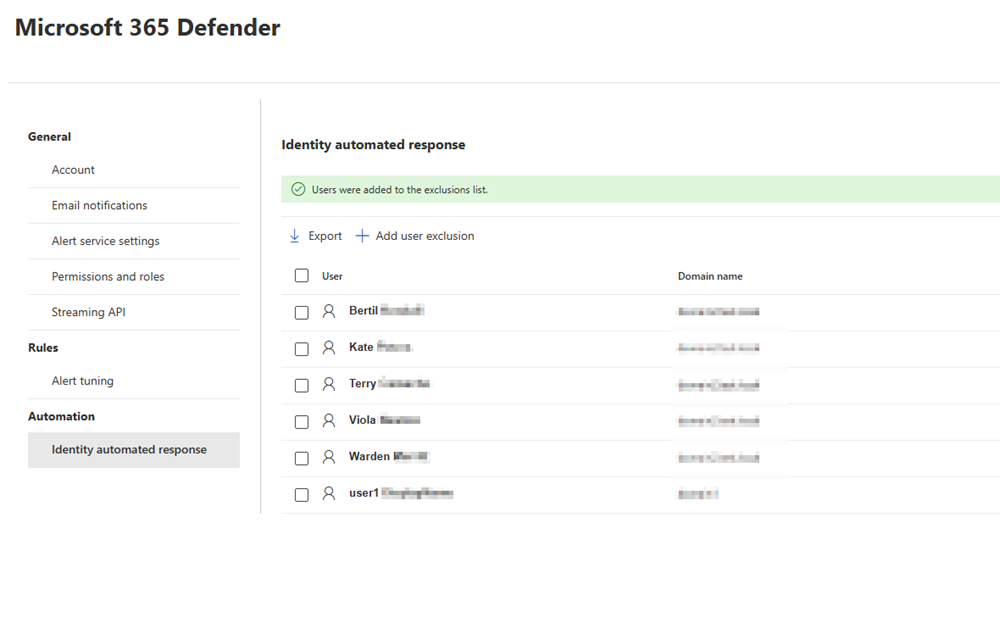

Gennemse eller rediger automatisk udeladelse af svar for brugere

Automatisk afbrydelse af angreb muliggør udelukkelse af bestemte brugerkonti fra automatiserede indeslutningshandlinger. Ekskluderede brugere påvirkes ikke af automatiserede handlinger, der udløses af afbrydelse af angreb. Du skal være global administrator eller sikkerhedsadministrator for at kunne udføre følgende procedure:

Gå til Microsoft Defender-portalen (https://security.microsoft.com), og log på.

Gå til Indstillinger>Microsoft Defender XDR>Identity automatiseret svar. Kontrollér brugerlisten for at udelade konti.

Hvis du vil udelade en ny brugerkonto, skal du vælge Tilføj brugerudeladelse.

Det anbefales ikke at udelade brugerkonti, og konti, der føjes til denne liste, suspenderes ikke i alle understøttede angrebstyper som f.eks. BEC (Business Email Compromise) og menneskeligt drevet ransomware.

Næste trin

Se også

Tip

Vil du vide mere? Kontakt Microsoft Security-community'et i vores Tech Community: Microsoft Defender XDR Tech Community.