Konfigurer en katalogtjenestekonto for Defender for Identity med en gMSA

I denne artikel beskrives det, hvordan du opretter en gruppeadministrert tjenestekonto (gMSA), der skal bruges som DSA-post som Defender for Identity DSA.

Du kan få flere oplysninger under Katalogtjenestekonti til Microsoft Defender for Identity.

Bemærk!

I miljøer med flere domæner skal sensorer, der skal bruge gMSA, have tillid til deres computerkonti fra det domæne, hvor gMSA blev oprettet. Vi anbefaler, at du opretter en universel gruppe i hvert domæne, der indeholder alle sensorernes computerkonti, så alle sensorer kan hente gMSAs' adgangskoder og udføre godkendelser på tværs af domæner. Vi anbefaler også, at du opretter gMSAs med et entydigt navn for hver skov eller hvert domæne.

Forudsætninger: Giv tilladelser til at hente gMSA-kontoens adgangskode

Før du opretter gMSA-kontoen, skal du overveje, hvordan du tildeler tilladelser til at hente kontoens adgangskode.

Når du bruger en gMSA-post, skal sensoren hente gMSA-adgangskoden fra Active Directory. Dette kan gøres enten ved at tildele hver af sensorerne eller ved hjælp af en gruppe.

Hvis du ikke planlægger at installere sensoren på ad FS/AD CS-servere i en enkelt skov, kan du bruge den indbyggede sikkerhedsgruppe Domænecontrollere.

Når du bruger en enkelt DSA-konto i en skov med flere domæner, anbefaler vi, at du opretter en universel gruppe og føjer hver enkelt domænecontroller og AD FS/AD CS-servere til den universelle gruppe.

Hvis du føjer en computerkonto til den universelle gruppe, efter at computeren har modtaget sin Kerberos-billet, kan den ikke hente gMSA-adgangskoden, før den modtager en ny Kerberos-billet. Kerberos-billetten har en liste over grupper, som en enhed er medlem af, når billetten udstedes.

I sådanne scenarier skal du gøre et af følgende:

Vent på, at der udstedes en ny Kerberos-billet. Kerberos-billetter er normalt gyldige i 10 timer.

Genstart serveren. Når serveren genstartes, anmodes der om en ny Kerberos-billet med det nye gruppemedlemskab.

Fjern de eksisterende Kerberos-billetter. Dette tvinger domænecontrolleren til at anmode om en ny Kerberos-billet.

Hvis du vil fjerne anmodningerne, skal du køre følgende kommando fra en administratorkommandoprompt på domænecontrolleren:

klist purge -li 0x3e7

Opret gMSA-kontoen

I dette afsnit beskrives det, hvordan du opretter en bestemt gruppe, der kan hente kontoens adgangskode, oprette en gMSA-konto og derefter teste, at kontoen er klar til brug.

Bemærk!

Hvis du aldrig har brugt gMSA-konti før, skal du muligvis generere en ny rodnøgle til Microsoft Group Key Distribution Service (KdsSvc) i Active Directory. Dette trin kræves kun én gang pr. skov.

Kør følgende kommando for at oprette en ny rodnøgle til øjeblikkelig brug:

Add-KdsRootKey -EffectiveImmediately

Opdater følgende kode med variabelværdier for dit miljø. Kør derefter PowerShell-kommandoerne som administrator:

# Variables:

# Specify the name of the gMSA you want to create:

$gMSA_AccountName = 'mdiSvc01'

# Specify the name of the group you want to create for the gMSA,

# or enter 'Domain Controllers' to use the built-in group when your environment is a single forest, and will contain only domain controller sensors.

$gMSA_HostsGroupName = 'mdiSvc01Group'

# Specify the computer accounts that will become members of the gMSA group and have permission to use the gMSA.

# If you are using the 'Domain Controllers' group in the $gMSA_HostsGroupName variable, then this list is ignored

$gMSA_HostNames = 'DC1', 'DC2', 'DC3', 'DC4', 'DC5', 'DC6', 'ADFS1', 'ADFS2'

# Import the required PowerShell module:

Import-Module ActiveDirectory

# Set the group

if ($gMSA_HostsGroupName -eq 'Domain Controllers') {

$gMSA_HostsGroup = Get-ADGroup -Identity 'Domain Controllers'

} else {

$gMSA_HostsGroup = New-ADGroup -Name $gMSA_HostsGroupName -GroupScope DomainLocal -PassThru

$gMSA_HostNames | ForEach-Object { Get-ADComputer -Identity $_ } |

ForEach-Object { Add-ADGroupMember -Identity $gMSA_HostsGroupName -Members $_ }

}

# Create the gMSA:

New-ADServiceAccount -Name $gMSA_AccountName -DNSHostName "$gMSA_AccountName.$env:USERDNSDOMAIN" `

-PrincipalsAllowedToRetrieveManagedPassword $gMSA_HostsGroup

Tildel påkrævede DSA-tilladelser

DSA kræver skrivebeskyttede tilladelser til alle objekter i Active Directory, herunder objektbeholderen Slettet objektbeholder.

De skrivebeskyttede tilladelser til objektbeholderen Slettede objekter gør det muligt for Defender for Identity at registrere brugersletninger fra dit Active Directory.

Brug følgende kodeeksempel til at hjælpe dig med at tildele de påkrævede læsetilladelser til objektbeholderen Slettede objekter , uanset om du bruger en gMSA-konto eller ej.

Tip

Hvis den DSA, du vil tildele tilladelserne til, er en gMSA (Group Managed Service Account), skal du først oprette en sikkerhedsgruppe, tilføje gMSA som medlem og føje tilladelserne til den pågældende gruppe. Du kan få flere oplysninger under Konfigurer en katalogtjenestekonto for Defender for Identity med en gMSA.

# Declare the identity that you want to add read access to the deleted objects container:

$Identity = 'mdiSvc01'

# If the identity is a gMSA, first to create a group and add the gMSA to it:

$groupName = 'mdiUsr01Group'

$groupDescription = 'Members of this group are allowed to read the objects in the Deleted Objects container in AD'

if(Get-ADServiceAccount -Identity $Identity -ErrorAction SilentlyContinue) {

$groupParams = @{

Name = $groupName

SamAccountName = $groupName

DisplayName = $groupName

GroupCategory = 'Security'

GroupScope = 'Universal'

Description = $groupDescription

}

$group = New-ADGroup @groupParams -PassThru

Add-ADGroupMember -Identity $group -Members ('{0}$' -f $Identity)

$Identity = $group.Name

}

# Get the deleted objects container's distinguished name:

$distinguishedName = ([adsi]'').distinguishedName.Value

$deletedObjectsDN = 'CN=Deleted Objects,{0}' -f $distinguishedName

# Take ownership on the deleted objects container:

$params = @("$deletedObjectsDN", '/takeOwnership')

C:\Windows\System32\dsacls.exe $params

# Grant the 'List Contents' and 'Read Property' permissions to the user or group:

$params = @("$deletedObjectsDN", '/G', ('{0}\{1}:LCRP' -f ([adsi]'').name.Value, $Identity))

C:\Windows\System32\dsacls.exe $params

# To remove the permissions, uncomment the next 2 lines and run them instead of the two prior ones:

# $params = @("$deletedObjectsDN", '/R', ('{0}\{1}' -f ([adsi]'').name.Value, $Identity))

# C:\Windows\System32\dsacls.exe $params

Du kan få flere oplysninger under Ændring af tilladelser for en objektbeholder til sletning.

Kontrollér, at gMSA-kontoen har de nødvendige rettigheder

Defender for Identity-sensortjenesten, Azure Advanced Threat Protection Sensor, kører som en LocalService og udfører repræsentation af DSA-kontoen. Repræsentationen mislykkes, hvis politikken Log på som en tjeneste er konfigureret, men tilladelsen ikke er tildelt gMSA-kontoen. I sådanne tilfælde får du vist følgende tilstandsproblem: Brugerlegitimationsoplysninger for katalogtjenester er forkerte.

Hvis du får vist denne besked, anbefaler vi, at du kontrollerer, om politikken Log på som en tjeneste er konfigureret. Hvis du har brug for at konfigurere politikken Log på som en tjeneste, skal du gøre det enten i en indstilling for Gruppepolitik eller i en lokal sikkerhedspolitik.

Hvis du vil kontrollere den lokale politik, skal du køre

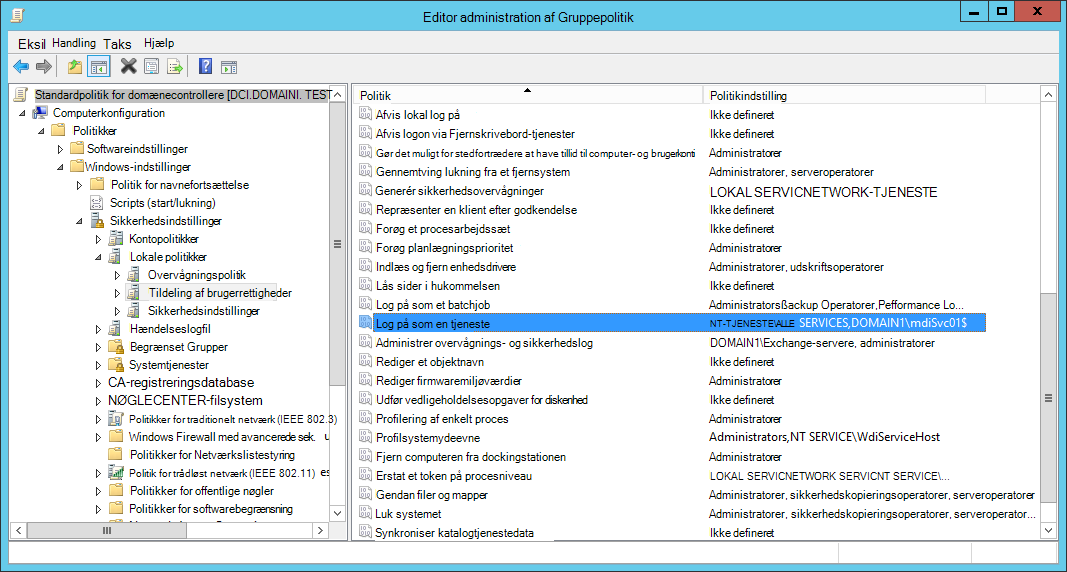

secpol.mscog vælge Lokale politikker. Under Tildeling af brugerrettigheder skal du gå til politikindstillingen Log på som en tjeneste . Det kan f.eks. være:

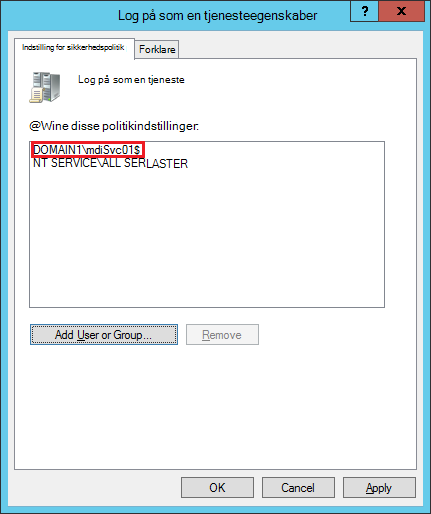

Hvis politikken er aktiveret, skal du føje gMSA-kontoen til listen over konti, der kan logge på som en tjeneste.

Sådan kontrollerer du, om indstillingen er konfigureret i en Gruppepolitik: Kør

rsop.mscog se, om computerkonfigurationen –> Windows-indstillinger –> Sikkerhedsindstillinger –> Lokale politikker –> Tildeling af brugerrettigheder –> Log på som en tjenestepolitik er valgt. Det kan f.eks. være:Hvis indstillingen er konfigureret, skal du føje gMSA-kontoen til listen over konti, der kan logge på som en tjeneste i Gruppepolitik Management-Editor.

Bemærk!

Hvis du bruger Gruppepolitik Management-Editor til at konfigurere indstillingen Log på som en tjeneste, skal du sørge for at tilføje både NT Service\All Services og den gMSA-konto, du har oprettet.

Konfigurer en katalogtjenestekonto i Microsoft Defender XDR

Hvis du vil forbinde dine sensorer med dine Active Directory-domæner, skal du konfigurere Katalogtjenestekonti i Microsoft Defender XDR.

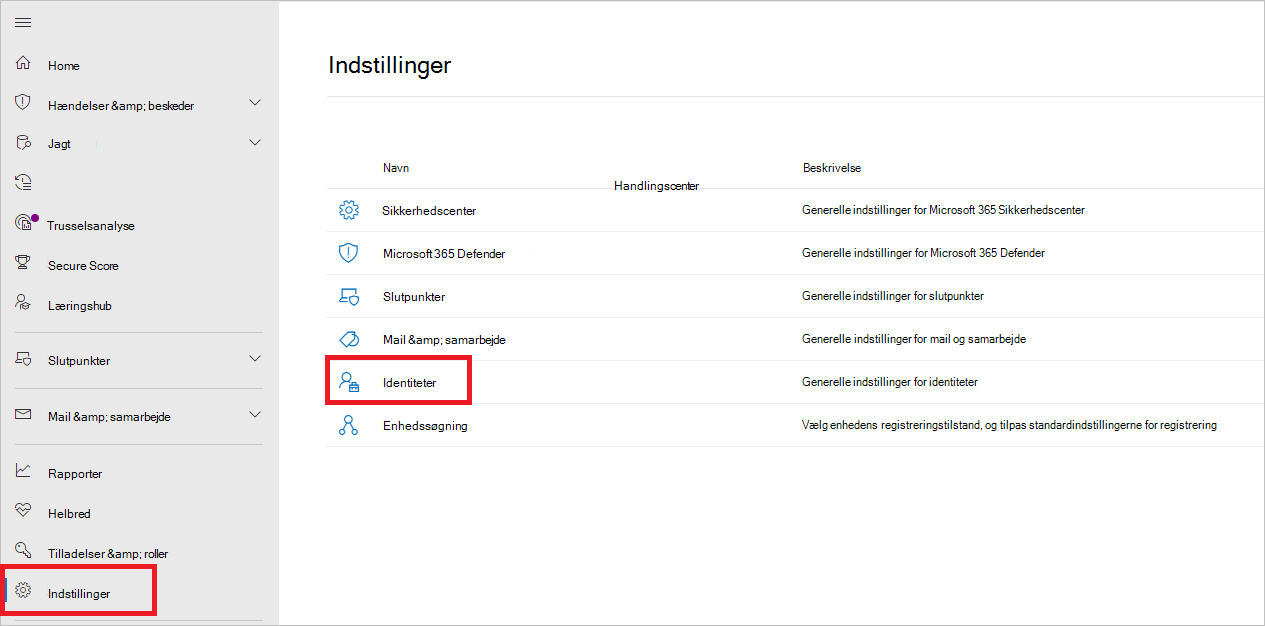

I Microsoft Defender XDR skal du gå til Indstillinger > Identiteter. Det kan f.eks. være:

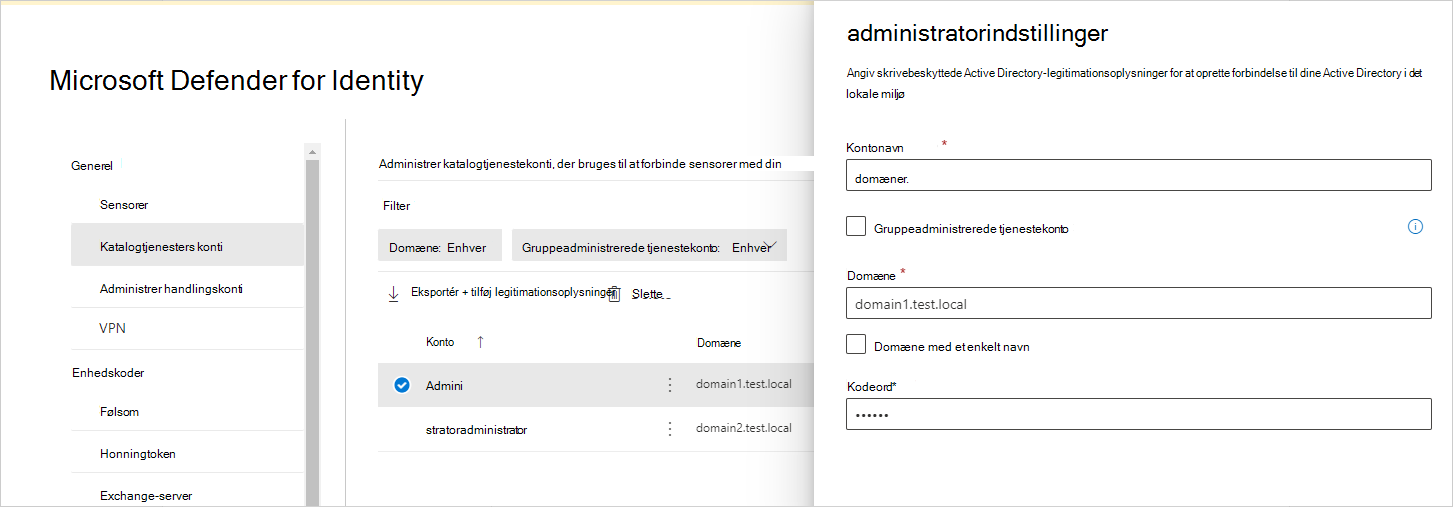

Vælg Katalogtjenestekonti. Du kan se, hvilke konti der er knyttet til hvilke domæner. Det kan f.eks. være:

Hvis du vil tilføje legitimationsoplysninger til katalogtjenestens konto, skal du vælge Tilføj legitimationsoplysninger og angive Kontonavn, Domæne og Adgangskode for den konto, du oprettede tidligere. Du kan også vælge, om det er en gruppeadministrerede tjenestekonto (gMSA), og om den tilhører et domæne med et enkelt mærkat. Det kan f.eks. være:

Mark Kommentarer Kontonavn (påkrævet) Angiv det skrivebeskyttede AD-brugernavn. Eksempel: DefenderForIdentityUser.

– Du skal bruge en AD-standardbruger eller gMSA-konto.

- Brug ikke UPN-formatet til dit brugernavn.

– Når du bruger en gMSA, skal brugerstrengen slutte med$tegnet. For eksempel:mdisvc$

SEDDEL: Vi anbefaler, at du undgår at bruge konti, der er tildelt bestemte brugere.Adgangskode (kræves til AD-standardbrugerkonti) Opret en stærk adgangskode for den skrivebeskyttede bruger for kun AD-brugerkonti. For eksempel: PePR!BZ&}Y54UpC3aB.Gruppeadministrerede tjenestekonto (påkrævet til gMSA-konti) For kun gMSA-konti skal du vælge Gruppeadministrer tjenestekonto. Domæne (påkrævet) Angiv domænet for den skrivebeskyttede bruger. Eksempel: contoso.com.

Det er vigtigt, at du angiver det komplette FQDN for det domæne, hvor brugeren er placeret. Hvis brugerens konto f.eks. er i domæne corp.contoso.com, skal du ikkecontoso.comangivecorp.contoso.com.

Du kan få flere oplysninger under Microsoft-understøttelse af domæner med enkeltnavne.Vælg Gem.

(Valgfrit) Hvis du vælger en konto, åbnes der en detaljerude med indstillingerne for den pågældende konto. Det kan f.eks. være:

Bemærk!

Du kan bruge samme fremgangsmåde til at ændre adgangskoden for Active Directory-standardbrugerkonti. Der er ikke angivet en adgangskode for gMSA-konti.

Fejlfinding

Du kan finde flere oplysninger under Sensoren kunne ikke hente gMSA-legitimationsoplysningerne.