Plán obnovení útoku ransomwaru

Vždy připravte plán obnovení útoku ransomwaru, který začíná alternativou k platbám výkupného, aby se zabránilo ztrátě přístupu k vašim datům.

Důležité

Přečtěte si celou řadu prevence ransomwaru a ztěžujte útok ransomwaru ve vaší organizaci.

Ransomwarové aktéři, kteří řídí vaši organizaci, mají mnoho způsobů, jak vás tlačit na placení. Požadavky se primárně zaměřují na dvě kategorie:

Zaplatit výkupné za účelem opětovného získání přístupu

Aktéři hrozeb vyžadují platbu za hrozbu, že vám neudělí zpět přístup k vašim systémům a datům. To se obvykle provádí šifrováním systémů a dat a náročným platbou za dešifrovací klíč.

Důležité

Platba výkupného nezaručuje obnovený přístup k vašim datům.

Finanční motivované kyberzločince (a často relativně amatérské operátory, kteří používají sadu nástrojů poskytovanou někým jiným), můžou ponechat oba soubory s platbou zamknuté. Neexistuje žádná právní záruka, že poskytne klíč, který dešifruje 100 % vašich systémů a dat, nebo dokonce poskytne klíč vůbec. Proces dešifrování těchto systémů používá nástroje domácího útoku, často neslušný a ruční proces.

Platit, aby se zabránilo zveřejnění

Aktéři hrozeb požadují platbu za to, že nezavolí citlivá nebo trapná data na tmavém webu (jiní zločinci) nebo veřejnost.

Abyste se vyhnuli vynucení platby (zisková situace pro aktéry hrozeb), je nejobsáhlejší a nejúčinnější akcí, kterou můžete provést, je zajistit, aby vaše organizace obnovila celý podnik z neměnného úložiště, které ani kyberzločince ani nemůžete změnit.

Identifikace nejcitlivějších prostředků a jejich ochrana na vyšší úrovni záruky je také velmi důležitá, ale je to delší a náročnější proces, který je potřeba provést. Nechceme, abyste ve fázích 1 nebo 2 sdružovali další oblasti, ale doporučujeme, abyste tento proces zahájili propojením obchodních, IT a bezpečnostních zúčastněných stran, abyste mohli klást a odpovídat na otázky, jako jsou:

- Jaké obchodní prostředky by byly nejvíce škodlivé, pokud by byly ohroženy? Pro které prostředky by například naše obchodní vedení bylo ochotno zaplatit vyděračské požadavky, pokud je kyberzločinci kontrolovali?

- Jak se tyto obchodní prostředky překládají na IT prostředky (například soubory, aplikace, databáze, servery a řídicí systémy)?

- Jak můžeme tyto prostředky chránit nebo izolovat tak, aby k nim aktéři hrozeb s přístupem k obecnému IT prostředí neměli přístup?

Zabezpečené zálohy

Musíte zajistit, aby kritické systémy a jejich data byly zálohovány a zálohy chráněny před úmyslným vymazáním nebo šifrováním aktérem hrozeb.

Útoky na vaše zálohy se zaměřují na zmrzačení schopnosti vaší organizace reagovat bez placení, často zaměřené na zálohy a dokumentaci ke klíči potřebné k obnovení, aby vás vynutily platit požadavky na vyděračství.

Většina organizací nechrání postupy zálohování a obnovení proti této úrovni záměrného cílení.

Plán zálohování a obnovení, který chrání před ransomwarem , řeší, co dělat před útokem na ochranu důležitých obchodních systémů a během útoku, aby se zajistilo rychlé obnovení obchodních operací.

Zjistěte, jak obnovit soubory OneDrivu v případě útoku ransomwarem.

Závazky v rámci programu a člena projektu

Tato tabulka popisuje celkovou ochranu vašich dat před ransomwarem z hlediska sponzorství, řízení programů nebo hierarchie řízení projektů za účelem určení a řízení výsledků.

| Lead | Implementátor | Odpovědnost |

|---|---|---|

| Centrální IT provoz nebo it oddělení | Podpora z vedení | |

| Vedoucí programu z centrální IT infrastruktury | Podpora výsledků a spolupráce mezi týmy | |

| Centrální infrastruktura IT / zálohování | Povolení zálohování infrastruktury | |

| Centrální produktivita IT / koncový uživatel | Povolení zálohování OneDrivu | |

| Architektura zabezpečení | Rady o konfiguraci a standardech | |

| Zásady zabezpečení a standardy | Aktualizace standardů a dokumentů zásad | |

| Správa dodržování předpisů zabezpečení | Monitorování pro zajištění dodržování předpisů | |

Kontrolní seznam pro implementaci

Tyto osvědčené postupy použijte k zabezpečení infrastruktury zálohování.

| Hotovo | Úloha | Popis |

|---|---|---|

| Automaticky zálohujte všechna důležitá data podle běžného plánu. | Umožňuje obnovit data až do poslední zálohy. | |

| Pravidelně si procvičujte plán provozní kontinuity a zotavení po havárii (BC/DR). | Zajišťuje rychlé zotavení obchodních operací tím, že zachází s ransomwarem nebo útokem na vydírání se stejnou důležitostí jako přírodní katastrofa. | |

| Ochrana záloh před úmyslným vymazáním a šifrováním: – Silná ochrana – Před úpravou online záloh (jako je Azure Backup) vyžadovat kroky mimo pásmo (MFA nebo PIN). – Nejsilnější ochrana – Ukládání záloh v online neměnném úložišti (jako je Azure Blob) nebo plně offline nebo mimo lokalitu. |

Zálohy přístupné kybernetickými zločinci můžou být nevyužitelné pro obnovení firmy. Implementovat silnější zabezpečení pro přístup k zálohám a nemožnost změnit data uložená v zálohách. | |

| Chraňte podpůrné dokumenty potřebné k obnovení, jako jsou dokumenty postupu obnovení, databáze pro správu konfigurace (CMDB) a síťové diagramy. | Aktéři hrozeb záměrně cílí na tyto prostředky, protože ovlivňují vaši schopnost obnovení. Ujistěte se, že přežijí útok ransomwaru. |

Výsledky a časové osy implementace

Během 30 dnů se ujistěte, že střední doba obnovení (MTTR) splňuje váš cíl BC/DR měřený během simulací a reálných operací.

Ochrana dat

Musíte implementovat ochranu dat, abyste zajistili rychlé a spolehlivé zotavení po útoku ransomwarem a zablokovali některé techniky útoku.

Vydírání ransomwaru a destruktivní útoky fungují pouze v případech, kdy dojde ke ztrátě veškerého legitimního přístupu k datům a systémům. Zajištění toho, aby aktéři hrozeb nemohli odebrat vaši schopnost pokračovat v provozu bez platby, ochrání vaši firmu a podkope peněžní pobídku pro útok na vaši organizaci.

Závazky v rámci programu a člena projektu

Tato tabulka popisuje celkovou ochranu dat vaší organizace před ransomwarem z hlediska sponzorství, řízení programů nebo hierarchie řízení projektů za účelem určení a řízení výsledků.

| Lead | Implementátor | Odpovědnost |

|---|---|---|

| Centrální IT provoz nebo it oddělení | Podpora z vedení | |

| Vedoucí programu ze služby Data Security | Podpora výsledků a spolupráce mezi týmy | |

| Centrální produktivita IT / koncový uživatel | Implementace změn v tenantovi Microsoftu 365 pro OneDrive a chráněné složky | |

| Centrální infrastruktura IT / zálohování | Povolení zálohování infrastruktury | |

| Obchodní /aplikační aplikace | Identifikace důležitých obchodních prostředků | |

| Architektura zabezpečení | Rady o konfiguraci a standardech | |

| Zásady zabezpečení a standardy | Aktualizace standardů a dokumentů zásad | |

| Správa dodržování předpisů zabezpečení | Monitorování pro zajištění dodržování předpisů | |

| Tým pro vzdělávání uživatelů | Ujistěte se, že pokyny pro uživatele odrážejí aktualizace zásad. | |

Kontrolní seznam pro implementaci

Tyto osvědčené postupy použijte k ochraně dat organizace.

| Hotovo | Úloha | Popis |

|---|---|---|

| Migrace organizace do cloudu: – Přesuňte uživatelská data do cloudových řešení, jako je OneDrive nebo SharePoint, a využijte možnosti správy verzí a koše. - Informujte uživatele o tom, jak sami obnovit své soubory , aby snížili zpoždění a náklady na obnovení. |

Uživatelská data v cloudu Microsoftu můžou být chráněná integrovanými funkcemi zabezpečení a správy dat. | |

| Určete chráněné složky. | Znesnadňuje neoprávněným aplikacím upravovat data v těchto složkách. | |

| Zkontrolujte svá oprávnění: – Objevte obecná oprávnění k zápisu a odstraňování u sdílených složek, SharePointu a dalších řešení. Široké je definováno, kolik uživatelů má oprávnění k zápisu nebo odstranění pro důležitá obchodní data. – Omezte široká oprávnění pro důležitá umístění dat při splnění požadavků na obchodní spolupráci. – Auditujte a monitorujte důležitá umístění dat, abyste měli jistotu, že se znovu nezobrazí široká oprávnění. |

Snižuje riziko aktivit ransomwaru, které se spoléhají na široký přístup. | |

Další krok

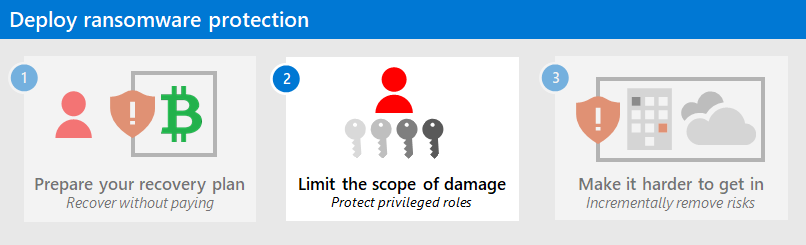

Pokračujte ve fázi 2 a omezte rozsah poškození útoku tím, že chráníte privilegované role.

Další zdroje informací o ransomwaru

Klíčové informace od Microsoftu:

- [2023 Microsoft Digital Defense Report](https://www.microsoft.com/en-us/security/security-insider/microsoft-digital-defense-report- 2023) (viz stránky 17-26)

- Blog Microsoftu – Ransomware, nejnovější hrozby – Ransomware

- Ransomwar provozovaný člověkem

- Rychlá ochrana před ransomwarem a vydíráním

- Ransomwaru: Sestava analýzy hrozeb pro trvalou a průběžnou hrozbu na portálu Microsoft Defender

- Tým Microsoft Incident Response (dříve DART/CRSP) – přístup a případová studie

Microsoft 365:

- Nasazení ochrany ransomwaru pro vašeho tenanta Microsoftu 365

- Maximalizace odolnosti ransomwaru pomocí Azure a Microsoftu 365

- Zotavení z útoku ransomwarem

- Ochrana proti malwaru a ransomwaru

- Ochrana počítače s Windows 10 před ransomwarem

- Zpracování ransomwaru v SharePointu Online

- Sestavy analýzy hrozeb pro ransomware na portálu Microsoft Defenderu

XDR v programu Microsoft Defender:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Maximalizace odolnosti ransomwaru pomocí Azure a Microsoftu 365

- Plán zálohování a obnovení pro ochranu před ransomwarem

- Pomoc s ochranou před ransomwarem pomocí služby Microsoft Azure Backup (26minutové video)

- Zotavení z ohrožení systémové identity

- Pokročilá detekce útoků s více fázemi ve službě Microsoft Sentinel

- Fúzní detekce ransomwaru v Microsoft Sentinelu

Microsoft Defender for Cloud Apps:

Blogové příspěvky týmu zabezpečení Microsoftu:

Průvodce bojem proti ransomwaru provozovanému člověkem: část 1 (září 2021)

Průvodce bojem proti ransomwaru provozovanému člověkem: část 2 (září 2021)

Doporučení a osvědčené postupy

-

Viz část Ransomware.

Útoky ransomwaru provozované lidmi: Prevence havárie (březen 2020)

Zahrnuje analýzy skutečných útoků z řetězu útoků.

Norsk Hydro reaguje na útok ransomwaru s transparentností (prosinec 2019)