Playbook o krádeži tokenů

Tento článek a jeho doprovodný rozhodovací strom poskytují pokyny pro analytiky zabezpečení a reakce na incidenty k identifikaci a prošetření útoků na krádež tokenů v organizaci. S tím, jak organizace zvyšují stav zabezpečení, používají aktéři hrozeb sofistikovanější techniky k ohrožení prostředků. K prošetření, zahrnutí a nápravě škod způsobených útoky na krádež tokenů je potřeba rychlá odpověď.

Útok na krádež tokenu nastane, když aktéři hrozeb ohrožují a přehrávají tokeny vydané uživateli, i když tento uživatel splnil vícefaktorové ověřování. Vzhledem k tomu, že jsou splněny požadavky na ověřování, je objekt actor hrozby udělen přístup k prostředkům organizace pomocí odcizeného tokenu.

Další informace:

Požadavky

- Přístup k přihlašování a auditování protokolů microsoft Entra ID pro uživatele a instanční objekty

- Účet s jednou z následujících přiřazených rolí Microsoft Entra:

- Správce zabezpečení

- Čtenář zabezpečení

- Globální čtenář

- Operátor zabezpečení

Doporučení

I když to není nutné, doporučujeme:

- Povolení rozšířené funkce proaktivního vyhledávání a přístup k datům událostí za posledních 7 dnů

- Připojení Office 365 k Microsoft Defenderu for Cloud Apps poskytuje pokyny pro připojení Microsoft Defenderu pro Cloud Apps ke stávajícímu účtu Microsoft 365 pomocí rozhraní API konektoru aplikace.

- Přístup k protokolu sjednoceného přístupu pro další signály

- Forenzní artefakty v Office 365 a kde je najdete, poskytují vysvětlení a tipy pro vyšetřovatele, aby pochopili, jaká data jsou k dispozici a na kterém portálu.

- Detekce rizik Microsoft Entra ID Premium v licencích Microsoft Entra ID P2 a E5 umožňují podrobnější triggery a pokyny pro šetření.

- Pro přístup k dalším signálům použijte konfiguraci spravovaného ověřování se synchronizací hodnot hash hesel (PHS), která není federovaná.

Požadavky

Konfigurace SIEM

Nástroje pro správu informací o zabezpečení a správu událostí (SIEM), jako je Microsoft Sentinel, mají centralizovanou viditelnost protokolů. Nakonfigurujte SIEM na ingestování rizikových událostí pro:

- Protokoly přihlášení a protokoly auditu

- Integrace Microsoft Sentinelu (Preview) popisuje, jak integrovat Microsoft Defender for Cloud Apps se službou Microsoft Sentinel (škálovatelná nativní cloudová služba SIEM a SOAR), aby bylo možné centralizované monitorování výstrah a dat zjišťování.

- Protokoly přihlášení k Office a protokoly auditu

- Konfigurace relevantních výstrah

Další informace:

Nakonfigurujte pravidla Microsoft Sentinelu (nebo siEM třetí strany) pro detekci hrozeb a reakci podle pokynů v části Detekce hrozeb.

Další informace:

- Nastavte upozornění služby Microsoft Entra ID Protection. Postupy: Export rizikových dat popisuje, jak ukládat data po delší období změnou nastavení diagnostiky v Microsoft Entra ID tak, aby odesílala RizikyUsers, UserRiskEvents, RiskyServicePrincipals a ServicePrincipalRiskEvents do pracovního prostoru služby Log Analytics, archivuje data do účtu úložiště, streamuje data do centra událostí nebo odesílá data do partnerského řešení.

Integrace SIEM s Microsoft Defenderem for Cloud Apps

Microsoft Defender for Cloud Apps a Microsoft Sentinel jsou ve výchozím nastavení připojené. Pokud Microsoft Sentinel nepoužíváte, připojte si SIEM k Programu Microsoft Defender for Cloud Apps, který podporuje Microsoft Sentinel, ArcSight by Open Text a obecný běžný formát událostí (CEF).

Další informace:

Integrace SIEM s rozhraním Microsoft Graph API

Připojte SIEM s Rozhraní API pro zabezpečení Microsoft Graphu.

- Podporované možnosti integrace – napsání kódu pro připojení aplikace k odvození přehledů Přehled rozhraní Microsoft Graph Security API popisuje klíčové funkce a poskytuje ukázky kódů.

- Nativní integrace a konektory – vytvořené partnery Microsoftu

- Konektory – pro rozhraní API prostřednictvím řešení SIEM, automatizované reakce na orchestraci zabezpečení (SOAR), sledování incidentů a správy služeb (ITSM), generování sestav atd.

- Seznam konektorů od Microsoftu popisuje možnosti připojení k Rozhraní API pro zabezpečení Microsoft Graphu.

Vyšetřování

V následujících částech najdete pokyny k triggerům, kontrolním seznamům šetření a dalším akcím. Rozhodovací strom pracovního postupu krádeže tokenů vám pomůže s vyšetřováním a rozhodováním.

Triggery šetření

Každá organizace má typické a atypické scénáře. Pomocí následujícího kontrolního seznamu šetření určete aktivační události nebo neobvyklou aktivitu pro:

- Identity

- Protokoly přihlašování

- Protokoly auditu

- aplikace Office

- Zařízení přidružená k ovlivněným uživatelům

Pokud jsou tyto aktivity uživatelů potvrzeny jako platné, neexistuje žádné porušení zabezpečení. Pokud je nelze potvrdit jako platnou, předpokládejme porušení zabezpečení a pokračujte v řešení potíží. Zjištění pokusů o krádež tokenů vyhledáváním a zkoumáním typů událostí na portálu Microsoft Sentinel nebo v SYSTÉMU SIEM.

Další informace:

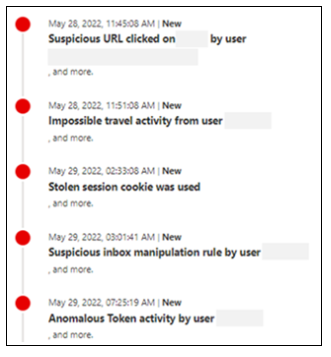

Ujistěte se, že obdržíte upozornění na následující události, které můžou znamenat útok na krádež tokenu:

Funkce Microsoft Entra ID Protection má následující triggery:

Neobvyklý token (detekce offline) – zjištěné atypické vlastnosti tokenu nebo token použitý z neznámého umístění. Algoritmy detekující toto chování používají data z ID Microsoft Entra s vlastnostmi Microsoftu 365. Tato detekce indikuje, jestli útočník token přehrává.

Neznámé vlastnosti přihlášení – přihlášení je ve srovnání s historií přihlašování neobvyklé. K této události dochází v případě, že vlastnosti přihlášení uživatele nejsou neznámé.

Neznámé přihlášení – dojde k neinteraktivnímu přihlášení. Zvyšte kontrolu nad neznámými přihlášeními, zejména pokud jsou zjištěna s podezřelými zařízeními. Doporučujeme věnovat okamžitou pozornost detekci neinteraktivních přihlášení.

Pokus o přístup k primárnímu obnovovacímu tokenu (PRT) – ve Windows 10 a 11, Microsoft Defender for Endpoint detekuje podezřelý přístup k PRT a přidruženým artefaktům. Detekce se odesílají do rizikového skóre Microsoft Entra, které řídí podmíněný přístup k prostředkům. Tato detekce je nízká a zřídka.

Detekce XDR v programu Microsoft Defender – integrujte ochranu Microsoft Entra ID Protection a XDR v programu Microsoft Defender, abyste viděli detekce na jednom portálu.

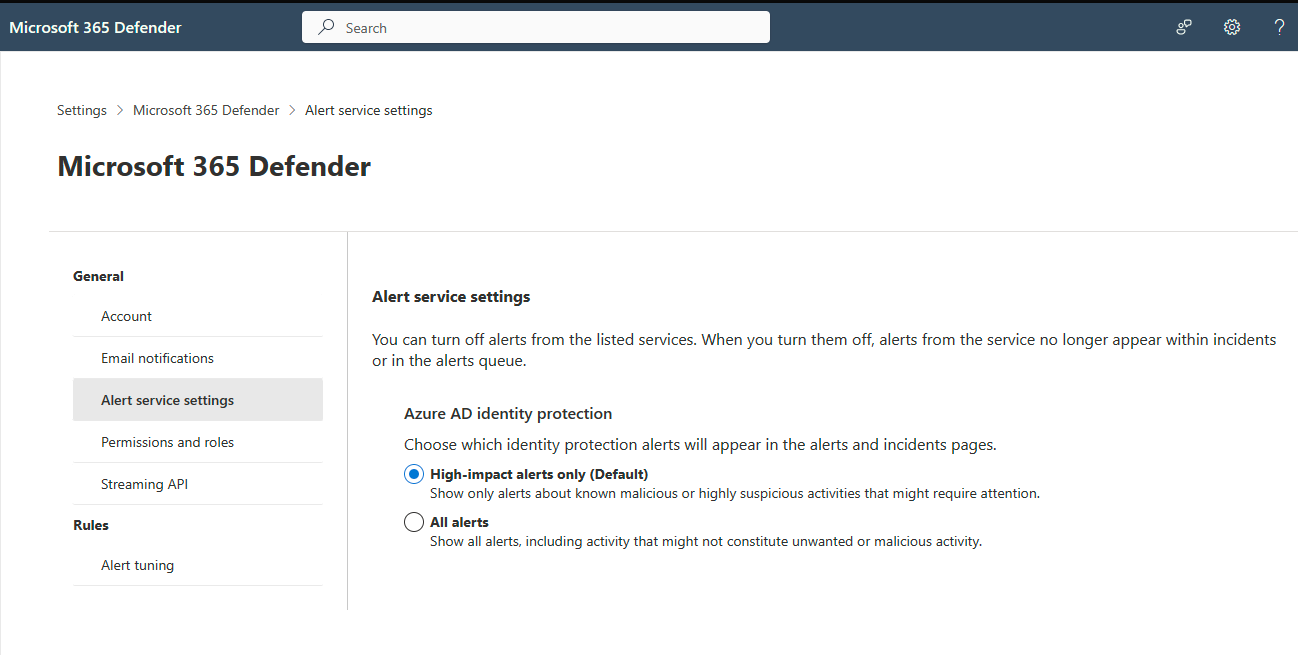

- Ve výchozím nastavení jsou povolená nejrelevavantnější upozornění pro centrum operací zabezpečení (SOC). U všech detekcí rizik ip adres Microsoft Entra nebo vypnutí integrace proveďte změnu v nastavení služby Upozornění XDR v programu Microsoft Defender.

Podezřelé adresy URL – uživatel možná klikl na odkaz na phishingový e-mail. Podezřelým e-mailem může být útok phishingová sada AiTM (Adversary-in-the-middle) a začátek útoku.

Další podezřelé chování – Defender for Microsoft 365 advanced hunter alert evidence a tabulky výstrah ukazují akce, které označují krádež tokenu. Zkontrolujte protokoly a zjistěte následující:

- Hromadný soubor ke stažení uživatelem

- Neobvyklé stažení souboru uživatelem

- Přidání vícefaktorového ověřování nebo přihlašovacích údajů bez hesla k účtu

- Pravidla přeposílání poštovní schránky přidaná nebo upravená

Zahájení šetření

Než začnete: Dokončete a povolte požadavky. Kromě toho tento playbook předpokládá, že zákazníci a týmy pro šetření Microsoftu nemusí mít k dispozici nebo nakonfigurovanou sadu licencí Microsoft 365 E5 nebo Microsoft Entra ID P2. Proto si všimněte uvedených pokynů pro automatizaci.

U tohoto šetření se předpokládá, že máte indikaci potenciálního krádeže tokenů v:

- Sestava uživatele

- Příklad protokolů přihlašování Microsoft Entra

- Detekce microsoft Entra ID Protection

Kontrolní seznam pro šetření

S znalostmi typických scénářů určete anomálie nebo neobvyklou aktivitu pro:

- Identity

- Protokoly přihlášení – neočekávané umístění nebo zařízení

- Protokoly auditu – nově registrovaná zařízení, další možnosti vícefaktorového ověřování nebo změny přihlašovacích údajů.

- aplikace Office s – změny od spuštění triggeru

- Zařízení – přidružená k ovlivněným uživatelům. Vyhodnocení výstrah od triggeru incidentu

Důkaz o ohrožení zabezpečení nebo krádeži tokenu: potvrzení uživatele

Po identifikaci potenciálně ohrožených uživatelských účtů ověřte podezřelé aktivity. Tento proces se pro každou organizaci liší.

Další informace:

Šetření uživatelů a/nebo zařízení

Pokud se domníváte, že došlo k ohrožení účtu nebo více uživatelských účtů, odlište aktivity vyšetřování mezi dvěma kontexty: relacemi uživatelů a zařízením počítače.

Kontrolní seznam pro šetření uživatelů

Prozkoumejte protokoly, které mají chování uživatele. Existuje podezřelá aktivita uživatele, pokud:

- V microsoft Entra ID Protection nebo v podobné funkci upozornění navrhují krádež tokenu.

- Další přihlašovací údaje nebo zařízení přidaná uživateli

- Poznamenejte si seznam identit, které se mají odvolat.

- Ovlivnění uživatelé dostávají podezřelé e-maily

- V případě útoku phishing nebo škodlivého e-mailu použijte XDR v programu Microsoft Defender k prošetření a určení dalších ovlivněných uživatelů.

- Prozkoumání škodlivého e-mailu doručené v Microsoftu 365 popisuje, jak najít a prozkoumat podezřelé e-mailové zprávy.

- Vyšetřování útoku phishing poskytuje pokyny k identifikaci a vyšetřování útoků phishing ve vaší organizaci.

- Ovlivněné privilegované účty

- Kontrola změn privilegovaného účtu provedených po ohrožení zabezpečení

- Vytváření pravidel doručené pošty

- Záznam podezřelých pravidel poštovní schránky

- Ohrožení uživatelé

- Zdokumentujte IP adresy a uživatelské účty.

- Určení dalších potenciálně ohrožených účtů

- Identifikace dalších ověřování z podezřelé IP adresy nebo řetězce uživatelského agenta

Phishing nebo škodlivý e-mail

Pokud se v Microsoftu 365 zobrazí označení útoku phishing nebo jiného škodlivého e-mailu, prozkoumejte škodlivý e-mail doručený v Microsoftu 365 , jak najít podezřelé e-mailové zprávy a prošetřit je.

Ověřování pomocí IP adresy útočníka nebo řetězce uživatelského agenta

Následující dotazy odkazují na tabulky ve službě Sentinel. Hledejte známky trvalosti: registrace vícefaktorového ověřování, registrace zařízení, pravidla předávání poštovní schránky nebo pravidla doručené pošty.

Přečtěte si o pravidlech v průvodci operacemi zabezpečení Microsoft Entra.

AADUserRiskEvents

| where RiskEventType contains "unfamiliar" or RiskEventType contains "anomalous"

| where IpAddress == "x"

Nebo pomocí protokolů přihlašování získejte uživatele se stejnou IP adresou.

SigninLogs

| where IPAddress == "x"

U privilegovaných uživatelů potvrďte všechny změny v časovém intervalu.

AuditLogs

| where TimeGenerated between (datetime(2023-03-01) .. datetime(2023-03-15))

| where InitiatedBy has "x"

Změny metody ověřování pro privilegovaný účet

Pomocí následujícího dotazu vyhledejte všechny změny v informacích o zabezpečení uživatelů, kteří mají přiřazené privilegované role správce.

Query

let queryperiod = 14d;

let queryfrequency = 2h;

let security_info_actions = dynamic(["User registered security info", "User changed default security info", "User deleted security info", "Admin updated security info", "User reviewed security info", "Admin deleted security info", "Admin registered security info"]);

let VIPUsers = (

IdentityInfo

| where TimeGenerated > ago(queryperiod)

| mv-expand AssignedRoles

| where AssignedRoles matches regex 'Admin'

| summarize by tolower(AccountUPN));

Audit logs

| where TimeGenerated > ago(queryfrequency)

| where Category =~ "UserManagement"

| where ActivityDisplayName in (security_info_actions)

| extend Initiator = tostring(InitiatedBy.user.userPrincipalName)

| extend IP = tostring(InitiatedBy.user.ipAddress)

| extend Target =

tolower(tostring(TargetResources[0].userPrincipalName))

| where Target in (VIPUsers)

Sporné identity a anomálie

Ke zjištění dotazovatelných identit a anomálií použijte Log Analytics nebo Sentinel (protokol zdrojový v Microsoft Entra ID).

SigninLogs

| where UserId == "x"

| extend deviceId_ = tostring(DeviceDetail.deviceId)

| extend displayName_ = tostring(DeviceDetail.displayName)

| extend city_ = tostring(LocationDetails.city)

| extend countryOrRegion_ = tostring(LocationDetails.countryOrRegion)

| summarize min(TimeGenerated), max(TimeGenerated) by IPAddress, ResultDescription, deviceId_, displayName_, city_, countryOrRegion_, AppDisplayName

Poznámka:

Ne všechny výstrahy generování aktivit Microsoft Entra mají odpovídající položku v SigninLogs, jak je vidět v neobvyklé detekci tokenů. Doporučujeme zobrazit další tabulky, jako jsou OfficeActivity a AuditLogs.

OfficeActivity

| where UserId == "x"

| summarize min(TimeGenerated), max(TimeGenerated) by ClientIP, OfficeWorkload

Aktivita v tabulkách CloudAppEvents v XDR v programu Microsoft Defender

Použití této metody závisí na nastavení protokolování.

M365D AH

CloudAppEvents

| where AccountId == "x"

| summarize min(Timestamp), max(Timestamp) by IPAddress, CountryCode, City, Application

CloudAppEvents popisuje pokročilé schéma proaktivního vyhledávání, které obsahuje informace o aktivitách v různých cloudových aplikacích a službách, na které se vztahuje Microsoft Defender for Cloud Apps.

Škodlivé akce v AuditLogs, AzureActivity, AzureDevOpsAuditing a CloudAppEvents

Ověřte, k čemu útočník přistupoval: dokumenty identity, kód, úložiště atd. Zkontrolujte citlivé informace nebo pevně zakódované přihlašovací údaje, jak je znázorněno v následujícím příkladu SharePointu.

OfficeActivity

| where OfficeWorkload contains "SharePoint" (or other)

| where ClientIP == "bad IP"

| project TimeGenerated, Operation, OfficeObjectId

Kontrolní seznam pro šetření zařízení

Prozkoumejte protokoly, které zaznamenávají chování zařízení. Existuje podezřelá aktivita zařízení, pokud:

- Portál Microsoft Defenderu:

- Zařízení obsahuje výstrahy související s krádeží tokenů. Vyhledejte ID zařízení: Připojte se k AlertInfo u AlertId| kde DeviceId je x

- Pokusy o přístup k primárnímu obnovovacímu tokenu (PRT)

- Uživatel nainstaloval podezřelé aplikace, rozšíření nebo nedávno procházel na podezřelé weby. Vyhledejte výstrahy v programu Microsoft Defender pro koncové body pro podezřelé procesy nebo soubory. Výstrahy můžou zahrnovat podezřelé: proces implantátu ze známé vznikající hrozby, názvu procesu, chování procesu, spuštění služby nebo naplánované aktivity úlohy. Pro možné čárky C2 použijte možnou aktivitu command-and-control.

- Prozkoumání výstrah v programu Microsoft Defender for Endpoint popisuje, jak prozkoumat výstrahy, které ovlivňují vaši síť, porozumět jejich významu a jak je vyřešit.

- Pokročilý proaktivní vyhledávání:

- Zařízení má odchozí síťová připojení z podezřelých procesů. V okně triggeru vyhledejte neobvyklou odchozí aktivitu.

- Místní účty prováděly podezřelou aktivitu

Další informace:

- Zobrazení a uspořádání fronty upozornění na koncové body v programu Microsoft Defender for Endpoint

- Prozkoumání zařízení v seznamu Zařízení v programu Defender for Endpoint

Izolace zařízení od sítě

Obsahují zařízení. Akce reakce na zařízení v programu Microsoft Defender for Endpoint popisuje, jak rychle reagovat na zjištěné útoky izolováním zařízení nebo shromažďováním balíčku pro šetření.

Data přístupná útočníkem

Ztráta dat je zničení nebo únik dat. Zjistěte, k čemu útočník přistupoval, a citlivost dat. Prozkoumejte SharePoint, OneNote, Azure DevOps. Obměňte přihlašovací údaje.

Postup ztráty dat

Využijte pokyny plánu zotavení po havárii k přístupu útočníka k podnikovým datům. Následující doprovodné materiály vám pomůžou předejít ztrátě dat a zlepšit nebo vytvořit plán zotavení po havárii.

- Zkoumání upozornění na ztrátu dat pomocí XDR v programu Microsoft Defender

- Zkoumání upozornění Ochrana před únikem informací Microsoft Purview v XDR v programu Microsoft Defender

- Forenzní artefakty v Office 365 a kde je najdete

Ostatní ovlivnění uživatelé nebo zařízení: celé prostředí

Indikátory dotazů ohrožení pro celé prostředí Například více ovlivněných zařízení. Iterujte, abyste zajistili zjišťování ovlivněných uživatelů a zařízení.

Stav zahrnutí

Jakmile identifikujete jednoho dalšího uživatele, zařízení, aplikace nebo identity úloh, jsou škodlivé nebo ohrožené, měli byste provést akce obsahující útočníka. Pokud dojde k ohrožení zabezpečení, nemusíte okamžitě zavádět přihlašovací údaje aplikace ani je odstranit.

Někdy je důležitější shromáždit podrobnosti o útočníkovi, než okamžitě reagovat na útok. Doporučujeme zvážit pořadí následujících pokynů. V tomto příkladu je u shromažďování informací upřednostněno omezení nebo zmírnění rizik.

Důležité

Určete bezpečnostní a obchodní účinky zakázání uživatelských účtů nebo účtů zařízení. Pokud je příliš velký, zvažte přechod do fáze obnovení.

Seznam úkolů v kontejneru

Změňte heslo pro účty, u nichž je podezření na porušení zabezpečení, nebo pokud se zjistilo heslo účtu.

Zablokujte uživatele. Odvolání přístupu uživatele v Microsoft Entra ID popisuje, jak odvolat veškerý přístup pro uživatele ve scénářích, které zahrnují ohrožené účty, ukončení zaměstnance a další vnitřní hrozby.

Ve službě Microsoft Entra ID Protection nebo podobné funkci označte relevantní účty jako ohrožené.

Zablokujte IP adresu útočníka.

Tip

Útočníci můžou používat legitimní virtuální privátní sítě (VPN), které můžou způsobit větší riziko při změně IP adres. Pokud používáte cloudové ověřování, zablokujte IP adresu v Programu Defender for Cloud Apps nebo ID Microsoft Entra. Pokud je federovaná, zablokujte IP adresu na úrovni brány firewall před Active Directory Federation Services (AD FS) (ADFS).

Povolte vícefaktorové ověřování. Povolení vícefaktorového ověřování Microsoft Entra popisuje, jak při přihlášení vyzvat uživatele k zadání dalších forem identifikace.

Povolte microsoft Entra ID Protection pro rizika uživatelů a přihlašování. Zásady rizik: Microsoft Entra ID Protection popisuje zásady rizik v podmíněném přístupu Microsoft Entra, které můžou automatizovat reakci na rizika a umožnit uživatelům samoopravovat zjištěná rizika.

Určení ohrožených dat: e-maily, SharePoint, OneDrive, aplikace. Filtr aktivit Microsoft Defenderu for Cloud Apps může kontrolovat aktivity a aktualizovat nové aktivity.

Udržujte hygienu hesel. Dokument white paper s pokyny k heslům poskytuje doporučení pro správu hesel pro koncové uživatele a správce identit.

Iterujte, dokud nezjišťujete ovlivněné účty a zařízení a útok se zastaví.

Obnovovací

Pokyny po šetření a jejich uzavření najdete v následujících částech.

Seznam úloh nápravy

Po dokončení šetření a uzavření opravte škodu:

- Zakázání ovlivněných uživatelských účtů a účtů zařízení

- Odvolání aktuálních tokenů

- Resetování hesel

- Zakázání přidaných přihlašovacích údajů nebo zařízení

- Náprava napadených zařízení

- Zakázání podezřelých e-mailových pravidel

- Vrácení změn provedených ohroženými privilegovanými účty

Odstranění přidaných přihlašovacích údajů a zařízení

Než znovu povolíte ovlivněné účty, použijte následující doprovodné materiály. Odstraňte přihlašovací údaje přidané pomocí rozhraní Graph API pro ověřování Microsoft Entra.

Pokud chcete odstranit metodu ověřování e-mailu uživatele, spusťte následující volání Graphu:

DELETE /users/{id | userPrincipalName}/authentication/emailMethods/{id}

Nebo odstraňte přidanou metodu ověřování ověřovacího objektu:

DELETE /users/{id | userPrincipalName}/authentication/microsoftAuthenticatorMethods/{microsoftAuthenticatorAuthenticationMethodId}

Další informace:

Odstraňte zařízení zaregistrovaná identifikovanými uživatelskými účty. Použijte následující volání rozhraní Graph API:

DELETE /devices/{id}

DELETE /devices(deviceId='{deviceId}')

Data přístupná útočníkem obsahují více přihlašovacích údajů.

Pokud jste povolili Microsoft Purview, zkontrolujte své prostředí. Použijte definici entity Všechny přihlašovací údaje s ohroženými účty. Zahrnujte identifikované přihlašovací údaje, jak je popsáno v následující části s uvedením přihlašovacích údajů.

Další informace:

Vypršení platnosti a obměna nevracených tajných kódů

Obměňte tajné kódy přidružené k identifikovaným přihlašovacím údajům uživatele nebo zařízení.

- Na webu Azure Portal pro cloudové účty resetujte hesla účtu.

- V případě hybridních účtů resetujte heslo uživatele dvakrát, jak je popsáno v části Odvolání přístupu uživatele v Microsoft Entra ID.

- V uživatelském účtu Microsoft Entra ověřte, že zařízení a vícefaktorové ověřování jsou pod uživatelským řízením:

- Zakázání nebo odstranění neznámých zařízení

- Před opětovným povolením uživatelského účtu odstraňte neznámé možnosti vícefaktorového ověřování.

- Platnost pevně zakódovaných přihlašovacích údajů nebo přihlašovacích údajů ve formátu prostého textu v úložištích kódu vyprší:

- Zkontrolujte uniklé přihlašovací údaje. Detekce rizik identit úloh popisuje, jak chránit aplikace a instanční objekty.

- Spusťte kontrolu přihlašovacích údajů.

- Odstranění přidaných nebo změně pravidel doručené pošty na portálu Microsoft 365:

Zabezpečení identit ve vašem prostředí

Následující články obsahují další informace o zabezpečení identit.

- Zabezpečení privilegovaného přístupu

- Zabezpečení privilegovaného přístupu pro hybridní a cloudová nasazení v Microsoft Entra ID

- Přidání nebo aktualizace informací a nastavení profilu uživatele

- Přehled: Odebrání bývalého zaměstnance a zabezpečení dat

- Průvodce operacemi zabezpečení Microsoft Entra

Původní příčina krádeže tokenu

Někdy není možné zjistit původní příčinu. Doporučujeme dokončit šetření a odvodit podrobnosti, které můžou zobrazit původní příčinu. Po obnovení můžete provést další kroky pro šetření, které vám pomůžou určit původní příčinu.

Prozkoumání škodlivého e-mailu doručené v Microsoftu 365 popisuje, jak najít a prozkoumat podezřelé e-mailové zprávy.

Další kroky

*Rozhodovací strom pracovního postupu odcizení tokenu

- Co je Microsoft Entra ID Protection

- Průběžné vyhodnocování přístupu

- Zásady přístupu na základě rizik

- Od silného k silnějšímu: Metody ověřování odolné vůči útokům phishing: Soubory podrobného plánu

- Síla ověřování podmíněného přístupu

- Podmíněný přístup: Ochrana tokenů (Preview)

- Taktika tokenů: Jak zabránit krádeži cloudových tokenů, zjistit je a reagovat na ně

- 2023 – Trendy zabezpečení identit a řešení od Microsoftu