Vyšetřování útoku phishing

Tento článek obsahuje pokyny k identifikaci a vyšetřování útoků phishing ve vaší organizaci. Podrobné pokyny vám pomůžou provést požadovanou nápravnou akci k ochraně informací a minimalizaci dalších rizik.

Tento článek obsahuje následující části:

- Požadavky: Řeší konkrétní požadavky, které je potřeba dokončit před zahájením šetření. Protokolování, které by mělo být zapnuté, role a oprávnění se vyžadují mimo jiné.

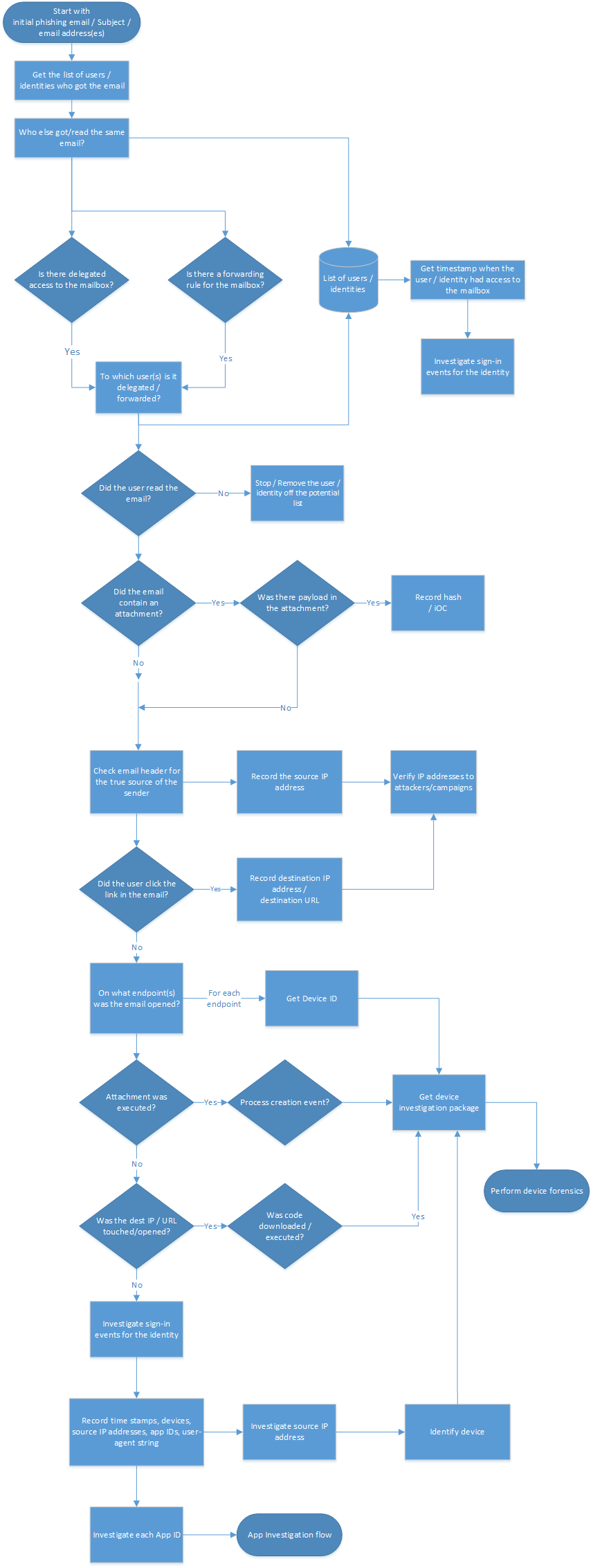

- Pracovní postup: Zobrazuje logický tok, podle kterého byste měli provést toto šetření.

- Kontrolní seznam: Obsahuje seznam úkolů pro každý z kroků v vývojovém diagramu. Tento kontrolní seznam může být užitečný v vysoce regulovaných prostředích k ověření dokončených položek nebo jako brána kvality pro sebe.

- Kroky šetření: Obsahuje podrobné pokyny pro toto konkrétní šetření.

Požadavky

Tady jsou obecná nastavení a konfigurace, které byste měli dokončit před pokračováním v šetření útoku phishing.

Podrobnosti obchodního vztahu

Než budete pokračovat v šetření, měli byste mít uživatelské jméno, hlavní název uživatele (UPN) nebo e-mailovou adresu účtu, u kterého máte podezření, že dojde k ohrožení zabezpečení.

Základní požadavky Microsoftu 365

Ověření nastavení auditování

Spuštěním následujícího příkazu v Prostředí Exchange Online PowerShell ověřte, že je ve výchozím nastavení zapnuté auditování poštovní schránky:

Get-OrganizationConfig | Format-List AuditDisabled

Hodnota False označuje, že auditování poštovní schránky je povolené pro všechny poštovní schránky v organizaci bez ohledu na hodnotu vlastnosti AuditEnabled u jednotlivých poštovních schránek. Další informace najdete v tématu Ověření auditování poštovní schránky ve výchozím nastavení zapnuté.

Trasování zpráv

Protokoly trasování zpráv jsou neocenitelné komponenty, které pomáhají najít původní zdroj zprávy a zamýšlené příjemce. Funkci trasování zpráv můžete použít v Centru pro správu Exchange (EAC) https://admin.exchange.microsoft.com/#/messagetrace nebo pomocí rutiny Get-MessageTrace v Prostředí Exchange Online PowerShell.

Poznámka:

Trasování zpráv je také dostupné na portálu Microsoft Defenderu v https://security.microsoft.com části Trasování zpráv Exchange pro e-mail a spolupráci>, ale to je jenom odkaz na trasování zpráv v EAC.

Několik součástí funkce trasování zpráv je samovysvětlovací, ale ID zprávy je jedinečný identifikátor e-mailové zprávy a vyžaduje důkladné porozumění. Pokud chcete získat ID zprávy pro e-mail, který vás zajímá, musíte si prostudovat nezpracovaná záhlaví e-mailů.

Hledání protokolu auditu

Vyhledáte jednotný protokol auditu a zobrazíte všechny aktivity uživatele a správce ve vaší organizaci Microsoft 365.

Exportují se protokoly přihlášení nebo protokoly auditu do externího systému?

Vzhledem k tomu, že se většina přihlašovacích a auditovaných dat Microsoft Entra ID a audit po 30 nebo 90 dnech přepíšou, doporučujeme používat Microsoft Sentinel, Azure Monitor nebo externí systém pro správu událostí (SIEM).

Požadované role a oprávnění

Oprávnění v Microsoft Entra ID

Doporučujeme účet, který provádí šetření, alespoň čtenář zabezpečení.

Oprávnění v Microsoftu 365

Role Čtenář zabezpečení na portálu Microsoft Defenderu nebo Portál dodržování předpisů Microsoft Purview by vám měla poskytnout dostatečná oprávnění k prohledávání příslušných protokolů.

Pokud si nejste jistí, jaká role se má použít, přečtěte si téma Vyhledání oprávnění potřebných ke spuštění jakékoli rutiny Exchange.

Microsoft Defender for Endpoint

Pokud máte Microsoft Defender for Endpoint (MDE), měli byste ho použít pro tento tok. Další informace najdete v tématu Řešení útoků phishing pomocí sdílení signálů a strojového učení.

Systémové požadavky

Požadavky na hardware

Systém by měl být schopný spustit PowerShell.

Požadavky na software

Ke zkoumání cloudového prostředí se vyžadují následující moduly PowerShellu:

Modul Azure AD PowerShell pro Graph Pokyny k instalaci najdete v tématu Instalace Azure Active Directory PowerShellu pro Graph.

Pokud potřebujete starší rutiny v modulu MSOnline (v1) Azure AD, přečtěte si téma Microsoft Entra ID (MSOnline).

Modul PowerShellu Pro Exchange Online: Pokyny k instalaci najdete v tématu Instalace a údržba modulu Exchange Online PowerShell.

Modul PowerShellu pro reakce na incidenty Microsoft Entra: Pokyny k instalaci najdete v modulu PowerShellu pro reakci na incidenty microsoftu Entra.

Workflow

Můžete také:

- Stáhněte si pracovní postupy playbooku útoku phishing a další reakce na incidenty jako PDF.

- Stáhněte si pracovní postupy playbooku útoku phishing a další reakce na incidenty jako soubor Visia.

Kontrolní seznam

Tento kontrolní seznam vám pomůže vyhodnotit proces šetření a ověřit, že se kroky dokončí během šetření:

| Kontrola počátečních phishingových e-mailů | |

| Získání seznamu uživatelů, kteří dostali tento e-mail | |

| Získání nejnovějších dat, kdy měl uživatel přístup k poštovní schránce | |

| Je v poštovní schránce nakonfigurovaný delegovaný přístup? | |

| Jsou pro poštovní schránku nakonfigurovaná pravidla pro přeposílání? | |

| Kontrola pravidel toku pošty Exchange (pravidla přenosu) | |

| Vyhledání e-mailových zpráv | |

| Přečetl nebo otevřel uživatel e-mail? | |

| Kdo jiný dostal stejný e-mail? | |

| Obsahoval e-mail přílohu? | |

| Byla v příloze datová část? | |

| Kontrola skutečného zdroje odesílatele v záhlaví e-mailu | |

| Ověření IP adres útočníkům nebo kampaním | |

| Vybral uživatel v e-mailu odkazy? | |

| Na jakém koncovém bodu se e-mail otevřel? | |

| Spustila se datová část přílohy? | |

| Došlo k dotyku nebo otevření cílové IP adresy nebo adresy URL? | |

| Byl spuštěn škodlivý kód? | |

| K jakým přihlášením došlo u účtu pro federovaný scénář? | |

| K jakým přihlášením došlo u účtu pro spravovaný scénář? | |

| Prozkoumání zdrojové IP adresy | |

| Prošetření nalezeného ID zařízení | |

| Prozkoumání jednotlivých ID aplikace |

Kontrolní seznamy útoku phishing a dalších playbooků incidentů si také můžete stáhnout jako excelový soubor.

Postup prověřování

Pro účely tohoto šetření máte ukázkový phishingový e-mail nebo části e-mailu. Můžete mít například adresu odesílatele, předmět e-mailu nebo části zprávy, abyste mohli zahájit šetření. Ujistěte se také, že jste dokončili a povolili všechna nastavení podle doporučení v části Požadavky .

Získání seznamu uživatelů nebo identit, kteří dostali e-mail

V prvním kroku potřebujete získat seznam uživatelů a identit, kteří dostali phishingový e-mail. Cílem tohoto kroku je zaznamenat seznam potenciálních uživatelů a identit, které později použijete k iteraci pro další kroky šetření. V části Pracovní postup najdete diagram toku vysoké úrovně kroků, které je potřeba provést během tohoto šetření.

V tomto playbooku nedáváme žádná doporučení, jak chcete zaznamenat tento seznam potenciálních uživatelů nebo identit. V závislosti na velikosti šetření můžete pro větší šetření použít excelovou knihu, soubor CSV nebo dokonce databázi. Seznam identit v daném tenantovi můžete získat několika způsoby a tady je několik příkladů.

Vytvoření vyhledávání obsahu v Portál dodržování předpisů Microsoft Purview

Pomocí indikátorů můžete vytvořit a spustit vyhledávání obsahu. Pokyny najdete v tématu Vytvoření vyhledávání obsahu.

Úplný seznam prohledávatelných vlastností e-mailu najdete ve vlastnostech prohledávatelného e-mailu.

Následující příklad vrátí zprávy, které uživatelé obdrželi od 13. dubna 2022 do 14. dubna 2022 a které obsahují slova "akce" a "povinné" v řádku předmětu:

(Received:4/13/2022..4/14/2022) AND (Subject:'Action required')

Následující příklad dotazu vrátí zprávy odeslané chatsuwloginsset12345@outlook.com a obsahují přesnou frázi "Aktualizovat informace o vašem účtu" v řádku předmětu.

(From:chatsuwloginsset12345@outlook.com) AND (Subject:"Update your account information")

Další informace najdete v tématu hledání a odstraňování zpráv ve vaší organizaci.

Použití rutiny Search-Mailbox v Exchange Online PowerShellu

Pomocí rutiny Search-Mailbox v Prostředí Exchange Online PowerShell můžete také provést konkrétní dotaz na cílovou poštovní schránku, která vás zajímá, a zkopírovat výsledky do nesouvisející cílové poštovní schránky.

Následující příklad dotazu vyhledá poštovní schránku Jane Smith pro e-mail, který obsahuje frázi Faktura v předmětu a zkopíruje výsledky do složky IRMailbox ve složce s názvem Šetření.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

V tomto příkladu dotaz prohledá všechny poštovní schránky tenanta e-mail obsahující frázi InvoiceUrgent v předmětu a zkopíruje výsledky do složky IRMailbox ve složce "Šetření".

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Podrobné informace o syntaxiach

Je v poštovní schránce nakonfigurovaný delegovaný přístup?

Pomocí následujícího skriptu zkontrolujte, jestli je v poštovní schránce nakonfigurovaný delegovaný přístup: https://github.com/OfficeDev/O365-InvestigationTooling/blob/master/DumpDelegatesandForwardingRules.ps1.

Pokud chcete vytvořit tuto sestavu, spusťte malý skript PowerShellu, který získá seznam všech uživatelů. Potom pomocí rutiny Get-MailboxPermission vytvořte soubor CSV všech delegátů poštovní schránky ve vaší tenantské tenantce.

Hledejte neobvyklé názvy nebo udělení oprávnění. Pokud se zobrazí něco neobvyklého, obraťte se na vlastníka poštovní schránky a zkontrolujte, jestli je legitimní.

Jsou pro poštovní schránku nakonfigurovaná pravidla předávání?

Je potřeba zkontrolovat každou identifikovanou poštovní schránku pro přeposílání poštovní schránky (označovanou také jako předávání SMTP (Simple Mail Transfer Protocol)) nebo pravidla doručené pošty, která přeposílají e-mailové zprávy externím příjemcům (obvykle nově vytvořená pravidla doručené pošty).

Pokud chcete zkontrolovat všechny poštovní schránky pro přeposílání poštovních schránek, spusťte v Exchange Online PowerShellu následující příkaz:

Get-Mailbox -RecipientTypeDetails UserMailbox -ResultSize unlimited | Format-Table -Auto MicrosoftOnlineServicesID,ForwardingSmtpAddress,DeliverToMailboxAndForward | Export-csv C:\Temp\Forwarding.csv -NoTypeInformationPokud chcete zkontrolovat pravidla doručené pošty vytvořená v poštovních schránkách mezi zadanými daty, spusťte v Prostředí Exchange Online PowerShell následující příkaz:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -ResultSize 5000 -RecordType exchangeadmin -Operations New-InboxRule | Export-csv NoTypeInformation -Path c:\temp\Inboxrulesoutput.csvMůžete také použít sestavu automaticky přeposlaných zpráv v Centru pro správu Exchange (EAC). Pokyny najdete v tématu Sestava automaticky přeposlaných zpráv v Exchangi Online.

Poznámky:

- Hledejte neobvyklá cílová umístění nebo jakýkoli druh externího adresování.

- Hledejte pravidla přeposílání s neobvyklými klíčovými slovy v kritériích, jako je například všechna pošta s textovou fakturou v předmětu. Obraťte se na vlastníka poštovní schránky a zkontrolujte, jestli je legitimní.

Kontrola pravidel doručené pošty

Zkontrolujte odebrání pravidel doručené pošty vzhledem k časovým razítkům v blízkosti vašeho šetření. Jako příklad použijte v Prostředí Exchange Online PowerShell následující příkaz:

Search-UnifiedAuditLog -StartDate 12/16/2021 -EndDate 03/16/2022 -Operations Remove-InboxRule | Export-CSV NoTypeInformation -Path c:\temp\removedInboxRules.csv

Kontrola pravidel toku pošty Exchange (pravidla přenosu)

Seznam pravidel toku pošty Exchange (označovaných také jako pravidla přenosu) ve vaší organizaci můžete získat dvěma způsoby:

- V Centru pro správu Exchange nebo Exchange Online PowerShellu. Pokyny najdete v tématu Zobrazení nebo úprava pravidla toku pošty.

- Sestava pravidla přenosu Exchange v Centru pro správu Exchange. Pokyny najdete v tématu Sestava pravidla přenosu Exchange v Exchangi Online.

Hledejte nová pravidla nebo upravená pravidla pro přesměrování pošty na externí domény. Počet pravidel by měl být známý a relativně malý. Můžete provést prohledávání protokolu auditu a určit, kdo pravidlo vytvořil a odkud ho vytvořil. Pokud se zobrazí něco neobvyklého, obraťte se na autora a zjistěte, jestli je legitimní.

Získání nejnovějších dat, kdy měl uživatel přístup k poštovní schránce

Na portálu Microsoft Defenderu nebo Portál dodržování předpisů Microsoft Purview přejděte do sjednoceného protokolu auditu. V části Aktivity v rozevíracím seznamu můžete filtrovat podle aktivit poštovní schránky Exchange.

Možnost zobrazit seznam ohrožených uživatelů je k dispozici na portálu Microsoft Defenderu.

Tato sestava ukazuje aktivity, které by mohly znamenat, že poštovní schránka je neoprávněně přístupná. Zahrnuje vytvořené nebo přijaté zprávy, přesunuté nebo odstraněné zprávy, zkopírované nebo vymazané zprávy, odeslané zprávy jménem nebo odeslání jako a všechna přihlášení poštovní schránky. Mezi data patří datum, IP adresa, uživatel, provedená aktivita, ovlivněná položka a všechny rozšířené podrobnosti.

Poznámka:

Aby se tato data zaznamenala, musíte povolit možnost auditování poštovní schránky.

Objem zde obsažených dat může být podstatný, proto se zaměřte na vyhledávání na uživatele, kteří by v případě porušení zabezpečení měli vysoký dopad. Hledejte neobvyklé vzory, jako jsou liché časy dne nebo neobvyklé IP adresy, a hledejte vzory, jako jsou velké objemy přesunů, vyprázdnění nebo odstranění.

Přečetl /otevřel uživatel e-mail?

Existují dva hlavní případy:

- Poštovní schránka je v Exchangi Online.

- Poštovní schránka je v místním Exchangi (hybridní Exchange).

Otevřel uživatel Exchange Online e-mail.

Pomocí rutiny Search-Mailbox v Prostředí Exchange Online PowerShell proveďte konkrétní vyhledávací dotaz na cílovou poštovní schránku, která je zajímají, a zkopírujte výsledky do nesouvisející cílové poštovní schránky.

Následující příklad dotazu prohledá poštovní schránku Janes Smith pro e-mail, který obsahuje frázi Faktura v předmětu a zkopíruje výsledky do irMailbox ve složce s názvem Šetření.

Search-Mailbox -Identity "Jane Smith" -SearchQuery "Subject:Invoice" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" LogLevel Full

Následující ukázkový dotaz vyhledá ve všech poštovních schránkách tenanta e-mail obsahující frázi InvoiceUrgent v předmětu a zkopíruje výsledky do složky IRMailbox ve složce Šetření.

Get-Mailbox | Search-Mailbox -SearchQuery 'InvoiceUrgent vote' -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Otevřel uživatel e-mail v hybridním Exchangi.

Pomocí rutiny Get-MessageTrackingLog vyhledejte informace o doručení zpráv uložené v protokolu sledování zpráv. Tady je příklad:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2022 09:00:00" -End "03/15/2022 17:00:00" -Sender "john@contoso.com"

Podrobné informace o syntaxi a parametrech naleznete v tématu Get-MessageTrackingLog.

Kdo jiný dostal stejný e-mail?

Existují dva hlavní případy:

- Poštovní schránka je v Exchangi Online.

- Poštovní schránka je v místním Exchangi (hybridní Exchange).

Pracovní postup je v podstatě stejný, jak je vysvětleno v části Získání seznamu uživatelů a identit, kteří dostali e-mailovou část dříve v tomto článku.

Vyhledání e-mailu v Exchangi Online

Použijte rutinu Search-Mailbox k provedení konkrétního vyhledávacího dotazu na cílovou poštovní schránku, kterou zajímá, a zkopírujte výsledky do nesouvisející cílové poštovní schránky.

Tento ukázkový dotaz vyhledá ve všech poštovních schránkách tenanta e-mail, který obsahuje předmět InvoiceUrgent v předmětu, a zkopíruje výsledky do složky IRMailbox ve složce s názvem Šetření.

Get-Mailbox | Search-Mailbox -SearchQuery "Subject:InvoiceUrgent" -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Vyhledání e-mailu v místním Exchangi

Pomocí rutiny Get-MessageTrackingLog vyhledejte informace o doručení zpráv uložené v protokolu sledování zpráv. Tady je příklad:

Get-MessageTrackingLog -Server Mailbox01 -Start "03/13/2018 09:00:00" -End "03/15/2018 17:00:00" -MessageSubject "InvoiceUrgent"

Podrobné informace o syntaxi a parametrech naleznete v tématu Get-MessageTrackingLog.

Obsahoval e-mail přílohu?

Existují dva hlavní případy:

- Poštovní schránka je v Exchangi Online.

- Poštovní schránka je v místním Exchangi (hybridní Exchange).

Zjištění, jestli zpráva obsahovala přílohu v Exchangi Online

Pokud je poštovní schránka v Exchangi Online, máte dvě možnosti:

- Použití klasické rutiny Search-Mailbox

- Použití rutiny New-ComplianceSearch

Použijte rutinu Search-Mailbox k provedení konkrétního vyhledávacího dotazu na cílovou poštovní schránku, kterou zajímá, a zkopírujte výsledky do nesouvisející cílové poštovní schránky. Tady je příklad:

Get-Mailbox -ResultSize unlimited | Search-Mailbox -SearchQuery attachment:trojan* -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Podrobné informace o syntaxiach

Druhou možností je použít rutinu New-ComplianceSearch . Tady je příklad:

New-ComplianceSearch -Name "Investigation" -ExchangeLocation "Research Department" -ContentMatchQuery "from:pilar@contoso.com AND hasattachment:true"

Podrobné informace o syntaxi a parametrech najdete v tématu New-ComplianceSearch.

Zjištění, jestli zpráva obsahovala přílohu v místním Exchangi

Poznámka:

V Systému Exchange Server 2013 vyžaduje tento postup kumulativní aktualizaci 12 (CU12) nebo novější. Další informace najdete v tomto článku.

Pomocí rutiny Search-Mailbox vyhledejte informace o doručení zpráv uložené v protokolu sledování zpráv. Tady je příklad:

Search-Mailbox -Identity "Jane Smith"-SearchQuery AttachmentNames:attachment_name -TargetMailbox "IRMailbox" -TargetFolder "Investigation" -LogLevel Full

Podrobné informace o syntaxiach

Byla v příloze datová část?

Vyhledejte potenciální škodlivý obsah v příloze. Například soubory PDF, obfuskované PowerShell nebo jiné kódy skriptů.

Zobrazení dat podle malwaru e-mailu > v sestavě stavu Ochrany před hrozbami zobrazuje počet příchozích a odchozích zpráv, které byly zjištěny jako obsahující malware pro vaši organizaci. Další informace najdete v tématu Sestava stavu ochrany před hrozbami: Zobrazení dat podle malwaru e-mailu>.

Kontrola skutečného zdroje odesílatele v záhlaví e-mailu

Mnoho součástí funkce trasování zpráv je samovysvětlované, ale potřebujete důkladně porozumět ID zprávy. ID zprávy je jedinečný identifikátor e-mailové zprávy.

Pokud chcete získat ID zprávy pro e-mail, který vás zajímá, je potřeba zkontrolovat nezpracovaná záhlaví e-mailu. Pokyny k tomu, jak to udělat v Microsoft Outlooku nebo Outlooku na webu (dříve Označované jako Outlook Web App nebo OWA) najdete v tématu Zobrazení záhlaví internetových zpráv v Outlooku.

Při prohlížení záhlaví e-mailu zkopírujte a vložte informace záhlaví do analyzátoru záhlaví e-mailu, který poskytuje MXToolbox nebo Azure pro čitelnost.

Informace o směrování hlaviček: Informace o směrování poskytují trasu e-mailu při přenosu mezi počítači.

SPF (Sender Policy Framework): Ověření e-mailu, které pomáhá zabránit nebo zjistit falšování identity. V záznamu SPF můžete určit, které IP adresy a domény můžou posílat e-maily jménem domény.

SPF = Pass: Záznam SPF TXT určil, že odesílatel může odesílat jménem domény.

- SPF = neutrální

- SPF = Selhání: Konfigurace zásad určuje výsledek IP adresy odesílatele zprávy.

- Pošta SMTP: Ověřte, jestli se jedná o legitimní doménu.

Další informace o SPF najdete v tématu Jak Microsoft 365 používá SPF k prevenci falšování identity.

Běžné hodnoty: Tady je rozpis nejčastěji používaných a zobrazených hlaviček a jejich hodnot. Jedná se o cenné informace a můžete je použít v vyhledávacích polích v Průzkumníku hrozeb.

- Adresa odesílatele

- Předmět

- ID zprávy

- Adresa

- Adresa zpáteční cesty

Výsledky ověřování: Můžete zjistit, co váš e-mailový klient ověřil při odeslání e-mailu. Poskytuje ověřování SPF a DKIM.

Původní IP adresa: Původní IP adresu lze použít k určení, jestli je IP adresa zablokovaná, a získat geografické umístění.

Úroveň spolehlivosti spamu (SCL): Určuje pravděpodobnost, jestli je příchozí e-mail spam.

- -1: Obejití většiny filtrování spamu od bezpečného odesílatele, bezpečného příjemce nebo bezpečné ip adresy uvedené v seznamu (důvěryhodný partner)

- 0, 1: Nespam, protože zpráva byla zkontrolována a určena k vyčištění

- 5, 6: Spam

- 7, 8, 9: Vysoká spolehlivost spamu

Záznam SPF je uložený v databázi DNS a je součástí informací o vyhledávání DNS. Záznam SPF (Sender Policy Framework) pro doménu můžete ručně zkontrolovat pomocí příkazu nslookup :

Otevřete příkazový řádek (Spustit > příkaz > cmd).

Zadejte příkaz jako:

nslookup -type=txt"mezeru a pak název domény nebo hostitele. Příklad:nslookup -type=txt domainname.com

Poznámka:

-all (odmítnout nebo je selhat – neodručujte e-mail, pokud se něco neshoduje), doporučujeme.

Zkontrolujte, jestli je ve vašich vlastních doménách v Microsoftu 365 povolený DKIM.

Musíte publikovat dva záznamy CNAME pro každou doménu, do které chtějí přidat identifikovanou poštu (DKIM). Zjistěte, jak pomocí DKIM ověřit odchozí e-maily odeslané z vaší vlastní domény.

Kontrola ověřování zpráv založených na doméně, vytváření sestav a souladu (DMARC)

Pomocí této funkce můžete ověřit odchozí e-maily v Microsoftu 365.

Ověření IP adres útočníkům nebo kampaním

Pokud chcete ověřit nebo prozkoumat IP adresy identifikované z předchozích kroků šetření, můžete použít některou z těchto možností:

- VirusTotal

- Microsoft Defender for Endpoint

- Veřejné zdroje:

- Ipinfo.io – má bezplatnou možnost získat geografickou polohu

- Censys.io - Má bezplatnou možnost získat informace o tom, co jejich pasivní skenování z internetu znají

- AbuseIPDB.com – má bezplatnou možnost, která poskytuje určitou geografickou polohu.

- Zeptejte se Bingu a Googlu – Vyhledávání na IP adrese

Reputace adresy URL

Můžete použít libovolné zařízení s Windows 10 a prohlížeč Microsoft Edge, který používá technologii SmartScreen .

Tady je několik příkladů reputace adresy URL třetích stran:

Při zkoumání IP adres a adres URL vyhledejte a korelujte IP adresy s indikátory ohrožení zabezpečení (IOC) nebo jiných indikátorů v závislosti na výstupu nebo výsledcích a přidejte je do seznamu zdrojů od nežádoucího uživatele.

Vybral uživatel v e-mailu odkazy?

Pokud uživatel klikl na odkaz v e-mailu (účelově nebo ne), pak tato akce obvykle vede k vytvoření nového procesu na samotném zařízení. V závislosti na zařízení, které bylo provedeno, potřebujete provést šetření specifická pro zařízení. Například Windows vs. Android vs. iOS. V tomto článku jsme popsali obecný přístup spolu s některými podrobnostmi o zařízeních s Windows. Pokud používáte Microsoft Defender for Endpoint (MDE), můžete ho také použít pro iOS a brzy Android.

Tyto události můžete prozkoumat pomocí programu Microsoft Defender for Endpoint.

Protokoly VPN/proxy serveru v závislosti na dodavateli proxy serveru a řešení VPN je potřeba zkontrolovat příslušné protokoly. V ideálním případě události předáváte do systému SIEM nebo Microsoft Sentinelu.

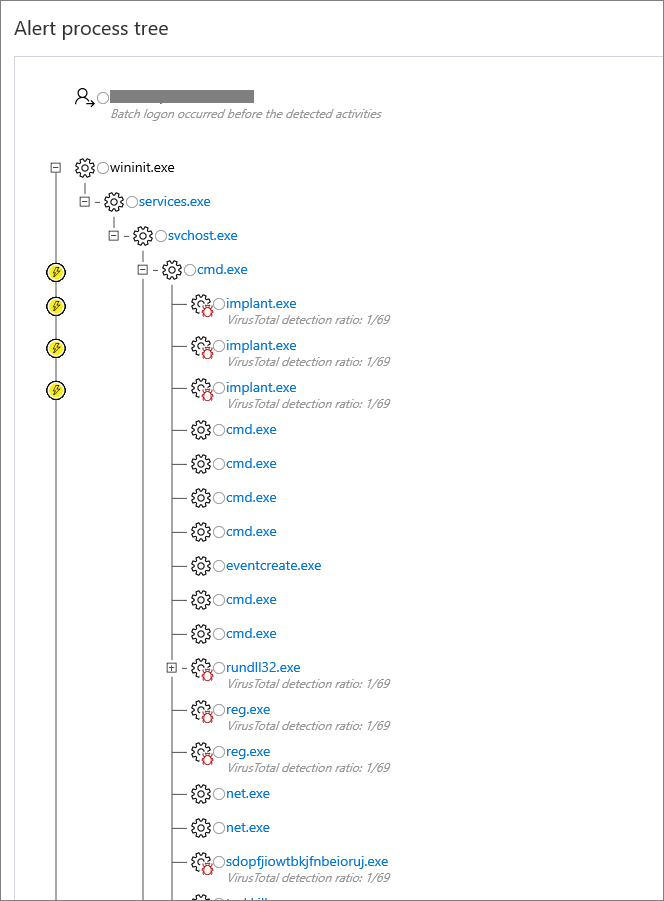

Použití programu Microsoft Defender for Endpoint Toto je nejlepší scénář, protože můžete použít naši analýzu hrozeb a automatizovanou analýzu, která vám pomůže prozkoumat. Další informace najdete v tématu zkoumání výstrah v programu Microsoft Defender for Endpoint.

Strom procesu výstrahy provádí třídění výstrah a šetření na další úrovni, zobrazuje agregované výstrahy a okolní důkazy, ke kterým došlo ve stejném kontextu spuštění a časovém období.

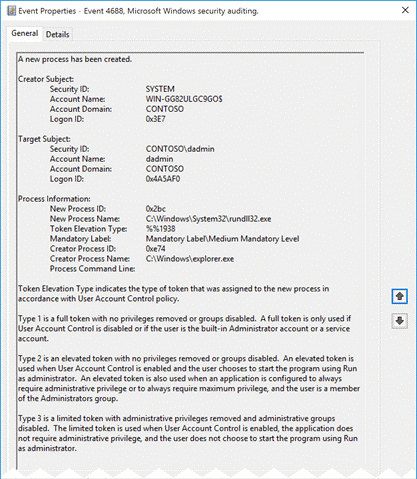

Na klientských zařízeních s Windows se ujistěte, že jste povolili možnost Události vytváření procesů. V ideálním případě byste také měli povolit události trasování příkazového řádku.

Na klientech Windows, kteří mají před šetřením povolené výše uvedené události auditu, můžete zkontrolovat událost auditování 4688 a určit čas doručení e-mailu uživateli:

Na jakém koncovém bodu se e-mail otevřel?

Tady jsou úlohy podobné předchozímu kroku šetření: Vybral uživatel v e-mailu odkazy?

Spustila se připojená datová část?

Tady jsou úlohy podobné předchozímu kroku šetření: Vybral uživatel v e-mailu odkazy?

Došlo k dotyku cílové IP adresy nebo adresy URL?

Tady jsou úlohy podobné předchozímu kroku šetření: Vybral uživatel v e-mailu odkazy?

Byl spuštěn škodlivý kód?

Tady jsou úlohy podobné předchozímu kroku šetření: Vybral uživatel v e-mailu odkazy?

K jakým přihlášením došlo u účtu?

Zkontrolujte různé přihlášení, ke kterým došlo u účtu.

Federovaný scénář

Nastavení protokolu auditu a události se liší na základě úrovně operačního systému (OS) a verze serveru Active Directory Federation Services (AD FS) (ADFS).

V následujících částech najdete různé verze serveru.

Server 2012 R2

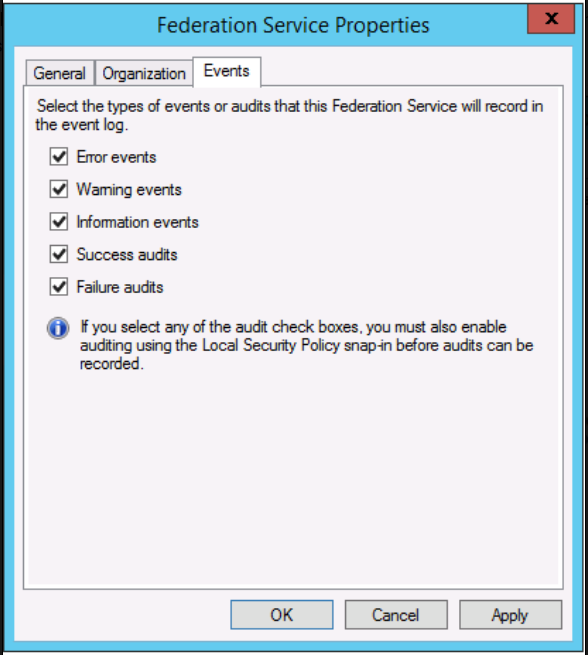

Ve výchozím nastavení nejsou události zabezpečení auditovány na Serveru 2012 R2. Tuto funkci musíte povolit na každém serveru služby AD FS ve farmě. V konzole pro správu ADFS vyberte Upravit vlastnosti služby FS.

Musíte také povolit zásady auditování operačního systému.

Otevřete příkazový řádek a spusťte následující příkaz jako správce.

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enable

Další informace najdete v tématu konfigurace serverů ADFS pro řešení potíží.

Moduly ADFS PowerShellu si můžete také stáhnout z:

Server 2016 a novější

Ve výchozím nastavení má ADFS ve Windows Serveru 2016 povolené základní auditování. Při základním auditování můžou správci zobrazit pět nebo méně událostí pro jeden požadavek. Úroveň auditování ale můžete zvýšit nebo snížit pomocí tohoto příkazu:

Set-AdfsProperties -AuditLevel Verbose

Další informace najdete v tématu Vylepšení auditování ADFS na Windows Serveru.

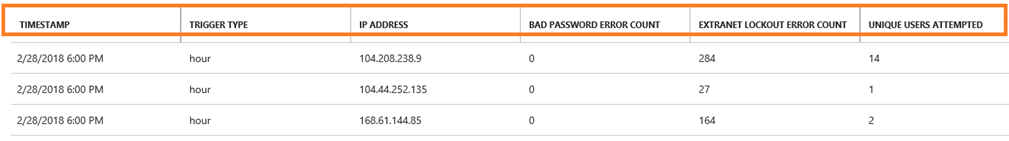

Pokud máte nainstalovaný Microsoft Entra Connect Health, měli byste se také podívat na sestavu rizikových IP adres. IP adresy klienta neúspěšné přihlašovací aktivity se agregují prostřednictvím proxy serverů webových aplikací. Každá položka v sestavě rizikových IP adres zobrazuje agregované informace o neúspěšných aktivitách přihlášení služby AD FS, které překračují určenou prahovou hodnotu.

Další informace naleznete v tématu Sestava rizikových IP adres.

Server 2012 R2

ID události 342 – Uživatelské jméno nebo heslo jsou v protokolech správce ADFS nesprávné.

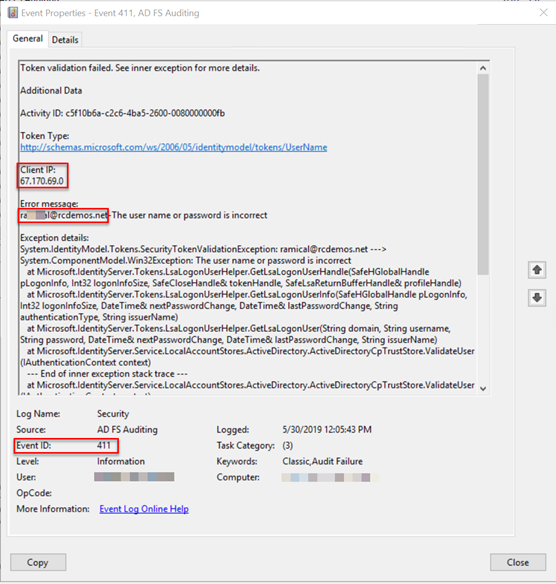

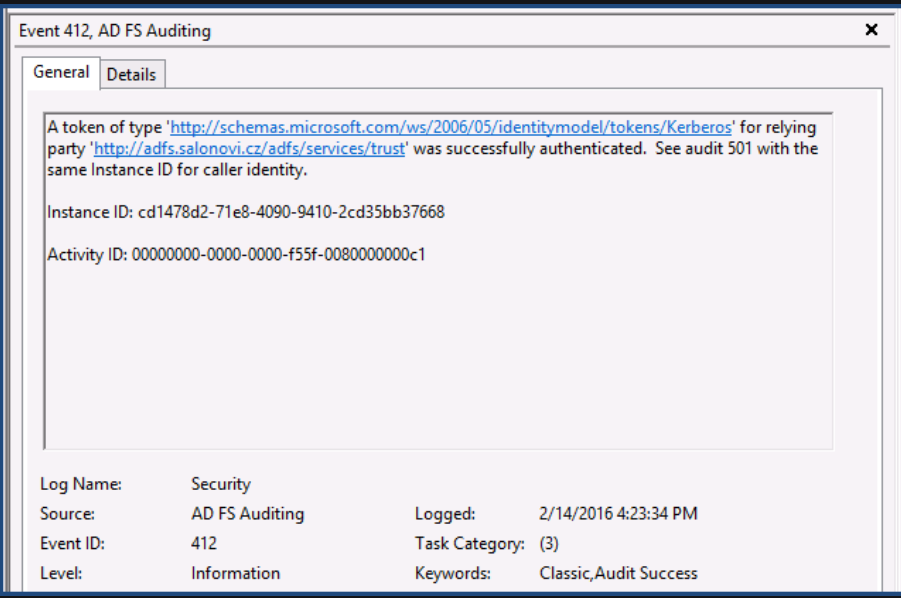

U skutečných událostí auditu se musíte podívat na protokoly událostí zabezpečení a měli byste hledat události s ID události 411 pro klasické selhání auditu se zdrojem jako auditování ADFS. Vyhledejte také ID události 412 při úspěšném ověření.

Ověření tokenu Event ID 411 - SecurityTokenValidationFailureAudit se nezdařilo. Další podrobnosti najdete ve vnitřní výjimce.

Možná budete muset korelovat událost s odpovídajícím ID události 501.

Server 2016 a novější

U skutečných událostí auditu je potřeba se podívat na protokoly událostí zabezpečení a vyhledat události s ID události 1202 pro úspěšné události ověřování a 1203 v případě selhání.

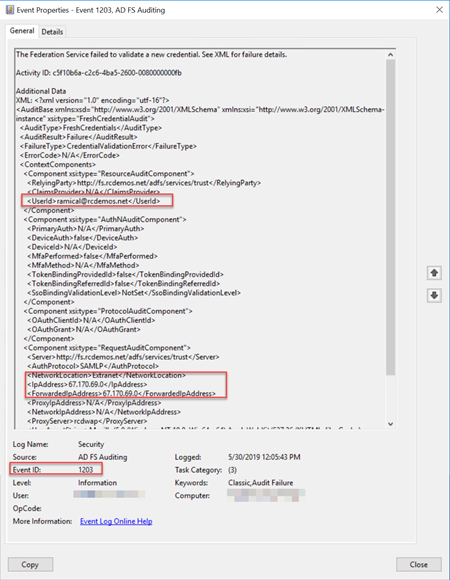

Příklad události s ID 1202:

ID události 1202 FreshCredentialSuccessAudit Federační služba ověřila nové přihlašovací údaje. Podrobnosti najdete v souboru XML.

Příklad pro ID události 1203:

Id události 1203 FreshCredentialFailureAudit Federační služba se nepodařilo ověřit nové přihlašovací údaje. Podrobnosti o selhání najdete v souboru XML.

Úplný seznam ID události ADFS na úrovni operačního systému získáte v části GetADFSEventList.

Spravovaný scénář

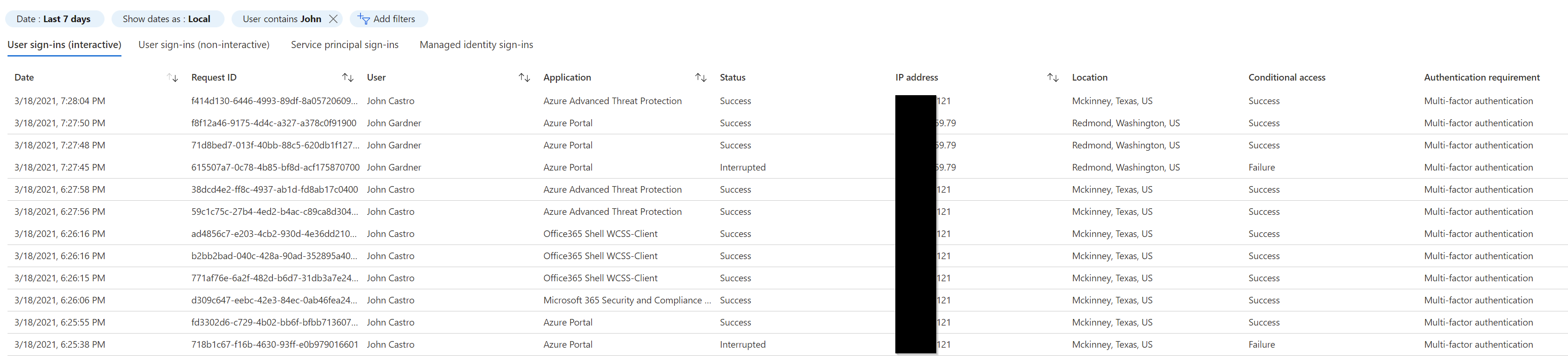

Zkontrolujte protokoly přihlášení Microsoft Entra pro jednoho nebo více uživatelů, které prošetřujete.

- Přechod na přihlašovací obrazovku Centra > pro správu Microsoft Entra

- Kontrola aktivit přihlašování

- Kontrola funkce PowerShellu na GitHubu

V Centru pro správu Microsoft Entra přejděte na obrazovku Přihlášení a přidejte nebo upravte filtr zobrazení pro časový rámec, který jste našli v předchozích krocích šetření, a přidejte uživatelské jméno jako filtr, jak je znázorněno na tomto obrázku.

Můžete také vyhledávat pomocí rozhraní Graph API. Můžete například filtrovat vlastnosti uživatele a získat spolu s ním lastSignInDate . Vyhledejte konkrétního uživatele, aby získal datum posledního přihlášení tohoto uživatele.

Například https://graph.microsoft.com/beta/users?$filter=startswith(displayName,'Dhanyah')&$select=displayName,signInActivity

Nebo můžete pomocí příkazu Get-AzureADUserLastSignInActivity PowerShellu získat poslední interaktivní přihlašovací aktivitu uživatele, na kterou cílí JEHO ID objektu. Tento příklad zapíše výstup do souboru CSV s razítkem data a času v adresáři spuštění.

Get-AzureADUserLastSignInActivity -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -UserObjectId aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb -CsvOutput

Nebo můžete použít tento příkaz z modulu AzureADIncidentResponse PowerShellu:

Get-AzureADIRSignInDetail -UserId johcast@Contoso.com -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -RangeFromDaysAgo 29 -RangeToDaysAgo 3

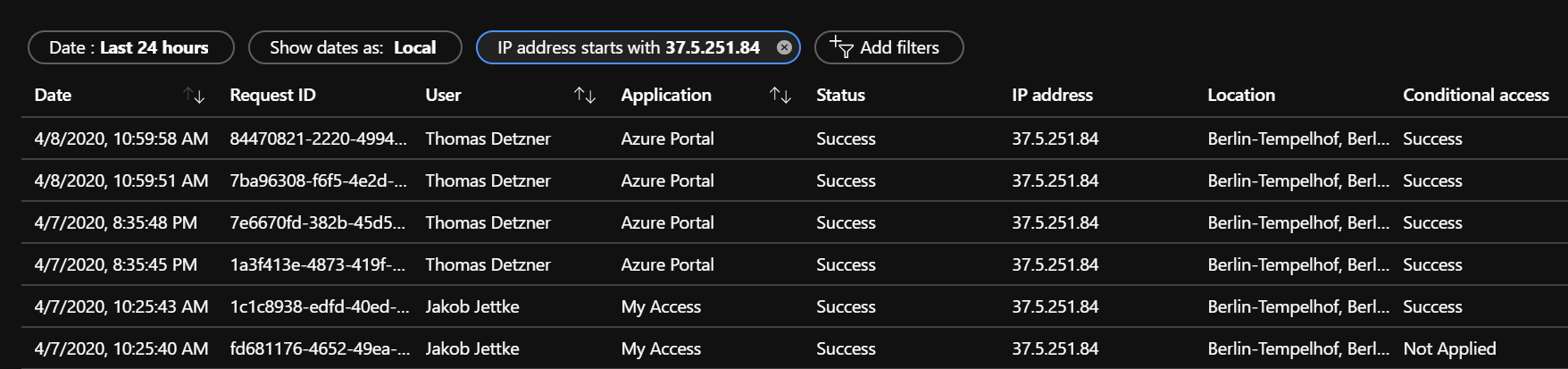

Prozkoumání zdrojové IP adresy

Na základě zdrojových IP adres, které jste našli v protokolu přihlašování Microsoft Entra nebo v protokolech ADFS/federačního serveru, prozkoumejte další informace o tom, odkud provoz pochází.

Spravovaný uživatel

V případě spravovaného scénáře byste se měli začít dívat na protokoly přihlášení a filtrovat na základě zdrojové IP adresy:

Nebo můžete použít tento příkaz z modulu AzureADIncidentResponse PowerShellu:

Get-AzureADIRSignInDetail -IpAddress 1.2.3.4 -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -RangeFromDaysAgo 29 -RangeToDaysAgo 3 -OutGridView

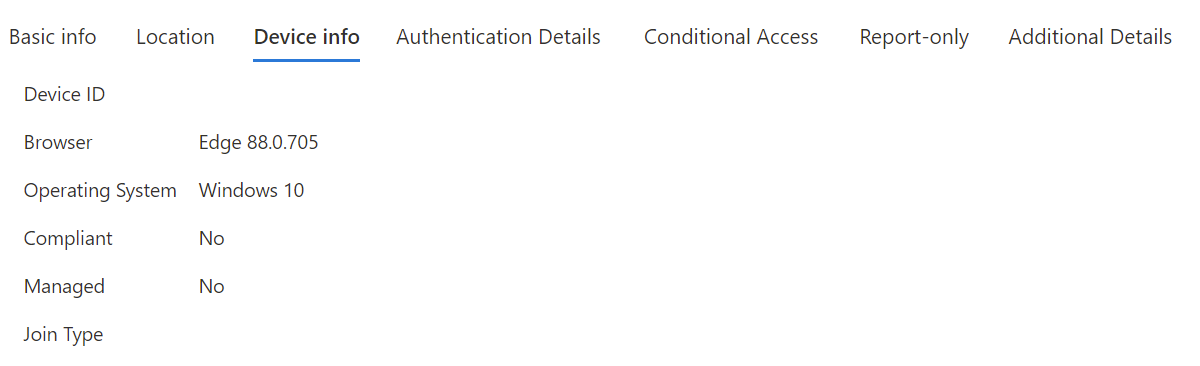

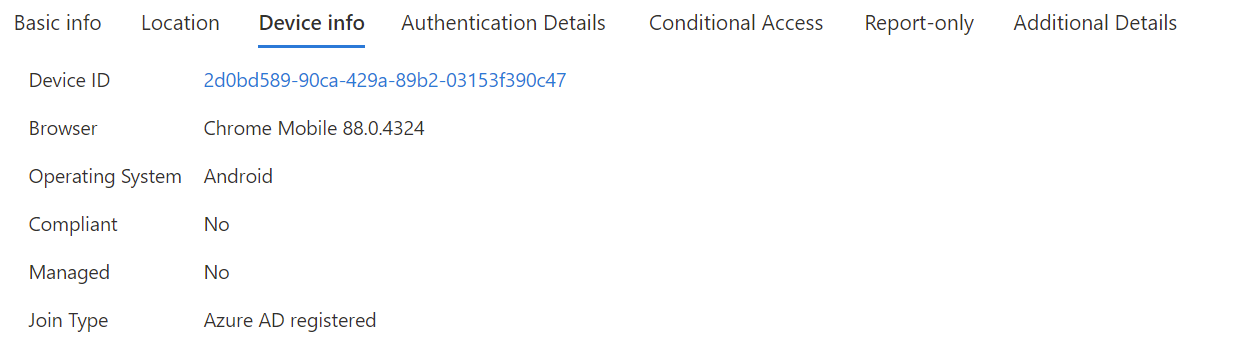

Když se podíváte do seznamu výsledků, přejděte na kartu Informace o zařízení. V závislosti na použitém zařízení se zobrazí různý výstup. Tady je pár příkladů:

Příklad 1 – Nespravované zařízení (BYOD):

Příklad 2 – Spravované zařízení (připojení Microsoft Entra nebo hybridní připojení Microsoft Entra):

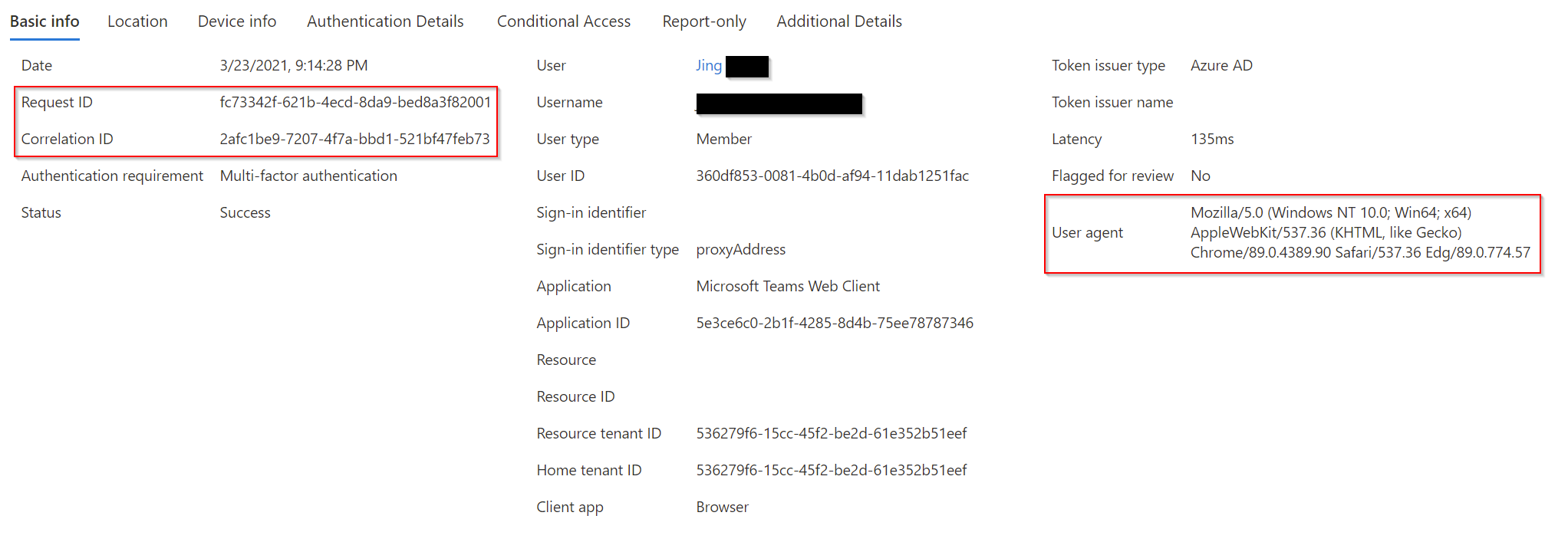

Zkontrolujte ID zařízení, pokud je k dispozici. Měli byste také vyhledat operační systém a prohlížeč nebo řetězec UserAgent .

Zaznamená ID korelace, ID požadavku a časové razítko. K korelaci zjištění s jinými událostmi byste měli použít ID korelace a časové razítko Korelace.

Federovaný uživatel nebo aplikace

Postupujte podle stejného postupu, který je k dispozici pro scénář federovaného přihlašování.

Vyhledejte a poznamenejte id zařízení, úroveň operačního systému, ID korelace a ID požadavku.

Prozkoumání identifikovaného ID zařízení

Tento krok je relevantní pouze pro zařízení, která jsou známá pro Microsoft Entra ID. Pokud jste například v předchozích krocích našli jedno nebo více potenciálních ID zařízení, můžete na tomto zařízení dále prozkoumat. Vyhledejte a poznamenejte si ID zařízení a vlastníka zařízení.

Prozkoumání jednotlivých ID aplikace

Začněte s protokoly přihlašování a konfigurací aplikace tenanta nebo konfigurace federačních serverů.

Spravovaný scénář

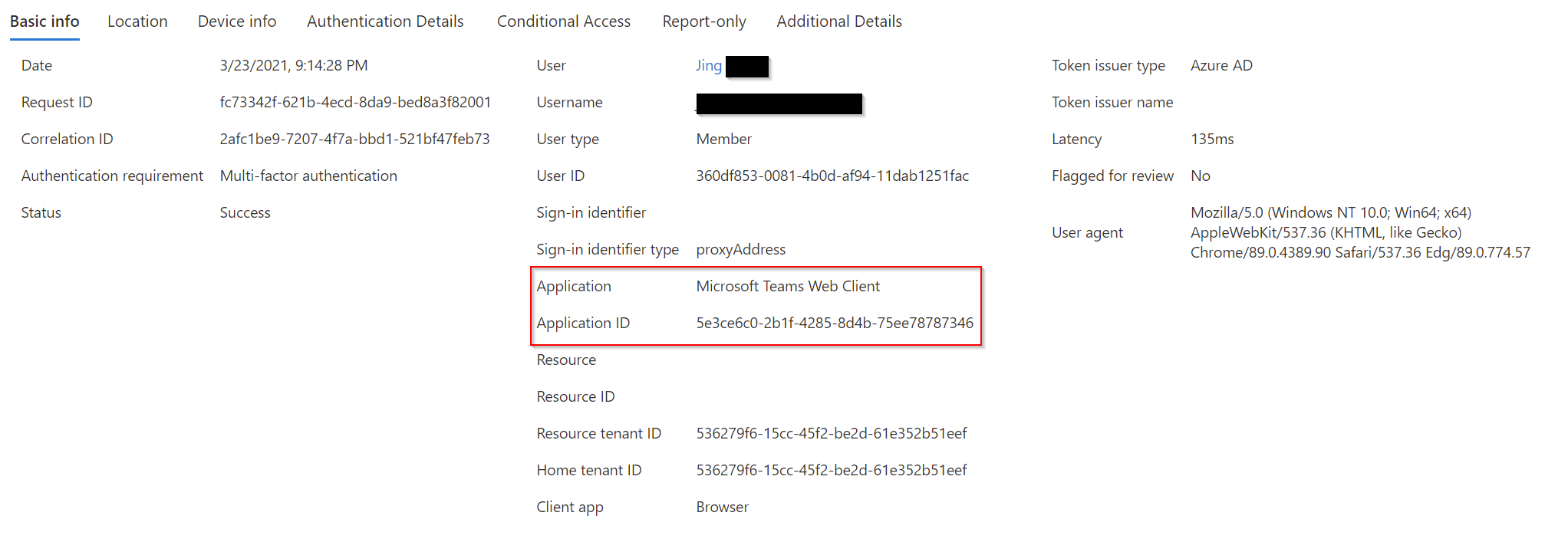

Z dříve nalezených podrobností protokolu přihlášení zkontrolujte ID aplikace na kartě Základní informace :

Všimněte si rozdílů mezi aplikací (a ID) a prostředkem (a ID). Aplikace je součástí klientské komponenty, zatímco prostředek je služba / aplikace v Microsoft Entra ID.

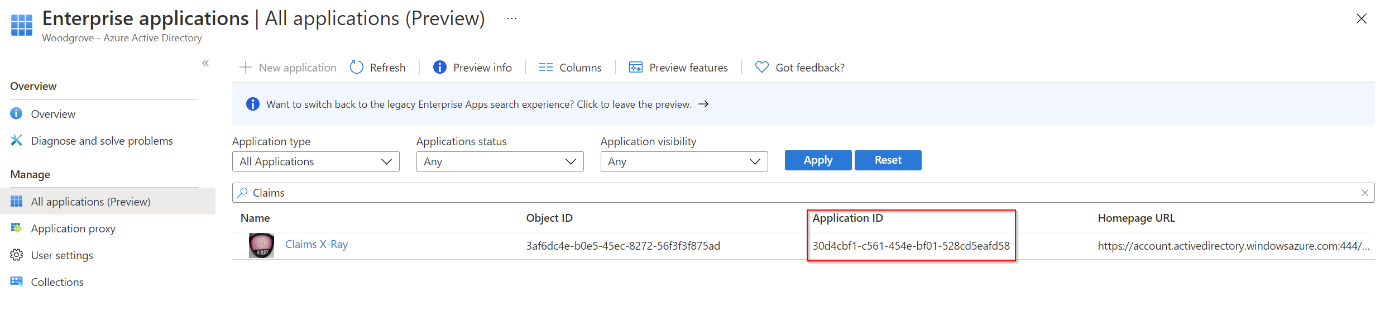

Pomocí tohoto ID aplikace teď můžete provádět průzkum v tenantovi. Tady je příklad:

Get-MgApplication -Filter "AppId eq '00001111-aaaa-2222-bbbb-3333cccc4444'"

Id AppId DisplayName

3af6dc4e-b0e5-45ec-8272-56f3f3f875ad 00001111-aaaa-2222-bbbb-3333cccc4444 Claims X-Ray

Pomocí těchto informací můžete hledat na portálu Podnikové aplikace. Přejděte do části Všechny aplikace a vyhledejte konkrétní ID aplikace.

Playbooky pro další reakce na incidenty

Projděte si pokyny k identifikaci a prošetřování těchto dalších typů útoků:

Zdroje informací o reakcích na incidenty

- Přehled produktů a prostředků zabezpečení Microsoftu pro nové role a zkušené analytiky

- Plánování služby Security Operations Center (SOC)

- Reakce na incident XDR v programu Microsoft Defender

- Microsoft Defender for Cloud (Azure)

- Reakce na incidenty Microsoft Sentinelu

- Průvodce týmem reakce na incidenty Microsoftu sdílí osvědčené postupy pro týmy zabezpečení a vedoucí pracovníky.

- Průvodci reakcemi na incidenty Microsoftu pomáhají týmům zabezpečení analyzovat podezřelou aktivitu