Vyšetřování hesel ve spreji

Tento článek obsahuje pokyny k identifikaci a prošetření útoků password spray ve vaší organizaci a provedení požadovaných nápravných akcí pro ochranu informací a minimalizaci dalších rizik.

Tento článek obsahuje následující části:

- Požadavky: Řeší konkrétní požadavky, které je potřeba dokončit před zahájením šetření. Protokolování, které by mělo být zapnuté, role a oprávnění se vyžadují mimo jiné.

- Pracovní postup: Zobrazuje logický tok, podle kterého byste měli provést toto šetření.

- Kontrolní seznam: Obsahuje seznam úkolů pro každý z kroků v vývojovém diagramu. Tento kontrolní seznam může být užitečný v vysoce regulovaných prostředích k ověření toho, co jste udělali, nebo jednoduše jako brána kvality pro sebe.

- Kroky šetření: Obsahuje podrobné pokyny pro toto konkrétní šetření.

- Obnovení: Obsahuje základní kroky, jak obnovit nebo zmírnit útoky pomocí útoku password spray.

- Odkazy: Obsahuje další materiály pro čtení a referenční materiály.

Požadavky

Před zahájením šetření se ujistěte, že jste dokončili nastavení pro protokoly a výstrahy a další požadavky na systém.

V případě monitorování Microsoft Entra postupujte podle našich doporučení a pokynů v příručce Microsoft Entra SecOps.

Nastavení protokolování služby AD FS

Protokolování událostí v ADFS 2016

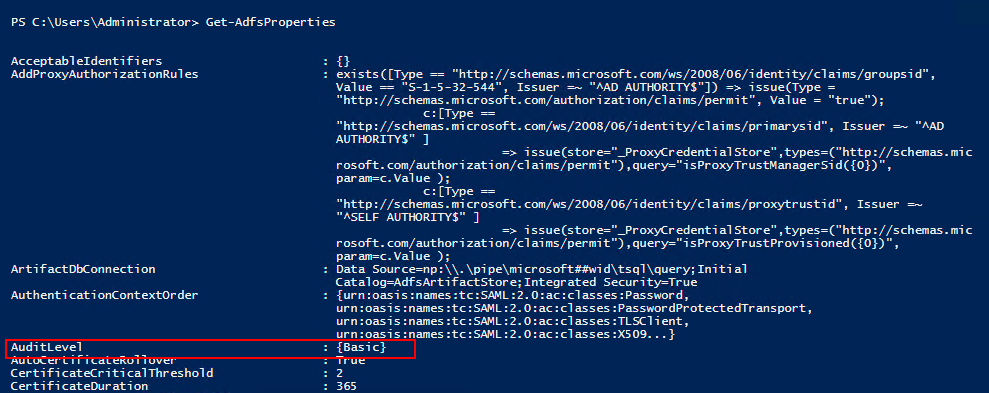

Ve výchozím nastavení má Microsoft Active Directory Federation Services (AD FS) (ADFS) ve Windows Serveru 2016 základní úroveň auditování povolenou. Při základním auditování můžou správci zobrazit pět nebo méně událostí pro jeden požadavek. Nastavte protokolování na nejvyšší úroveň a odešlete protokoly služby AD FS (&security) do SIEM, aby se korelovaly s ověřováním AD a Microsoft Entra ID.

Pokud chcete zobrazit aktuální úroveň auditování, použijte tento příkaz PowerShellu:

Get-AdfsProperties

Tato tabulka obsahuje seznam úrovní auditování, které jsou k dispozici.

| Úroveň auditu | Syntaxe PowerShellu | Popis |

|---|---|---|

| Nic | Set-AdfsProperties -AuditLevel None |

Auditování je zakázané a nejsou zaprotokolovány žádné události. |

| Základní (výchozí) | Set-AdfsProperties -AuditLevel Basic |

Pro jeden požadavek se zaprotokoluje maximálně pět událostí. |

| Podrobnosti | Set-AdfsProperties -AuditLevel Verbose |

Protokolují se všechny události. Tato úroveň zaznamenává značné množství informací na požadavek. |

Pokud chcete zvýšit nebo snížit úroveň auditování, použijte tento příkaz PowerShellu:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Nastavení protokolování zabezpečení ADFS 2012 R2/2016/2019

Vyberte Start, přejděte na Nástroje pro správu programů > a pak vyberte Místní zásady zabezpečení.

Přejděte do složky Nastavení zabezpečení\Místní zásady\Správa uživatelských práv a poklikejte na Generovat audity zabezpečení.

Na kartě Místní nastavení zabezpečení ověřte, že je uvedený účet služby ADFS. Pokud není k dispozici, vyberte Přidat uživatele nebo skupinu a přidejte ho do seznamu a pak vyberte OK.

Chcete-li povolit auditování, otevřete příkazový řádek se zvýšenými oprávněními a spusťte následující příkaz:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableZavřete místní zásady zabezpečení.

Dále otevřete modul snap-in Správa služby AD FS, vyberte Start, přejděte na Nástroje pro správu programů > a pak vyberte ADFS Management.

V podokně Akce vyberte Upravit vlastnosti služby FS (Federation Service).

V dialogovém okně Vlastnosti služby FS vyberte kartu Události .

Zaškrtněte políčka Úspěšné audity a Neúspěšné audity.

Kliknutím na TLAČÍTKO OK konfiguraci dokončíte a uložíte ji.

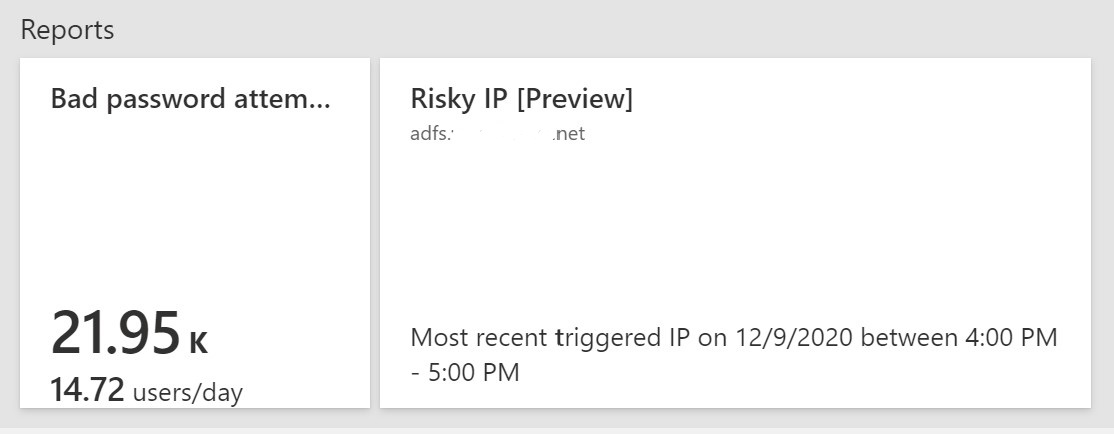

Instalace služby Microsoft Entra Connect Health pro ADFS

Agent Microsoft Entra Connect Health pro ADFS umožňuje získat lepší přehled o vašem federačním prostředí. Poskytuje několik předkonfigurovaných řídicích panelů, jako je využití, monitorování výkonu a sestavy rizikových IP adres.

Pokud chcete nainstalovat službu ADFS Connect Health, projděte si požadavky na používání služby Microsoft Entra Connect Health a pak nainstalujte agenta služby Azure ADFS Connect Health.

Nastavení rizikových výstrah IP adres pomocí sešitu sestavy rizikových IP adres služby AD FS

Po nakonfigurování služby Microsoft Entra Connect Health pro ADFS byste měli monitorovat a nastavit upozorňování pomocí sešitu sestavy rizikových IP adres služby AD FS a služby Azure Monitor. Výhody použití této sestavy jsou:

- Detekce IP adres, které překračují prahovou hodnotu neúspěšných přihlášení založených na heslech

- Podporuje neúspěšná přihlášení kvůli chybnému heslu nebo kvůli stavu uzamčení extranetu.

- Podporuje povolení upozornění prostřednictvím upozornění Azure.

- Přizpůsobitelné nastavení prahové hodnoty, které odpovídají zásadám zabezpečení organizace.

- Přizpůsobitelné dotazy a rozšířené vizualizace pro další analýzu

- Rozšířené funkce z předchozí sestavy rizikových IP adres, které jsou zastaralé od 24. ledna 2022.

Nastavení upozornění nástroje SIEM v Microsoft Sentinelu

Pokud chcete nastavit upozornění nástroje SIEM, projděte si kurz upozorňování.

Integrace SIEM do Microsoft Defenderu for Cloud Apps

Připojte nástroj Security Information and Event Management (SIEM) k Programu Microsoft Defender for Cloud Apps, který aktuálně podporuje Micro Focus ArcSight a obecný společný formát událostí (CEF).

Další informace naleznete v tématu Obecná integrace SIEM.

Integrace SIEM s rozhraním Graph API

SIEM můžete připojit k microsoft Graphu Rozhraní API pro zabezpečení pomocí některé z následujících možností:

- Přímé použití podporovaných možností integrace – Podívejte se na seznam podporovaných možností integrace, jako je psaní kódu pro přímé připojení aplikace, abyste získali bohaté přehledy. Začněte pomocí ukázek.

- Použití nativních integrací a konektorů vytvořených partnery Microsoftu – Informace o použití těchto integrací najdete v partnerských řešeních pro Microsoft Graph Rozhraní API pro zabezpečení.

- Použijte konektory vytvořené Microsoftem – Podívejte se na seznam konektorů, které můžete použít pro připojení k rozhraní API prostřednictvím různých řešení pro správu incidentů zabezpečení a událostí (SIEM), reakce na zabezpečení a orchestraci (SOAR), sledování incidentů a správy služeb (ITSM), vytváření sestav atd.

Další informace najdete v tématu Integrace řešení zabezpečení pomocí Rozhraní API pro zabezpečení Microsoft Graphu.

Použití splunku

K nastavení upozornění můžete použít také platformu Splunk.

- V tomto videu se dozvíte, jak vytvořit upozornění Splunk.

- Další informace najdete v příručce k upozorňování splunku.

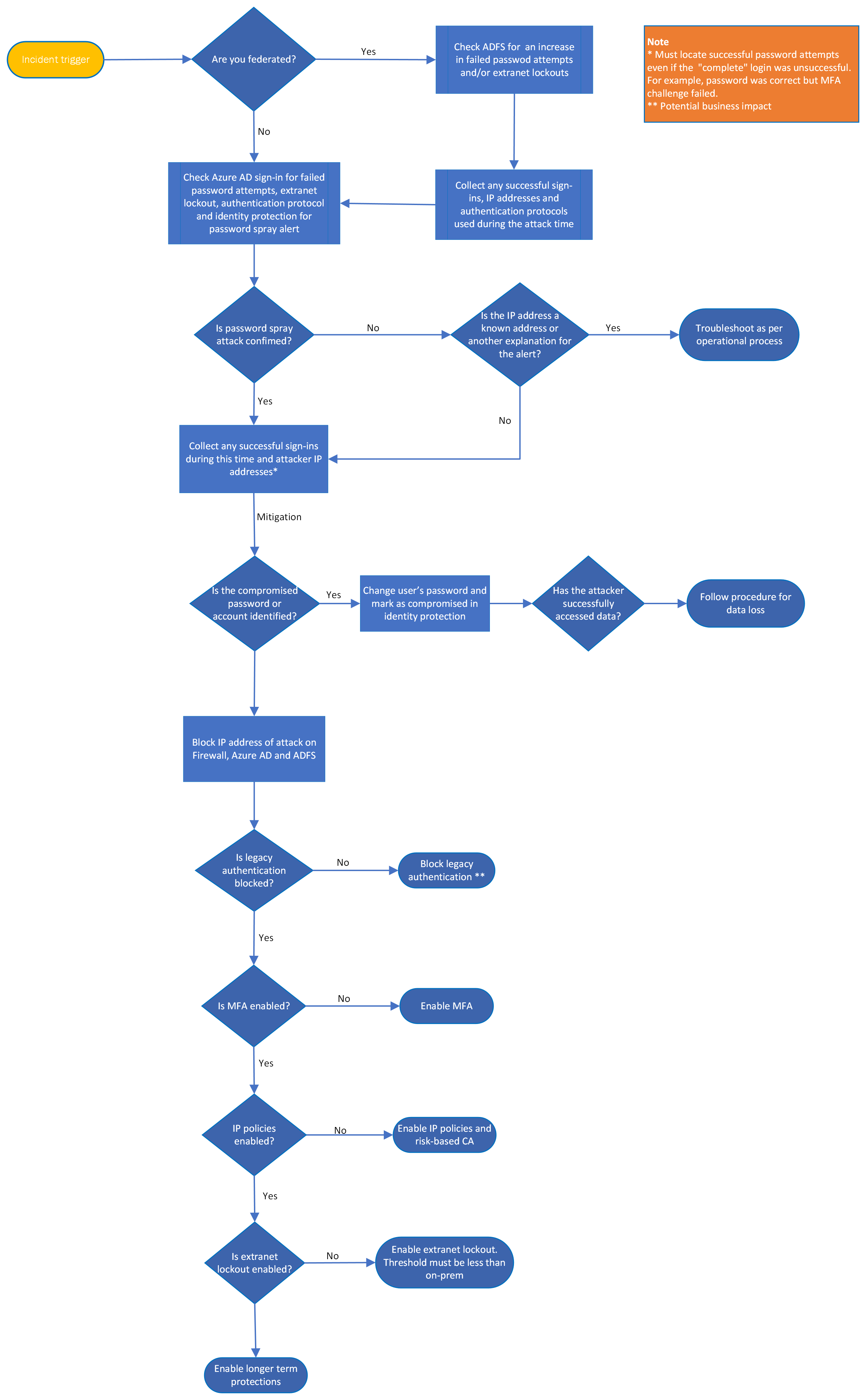

Workflow

Následující vývojový diagram znázorňuje pracovní postup šetření password spray.

Můžete také:

- Stáhněte si pracovní postupy playbooku pro odpovědi na incidenty a heslo jako PDF.

- Stáhněte si pracovní postupy playbooku pro odpovědi na incidenty a heslo jako soubor Visia.

Kontrolní seznam

Triggery šetření

- Přijetí triggeru ze SIEM, protokolů brány firewall nebo ID Microsoft Entra

- Microsoft Entra ID Protection Password Spray funkce nebo riziková IP adresa

- Velký počet neúspěšných přihlášení (ID události 411)

- Špička ve službě Microsoft Entra Connect Health pro ADFS

- Jiný incident zabezpečení (například phishing)

- Nevysvětlovaná aktivita, například přihlášení z neznámého umístění nebo zobrazení neočekávaných výzev vícefaktorového ověřování

Šetření

- Co je upozorňování?

- Můžete potvrdit, že tento útok je ve spreji s heslem?

- Určete časovou osu útoku.

- Určete jednu nebo více IP adres útoku.

- Filtrování úspěšných přihlášení pro toto časové období a IP adresu, včetně úspěšného hesla, ale neúspěšného vícefaktorového ověřování

- Kontrola generování sestav vícefaktorového ověřování

- Je v účtu něco neobvyklého, například nové zařízení, nový operační systém, použitá nová IP adresa? K detekci podezřelých aktivit použijte Defender for Cloud Apps nebo Azure Information Protection.

- Informujte místní orgány nebo třetí strany o pomoc.

- Pokud máte podezření na ohrožení zabezpečení, zkontrolujte exfiltraci dat.

- Zkontrolujte podezřelé chování účtu a hledejte korelaci s jinými možnými účty a službami a dalšími škodlivými IP adresami.

- Zkontrolujte účty uživatelů pracujících ve stejné kanceláři nebo delegovaném přístupu – hygiena hesel (ujistěte se, že nepoužívají stejné heslo jako ohrožený účet).

- Spuštění nápovědy k ADFS

Omezení rizik

Pokyny k povolení následujících funkcí najdete v části Reference :

- Blokování IP adresy útočníka (sledujte změny na jinou IP adresu)

- Změna hesla uživatele pro podezření na ohrožení zabezpečení

- Povolení uzamčení extranetu ADFS

- Zakázané starší ověřování

- Povolení služby Azure Identity Protection (zásady přihlašování a rizik uživatelů)

- Povolené vícefaktorové ověřování (pokud ještě není)

- Povolená ochrana heslem

- Nasazení služby Microsoft Entra Connect Health pro ADFS (pokud ještě není)

Obnovovací

- Označení chybné IP adresy v Defenderu pro Cloud Apps, SIEM, ADFS a Microsoft Entra ID

- Zkontrolujte další formy trvalosti poštovní schránky, jako jsou pravidla předávání nebo další přidané delegování.

- Vícefaktorové ověřování jako primární ověřování

- Konfigurace integrací SIEM s cloudem

- Konfigurace upozornění – Identity Protection, ADFS Health Connect, SIEM a Defender for Cloud Apps

- Poznatky získané (včetně klíčových zúčastněných stran, třetích stran, komunikačních týmů)

- Kontrola stavu zabezpečení nebo vylepšení

- Plánování spouštění pravidelných simulátorů útoků

Jako excelový soubor si také můžete stáhnout kontrolní seznamy pro heslo a další playbooky incidentů.

Postup prověřování

Reakce na incidenty password spray

Než budete pokračovat ve vyšetřování, pojďme se seznámit s několika technikami útoku password spray.

Ohrožení zabezpečení heslem: Útočník uhodnul heslo uživatele, ale kvůli jiným ovládacím prvkům, jako je vícefaktorové ověřování (MFA), nemohl získat přístup k účtu.

Ohrožení zabezpečení účtu: Útočník odhadl heslo uživatele a získal přístup k účtu.

Zjišťování prostředí

Identifikace typu ověřování

V prvním kroku je potřeba zkontrolovat, jaký typ ověřování se používá pro doménu tenanta nebo ověřenou doménu, kterou prošetřujete.

Pokud chcete získat stav ověřování pro konkrétní název domény, použijte příkaz Get-MgDomain PowerShellu. Tady je příklad:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

Je ověřování federované nebo spravované?

Pokud je ověřování federované, úspěšné přihlášení se uloží v MICROSOFT Entra ID. Neúspěšné přihlášení jsou ve zprostředkovateli identity (IDP). Další informace najdete v tématu Řešení potíží se službou AD FS a protokolováním událostí.

Pokud je typ ověřování spravovaný– jenom cloud, synchronizace hodnot hash hesel (PHS) nebo předávací ověřování (PTA) – úspěšné a neúspěšné přihlášení se uloží v protokolech přihlašování Microsoft Entra.

Poznámka:

Funkce postupného uvedení umožňuje federovat název domény tenanta, ale konkrétní uživatele, kteří se mají spravovat. Určete, jestli jsou všichni uživatelé členy této skupiny.

Je pro ADFS povolená služba Microsoft Entra Connect Health?

- Sestava RiskyIP poskytuje podezřelé IP adresy a datum a čas. Měla by být povolená oznámení.

- Zkontrolujte také federované šetření přihlašování z playbooku Phishing.

Je rozšířené protokolování povolené v ADFS?

- Toto nastavení je požadavek na službu ADFS Connect Health, ale dá se povolit nezávisle na sobě.

- Podívejte se, jak povolit ADFS Health Connect.

- Zkontrolujte také šetření federovaných přihlášení z playbooku Phishing.

Jsou protokoly uložené v SIEM?

Pokud chcete zkontrolovat, jestli ukládáte a korelujete protokoly v systému SIEM (Security Information and Event Management) nebo v jiném systému:

- Log Analytics – předem připravené dotazy

- Microsoft Sentinel – předem připravené dotazy

- Splunk – předem připravené dotazy

- Protokoly brány firewall

- Protokolování přístupu uživatele v případě > 30 dnů

Principy ID Microsoft Entra a generování sestav vícefaktorového ověřování

Je důležité pochopit protokoly, které vidíte, abyste mohli zjistit ohrožení zabezpečení. Tady jsou stručné příručky pro pochopení přihlášení Microsoft Entra a generování sestav vícefaktorového ověřování:

Triggery incidentů

Trigger incidentu je událost nebo řada událostí, které způsobí aktivaci předdefinované výstrahy. Příkladem je počet chybných pokusů o heslo nad předdefinovanou prahovou hodnotou. Tady jsou další příklady triggerů, které se dají upozorňovat na útoky password spray a kde se tyto výstrahy objevují. Mezi triggery incidentů patří:

Uživatelé

IP

Řetězce uživatelského agenta

Datum/čas

Anomálie

Chybné pokusy o heslo

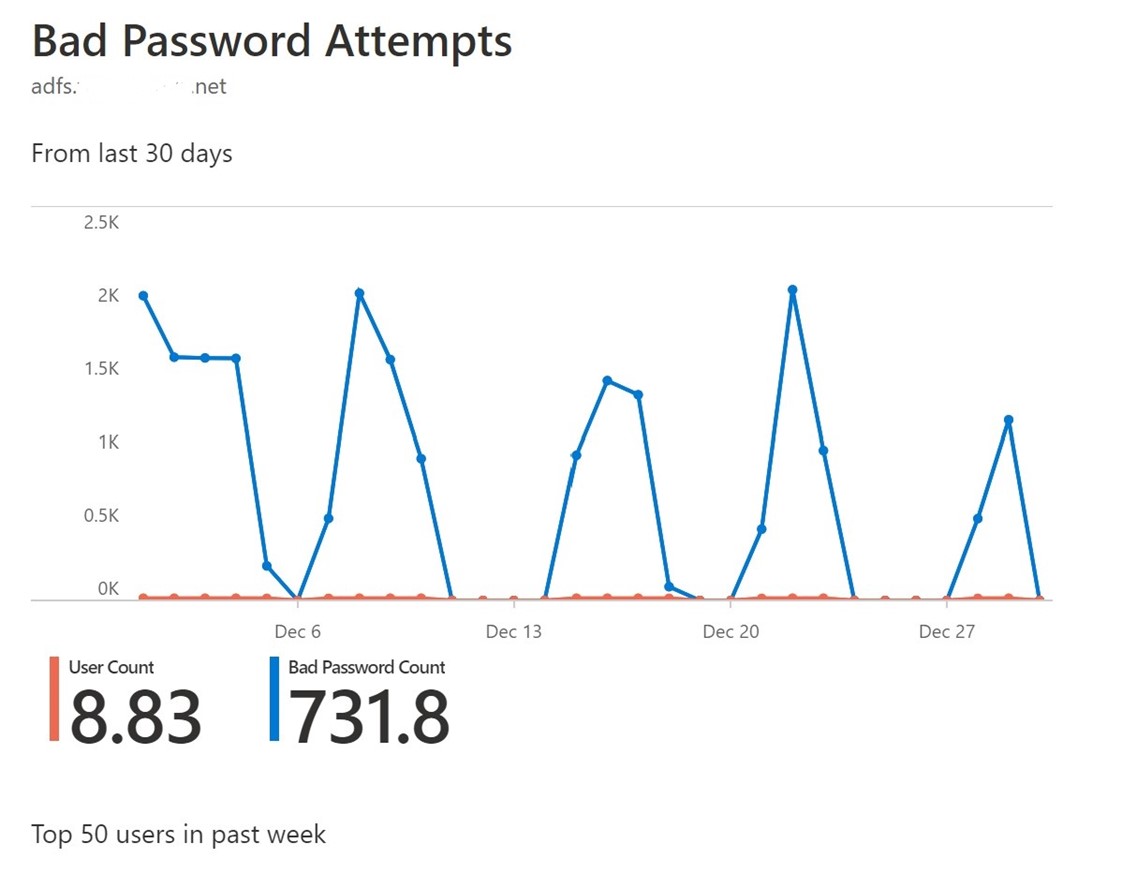

Neobvyklé špičky aktivity jsou klíčovými indikátory prostřednictvím služby Microsoft Entra Health Connect (za předpokladu, že je tato komponenta nainstalovaná). Mezi další indikátory patří:

- Upozorňování prostřednictvím SIEM ukazuje špičku při kolaci protokolů.

- Větší než normální velikost protokolu pro neúspěšná přihlášení ADFS, což může být upozornění v nástroji SIEM).

- Zvýšené množství ID událostí 342/411 – uživatelské jméno nebo heslo je nesprávné. Nebo 516 pro uzamčení extranetu.

- Dosažení prahové hodnoty neúspěšného požadavku na ověření – riziková IP adresa v upozornění nástroje Microsoft Entra ID nebo SIEM / chyby 342 i 411 (Aby bylo možné zobrazit tyto informace, mělo by být rozšířené protokolování zapnuté.)

Riziková IP adresa na portálu Microsoft Entra Health Connect

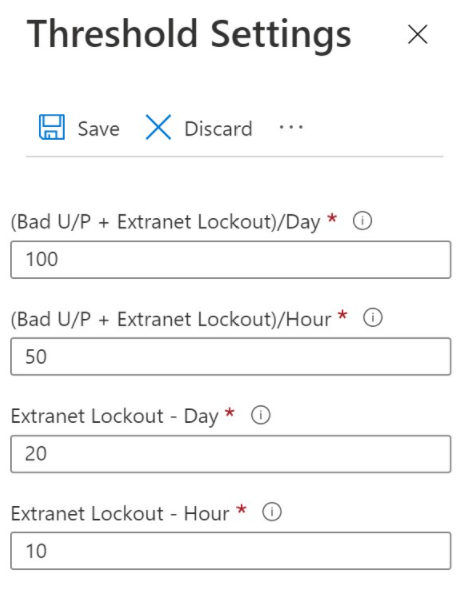

Výstrahy rizikových IP adres nastanou, když byla dosažena přizpůsobená prahová hodnota chybných hesel za hodinu a počet chybných hesel za den a uzamčení extranetu.

Podrobnosti o neúspěšných pokusech jsou k dispozici na kartách IP adresa a uzamčení extranetu.

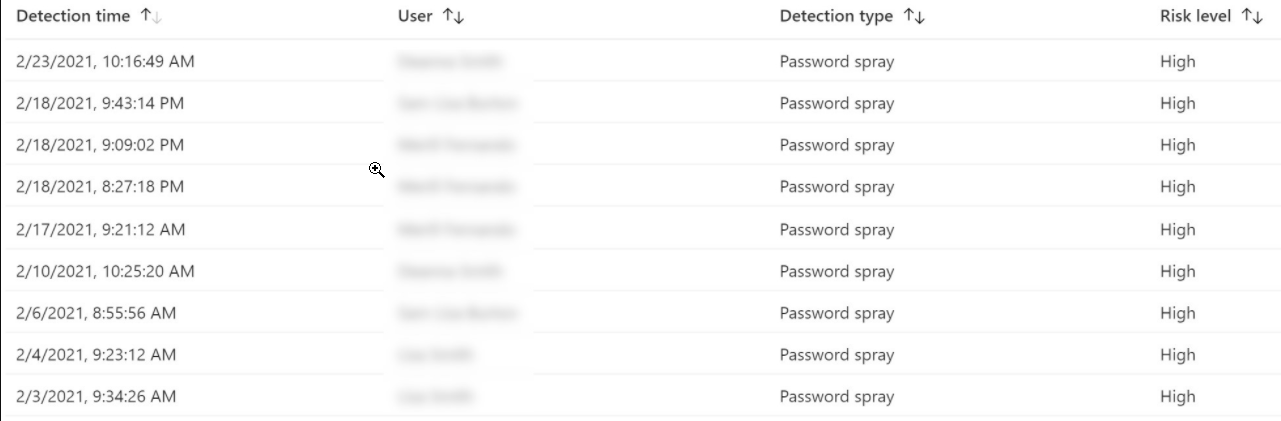

Detekce služby Password Spray ve službě Azure Identity Protection

Azure Identity Protection je funkce Microsoft Entra ID P2, která má výstrahu rizika detekce spreje heslem a funkci vyhledávání, která poskytuje další informace nebo automatickou nápravu.

Indikátory nízkého a pomalého útoku

Indikátory nízkého a pomalého útoku jsou, když se nedorazí prahové hodnoty pro uzamčení účtu nebo chybná hesla. Tyto indikátory můžete rozpoznat prostřednictvím:

- Selhání v pořadí globálního adresáře

- Selhání s opakovanými atributy (UA, cílové ID aplikace, blok IP adresy nebo umístění)

- Časování – automatizované spreje mají tendenci k pravidelnému časovému intervalu mezi pokusy.

Šetření a zmírnění rizik

Poznámka:

Během trvalých nebo probíhajících útoků můžete provádět šetření a zmírnění rizik současně.

Pokud ještě není zapnuté, zapněte rozšířené protokolování ve službě AD FS.

Určete datum a čas zahájení útoku.

Zjistěte IP adresu útočníka (může to být více zdrojů a více IP adres) z brány firewall, ADFS, SIEM nebo Microsoft Entra ID.

Po potvrzení hesla budete muset informovat místní agentury (policie, třetí strany, mimo jiné).

Sbalte a monitorujte následující ID událostí pro ADFS:

ADFS 2012 R2

- Událost auditu 403 – uživatelský agent provádějící požadavek

- Auditování události 411 – neúspěšné žádosti o ověření

- Auditování události 516 – uzamčení extranetu

- Audit událost 342 – neúspěšné žádosti o ověření

- Auditování události 412 – Úspěšné přihlášení

Pokud chcete shromáždit událost auditu 411 – neúspěšné žádosti o ověření, použijte následující skript:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

ADFS 2016/2019

Společně s ID výše uvedených událostí sbalte událost auditování 1203 – chyba ověření čerstvých přihlašovacích údajů.

- Shromáždí všechna úspěšná přihlášení pro tuto dobu ve službě ADFS (pokud je federovaná). Rychlé přihlášení a odhlášení (ve stejné sekundě) může být indikátorem úspěšného odhadu hesla a pokusu útočníka.

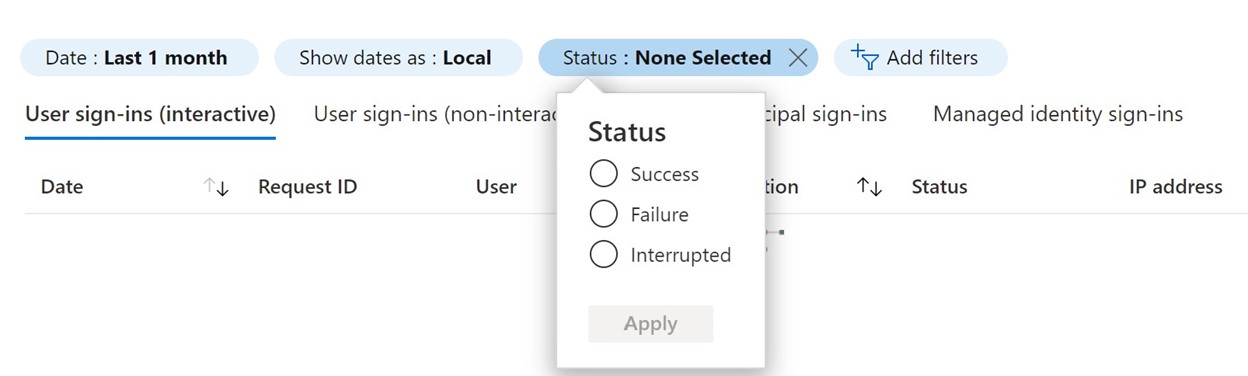

- Pro federované i spravované scénáře shromáždíte všechny úspěšné nebo přerušené události Microsoft Entra pro toto časové období.

Monitorování a kolace ID událostí z ID Microsoft Entra

Podívejte se, jak najít význam protokolů chyb.

Relevantní jsou následující ID událostí z ID Microsoft Entra:

- 50057 – Uživatelský účet byl zakázán.

- 50055 – Platnost hesla vypršela

- 50072 – Uživatel vyzván k zadání vícefaktorového ověřování

- 50074 – Vyžaduje se vícefaktorové ověřování

- 50079 – uživatel musí zaregistrovat bezpečnostní údaje

- 53003 – Uživatel blokovaný podmíněným přístupem

- 53004 – Nejde nakonfigurovat vícefaktorové ověřování kvůli podezřelé aktivitě

- 530032 – blokován podmíněným přístupem v zásadách zabezpečení

- Stav přihlášení Úspěch, Selhání, Přerušení

Kolace ID událostí z playbooku Microsoft Sentinel

Všechna ID událostí můžete získat z playbooku Microsoft Sentinel, který je k dispozici na GitHubu.

Izolace a potvrzení útoku

Izolujte úspěšné a přerušené události přihlášení ADFS a Microsoft Entra. Jedná se o vaše účty, které vás zajímají.

Zablokujte IP adresu ADFS 2012R2 a novější pro federované ověřování. Tady je příklad:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Shromažďování protokolů ADFS

Shromážděte několik ID událostí v časovém rámci. Tady je příklad:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Kolace protokolů ADFS v Microsoft Entra ID

Sestavy přihlášení Microsoft Entra zahrnují přihlašovací aktivitu ADFS při použití služby Microsoft Entra Connect Health. Protokoly přihlašování můžete filtrovat podle typu vystavitele tokenu "Federováno".

Tady je ukázkový příkaz PowerShellu pro načtení protokolů přihlašování pro konkrétní IP adresu:

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

Vyhledejte také na webu Azure Portal časový rámec, IP adresu a úspěšné a přerušené přihlášení, jak je znázorněno na těchto obrázcích.

Tato data si pak můžete stáhnout jako .csv soubor pro analýzu. Další informace najdete v tématu Sestavy aktivit přihlašování v Centru pro správu Microsoft Entra.

Stanovení priorit zjištění

Je důležité, abyste mohli reagovat na nejdůležitější hrozbu. Tato hrozba může znamenat, že útočník úspěšně získal přístup k účtu, a proto může získat přístup k datům nebo je exfiltrovat; útočník má heslo, ale nemusí mít přístup k účtu. Mají například heslo, ale neprocházejí výzvou vícefaktorového ověřování. Útočník také nemohl správně uhodnout hesla, ale pokračoval v pokusu. Během analýzy určete prioritu těchto zjištění:

- Úspěšné přihlášení známými IP adresami útočníka

- Přerušené přihlášení známou IP adresou útočníka

- Neúspěšné přihlášení známými IP adresami útočníka

- Další neznámá IP adresa – úspěšné přihlášení

Kontrola starší verze ověřování

Většina útoků používá starší ověřování. Existuje mnoho způsobů, jak určit protokol útoku.

V Microsoft Entra ID přejděte k přihlášení a filtrování v klientské aplikaci.

Vyberte všechny starší ověřovací protokoly, které jsou uvedené.

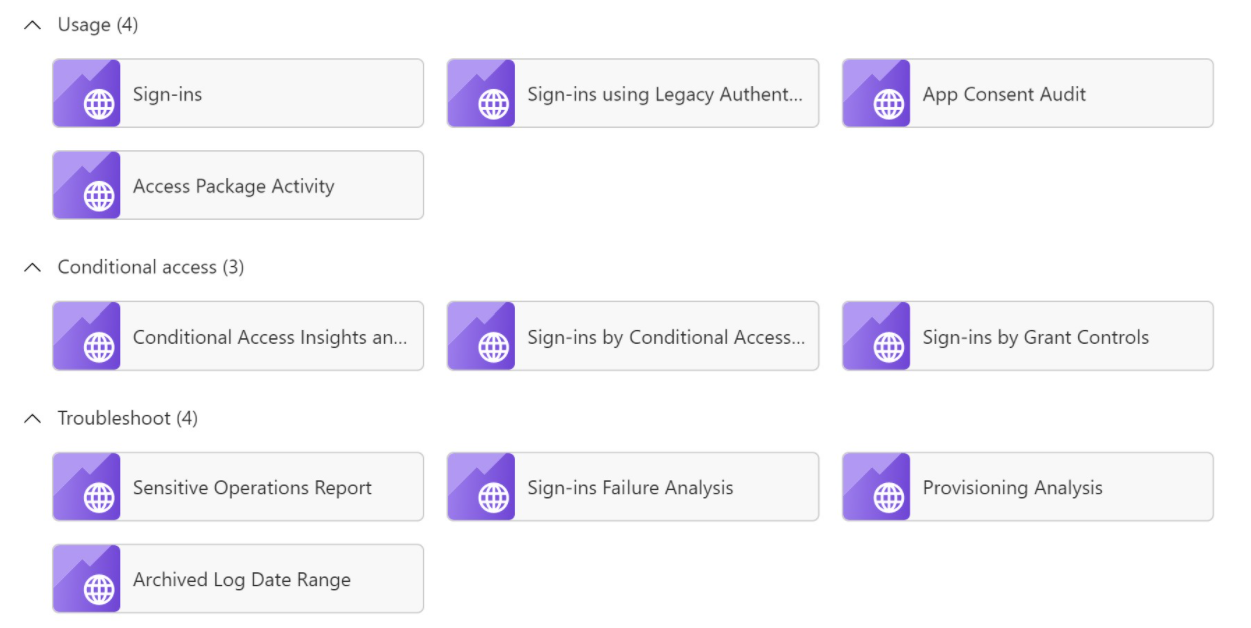

Nebo pokud máte pracovní prostor Azure, můžete použít předem připravený starší ověřovací sešit umístěný v Centru pro správu Microsoft Entra v části Monitorování a sešity.

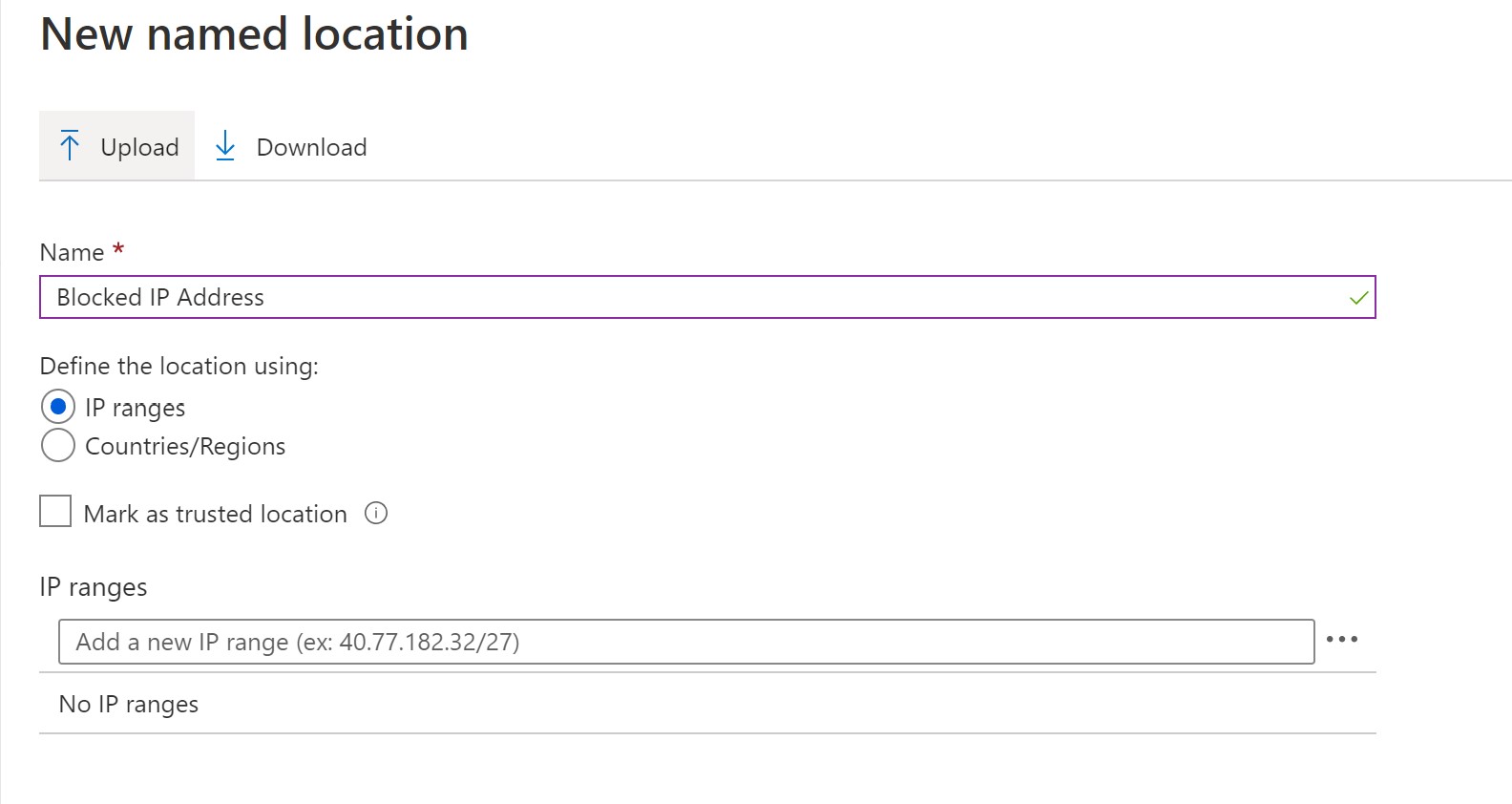

Blokovat IP adresu Microsoft Entra ID pro spravovaný scénář (PHS, včetně přípravy)

Přejděte na Nová pojmenovaná umístění.

Vytvořte zásadu certifikační autority, která bude cílit na všechny aplikace a blokovat pouze pro toto pojmenované umístění.

Použil uživatel tento operační systém, IP adresu, ISP, zařízení nebo prohlížeč?

Pokud ne a tato aktivita je neobvyklá, označte uživatele příznakem a prozkoumejte všechny své aktivity.

Je IP adresa označená jako "riziková"?

Ujistěte se, že zaznamenáte úspěšná hesla, ale neúspěšné odpovědi MFA, protože tato aktivita indikuje, že útočník získá heslo, ale nepředává vícefaktorové ověřování.

Vyhraďte si všechny účty, které se jeví jako normální přihlášení, například předané vícefaktorové ověřování, umístění a IP adresa, které nejsou běžné.

Generování sestav vícefaktorového ověřování

Je důležité také zkontrolovat protokoly vícefaktorového ověřování a zjistit, jestli útočník uhodnul heslo, ale výzva vícefaktorového ověřování selhává. Protokoly vícefaktorového ověřování Microsoft Entra zobrazují podrobnosti o ověřování událostí, když se uživateli zobrazí výzva k vícefaktorovém ověřování. Zkontrolujte a ujistěte se, že v ID Microsoft Entra nejsou žádné velké podezřelé protokoly vícefaktorového ověřování. Další informace najdete v tématu použití sestavy přihlašování ke kontrole událostí vícefaktorového ověřování Microsoft Entra.

Další kontroly

V Defenderu pro Cloud Apps prozkoumejte aktivity a přístup k souborům ohroženého účtu. Další informace naleznete v tématu:

- Zkoumání ohrožení zabezpečení pomocí Defenderu pro Cloud Apps

- Zkoumání anomálií pomocí Defenderu for Cloud Apps

Zkontrolujte, jestli má uživatel přístup k dalším prostředkům, jako jsou virtuální počítače, oprávnění účtu domény, úložiště mimo jiné. Pokud dojde k porušení zabezpečení dat, měli byste informovat další agentury, jako je policie.

Okamžité nápravné akce

- Změňte heslo libovolného účtu, u kterého máte podezření, že došlo k porušení zabezpečení nebo zjištěnému heslu účtu. Kromě toho zablokujte uživatele. Ujistěte se, že dodržujete pokyny pro odvolání nouzového přístupu.

- Označte všechny ohrožené účty jako ohrožené v Microsoft Entra ID Identity Protection.

- Zablokujte IP adresu útočníka. Při provádění této akce buďte opatrní, protože útočníci můžou používat legitimní sítě VPN a můžou způsobit větší riziko při změně IP adres. Pokud používáte cloudové ověřování, zablokujte IP adresu v defenderu pro Cloud Apps nebo v Microsoft Entra ID. Pokud je federovaná, musíte ip adresu blokovat na úrovni brány firewall před službou ADFS.

- Zablokujte starší ověřování , pokud se používá (tato akce ale může mít vliv na firmu).

- Povolte vícefaktorové ověřování , pokud ještě není hotová.

- Povolení služby Identity Protection pro rizika uživatele a rizika přihlašování

- Zkontrolujte ohrožená data (e-maily, SharePoint, OneDrive, aplikace). Podívejte se, jak používat filtr aktivit v Defenderu pro Cloud Apps.

- Udržujte hygienu hesel. Další informace naleznete v tématu Ochrana heslem Microsoft Entra.

- Můžete se také podívat na nápovědu K AD FS.

Obnovovací

Ochrana hesel

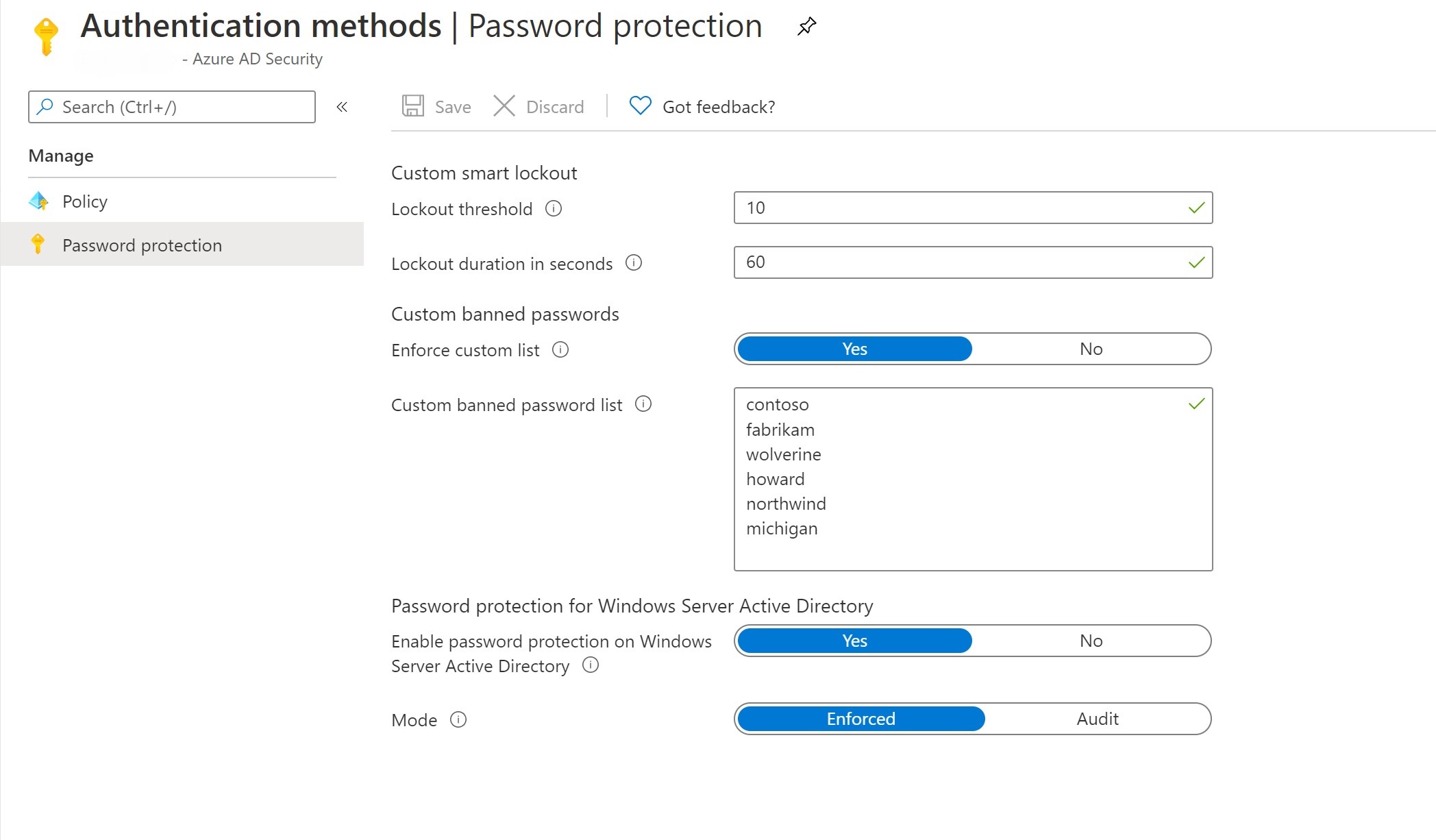

Implementujte ochranu heslem v Microsoft Entra ID a místním prostředí tím, že povolíte vlastní seznamy zakázaných hesel. Tato konfigurace brání uživatelům v nastavení slabých hesel nebo hesel přidružených k vaší organizaci:

Další informace najdete v tématu obrana proti útokům password spray.

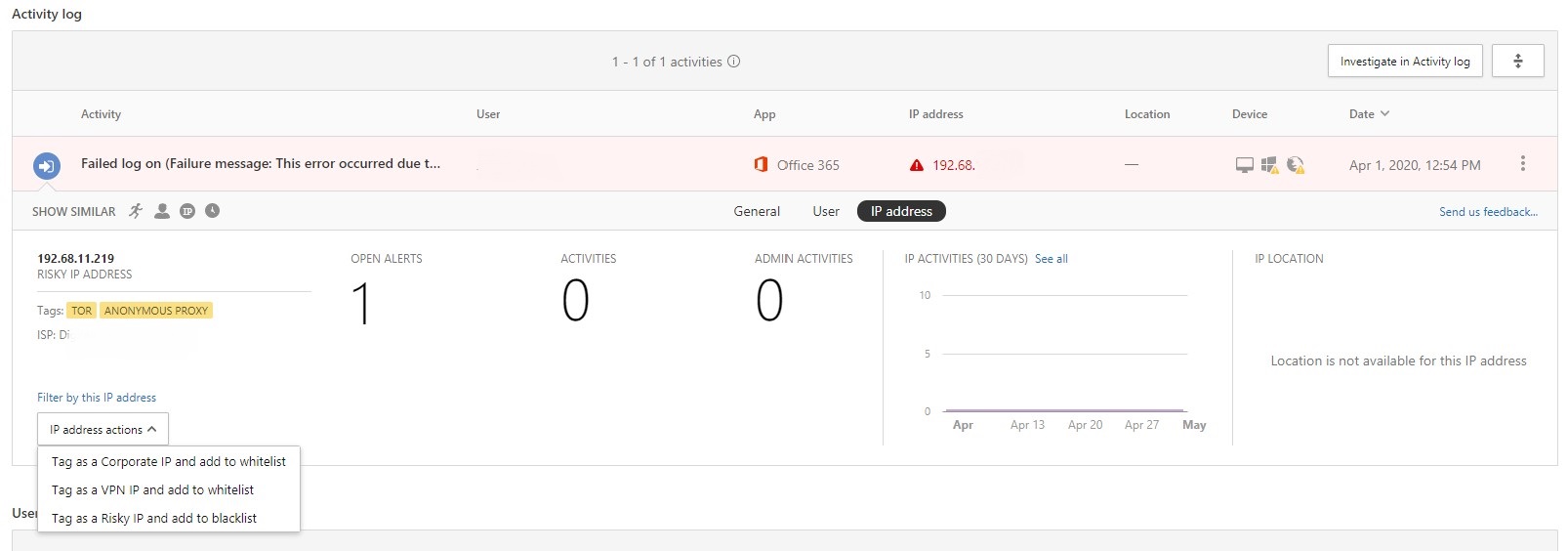

Označení IP adresy

Označte IP adresy v programu Defender for Cloud Apps, aby dostávaly výstrahy související s budoucím použitím:

Označování IP adres

V programu Defender for Cloud Apps nastavte IP adresu značky pro rozsah IP adres a nastavte upozornění pro tento rozsah IP adres pro budoucí referenci a akcelerovanou odpověď.

Nastavení upozornění pro konkrétní IP adresu

Konfigurace upozornění

V závislosti na potřebách vaší organizace můžete nakonfigurovat upozornění.

Nastavte upozorňování v nástroji SIEM a podívejte se na vylepšení rozdílů v protokolování. Integrujte protokolování ADFS, Microsoft Entra ID, Office 365 a Defender for Cloud Apps.

Nakonfigurujte prahovou hodnotu a výstrahy na portálu ADFS Health Connect a rizikových IP adres.

Podívejte se , jak nakonfigurovat výstrahy na portálu Identity Protection.

Nastavení zásad rizik přihlašování pomocí podmíněného přístupu nebo identity Protection

- Konfigurace rizika přihlašování

- Konfigurace rizika uživatelů

- Konfigurace upozornění zásad v Defenderu pro Cloud Apps

Doporučená obrana

- Informování koncových uživatelů, klíčových zúčastněných stran, provozu frontline, technických týmů, kybernetických bezpečnostních a komunikačních týmů

- Kontrola kontroly zabezpečení a provedení nezbytných změn za účelem zlepšení nebo posílení řízení zabezpečení v rámci vaší organizace

- Navrhnout posouzení konfigurace Microsoft Entra

- Spuštění cvičení pravidelného simulátoru útoku

Reference

Požadavky

- Upozorňování služby Microsoft Sentinel

- Integrace SIEM do Defenderu for Cloud Apps

- Integrace SIEM s rozhraním Graph API

- Ruční upozorňování splunku

- Instalace služby ADFS Health Connect

- Principy protokolů přihlašování k Microsoft Entra

- Principy generování sestav vícefaktorového ověřování

Omezení rizik

- Zmírnění rizik pro službu Password Spray

- Povolení ochrany heslem

- Blokování starší verze ověřování

- Blokování IP adres ve službě AD FS

- Řízení přístupu (včetně blokování IP adres) ADFS v3

- Ochrana heslem ADFS

- Povolení uzamčení extranetu ADFS

- Vícefaktorové ověřování jako primární ověřování

- Povolení Identity Protection

- Referenční informace o aktivitě auditu Microsoft Entra

- Schéma protokolů auditu Microsoft Entra

- Schéma protokolů přihlašování Microsoft Entra

- Rozhraní Graph API protokolu auditu Microsoft Entra

- Výstrahy rizikových IP adres

- Nápověda k ADFS

Obnovovací

- Integrace nástrojů SIEM

- Vytvoření upozornění Defenderu pro Cloud Apps

- Vytvoření rizikových IP adres a upozornění služby AD FS Health Connect

- Upozornění služby Identity Protection

- Simulátor útoku

Playbooky pro další reakce na incidenty

Projděte si pokyny k identifikaci a prošetřování těchto dalších typů útoků:

Zdroje informací o reakcích na incidenty

- Přehled produktů a prostředků zabezpečení Microsoftu pro nové role a zkušené analytiky

- Plánování služby Security Operations Center (SOC)

- Reakce na incident XDR v programu Microsoft Defender

- Microsoft Defender for Cloud (Azure)

- Reakce na incidenty Microsoft Sentinelu

- Průvodce týmem reakce na incidenty Microsoftu sdílí osvědčené postupy pro týmy zabezpečení a vedoucí pracovníky.

- Průvodci reakcemi na incidenty Microsoftu pomáhají týmům zabezpečení analyzovat podezřelou aktivitu