Spravujte svůj šifrovací klíč spravovaný zákazníkem

Zákazníci mají požadavky na ochranu osobních údajů a dodržování předpisů, aby zabezpečili svá data šifrováním jejich dat na místě. Tím jsou data chráněna před prozrazením v případě odcizení kopie databáze. Díky šifrování uložených dat jsou ukradená data databáze chráněna před obnovením na jiný server bez šifrovacího klíče.

Všechna zákaznická data uložená v Power Platform jsou ve výchozím nastavení šifrována na místě pomocí silných šifrovacích klíčů spravovaných společností Microsoft. Společnost Microsoft ukládá a spravuje databázi šifrovacích klíčů všech dat, takže to nemusíte dělat vy. Power Platform však poskytuje tento zákazníkem spravovaný šifrovací klíč (CMK) pro vaši přidanou kontrolu ochrany dat, kde můžete sami spravovat šifrovací klíč databáze, který je přidružen k vašemu prostředí Microsoft Dataverse. To vám umožní rotovat nebo měnit šifrovací klíč na vyžádání a také vám umožní zabránit společnosti Microsoft v přístupu k vašim zákaznickým datům, když kdykoli odvoláte přístup klíče k našim službám.

Chcete-li se dozvědět více o klíči spravovaném zákazníkem v Power Platform, podívejte se na následující video.

Tyto operace šifrovacího klíče jsou dostupné s klíčem spravovaným zákazníkem (CMK):

- Vytvořte klíč RSA (RSA-HSM) z Azure Key Vault.

- Vytvořte podnikové zásady Power Platform pro váš klíč.

- Udělte podnikovým zásadám Power Platform oprávnění pro přístup k vašemu trezoru klíčů.

- Udělte správci služby Power Platform možnost číst podnikové zásady.

- Použijte šifrovací klíč na prostředí.

- Vraťte/odeberte šifrování CMK prostředí na klíč spravovaný společností Microsoft.

- Změňte klíč vytvořením nové podnikové zásady, odebráním prostředí z CMK a opětovným použitím CMK s novou podnikovou zásadou.

- Uzamkněte prostředí CMK zrušením trezoru klíčů CMK nebo oprávnění klíčů.

- Proveďte migraci prostředí bring-your-own-key (BYOK) do CMK použitím klíče CMK.

V současné době lze všechna vaše zákaznická data uložená pouze v následujících aplikacích a službách zašifrovat pomocí klíče spravovaného zákazníkem:

- Dataverse (vlastní řešení a služby společnosti Microsoft)

- Dataverse Copilot pro modelem řízené aplikace

- Power Automate

- Chat pro Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finance a provoz)

- Dynamics 365 Intelligent Order Management (Finance a provoz)

- Dynamics 365 Project Operations (Finance a provoz)

- Dynamics 365 Supply Chain Management (Finance a provoz)

- Dynamics 365 Fraud Protection (Finance a provoz)

Poznámka:

Konverzační interaktivní hlasový systém Nuance a Uvítací obsah tvůrce jsou vyloučeny ze zákaznicky spravovaného šifrování klíčů.

Microsoft Copilot Studio uchovává svá data ve vlastním úložišti a v Microsoft Dataverse. Když na tato prostředí použijete klíč spravovaný zákazníkem, budou vaším klíčem zašifrována pouze datová úložiště v Microsoft Dataverse. Data mimo Microsoft Dataverse jsou nadále šifrována klíčem spravovaným společností Microsoft.

Poznámka:

Nastavení připojení pro konektory bude nadále šifrováno klíčem spravovaným společností Microsoft.

Informace o podpoře klíčů spravovaných zákazníkem získáte od zástupce pro služby, které nejsou uvedeny výše.

Poznámka:

Zobrazované názvy, popisy a metadata připojení Power Apps jsou nadále šifrovány klíčem spravovaným společností Microsoft.

Poznámka:

Odkaz na stažení výsledků a další data vytvořená nástrojem kontroly řešení během kontroly řešení jsou nadále šifrována klíčem spravovaným společností Microsoft.

Prostředí s finančními a provozními aplikacemi, kde je zapnutá integrace Power Platform, lze také šifrovat. Finanční a provozní prostředí bez integrace Power Platform budou k šifrování dat nadále používat výchozí spravovaný klíč společnosti Microsoft. Další informace: Šifrování ve finančních a provozních aplikacích

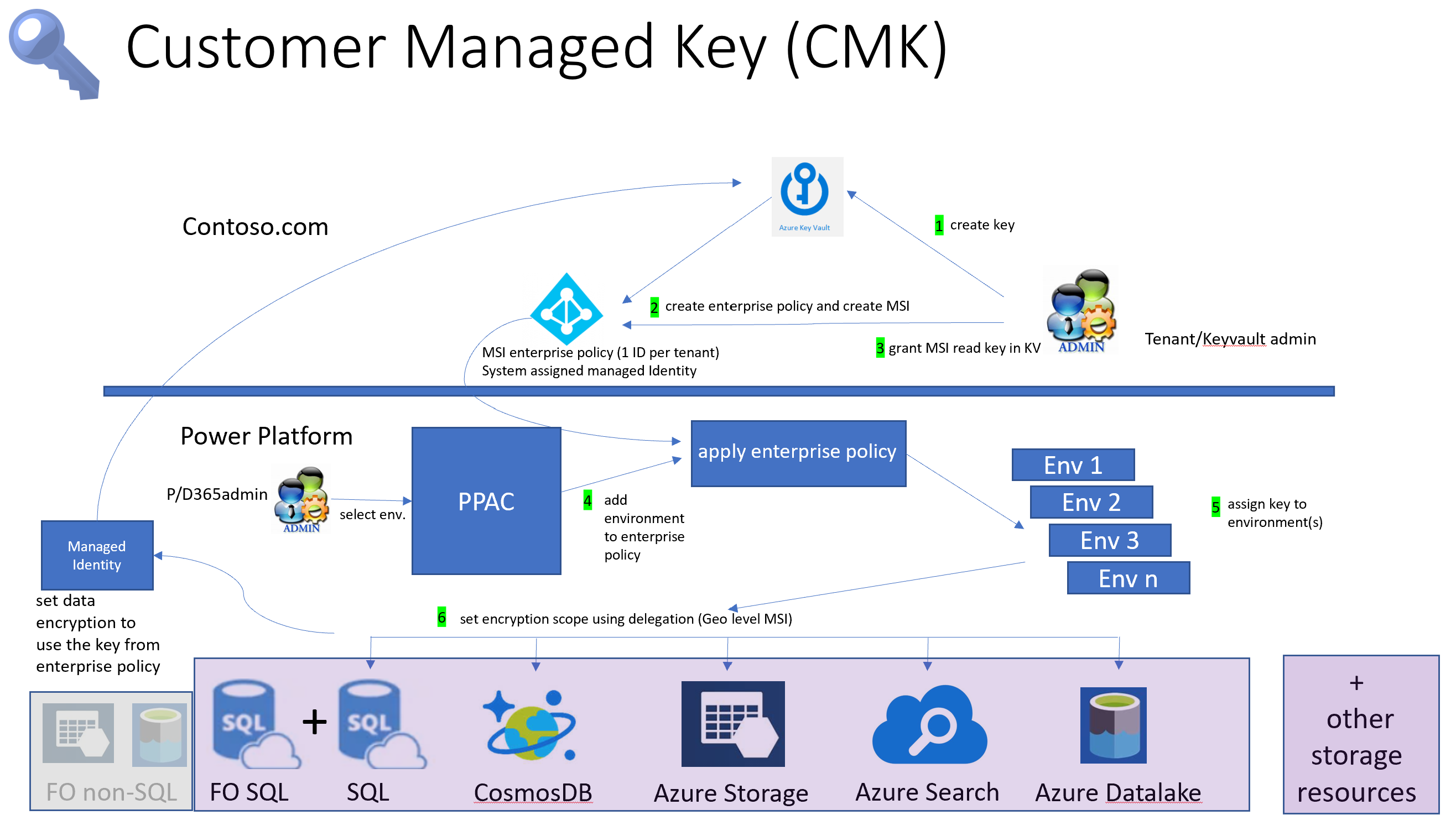

Úvod do klíče spravovaného zákazníkem

S klíčem spravovaným zákazníkem mohou správci poskytnout svůj vlastní šifrovací klíč z vlastního Azure Key Vault do služeb úložiště Power Platform, aby zašifrovali svá zákaznická data. Microsoft nemá přímý přístup k vašemu Azure Key Vault. Pro služby Power Platform pro přístup k šifrovacímu klíči z vašeho Azure Key Vault správce vytvoří podnikovou zásadu Power Platform, která odkazuje na šifrovací klíč a uděluje těmto zásadám podniku přístup ke čtení klíče z vašeho Azure Key Vault.

Správce služby Power Platform pak může přidat prostředí Dataverse do podnikových zásad a začít šifrovat všechna data zákazníků v prostředí pomocí vašeho šifrovacího klíče. Správci mohou změnit šifrovací klíč prostředí vytvořením jiné podnikové zásady a přidat prostředí (po jeho odstranění) do nové podnikové zásady. Pokud již není nutné prostředí šifrovat pomocí vašeho klíče spravovaného zákazníkem, může správce odebrat prostředí Dataverse z podnikových zásad a vrátit šifrování dat zpět na klíč spravovaný společností Microsoft.

Administrátor může uzamknout prostředí klíčů spravovaná zákazníkem zrušením přístupu klíče z podnikových zásad a odemknout prostředí obnovením přístupu klíče. Další informace: Uzamkněte prostředí zrušením trezoru klíčů a/nebo přístupu oprávnění klíče

Pro zjednodušení klíčových úkolů správy jsou úkoly rozděleny do tří hlavních oblastí:

- Vytvořit šifrovací klíč.

- Vytvořit podnikovou zásadu a udělit přístup.

- Spravovat šifrování prostředí.

Upozorňující

Když jsou prostředí uzamčena, nikdo k nim nemá přístup, včetně podpory společnosti Microsoft. Uzamčená prostředí se zablokují a může dojít ke ztrátě dat.

Licenční požadavky pro klíč spravovaný zákazníkem

Zásady klíče spravovaného zákazníkem jsou vynucovány pouze v prostředích, která jsou aktivována pro Spravovaná prostředí. Spravovaná prostředí jsou zahrnuta jako nárok v samostatných licencích Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages a Dynamics 365, které poskytují prémiová práva na užívání. Další informace o licencování ve Spravovaném prostředí naleznete v přehledu licencí pro Microsoft Power Platform.

Přístup k používání klíče spravovaného zákazníkem pro Microsoft Power Platform a Dynamics 365 navíc vyžaduje, aby uživatelé v prostředích, kde je vynucována zásada šifrovacího klíče, měli jedno z těchto předplatných:

- Microsoft 365 nebo Office 365 A5/E5/G5

- Dodržování předpisů Microsoft 365 A5/E5/F5/G5

- Zabezpečení a dodržování předpisů Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 Ochrana a správa informací

- Správa insiderských rizik Microsoft 365 A5/E5/F5/G5

Přečtěte si další informace o těchto licencích.

Pochopení potenciálního rizika při správě klíče

Stejně jako u jakékoli kritické obchodní aplikace, musejí být zaměstnanci ve vaší organizaci, kteří mají přístup na úrovni správce, důvěryhodní. Před použitím funkce správy klíčů byste měli chápat rizika při správě šifrovacích klíčů databáze. Je představitelné, že škodlivý správce (osoba, které je poskytnut nebo která získala přístup na úrovni správce s úmyslem poškodit zabezpečení nebo obchodní procesy v organizaci) pracující v rámci organizace může použít funkci správy klíčů k vytvoření klíče a ten pak použít k uzamknutí prostředí v klientovi.

Zvažte následující posloupnost událostí.

Škodlivý správce trezoru klíčů vytvoří klíč a podnikové zásady na Azure Portal. Správce Azure Key Vault přejde do centra pro správu Power Platform a přidává prostředí do podnikových zásad. Škodlivý správce se poté vrátí na Azure Portal a zruší přístup klíče k podnikovým zásadám, čímž uzamkne všechna prostředí. To způsobí přerušení provozu, protože všechna prostředí se stanou nedostupnými, a pokud se tato událost nevyřeší, to znamená, že přístup klíče nebude obnoven, data prostředí mohou být potenciálně ztracena.

Poznámka:

- Azure Key Vault má vestavěná zabezpečení, která pomáhají při obnově klíče, což vyžaduje zapnutí nastavení trezoru klíčů obnovitelné odstranění a ochrana proti vymazání.

- Dalším zabezpečením, které je třeba vzít v úvahu, je zajistit, aby došlo k oddělení úkolů, u kterých správce Azure Key Vault nemá udělen přístup k centru pro správu Power Platform.

Oddělení povinností ke zmírnění rizika

Tato část popisuje povinnosti funkcí klíče spravovaného zákazníkem, za které jsou zodpovědné jednotlivé role správce. Oddělení těchto úloh pomáhá zmírnit rizika spojená s klíči spravovanými zákazníkem.

Úkoly správce služby Azure Key Vault a Power Platform / Dynamics 365

Pro zapnutí klíčů spravovaných zákazníkem nejprve správce trezoru klíčů vytvoří klíč v Azure Key Vault a vytvoří a podnikové zásady Power Platform. Po vytvoření podnikové zásady se vytvoří speciální spravovaná identita Microsoft Entra ID. Poté se správce trezoru klíčů vrátí do Azure Key Vault a udělí podnikovým zásadám / spravované identitě přístup k šifrovacímu klíči.

Správce trezoru klíčů poté udělí příslušnému správci služby Power Platform / Dynamics 365 přístup pro čtení k podnikovým zásadám. Jakmile je uděleno oprávnění ke čtení, správce služby Power Platform / Dynamics 365 může přejít na centrum pro správu Power Platform a přidat prostředí do podnikových zásad. Všechna zákaznická data přidaná prostředí jsou poté šifrována pomocí klíče spravovaného zákazníkem propojeného s těmito podnikovými zásadami.

Předpoklady

- Předplatné Azure, které zahrnuje moduly hardwarového zabezpečení spravované Azure Key Vault nebo Azure Key Vault.

- Microsoft Entra ID s:

- Oprávněním přispěvatele k předplatnému Microsoft Entra.

- Oprávněním k vytvoření Azure Key Vault a klíče.

- Přístupem k vytvoření skupiny prostředků. To je nutné pro nastavení trezoru klíčů.

Vytvoření klíče a udělení přístupu pomocí Azure Key Vault

Správce Azure Key Vault provádí tyto úlohy v Azure.

- Vytvoření placeného předplatného Azure a Key Vault. Tento krok ignorujte, pokud již máte předplatné, které zahrnuje Azure Key Vault.

- Přejděte do služby Azure Key Vault a vytvořte klíč. Více informací: Vytvoření klíče v trezoru klíčů

- Zapněte službu podnikových zásad Power Platform pro své předplatné Azure. Udělejte to pouze jednou. Další informace: Zapnutí služby podnikových zásad Power Platform pro předplatné Azure

- Vytvořte podnikovou zásadu Power Platform. Další informace: Vytvoření podnikové zásady

- Udělte podnikovým zásadám oprávnění pro přístup k trezoru klíčů. Další informace: Udělení podnikovým zásadám oprávnění pro přístup k trezoru klíčů

- Udělte správcům Power Platform a Dynamics 365 oprávnění ke čtení podnikových zásad. Další informace: Udělení oprávnění správce Power Platform ke čtení podnikových zásad

Úkoly centra pro správu Power Platform pro správce služby Power Platform / Dynamics 365

Požadavek

- Správce Power Platform musí být přiřazen k roli správce služby Power Platform nebo Dynamics 365 Microsoft Entra.

Správa šifrování prostředí v centru pro správu Power Platform

Správce Power Platform spravuje úlohy klíče spravovaného zákazníkem související s prostředím v centru pro správu Power Platform.

- Přidejte do podnikových zásad prostředí Power Platform pro šifrování dat pomocí klíče spravovaného zákazníkem. Další informace: Přidání do podnikových zásad prostředí pro šifrování dat

- Odeberte prostředí z podnikových zásad a vraťte šifrování na spravovaný klíč společnosti Microsoft. Další informace: Odebrání prostředí z podnikových zásad a vrácení šifrování na spravovaný klíč společnosti Microsoft

- Změňte klíč odstraněním prostředí ze staré podnikové zásady a přidáním prostředí do nové podnikové zásady. Další informace: Vytvoření šifrovacího klíče a udělení přístupu

- Migrujte z BYOK. Pokud používáte dřívější funkci samospravovaného šifrovacího klíče, můžete svůj klíč migrovat do klíče spravovaného zákazníkem. Další informace: Migrujte prostředí s vlastním klíčem na klíč spravovaný zákazníkem

Vytvoření šiforvacího klíče a udělení přístupu

Vytvoření placeného předplatného a trezoru klíčů Azure

V Azure proveďte následující kroky:

Vytvořte předplatné průběžných plateb nebo ekvivalentní předplatné Azure. Tento krok není potřeba, pokud tenant již má předplatné.

Vytvořte skupinu prostředků. Více informací: Vytváření skupin prostředků

Poznámka:

Vytvořte nebo použijte skupinu prostředků, která má umístění, například USA – střed, které odpovídá oblasti prostředí Power Platform, například USA.

Vytvořte trezor klíčů pomocí placeného předplatného, které zahrnuje ochranu proti softwarovému odstranění a vymazání se skupinou prostředků, kterou jste vytvořili v předchozím kroku.

Důležité

- Aby bylo zajištěno, že vaše prostředí bude chráněno před náhodným smazáním šifrovacího klíče, musí mít trezor klíčů zapnutou ochranu proti softwarovému odstranění a vymazání. Bez zapnutí těchto nastavení nebudete moci zašifrovat své prostředí vlastním klíčem. Další informace: Přehled obnovitelného odstranění Azure Key Vault Další informace: Vytvoření trezoru klíčů pomocí Azure Portal

Vytvoření klíče v trezoru klíčů

- Ujistěte se, že jsou splněny předpoklady.

- Přejděte na Azure Portal>Key Vault a vyhledejte trezor klíčů, kde chcete vygenerovat šifrovací klíč.

- Ověřte nastavení Azure Key Vault:

- Vyberte Vlastnosti v části Nastavení.

- V části Obnovitelné odstranění nastavte nebo ověřte, zda je možnost nastavena na U této možnosti trezoru klíčů bylo zapnuto obnovitelné odstranění.

- V části Ochrana proti vymazání nastavte nebo ověřte, že možnost Zapnout ochranu proti vymazání (vynutit povinné období uchování pro smazané trezory a objekty trezoru) je zapnutá.

- Pokud jste provedli změny, vyberte Uložit.

Vytvoření klíčů RSA

Vytvořte nebo importujte klíč, který má tyto vlastnosti:

- Na stránkách vlastností Trezor klíčů vyberte Klíče.

- Vyberte Generovat/importovat.

- Na obrazovce Vytvořit klíč zadejte následující hodnoty a poté vyberte Vytvořit.

- Možnosti: Vygenerovat

- Název: Zadejte název klíče

- Typ klíče: RSA

- Velikost klíče RSA: 2048

Důležité

Pokud v klíči nastavíte datum vypršení platnosti a platnost klíče vypršela, všechna prostředí, která jsou zašifrovaná pomocí tohoto klíče, budou mimo provoz. Nastavte upozornění na monitorování vypršení platnosti certifikátů s e-mailovými oznámeními pro místního správce Power Platform a správce Azure Key Vault jako připomenutí prodloužení data vypršení platnosti. To je důležité, aby se předcházelo neplánovaným výpadkům služeb.

Import chráněných klíčů pro moduly hardwarového zabezpečení (HSM)

Své chráněné klíče pro hardwarové bezpečnostní moduly (HSM) můžete použít k šifrování svého prostředí Power Platform Dataverse. Vaše klíče chráněné HSM musí být importovány do trezoru klíčů, aby bylo možné vytvořit podnikové zásady. Více informací viz Podporované HSMImport klíčů chráněných modulem HSM do trezoru klíčů (BYOK).

Vytvořte klíč ve Spravovaném HSM Azure Key Vault

K šifrování dat prostředí můžete použít šifrovací klíč vytvořený v modulu HSM spravovaném pomocí Azure Key Vault. Získáte tak podporu FIPS 140-2 úrovně 3.

Vytvoření klíčů RSA-HSM

Ujistěte se, že jsou splněny předpoklady.

Přejděte na Azure Portal.

Vytvořte spravovaný HSM:

Povolte Ochranu před vymazáním ve spravovaném HSM.

Udělte roli Uživatel kryptoslužby spravovaného HSM osobě, která vytvořila trezor klíčů spravovaného HSM.

- Získejte přístup k trezoru klíčů spravovaného HSM na portálu Azure Portal.

- Přejděte na Místní RBAC a vyberte + Přidat.

- V rozevíracím seznamu Role vyberte roli Uživatel kryptoslužby spravovaného HSM na stránce Přiřazení rolí.

- Vyberte Všechny klíče v části Rozsah.

- Vyberte možnost Vybrat objekt zabezpečení a poté vyberte správce na stránce Přidat objekt zabezpečení.

- Vyberte Vytvořit.

Vytvořte klíč RSA-HSM:

- Možnosti: Vygenerovat

- Název: Zadejte název klíče

- Typ klíče: RSA-HSM

- Velikost klíče RSA: 2048

Poznámka:

Podporované velikosti klíčů RSA-HSM: 2048 bitů a 3072 bitů.

Šifrujte své prostředí pomocí klíče z Azure Key Vault s privátním propojením

Síť úložiště Azure Key Vault můžete aktualizovat povolením privátního koncového bodu a s pomocí klíče v trezoru klíčů zašifrovat svá prostředí Power Platform.

Můžete buď vytvořit nový trezor klíčů a vytvořit připojení privátního propojení nebo vytvořit připojení privátního propojení k existujícímu trezoru klíčů a vytvořit klíč z tohoto trezoru klíčů a použít jej k šifrování vašeho prostředí. Můžete také vytvořit připojení soukromého propojení k existujícímu trezoru klíčů poté, co jste již vytvořili klíč a použili jej k šifrování vašeho prostředí.

Šifrujte data pomocí klíče z trezoru klíčů s privátním propojením

Vytvořte Azure Key Vault s těmito možnostmi:

- Povolte Ochrana proti vymazání

- Typ klíče: RSA

- Velikost klíče: 2048

Zkopírujte adresu URL trezoru klíčů a adresu URL šifrovacího klíče, kterou chcete použít k vytvoření podnikových zásad.

Poznámka:

Jakmile do svého trezoru klíčů přidáte soukromý koncový bod nebo deaktivujete síť s veřejným přístupem, klíč neuvidíte, pokud nemáte příslušné oprávnění.

Vytvořte virtuální síť.

Vraťte se do trezoru klíčů a přidejte připojení privátního propojení do Azure Key Vault.

Poznámka:

Musíte vybrat možnost sítě Zakázat veřejný přístup a povolit výjimku Povolit důvěryhodným službám Microsoft obejít tuto výjimku brány firewall.

Vytvořte podnikovou zásadu Power Platform. Další informace: Vytvoření podnikové zásady

Udělte podnikovým zásadám oprávnění pro přístup k trezoru klíčů. Další informace: Udělení podnikovým zásadám oprávnění pro přístup k trezoru klíčů

Udělte správcům Power Platform a Dynamics 365 oprávnění ke čtení podnikových zásad. Další informace: Udělení oprávnění správce Power Platform ke čtení podnikových zásad

Správce centra pro správu Power Platform vybere prostředí pro šifrování a povolení spravovaného prostředí. Další informace: Povolení přidání spravovaného prostředí do podnikových zásad

Správce centra pro správu Power Platform přidá spravované prostředí do podnikových zásad. Další informace: Přidání do podnikových zásad prostředí pro šifrování dat

Zapněte službu podnikových zásad Power Platform pro své předplatné Azure

Zaregistrujte Power Platform jako poskytovatele prostředků. Tento úkol stačí provést pouze jednou pro každé předplatné Azure, kde se nachází váš trezor Azure Key Vault. Abyste mohli zaregistrovat poskytovatele zdrojů, musíte mít přístupová práva k předplatnému.

- Přihlaste se na Azure Portal a přejděte na Předplatné>Poskytovatelé zdrojů.

- V seznamu Poskytovatelů zdrojů vyhledejte Microsoft.PowerPlatform a zaregistrujte ho.

Vytvoření podnikové zásady

- Nainstalujte PowerShell MSI. Více informací: Instalace PowerShell na Windows, Linux a macOS

- Po instalaci PowerShell MSI se vraťte k nasazení vlastní šablony v Azure.

- Vyberte odkaz Vytvořit si vlastní šablonu v editoru .

- Zkopírujte tuto šablonu JSON do textového editoru, jako je Poznámkový blok. Další informace: Šablona json podnikové zásady

- Nahraďte hodnoty v šabloně JSON za: EnterprisePolicyName, umístění, kde je třeba vytvořit EnterprisePolicy, keyVaultId a keyName. Další informace: Definice polí pro šablonu json

- Zkopírujte aktualizovanou šablonu z textového editoru a vložte ji do části Upravit šablonu Vlastního nasazení v Azure a vyberte Uložit.

- Vyberte Předplatné a Skupinu prostředků, kde má být vytvořena podniková zásada.

- Vyberte položku Zkontrolovat + vytvořit a potom vyberte Vytvořit.

Je spuštěno nasazení. Po dokončení se vytvoří podniková zásada.

Šablona json podnikové zásady

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definice polí pro šablonu JSON

name. Název podnikové zásady. Toto je název zásady, která se zobrazí v centru pro správu Power Platform.

location. Jedna z následujících možností. Toto je umístění podnikové zásady a musí odpovídat oblasti prostředí Dataverse:

- '"unitedstates"'

- '"southafrica"'

- '"uk"'

- '"japan"'

- '"india"'

- '"france"'

- '"europe"'

- '"germany"'

- '"switzerland"'

- '"canada"'

- '"brazil"'

- '"australia"'

- '"asia"'

- '"uae"'

- '"korea"'

- '"norway"'

- '"singapore"'

- '"sweden"'

Zkopírujte tyto hodnoty z vlastností vašeho trezoru klíčů na Azure Portal:

- keyVaultId: Přejděte na Trezory klíčů> vyberte svůj trezor klíčů >Přehled. Vedle Základy vyberte Zobrazení JSON. Zkopírujte ID prostředku do schránky a vložte celý obsah do šablony JSON.

- keyName: Přejděte na Trezory klíčů> vyberte svůj trezor klíčů >Klíče. Poznamenejte si Název klíče a zadejte název do šablony JSON.

Udělení podnikovým zásadám oprávnění pro přístup k trezoru klíčů

Po vytvoření podnikových zásad správce trezoru udělí podnikovým zásadám / spravované identitě přístup k šifrovacímu klíči.

- Přihlaste se k Azure Portal a přejděte na Trezory klíčů.

- Vyberte trezor klíčů, kde byl klíč přiřazen k podnikové zásadě.

- Zvolte kartu Řízení přístupu (IAM) a pak zvolte + Přidat.

- Z rozevíracího seznamu vyberte Přidat přiřazení role.

- Vyhledejte položku Uživatel šifrování kryptoslužby trezoru klíčů a vyberte ji.

- Vyberte Další.

- Vyberte + Vybrat členy.

- Vyhledejte podnikovou zásadu, kterou jste vytvořili.

- Vyberte podnikovou zásadu a poté zvolte Vybrat.

- Vyberte Zkontrolovat + přiřadit.

Poznámka:

Výše uvedené nastavení oprávnění je založeno na Modelu oprávnění Azure řízení přístupu na základě role vašeho trezoru klíčů. Pokud je váš trezor klíčů nastaven na Zásady přístupu k trezoru, doporučuje se migrovat na model založený na rolích. Chcete-li svým podnikovým zásadám udělit přístup k trezoru klíčů pomocí Zásady přístupu k trezoru, vytvořte zásady přístupu, vyberte Získat v Operace správy klíčů a Rozbalit klíč a Zabalit klíč v Kryptografické operace.

Poznámka:

Aby se zabránilo neplánovaným výpadkům systému, je důležité, aby podnikové zásady měly přístup ke klíči. Ujistěte se, že:

- Trezor klíčů je aktivní.

- Klíč je aktivní a nevypršela jeho platnost.

- Klíč není odstraněn.

- Výše uvedená oprávnění klíče nejsou odvolána.

Prostředí, která používají tento klíč, budou deaktivována, pokud šifrovací klíč není přístupný.

Udělení oprávnění správce Power Platform ke čtení podnikových zásad

Správci, kteří mají role správce Dynamics 365 nebo Power Platform, mají přístup k centru pro správu Power Platform k přiřazení prostředí k podnikovým zásadám. Pro přístup k podnikovým zásadám je potřeba, aby správce s přístupem k Azure Key Vault udělil roli Čtenář správci Power Platform. Jakmile je roleČtenář udělena, může správce Power Platform zobrazit podnikové zásady v centru pro správu Power Platform.

Poznámka:

Pouze správci Power Platform a Dynamics 365, kteří mají k podnikovým zásadám přidělenou roli Čtenář, mohou k zásadám přidat prostředí. Ostatní správci Power Platform nebo Dynamics 365 mohou mít možnost zobrazit podnikové zásady, ale při pokusu o přidání prostředí do zásad se zobrazí chyba.

Udělení role Čtenář správci Power Platform

- Přihlaste se k portálu Azure Portal.

- Zkopírujte ID objektu správce Power Platform nebo Dynamics 365. Postup:

- Přejděte do oblasti Uživatelé v Azure.

- V seznamu Všichni uživatelé najděte uživatele s oprávněním správce Power Platform nebo Dynamics 365 pomocí Vyhledat uživatele.

- Otevřete záznam uživatele a na kartě Přehled zkopírujte ID objektu uživatele. Vložte ho do textového editoru, jako je Poznámkový blok, na později.

- Zkopírujte ID prostředku podnikových zásad. Postup:

- Přejděte na Resource Graph Explorer v Azure.

- Zadejte

microsoft.powerplatform/enterprisepoliciesdo pole Hledat a poté vyberte prostředek microsoft.powerplatform/enterprisepolicies. - Na panelu příkazů vyberte Spustit dotaz. Zobrazí se seznam všech podnikových zásad Power Platform.

- Vyhledejte podnikovou zásadu, ke které chcete udělit přístup.

- Přejděte napravo od podnikových zásad a vyberte Zobrazit podrobnosti.

- Na stránce Podrobnosti zkopírujte id.

- Spusťte Azure Cloud Shell a spusťte následující příkaz nahrazující objId ID objektu uživatele a ID prostředku EP za

enterprisepoliciesID zkopírované v předchozích krocích:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Správa šifrování prostředí

Ke správě šifrování prostředí potřebujete následující oprávnění:

- Aktivní uživatel Microsoft Entra, který má roli zabezpečení správce Power Platform nebo Dynamics 365.

- Uživatel Microsoft Entra, který má roli správce služby Power Platform nebo Dynamics 365.

Správce trezoru klíčů upozorní správce Power Platform, že byl vytvořen šifrovací klíč a podnikové zásady, a poskytne podnikové zásady správci Power Platform. Pro zapnutí klíče spravovaného zákazníkem správce Power Platform přiřadí jeho prostředí k podnikovým zásadám. Jakmile je prostředí přiřazeno a uloženo, Dataverse zahájí proces šifrování pro nastavení všech dat prostředí a zašifruje je pomocí klíče spravovaného zákazníkem.

Povolení přidání spravovaného prostředí do podnikových zásad

- Přihlaste se do centra pro správu Power Platform a vyhledejte prostředí.

- Vyberte a zkontrolujte prostředí v seznamu prostředí.

- Vyberte ikonu Povolit spravovaná prostředí na panelu akcí.

- Vyberte Povolit.

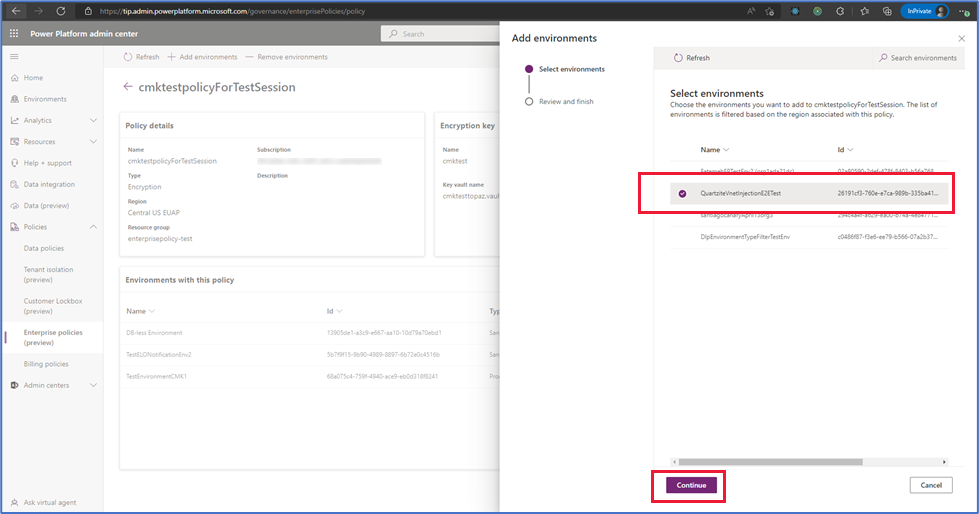

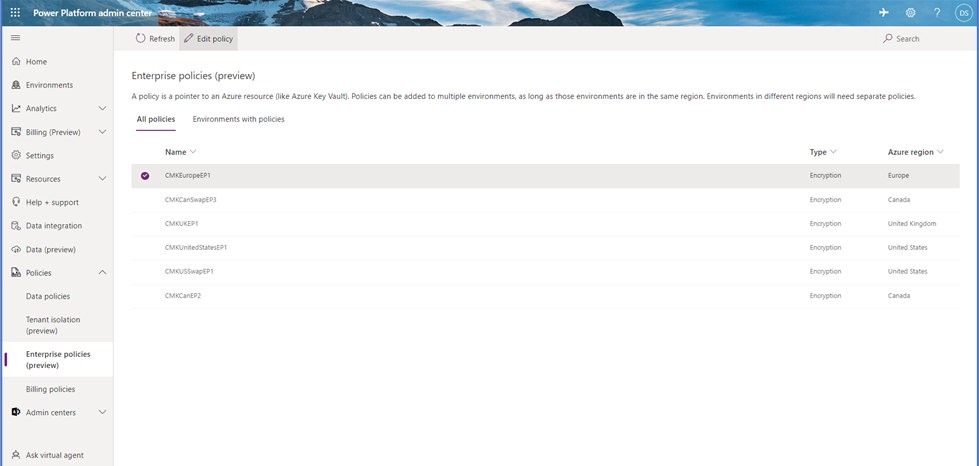

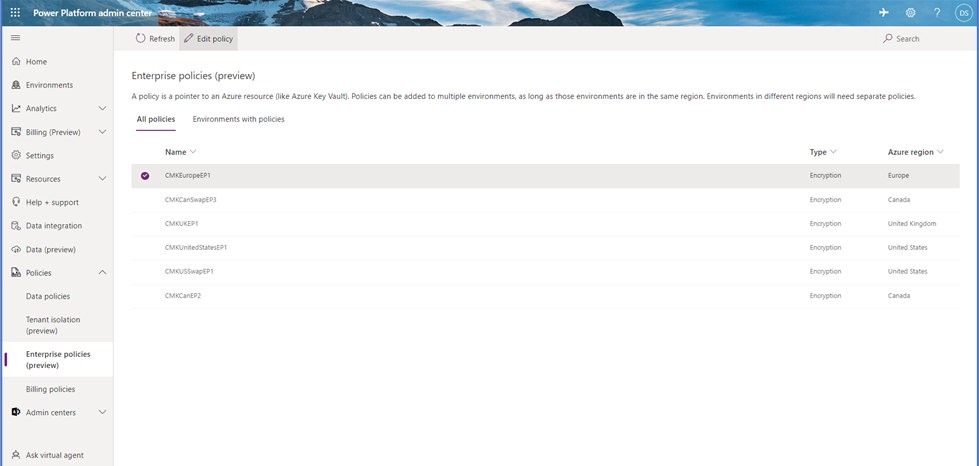

Přidání do podnikových zásad prostředí pro šifrování dat

Důležité

Prostředí bude deaktivováno, když bude přidáno do podnikových zásad pro šifrování dat.

- Přihlaste se do centra pro správu Power Platform a přejděte na Zásady>Podnikové zásady.

- Vyberte zásady a potom na panelu příkazů vyberte Upravit.

- Vyberte Přidat prostředí, zvolte prostředí, které chcete, a poté vyberte Pokračovat.

- Zvolte Uložit a pak vyberte Potvrdit.

Důležité

- V seznamu Přidat prostředí jsou zobrazena pouze prostředí, která jsou ve stejné oblasti jako podnikové zásady.

- Dokončení šifrování může trvat až čtyři dny, ale prostředí může být povoleno před dokončením operace přidání prostředí.

- Operace nemusí být dokončena a pokud selže, vaše data budou nadále šifrována pomocí spravovaného klíče Microsoft. Operaci Přidání prostředí můžete znovu spustit.

Poznámka:

Můžete přidat pouze prostředí, která jsou aktivována jako spravovaná. Typy prostředí Zkušební a Teams nelze přidat do podnikových zásad.

Odebrání prostředí ze zásad a vrácení na klíč spravovaný společností Microsoft

Pokud se chcete vrátit k šifrovacímu klíči spravovanému společností Microsoft, postupujte podle těchto kroků.

Důležité

Prostředí bude deaktivováno, když bude odebráno z podnikových zásad, aby se vrátilo šifrování dat pomocí spravovaného klíče Microsoft.

- Přihlaste se do centra pro správu Power Platform a přejděte na Zásady>Podnikové zásady.

- Vyberte kartu Prostředí se zásadami a poté vyhledejte prostředí, které chcete odebrat z klíče spravovaného zákazníkem.

- Vyberte kartu Všechny zásady, vyberte prostředí, které jste ověřili v kroku 2, a poté vyberte Upravit zásady na příkazovém řádku.

- Vyberte Odebrat prostředí na příkazovém řádku, vyberte prostředí, které chcete odebrat, a poté na příkazovém řádku vyberte Pokračovat.

- Zvolte Uložit.

Důležité

Prostředí bude zakázáno, když bude odstraněno z podnikových zásad, aby se šifrování dat vrátilo na klíč spravovaný společností Microsoft. Neodstraňujte ani nedeaktivujte klíč, neodstraňujte ani nedeaktivujte trezor klíčů ani neodstraňujte oprávnění podnikových zásad k trezoru klíčů. Přístup ke klíči a trezoru klíčů je nezbytný pro podporu obnovy databáze. Oprávnění zásad podniku můžete odstranit a odebrat po 30 dnech.

Zkontrolujte stav šifrování prostředí

Zkontrolujte stav šifrování z podnikových zásad

Přihlaste se k centru pro správu Power Platform.

Vyberte Zásady>Podnikové zásady.

Vyberte zásady a potom na panelu příkazů vyberte Upravit.

Zkontrolujte Stav šifrování prostředí v sekci Prostředí s těmito zásadami.

Poznámka:

Stav šifrování prostředí může být:

- Zašifrovaný – šifrovací klíč podnikových zásad je aktivní a prostředí je zašifrováno vaším klíčem.

- Nezdařilo se – šifrovací klíč podnikových zásad nepoužívají všechny služby úložiště Dataverse. Jejich zpracování vyžaduje více času a operaci Přidat prostředí můžete znovu spustit. Pokud se opakované spuštění nezdaří, kontaktujte podporu.

- Varování – šifrovací klíč podnikových zásad je aktivní a jedny z dat služeb jsou nadále šifrovány klíčem spravovaným společností Microsoft. Další informace: Varovné zprávy aplikace Power Automate CMK

Můžete znovu spustit možnost Přidat prostředí pro prostředí, které má stav šifrování Neúspěšné.

Zkontrolujte stav šifrování na stránce Historie prostředí

Můžete zobrazit historii prostředí.

Přihlaste se k centru pro správu Power Platform.

V navigačním podokně vyberte Prostředí a poté vyberte prostředí ze seznamu.

Na panelu příkazů vyberte Historie

Vyhledejte historii pro Aktualizaci spravovaného klíče zákazníka.

Poznámka:

Stav zobrazí Spuštěno, když probíhá šifrování. Po dokončení šifrování se zobrazí Úspěšně. Stav zobrazí Neúspěšné, když nastane problém s jednou ze služeb, která nemůže použít šifrovací klíč.

Stav Neúspěšné může být varování a nemusíte znovu spouštět možnost Přidat prostředí. Můžete potvrdit, zda se jedná o varování.

Změna šifrovacího klíče prostředí pomocí nových podnikových zásad a klíče

Chcete-li změnit šifrovací klíč, vytvořte nový klíč a novou podnikovou zásadu. Podnikové zásady můžete změnit odebráním prostředí a následným přidáním prostředí do nové podnikové zásady. Při přechodu na novou podnikovou zásadu je systém dvakrát mimo provoz – 1) kvůli vrácení šifrování zpět na klíč spravovaný Microsoftem a 2) kvůli použití nové podnikové zásady.

Tip

Chcete-li otočit šifrovací klíč, doporučujeme použít novou verzi trezoru klíčů nebo nastavit Zásadu rotace.

- Na portálu Azure Portal vytvořte nový klíč a nové podnikové zásady. Další informace: Vytvoření klíče šifrování a udělení přístupu a Vytvoření podnikových zásad

- Po vytvoření nového klíče a podnikové zásady přejděte na Zásady>Podnikové zásady.

- Vyberte kartu Prostředí se zásadami a poté vyhledejte prostředí, které chcete odebrat z klíče spravovaného zákazníkem.

- Vyberte kartu Všechny zásady, vyberte prostředí, které jste ověřili v kroku 2, a poté vyberte Upravit zásady na příkazovém řádku.

- Vyberte Odebrat prostředí na příkazovém řádku, vyberte prostředí, které chcete odebrat, a poté na příkazovém řádku vyberte Pokračovat.

- Zvolte Uložit.

- Opakujte kroky 2–6, dokud nebudou odebrána všechna prostředí v podnikových zásadách.

Důležité

Prostředí bude zakázáno, když bude odstraněno z podnikových zásad, aby se šifrování dat vrátilo na klíč spravovaný společností Microsoft. Neodstraňujte ani nedeaktivujte klíč, neodstraňujte ani nedeaktivujte trezor klíčů ani neodstraňujte oprávnění podnikových zásad k trezoru klíčů. Přístup ke klíči a trezoru klíčů je nezbytný pro podporu obnovy databáze. Oprávnění zásad podniku můžete odstranit a odebrat po 30 dnech.

- Jakmile budou všechna prostředí odebrána, přejděte z centra pro správu Power Platform na Podnikové zásady.

- Vyberte nové podnikové zásady a potom vyberte Upravit zásady.

- Vyberte Přidat prostředí, zvolte prostředí, která chcete přidat, a poté vyberte Pokračovat.

Důležité

Prostředí bude deaktivováno, když bude přidáno do nové podnikové zásady.

Rotace šifrovacího klíče prostředí s novou verzí klíče

Šifrovací klíč prostředí můžete změnit vytvořením nové verze klíče. Vytvořením nové verze klíče se automaticky aktivuje. Všechny prostředky úložiště detekují novou verzi klíče a začnou ji používat k šifrování vašich dat.

Když změníte klíč nebo verzi klíče, změní se ochrana kořenového šifrovacího klíče, ale data v úložišti vždy zůstanou zašifrována vaším klíčem. Pro zajištění ochrany dat není z vaší strany vyžadována žádná další akce. Rotace verze klíče nemá vliv na výkon. S rotací verze klíče nejsou spojeny žádné prostoje. Může trvat 24 hodin, než všichni poskytovatelé prostředků použijí novou verzi klíče na pozadí. Předchozí verze klíče nesmí být deaktivována, protože je vyžadována, aby ji služba používala pro opětovné šifrování a pro podporu obnovy databáze.

Chcete-li rotovat šifrovací klíč vytvořením nové verze klíče, použijte následující kroky.

- Jděte na Azure Portal>Key Vault a vyhledejte trezor klíčů, ve kterém chcete vytvořit novou verzi klíče.

- Přejděte na Klíče.

- Vyberte aktuální aktivovaný klíč.

- Vyberte možnost + Nová verze.

- Nastavení Povoleno je ve výchozím stavu nastaveno na Ano, což znamená, že nová verze klíče je automaticky povolena při vytvoření.

- Vyberte Vytvořit.

Tip

Chcete-li dodržet zásady rotace klíčů, můžete šifrovací klíč rotovat pomocí Zásady rotace. Můžete buď nakonfigurovat zásadu rotace, nebo na požádání rotovat vyvoláním příkazu Rotovat.

Důležité

Nová verze klíče automaticky rotuje na pozadí a nevyžaduje žádnou akci správce Power Platform. Je důležité, že předchozí verze klíče nesmí být deaktivována nebo odstraněna po dobu alespoň 28 dní, aby bylo možné obnovit databázi. Zákaz nebo odstranění předchozí verze klíče příliš brzy může převést vaše prostředí do režimu offline.

Zobrazení seznamu šifrovaných prostředí

- Přihlaste se do centra pro správu Power Platform a přejděte na Zásady>Podnikové zásady.

- Na stránce Podnikové zásady vyberte kartu Prostředí se zásadami. Zobrazí se seznam prostředí, která byla přidána do podnikových zásad.

Poznámka:

Mohou nastat situace, kdy Stav prostředí nebo Stav šifrování zobrazuje stav Selhalo. Pokud k tomu dojde, můžete zkusit znovu spustit operaci Přidat prostředí nebo odeslat žádost o pomoc podpory Microsoft.

Operace databáze prostředí

Klient zákazníka může mít prostředí, která jsou šifrována pomocí spravovaného klíče společnosti Microsoft, a prostředí, která jsou šifrována pomocí klíče spravovaného zákazníkem. Pro zachování integrity dat a ochrany dat jsou při správě operací databází prostředí k dispozici následující ovládací prvky.

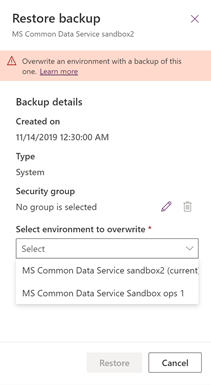

Obnovit Prostředí, které se má přepsat (prostředí „obnoveno do“), je omezeno na stejné prostředí, ze kterého byla záloha převzata, nebo na jiné prostředí, které je šifrováno stejným klíčem spravovaným zákazníkem.

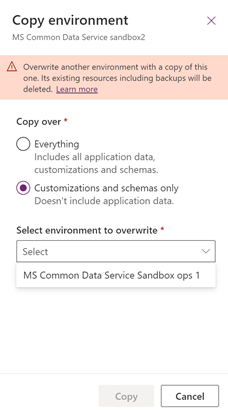

Kopírovat Prostředí, které se má přepsat (prostředí „zkopírováno do“), je omezeno na jiné prostředí, které je šifrováno stejným klíčem spravovaným zákazníkem.

Poznámka:

Pokud bylo vytvořeno prostředí prováděné podporou společnosti za účelem vyřešení problému podpory v prostředí řízeném zákazníkem, musí být před provedením operace kopírování prostředí změněn šifrovací klíč pro prostředí prováděné podporou společnosti na klíč spravovaný zákazníkem.

Resetovat Šifrovaná data prostředí jsou odstraněna, včetně záloh. Po přenastavení prostředí se šifrování prostředí vrátí zpět na klíč spravovaný společností Microsoft.