Podpora klíčů spravovaných zákazníkem

Všechna zákaznická data uložená v Power Platform jsou ve výchozím nastavení neaktivně šifrována pomocí klíčů spravovaných společností Microsoft (MMKs). Pomocí klíčů spravovaných zákazníkem (CMK) zákazníci mohou použít vlastní šifrovací klíče k ochraně dat Power Automate. Tato schopnost poskytuje zákazníkům další ochrannou vrstvu pro správu svých prostředků Power Platform. Pomocí této funkce můžete na požádání otáčet nebo měnit šifrovací klíče. Také to brání společnosti Microsoft v přístupu k vašim zákaznickým datům, pokud se rozhodnete kdykoli zrušit službám Microsoft přístup ke klíčům.

S CMK jsou vaše pracovní postupy a všechna související data v klidovém stavu uložena a spouštěna na vyhrazené infrastruktuře rozdělené podle prostředí. To zahrnuje definice vašich pracovních postupů, cloudové i desktopové toky a historii provádění pracovních postupů s podrobnými vstupy a výstupy.

Aspekty předpokladů před ochranou toků pomocí CMK

Při použití podnikových zásad CMK ve vašem prostředí zvažte následující scénáře.

- Při použití podnikových zásad CMK se cloudové toky a jejich data pomocí CMK automaticky chrání. Některé toky můžou být i nadále chráněny konzolami MMK. Správci mohou tyto toky identifikovat pomocí příkazů PowerShell.

- Vytváření a aktualizace toků se během migrace blokují. Historie spuštění se nepřenáší. Můžete o něj požádat prostřednictvím lístku podpory až 30 dní po migraci.

- V současné době se CMK nevyužívají k šifrování připojení, která nejsou OAuth. Tato připojení nezaložená na Microsoft Entra se dál šifrují v klidovém stavu pomocí MMK.

- Pokud chcete zapnout příchozí a odchozí síťový provoz z infrastruktury chráněné CMK, aktualizujte konfiguraci brány firewall, abyste zajistili, že vaše toky budou dál fungovat.

- Pokud plánujete chránit více než 25 prostředí ve vašem klientovi pomocí CMK, vytvořte lístek podpory. Výchozí limit prostředí Power Automate s povoleným CMK na klienta je 25. Tento počet lze rozšířit zapojením týmu technické podpory.

Použití šifrovacího klíče je gesto, které provádějí správci Power Platform, a je pro uživatele neviditelné. Uživatelé mohou vytvářet, ukládat a spouštět pracovní postupy Power Automate přesně stejným způsobem, jako kdyby byla data šifrována klíči spravovanými společností Microsoft.

Funkce CMK umožňuje využít jednotných podnikových zásad vytvořených v prostředí k zabezpečení pracovních postupů Power Automate. Přečtěte si další informace o CMK a podrobných pokynech k povolení CMK v tématu Správa šifrovacího klíče spravovaného zákazníkem.

Robotická automatizace procesů (RPA) hostovaná v Power Automate (Preview)

Funkce skupiny hostovaných počítačů v řešení Úvod do RPA hostované v Power Automate podporuje klíče spravované zákazníkem. Po použití klíčů spravovaných zákazníkem musíte znovu zřídit všechny existující skupiny hostovaných počítačů výběrem možnosti Znovu zřídit skupinu na stránce s podrobnostmi o skupině počítačů. Po opětovném zřízení se disky virtuálních počítačů pro roboty skupin hostovaných počítačů zašifrují pomocí klíče spravovaného zákazníkem.

Poznámka:

CMK pro funkci hostovaného počítače není v současné době k dispozici.

Aktualizace konfigurace brány firewall

Power Automate umožňuje vytvářet toky, které mohou provádět volání HTTP. Po použití CMK pocházejí odchozí akce HTTP z Power Automate z jiného rozsahu IP adres než předtím. Pokud byla brána firewall dříve nakonfigurovaná tak, aby umožňovala akce HTTP toku, je pravděpodobné, že je potřeba aktualizovat konfiguraci tak, aby umožňovala nový rozsah IP adres.

- Pokud používáte Azure Firewall, použijte značku služby

PowerPlatformPlexpřímo na konfiguraci, aby se automaticky nakonfiguroval správný rozsah IP adres. Další informace najdete v tématu Značky služeb virtuální sítě. - Pokud používáte jinou bránu firewall, vyhledejte a zapněte příchozí provoz z rozsahu IP adres pro

PowerPlatformPlexodkazovaný ve stažení rozsahů IP adres a značek služeb Azure – veřejný cloud.

Pokud to není k dispozici, může se zobrazit chyba Požadavek HTTP se nezdařil, protože došlo k chybě: „Nelze vytvořit žádné připojení, protože cílový počítač ho aktivně odmítl.“

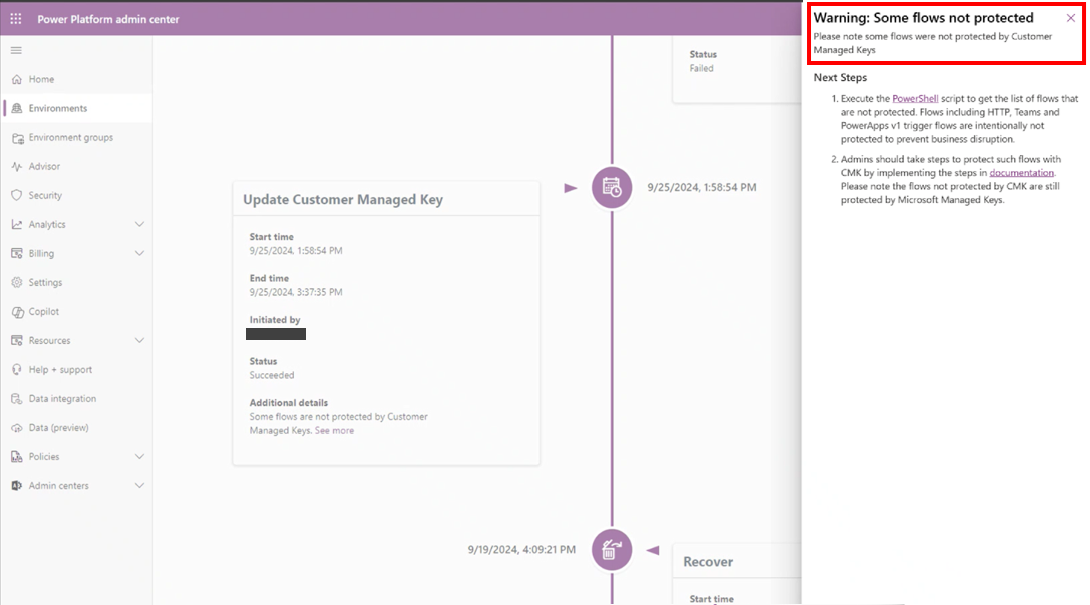

Varovné zprávy aplikace Power Automate CMK

Pokud jsou některé toky nadále chráněny konzolami MMK po aplikaci CMK, zobrazí se upozornění v prostředích správy zásad a prostředí. Zobrazí se zpráva „Toky Power Automate jsou stále chráněny pomocí spravovaného klíče Microsoftu“.

Pomocí příkazů PowerShell můžete tyto toky identifikovat a chránit je pomocí klíčů CMK.

Chraňte toky, které můžou být i nadále chráněny MMK

Následující kategorie toků budou nadále chráněny MMK po použití podnikových zásad. Postupujte podle pokynů k ochraně toků pomocí CMK.

| Kategorie | Přístup k ochraně pomocí CMK |

|---|---|

| Power App v1 aktivují toky, které nejsou v řešení | Možnost 1 (doporučeno) Aktualizujte tok tak, aby používal trigger V2, před použitím CMK. Možnost 2 Po aplikaci CMK použijte Uložit jako k vytvoření kopie toku. Aktualizujte volání Power Apps tak, aby používalo novou kopii toku. |

| Toky triggeru HTTP a toky triggeru Teams | Po uplatnění podnikových zásad použijte Uložit jako k vytvoření kopie toku. Aktualizujte volající systém tak, aby používal adresu URL nového toku. Tato kategorie toků není automaticky chráněná, protože v infrastruktuře chráněné CMK se vytvoří nová adresa URL toku. Zákazníci mohou využívat adresu URL ve svých vyvolávacích systémech. |

| Nadřazené toky, které nelze automaticky migrovat | Pokud tok nelze migrovat, závislé toky se také nemigrují, aby se zajistilo, že nedojde k přerušení provozu. |

| Toky používající akci konektoru Vypsat toky jako správce (v1) | Toky odkazující na tuto starší akci by měly být buď odstraněny, nebo aktualizovány tak, aby používaly akci Vypsat toky jako správce (V2). |

Příkazy PowerShell

Správci mohou využít příkazy PowerShell v rámci ověření před spuštěním a po něm.

Načtení toků, které se nedají automaticky chránit pomocí CMK

Pomocí následujícího příkazu můžete identifikovat toky, které jsou nadále chráněny aplikací MMK po použití podnikového CMK.

> Get-AdminFlowEncryptedByMicrosoftKey -EnvironmentName <Your Environment Id> -ListCannotMigrateToCustomerManagedKey

| DisplayName | FlowName | EnvironmentName |

|---|---|---|

| Získat HTTP faktury | flow-1 | environment-1 |

| Platba faktury z aplikace | flow-2 | environment-2 |

| Odsouhlasení účtu | flow-3 | environment-3 |

Načtení toků, které nejsou chráněné CMK v daném prostředí

Tento příkaz můžete použít před spuštěním podnikových zásad CMK a poté k identifikaci všech toků v prostředí, které jsou chráněné konzolou MMK. Tento příkaz můžete také využít k posouzení průběhu aplikace CMK pro toky v daném prostředí.

> Get-AdminFlowEncryptedByMicrosoftKey -EnvironmentName <Your Environment Id>

| DisplayName | FlowName | EnvironmentName |

|---|---|---|

| Získat HTTP faktury | flow-4 | environment-4 |

Přečtěte si více v tématu Správa zákazníkem spravovaného šifrovacího klíče.

Získání historie spuštění ze stránky s údaji toku

V seznamu historie spuštění na stránce s údaji toku se zobrazují pouze nová spuštění po aplikaci CMK.

Pokud chcete zobrazit vstupní/výstupní data, můžete pomocí historie spuštění (zobrazení Všechna spuštění) exportovat historii spuštění toku do formátu CSV. Tato historie obsahuje nová i existující spuštění toku, včetně všech vstupů a výstupů triggerů a akcí s limitem 100 záznamů. Toto omezení je v souladu se stávajícím chováním exportu CSV.

Získání historie spuštění podle lístku podpory

Poskytujeme souhrnné zobrazení pro všechna spuštění z existujících i nových spuštění toku po aplikaci CMK. Toto zobrazení obsahuje souhrnné informace, jako je ID spuštění, čas spuštění, doba trvání a selhání/úspěch. Neobsahuje vstupní/výstupní data.

Ochrana toků v prostředích, která jsou už chráněná klíčem spravovaným zákazníkem (CMK)

U prostředí, která jsou už chráněná CMK, si ochranu toků pomocí CMK může vyžádat lístek podpory.

Známá omezení

Omezení se týkají funkcí využívající analytický kanál a pro cloudové toky mimo řešení aktivované pomocí Power Apps, jak je popsáno v této části.

Omezení funkcí použití analytického kanálu

Pokud je pro klíče spravované zákazníkem povoleno prostředí, data Power Automate není možné odesílat do analytického kanálu v řadě situací:

- Vykazování v rámci celého klienta v centru pro správu Power Platform

- Export dat do služby Data Lake

- Historie spuštění cloudového toku (pro centrum automatizace)

- Mobilní aplikace Power Automate, stránka oznámení

- Stránka Aktivita cloudového toku

- E-mail o selhání toku

- E-mail s přehledem o selhání toku

Omezení cloudových toků mimo řešení aktivovaných pomocí Power Apps

Na cloudové toky mimo řešení používající trigger Power Apps a které jsou vytvořeny v prostředích chráněných CMK se nelze odkazovat z aplikace. Při pokusu o registraci toku z Power Apps dojde k chybě. Z aplikace v prostředích chráněných CMK je možné odkazovat pouze na cloudové toky řešení. Aby se této situaci zabránilo, měly by být toky nejprve přidány do řešení Dataverse, aby na ně bylo možné úspěšně odkazovat. Aby se této situaci zabránilo, mělo by být v prostředích chráněných CMK povoleno nastavení prostředí pro automatické vytváření toků v řešeních Dataverse. Toto nastavení zajistí, že nové toky budou cloudovými toky řešení.

Omezení vyvolání toků triggeru Copilot Skills

Scénáře, ve kterých je cloudový tok vyvolán prostřednictvím triggeru Copilot Skills, který používá vyvolání připojení uživatele Copilota na rozdíl od vloženého připojení, nejsou podporovány pro cloudové toky chráněné CMK. Další informace o používání toků jako modulů plug-in z Copilota najdete v tématu Spuštění toků z Copilota pro Microsoft 365.