Informace o správě identit uživatelů a skupin v Microsoft Intune

Správa a ochrana identit uživatelů je významnou součástí jakékoli strategie a řešení správy koncových bodů. Správa identit zahrnuje uživatelské účty a skupiny, které mají přístup k prostředkům vaší organizace.

Správci musí spravovat členství v účtech, autorizovat a ověřovat přístup k prostředkům, spravovat nastavení, která ovlivňují identity uživatelů, a zabezpečit & chránit identity před škodlivými úmysly.

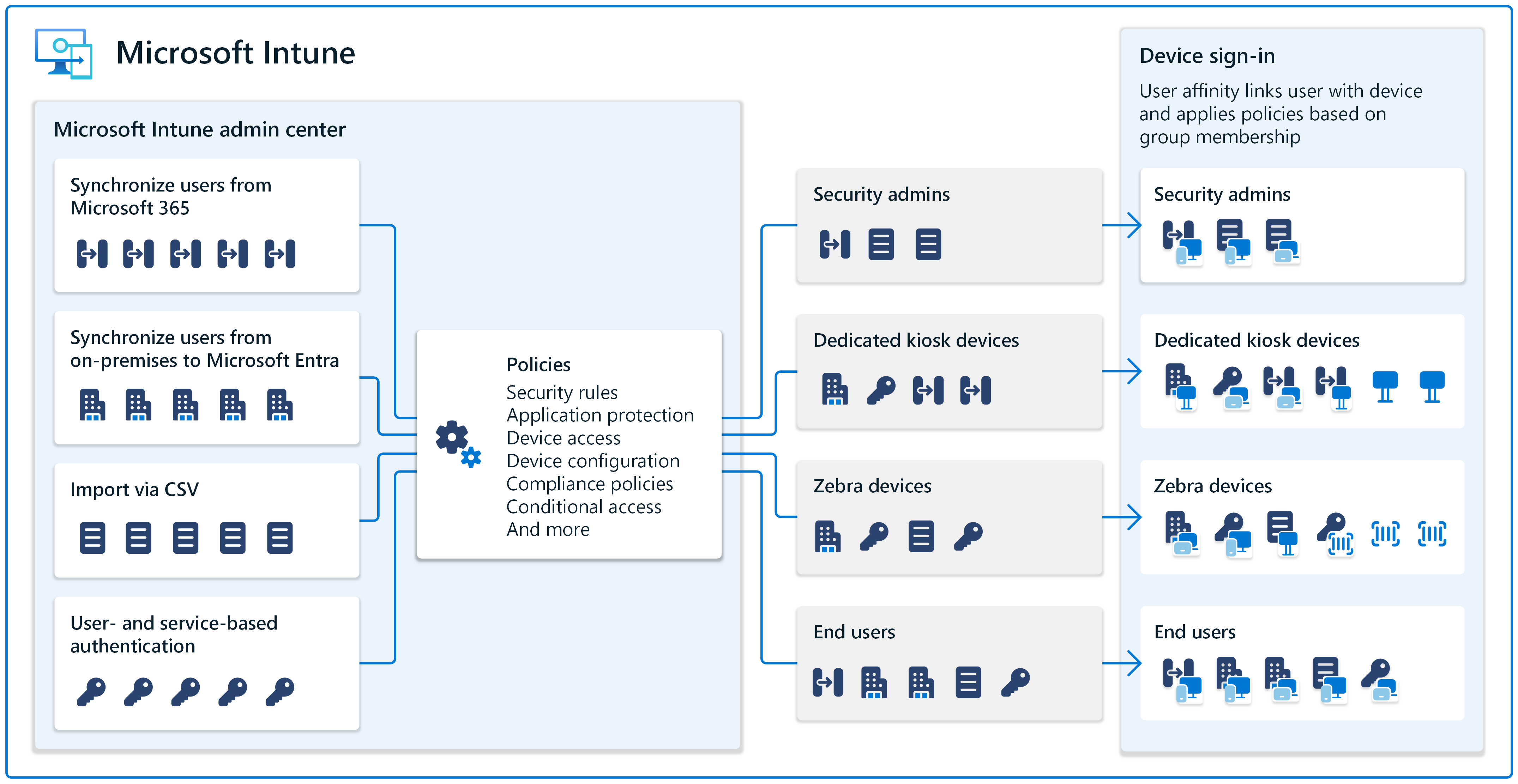

Microsoft Intune může provádět všechny tyto úkoly a další. Intune je cloudová služba, která může spravovat identity uživatelů prostřednictvím zásad, včetně zásad zabezpečení a ověřování.

Z hlediska služby Intune používá Microsoft Entra ID pro úložiště identit a oprávnění. Pomocí centra pro správu Microsoft Intune můžete tyto úlohy spravovat v centrálním umístění určeném pro správu koncových bodů.

Tento článek popisuje koncepty a funkce, které byste měli zvážit při správě identit.

Použití stávajících uživatelů a skupin

Velkou část správy koncových bodů tvoří správa uživatelů a skupin. Pokud máte existující uživatele a skupiny nebo budete vytvářet nové uživatele a skupiny, Intune vám může pomoct.

V místních prostředích se uživatelské účty a skupiny vytvářejí a spravují v místní Active Directory. Tyto uživatele a skupiny můžete aktualizovat pomocí libovolného řadiče domény v doméně.

V Intune je to podobný koncept.

Centrum pro správu Intune obsahuje centrální umístění pro správu uživatelů a skupin. Centrum pro správu je webové a je přístupné z libovolného zařízení, které má připojení k internetu. Správci se stačí přihlásit do Centra pro správu pomocí účtu správce Intune.

Důležitým rozhodnutím je určit, jak uživatelské účty a skupiny převést do Intune. Možnosti:

Pokud aktuálně používáte Microsoft 365 a máte své uživatele a skupiny v Centrum pro správu Microsoftu 365, jsou tito uživatelé a skupiny k dispozici také v Centru pro správu Intune.

Microsoft Entra ID a Intune použít tenanta, kterým je vaše organizace, jako je Contoso nebo Microsoft. Pokud máte více tenantů, přihlaste se do Centra pro správu Intune ve stejném tenantovi Microsoftu 365 jako vaši stávající uživatelé a skupiny. Vaši uživatelé a skupiny se automaticky zobrazí a jsou k dispozici.

Další informace o tom, co je tenant, najdete v článku Rychlý start: Nastavení tenanta.

Pokud aktuálně používáte místní Active Directory, můžete pomocí Microsoft Entra Connect synchronizovat místní účty AD s Microsoft Entra ID. Pokud jsou tyto účty v Microsoft Entra ID, jsou dostupné také v Centru pro správu Intune.

Podrobnější informace najdete v tématu Co je synchronizace Microsoft Entra Connect?.

Můžete také importovat stávající uživatele a skupiny ze souboru CSV do Centra pro správu Intune nebo vytvořit uživatele a skupiny úplně od začátku. Při přidávání skupin můžete do těchto skupin přidat uživatele a zařízení a uspořádat je podle umístění, oddělení, hardwaru a dalších.

Další informace o správě skupin v Intune najdete v článku Přidání skupin pro uspořádání uživatelů a zařízení.

Ve výchozím nastavení Intune automaticky vytvoří skupiny Všichni uživatelé a Všechna zařízení. Až budou uživatelé a skupiny k dispozici pro Intune, můžete jim přiřadit zásady.

Přechod z účtů počítačů

Když se koncový bod Windows, například zařízení Windows 10/11, připojí k doméně místní Active Directory (AD), automaticky se vytvoří účet počítače. Účet počítače nebo počítače je možné použít k ověřování místních programů, služeb a aplikací.

Tyto účty počítačů jsou místní pro místní prostředí a nedají se použít na zařízeních, která jsou připojená k Microsoft Entra ID. V takovém případě musíte přepnout na ověřování založené na uživatelích, abyste se mohli ověřovat v místních programech, službách a aplikacích.

Další informace a pokyny najdete v tématu Známé problémy a omezení u koncových bodů nativních pro cloud.

Role a oprávnění řídí přístup

Pro různé typy úloh správce Intune používá řízení přístupu na základě role (RBAC). Role, které přiřadíte, určují prostředky, ke kterým má správce přístup v Centru pro správu Intune, a to, co může s těmito prostředky dělat. Existují některé předdefinované role, které se zaměřují na správu koncových bodů, jako je Správce aplikací a Správce zásad a profilů.

Vzhledem k tomu, že Intune používá Microsoft Entra ID, máte také přístup k předdefinovaným rolím Microsoft Entra, jako je správce služeb Intune.

Každá role má podle potřeby vlastní oprávnění k vytvoření, čtení, aktualizaci nebo odstranění. Vlastní role můžete vytvořit také v případě, že vaši správci potřebují konkrétní oprávnění. Když přidáte nebo vytvoříte uživatele a skupiny typu správce, můžete tyto účty přiřadit k různým rolím. Centrum pro správu Intune má tyto informace v centrálním umístění a lze je snadno aktualizovat.

Další informace najdete v tématu Řízení přístupu na základě role (RBAC) s Microsoft Intune

Vytvoření přidružení uživatele při registraci zařízení

Když se uživatelé poprvé přihlásí ke svým zařízením, zařízení se k ho přidružuje. Tato funkce se nazývá přidružení uživatele.

Všechny zásady přiřazené nebo nasazené do identity uživatele přejdou s uživatelem na všechna jeho zařízení. Když je uživatel přidružený k zařízení, může přistupovat ke svým e-mailovým účtům, souborům, aplikacím a dalším funkcím.

Pokud nepřidružíte uživatele k zařízení, považuje se zařízení za bez uživatele. Tento scénář je běžný pro zařízení v beznabídkovém režimu vyhrazená pro konkrétní úlohu a zařízení, která jsou sdílená s více uživateli.

V Intune můžete vytvořit zásady pro oba scénáře pro Android, iOS/iPadOS, macOS a Windows. Když se připravujete na správu těchto zařízení, ujistěte se, že znáte zamýšlený účel zařízení. Tyto informace pomáhají při rozhodování při registraci zařízení.

Konkrétnější informace najdete v průvodcích registrací pro vaše platformy:

- Průvodce registrací: Registrace zařízení s Androidem v Microsoft Intune

- Průvodce registrací: Registrace zařízení s iOS a iPadOS v Microsoft Intune

- Průvodce registrací: Registrace desktopových zařízení s Linuxem v Microsoft Intune

- Průvodce registrací: Registrace zařízení s macOS v Microsoft Intune

- Průvodce registrací: Registrace zařízení s Windows v Microsoft Intune

Přiřazení zásad uživatelům a skupinám

V místním prostředí pracujete s doménovými účty a místními účty a pak nasadíte zásady skupiny a oprávnění pro tyto účty na místní úrovni, lokality, domény nebo organizační jednotky (LSDOU). Zásady organizační jednotky přepíší zásady domény, zásady domény přepíší zásady lokality atd.

Intune je cloudová. Zásady vytvořené v Intune zahrnují nastavení, která řídí funkce zařízení, pravidla zabezpečení a další. Tyto zásady se přiřazují vašim uživatelům a skupinám. Neexistuje tradiční hierarchie jako LSDOU.

Katalog nastavení v Intune obsahuje tisíce nastavení pro správu zařízení s iOS/iPadOS, macOS a Windows. Pokud aktuálně používáte místní objekty Zásady skupiny Objects (GPO), je použití katalogu nastavení přirozeným přechodem na cloudové zásady.

Další informace o zásadách v Intune najdete tady:

- Konfigurace nastavení na zařízeních s Windows, iOS/iPadOS a macOS pomocí katalogu nastavení

- Běžné dotazy a odpovědi týkající se zásad a profilů zařízení v Microsoft Intune

Zabezpečení identit uživatelů

Vaše uživatelské a skupinové účty mají přístup k prostředkům organizace. Tyto identity musíte udržovat zabezpečené a zabránit škodlivému přístupu k identitám. Tady je pár věcí, které byste měli zvážit:

Windows Hello pro firmy nahrazuje přihlašování pomocí uživatelského jména a hesla a je součástí strategie bez hesla.

Hesla se zadávají na zařízení a pak se přes síť přenesou na server. Mohou být zachyceny a používány kýmkoli a kdekoli. Porušení zabezpečení serveru může odhalit uložené přihlašovací údaje.

S Windows Hello pro firmy se uživatelé přihlašují a ověřují pomocí PIN kódu nebo biometriky, jako je rozpoznávání obličeje a otisků prstů. Tyto informace se ukládají místně na zařízení a neodesílají se na externí zařízení ani servery.

Když Windows Hello pro firmy nasadíte do vašeho prostředí, můžete pomocí Intune vytvořit zásady Windows Hello pro firmy pro vaše zařízení. Tyto zásady můžou nakonfigurovat nastavení PIN kódu, povolit biometrické ověřování, používat klíče zabezpečení a další.

Další informace najdete v článku:

- přehled Windows Hello pro firmy

- Správa Windows Hello pro firmy na zařízeních při registraci zařízení pomocí Intune

Ke správě Windows Hello pro firmy použijte jednu z následujících možností:

- Během registrace zařízení: Nakonfigurujte zásady pro celého tenanta, které se na zařízení vztahují Windows Hello nastavení v době, kdy se zařízení zaregistruje pomocí Intune.

- Standardní hodnoty zabezpečení: Některá nastavení pro Windows Hello je možné spravovat prostřednictvím standardních hodnot zabezpečení Intune, jako je zabezpečení Microsoft Defender for Endpoint nebo standardní hodnoty zabezpečení pro Windows 10 a novější směrné plány.

- Katalog nastavení: Nastavení z profilů ochrany účtů zabezpečení koncového bodu jsou k dispozici v katalogu nastavení Intune.

Ověřování na základě certifikátů je také součástí strategie bez hesla. Certifikáty můžete použít k ověřování uživatelů v aplikacích a prostředcích organizace prostřednictvím sítě VPN, Wi-Fi připojení nebo e-mailových profilů. S certifikáty uživatelé nemusí zadávat uživatelská jména a hesla a certifikáty můžou usnadnit přístup k těmto prostředkům.

Další informace najdete v tématu Použití certifikátů k ověřování v Microsoft Intune.

Vícefaktorové ověřování (MFA) je funkce dostupná u Microsoft Entra ID. Aby se uživatelé mohli úspěšně ověřit, vyžadují se alespoň dvě různé metody ověření. Když je vícefaktorové ověřování nasazené do vašeho prostředí, můžete také vyžadovat vícefaktorové ověřování, když se zařízení registrují do Intune.

Další informace najdete v článku:

nulová důvěra (Zero Trust) ověří všechny koncové body, včetně zařízení a aplikací. Cílem je pomoct zachovat data organizace v organizaci a zabránit úniku dat z náhodného nebo škodlivého záměru. Zahrnuje různé oblasti funkcí, včetně Windows Hello pro firmy, používání vícefaktorového ověřování a dalších.

Další informace najdete v tématu nulová důvěra (Zero Trust) s Microsoft Intune.