Splnění vícefaktorových požadavků na ověřování podle smlouvy 22-09

Seznamte se s používáním Microsoft Entra ID jako centralizovaného systému správy identit při implementaci nulová důvěra (Zero Trust) principů. Podívejte se, americký úřad pro řízení a rozpočet (OMB) M 22-09 memoria pro hlavy výkonných oddělení a agentur.

Požadavky na poznámky jsou, že zaměstnanci používají pro přístup k aplikacím podnikové identity a že vícefaktorové ověřování chrání zaměstnance před sofistikovanými online útoky, jako je phishing. Tato metoda útoku se pokusí získat a ohrozit přihlašovací údaje s odkazy na neověřené weby.

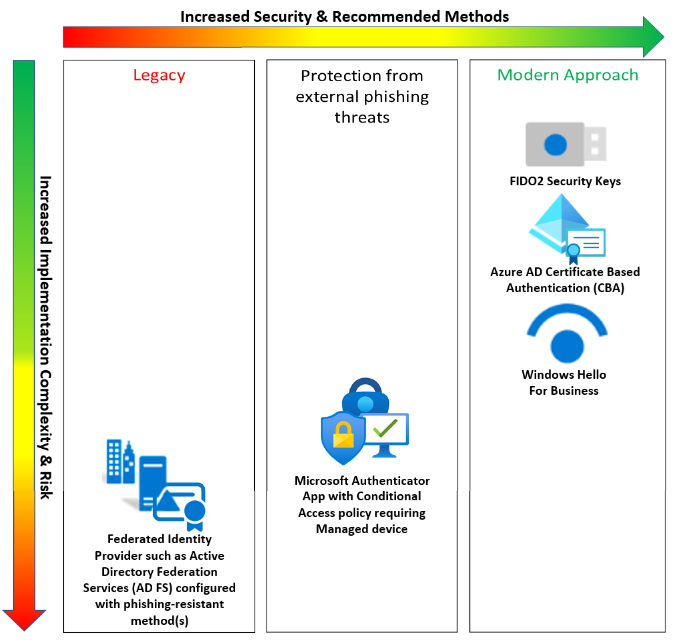

Vícefaktorové ověřování zabraňuje neoprávněnému přístupu k účtům a datům. Požadavky na memo citují vícefaktorové ověřování pomocí metod odolných proti útokům phishing: procesy ověřování navržené tak, aby detekují tajné kódy a výstupy ověřování na web nebo aplikaci maskující jako legitimní systém. Proto stanovte, jaké metody vícefaktorového ověřování jsou odolné vůči útokům phishing.

Metody odolné proti útokům phishing

Některé federální agentury nasadily moderní přihlašovací údaje, jako jsou klíče zabezpečení FIDO2 nebo Windows Hello pro firmy. Mnoho z nich vyhodnocuje ověřování Microsoft Entra pomocí certifikátů.

Další informace:

- Klíče zabezpečení FIDO2

- Windows Hello pro firmy

- Přehled ověřování založeného na certifikátech Microsoft Entra

Některé agentury modernizují své ověřovací přihlašovací údaje. Existuje několik možností pro splnění požadavků na vícefaktorové ověřování odolné vůči útokům phishing pomocí Microsoft Entra ID. Microsoft doporučuje přijmout metodu vícefaktorového ověřování odolnou proti útokům phishing, která odpovídá možnostem agentury. Zvažte, co je teď možné pro vícefaktorové ověřování proti útokům phishing, abyste zlepšili celkový stav kybernetické bezpečnosti. Implementujte moderní přihlašovací údaje. Pokud ale nejrychlejší cesta není moderní přístup, proveďte krok k zahájení cesty k moderním přístupům.

Moderní přístupy

-

Klíče zabezpečení FIDO2 jsou podle agentury CISA (Cybersecurity & Infrastructure Security Agency) zlatým standardem vícefaktorového ověřování.

- Viz možnosti ověřování bez hesla pro klíče zabezpečení Microsoft Entra ID, FIDO2

- Přejděte na cisa.gov pro více než heslo.

-

Ověřování certifikátů Microsoft Entra bez závislosti na zprostředkovateli federované identity

- Toto řešení zahrnuje implementace čipových karet: Common Access Card (CAC), ověření osobní identity (PIV) a odvozené přihlašovací údaje PIV pro mobilní zařízení nebo bezpečnostní klíče.

- Přehled ověřování založeného na certifikátech microsoft Entra

-

Windows Hello pro firmy má vícefaktorové ověřování odolné proti útokům phishing

- Viz přehled nasazení Windows Hello pro firmy

- Viz, Windows Hello pro firmy

Ochrana před externími útoky phishing

Zásady microsoft Authenticatoru a podmíněného přístupu vynucuje spravovaná zařízení: Zařízení nebo zařízení, která jsou označená jako kompatibilní. Nainstalujte Microsoft Authenticator na zařízení, která přistupují k aplikacím chráněným ID Microsoft Entra.

Další informace: Metody ověřování v Microsoft Entra ID – aplikace Microsoft Authenticator

Důležité

Splnění požadavku na útok phishing: Spravujte jenom zařízení, která přistupují k chráněné aplikaci. Uživatelé, kteří můžou používat Microsoft Authenticator, mají obor pro zásady podmíněného přístupu, které vyžadují spravovaná zařízení pro přístup. Zásady podmíněného přístupu blokuje přístup k cloudové aplikaci pro registraci Microsoft Intune. Uživatelé, kteří můžou používat Microsoft Authenticator, jsou v oboru pro tyto zásady podmíněného přístupu. Pomocí stejných skupin povolte ověřování Microsoft Authenticatoru v zásadách podmíněného přístupu, abyste zajistili, že uživatelé, kteří pro metodu ověřování povolili, jsou v oboru pro obě zásady. Tato zásada podmíněného přístupu brání nejvýznamnějšímu vektoru phishingových hrozeb před škodlivými externími aktéry. Zabrání také škodlivému herci v útoku Phishing Microsoft Authenticator, aby zaregistroval přihlašovací údaje nebo připojil zařízení a zaregistroval ho v Intune, aby ho označil jako vyhovující.

Další informace:

- Plánování implementace hybridního připojení Microsoft Entra nebo

- Postupy: Plánování implementace připojení Microsoft Entra

- Viz také běžné zásady podmíněného přístupu: Vyžadování kompatibilního zařízení, hybridního zařízení připojeného k Microsoftu Entra nebo vícefaktorového ověřování pro všechny uživatele

Poznámka:

Microsoft Authenticator není odolný proti útokům phishing. Nakonfigurujte zásady podmíněného přístupu tak, aby vyžadovaly, aby spravovaná zařízení získala ochranu před externími útoky phishing.

Starší verze

Zprostředkovatelé federovaných identit (IDP), jako jsou Active Directory Federation Services (AD FS) (AD FS) nakonfigurované s metodami odolnými proti útokům phishing. Zatímco agentury dosahuje útoku phishing s federovaným zprostředkovatelem identity, zvyšuje náklady, složitost a riziko. Microsoft vybízí k výhodám zabezpečení zprostředkovatele identity microsoft Entra ID, čímž se odebere související riziko federovaného zprostředkovatele identity.

Další informace:

- Ochrana Microsoftu 365 před místními útoky

- Nasazení služby AD Federation Services v Azure

- Konfigurace služby AD FS pro ověřování uživatelských certifikátů

Důležité informace o metodách odolných proti útokům phishing

Vaše aktuální možnosti zařízení, osoby uživatelů a další požadavky můžou diktovat vícefaktorové metody. Například klíče zabezpečení FIDO2 s podporou USB-C vyžadují zařízení s porty USB-C. Při vyhodnocování vícefaktorového ověřování odolného proti útokům phishing zvažte následující informace:

- Typy a možnosti zařízení, které můžete podporovat: kiosky, notebooky, mobilní telefony, biometrické čtečky, USB, Bluetooth a téměř pole komunikační zařízení

- osoby uživatelů organizace: pracovníci v první linii, vzdálení pracovníci s firemním hardwarem a bez něj, pracovní stanice s privilegovaným přístupem pro správce a uživatelé typu business-to-business jako hosté

- Logistika: distribuce, konfigurace a registrace vícefaktorových metod ověřování, jako jsou klíče zabezpečení FIDO2, čipové karty, zařízení zařízená státní správou nebo zařízení s Windows pomocí čipů TPM

- Ověření standardu FIPS (Federal Information Processing Standards) 140 na úrovni záruky authenticatoru: některé klíče zabezpečení FIDO jsou ověřeny na úrovních AAL3 nastavených službou NIST SP 800-63B.

Aspekty implementace pro vícefaktorové ověřování odolné proti útokům phishing

V následujících částech najdete podporu implementace metod odolných proti útokům phishing pro přihlašování k aplikacím a virtuálním zařízením.

Scénáře přihlašování aplikací z různých klientů

Následující tabulka obsahuje podrobnosti o dostupnosti scénářů vícefaktorového ověřování odolných proti útokům phishing na základě typu zařízení, který se používá k přihlášení k aplikacím:

| Zařízení | AD FS jako federovaný zprostředkovatele identity s ověřováním certifikátů | Ověřování certifikátů Microsoft Entra | Klíče zabezpečení FIDO2 | Windows Hello pro firmy | Microsoft Authenticator se zásadami podmíněného přístupu, které vynucují hybridní připojení k Microsoft Entra nebo zařízení dodržující předpisy |

|---|---|---|---|---|---|

| Zařízení s Windows |

|

|

|

|

|

| Mobilní zařízení s iOSem |

|

|

Nelze použít | Nelze použít |

|

| Mobilní zařízení s Androidem |

|

|

Nelze použít | Nelze použít |

|

| Zařízení s macOS |

|

|

Edge/Chrome | Nelze použít |

|

Další informace: Podpora prohlížeče pro ověřování bez hesla FIDO2

Scénáře přihlašování virtuálních zařízení, které vyžadují integraci

K vynucení vícefaktorového ověřování odolného proti útokům phishing může být potřeba integrace. Vynucujte vícefaktorové ověřování pro uživatele, kteří přistupují k aplikacím a zařízením. U pěti typů vícefaktorového ověřování odolných proti útokům phishing použijte stejné funkce pro přístup k následujícím typům zařízení:

| Cílový systém | Akce integrace |

|---|---|

| Virtuální počítač Azure s Linuxem | Povolení přihlášení k virtuálnímu počítači s Linuxem pro Microsoft Entra |

| Virtuální počítač Azure s Windows | Povolení přihlášení k virtuálnímu počítači s Windows pro Microsoft Entra |

| Azure Virtual Desktop | Povolení přihlášení k Azure Virtual Desktopu pro Microsoft Entra |

| Virtuální počítače hostované místně nebo v jiných cloudech | Na virtuálním počítači povolte Azure Arc a pak povolte přihlášení k Microsoft Entra. Aktuálně v privátní verzi Preview pro Linux. Podpora virtuálních počítačů s Windows hostovaných v těchto prostředích je v našem plánu. |

| Jiné řešení než Microsoft Virtual Desktop | Integrace řešení virtuálních klientských počítačů jako aplikace v Microsoft Entra ID |

Vynucení vícefaktorového ověřování odolného proti útokům phishing

Pomocí podmíněného přístupu vynucujte vícefaktorové ověřování pro uživatele ve vašem tenantovi. S přidáním zásad přístupu mezi tenanty je možné je vynutit u externích uživatelů.

Další informace: Přehled: Přístup mezi tenanty pomocí Microsoft Entra Externí ID

Vynucování napříč institucemi

Využijte spolupráci Microsoft Entra B2B ke splnění požadavků, které usnadňují integraci:

- Omezení přístupu ostatních tenantů Microsoftu

- Povolit přístup uživatelům, které nemusíte spravovat ve vašem tenantovi, ale vynucovat vícefaktorové ověřování a další požadavky na přístup

Další informace: Přehled spolupráce B2B

Vynucujte vícefaktorové ověřování pro partnery a externí uživatele, kteří přistupují k prostředkům organizace. Tato akce je běžná ve scénářích spolupráce mezi zprostředkovateli. Pomocí zásad přístupu microsoft Entra mezi tenanty můžete nakonfigurovat vícefaktorové ověřování pro externí uživatele, kteří přistupují k aplikacím a prostředkům.

Nakonfigurujte nastavení důvěryhodnosti v zásadách přístupu mezi tenanty tak, aby důvěřovala vícefaktorové metodě ověřování, která používá tenant uživatele typu host. Vyhněte se tomu, aby uživatelé zaregistrovali vícefaktorovou metodu ověřování ve vašem tenantovi. Povolte tyto zásady pro každou organizaci. Můžete určit vícefaktorové metody ověřování v domovském tenantovi uživatele a rozhodnout se, jestli splňují požadavky na útok phishing.

Zásady hesel

Tato zpráva vyžaduje, aby organizace změnily neefektivní zásady hesel, jako jsou složitá, obměňovaná hesla. Vynucení zahrnuje odebrání požadavku na speciální znaky a čísla pomocí zásad obměně hesel založených na čase. Místo toho zvažte následující možnosti:

-

Ochrana heslem pro vynucení běžného seznamu slabých hesel, která společnost Microsoft udržuje

- Kromě toho můžete zahrnout vlastní zakázaná hesla.

- Podívejte se, jak eliminovat chybná hesla pomocí microsoft Entra Password Protection

- Samoobslužné resetování hesla, které uživatelům umožní resetovat hesla, například po obnovení účtu

- Microsoft Entra ID Protection pro upozornění na ohrožené přihlašovací údaje

- Co je riziko?

I když memo není specifické pro zásady pro použití s hesly, zvažte standard z NIST 800-63B.

Viz zvláštní publikace NIST 800-63B, Pokyny pro digitální identitu.