Zabezpečení hybridního přístupu pomocí integrace Microsoft Entra

Microsoft Entra ID podporuje moderní ověřovací protokoly, které pomáhají zabezpečit aplikace. Mnoho obchodních aplikací ale pracuje v chráněné podnikové síti a některé používají starší metody ověřování. Vzhledem k tomu, že společnosti vytvářejí nulová důvěra (Zero Trust) strategie a podporují hybridní a cloudová prostředí, existují řešení, která propojují aplikace s ID Microsoft Entra a poskytují ověřování pro starší verze aplikací.

Další informace: zabezpečení Zero Trust

Microsoft Entra ID nativně podporuje moderní protokoly:

- SamL (Security Assertion Markup Language)

- Federace webových služeb (WS-Fed)

- OpenID Connect (OIDC)

Proxy aplikace Microsoft Entra nebo proxy aplikace Microsoft Entra podporuje ověřování pomocí protokolu Kerberos a hlavičky. Jiné protokoly, jako je Secure Shell (SSH), (Microsoft systém Windows NT LAN Manager) NTLM, Lightweight Directory Access Protocol (LDAP) a soubory cookie, nejsou podporované. Nezávislí dodavatelé softwaru (ISV) ale můžou vytvářet řešení pro propojení těchto aplikací s Microsoft Entra ID.

Nezávislí výrobci softwaru můžou zákazníkům pomoct zjišťovat a migrovat aplikace typu software jako služba (SaaS) do Microsoft Entra ID. Můžou propojit aplikace, které používají starší metody ověřování s ID Microsoft Entra. Zákazníci se můžou konsolidovat na Microsoft Entra ID, aby zjednodušili správu aplikací a implementovali nulová důvěra (Zero Trust) principy.

Přehled řešení

Řešení, které sestavíte, může obsahovat následující části:

-

Zjišťování aplikací – zákazníci často neví o každé aplikaci, která se používá

- Zjišťování aplikací najde aplikace a usnadňuje integraci aplikací s ID Microsoft Entra.

-

Migrace aplikací – Vytvoření pracovního postupu pro integraci aplikací s ID Microsoft Entra bez použití Centra pro správu Microsoft Entra

- Integrace aplikací, které zákazníci dnes používají

- Podpora staršího ověřování – Připojte aplikace pomocí metod staršího ověřování a jednotného přihlašování (SSO)

- Podmíněný přístup – Povolení použití zásad Microsoft Entra pro aplikace ve vašem řešení bez použití Centra pro správu Microsoft Entra

Další informace: Co je podmíněný přístup?

Technické aspekty a doporučení najdete v následujících částech.

Publikování aplikací do Azure Marketplace

Azure Marketplace je důvěryhodným zdrojem aplikací pro správce IT. Aplikace jsou kompatibilní s Microsoft Entra ID a podporují jednotné přihlašování, automatizují zřizování uživatelů a integrují se do externích tenantů s automatizovanou registrací aplikací.

Můžete předem integrovat svou aplikaci s Microsoft Entra ID, aby podporovala SSO a automatizované zřizování. Podívejte se, odešlete žádost o publikování vaší aplikace v galerii aplikací Microsoft Entra.

Doporučujeme stát se ověřeným vydavatelem, aby zákazníci věděli, že jste důvěryhodným vydavatelem. Vizte ověření vydavatele.

Povolení jednotného přihlašování pro správce IT

Existuje několik způsobů, jak povolit jednotné přihlašování pro správce IT k vašemu řešení. Podívejte se, Plánování nasazení jednotného přihlašování, možnosti SSO.

Microsoft Graph používá OIDC/OAuth. Zákazníci používají OIDC k přihlášení k vašemu řešení. Pro interakci s Microsoft Graph použijte token JSON Web (JWT) vydaný Microsoft Entra ID. Viz OpenID Connect na platformě Microsoft Identity Platform.

Pokud vaše řešení používá SAML pro jednotné přihlašování správce IT, token SAML neumožňuje vašemu řešení pracovat s Microsoft Graphem. Pro jednotné přihlašování správce IT můžete použít SAML, ale vaše řešení musí podporovat integraci OIDC s Microsoft Entra ID, takže může získat JWT z Microsoft Entra ID pro interakci s Microsoft Graphem. Podívejte se, jak platforma Microsoft Identity Platform používá protokol SAML.

Můžete použít jeden z následujících přístupů SAML:

- Doporučený přístup SAML: Vytvořte novou registraci na Azure Marketplace, což je aplikace OIDC. Zákazníci přidají do svého tenanta aplikace SAML a OIDC. Pokud vaše aplikace není v galerii Microsoft Entra, můžete začít s víceklientskou aplikací mimo galerii.

- Alternativní přístup SAML: Zákazníci můžou vytvořit registraci aplikace OIDC ve svém tenantovi Microsoft Entra a nastavit identifikátory URI, koncové body a oprávnění.

Použijte typ udělení přihlašovacích údajů klienta, který vyžaduje, aby řešení umožnilo zákazníkům zadat ID klienta a tajný klíč. Řešení také vyžaduje, abyste tyto informace uložili. Získejte JWT z Microsoft Entra ID a pak ho použijte k interakci s Microsoft Graphem. Podívejte se, získejte token. Doporučujeme připravit zákaznickou dokumentaci o tom, jak vytvořit registraci aplikace v tenantovi Microsoft Entra. Zahrnují koncové body, identifikátory URI a oprávnění.

Poznámka:

Než se aplikace použijí pro správce IT nebo jednotné přihlašování uživatelů, musí správce IT zákazníka odsouhlasit aplikaci ve svém tenantovi. Viz část Udělení souhlasu správce v rámci celého tenanta k aplikaci.

Procesy ověřování

Toky ověřování řešení podporují následující scénáře:

- Správce IT zákazníka se přihlásí pomocí jednotného přihlašování pro správu vašeho řešení.

- Správce IT zákazníka používá vaše řešení k integraci aplikací s Microsoft Entra ID s Microsoft Graphem.

- Uživatelé se přihlašují ke starším aplikacím zabezpečeným vaším řešením a ID Microsoft Entra

Váš správce IT zákazníka provede jednotné přihlašování k vašemu řešení.

Když se správce IT přihlásí, může vaše řešení použít SAML nebo OIDC pro jednotné přihlašování. Doporučujeme, aby se správce IT ke svému řešení přihlašoval pomocí přihlašovacích údajů Microsoft Entra, což umožňuje používat aktuální bezpečnostní prvky. Integrujte váš systém s Microsoft Entra ID pro jednotné přihlašování prostřednictvím SAML nebo OIDC.

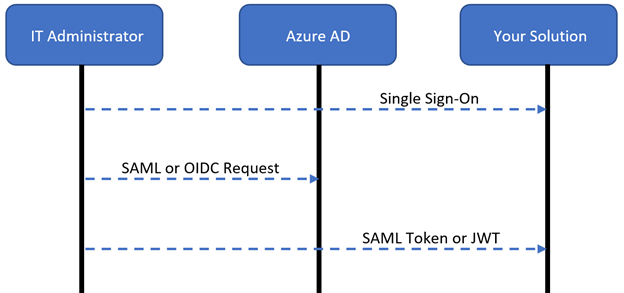

Následující diagram znázorňuje tok ověřování uživatelů:

- Správce IT se přihlásí k vašemu řešení pomocí svých přihlašovacích údajů Microsoft Entra.

- Řešení přesměruje správce IT na Microsoft Entra ID s žádostí o přihlášení typu SAML nebo OIDC.

- Microsoft Entra ověří správce IT a přesměruje ho do vašeho řešení s tokenem SAML nebo JWT, který má být ve vašem řešení autorizovaný.

Správci IT integrují aplikace s Microsoft Entra ID

Správci IT integrují aplikace s Microsoft Entra ID pomocí vašeho řešení, které využívá Microsoft Graph k vytváření registrací aplikací a zásad podmíněného přístupu Microsoft Entra.

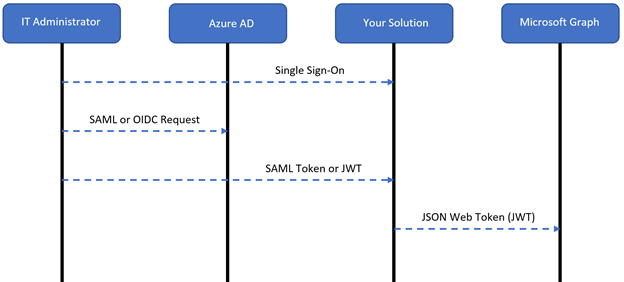

Následující diagram znázorňuje tok ověřování uživatelů:

- Správce IT se přihlásí k vašemu řešení pomocí svých přihlašovacích údajů Microsoft Entra.

- Řešení přesměruje správce IT na Microsoft Entra ID s žádostí o přihlášení prostřednictvím SAML nebo OIDC.

- Microsoft Entra ověří správce IT a přesměruje je do vašeho řešení pomocí tokenu SAML nebo JWT pro autorizaci.

- Když správce IT integruje aplikaci s Microsoft Entra ID, řešení volá Microsoft Graph s JWT k registraci aplikací nebo použije zásady podmíněného přístupu Microsoft Entra.

Uživatelé se přihlašují k aplikacím

Když se uživatelé přihlásí k aplikacím, používají OIDC nebo SAML. Pokud aplikace potřebují pracovat s rozhraním MICROSOFT Graph nebo rozhraním API chráněným Microsoft Entra, doporučujeme je nakonfigurovat tak, aby používaly OICD. Tato konfigurace zajišťuje, že se JWT použije pro interakci s Microsoft Graphem. Pokud aplikace nepotřebují interagovat s Microsoft Graphem nebo rozhraními API chráněnými Microsoft Entra, použijte SAML.

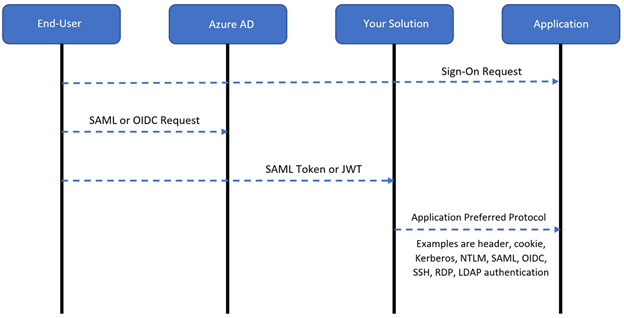

Následující diagram znázorňuje tok ověřování uživatelů:

- Uživatel se přihlásí k aplikaci.

- Řešení přesměruje uživatele na Microsoft Entra ID pomocí žádosti o přihlášení pomocí SAML nebo OIDC.

- Microsoft Entra ověří uživatele a přesměruje ho do vašeho řešení pomocí tokenu SAML nebo JWT pro autorizaci.

- Řešení umožňuje požadavek pomocí aplikačního protokolu.

Microsoft Graph API

Doporučujeme použít následující rozhraní API. Ke konfiguraci delegovaných oprávnění nebo oprávnění aplikace použijte MICROSOFT Entra ID. Pro toto řešení použijte delegovaná oprávnění.

-

Rozhraní API šablon aplikací – Na Azure Marketplace použijte toto rozhraní API k vyhledání odpovídající šablony aplikace.

- Požadovaná oprávnění: Application.Read.All

-

Rozhraní API pro registraci aplikací – Vytvoření registrací aplikací OIDC nebo SAML pro uživatele, kteří se přihlašují k aplikacím zabezpečeným pomocí vašeho řešení

- Požadovaná oprávnění: Application.Read.All, Application.ReadWrite.All

-

Rozhraní API hlavního služebního účtu – Po registraci aplikace aktualizujte objekt hlavního služebního účtu pro nastavení vlastností jednotného přihlašování.

- Požadovaná oprávnění: Application.ReadWrite.All, Directory.AccessAsUser.All, AppRoleAssignment.ReadWrite.All (pro přiřazení)

-

API podmíněného přístupu – Použití zásad podmíněného přístupu Microsoft Entra pro uživatelské aplikace

- Požadovaná oprávnění: Policy.Read.All, Policy.ReadWrite.ConditionalAccess a Application.Read.All

Další informace o používání rozhraní Microsoft Graph API

Scénáře rozhraní Microsoft Graph API

Následující informace použijte k implementaci registrací aplikací, připojení starších verzí aplikací a povolení zásad podmíněného přístupu. Zjistěte, jak automatizovat souhlas správce, získat podpisový certifikát tokenu a přiřadit uživatele a skupiny.

Použití rozhraní Microsoft Graph API k registraci aplikací s ID Microsoft Entra

Přidání aplikací na Azure Marketplace

Některé aplikace, které vaši zákazníci používají, jsou na Azure Marketplace. Můžete vytvořit řešení, které přidá aplikace do externího tenanta. Pomocí následujícího příkladu s rozhraním Microsoft Graph API vyhledejte šablonu na Azure Marketplace.

Poznámka:

V rozhraní API šablon aplikací se u zobrazovaného názvu rozlišuje mezi malými a velkými písmeny.

Authorization: Required with a valid Bearer token

Method: Get

https://graph.microsoft.com/v1.0/applicationTemplates?$filter=displayname eq "Salesforce.com"

Pokud zjistíte shodu z volání rozhraní API, zaznamenejte ID. Proveďte následující volání rozhraní API a zadejte zobrazovaný název aplikace v textu JSON:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/cd3ed3de-93ee-400b-8b19-b61ef44a0f29/instantiate

{

"displayname": "Salesforce.com"

}

Po uskutečnění volání rozhraní API vygenerujete objekt hlavní služby. Zachyťte ID aplikace a ID instančního objektu, které se použije při dalších voláních rozhraní API.

Upravte objekt hlavní služby pomocí protokolu SAML a přihlašovací URL.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.salesforce.com"

}

Upravte objekt aplikace pomocí URI přesměrování a URI identifikátorů.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.salesforce.com"]},

"identifierUris":["https://www.salesforce.com"]

}

Přidání aplikací, které nejsou na Azure Marketplace

Pokud v Azure Marketplace neexistuje žádná shoda, nebo chcete integrovat vlastní aplikaci, zaregistrujte tuto aplikaci v ID Microsoft Entra s ID šablony: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Potom v textu JSON zadejte následující volání rozhraní API a zadejte zobrazovaný název aplikace:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Po volání rozhraní API vygenerujete objekt service principal. Zachyťte ID aplikace a ID instančního objektu, které se použije při dalších voláních rozhraní API.

Aktualizujte objekt hlavního uživatelského účtu služby pomocí protokolu SAML a přihlašovací adresy URL.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Aktualizujte objekt aplikace pomocí přesměrovacích URI a identifikátorových URI:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Použití jednotného přihlašování Microsoft Entra

Po registraci aplikací SaaS v Microsoft Entra ID musí aplikace začít používat Microsoft Entra ID jako zprostředkovatele identity (IDP):

-

Aplikace podporují jednotné přihlašování jedním kliknutím – Microsoft Entra ID umožňuje aplikace. V Centru pro správu Microsoft Entra zákazník provede jednotné přihlašování jedním kliknutím s přihlašovacími údaji pro správu podporovaných aplikací SaaS.

- Další informace: Konfigurace aplikace jedním kliknutím jednotného přihlašování

- Aplikace nepodporují jednotné přihlašování jedním kliknutím – Zákazník umožňuje aplikacím používat ID Microsoft Entra.

Připojení aplikací k ID Microsoft Entra s využitím starší verze ověřování

Vaše řešení může zákazníkovi umožnit používat jednotné přihlašování a funkce Microsoft Entra, a to i nepodporované aplikace. Pokud chcete povolit přístup pomocí starších protokolů, vaše aplikace volá Microsoft Entra ID k ověření uživatele a použití zásad podmíněného přístupu Microsoft Entra. Povolte tuto integraci z konzoly. Vytvořte registraci aplikace SAML nebo OIDC mezi vaším řešením a ID Microsoft Entra.

Vytvoření registrace aplikace SAML

Použijte následující ID vlastní šablony aplikace: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Pak proveďte následující volání rozhraní API a do textu JSON zadejte zobrazovaný název:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom SAML App"

}

Po volání rozhraní API vygenerujete objekt zástupce služby. Zachyťte ID aplikace a ID instančního objektu, které se použije při dalších voláních rozhraní API.

Upravte objekt služby principal pomocí protokolu SAML a přihlašovací URL:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"preferredSingleSignOnMode":"saml",

"loginURL": "https://www.samlapp.com"

}

Aktualizujte objekt aplikace pomocí URI přesměrování a identifikátorových URI:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/00001111-aaaa-2222-bbbb-3333cccc4444

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["https://www.samlapp.com"]

}

Vytvoření registrace aplikace OIDC

Pro vlastní aplikaci použijte následující ID šablony: 8adf8e6e-67b2-4cf2-a259-e3dc5476c621. Proveďte následující volání rozhraní API a do textu JSON zadejte zobrazovaný název:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/applicationTemplates/8adf8e6e-67b2-4cf2-a259-e3dc5476c621/instantiate

{

"displayname": "Custom OIDC App"

}

Z volání rozhraní API zachyťte ID aplikace a ID instančního objektu, které se mají použít při dalších voláních rozhraní API.

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: application/json

https://graph.microsoft.com/v1.0/applications/{Application Object ID}

{

"web": {

"redirectUris":["https://www.samlapp.com"]},

"identifierUris":["[https://www.samlapp.com"],

"requiredResourceAccess": [

{

"resourceAppId": "00000003-0000-0000-c000-000000000000",

"resourceAccess": [

{

"id": "7427e0e9-2fba-42fe-b0c0-848c9e6a8182",

"type": "Scope"

},

{

"id": "e1fe6dd8-ba31-4d61-89e7-88639da4683d",

"type": "Scope"

},

{

"id": "37f7f235-527c-4136-accd-4a02d197296e",

"type": "Scope"

}]

}]

}

Poznámka:

Oprávnění rozhraní API v resourceAccess uzlu udělují aplikaci oprávnění openid, User.Read a offline_access, která umožňují přihlášení. Podívejte se na přehled oprávnění Microsoft Graphu.

Použití zásad podmíněného přístupu

Zákazníci a partneři můžou pomocí rozhraní Microsoft Graph API vytvářet nebo používat zásady podmíněného přístupu pro jednotlivé aplikace. Pro partnery můžou zákazníci tyto zásady použít z vašeho řešení bez použití Centra pro správu Microsoft Entra. Existují dvě možnosti použití zásad podmíněného přístupu Microsoft Entra:

- Přiřazení aplikace k zásadám podmíněného přístupu

- Vytvoření nové zásady podmíněného přístupu a přiřazení aplikace k ní

Použití zásad podmíněného přístupu

Pro seznam zásad podmíněného přístupu spusťte následující dotaz. Získejte ID objektu zásad pro úpravy.

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

Pokud chcete zásadu opravit, zahrňte ID objektu aplikace, které má být v oboru includeApplications, v textu JSON:

Authorization: Required with a valid Bearer token

Method: PATCH

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/{policyid}

{

"displayName":"Existing Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications":

{

"includeApplications":[

"00000003-0000-0ff1-ce00-000000000000",

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls":

{

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

Vytvoření nové zásady podmíněného přístupu

Do JSON textu přidejte ID objektu aplikace includeApplications, které má být ve scope:

Authorization: Required with a valid Bearer token

Method: POST

https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/

{

"displayName":"New Conditional Access Policy",

"state":"enabled",

"conditions":

{

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"mfa"

]

}

}

#Policy Template for Requiring Compliant Device

{

"displayName":"Enforce Compliant Device",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"compliantDevice",

"domainJoinedDevice"

]

}

}

#Policy Template for Block

{

"displayName":"Block",

"state":"enabled",

"conditions": {

"applications": {

"includeApplications":[

"{Application Object ID}"

]

},

"users": {

"includeUsers":[

"All"

]

}

},

"grantControls": {

"operator":"OR",

"builtInControls":[

"block"

]

}

}

Automatizace souhlasu správce

Pokud zákazník přidává aplikace z vašeho řešení do Microsoft Entra ID, můžete automatizovat souhlas správce s Microsoft Graphem. Potřebujete ID objektu služby aplikace, které jste vytvořili ve voláních rozhraní API, a ID objektu služby Microsoft Graph z externího tenanta.

Získejte ID instančního objektu Microsoft Graphu provedením následujícího volání rozhraní API:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/serviceprincipals/?$filter=appid eq '00000003-0000-0000-c000-000000000000'&$select=id,appDisplayName

Pokud chcete automatizovat souhlas správce, proveďte následující volání rozhraní API:

Authorization: Required with a valid Bearer token

Method: POST

Content-type: application/json

https://graph.microsoft.com/v1.0/oauth2PermissionGrants

{

"clientId":"{Service Principal Object ID of Application}",

"consentType":"AllPrincipals",

"principalId":null,

"resourceId":"{Service Principal Object ID Of Microsoft Graph}",

"scope":"openid user.read offline_access}"

}

Získání podpisového certifikátu tokenu

Pokud chcete získat veřejnou část certifikátu pro podepisování tokenů, použijte GET koncový bod metadat aplikace Microsoft Entra:

Method:GET

https://login.microsoftonline.com/{Tenant_ID}/federationmetadata/2007-06/federationmetadata.xml?appid={Application_ID}

Přiřazení uživatelů a skupin

Po publikování aplikace do Microsoft Entra ID můžete aplikaci přiřadit uživatelům a skupinám, aby se zobrazila na portálu Moje aplikace. Toto přiřazení je u instančního objektu vygenerovaného při vytváření aplikace. Viz přehled portálu Moje aplikace.

Získejte AppRole instance, ke kterým je aplikace možná přidružená. Je běžné, že aplikace SaaS mají přidružené různé AppRole instance. Pro vlastní aplikace je obvykle k dispozici jedna výchozí AppRole instance.

AppRole Získejte ID instance, které chcete přiřadit:

Authorization: Required with a valid Bearer token

Method:GET

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

Z Microsoft Entra ID získejte ID objektu uživatele nebo skupiny, které chcete přiřadit k aplikaci. Vezměte ID role aplikace z předchozího volání rozhraní API a odešlete ho s textem opravy instančního objektu:

Authorization: Required with a valid Bearer token

Method: PATCH

Content-type: servicePrincipal/json

https://graph.microsoft.com/v1.0/servicePrincipals/aaaaaaaa-bbbb-cccc-1111-222222222222

{

"principalId":"{Principal Object ID of User -or- Group}",

"resourceId":"{Service Principal Object ID}",

"appRoleId":"{App Role ID}"

}

Partnerství

Microsoft spolupracuje s následujícími poskytovateli ADC (Application Delivery Controller) a pomáhá chránit starší verze aplikací při používání síťových a doručovacích kontrolerů.

- Přístup k podnikovým aplikacím Akamai

- Citrix ADC

- F5 BIG-IP Access Policy Manager

- Kemp LoadMaster

- Pulse Secure Virtual Traffic Manager

Následující poskytovatelé řešení VPN se připojují pomocí Microsoft Entra ID a umožňují moderní metody ověřování a autorizace, jako je jednotné přihlašování a vícefaktorové ověřování (MFA).

- Cisco Secure Firewall – Zabezpečený klient

- Fortinet FortiGate

- F5 BIG-IP Správce přístupové politiky

- Palo Alto Networks GlobalProtect

- Pulse Connect Secure

Následující poskytovatelé softwarově definovaných hraničních řešení (SDP) se připojují pomocí Microsoft Entra ID pro ověřování a autorizační metody, jako je jednotné přihlašování a vícefaktorové ověřování.

- Datawiza Access Broker

- Obvod 81

- Silverfort Authentication Platform

- Strata Maverics Identity Orchestrator

- Privátní přístup Zscaler